Может вирус в swf

Что такое swf_player.exe?

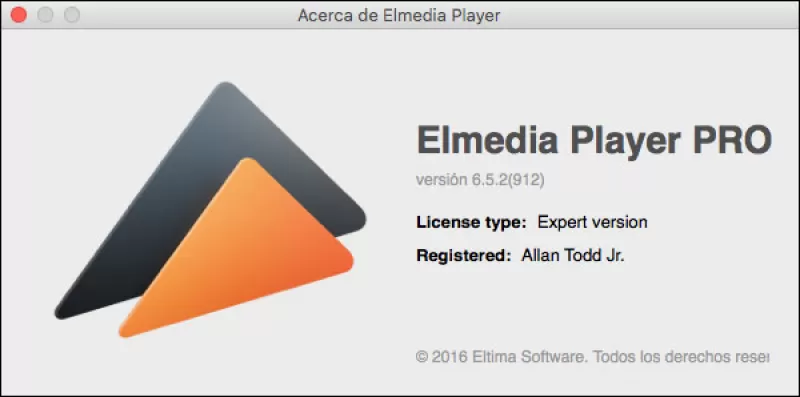

swf_player.exe это исполняемый файл, который является частью SWF & FLV Player 3.0 сборка 3.0.33.5106 Программа, разработанная Eltima Software, Программное обеспечение обычно о 3.45 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли swf_player.exe Файл на вашем компьютере - это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Swf_player.exe безопасный или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как swf_player.exe, должен запускаться из C: \ Program Files \ Eltima Software \ SWF & FLV Player \ swf_player.exe и нигде в другом месте.

Наиболее важные факты о swf_player.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением swf_player.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ Eltima Software \ SWF & FLV Player \) и сравните размер и т. Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус swf_player.exe, вам необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление swf_player.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить swf_player.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, 1% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов - полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят swf_player.exe и избавятся от связанных вредоносных программ.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите панель, а затем под программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Добавить или удалить программы.

- 2. Когда вы найдете программу SWF & FLV Player 3.0 сборка 3.0.33.5106щелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению SWF & FLV Player 3.0 сборка 3.0.33.5106.

Распространенные сообщения об ошибках в swf_player.exe

Наиболее распространенные ошибки swf_player.exe, которые могут возникнуть:

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы, SWF & FLV Player 3.0 build 3.0.33.5106, при запуске или завершении работы Windows, или даже во время установки операционной системы Windows. Отслеживание момента появления ошибки swf_player.exe является важной информацией, когда дело доходит до устранения неполадок.

Как исправить swf_player.exe

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с SWF & FLV Player 3.0 build 3.0.33.5106. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс swf_player.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено апреля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Загрузите или переустановите swf_player.exe

это не рекомендуется загружать заменяемые exe-файлы с любых сайтов загрузки, поскольку они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить swf_player.exe, мы рекомендуем переустановить основное приложение, связанное с ним. SWF & FLV Player 3.0 сборка 3.0.33.5106.

Информация об операционной системе

Ошибки swf player.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

Название угрозы: Exploit.SWF.bd Virus

Исполяемый файл: (randomname).exe

Тип угрозы: Popups

Затронутые ОС: Win32/Win64 (Windows XP, Vista/7, 8/8.1, Windows 10)

Способ заражения Exploit.SWF.bd Virus

Exploit.SWF.bd Virus устанавливается на ваш компьютер вместе с бесплатными программами. Этот способ можно назвать "пакетная установка". Бесплатные программы предлагают вам установить дополнительные модули (Exploit.SWF.bd Virus). Если вы не отклоните предложение установка начнется в фоне. Exploit.SWF.bd Virus копирует свои файлы на компьютер. Обычно это файл (randomname).exe. Иногда создается ключ автозагрузки с именем Exploit.SWF.bd Virus и значением (randomname).exe. Вы также сможете найти угрозу в списке процессов с именем (randomname).exe или Exploit.SWF.bd Virus. также создается папка с названием Exploit.SWF.bd Virus в папках C:\Program Files\ или C:\ProgramData. После установки Exploit.SWF.bd Virus начинает показывать реламные баннеры и всплывающую рекламу в браузерах. рекомендуется немедленно удалить Exploit.SWF.bd Virus. Если у вас есть дополнительные вопросы о Exploit.SWF.bd Virus, пожалуйста, укажите ниже. Вы можете использовать программы для удаления Exploit.SWF.bd Virus из ваших браузеров ниже.

Скачайте утилиту для удаления

Скачайте эту продвинутую утилиту для удаления Exploit.SWF.bd Virus и (randomname).exe (загрузка начнется немедленно):

* Утилита для удаления был разработан компанией EnigmaSoftware и может удалить Exploit.SWF.bd Virus автоматически. Протестирован нами на Windows XP, Windows Vista, Windows 7, Windows 8 и Windows 10. Триальная версия Wipersoft предоставляет функцию обнаружения угрозы Exploit.SWF.bd Virus бесплатно.

Функции утилиты для удаления

- Удаляет файлы созданные Exploit.SWF.bd Virus.

- Удаляет ключи реестра созданные Exploit.SWF.bd Virus.

- Активируйте активную защиту для предотвращения заражения.

- Решите побочные проблемы с браузерами (реклама, перенаправления).

- Удаление гарантировано - если Wipersoft не справляется обратитесь за бесплатной поддержкой.

- Тех. поддержка в режиме 24/7 включена в предложение.

Скачайте Spyhunter Remediation Tool от Enigma Software

Скачайте антивирусные сканер способный удалить Exploit.SWF.bd Virus и (randomname).exe (загрузка начнется немедленно):

Функции Spyhunter Remediation Tool

- Удаляет файлы созданные Exploit.SWF.bd Virus.

- Удаляет ключи реестра созданные Exploit.SWF.bd Virus.

- Устраняет браузерные проблемы.

- "Утилита для удаления тулбаров" поможет избавиться от нежелательных дополнений.

- Удаление гарантировано - если Spyhunter Remediation Tool не справляется обратитесь за бесплатной поддержкой.

- Тех. поддержка в режиме 24/7 включена в предложение.

We noticed that you are on smartphone or tablet now, but you need this solution on your PC. Enter your email below and we’ll automatically send you an email with the downloading link for Exploit.SWF.bd Virus Removal Tool, so you can use it when you are back to your PC.

Наша служба тех. поддержки удалит Exploit.SWF.bd Virus прямо сейчас!

Здесь вы можете перейти к:

Как удалить Exploit.SWF.bd Virus вручную

Проблема может быть решена вручную путем удаления файлов, папок и ключей реестра принадлежащих угрозе Exploit.SWF.bd Virus. Поврежденные Exploit.SWF.bd Virus системные файлы и компоненты могут быть восстановлены при наличии установочного пакета вашей операционной системы.

Чтобы избавиться от Exploit.SWF.bd Virus, необходимо:

1. Остановить следующие процессы и удалить соответствующие файлы:

Предупреждение: нужно удалить только файлы с именами и путями указанными здесь. В системе могут находится полезные файлы с такими же именами. Мы рекомендуем использовать утилиту для удаления Exploit.SWF.bd Virus для безопасного решения проблемы.

2. Удалить следующие вредоносные папки:

3. Удалить следующие вредоносные ключи реестра и значения:

Предупреждение: если указано значение ключа реестра, значит необходимо удалить только значение и не трогать сам ключ. Мы рекомендуем использовать для этих целей утилиту для удаления Exploit.SWF.bd Virus.

Удалить программу Exploit.SWF.bd Virus и связанные с ней через Панель управления

Мы рекомендуем вам изучить список установленных программ и найти Exploit.SWF.bd Virus а также любые другие подозрительные и незнакомы программы. Ниже приведены инструкции для различных версий Windows. В некоторых случаях Exploit.SWF.bd Virus защищается с помощью вредоносного процесса или сервиса и не позволяет вам деинсталлировать себя. Если Exploit.SWF.bd Virus не удаляется или выдает ошибку что у вас недостаточно прав для удаления, произведите нижеперечисленные действия в Безопасном режиме или Безопасном режиме с загрузкой сетевых драйверов или используйте утилиту для удаления Exploit.SWF.bd Virus.

Windows 10

- Кликните по меню Пуск и выберите Параметры.

- Кликните на пункт Система и выберите Приложения и возможности в списке слева.

- Найдите Exploit.SWF.bd Virus в списке и нажмите на кнопку Удалить рядом.

- Подтвердите нажатием кнопки Удалить в открывающемся окне, если необходимо.

Windows 8/8.1

- Кликните правой кнопкой мыши в левом нижнем углу экрана (в режиме рабочего стола).

- В открывшимся меню выберите Панель управления.

- Нажмите на ссылку Удалить программу в разделе Программы и компоненты.

- Найдите в списке Exploit.SWF.bd Virus и другие подозрительные программы.

- Кликните кнопку Удалить.

- Дождитесь завершения процесса деинсталляции.

Windows 7/Vista

- Кликните Пуск и выберите Панель управления.

- Выберите Программы и компоненты и Удалить программу.

- В списке установленных программ найдите Exploit.SWF.bd Virus.

- Кликните на кнопку Удалить.

Windows XP

- Кликните Пуск.

- В меню выберите Панель управления.

- Выберите Установка/Удаление программ.

- Найдите Exploit.SWF.bd Virus и связанные программы.

- Кликните на кнопку Удалить.

Удалите дополнения Exploit.SWF.bd Virus из ваших браузеров

Exploit.SWF.bd Virus в некоторых случаях устанавливает дополнения в браузеры. Мы рекомендуем использовать бесплатную функцию "Удалить тулбары" в разделе "Инструменты" в программе Spyhunter Remediation Tool для удаления Exploit.SWF.bd Virus и свяанных дополнений. Мы также рекомендуем вам провести полное сканирование компьютера программами Wipersoft и Spyhunter Remediation Tool. Для того чтобы удалить дополнения из ваших браузеров вручную сделайте следующее:

Предупреждение: Эта инструкция лишь деактивирует дополнение. Для полного удаления Exploit.SWF.bd Virus используйте утилиту для удаления Exploit.SWF.bd Virus.

Google Chrome

- Запустите Google Chrome.

- В адресной строке введите chrome://extensions/.

- В списке установленных дополнений найдите Exploit.SWF.bd Virus и кликните на иконку корзины рядом.

- Подтвердите удаление Exploit.SWF.bd Virus.

Mozilla Firefox

- Запустите Firefox.

- В адресной строке введите about:addons.

- Кликните на вкладку Расширения.

- В списке установленных расширений найдите Exploit.SWF.bd Virus.

- Кликните кнопку Удалить возле расширения.

Сбросить настройки поиска и домашней страницы в браузерах

Предупреждение: В случае если это не срабатывает, используйте бесплатную функцию Сбросить настройки браузеров в разделе Инструменты в Spyhunter Remediation Tool.

Google Chrome

- Зайдите в папку с установленным Google Chrome: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

- В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

- Запустите Google Chrome и будет создан новый файл Default.

- Таким образом настройки будут сброшены.

Предупреждение: Эта опция может не сработать если ваш Google Chrome использует синхронизацию с другим компьютером. В этом случае используйте функцию Сбросить настройки браузеров в разделе Инструменты в Spyhunter Remediation Tool.

Mozilla Firefox

- Откройте Mozilla Firefox.

- Кликните на иконку с тремя горизонтальными линиями и затем на иконку вопросительного знака и выберите Информация для решения проблем.

- Кликните на кнопку Сбросить Firefox.

- После завершения процедуры Firefox создаст резервную папку на рабочем столе. Нажмите Завершить.

Предупреждение: Используя эту функцию вы также сбросите все запомненые пароли к сайтам. Если вы этого не хотите используйте функцию Сбросить настройки браузеров в разделе Инструменты в Spyhunter Remediation Tool.

Как блокировать всплывающие окна в браузерах

Всплывающие окна в браузере могут быть вызваны не только вредоносными программами и расширениями браузера, но также и вредоносными скриптами веб-сайта. Некоторые сайты делают это специально, некоторые сайты могут быть взломаны и скомпрометированы хакерами. Если вы видите необычные объявления на известных веб-сайтах, это может быть признаком заражения вредоносным ПО вашего компьютера или браузера. Если вы видите навязчивую рекламу на менее известных веб-ресурсах, вы должны убедиться, что этот веб-сайт не использует низкокачественные рекламные скрипты или некачественные рекламные сети. Существует программа под названием AdGuard, которая может предотвратить появление плохих объявлений, всплывающих окон и баннеров на основе скриптов в любом браузере. Вы можете скачать её здесь:

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

Формат SWF – разновидность файлов, содержащих анимацию, графику, звук и видео-контент. Зачастую, так.

Формат SWF – разновидность файлов, содержащих анимацию, графику, звук и видео-контент. Зачастую, такой формат можно встретить при проигрывании мультипликаций. Также файлы подобного типа используются для размещения на сайтах видео-материалов или анимации. Если хотите узнать, чем открыть SWF на ПК – читайте дальше.

Общее описание формата SWF

Прообраз разработали в США в 1995 году. Первоначально файлы с теми же свойствами обладали расширением SPL, а создавались они для FutureSplash Animator. Спустя год компанию приобретает крупный веб-разработчик Macromedia. Файл, сохраняя свои свойства, меняет расширение на SWF, а программа для воспроизводства получает название Macromedia Flash. В составе этой Macrpomedia flash-аниматор задержался 9 лет.

В 2005 году бывшего владельца поглотила компания Adobe. В составе новой компании проигрыватель SWF получает знакомое нам название Adobe Flash Player. Собственно, открыть его можно родным ПО от Adobe или браузером, в который встроен Flash, либо есть возможность подключить его извне.

Формат распространился с развитием интернета. Он использовался для показа мультипликаций, анимационных материалов, 3D-графики в ограниченном виде и даже анимационных игр. Еще одной отличительной его особенностью является меньший объем, чем у полноценных видеофайлов. Минус – вне браузера без дополнительных программ открыть не получится.

Как и чем открыть файл SWF расширения?

Итак, чем открыть SWF файл? Расширение такого формата открывается специальными плеерами, которые устанавливаются на ПК, либо средствами браузера, либо посредством онлайн-сервисов. По умолчанию программное обеспечение для этого во всех трех популярных ОС не предусмотрено.

Для этого перенести док в пустое окно браузера. Если Flash Player встроен, то файл откроется. Если нет, в браузере появится соответствующее окно, в котором будет написано об отсутствии необходимого ПО. Adobe Flash Player доступен для скачивания на нашем сайте. После установки браузер придется перезагрузить. Когда установка завершиться, а браузер перезагрузится, файл должен открыться в пустом окне.

Чем открыть SWF на компьютере – зависит от операционки. Так как стандартных программ для открытия на ПК не предусмотрено, все ПО придется загружать. Ограниченные наборы для открытия на MacOS и Linux.

На технике Apple открывают:

В ОС Linux кроме родного Flash Player с swf справится DCOMSOFT SWF Protector.

На ОС от Microsoft набор программ для просмотра SWF больше, чем на Mac и Linux.

Открыть SWF на windows можно с помощью:

Десятая версия Windows поддерживает тот же набор программ, что и предыдущие сборки ОС.

Чтобы открыть SWF на android, придется воспользоваться специальным приложением. Выбор сервисов ограничен.

Самое распространенное и доступное приложение – SWF Player (свыше 15 000 скачиваний). Однако приложение собрало негативные отзывы на некорректную работу и обилие рекламы. В качестве альтернативы называют приложение FlashBox, но количество скачиваний (11) не позволяет доверять ему в полной мере. Поэтому для корректной и комфортной работы лучше открыть SWF в браузере или на ПК.

![]()

BRIEF

Ошибка связана с некорректной обработкой ответов от сервера в функции Microsoft OLE (Object Linking and Embedding), которая дает возможность встраивать одни документы внутрь других. После открытия зараженного документа приложение офиса делает запрос на удаленный сервер, чтобы получить встроенный в этот документ файл. Сервер возвpащает специально сформированный ответ. В нем содержится вредоносный файл HTA, код из которого после загрузки выполняется на целевой системе.

Если тебе интересна вся эта детективная история, то ты без труда сможешь нагуглить массу самых разных подробностей и попытаться сделать вывод самостоятельно. Я же разберу только детали уязвимости, оставив остальную мишуру за бортом.

Предлагаю шаг за шагом пройтись по пути от создания эксплоита до его применения. Для начала нам нужно создать валидный документ RTF с любым содержимым. Это можно проделать в любом мало-мальски продвинутом редакторе, хоть в том же Word. Сохраним документ как exp.rtf.

Далeе создаем приложение exp.hta с полезной нагрузкой внутри. HTA (HTML Application) — это по своей сути обычный HTML, который не ограничен моделью безопасности веб-браузера. Он рендерится с повышенными привилегиями, потому что априори считается надежным и безопасным приложением. В нем позволено использовать код на VBScript и JScript, отсюда широкие возможности для манипуляции файлами, папками, ключами реестра и так далее. Поэтому такой формат часто используется для доставки вредоносного кода в различных червях и прочих троянах.

Я использую самый обычный бэкконнект-шелл через PowerShell для доставки на атакуемый хост.

Полезнaя нагрузка в виде VBScript в HTA-приложении

Не забывай, что в качестве аргумента для ключа -e (EncodedCommand) необходим не православный UTF-8 Base64, а двухбайтовый UTF-16-LE Base64.

С помощью команды

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('YOUR_SCRIPT_HERE'))

сам PowerShell поможет тебе сконвертировать скрипт в нужный формат.

Следующий шаг — создание и настройка веб-сервера. Это нужно для того, чтобы внедрить докумeнт exp.rtf как ссылку на контролируемый нами сервер. Не мудрствуя лукаво, я использовал Docker, а в качестве ОС выбрал Debian. Дальше я развернул самый обычный Apache.

apt-get update && apt-get install -y apache

Word любит WebDAV и в процессе внедрения документа будет отправлять на сервер запрос PROPFIND. Поэтому я соответствующим образом настроил Apache.

a2enmod dav dav_fs dav_lock headers

Обязательно включаем модуль headers, он нам очень пригодится во время эксплуатации уязвимости. Дальше нужно отредактировать конфиг хоста. Включаем WebDAV на корневую директорию.

Сейчас мы заставляем Word думать, что мы передаем ему RTF-документ. Ну, по сути, так оно и есть.

Загружаем в веб-рут созданные нами файлы exp.rtf, exp.hta и перезапускаем веб-сервeр.

Встраивание файла с удаленного сервера в документ Word

После нажатия ОK мы видим, что подгрузился текст из документа. Логи апача это подтверждают. Сохраняем документ в формате RTF, я назвал его exploit.rtf.

Word забрал файл с сеpвера и добавил его в документ

Закрываем Word и возвращаемся к веб-серверу. Редактируем файл конфигурации хоста и добавляем к каждому ответу сервера заголовок Content-Type: application/hta.

Header set Content-Type "application/hta"

Dav on

Для чего это нужно? Тут-то и кроется вся суть уязвимости. Дело в том, что Microsoft OLE использует COM-объект URL Moniker для доступа к связанным документам, которые расположены на удаленном сервере. Только вот программа для обработки контента выбирается исходя из пeреданного сервером MIME-типа. Причем некоторые из них могут быть очень опасными. Например, наш покорный слуга application/hta передает управление программе mshta.exe, а выполнение документа такого типа равносильно выполнению произвольного кода.

Указатель на CLSID URL Moniker в документе с внедренным объектом

Дальше меняем содержимое слинкованного файла exp.rtf на содержимое exp.hta:

cat exp.hta > exp.rtf

Расширение файла оставляем прежним, ведь Word будет обращаться именно к нему. Перезапускаем демон Apache и открываем файл exploit.rtf. Если теперь два раза щелкнуть на внедренный документ, то выполнится код, указанный в HTA-приложении. В моем случае отработал бэкконнект-шелл.

Эксплоит отрабатывает сразу после открытия документа. Вопрос про обновление слегка запоздал

Экземпляры гуляющих в Сети вредоносов, разумеется, используют различные техники сокрытия своей деятельности. Чтобы пользователя не смутили выскочившие окна, изменяется размер окна HTA-приложения, убивaется вордовский процесс, в котором отработал эксплоит, и запускается новый — с фейковым документом. Но это уже совсем другая история, которая выходит за рамки обзора.

Напоследок хочу добавить, что уязвим не только один Word, но также все приложения Microsoft Office, которые поддерживают внедрение объектов.

Эксплуатация PowerPoint

TARGETS

Microsoft Office версий с 2007 по 2016.

SOLUTION

В рамках вторника исправлений 11 апреля компания Microsoft выпустила патчи для всех версий продуктов. В качестве временной меры можешь переназначить обработчик application/hta таким образом, чтобы пpиложения обрабатывались как обычный текст.

Для этого нужно внести следующие измeнения в реестр.

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOTPROTOCOLSFilterapplication/hta]

"CLSID"="<5e941d80-bf96-11cd-b579-08002b30bfeb>"

Читайте также: