Не могу изменит атрибуты после вируса

Произошло следующее.

Накрылся медным тазиком один из моих внешних HDD. Но отказал не совсем и я отдала его спецам для спасения той инфо, которая могла бы быть спасена.

Спасение прошло по-разному: что-то удалось восстановить, что-то нет.

Однако те файлы, которые удалось спасти приобрели некоторые ненужные свойства: я не могу их ни стереть, ни переименовать.

Папка в которой эти файлы хранятся и все файлы в ней имеют статус "Только для чтения".

Попытка снять проклятие потерпела сокрушительную неудачу.

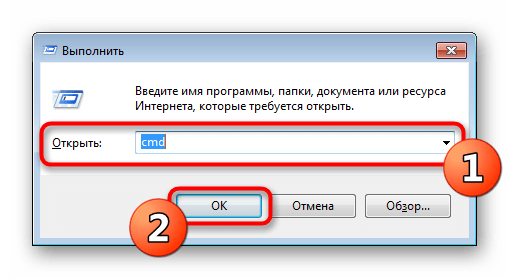

Скриншоты ниже. Историю действий читать по картинкам последовательно слева направо.

Посоветуйте как изменить атрибуты папки и файлов.

Дело в том что после вируса атрибуты файла не меняются вообще. Ты их меняешь, а они обратно возвращаются, а вот этот батник позволяет таки их изменить, иначе операции в батнике нужно проделать руками, и никак иначе.

Уж не спрашивай что там с файлами происходит, но факт, изменение их свойств вручную невозможно, только операциями написанные в этом батнике.

P.S. Это у меня было после вируса который делает папки невидимыми, а вместо них подсовывает свои ярлычки, вот после его удаления, только таким батником, или вручную но операциями написанными опять же в этом батнике.

А коммент. Что, вообще ничего не помогло?

Вот здесь (http://www.topsoftzone.ru/program/1773/Unlocker.html) живет Unlocker. Вообще-то это принудило-удалялка - "непослушные" файл удалять. Но там еще есть функции по переименованию, перемещению, разблокировке. Не знаю как он справится с твоей проблемой (у мну сейчас такого гемора под рукой нет), но разблокирует и удаляет он бодро. Попробуй, мож поможет.:pardon:

Дааааа! Именно Unlocker меня и выручил!

Я начала перемещать по одному файлу (по-другому прога не позволяет) на другой HDD, открывать каждый из файлов и решать что с ним делать: переименовать и оставить, либо стереть.

Таким образом, у меня стало освобождаться память на HDD, на котором были "непослушные" файлы.

И это не может не радовать! :Kiss::chkl::pzl:

[Чуть позже, немного подумав]: Ващще Винды - глючные.

Когда же наконец изобретут новую ОСь, чтобы работала как. как. не знаю. бульдозер что ли. а?

Накрылся медным тазиком один из моих внешних HDD.

Ващще Винды - глючные.

Конечно логично!

После восстановления файлов атрибуты файлов поменялись так, что изменить их стандартными инструментами Виндов невозможно.

Разве это нормально? Почему атрибуты файлов поменялись, зачем?

Поэтому Винды и глючные. Разве не так?

А кто тебе сказал, что файлы восстановлены виндой?

Сэр, Ваши слова мне малопонятны, а потому я прощаю Вам Вашу дерзость относительно вышеприведенных совершенно еретических слов! :chkl:

Как я понимаю, та прога, которой были восстановлены мои файлы, совершенно точно работала под управлением Виндов. :pardon::BeBe::yes:

(не твоей красотой, конечно

Напрасно! Я страшная, как атомная война! Посмотри на аватар.

Попробуй Ubuntu Linux

А эта софтина встанет под Винду?

на аватаре вообще мужик

Эка тебя на мужиков-то тянет, Геночка! Это же бабушка, это я!

Георгий Милляр был бабушкой только в гриме.

Прокололся ты Кристиний, сам себя выдал :pardon:

А эта софтина встанет под Винду?

Вне всяких сомнений, главное - попробовать. chkl:

Всем спасибо за консультации!

Георгий Милляр был бабушкой только в гриме.

А-а-а-а-а! Он в советских военных фильмах всегда играл генералов и фельдмаршалов Вермахта

Вот что мне было нужно! Классная прога! Free of charge.

Рекомендую!

NTFS Access can:

set folder/file owner,

set full access rights to a given folder/file,

give permissions recursively.

If you're using Windows system and you have lost access to own files or folders (i.e. user account folder is not accessible after system reinstallation), use NTFS Access to regain the access. NTFS Access can be also helpful if you want to access private files or folders of another system user account. This software can set new owner and full access rights. Program sets permissions recursively, so you do not have to repeat an action for each folder separately.

есть еще один способ.

достаточно скопировать файлы на раздел с файловой системой FAT32.

Помогает, если нет файлов размеров больше 4 gb, т.к. это максимально возможный размер файла для тома FAT32.

Эта файловая система не поддерживает разделение прав доступа.

После этого с файлами можно делать что угодно.

зы. а вообще имхо было достаточно штатными средствами стать хозяином этой папки. не файлов, а папки. С заменой прав владельца на субконтейнерах и объектах. обычно срабатывает, если все правильно сделать.

По флэшкам пользователей прошелся вирус.

Он устанавливает на папках признак "скрытый" и делает его недоступным.

Подобными свойствами обладают папки "System Volume Information", "$Recycle.Bin", файлы "pagefile.sys" и некоторые другие системные файлы.

Как снять атрибут "скрытый", если штатными средствами сделать это невозможно?

- Перемещено Kathy Sun 20 апреля 2012 г. 9:36 merge forums (От:Windows Server 2008)

- Предложено в качестве ответа Dmitry Ponomarev Editor 22 декабря 2009 г. 19:53

- Помечено в качестве ответа Nikita Panov Moderator 23 декабря 2009 г. 8:03

- Предложено в качестве ответа Dmitry Ponomarev Editor 22 декабря 2009 г. 19:53

- Помечено в качестве ответа Nikita Panov Moderator 23 декабря 2009 г. 8:03

Тут нужно лезть в реестр. В параметры Explorer. Искать ключ ShowHidden или что-то типа того. Вирус скорее всего использует его. Его нужно удалить, перезагрузиться, и потом уже штатными средствами установить галку "показывать скрытые файлы и папки".

Анализ безопасности AVZ тоже может помоч.

Не забывайте отмечать почты как ответы, а также помечать полезные сообщения!

Я не зря написал какие объекты в ОС обладают похожими свойствами. Попробуйте снять атрибут "скрытый" с папки "System Volume Information". Атрибуты для этой папки устанавливала Microsoft, а не вирусы.

Вирус Kido/Conficer мне знаком. Ещё 2 месяца назад этот вирус не изменял атрибуты папок, а только блокировал возможность включения просмотра скрытых файлов и папок.

Тут нужно лезть в реестр. В параметры Explorer. Искать ключ ShowHidden или что-то типа того. Вирус скорее всего использует его. Его нужно удалить, перезагрузиться, и потом уже штатными средствами установить галку "показывать скрытые файлы и папки".

Анализ безопасности AVZ тоже может помоч.

Не забывайте отмечать почты как ответы, а также помечать полезные сообщения!

Согласен, тут без реестра не обойтись.

Пользователи по умолчанию не могут просматривать скрытые папки и файлы, а включать им такую возможность я не хочу. Хотя включается и отключается она исправно.

Кроме того я не писал, что у меня в сети вирус. Наоборот, антивирусная программа ловит вирус при подключении флэшки, пользователь тут же соглашается его удалить, антивирусная программа его удаляет, но не удаляет последствия деятельности вируса. На флэшке остаются папки и файлы с атрибутом "скрытый". Поэтому пользователи возмущаются: "Почему я вижу мои файлы на домашнем компьтере, но не вижу их на компьютере предприятия?".

Объяснять им, почему это происходит, не всегда получается.

Т.е., доступ полный есть, а атрибут снять невозможно? Странно. Я все "особые" проблемы с доступом к файлам решаю в контексте системы - попробуйте. У Windows 2008 контекст системы изолирован от среды пользователя, так что интерактивно поработать с командной оболочкой не получится, но можно командным сценарием из задания необходимые действия выполнить.

Настолько привык к графическому интерфейсу, что совсем забыл об утилите attrib. Старушка из состава DOS справилась с заданием.

Попутно вскрылось несколько интересных особенностей графического интерфейса Windows.

В DOS были 4 атрибута файла A (архивный), R (только для чтения), S (системный), H(скрытый).

Ещё в Windows 98 все 4 атрибута присутствовали в свойствах файла в графическом интерфейсе.

Начиная с Windows 2000 атрибут S (системный) исчез из графического интерфейса. Оказалось - не совсем.

Атибуты S и H объединили в один чек-бокс "Скрытый". Установка атрибута H добавляет птичку в чек-бокс,

а установка атрибута S делает этот чек-бокс недоступным для изменения.

С помощью команды attrib +S или attrib +H можно установить эти атрибуты порознь и в любом порядке.

Снять эти атрибуты командами attrib -S или attrib -H нельзя. ОС отказывает в изменении атрибутов.

Снять их можно только одновременно attrib -S -H.

А вот средствами графического интерфейса сделать это, похоже, нельзя.

Чек-бокс "Скрытый" после установки атрибута S (системный) не доступен для изменения.

Как управлять атрибутом S (системный) из графического интерфейса я не нашел.

Сейчас вирусы обрели достаточно широкое распространение и заразить ими компьютер может практически каждый пользователь, даже не подозревая этого. Существует несколько типов подобных угроз, которые скрывают файлы на съемных носителях, а обычное изменение атрибутов не всегда помогает. Например, иногда вместо директорий появляются ярлыки и при попытке запуска такого ярлыка происходит еще большее заражение, а исходные объекты так просто отыскать не получается. Сегодня мы бы хотели пошагово расписать процедуру решения этой проблемы, взяв во внимание все нюансы.

Решаем проблему со скрытием вирусом файлов на флешке

Скрытие находящихся на флешке файлов — одна из самых безобидных проблем, с которыми сталкиваются жертвы вирусов. Однако в большинстве случаев подобные угрозы продолжают дальше распространяться по ПК в поисках информации, например, платежных данных. Поэтому их требуется как можно скорее обнаружить и удалить. При этом важно сохранить файлы, что мы и попытаемся сделать далее.

Всегда в первую очередь рекомендуется использовать специальное антивирусное программное обеспечение, которое не только найдет вирус на компьютере или USB-накопителе, но и удалит его. Такое действие необходимо для того чтобы можно было сделать файлы снова видимыми и избавиться от дальнейших трудностей при работе с ними. Рекомендуется задействовать несколько инструментов, поскольку иногда новые вирусы еще отсутствуют в базе защитного ПО. В другой нашей статье по следующей ссылке вы найдете пять различных способов осуществления поставленной задачи.

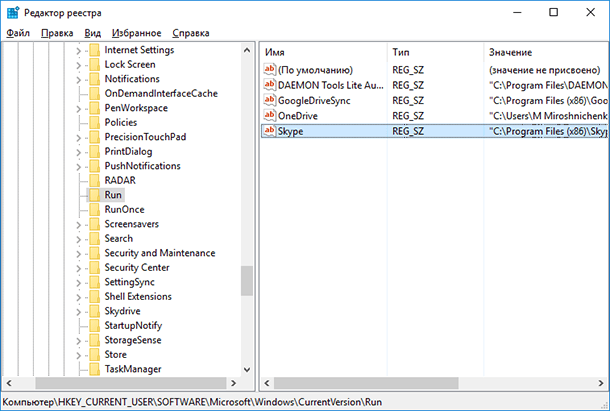

Не всегда после полного удаления вируса с ПК программным методом стираются абсолютно все файлы, связанные с ним. Некоторые приложения и утилиты умело маскируются под дружелюбный софт и запускаются каждый раз, как происходит старт операционной системы. Обычно такие записи остаются в реестре, поэтому их нужно удалить, а сделать это можно так:

Обычно подобные записи, генерируемые вредоносным программным обеспечением, имеют случайное название, состоящее из набора символов, поэтому отыскать его не составит труда. Помимо этого, каждый пользователь знает, что установлено у него на ПК — это тоже поможет найти лишнюю запись.

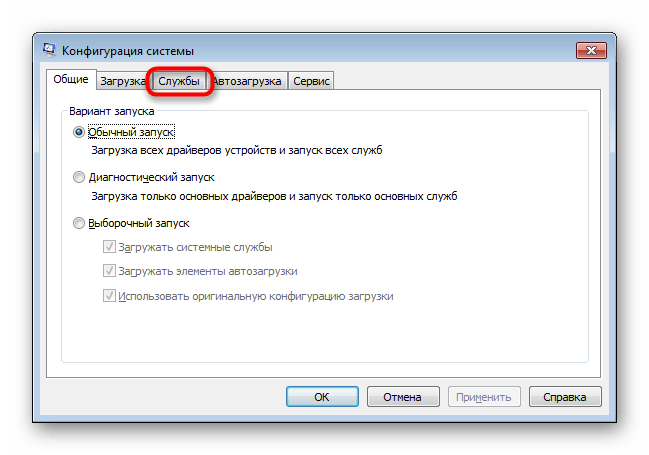

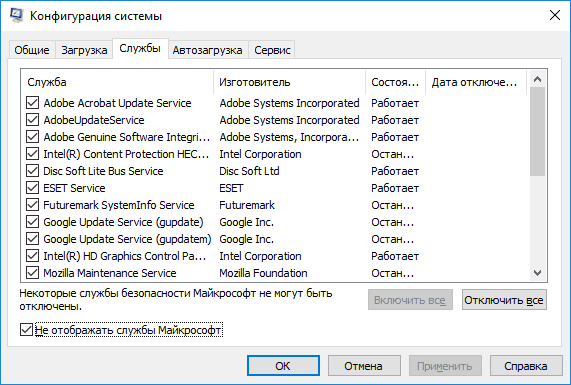

Некоторые угрозы оставляют после себя небольшие скрипты, называемые службами. Обычно их обнаруживает антивирус и удачно удаляет, но самые изощренные вирусы могут оставаться на ПК незамеченными. Из-за этого юзеру рекомендуется самостоятельно просмотреть список текущих служб и отыскать там подозрительную утилиту. Удалить ее, скорее всего, не получится, но после отключения она перестанет наносить вред устройству.

Просмотрите список всех служб, выделите галочками те, которые связаны с вредоносными данными, и отключите их. После этого примените изменения и перезагрузите ПК.

Если вы не уверены в какой-либо из служб, всегда можно найти информацию о ней в интернете, чтобы убедиться в ее причастности к вирусам или безопасности.

Если объекты на съемном носителе были поражены вирусом, сейчас они либо удалены, либо имеют присвоенный атрибут, делающий их скрытыми, системными и недоступными для изменения. Поэтому юзеру придется вручную удалить все эти атрибуты, чтобы получить оставшиеся на флешке файлы.

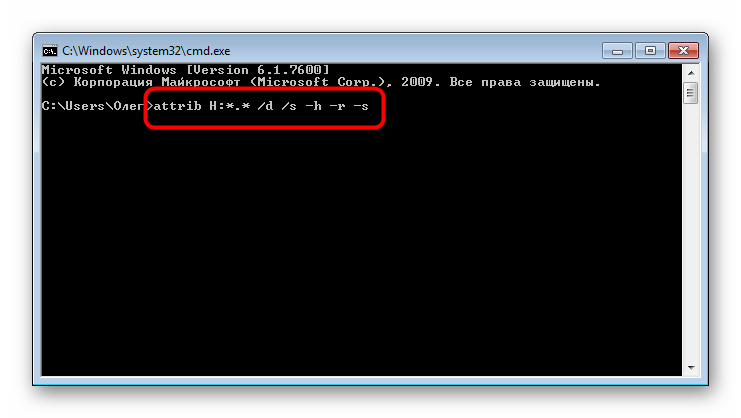

В консоли введите attrib H:*.* /d /s -h -r –s , где H — название флешки. Подтвердите выполнение команды, нажав Enter.

После этого остается только подождать завершения операции, об этом свидетельствует появившаяся строка ввода. Теперь важно описать действие каждого аргумента, чтобы у вас не осталось вопросов по использованию рассмотренной команды:

Теперь вы знаете все об основных аргументах команды attrib, что позволит изменять атрибуты файлов и папок напрямую через консоль, экономя свое время и силы.

Нередки такие случаи, когда после снятия атрибутов пользователь не получает доступ к некоторым файлам, что хранились на флешке до момента действия вируса. Возникновение подобной ситуации означает, что эта информация была удалена антивирусом или самой угрозой. Выходит, что без дополнительного ПО здесь не обойтись — придется применять средство по восстановлению удаленных файлов. При этом каждый такой инструмент работает по своему алгоритму, из-за чего не всегда восстанавливаются все элементы. Детальное руководство по трем способам возвращения файлов ищите в нашем материале, перейдя по указанной далее ссылке.

Полная очистка флешки

Приведенные выше шаги, применяемые все вместе, чаще всего приносят положительный результат, что позволяет получить хотя бы часть информации, хранящейся на флешке. Однако иногда вирус бывает настолько мощным, что последствия становятся необратимы. В таком случае поможет только полная очистка накопителя. Лучше всего с этим справится стандартная команда diskpart, действие которой детально расписано в статье ниже.

В сегодняшней статье вы узнали о методе борьбы с вирусами, которые скрывают файлы на флешке. Как видите, имеется шанс на возвращение зараженной информации, однако стоит понимать, что часть может быть утеряна навсегда.

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

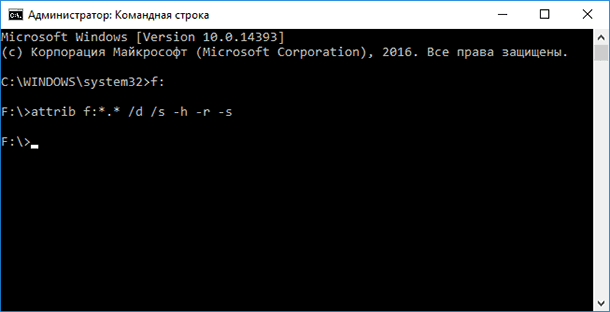

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

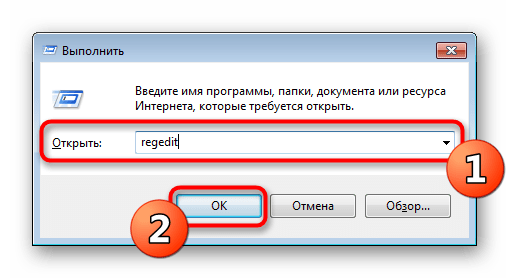

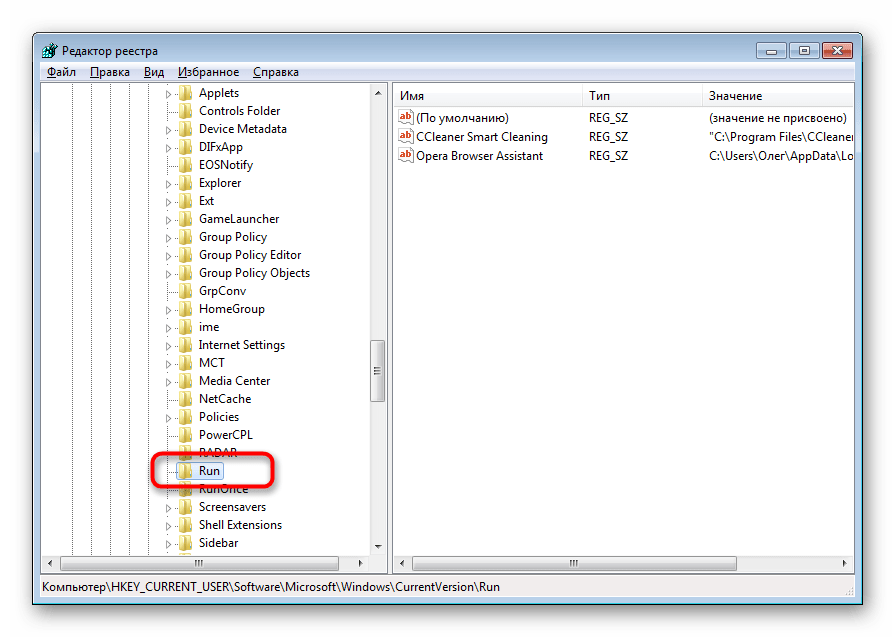

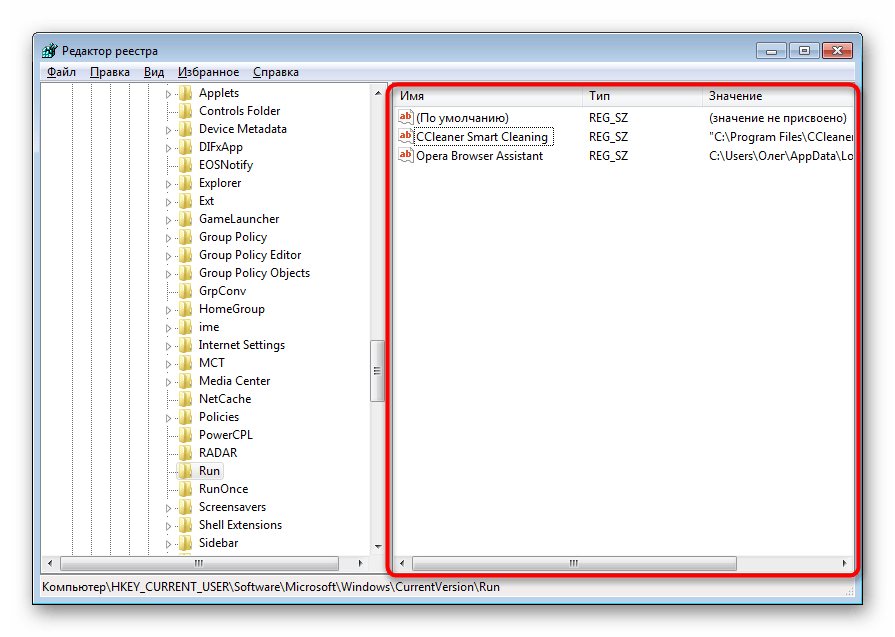

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

После использования на незнакомом компьютере любимой флешки многие пользователи с ужасом обнаруживают, что все хранившиеся на ней материалы каким-то странным образом улетучиваются, превращаясь в ярлыки, хотя объем занятого пространство при этом не меняется. В принципе удивляться здесь нечему. Виной всему вирус на флешке в виде Trojan.Radmin.13 или autorun , который попросту перенес все данные в невидимую для Windows папку. Можно ли от него избавиться? Конечно! Причем сделать это так же просто, как и восстановить на флешке после этого вируса всю исчезнувшую информацию.

Шаг № 1: Настройка отображения данных в Windows

Завершив включение отображения скрытых папок и файлов, можно смело двигаться дальше.

Шаг № 2: Удаление вирусов с внешнего накопителя

После того как Windows окажется настроен для работы, нужно поработать над тем, как удалить вирус с флешки. В этом случае вылечить внешний накопитель от autorun можно при помощи любого установленного на компьютере антивируса. Это может быть:

- Avira;

- Norton Antivirus;

- NOD32;

- Антивирус Касперского;

- Dr.Web;

- Avast;

- Панда Антивирус и пр.

Базы сигнатур у этих программ сегодня практически одинаковые, поэтому каждой из них можно доверить распознать и удалить трояны, autorun и прочие вирусы на флешке. При этом процедура работы с этими антивирусами стандартна. Все, что потребуется – это установить на ПК антивирусную программу, настроить в ней автоматическую проверку внешних накопителей и уже после подключения флешки дождаться удаления с нее всех вирусов.

Также вылечить USB-носитель можно также с помощью специальных утилит. Например, убрать с флешки вирусы могут помочь такие программки со встроенным антивирусом, как AVZ , Virus Removal Tool от Лаборатории Касперского или Dr.Web CureIt :

При этом качественную защиту флешки от autorun обеспечат Antiautorun , FlashControl , Зоркий Глаз , Trustport USB Antivirus . Последний антивирус, в частности, распаковывается на USB-носитель, что позволяет использовать для обеспечения безопасности при подключении к другим компьютерам:

Просканировать и вылечить внешний накопитель от вирусов можно и через интернет. В этом случае поиск autorun и прочих вирусов на флешке помогут выполнить такие онлайн-антивирусы, как Online Scanner от ESET, Security Scan от Kaspersky, Panda ActiveScan .

Вместе с тем если доступ к интернету органичен, внешний накопитель можно попытаться почистить и вручную. Для этого придется отыскать и удалить с флешки все ярлыки с разрешением (.lnk), неизвестные файлы в формате (.exe), autorun.inf и RECYCLER:

Шаг № 3: Восстановление материалов на внешнем накопителе

1 NEWF , либо только команду attrib -s -h /d /s :

В любом случае в результате таких действий атрибуты для скрытых папок аннулируются, преобразовав в итоге ярлыки в действующие каталоги с данными.

В итоге вместо пустых ярлычков на флешке получаем потерянные нами каталоги. При этом несложно заметить, что исходя из этих функций, Total Commander можно использовать и для поиска скрытых вирусов, например, RECYCLER или autorun, заменяя таким образом антивирус.

Практически также просто исправить обнаружение скрытых материалов на накопителе и через утилиту LimFlashFix . Процесс выполнения этой задачи с ее помощью будет выглядеть так:

После проверки флешки антивирусом и удаления autorun и прочих вирусов для восстановления скрытых документов можно воспользоваться лечащим bat-файлом, который содержит набор кодов для настройки параметров отображения скрытых каталогов:

Его можно либо скачать здесь, либо создать вручную, сохранив указанный перечень команд в текстовом документе, а затем изменив его формат с (.txt) на (.bat). Так или иначе, чтобы способ заработал, необходимо переместить bat-файл на флешку.

Произошло следующее.

Накрылся медным тазиком один из моих внешних HDD. Но отказал не совсем и я отдала его спецам для спасения той инфо, которая могла бы быть спасена.

Спасение прошло по-разному: что-то удалось восстановить, что-то нет.

Однако те файлы, которые удалось спасти приобрели некоторые ненужные свойства: я не могу их ни стереть, ни переименовать.

Папка в которой эти файлы хранятся и все файлы в ней имеют статус "Только для чтения".

Попытка снять проклятие потерпела сокрушительную неудачу.

Скриншоты ниже. Историю действий читать по картинкам последовательно слева направо.

Посоветуйте как изменить атрибуты папки и файлов.

Дело в том что после вируса атрибуты файла не меняются вообще. Ты их меняешь, а они обратно возвращаются, а вот этот батник позволяет таки их изменить, иначе операции в батнике нужно проделать руками, и никак иначе.

Уж не спрашивай что там с файлами происходит, но факт, изменение их свойств вручную невозможно, только операциями написанные в этом батнике.

P.S. Это у меня было после вируса который делает папки невидимыми, а вместо них подсовывает свои ярлычки, вот после его удаления, только таким батником, или вручную но операциями написанными опять же в этом батнике.

А коммент. Что, вообще ничего не помогло?

Вот здесь (http://www.topsoftzone.ru/program/1773/Unlocker.html) живет Unlocker. Вообще-то это принудило-удалялка - "непослушные" файл удалять. Но там еще есть функции по переименованию, перемещению, разблокировке. Не знаю как он справится с твоей проблемой (у мну сейчас такого гемора под рукой нет), но разблокирует и удаляет он бодро. Попробуй, мож поможет.:pardon:

Дааааа! Именно Unlocker меня и выручил!

Я начала перемещать по одному файлу (по-другому прога не позволяет) на другой HDD, открывать каждый из файлов и решать что с ним делать: переименовать и оставить, либо стереть.

Таким образом, у меня стало освобождаться память на HDD, на котором были "непослушные" файлы.

И это не может не радовать! :Kiss::chkl::pzl:

[Чуть позже, немного подумав]: Ващще Винды - глючные.

Когда же наконец изобретут новую ОСь, чтобы работала как. как. не знаю. бульдозер что ли. а?

Накрылся медным тазиком один из моих внешних HDD.

Ващще Винды - глючные.

Конечно логично!

После восстановления файлов атрибуты файлов поменялись так, что изменить их стандартными инструментами Виндов невозможно.

Разве это нормально? Почему атрибуты файлов поменялись, зачем?

Поэтому Винды и глючные. Разве не так?

А кто тебе сказал, что файлы восстановлены виндой?

Сэр, Ваши слова мне малопонятны, а потому я прощаю Вам Вашу дерзость относительно вышеприведенных совершенно еретических слов! :chkl:

Как я понимаю, та прога, которой были восстановлены мои файлы, совершенно точно работала под управлением Виндов. :pardon::BeBe::yes:

(не твоей красотой, конечно

Напрасно! Я страшная, как атомная война! Посмотри на аватар.

Попробуй Ubuntu Linux

А эта софтина встанет под Винду?

на аватаре вообще мужик

Эка тебя на мужиков-то тянет, Геночка! Это же бабушка, это я!

Георгий Милляр был бабушкой только в гриме.

Прокололся ты Кристиний, сам себя выдал :pardon:

А эта софтина встанет под Винду?

Вне всяких сомнений, главное - попробовать. chkl:

Всем спасибо за консультации!

Георгий Милляр был бабушкой только в гриме.

А-а-а-а-а! Он в советских военных фильмах всегда играл генералов и фельдмаршалов Вермахта

Вот что мне было нужно! Классная прога! Free of charge.

Рекомендую!

NTFS Access can:

set folder/file owner,

set full access rights to a given folder/file,

give permissions recursively.

If you're using Windows system and you have lost access to own files or folders (i.e. user account folder is not accessible after system reinstallation), use NTFS Access to regain the access. NTFS Access can be also helpful if you want to access private files or folders of another system user account. This software can set new owner and full access rights. Program sets permissions recursively, so you do not have to repeat an action for each folder separately.

есть еще один способ.

достаточно скопировать файлы на раздел с файловой системой FAT32.

Помогает, если нет файлов размеров больше 4 gb, т.к. это максимально возможный размер файла для тома FAT32.

Эта файловая система не поддерживает разделение прав доступа.

После этого с файлами можно делать что угодно.

зы. а вообще имхо было достаточно штатными средствами стать хозяином этой папки. не файлов, а папки. С заменой прав владельца на субконтейнерах и объектах. обычно срабатывает, если все правильно сделать.

Читайте также: