Новости о вирусе вымогателе

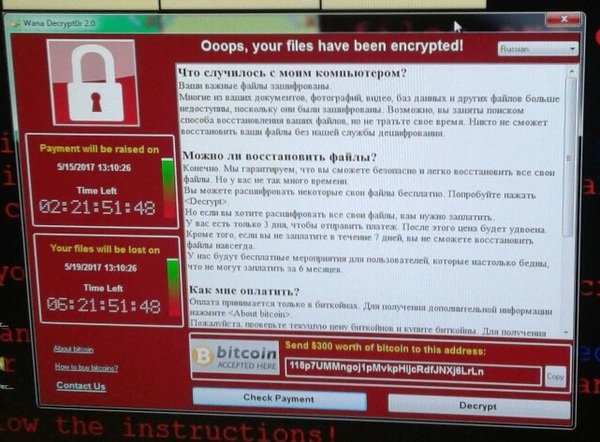

Началось массовое заражение криптовирусом сети МВД по стране. Точно уже есть в Липецкой, Пензенской, Калужской областях. На рабочем столе просят 300 баксов. Название вируса @wanadecriptor. На некоторых компах идет отчет до 19 мая. Кто что еще слышал – делимся.

Сотрудник компании Avast (она разрабатывает одноименный антивирус) Якуб Кроустек (Jakub Kroustek) написал у себя в твиттере, что заражены как минимум 36 тысяч компьютеров в мире, большинство из них – в России, Украине и на Тайване.

36,000 detections of #WannaCry (aka #WanaCypt0r aka #WCry) #ransomware so far. Russia, Ukraine, and Taiwan leading. This is huge. pic.twitter.com/EaZcaxPta4

Вместе с тем появилась информация о заражении компьютеров в государственных больницах в нескольких регионах Великобритании и атаке на испанскую телекоммуникационной компании Telefonica. В обоих случаях вирус также просит выкуп.

Онлайн: Сегодня в 23:08

На этом, пожалуй, мы пока закончим (если чего-то важного не бабахнет).

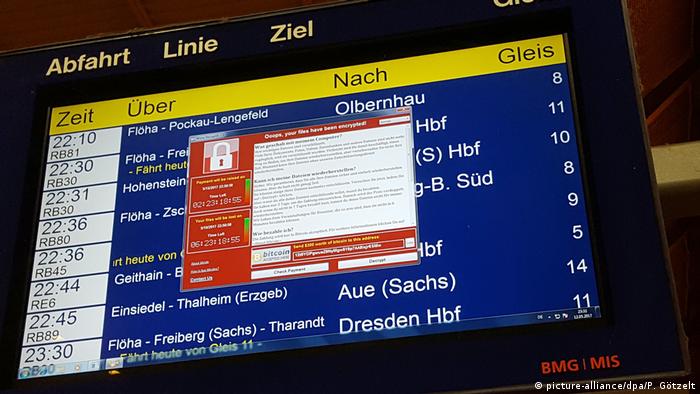

Фото из железнодорожного вокзала во Франкфурте:

Microsoft выпустил дополнительную защиту для Windows от вируса-вымогателя WannaCrypt. Об этом RNS сообщили в пресс-службе Microsoft.

Скорее всего, о целенаправленной атаке речи не идет. Вирус работает только на Windows — он использует уязвимость в операционной системе и распространяется вслепую: то есть не выбирает жертв, а заражает тех, кто не защищен. Microsoft закрыл эту уязвимость еще в марте: компания выпустила обновление, которое автоматически установилось на компьютеры обычных пользователей. Всем, у кого система обновилась, вирус не угрожает. В некоторых организациях обновления устанавливаются не автоматически, а с одобрения людей, отвечающих за безопасность. Видимо, с проблемами столкнулись те ведомства и компании, в которых обновление не установили.

Час назад, если верить экспертам, атака выглядела так.

Организовавшие кибератаки по всему миру хакеры воспользовались шпионским программным обеспечением, которое якобы применяло Агентство национальной безопасности США (АНБ). Об этом сообщила американская газета Politico.

По ее данным, злоумышленники, требующие выкуп за восстановление работы компьютерных сетей, использовали шпионское ПО, которое ранее распространила группа хакеров, выступающая под псевдонимом Shadow Brokers. Они утверждали, что получили доступ к якобы разработанным АНБ программам. ПО, согласно заверениям Shadow Brokers, нацелено на взлом компьютеров, работающих под управлением операционной системы (ОС) Windows производства Microsoft. С помощью них любой пользователь, обладающий достаточными техническими знаниями, может нанести ущерб миллионам пользователей этой ОС, утверждают хакеры. Программы также позволяют взламывать межсетевые экраны и похищать электронные данные.

Электронная система Регионального суда бразильского штата Сан-Паулу была выведена из строя в результате кибератаки. Об этом сообщила в пятницу на своем сайте газета Folha di Sao Paolo.

По информации издания, сотрудники суда получили от специалистов рекомендацию немедленно выключить свои компьютеры. В 14:45 по местному времени (20:45 мск) сайт учреждения не функционировал.

Он пояснил, что атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

Бывший сотрудник Агентства национальной безопасности (АНБ) США Эдвард Сноуден, скрывающийся от американских властей, отметил у себя в твиттере, что из-за разработанных АНБ инструментов теперь страдают пациенты клиник. (а страдают сейчас, как нам известно, не только они)

Хакеры, атаковавшие в пятницу медицинские учреждения Великобритании, а также испанскую телекоммуникационную компани Telefónica, использовали модифицированную вредоносную программу Агентства национальной безопасности (АНБ) США, пишет издание Financial Times со ссылкой на аналитиков в области кибербезопасности.

Программа, разработанная АНБ позволяет вирусу распространиться через протоколы обмена файлами, которые установлены на компьютерах многих организаций.

С этой оценкой согласны несколько чиновников в органах безопасности западных стран, отмечает газета.

По данным влиятельной группы экспертов по кибербезопасности MalwareHunterTeam, больше всех в результате атаки вируса пострадали серверы на территории России и Тайваня.

Под сильным ударом оказались также компьютерные системы Великобритании, Испании, Италии, Германии, Португалии, Турции, Украины, Казахстана, Индонезии, Вьетнама, Японии и Филиппин.

Как вы знаете, сейчас идет массовая атака на компьютеры по всему миру. Если вы работаете на Windows — вы находитесь в потенциальной группе риска. Но не паникуйте и не пытайтесь перезагрузить компьютер! Лучше сохраните важные данные на внешний диск или в облако, пока все работает. И идите отдыхать. Если потом обнаружится, что ваш компьютер все-таки заражен, вы просто переустановите систему и восстановите данные из бэкапа.

Компьютеры МВД атаковал вирус-шифровальщик, рассказал RNS основатель и глава Group IB (это международная компания, специализирующаяся на предотвращении и расследовании преступлений с использованием высоких технологий) Илья Сачков. Компания получила образец вируса и проводит его исследование.

Представитель Следственного комитета РФ Светлана Петренко опровергла информацию об атаках хакеров на внутренние сети СК РФ.

МВД России также не зафиксировало фактов хакерских атак на компьютерную систему ведомства, она работает в штатном режиме, сообщил ТАСС источник в полиции.

Официальным комментарием от пресс-центра МВД России ТАСС в настоящее время не располагает.

Сообщается, что как минимум на три кошелька хакеров уже перевели более двух с половиной тысяч фунтов (британских), это почти 190 тысяч рублей.

Сколько всего кошельков предлагается взломанным пользователям для переводов и сколько всего туда уже перевели денег, понять пока невозможно.

Сообщается, что как минимум на три кошелька хакеров уже перевели более двух с половиной тысяч фунтов (британских), это почти 190 тысяч рублей.

Сколько всего кошельков предлагается взломанным пользователям для переводов и сколько всего туда уже перевели денег, понять пока невозможно.

Для интересующихся: внутренняя компьютерная сеть СК работает в штатном режиме. Случаев глобального заражения вирусами не имеется.

(аналогичные сообщения появились и от других региональных управлений МВД)

Сегодня в 20:31 О хакерской атаке также сообщил крупнейший провайдер телекоммуникационных услуг в Португалии Portugal Telecom.

На Федеральную информационную систему регистрации (ФИСМ) МРЭО по всей России идет хакерская атака. Из-за этого подразделениях Петербурга и Ленобласти спешно отключают компьютеры, сообщили в полицейском главке.

О ранней версии этого вируса стало известно еще в феврале 2017 года. Он работает только на операционной системе Windows. Как пишет Motherboard, уязвимость, которую использует вирус, похожа на ту, что использовалась Агентством национальной безопасности США. За последнее время хакеры опубликовали несколько готовых инструментов АНБ для использования таких уязвимостей — похоже, другие хакеры ими воспользовались для создания вируса-вымогателя.

Microsoft закрыла уязвимость, которую использует вирус, в марте. На сайте производителя Windows опубликовано сообщение с призывом обновиться. Все, кто оказался заражен, по всей видимости, не обновились.

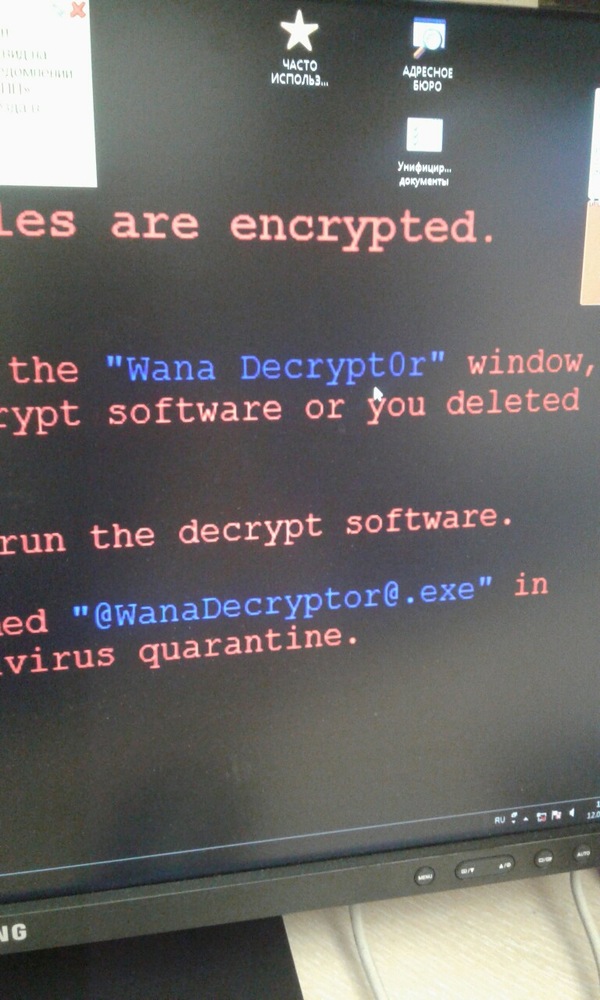

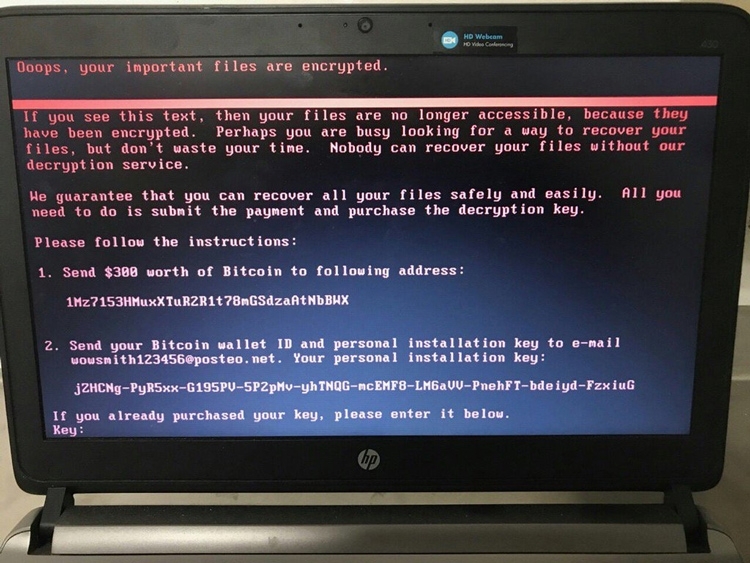

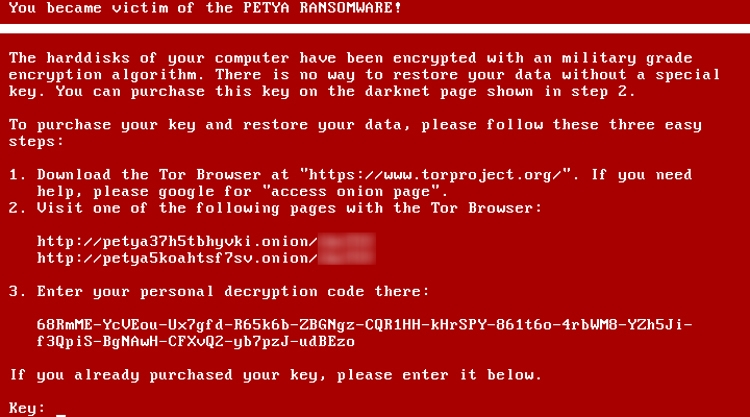

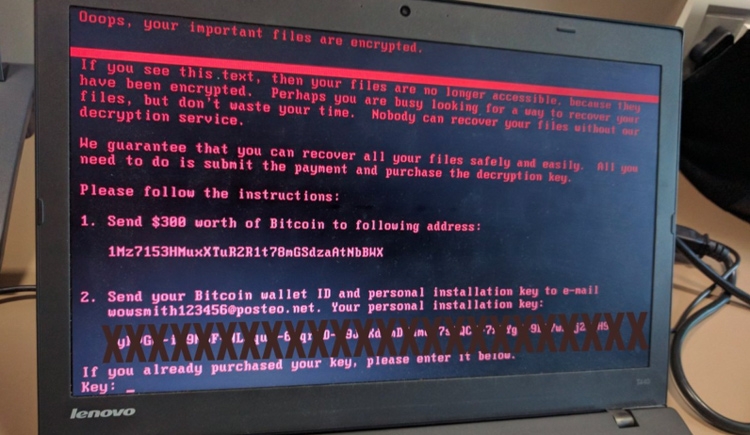

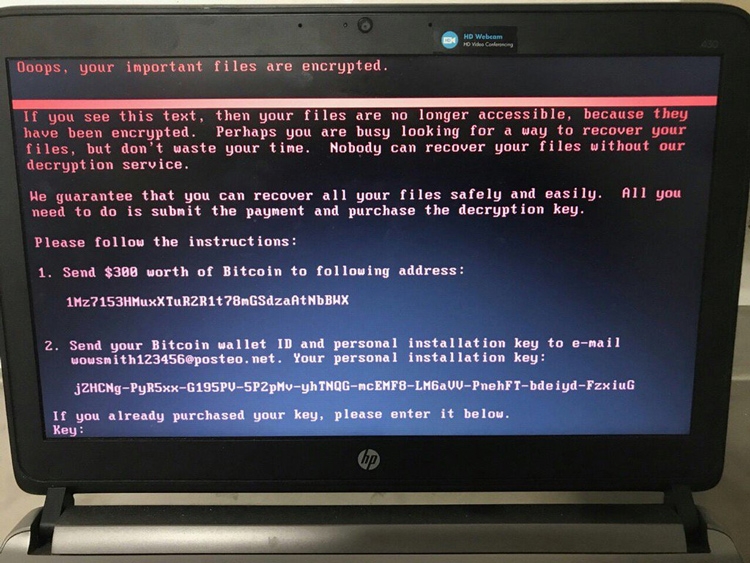

А вот так выглядят некоторые рабочие столы.

Вот так выглядят зараженные файлы.

Сотрудник Avast Якуб Кроустек сообщает, что антивирус Avast зафиксировал уже 57 тысяч заражений по всему миру.

Примерно два часа назад он сообщал про 36 тысяч.

«Некоторые компании советуют своим пользователям выключить свои компьютеры и ждать дальшейших инструкций.

Сконтактировавшись с бывшими коллегами я был удивлен похожими исторями.

Что касается меня, сегодня я подготавливал несколько новых образов Windows для нашей облачной системы, среди них был Windows Server 2008 R2.

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс на ней, как сразу же в течении нескольких минут она была заражена.

Вот что появилось на экранах всех рабочих компьютеров Мегафон Ритейл @eldarmurtazin pic.twitter.com/pQsMRMe6zg

По словам источников, это была такая же атака, как и на больницы Великобритании, о которой сообщалось ранее 12 мая, — зараженные компьютеры оказались заблокированы, на них появились сообщения с требованием выкупа. Отбита ли атака или нет, пока не сообщается.

Румынская служба информации (РСИ — госбезопасность) сообщила в пятницу, что отразила попытку кибернетической атаки против румынского правительственного учреждения.

Местные СМИ уточняют, что в МИД Румынии было получено электронное письмо с вложением, содержавшим шпионскую программу, которая устанавливалась на компьютере получателя при открытии вложения.

Несколько дней назад специалисты британской компании Sophos сообщили о проблеме на ПК, где используются драйверы Gigabyte. Как оказалось, в них есть уязвимость, позволяющая отключать антивирусы и брать компьютеры под контроль. Проблема проявляется на Windows 7, Windows 8 и Windows 10.

По данным экспертов это не единственный случай. Схожие бреши есть в приложения VirtualBox (CVE-2008-3431), Novell (CVE-2013-3956), CPU-Z (CVE-2017-15302), а также ASUS (CVE-2018-18537). Однако активное применение зафиксировано только для драйвера Gigabyte (CVE-2018-19320).

Самое интересное, что уязвимость была обнаружена ещё в 2018 году. Однако в Gigabyte сначала заявили, что бреши не существует, а после публикации эксплойта просто прекратили разработку этого драйвера. В свою очередь, сертификат компании Verisign, которым подписан драйвер, до сих пор не отозван, а само уязвимое ПО можно загрузить и сегодня.

Учитывая, что против уязвимости не помогут ни антивирусы, ни разработчики, специалисты из Sophos рекомендуют ввести многофакторную аутентификацию, использовать сложные пароли, ограничивать права доступа и регулярно делать бэкапы, которые должны храниться на изолированных машинах.

Работающая в сфере IT-безопасности компания ESET информирует о всплеске активности новой программы-шифровальщика GandCrab, блокирующей доступ к данным на компьютере и требующей выплаты определённой суммы киберпреступникам для возвращения доступа к ценной информации.

Шифратор распространяется под видом программ для взлома популярных в пользовательской среде приложений и игр, таких, как Minecraft, Counter Strike, StarCraft, Adobe Acrobat, Microsoft Office, антивирусный софт и др. Попав в систему жертвы, GandCrab собирает информацию с устройства, включая имя компьютера, имя пользователя и IP-адрес. Далее вредоносная программа запускает процесс шифрования данных на жёстких, съёмных и сетевых дисках, удаляет резервные копии операционной системы и выводит на экран требование выкупа в криптовалюте.

GandCrab может шифровать файлы различных форматов, в том числе документы Microsoft Office, OpenOffice, PDF и текстовые файлы, базы данных, фотографии, музыку и видео. При этом восстановить зашифрованные данные в настоящее время не представляется возможным.

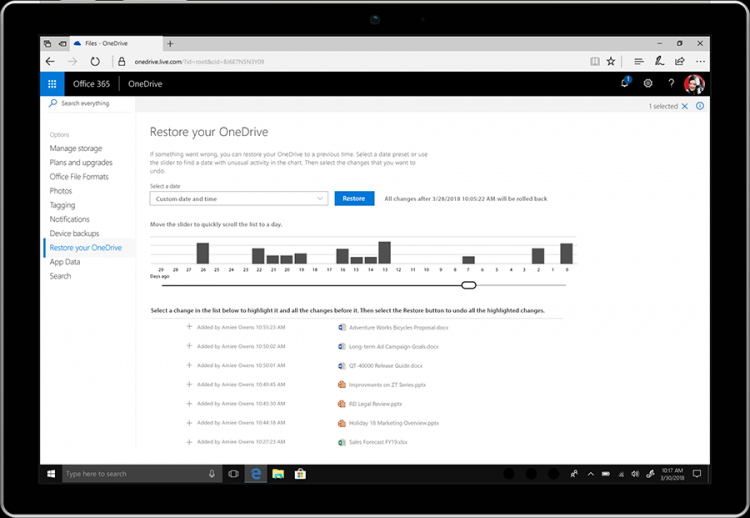

Компания позиционирует функцию как способ защититься от вирусов-вымогателей, которые блокируют файлы на компьютере и зачастую пытаются удалить облачные копии, хранящиеся в синхронизированных папках. Обычно жертвам таких вирусов придётся платить злоумышленникам, чтобы получить свои документы обратно.

Если OneDrive обнаружит массовое удаление файлов в облаке, то Microsoft сообщит об этом пользователю по почте или через мобильное или настольное уведомление. После этого можно будет быстро откатить изменения до того момента, когда вирус начал удалять файлы.

Ссылки, с помощью которых вы делитесь документами из OneDrive, теперь можно защитить паролем. Редмондский гигант также усилил защиту писем в Outlook.com. Шифрование можно включать для отдельных сообщений. Если сервис обнаружит в письме конфиденциальную информацию, то сам предложит её защитить.

Зашифрованные сообщения можно читать через Outlook.com, Outlook для iOS и Android, почтовый клиент Windows или просто по специальной ссылке. Автор письма волен запретить пересылать и копировать его.

Все перечисленные функции, кроме защищённых паролем ссылок в OneDrive, уже должны быть доступны некоторым пользователям Office 365, а до остальных подписчиков доберутся до конца месяца. Зашифрованные ссылки появятся в облачном сервисе в ближайшие недели.

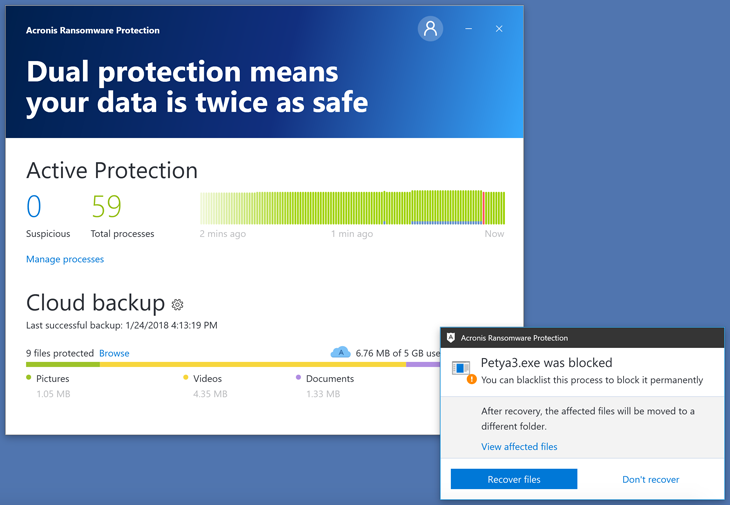

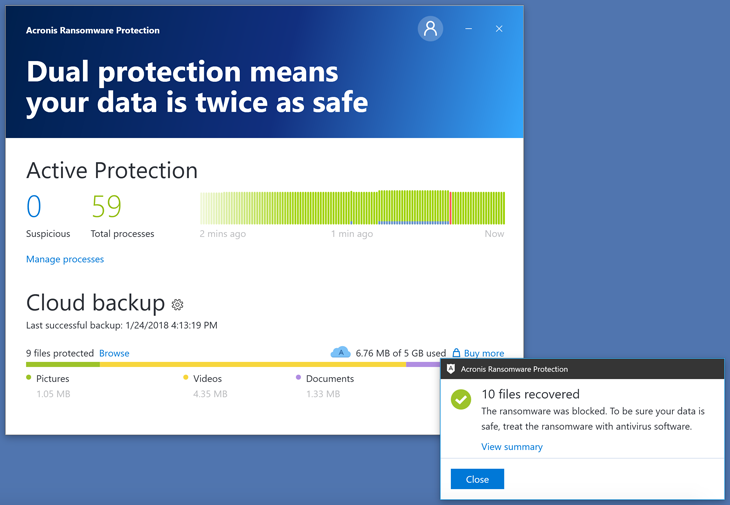

Компания Acronis объявила о выпуске бесплатного продукта Ransomware Protection, предназначенного для защиты от вредоносных программ-шифровальщиков, блокирующих доступ к данным и требующих выплаты определённой суммы для возвращения доступа к ценной информации.

В основу Acronis Ransomware Protection положена технология Active Protection, распознающая нетипичные модели поведения приложений при доступе к файлам и нейтрализующая атаки программ-шифровальщиков. При этом для выявления аномалий в работе системных процессов используются не только эвристические механизмы, но и дополнительные функции, в том числе технологии машинного обучения и искусственного интеллекта на базе нейронных сетей.

В случае атаки программы-вымогателя Ransomware Protection блокирует вредоносный процесс и уведомляет об этом пользователя через сообщение во всплывающем окне. Если какие-то файлы были зашифрованы или повреждены во время атаки, приложение Acronis автоматически восстанавливает их из резервных копий.

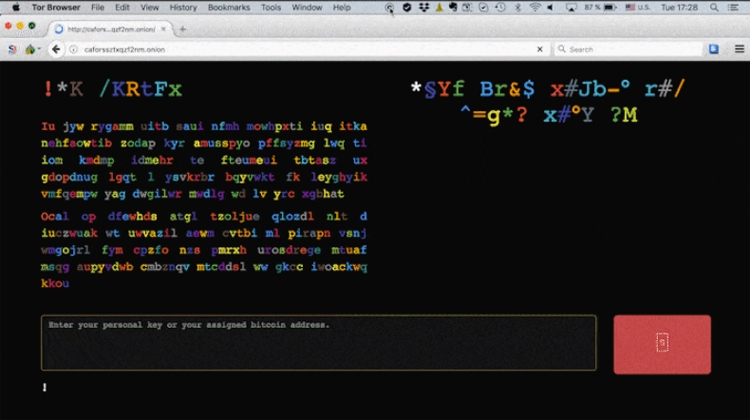

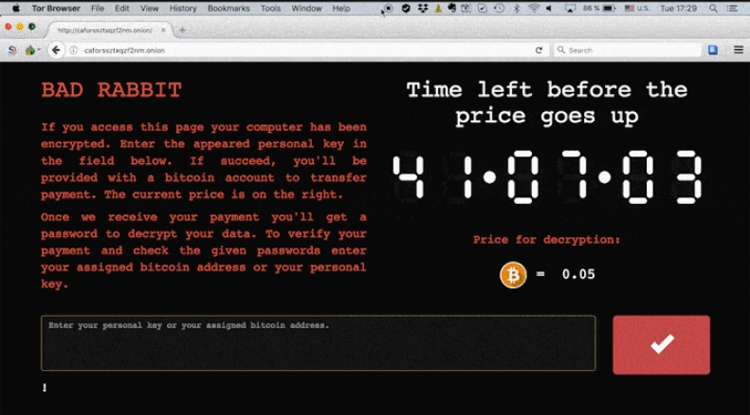

Предварительный анализ показывает, что зловред распространяется через ряд заражённых сайтов российских СМИ. Все признаки указывают на то, что это целенаправленная атака на корпоративные сети.

После проникновения на компьютер жертвы вредоносная программа шифрует пользовательские файлы. Для восстановления доступа к закодированным данным предлагается заплатить выкуп в размере 0,05 биткойна, что по современному курсу примерно эквивалентно 283 долларам США или 15 700 рублям. При этом злоумышленники предупреждают, что в случае промедления цена за расшифровку вырастет.

Подробности о схеме распространения Bad Rabbit пока отсутствуют. Не ясно и то, можно ли расшифровать файлы. Но уже известно, что большинство жертв атаки находятся в России. Кроме того, похожие нападения зафиксированы в Украине, Турции и Германии, но в значительно меньшем количестве.

Очевидно, что атака Bad Rabbit тщательно готовилась. Эксперты по вопросам информационной безопасности занимаются изучением проблемы и поиском методов расшифровки файлов. Мы будем следить за развитием событий.

В конце июня текущего года датская компания A.P. Moller-Maersk, занимающаяся судоходным и логистическим бизнесом, стала жертвой компьютерного вируса-вымогателя ExPetr. Согласно прогнозу, опубликованному в отчёте за второй квартал, это обойдётся ей в $200–300 млн упущенной выгоды. Уточнённую сумму убытков конгломерат, скорее всего, сообщит уже в итогах третьей четверти, ведь негативные последствия кибератаки он продолжал испытывать на себе на протяжении первых двух недель июля.

Наибольшие масштабы заражения шифровальщиком ExPetr наблюдались в подразделениях Maersk Line (морские грузоперевозки), APM Terminals (контейнерные терминалы) и Damco (логистика). Работа нескольких портов была парализована в течение нескольких дней, что для компании такого уровня не могло не обойтись сотнями миллионов долларов ущерба. Отметим, что представительства Maersk находятся более чем в 135 странах мира, а общее число их сотрудников достигает 90 000 человек. Кроме того, Maersk считается крупнейшим в мире оператором морских контейнерных перевозок.

Leon Compton / Twitter

Схема работы зловредов-вымогателей сводится к следующему. Проникнув на устройство жертвы, вредоносная программа шифрует файлы распространённых форматов. Далее на экран выводится сообщение о проведённом кодировании, которое сопровождается предложением заплатить выкуп за восстановление доступа к данным. Как правило, злоумышленники требуют вознаграждение в криптовалюте.

Эксперты отмечают, что всё чаще шифровальщики нацелены на финансовую и промышленную инфраструктуру. Причина такой тенденции очевидна: преступники считают целевые вредоносные атаки на организации гораздо более прибыльными, чем массовые атаки на рядовых пользователей. В таком случае целью киберпреступников становятся не только деньги компании, но и ценная информация, которую можно использовать для шантажа или саботажа.

Злоумышленники также активно осваивают новые территории. Например, Россия ранее входила в десятку государств, отличающихся наиболее интенсивным ростом количества инцидентов с программами-вымогателями, но по итогам отчётного периода уступила место таким странам, как Турция, Вьетнам и Япония.

Американский разработчик антивирусного программного обеспечения Symantec опубликовал рекомендации, как избежать заражения вирусом-вымогателем Petya, который в минувший вторник атаковал сначала российские и украинские компании и госучреждения, а затем распространился и в других странах. Вредоносная программа работает по принципу нашумевшего шифровальщика WannaCry, масштабная эпидемия которого произошла в мае, и также требует выкуп в размере $300 в биткоиновом эквиваленте. Правда, пока нет достоверной информации о том, использует ли она эксплойт, патч против которого уже был выпущен Microsoft, или же речь идёт о какой-то новой уязвимости из рассекреченного хакерами арсенала АНБ.

Тем не менее, как оказалось, вирус можно обезвредить ещё до того, как он зашифрует файлы на компьютере. Для этого в папке Windows на системном диске необходимо создать в блокноте пустой файл с именем perfc без расширения. Как утверждают в Symantec, попав в систему, Petya ищет именно этот файл и, найдя его, считает данный компьютер уже заражённым, прекращая работу.

Если же вирус всё-таки заражает компьютер, то он перезаписывает главную загрузочную запись (MBR), не давая Windows загружаться. Однако, как отмечают в компании Positive Technologies, специализирующейся на вопросах информационной безопасности, это происходит не сразу, а через 1–2 часа после заражения, когда вредоносная программа перезагружает компьютер. То есть если пользователь в течение указанного времени успеет запустить команду bootrec/fixmbr, то сохранит работоспособность операционной системы. Правда, для расшифровки файлов, если их резервные копии отсутствуют, всё равно потребуется ключ.

Leon Compton / Twitter

Последствия атаки Petya отмечались не только на территории России, Украины и Европы, но и даже на других континентах. В австралийском городе Хобарте, например, из-за вируса было остановлено производство на кондитерской фабрике Cadbury's. Примечательно, что майская эпидемия WannaCry Австралию, в отличие от многих других стран, практически не затронула.

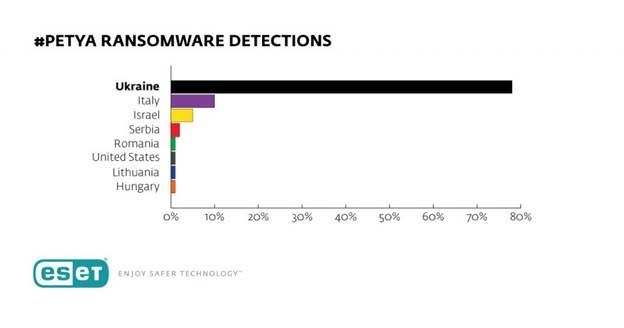

Новый вирус, атаковавший уже порядка 2000 компьютеров, получил название ExPetr. Рекордсменами по числу заражений снова являются Россия и Украина, также инциденты зафиксированы в Польше, Италии, Великобритании, Германии, Франции, США и некоторых других странах.

Предполагается, что для своего распространения ExPetr использует несколько векторов атаки и основан на модифицированном эксплойте EternalBlue, а также уязвимости EternalRomance.

Обновлено в 14:44. Корпорация Microsoft заявила информационному агентству RNS, что её антивирус способен защитить пользователей от вредоносного ПО Petya. По данным софтверного гиганта, шифровальщик использует несколько методов распространения, включая тот, который блокируется ранее выпущенным обновлением MS17-010.

Обновлено в 16:05. По высказанному ещё вчера мнению украинской киберполиции, распространение вируса Petya началось именно в этой стране через программу документооборота M.E.Doc после того, как та завершила автоматическое обновление. И хотя разработчики приложения первоначально отрицали такую возможность, Microsoft, проанализировавшая ситуацию, утверждает, что имеет веские доказательства проведения некоторых атак с использованием канала доставки апдейтов M.E.Doc.

Аналогичной точки зрения придерживаются и специалисты из ESET, установившие, что источником эпидемии Win32/Diskcoder.C Trojan (Petya.С) стало скомпрометированное обновление программы M.E.Doc, широко распространённой в украинских компаниях. Последнее обстоятельство послужило ключевой причиной быстрого распространения вируса по организациям страны.

Для защиты от Petya компания ESET рекомендует использовать комплексное антивирусное ПО, обновлённое до последней версии и с актуальными вирусными базами, установить все патчи для Windows и проверить систему на защищённость от эксплойта EternalBlue. Если же заражение уже произошло, то первым делом необходимо отключить инфицированные рабочие станции от корпоративной сети. При этом платить злоумышленникам не следует, тем более, что, как мы писали ранее, адрес электронной почты, с которого хакеры якобы должны прислать ключ для дешифрования файлов, заблокирован.

Обновлено в 20:26. Пока в России и Украине — странах, первыми принявших на себя удар вируса Petya, — устраняют последствия его активности, эксперты из Check Point говорят о трендах, которые демонстрирует атака данного зловреда. По словам главы представительства компании в России и СНГ Василия Дягилева, появление Petya показало, насколько быстро могут создаваться и распространяться на глобальном уровне новые версии вредоносного ПО. При этом многие организации сейчас не готовы к превентивной защите для предотвращения подобных угроз. Простое их обнаружение, работавшее раньше, теперь не помогает — блокировать подозрительный контент и трафик нужно ещё до его попадания в сеть.

Вирусы-вымогатели — привычное дело, но недавно в Сети была обнаружена совершенно уникальная вредоносная программа. Rensenware не вынуждает выкупить данные, а предлагает сыграть в очень сложную игру и получить максимальное количество очков, чтобы расшифровать информацию на компьютере.

По словам разработчика, вирус был создан в шутку и вообще не должен был использоваться со злым умыслом. Название Rensenware — это каламбур на Touhou Seirensen (Undefined Fantastic Object), название игры в аниме-стиле, выпущенной в 2009 году.

Автор Rensenware — корейский студент-старшекурсник, известный в Twitter под ником Tvple Eraser. Он объяснил, что вредоносное ПО — это шутка: он опубликовал исходный код на GitHub лишь для того, чтобы поделиться с людьми.

Разработчик принёс извинения за причинённые пользователям неудобства и признал, что размещение кода в Сети было ошибкой. Он обновил страницу вируса на GitHub, заменив исходный код инструментом, который позволяет обойти шифрование, не запуская игру.

Компьютеры по всему миру подверглись кибератаке на минувших выходных. Полностью угроза еще не устранена. Кто пострадал от вируса WannaCry и как от него защититься?

Подвергшийся нападению вируса WannaCry компьютер в Китае

Многие наблюдатели в понедельник, 15 мая, с тревогой ждут, какой силы будет вторая волна кибератак, охвативших на минувших выходных не менее 200 тысяч компьютеров из 150 стран мира. Больницы, крупные промышленные компании, министерства, частные лица - программа-вымогатель не делала особых различий в выборе жертв. Сегодня многие люди выходят на работу и включают компьютеры, но не все защищены от нового вируса. DW - о том, что известно на данный момент о вредоносной программе, известной под названием WannaCry.

Метод злоумышленников

Кибератака преследует цель вымогать у жертв деньги - 300 долларов США, но в цифровой валюте, так называемых биткоинах. Для этого вирус-вымогатель шифрует данные компьютера пользователя, требуя выкуп за расшифровку. Требования WannaCry коварны: если в течение трех дней пользователь не заплатит выкуп, требуемая сумма увеличивается до 600 долларов. После семи дней восстановить данные будет невозможно, угрожают нападающие. Атака считается опасной, потому что вирус копирует сам себя до бесконечности, если находит другие компьютеры, в которых есть аналогичная дыра в системе безопасности.

Откуда вирус?

Несколько IT-специалистов в Германии вслед за президентом Microsoft Брэдом Смитом утверждают, что код для вируса WannaCry родился в недрах американского Агентства национальной безопасности (АНБ). Считается, что его сотрудники обнаружили дыру в защите операционной системы Windows компании Microsoft и использовали ее для разработки своей программы-шпиона, получившей кодовое название EternalBlue.

В марте 2017 года компания Microsoft предоставила всем пользователям обновление Windows, чтобы залатать эту дыру. Спустя месяц программа АНБ стала общедоступной: неизвестная группа хакеров, называющих себя Shadow Brokers, взломала и опубликовала целый ряд секретов американских спецслужб, включая EternalBlue. Обозреватели предполагают, что злоумышленники воспользовались именно программой EternalBlue для создания вируса WannaCry, который и нанес столь серьезный ущерб по всему миру в минувшие выходные.

Кто пострадал или может еще пострадать

Вирус распространяется только на компьютеры, на которых установлена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003.

От вируса-вымогателя пострадали многие крупные компании, в том числе Deutsche Bahn

Но многие отключают автоматические обновления. Microsoft объясняет это частично тем, что значительная часть установленных по всему миру Windows - пиратские копии, а только легальные версии обычно дают возможность автоматических обновлений. Так или иначе, начиная с вечера пятницы, 12 мая, атакам WannaCry, также известного под именем Wanna Decryptor 2.0, подверглись, в частности, компьютерные системы российского "Мегафона", МВД РФ, Следственного комитета и РЖД, а также многие цели на Украине.

В Центральной и Западной Европе пострадали компьютеры немецкого железнодорожного концерна Deutsche Bahn (DB), испанской телекоммуникационной компании Telefonica. Французский автопроизводитель Renault был вынужден приостановить некоторые из своих заводов во Франции и Словении. В Великобритании вирус заблокировал работу сразу нескольких больниц. В США пострадала экспресс-почта FedEx. Большой урон WannaCry нанес Тайваню.

Всего, по данным Интерпола, пострадало не менее 200 тысяч компьютеров в 150 странах. Эти цифры - предварительные и не учитывают новых потенциальных жертв вируса, которые включили свои компьютеры после выходных.

Новая атака возможна?

Об угрозе новой атаки предупреждает, в частности, молодой IT-специалист из Великобритании, пишущий в Twitter под именем MalwareTech. Считается, что он был одним из тех, кому удалось остановить распространение вируса, обнаружив в нем недоработку.

Хакеры на службе государства: Германия создает киберармию

Новые кибервойска бундесвера призваны защитить киберпространство страны. Нападать в ответ они будут только в крайнем случае. (06.04.2017)

Как защитить свои персональные данные: пять советов пользователям

В России начали действовать основные положения "антитеррористического пакета" Ирины Яровой. Теперь спецслужбы могут получить доступ к любым данным в Сети. Что делать пользователям? (20.07.2016)

В 2016 году в Германии резко возросла киберпреступность

Полиция зарегистрировала 82 649 преступления с использованием интернет-технологий. Но и уровень раскрываемости подобных преступлений в целом повысился на 5,9 процента. (24.04.2017)

Но этот же британец, а вместе с ним и многие другие специалисты по безопасности, предупреждают, что существует новая версия вируса, в которой недоработка устранена. В Европе пик хакерской атаки пройден, утверждают в Европоле. Число пострадавших, по данным полицейской организации ЕС, не увеличивается.

Кто стоит за атакой?

До сих пор об организаторах и исполнителях кибератаки ничего не известно. Многие IT-специалисты, опрошенные немецкими, британскими и американскими СМИ, считают, что атаку организовала группа киберпреступников с целью наживы.

Преступники, возможно, станут заложниками собственного успеха, предполагают журналисты газеты Süddeutsche Zeitung. Уголовные дела по факту кибератаки заведены не только в Германии, но и во многих странах мира. И если в интернете еще достаточно легко скрыть свои следы, то путь добытых путем вымогательства денег проследить проще, пишет газета.

Как защититься от кибератак?

Главная рекомендация всех опрошенных экспертов по цифровой безопасности - как можно скорее обновить как операционную систему, так и антивирусные программы. Второй необходимый шаг - регулярно делать резервные копии своих данных, как минимум, наиболее важных из них. Тогда угрозы киберпреступников будут по-прежнему неприятны, но не так страшны.

Личные данные немецких политиков оказались в Сети

Как стало известно 4 января, в конце 2018 года в Twitter появились ссылки на личные данные - в том числе, паспортные и кредитных карт - 994 немецких политиков, актеров, журналистов, музыкантов. Уже 6 января по подозрению в совершении взлома арестовали 20-летнего ученика гимназии в Гессене. По данным полиции, он много времени проводил у компьютера, однако специального образования у него нет.

Российские "мишки"

За последние годы новости о хакерах и кибератаках стали уже обыденностью. Зачастую авторство взломов приписывается нескольким группам хакеров - Cozy Bear (дословно "уютный медведь", известна еще как APT29), Fancy Bear ("модный медведь", APT28) и Energetic Bear ("энерегетический медведь"), которые связывают с российскими спецслужбами. Улики косвенные, но с каждым разом их становится все больше.

Атаки на энергосети США и Германии

Летом 2018 года стало известно об атаках хакерской группировки Energetic Bear на энергосети США и Германии. По оценкам америкаснких спецслужб, в США взломщики даже дошли до этапа, когда могли включать и выключать электричество и вывели из строя потоки энергии. В ФРГ же хакерам удалось проникнуть в сети лишь нескольких компаний до того, как немецкие спецслужбы взяли ситуацию под контроль.

США обвинили ГРУшников в кибератаках

13 июля 2018 года Минюст США (на фото - офис ведомства в Вашингтоне) обвинил 12 граждан РФ в попытке вмешаться в выборы американского президента в 2016 году. По версии следствия, сотрудники Главного разведывательного управления (ГРУ) Генштаба вооруженных сил России участвовали во взломе компьютерных систем Демократической партии и предвыборного штаба Хиллари Клинтон.

США и Великобритания обвинили РФ в масштабной кибератаке

ФБР, министерство внутренней безопасности США и британский Центр национальной компьютерной безопасности 16 апреля 2018 года заявили, что российские хакеры атаковали госструктуры и частные компании в попытке завладеть интеллектуальной собственностью и получить доступ к сетям своих жертв. Аналогичные обвинения в тот же день озвучила министр обороны Австралии Мариз Пейн.

Bad Rabbit поразил Россию и Украину

Новый вирус Bad Rabbit поразил 24 октября серверы нескольких российских СМИ. Кроме того, хакеры атаковали несколько государственных учреждений на Украине, а также системы киевского метрополитена, министерства инфраструктуры и аэропорта Одессы. Ранее атаки Bad Rabbit были зафиксированы в Турции и Германии. Эксперты считают, что вирус распространяется методом, схожим с ExPetr (он же Petya).

Кибератака века

12 мая 2017 года стало известно, что десятки тысяч компьютеров в 74 странах подверглись кибератаке небывалого масштаба. Вирус WannaCry шифрует данные на компьютерах, хакеры обещают снять блокировку за выкуп в 300 долларов в биткоинах. Особо пострадали медучреждения Великобритании, компания Deutsche Bahn в ФРГ, компьютеры МВД РФ, Следственного комитета и РЖД, а также Испания, Индия и другие страны.

Вирус Petya

В июне 2017 года по всему миру были зафиксированы атаки мощного вируса Petya.A. Он парализовал работу серверов правительства Украины, национальной почты, метрополитена Киева. Вирус также затронул ряд компаний в РФ. Зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, США. Данных о том, кто стоял за распространением вируса, нет.

Атака на бундестаг

В мае 2015 года обнаружилось, что взломщики проникли во внутреннюю компьютерную сеть бундестага с помощью вредоносной программы ("трояна"). IT-эксперты обнаружили в этой атаке следы группы APT28. В пользу российского происхождения хакеров свидетельствовали, среди прочего, русскоязычные настройки вирусной программы и время проводимых ими операций, совпадавшее с московскими офисными часами работы.

Против Хиллари

В ходе предвыборной гонки за пост президента США хакеры дважды получали доступ к серверам Демократической партии кандидата Хиллари Клинтон. Американские спецслужбы и IT-компании установили, что летом 2015 года действовали представители Cozy Bear, а весной 2016-го - Fancy Bear. По мнению разведслужб США, кибератаки были санкционированы высокопоставленными российскими чиновниками.

Партия Меркель под прицелом

В мае 2016 года стало известно о том, что штаб-квартира партии Христианско-демократический союз (ХДС) канцлера ФРГ Ангелы Меркель подверглась хакерской атаке. IT-специалисты утверждали, что это взломщики из Cozy Bear пытались получить доступ к базам данных ХДС с помощью фишинга (рассылка писем со ссылками на сайты, не отличимые от настоящих), но попытки не увенчались успехом.

Допинговый взлом

В сентябре 2016 года Всемирное антидопинговое агентство (WADA) сообщило о взломе своей базы данных. Группа Fancy Bear выложила в Сеть документы со списком атлетов, которым WADA разрешило использовать в связи с лечением заболеваний препараты из списка запрещенных (терапевтические исключения). Среди них были американские теннисистки Серена и Винус Уильямс и гимнастка Симона Байлз.

500 млн аккаунтов Yahoo

В феврале 2017 года Минюст США выдвинул обвинения в краже данных более 500 млн аккаунтов в Yahoo против двух офицеров ФСБ Дмитрия Докучаева и Игоря Сущина. Кибератака произошла в конце 2014 года. По версии обвинения, сотрудники ФСБ наняли для этого двух хакеров. Среди жертв взлома оказались российские журналисты, правительственные чиновники из России и США и многие другие.

Читайте также: