Новые вирусы клиент банк

В начале 2013 года в лабораторию компьютерной криминалистики и исследования вредоносного кода компании Group-IB поступил на анализ образ НЖМД по типичному инциденту – хищение крупной суммы у юридического лица через систему дистанционного банковского обслуживания. Результатами анализа зловреда поделится Трифонов Виталий, ведущий специалист по исследованию вредоносного кода Group-IB.

Предварительное криминалистическое исследование образа носителя компьютерной информации с бухгалтерского компьютера показало, что в данном случае мы имеем дело не с инсайдом, и мошенничество было произведено с помощью вредоносного программного обеспечения. Антивирусное сканирование продуктами ведущих производителей обнаружило целый букет зловредов как не относящихся к банковскому ПО, так и вредонос Shiz, обладающий полными возможностями для работы с банковскими данными пользователей.

Обнаруженный экземпляр обладал всеми обычными свойствами своего семейства, генерировал около 500 тысяч адресов управляющих центров и имел версию 4.30.46.

В данном кейсе не использовалось удаленное управление, а зловредов с автозаливом задействованные антивирусы не обнаружили. Более того, тщательный криминалистический анализ дал понять – Shiz имеет весьма слабое отношение к хищению.

BIFIT_A

При детальном анализе файловой системы был выявлен подозрительный каталог \Documents and Settings\ \Application Data\BIFIT_A.

Два оставшихся файла и есть самое интересное, и на них мы остановимся поподробнее.

Представляет из себя несложно запакованный исполняемый файл. Алгоритм упаковщика прост – выделить память, записать туда код, расшифровать его и передать управление.

Осуществляется поиск процессов

И внедрение кода только в необходимые

Копирование файла и добавление в автозагрузку

Для инжекта в дочерние процессы используется перехват функции NtResumeThread(). Механизм этого перехвата заключается в следующем.

Функция NtResumeThread() вызывается каждый раз при создании потока. Перехват этой функции определяет, создается ли новый поток в контексте текущего процесса или создается новый процесс. Затем записывает в новосозданный процесс код вредоносной программы и передает на него управление. После чего поток запускается вызовом оригинальной функции NtResumeThread(), и в дочернем процессе выполняется код вредоносной программы.

Внедрение кода в дочерние процессы

Однако основное предназначение данного файла заключается в перехвате функции GetCommanLineA() с целью модификации аргументов командной строки.

Код обработчика функции GetCommanLineA()

Вот как это выглядело в логе, найденном на исследуемом образе.

Таким образом, функционал вредоносного JAVA приложения будет выполняться непосредственно в легитимном приложении банк-клиента.

Манифест вредоносного приложения

Само приложение достаточно интересно для анализа хотя бы потому, что в нем не использована обфускация, и уже имена классов говорят о своем функционале. Также, как и в PE модуль приложение логирует свои действия.

Имена классов

Программа активно взаимодействует с банк-клиентом, предоставляя злоумышленнику полный контроль над учетной записью. Так осуществляется получение данных об именах пользователей, паролях и используемых ключах. В важных моментах работы банк-клиента создаются скриншоты. И самое главное – в наличии функционал по созданию платежных поручений!

Метод, выполняющий копирование логина

Результат его выполнения

Фрагмент класса по подмене платежек

Реализация скриншоттера

Фрагмент метода подписи документа

Лог деобфускации банк-клиента

Чтобы понять, насколько полную информацию получали злоумышленники о финансовой жизни жертвы, достаточно просто посмотреть на перехваченные снимки экрана.

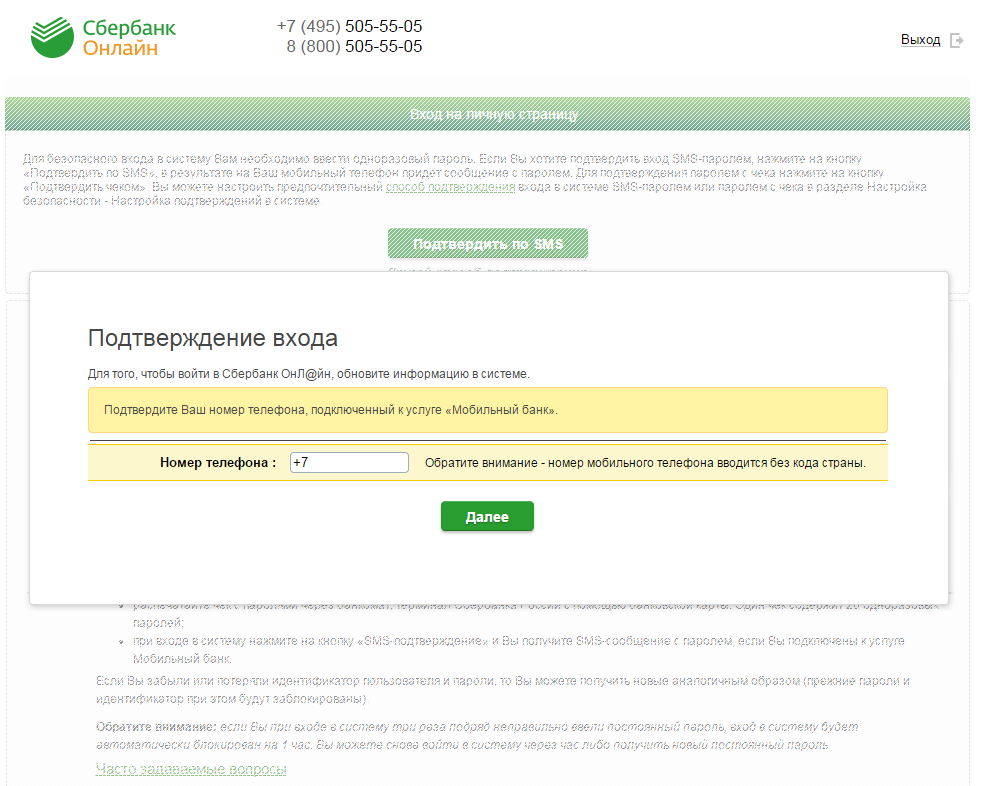

Окно входа

Окно предварительной выписки

Окно формирования платежного поручения

Выводы

Результатом ее выполнения на компьютере клиента становится полная передача финансовой информации злоумышленникам и реализация подложных платежных поручений.

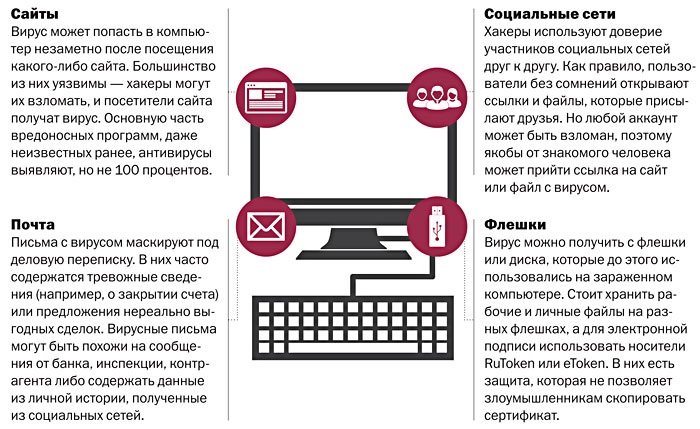

Откуда чаще всего вирусы попадают в компьютер главбуха

Похищение денег

Андрей Прозоров, ведущий эксперт по информационной безопасности InfoWatch, поведал нам, что многие компании для компьютера с „Клиент-банком“ используют операционную систему Linux. На данный момент она наиболее безопасна, для нее в интернете меньше всего угроз. А вернуть похищенные через интернет деньги компаниям помогает срочное обращение в банк. Если сразу остановить нежелательный платеж не удалось, потом получить деньги назад вряд ли получится. Договор с банком обычно предусматривает, что клиент обеспечивает защиту компьютера, с которого проводит платежи, и несет риски, связанные с подключением к интернету. И если на компьютер клиента попадает вирус и деньги бывают похищены, суды отказывают компаниям во взыскании убытков с банка (постановление Федерального арбитражного суда Северо-Западного округа от 16.07.14 № А56-51583/2013).

Кража информации

На компьютере главбуха хранится ценная информация, которую мошенникам нетрудно продать. Вариантов масса. Часто сведения, похищенные с помощью вируса, используются для шантажа. Например, злоумышленники завладевают персональными данными сотрудников, потом связываются с главбухом и требуют у него плату за нераспространение похищенной информации. Если удалось найти данные черной бухгалтерии, то угрожают, что передадут их в налоговую.

Хакеры также могут получить информацию, которая компрометирует топ-менеджеров перед собственниками, и потребовать за нее выкуп. Если хакеры завладеют данными о выплатах сотрудникам, им легче будет похитить деньги с карточек. Зная имя работника, банк, дни выдачи зарплаты, злоумышленники смогут, позвонив от имени банка, убедить сотрудника выполнить их инструкции. В результате деньги с его карты попадут к мошенникам.

Необходимо пользоваться свежей версией антивирусных программ, регулярно обновлять все программное обеспечение на компьютере. Кроме того, в случае подозрений на вирус надо немедленно провести полное сканирование системы антивирусом. Меры первой безопасности должен знать не только системный администратор. Часто вирусные атаки приурочиваются ко времени, когда IT-специалисты недоступны, — к выходным, праздникам. Поэтому эксперты рекомендуют компаниям разработать инструкцию для сотрудников на случай заражения.

Понять, что компьютер заражен, можно по нескольким признакам. Например, если он стал медленно работать и зависать или на экране неожиданно появляются посторонние окна и надписи.

Также никогда не надо открывать вложения в письмах от неизвестных отправителей. Прежде всего подозрение должны вызывать файлы с расширением *exe, а также zip- и rar-архивы. Но часто вирусные файлы маскируются под обычный документ Word или Excel.

Андрей Прозоров, ведущий эксперт по информационной безопасности InfoWatch, подсказал, что если необходимо открыть файл, который вызывает сомнения, лучше это сделать на сотовом телефоне или планшете. Вирус, который пришел по электронной почте, скорее всего предназначен для Windows, а на мобильных устройствах другая операционная система (Android, iOS), поэтому телефон в отличие от компьютера не пострадает

Использование компьютера

Частая угроза для компьютеров — заражение с целью использования в ботнете. Это означает, что ресурсы захваченного компьютера злоумышленники используют, например, для рассылки спама или атак на сайты банков. Большими финансовыми потерями это не грозит, но есть ряд неприятных последствий. Распространение спама повредит репутации отправителя. За это компанию может заблокировать провайдер и она лишится интернета. Отправитель спама попадает в черные списки интернета, и все, в том числе контрагенты, перестают получать от него письма.

Способы защиты те же, что и в других случаях. Понять, что компьютер используется в ботнете, можно не сразу. Резкого увеличения трафика может и не быть, если ботнет не используется в высоконагруженном режиме. Поэтому надо обращать внимание на все изменения в работе компьютера.

Шифровка данных

Популярные в последнее время вредоносные программы меняют расширение файлов на компьютере, после чего их становится невозможно открыть. За программу-дешифратор с пользователя требуют выкуп в несколько тысяч рублей. Злоумышленники рассчитывают, что за важную информацию на компьютере бухгалтера компания наверняка согласится заплатить.

Как правило, программу-шифровщик пользователь запускает сам, открывая файл, пришедший по почте или скачанный с сайта. Поэтому по возможности не нужно оставлять свои реальные адреса электронной почты в интернете, отвечать на сомнительные письма и регистрироваться на сомнительных сайтах.

1000_d_850.jpg)

Опасен с вашего разрешения

Наиболее опасным для банковских мобильных приложений на сегодняшний день является тип вирусов Spyware. Они крадут данные и отправляют их своим создателям, которые в считанные минуты смогут получить контроль над банковским счетом своей жертвы. Их коллекция регулярно пополняется. Так, в июле этого года, по сообщению журнала Forbes, появилась версия вируса-трояна BianLian, которая может красть данные из банковских приложений мобильных устройств.

![]()

![]()

Детальный анализ вируса показал, что информацию он способен похищать с помощью скриншотов (снимков) экрана устройства, притворяясь программой для людей с ограниченными возможностями. Но вред он может нанести только в том случае, если сам пользователь разрешит ему доступ к фотофункциям смартфона. Если такое разрешение получено, то контроль за электронным кошельком может быть утерян.

- Защита мобильного устройства от вирусных программ - это в первую очередь внимательность его владельца, - пояснил руководитель направления "Информационная безопасность" компании "Эр-Телеком" Михаил Терешков. - Вирусы, как правило, маскируются под легальные программы, но внимательный человек разоблачит их достаточно легко. Так, например, если программа "Фонарик", которая использует для освещения вспышку смартфона, вдруг запросит у вас разрешение на доступ к списку контактов, это должно вызвать у вас подозрение. Не исключено, что скачанное вами из неофициального магазина приложение может содержать вирус. И лучше его удалить.

По словам эксперта, доступные пользователям платные и бесплатные антивирусные программы не являются 100-процентной гарантией защиты мобильного устройства. Пробелы в безопасности своих программных продуктов закрывают сами разработчики приложений. Для получения свежих исправлений не нужно запрещать своему мобильному устройству скачивать легальные обновления и регулярно их устанавливать.

Банки защищаются

Банки стараются защитить своих клиентов от мошенников и с этой целью разрабатывают новые "умные" инструменты, затрудняющие злоумышленникам доступ к управлению электронным кошельком.

- Чтобы защитить денежные средства своих клиентов, банки сегодня предпринимают дополнительные меры, например внедряют новые антифрод-системы, - рассказывает начальник отдела информационной безопасности банка "Урал - ФД" Александр Ропперт. - Они предназначены для предотвращения мошеннических операций. В режиме реального времени система проверяет каждый платеж, прогоняя информацию через десятки, а порой и сотни фильтров. Но защитные системы банков бессильны перед так называемой социальной инженерией (формой гипноза). Используя различные психологические приемы, злоумышленники вынуждают клиентов сообщать логины и пароли от своего интернет-банка, а также одноразовые пароли для совершения покупок в интернете. У киберпреступников в этом плане большой арсенал методов. Так, например, они могут представляться налоговыми инспекторами и требовать деньги для погашения несуществующей задолженности или войти в образ сотрудника финансовой организации и запросить пин-коды банковской карты.

Но и социальной инженерии мошенников, по мнению эксперта, можно успешно противостоять, если помнить некоторые элементарные правила. Так, банк никогда не потребует от клиента сообщить CVV-код банковской карты, кодовое слово или код из SMS-сообщения, а сотрудник финансовой организации никогда не попросит подойти к банкомату и совершить какие-либо действия со счетом.

При этом владельцу банковской карты всегда стоит обращать внимание на подозрительные списания средств со своего счета. Иногда злоумышленники, получившие доступ к мобильному клиенту банка, маскируют свои транзакции под бытовые покупки, которые клиент банка совершает в одних и тех же магазинах.

Выбор требует жертв

На сегодняшний день в мире мобильных устройств распространены преимущественно две операционные системы: Android и iOS. На долю первой приходится 81,7 процента пользователей, а на долю второй - 17,9 процента. Именно смартфоны, работающие на системе Android, чаще всего становятся объектом атак вирусных программ. Причина этого явления кроется не только в более широком распространении программной оболочки с зеленым роботом.

Пользователи Android могут устанавливать на свой смартфон приложения не только из официального магазина программ Google Play, но и из любых источников в интернете. При этом практически на каждом мобильном устройстве в настройках отключена возможность такой установки, но при желании ее можно включить. То есть производитель позволяет потребителю рискнуть на его усмотрение.

У операционной системы iOS иные правила: установить можно только те программы, которые размещены в официальном магазине приложений App Store. Такой подход существенно ограничивает пользователей в выборе программного обеспечения, но взамен повышает безопасность использования мобильного устройства.

Есть в iOS и другие средства борьбы с вирусными атаками. Одно из них - sandboxing (песочница). Эта утилита внимательно наблюдает за работой приложений и не позволяет им получить доступ к другим программам. При этом практически во всех приложениях iOS изначально исключена функция доступа к правам администратора мобильного устройства. Поэтому нельзя самостоятельно изменять системные настройки и кардинально перестраивать работу смартфона.

Soft-гигиена

Впрочем, даже многоуровневая защита разработчиков iOS не может на 100 процентов гарантировать владельцу смартфона защиту от вирусов, ведь вредоносные программы могут попасть в мобильник через интернет-браузер.

1000_t_310x206.jpg)

1000_t_310x206.jpg)

По мнению экспертов управления "К" ГУ МВД России по Пермскому краю, безопасность мобильного устройства во многом зависит от характера его использования при осуществлении доступа к сетевым ресурсам. Если владелец смартфона не соблюдает "интернет-гигиену", то есть регулярно посещает порносайты и открывает подозрительные SMS, то проблемы не заставят себя долго ждать. При этом зараженное мобильное устройство может стать опасным не только для его владельца, но и для всех абонентов в его списке контактов.

Достаточно часто вирусы, распространяющиеся от пользователя к пользователю, похищают не только данные мобильных банковских приложений, но и файлы, распространение которых может в дальнейшем вызвать негативные последствия. Это могут быть, например, фото интимного характера и другие документы, как-либо компрометирующие своих владельцев. За "молчание" злоумышленники потребуют круглую сумму.

Избежать потери информации можно с помощью надежного носителя, который не связан с сетевыми ресурсами. Это может быть флешка или внешний диск компьютера. Мобильное устройство, каким бы размером памяти оно ни обладало, в списке надежных хранителей информации не значится.

Самые опасные вирусы для мобильных устройств

Triada. Незаметно внедряется на смартфон и передает данные своим владельцам. В ответ получает инструкции, как установить контроль за системными приложениями и какую информацию необходимо похитить.

1000_t_200x134.jpg)

1000_t_200x134.jpg)

BianLian. Внедряется на смартфон под видом легальной программы. Ориентирован на кражу информации мобильных банковских приложений с помощью скриншотов экрана устройства.

Marcher. Проникает в смартфон вместе с зараженным приложением. Умеет подменять страницы мобильных приложений банков и таким образом похищает логины и пароли.

Loki. Каскад вирусов: первый скачивает второго, второй третьего и так далее. Подменяет собой часть операционной системы и полностью контролирует смартфон. Используется для накрутки посещаемости сайтов и транслирования рекламы.

- Москва

- Частным клиентам

- Онлайн-сервисы

- Ваша безопасность

- Как безопасно пользоваться интернет-банком

Интернет-банк Сбербанк Онлайн — удобный и безопасный способ совершать банковские операции на компьютере, без визита в банк. Чтобы защитить себя от мошенников, достаточно соблюдать простые правила:

Никому не сообщайте пароли для входа в Сбербанк Онлайн

Даже своим близким и сотрудникам банка.

Используйте только официальный сайт Сбербанк Онлайн

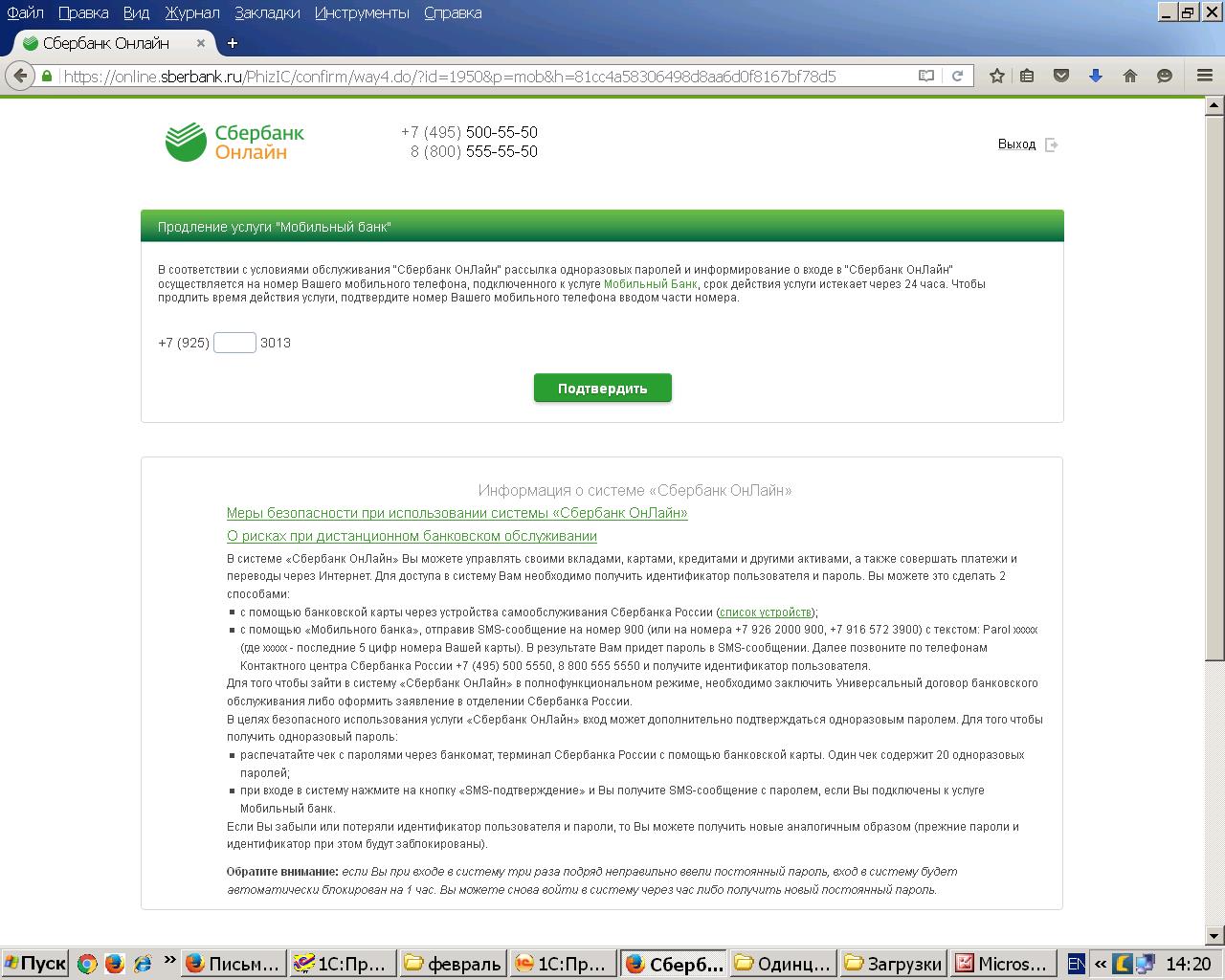

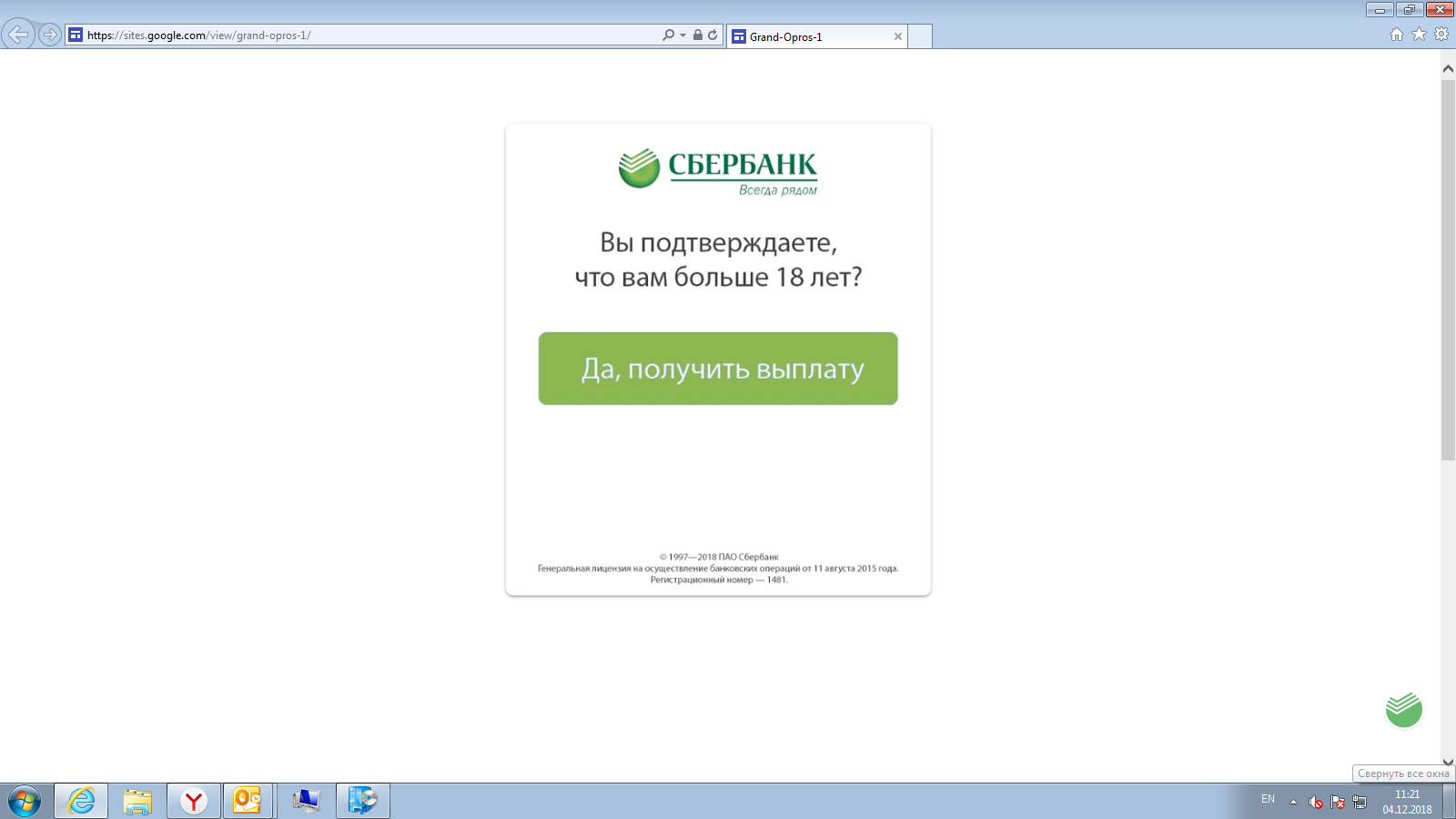

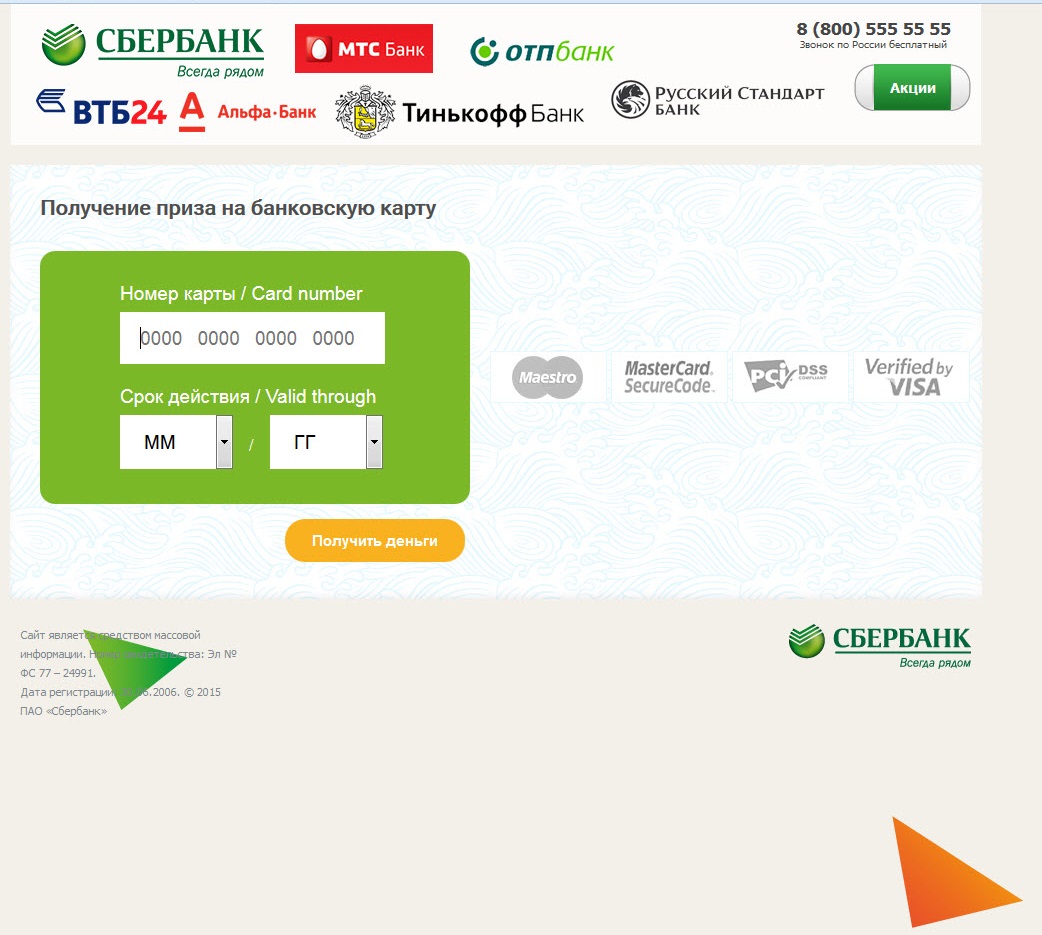

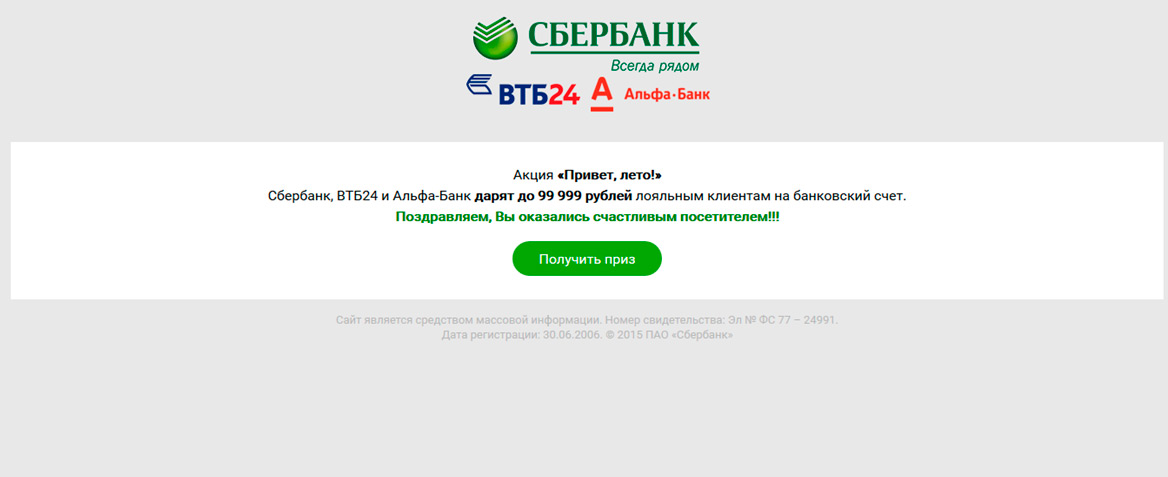

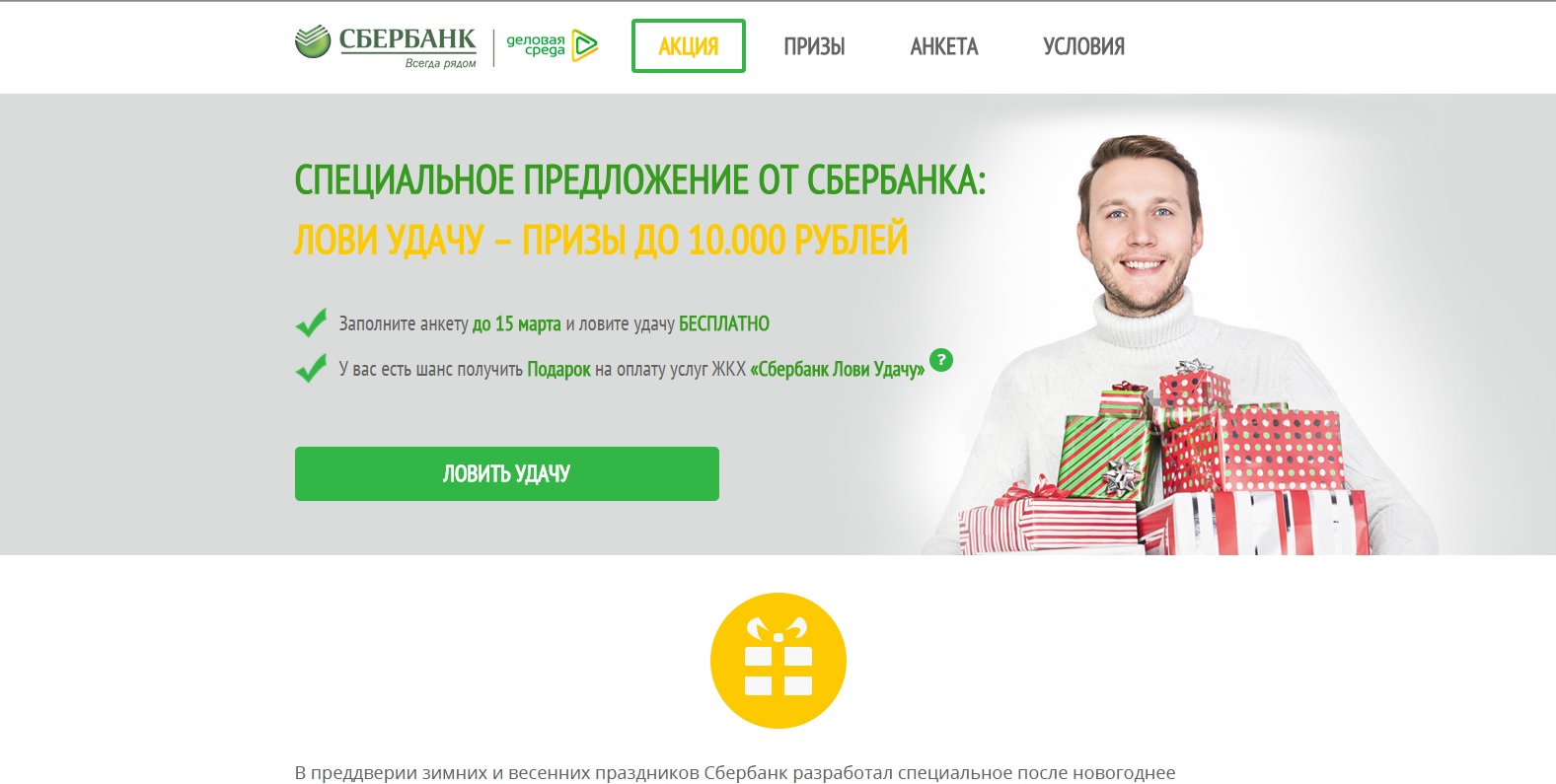

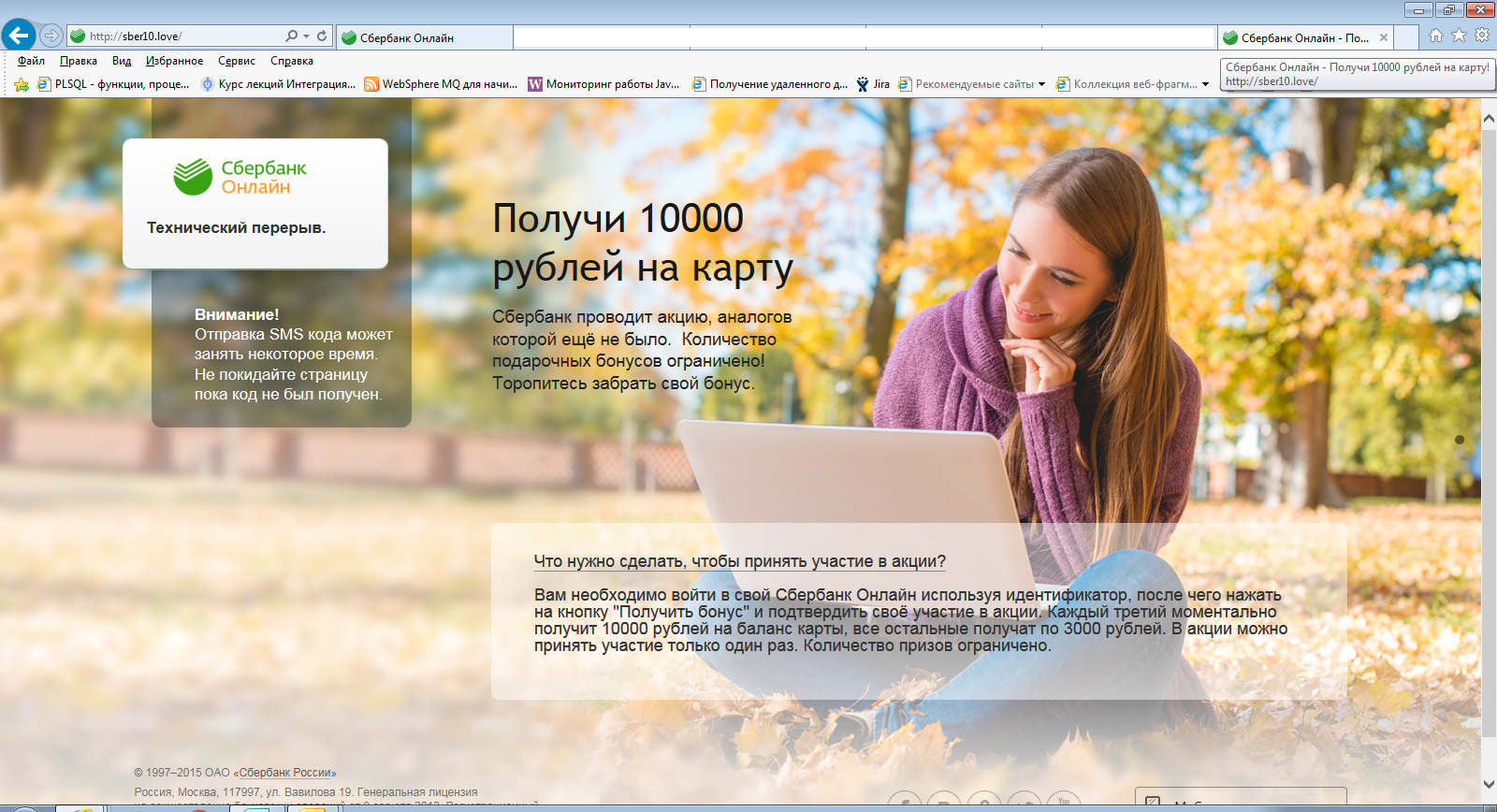

Сохраните этот адрес в закладках браузера (посмотреть примеры сайтов-подделок можно ниже)

Проверяйте реквизиты операции в СМС с одноразовым паролем от номера 900

Если реквизиты не совпадают, то такой пароль вводить нельзя

Никогда не вводите пароли для отмены операции

Об этом могут попросить только мошенники. Если вы с этим столкнулись, покиньте сайт и срочно обратитесь в банк

Используйте антивирус

Регулярно делайте полную проверку компьютера программой-антивирусом. Установите автоматическое обновление антивирусных баз и операционной системы

Старайтесь не пользоваться веб-версией Сбербанк Онлайн с мобильного телефона

Намного удобнее использовать мобильное приложение

Как мошенники крадут деньги с помощью фишинга. Схема 1

Фишинговый сайт

Злоумышленник на различных ресурсах от социальных сетей и электронной почты до обычных новостных сайтов — заставляет Вас нажать на ссылку, ведущую на фишинговый сайт. Вы переходите на поддельный сайт, который копирует дизайн и содержание известного сайта.

Персональные данные

Одноразовый SMS-пароль

Злоумышленнику нужно узнать у Вас одноразовый SMS-пароль для проведения операции, Как правило, мошенник звонит Вам на телефон и представляется сотрудником банка и просьбами или угрозами заставляет продиктовать ему Ваш одноразовый пароль.

Не разглашайте никому одноразовый пароль

Поэтому одноразовый пароль это очень критичный элемент безопасности — его нельзя никому разглашать и ни в коем случае нельзя вводить, если полученные в SMS-сообщении реквизиты относятся к операции, которую Вы не совершали.

Как мошенники крадут деньги с помощью фишинга. Схема 2

Вирус

Вирусное программное обеспечение (вирус) заражает мобильное устройство клиента.

Сайт — ловушка

При попытке клиента открыть с мобильного устройства сайт банка, вирус перенаправляет клиента на специальный сайт-ловушку, имитирующий сайт Сбербанка.

На поддельном сайте

На поддельном сайте могут предложить ввести логин и пароль от личного кабинета, пройти социальный опрос, скачать антивирус или новое приложение от Сбербанка.

Вирус самостоятельно получает и пересылает SMS-пароли

После установки вирус самостоятельно от имени клиента получает и пересылает злоумышленникам SMS-пароли для входа и подтверждения мошеннических операций в Сбербанк Онлайн.

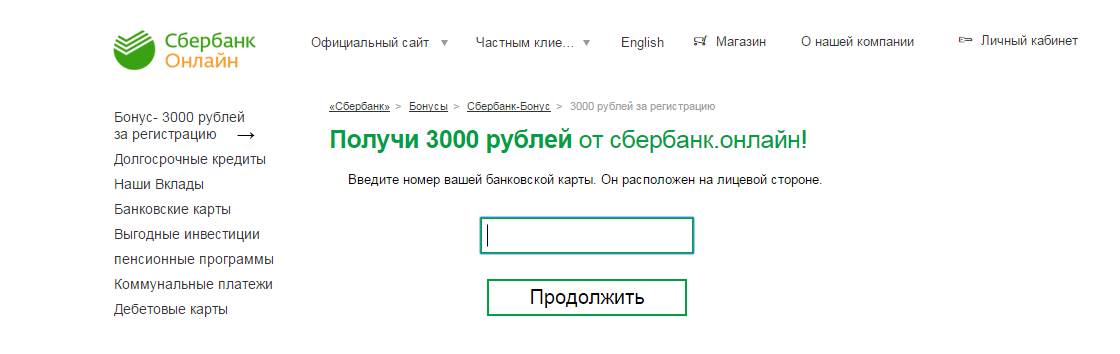

Примеры фишинговых сайтов

Не устанавливайте на мобильный телефон, устройство, на которые Банк отправляет SMS-сообщения с подтверждающим одноразовым паролем, приложения, полученные от неизвестных вам источников. Помните, что банк не рассылает своим клиентам ссылки или указания на установку приложений через SMS/MMS/Email — сообщения.

При любых подозрениях на компрометацию паролей (постоянного или разовых) посторонними лицами (в т.ч. представившимися сотрудниками Банка) или запросах на выполнение неинициированных Вами операций, следует незамедлительно обратиться в службу помощи Банка:

8 (495) 500-00-05; 8 (495) 788-92-72; 8 (800) 555-55-50; 8 (800) 200-37-47

В последнее время стали регулярными случаи атак троянских программ на текстовые файлы обмена платежных поручений. В этой статье рассказывается об особенностях таких атак и как их можно избежать, перейдя на использование сервиса "1С:ДиректБанк".

Одной из важных функций бухгалтерских и других учетных программ всегда был обмен информацией с банковскими системами: платежными поручениями и выписками по банковским счетам. Исторически первым способом стал обмен через текстовые файлы стандартного формата, в которых содержится вся информация о платежных поручениях и транзакциях по банковскому счету: сумма, отправитель, получатель, данные банков и номера счетов, между которыми осуществляется платеж. Пользователь выгружает из учетной системы файл с информацией о платежках и загружает его на обработку в систему Клиент-Банка. Такая технология обмена давно реализована в различных учетных программах, она проста и многие пользователи к ней привыкли. Но в период, когда текстовые файлы обмена находятся на диске компьютера, они, так же как любые другие файлы, могут подвергаться вирусным атакам. После того как файл выгружен на диск, учетная система уже не контролирует содержащуюся в нем информацию, а банковская система начинает отвечать за безопасность информации только после того, как файл будет в нее загружен. Этим стали пользоваться злоумышленники. С 2016 г. специалисты по компьютерной безопасности начали обнаруживать различные троянские программы (компьютерные вирусы), которые атакуют файлы с платежными поручениями.

Различные вредоносные программы по-разному выбирают момент и метод атаки, но принцип при этом используется один и тот же. Злоумышленники пытаются подменить в файле реквизиты получателя платежа. Если после этого бухгалтер загрузит такую поддельную платежку в систему Клиент-Банка и не проверит указанные в ней реквизиты, деньги будут перечислены на счет злоумышленников. Некоторые троянские программы подменяют реквизиты, когда обнаруживают файл обмена на диске. Другие – изменяют информацию "на лету" при загрузке файла в систему Клиент-Банка. При этом вредоносные программы пытаются активно помешать обнаружению их антивирусами и контролю со стороны учетных программ, нарушая их работоспособность.

Но надо учитывать, что полноценное выявление вирусов и троянских программ – функция специальных антивирусных программ, а не учетных систем. Необходимо применять свежие версии антивирусных программ, разработчики которых ведут постоянный мониторинг вновь возникающих угроз компьютерной безопасности, и регулярно их обновлять.

Также важно проверять реквизиты платежных поручений после их загрузки в систему Клиент-Банка. Особое внимание при проверке надо уделять в тех случаях, когда учетная программа ведет себя необычным образом. Например, если в процессе выгрузки и проверки файла обмена "1С:Бухгалтерия" перестала отвечать на действия пользователя, это может быть признаком наличия на компьютере троянской программы, которая нарушает работу "1С:Бухгалтерии", чтобы не дать пользователю сверить реквизиты платежки. В любом случае, всегда проверяйте номер счета, название и другие реквизиты получателя в системе Клиент-Банка перед тем как выполнить платеж, чтобы ваши деньги не ушли злоумышленникам.

К сожалению, новые вредоносные программы появляются регулярно. Злоумышленники продолжают искать новые способы хищения средств организаций и частных лиц, разрабатывают новые сценарии и технологии вирусных атак. Полностью защитить от таких атак файлы обмена платежками принципиально невозможно, как и любые другие текстовые файлы на компьютере.

Поэтому фирма "1С" разработала и развивает сервис прямой интеграции учетных программ с информационными системами банков – сервис "1С:ДиректБанк". Этот сервис обеспечивает передачу платежных документов в банк и получение выписок из банка непосредственно из программ "1С", по защищенным каналам связи. В зависимости от политик безопасности банка, информация дополнительно защищается электронной подписью пользователя программы, или одноразовыми паролями, присылаемыми через SMS. Не требуется выгрузка документов из программ "1С:Предприятия" в промежуточные файлы, нет промежуточных файлов обмена, которые могли бы атаковать вредоносные программы. Все платежные документы можно формировать и подписывать электронной подписью в "1С:Предприятии", а затем одним нажатием кнопки отправлять по защищенным каналам связи прямо на сервер банка.

Читайте также: