Новый вирус обнаружила лаборатория касперского

Ловим вирусы, исследуем угрозы, спасаем мир

![]()

Kaspersky_Lab 22 мая 2014 в 11:23

Очень сложный выбор: 3 способа защитить виртуальную машину

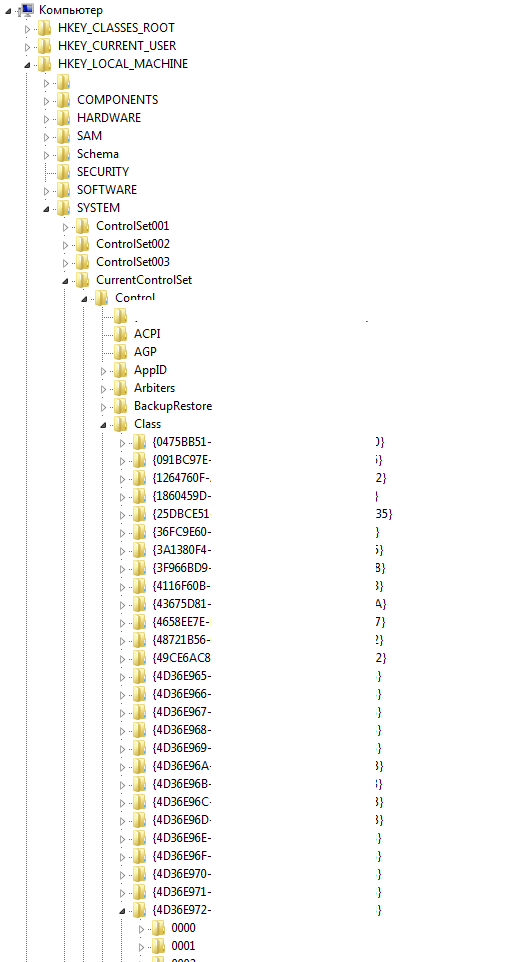

Защищать или не защищать виртуальные среды от зловредов – вопрос давно и без особой дискуссии закрытый в пользу первого варианта. Другое дело – как защищать? Концепцию безагентового антивируса для платформы VMware мы разработали уже достаточно давно: подробнее о ней можно прочитать в этом посте Евгения Касперского. Но технологии на месте не стоят. Виртуализация привлекает новые прикладные IT-направления, а с ростом её применимости расширяются и специфические требования к защите. Очевидно, что для виртуального десктопа нужно одно, для базы данных – второе, веб-сайтам – третье и так далее. При этом безагентовый антивирус – далеко не единственный вариант защиты, а VMware – хотя и самая популярная, но не единственная платформа виртуализации.

Какие есть альтернативы и какая чему больше подходит?

Агиль по-нашему, или кое-что о российских инновациях в софте

Почему это получилось? Много причин. Например, мой неизменный принцип: пробовать, пытаться и не бояться ошибок. А еще ― партнёрская программа, работа с ритейлерами, онлайнерами, столицами и провинциями ― там много чего было, но и это не по данной теме.

Программа грантов (100 000 рублей) для студентов и молодых ученых

Друзья, если среди вас есть студенты, аспиранты и молодые ученые, и ваши интересы относятся к сфере информационной безопасности и смежным областям, то у нас для вас новости.

Юзабилити-тестирование нового корпоративного продукта

Тривиальное шифрование во вредоносных файлах

Reverse engineering на собеседовании: как мы нанимаем на работу

10 советов по борьбе с патентными троллями

Поэтому представляем вашему вниманию 10 основных рекомендаций, которые сформировались во время борьбы с патентными троллями разных стран. Да, у всех есть национальные особенности, но в целом шаблон их действий достаточно однотипен, а приёмчики укладываются в стандарт с небольшими отклонениями. Так что в той или иной степени советы будут полезны любой затролленной компании, не обязательно крупной и не обязательно российской. Вот разве что пост получился немаленький, но мы постарались рассказать обо всем максимально интересно и по существу. Итак…

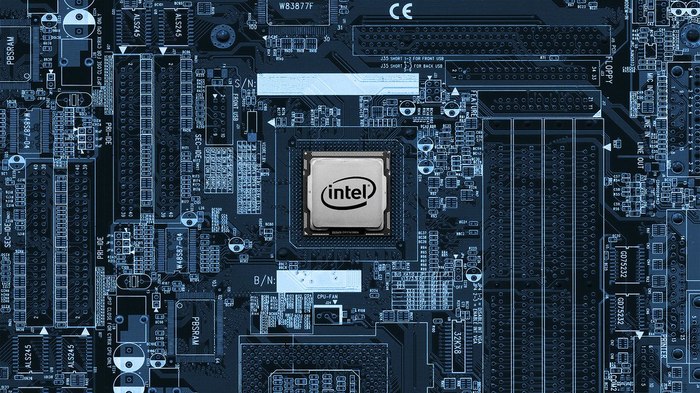

5% компьютеров, защищенных антивирусом, все же заражены

Каждый двадцатый компьютер, имеющий антивирусную защиту, все же заражен тем или иным вирусом. Именно к такому выводу мы пришли, проанализировав статистику запущенного около года назад бесплатного сервиса Kaspersky Security Scan (KSS).

Это очень большая цифра — по самым скромным оценкам, речь идет о 50 млн. машин — поэтому мы провели дополнительное исследование.

Технология борьбы с MiniDuke. Простая защита от сложных угроз?

Твит аккаунта, созданного операторами командных серверов и содержащий определенный тег, которым помечен зашифрованный URL-адрес, предназначенный для использования бэкдорами.

Программисты старой школы: преклоняться или бояться?

Гранты Касперского: вторая космическая для ваших идей

Победить в конкурсе проще, чем кажется.

Технология разоблачения Red October

Еще одна мировая киберугроза раскрыта экспертами Лаборатории Касперского. На этот раз речь идёт о целевой атаке, а точнее обширной сети кибершпионажа против дипломатических и государственных структур, НИИ, промышленных компаний и военных ведомств разных стран.

Этому событию предшествовало расследование Red October, которое началось в октябре 2012 года, когда по просьбе одного из наших партнеров мы провели анализ атаки и вредоносных модулей на тот момент еще неизвестного вредоносного кода. Это помогло нам определить истинные размеры кампании, которая, как оказалось, охватывает около 20 стран мира.

Расследование показало использование как минимум четырех различных эксплойтов к уже известным уязвимостям: CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) и CVE-2012-0158 (MS Word), CVE-2011-3544 (Java). Эксплойты используются в документах, рассылаемых в ходе целевых фишинговых атак. После открытия такого файла загружается основной модуль вредоносного кода, который выполняет функцию 'точки входа' в систему и позволяет загрузить дополнительные модули для следующих стадий атаки.

Новый руткит для 64-разрядной системы Linux: внедрение iframe

Наша KARMA

Q&A с Александром Гостевым

Доброго дня, хабровчане!

Сегодня у вас есть уникальная возможность задать свои вопросы нашему главному вирусному аналитику. Александр Гостев является экспертом по самому широкому ряду вопросов информационной безопасности: глобальные угрозы, тренды и прогнозы, кибершпионаж, масштабные вирусные атаки, мобильные зловреды. Так что можете не ограничивать свою фантазию. Но мы, в общем-то, не думаем, что вас нужно лишний раз подталкивать задавать смелые вопросы!

В течение недели мы будем принимать отборные остроты и ценные изыскания, после чего Александр со своего дивана ответит на все актуальные вопросы в отдельном посте. Поехали!

ЛК пишет свою операционную систему?

На промышленных объектах ключевыми системами информационной инфраструктуры являются автоматизированные системы управления технологическими процессами (АСУТП), а также средства противоаварийной защиты (ПАЗ). От корректной и стабильной работы этих систем зависит безопасность всего объекта.

Для АСУТП характерна ярко выраженная программная и аппаратная неоднородность. В типовую технологическую сеть предприятия, как правило, входят серверы SCADA под управлением Windows либо Linux, серверы СУБД (SQL Server либо Oracle), множество программируемых логических контроллеров (PLC) различных производителей, панели оператора (HMI), интеллектуальные датчики и канал связи с системами бизнес-уровня ERP. При этом, согласно результатам последних исследований DHS, в среднем технологическая сеть имеет 11 (!) точек прямого подключения к корпоративной сети.

Американским пользователям поможет Саша

Анализ структуры управления Flame

Не прошло и пары недель с момента обнаружения Flame, как с помощью коллег из OpenDNS и GoDaddy мы смогли перенаправить вредоносные домены на наш сервер. В результате детального анализа полученной таким образом информации, наши эксперты пришли к следующим выводам:

География распространения Flame

Flame: что известно на данный момент

Вы уже слышали про Flame? Присаживайтесь поудобнее, сейчас мы предоставим вам все подробности.

Семь стран, подвергшихся наибольшему количеству атак

ДЛЯ ПРОСМОТРА САЙТА РЕКОМЕНДУЕТСЯ ИСПОЛЬЗОВАТЬ: Uran - браузер от uCoz на базе проекта Chromium. | Google Chrome | Opera | Firefox

| Если addblock у вас включен и здесь не отображается полоска из 6-ти несчастных тизеров, прочтите информацию здесь. Как отключить блокировку рекламы на любимом сайте (Windows) | ||

-->

|