Очистка от вируса cleaner

Поврежденная версия CCleaner v5.33 принесла угрозу 2.27 миллионам пользователям

CCleaner virus является искаженной версией v5.3 известного антивирусного инструмента CCleaner. Используя Advanced Persistent Threat (APT) атаку, исполнители сумели нарушить дистрибьюторскую сеть и доставлять вредоносное ПО под маскировкой сертифицированной версии CCleaner 5.33.

Вредоносная программа, получившая имя Floxif Trojan, сумела обмануть более 2 миллионов пользователей, загружавших проверенную версию CCleaner 5.33 и CCleaner Cloud 1.07.3191. Атака началась 15 августа и продолжалась до 15 сентября 2017 года, пока специалистам по безопасности удалось выявить уголовное преступление.

Обновление 28 сентября 2017 года. Хотя Avast, которому теперь принадлежит инструмент, первоначально созданный Piriform, заявил, что вредоносное ПО было остановлено, похоже, что киберпреступники продолжали нападение. Первый этап атаки CC Cleaner вируса вызвал предположения о том, что целью конечной точки были обычные пользователи. Floxif троян, который ведет себя как бэкдор-вирус, был запрограммирован на сбор информации о жертвах и отправку данных на удаленный сервер.

Из-за перегрузки сервера база разрушилась. Это привело к тому, что разработчики вредоносных программ восстановили базу данных и инициировали вторую стадию атаки. Затем выяснилось, что обычные пользователи являются лишь промежуточной цепочкой для целевых компаний: Microsoft, Sony, Samsung, Cisco, VMware, D-Link, Linksys, HTC.

Недавний анализ показал, что более 700 000 устройств были инфицированы, и около 20 компаний были заражены вредоносными программами в течение 4 дней. Телекоммуникационные и социальные сети компаний относятся к числу наиболее пострадавших целей. Компании в Японии и Тайване сообщили о максимальном числе зараженных компьютеров — соответственно 10 и 13.

Главные факты о Piriform угрозе (Floxif):

- Floxif CCleaner троян был встроен в 32-разрядную версию CCleaner 5.33.6162 и CCleanerCloud 1.07.3191. Нападники добавили вредоносное ПО в основной исполняемый файл программного обеспечения, известный как CCleaner.exe.

- Вредоносная версия была доступна для загрузки с 15 августа 2017 года и с 15 сентября 2017 года. Компания, которая владеет правами на программное обеспечение, сообщила, что приложение установили около 2,27 миллиона человек и использовала скомпрометированную версию программного обеспечения для оптимизации ПК.

- Скомпрометированная версия устанавливала бэкдор на компьютеры жертвы, которые могли передавать определенные данные на C&Cсервер.

- Зараженные пользователи должны немедленно обновить версию программного обеспечения 5.34 и предпринять действия для изменения паролей и других конфиденциальных данных, к которым могли получить доступ преступники.

- Два IP адреса – 216.126.225.163 и 216.126.225.148 – связаны с хакерами.

Исследования показывают, что обновления может быть недостаточным, поскольку преступники добавили нераскрытую нагрузку. Жертвам рекомендуется восстановить свой компьютер из резервных копий, чтобы полностью удалить вредоносное ПО.

Скомпрометированная версия CCleaner 5.33 включала вредоносную нагрузку, содержащую алгоритм генерации домена (АГД) и возможность взаимодействия с Командным&Контрольным сервером (К&К). Вирус использовал это соединение для передачи всех видов данных с компьютера жертвы, включая, но не ограничиваясь:

- Имя компьютера;

- Список установленных программ;

- Список сетевых адаптеров;

- Уникальные ID;

- Список активных процессов.

Чтобы защитить компьютер и завершить удаление CCleaner вируса, вы должны обновить с v5.33 до v.34 НЕМЕДЛЕННО. Однако воздействие вредоносного ПО очень велико, но учитывая, что программное обеспечение позволяет набирать до 2 миллионов загрузок в месяц, ситуация может быть хуже.

Floxif это имя угрозы найденной в CCleaner 5.33 версии.

Кроме того, скомпрометированная версия может привести к появлению на вашем компьютере большего количества вредоносных программ (как сообщается), поэтому настоятельно рекомендуем просканировать компьютер с помощью программного обеспечения для защиты от вредоносных программ, чтобы удалить остатки CCleaner Floxif трояна и другие опасные программы. Reimage Reimage Cleaner Intego или Malwarebytes помогут вам сделать это быстрее.

CCleaner угроза начинает свою вторую нагрузку

Исследователи из Talos Intelligence сообщили о второй нагрузке CCleaner вируса, которая была нацелена на ограниченное количество громких технологических компаний на основе их доменов. Преступники пытались поставить под угрозу одну из крупнейших компаний, в том числе:

Akamai, Intel, Microsoft, Google, Samsung, Sony, VMware, HTC, Linksys, D-Link, Cisco.

Вторая нагрузка начинается с установщика под названием GeeSetup_x86.dll. После активации он определяет, какая версия системы — 32 или 64-битная, а затем удаляет трояна. Один для 32-битной версии называется TSMSISrv.dll, а другой — EFACli64.dll. Похоже, что мошенники стремились украсть интеллектуальную собственность у перечисленных технологических фирм.

Распространение трояна-бэкдора

Как мы указывали ранее, оригинальные серверы CCleaner были скомпрометированы во время кибер-атаки, а это значит, что вредоносное ПО было доступно всем, кто загрузил программное обеспечение с сайта Piriform.

Обновленная версия была выпущена 15 августа 2017 года, а это значит, что это была дата, когда пользователи начали неосознанно загружать скомпрометированную версию на свои компьютеры.

Zondervirus.nl предупреждает, что то же самое могло произойти с любым, кто установил обновление для программного обеспечения для оптимизации ПК с 15 августа по 15 сентября 2017 года.

Является ли безопасным CCleaner?

Обратите внимание, что Piriform CCleaner программа сама по себе НЕ является вирусом. Это вполне законное программное обеспечение, которое вы можете использовать, однако злоумышленники использовали нелегальные методы для проникновения в серверы компаний и вводят вредоносные скрипты в подписанное программное обеспечение.

В тот момент, когда эксперты по безопасности обнаружили вирус CCleaner, Avast опубликовал официальное заявление о том, чтобы пользователи и компании обновлялись к версии 5.34. Однако по-прежнему отсутствует информация о том, как преступники смогли продолжить штурм.

Чтобы убедиться, что ваш компьютер защищен от вредоносного ПО, удалите программу, отсканируйте систему с помощью Malwarebytes или альтернативного инструмента безопасности и переустановите версию CCleaner 5.34. Теперь давайте обсудим варианты удаления вредоносных программ CCleaner.

Выполните удаление CCleaner вируса

Исследования показывают, что удаление CCleaner вируса может быть недостаточно, чтобы, обновив его до версии 5.34. Поскольку вторая полезная нагрузка была обнаружена, мы рекомендуем полностью очистить ваш компьютер.

Поэтому мы рекомендуем вам восстановить ваши данные из резервных копий (созданных перед установкой вредоносного ПО), а затем дважды проверить свой компьютер на антивирусное ПО. Инструкции по очистке компьютера приведены ниже.

После завершения удаления CCleaner защитите учетные записи, которые вы использовали, пока на вашем компьютере была запущена вредоносная версия программного обеспечения для оптимизации компьютера. Мы настоятельно рекомендуем вам поменять свои пароли с помощью устройства, которое не было скомпрометировано — в идеале, вашего телефона.

Внимание! Данный материал подготовлен профессиональным программистом, для людей всех возрастов. При соблюдении всех описанных ниже рекомендаций вашему компьютеру ничего не грозит. (Разве, что повышению быстродействия и общей производительностью операционной системы Windows) Все инструкции изложены максимально доступным и понятным языком. Без каких либо заумных терминов и жаргонов опытных IT-специалистов. Если ваш уровень IQ не ниже среднего и у вас прямые руки, то рад представить вашему вниманию, гайд по избавлению вашего ПК от вирусов, троянских программ и сетевых червей. Также как бонус чистка системы от мусорных файлов, которые также сильно могут тормозить работу вашей системы windows!

P.S. автор не несет ответственности за ваши кривые руки

и не способность понять элементарные вещи. Все изменения, которые вы будете вносить в настройках

вашего компьютера, вы делаете на свой страх и риск!

Привет, друзья! Ну, надеюсь я вас не напугал своим вступлением) Просто хотелось хоть как-то оградить нас с вами от недалеких особ, неспособных к пониманию простых вещей.

Данный пост о том как почистить свой комп от вирусов. Способ проверенный и дает гарантию на удаление всех известных микробов (вирусов) на вашем компуктере. (99,9%) Да-да, как Domestos для наших унитазов.

- ДА ЗАДОЛБАЛ ТЫ. ДАВАЙ УЖЕ НАЧИНАЙ.

- Все все, простите, хватит воды начинаю: )

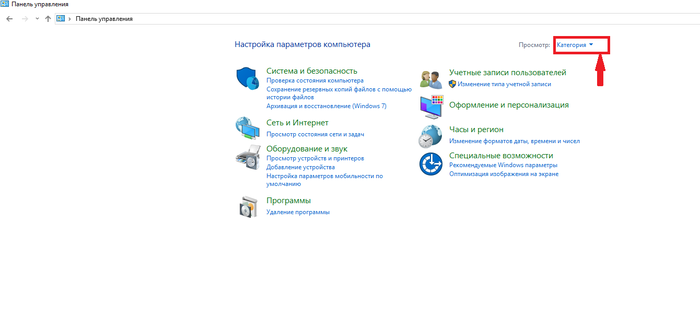

И так первое, что необходимо сделать это зайти в классическую панель управления.

Нажать на слово "категория" и выбрать вид "крупные значки."

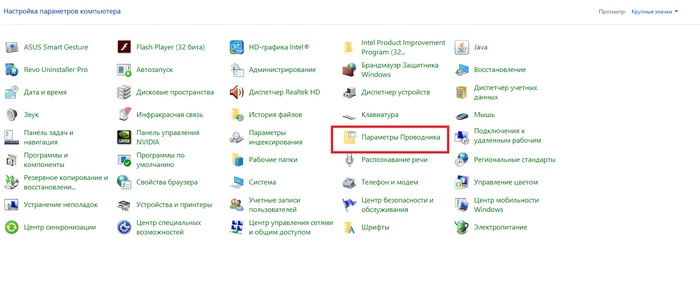

в появившемся меню кликнуть по значку "Параметры проводника" в windows 7 данная иконка называется "Параметры папок"

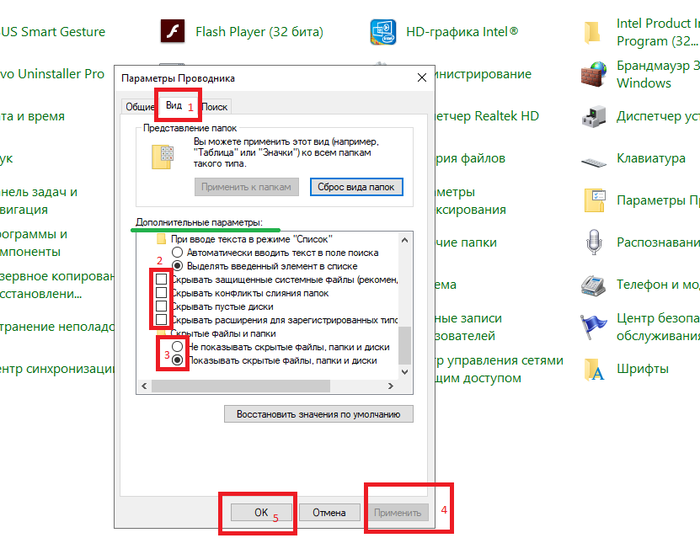

После чего откроется окно, в котором:

1 перейти на вкладку вид

2 спуститься в самый низ колесиком мышки в окошке "дополнительные параметры" (подчеркнуто зеленым) и снять все галочки с нижних пунктов параметров.

3 поставить точку напротив параметра "показывать скрытые файлы, папки и диски"

4 Нажимаем кнопку применить.

5 Жмем ок и выходим из Панели управления.

Таким образом у нас с вами появляется доступ к скрытым системным файлам и папкам. Под которые успешно маскируются вирусы выдавая себя за безобидные родные файлы windows.

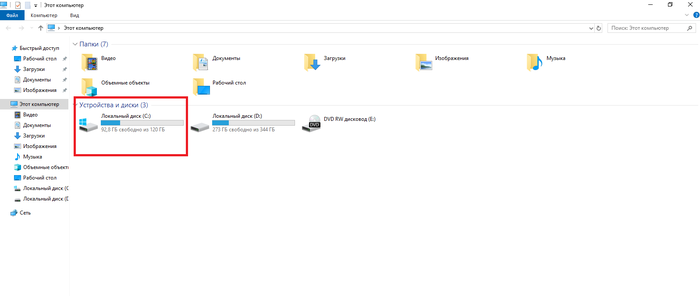

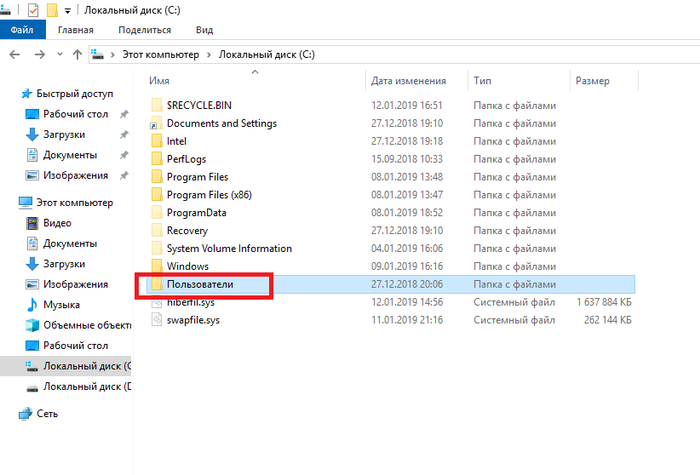

Далее заходим в "мой компьютер" и заходим на системный диск. (Это тот раздел жесткого диска на котором установлена windows) обычно этот диск называется Локальный диск C:

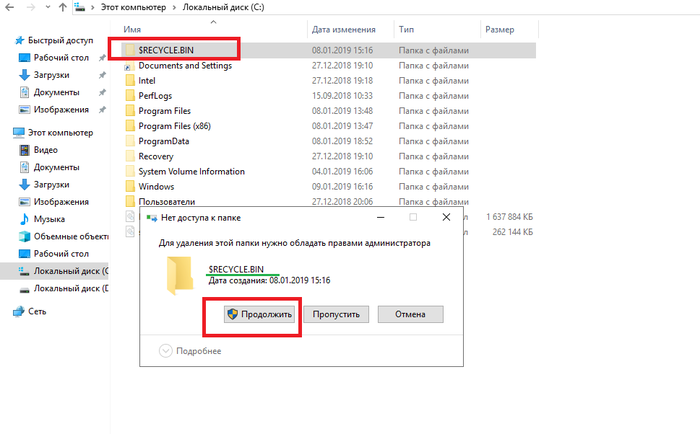

После того как зашли в диск первое, что важно сделать это один раз кликнуть левой не правой а ЛЕВОЙ. кнопкой мыши по папке "$RECYCLE.BIN" после того как папка под светится голубой рамкой, зажмите на клавиатуре сочетание клавиш Shift+delete ( клавишу "+" нажимать не надо, ну это так на всякий случай) и нажать кнопку "продолжить" в появившемся окне. Если появляется надпись на подобие "Действие не может быть выполнено, так как этот файл открыт в. " то поставьте галочку напротив фразы "Выполнить для всех текущих элементов" и нажмите кнопку "Пропустить." рис. 2 Важно. Проверьте в появившемся окне (подчеркнуто зеленым рис.1) должно быть написано "$RECYCLE.BIN " Потому как данное сочетание клавиш "Shift+delete" это УДАЛЕНИЕ!, которое минует "Корзину". Просто, чтобы вы случайно не удалили какую-нибудь другую важную папку. Кстати о корзине. Папку которую мы удаляем это системная папка корзины. В ней довольно часто поселяются вирусы. Удалять эту папку можно без ОПАСЕНИЯ, так как корзина никуда не денется более того данная папка автоматом восстанавливается. А вот вирусы которые в ней есть (если они вдруг есть) удаляются.

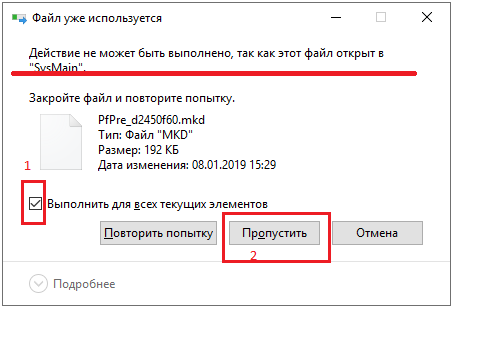

Теперь после удаления папки "$RECYCLE.BIN" переходим к папке "windows" НЕТ! НЕТ! ее мы не удаляем))) Просто заходим в данную папку. Там нас интересуют две папки это "Prefetch" и папка "Temp" сами папки мы тоже не удаляем, а просто сначала открываем папку "Prefetch" и нажимаем комбинацию клавиш ctrl+A (A английскую) эта функция выделит все файлы разом в папке. После чего зажимаем уже знакомую нам комбинацию клавиш Shift+delete затем можно смело нажать клавишу Enter. Снова появится окно как на рисунке 2) с фразой: " Действие не может быть выполнено. " Действуем также, ставим галочку напротив "выполнить для всех. " и жмем кнопку пропустить. Также данные файлы смело удаляем! Не буду углубляться что это за файлы, так как и так пост довольно длинный. Скажу одно эти файлы создаются системой для так называемого ускорения загрузки самой системы и программ. Они не являются важными и система прекрасно их при необходимости восстанавливает без какого либо ущерба. Но данную папку также важно почистить от этих файлов так как среди них также могут сидеть вирусы. После чего выходим из этой папки "Prefetch" и заходим в папку "temp" поступаем с файлами в этой папки также как и с предыдущими. То-есть удаляем. нажимаем комбинацию клавиш ctrl+A

затем Shift+delete и клавишу Enter. Надеюсь этот момент мы с вами уяснили что сами папки "Prefetch" и "temp" мы не удаляем а удаляем файлы внутри этих папок.

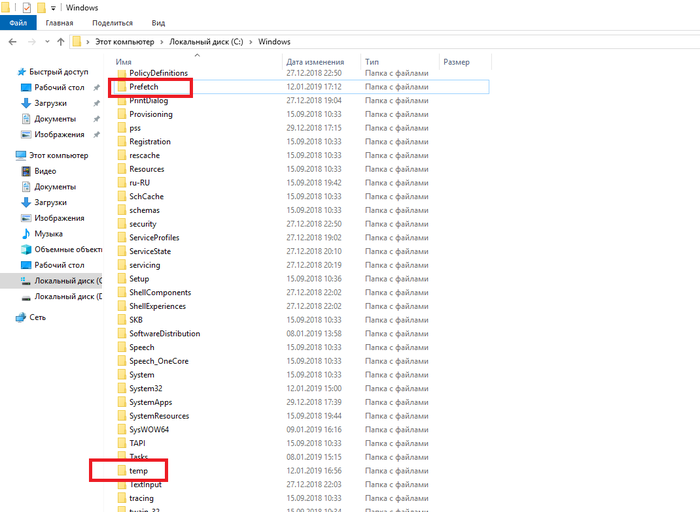

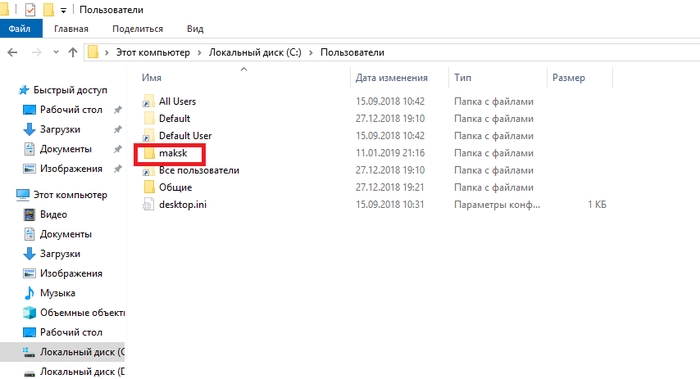

Идем дальше. Теперь выходим из папки "windows" и заходим в папку "пользователи"

В папке пользователи нужно зайти в папку с вашим именем учетной записи. У меня она называется "maksk" у вас естественно она называется по другому.

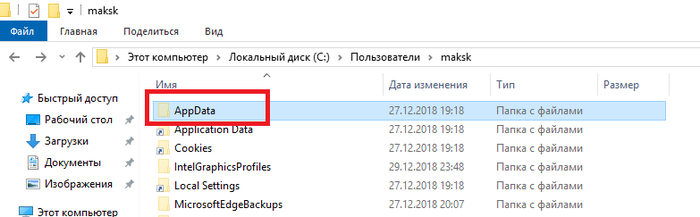

Далее нас интересует папка "AppData"

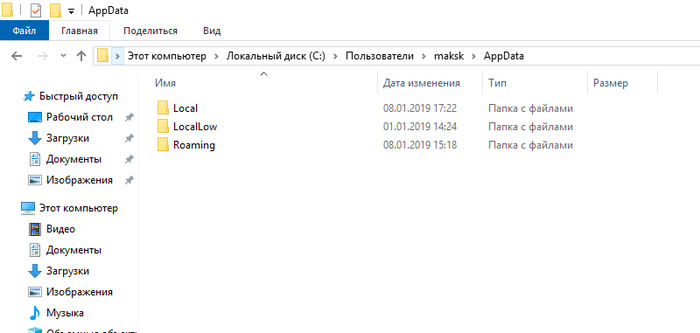

И теперь в данной папке мы видим три раздела. рисунок ниже

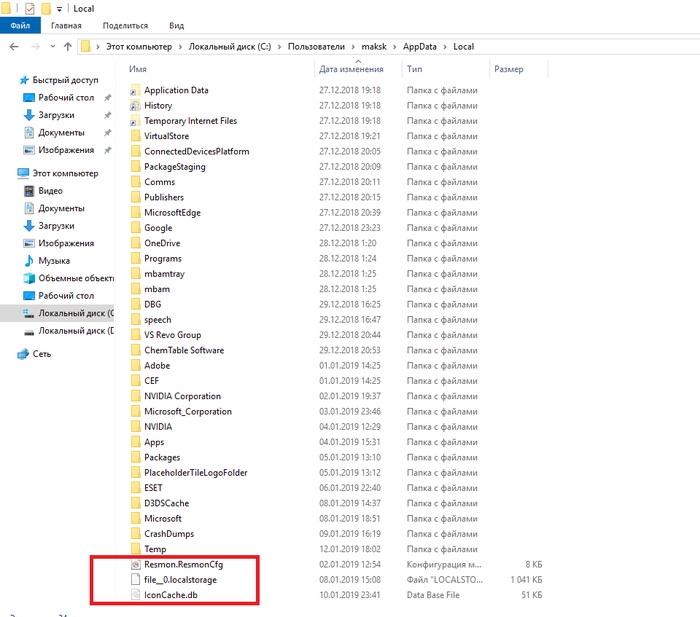

Открываем сначала папку Local, в ней также полно разных папок, для начала можно смело удалить файлы, которые находятся в самом низу начинаясь от папки "temp" Важно! Удаляем только файлы а не папки. Так же чтобы не повторятся сразу уясним один момент все удаления делаем комбинацией клавиш Shift+delete и подтверждаем клавишей Enter. Только ТАК! И еще чтобы не повторяться все файлы, которые мы будем удалять в дальнейшем не являются критически важными. Так что ничего не бойтесь. А если все же боитесь то можете погуглить за что отвечает тот или иной файл/папка.

Как вы уже наверно заметили в этой папке также присутствует папка "temp" и кто бы мог подумать, папку темп тоже нужно открыть и удалить все файлы в ней.

После того как почистили папку темп выходим из папки "Local" и заходим в папку "LocalLow" и проверяем есть ли в ней папка "temp" если есть, вот тут ВНИМАНИЕ! удаляем всю папку целиком. Далее выходим из папки "LocalLow" и открываем папку "Roaming" в ней так же ищем папку "temp" и если она там присутствует то смело удаляем всю папку. То есть что в итоге? А в итоге то что папка "temp" может быть только в папке "Local"! в папках "LocalLow" и "Roaming" папок темп быть не должно. Если они там есть их удаляем полностью. (Ломай ее полностью..))

Ну что друзья мои? Можем передохнуть. Пол дела сделали)

Вот вам шутка: В деревне программистом называют того, кто умеет включать компьютер)

И так после того как я окончательно разочаровал вас в своем чувстве юмора, можем продолжать)

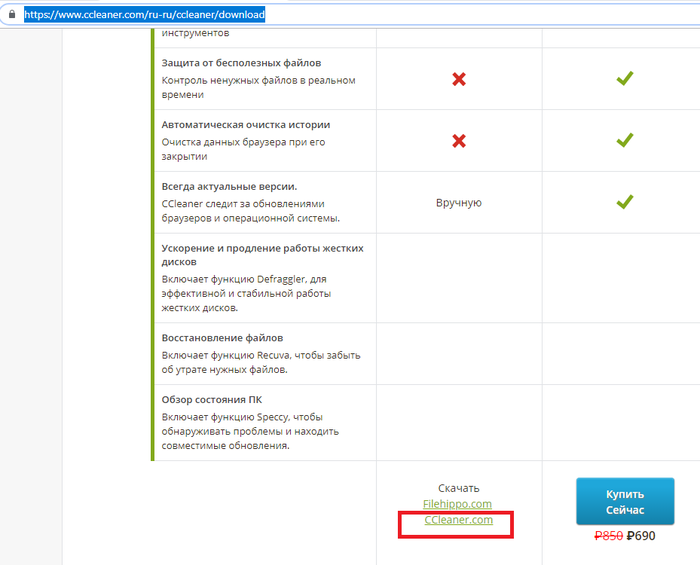

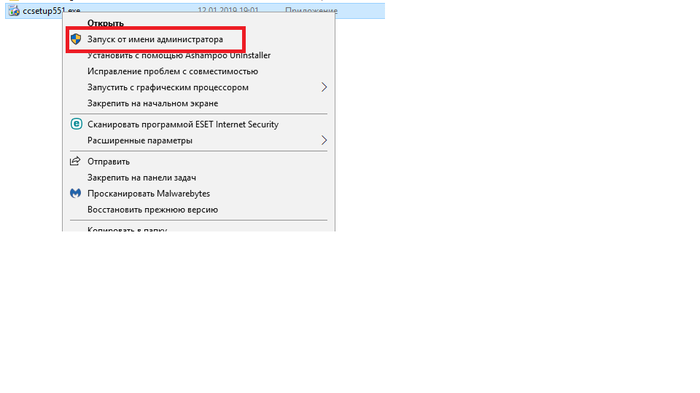

после того как скачаете установочный файл данной программы, запустите его от имени администратора. Делается это так: Наводим курсор на скаченный файл и жмем правую кнопку мыши. Выбираем пункт в контекстном меню "запустить от имени администратора" и устанавливаем программу себе на комп.

Обязательно во время установки выберите русский язык. А то потом запутаетесь.

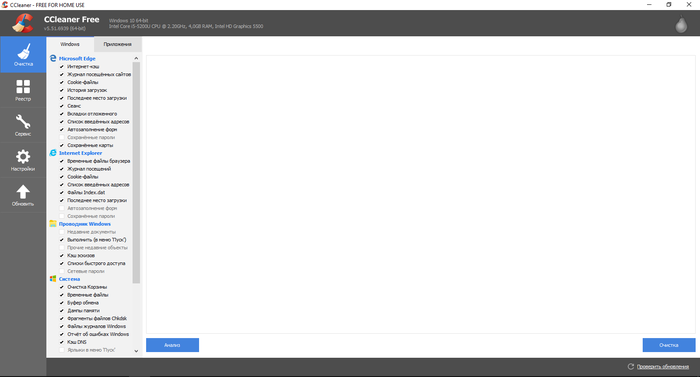

После того как программа установится на комп, появится ярлык на рабочем столе. Запускаем его так же от имени админа. И попадаем вот в такой интерфейс программы:

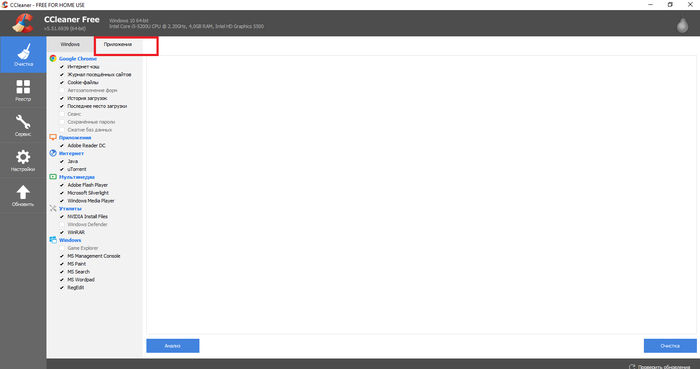

выставляем все галочки так как показано на рисунке выше. после чего переходим во вкладку приложения и ставим галки как на рисунке ниже

далее нажимаем на кнопку анализ внизу окна программы после того как программа проанализирует все ненужные файлы жмем кнопку очистить, которая внизу с право.

Внимание! Перед очисткой закройте свой браузер, для корректной работы программы CCleaner

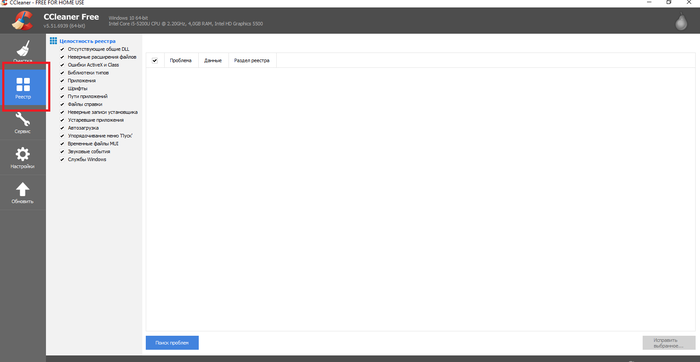

После очистки переходим в раздел реестр. и выставляем все галочки в данном разделе как на рисунке ниже

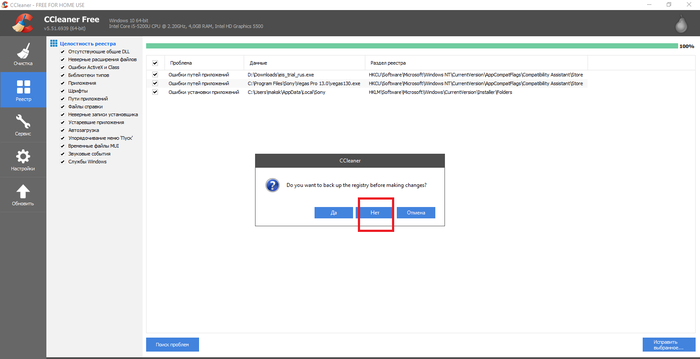

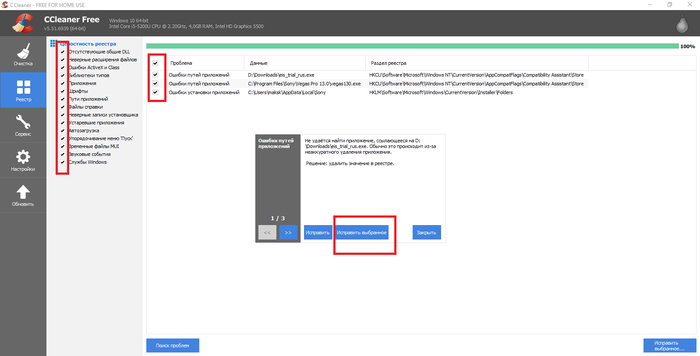

внизу панели жмем кнопку "поиск проблем" затем кнопку "исправить выбранное" появится окно в котором жмем на кнопку "нет" рисунок 1 внизу, далее появится следующее окно в котором жмем кнопку "исправить выбранное" соответственно на всех найденных проблемах в реестре должны стоять галочки. как на рисунке 2 ниже. после того как ошибки в реестре исправятся повторите данную процедуру поиска проблем реестра и их исправление до тех пор пока программа вам не скажет что проблемы не найдены.

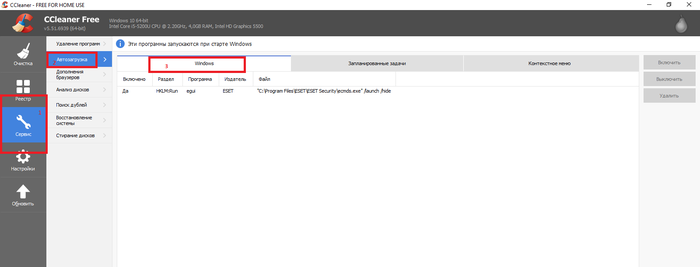

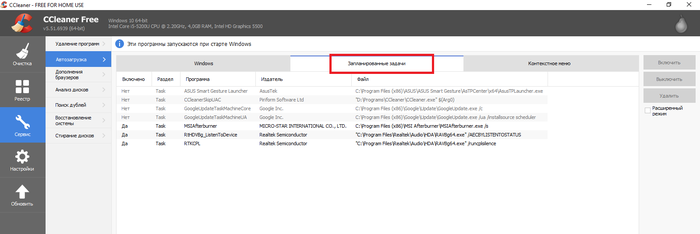

Следующим этапом будет переход в раздел сервис. рисунок ниже. В данном раздела будьте очень внимательны и осторожны, дабы не удалить и не отключить чего важного. В разделе сервис есть так называемые подразделы нас интересует в частности подраздел "автозагрузка" так как вирусы очень часто используют файлы автозапуска. Соответственно при каждом включении компьютера вирус вместе с запуском системы начинает свое гадкое дело на наших ПК.

здесь тоже можем вырубить все подозрительное кроме опять же драйверов и антивируса. В любом случае если что-то потом не будет работать просто включите обратно что отключили.

Все! На этом CCleaner можно закрывать и идти скачивать следующую утилиту.

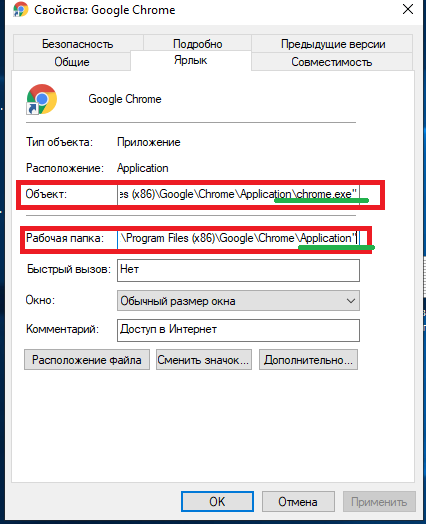

Теперь еще один важный момент. Иногда вирусы поселяются в корневой папке браузера и даже могут быть прописаны в настройках реестра windows. Поэтому что делаем дальше. находим ярлык браузера на рабочем столе. Важно не тот значок который как правило у вас внизу экрана монитора на панели задач, а именно ярлык на рабочем столе он нам и нужен. кликаем по ярлыку браузера правой кнопкой мыши и в контекстном меню выбираем параметр свойства. В открывшемся окне нас интересуют два пути. Это объект и рабочая папка. Они выделены красным на рисунке ниже. и смотрим в пути Объект строка должна заканчиваться словом chrome.exe" если у вас гугл хром, если яндекс, то соответственно яндекс и так далее. В зависимости от того какой у вас браузер. если после окончания exe" у вас стоит еще какая-нибудь лабуда по типу опять же пресловутый маил или амиго или еще какая надпись. Смело ее стираете, до надписи chrome.exe" или что там у вас за браузер. В пути рабочая папка в конце должна быть надпись Application"

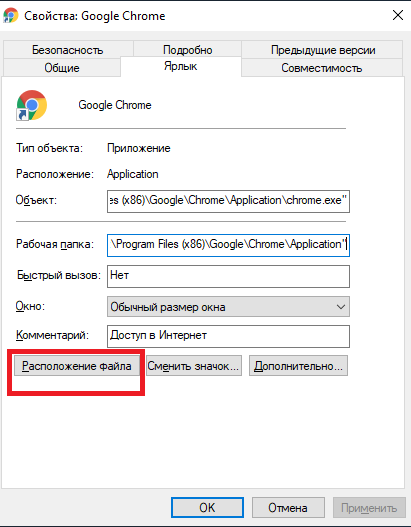

Далее ниже мы видим кнопку расположение файла кликаем на нее

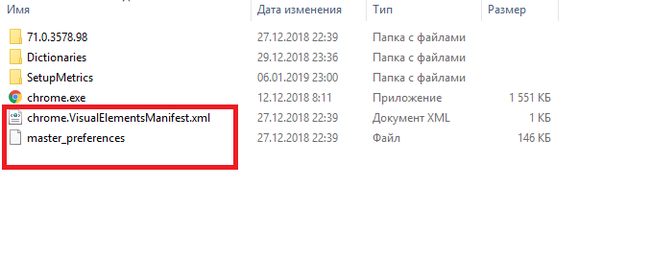

В открывшемся окне должны быть только эти два файла. которые указанны ниже. на рисунке. Если есть другие особенно с окончанием .bat, tmp или .cmd то смело удаляем.

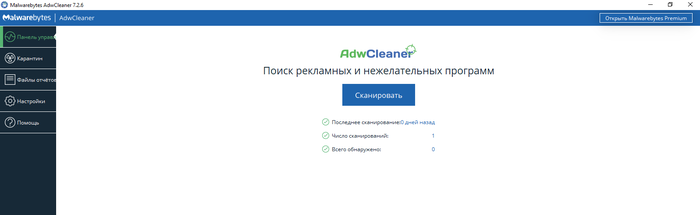

запустить от имени админа и установить на ПК. После установки программа появится на рабочем столе. Открываем ярлык и видим вот такой интерфейс. Первое что нужно сделать это нажать на кнопку "текущая версия" она находится в правом нижнем углу интерфейса программы, если ее не видно просто раскройте окно программы во весь экран. чтобы программа обновила вирусную базу данных сигнатур. Затем перейти в раздел параметры и во вкладке "защита" включить галочку проверка на наличие руткитов. затем закрываем прогу. И делаем вот что. зажимаем комбинацию клавиш ⊞ Windows+R появится строка поиска в данную строку пишем такое слово msconfig и жмем ок. Откроется окно конфигурации и ставим галочку напротив безопасного режима, жмем применить и ок перезагружаем комп и оказываемся в безопасном режиме. И вот теперь можно запустить антивирус и нажать кнопку "запустить проверку" после проверки если будут найдены вирусы антивирус попросит вас перезагрузить еще раз комп. Сделайте перезагрузку. Если комп после перезагрузки снова загрузится в безопасном режиме просто повторите процедуру с нажатием клавиш ⊞ Windows+R вписываем msconfig и убираем

галку с безопасного режима жмем применить потом окей и перезагружаемся. Поздравляю вы успешно сломали себе комп! ШУТКА)) Если делали все с умом и строго следовали руководству то комп почищен от вирусов. Да, друзья простите что дальше нет рисунков. К сожалению пост получился очень большой и я исчерпал лимит блоков. Надеюсь что у вас все получится, главное внимательно читайте и перепроверяйте полученную информацию. Также не забудьте после всего проделанного зайти снова в панель управления выбрать параметры проводника перейти во вкладку "вид" и поставить обратно галочки и точку напротив параметра "не показывать системные файлы папки и диски"

Рад был вам помочь. Если что не понятно пишите комментарии подскажу расскажу. Всего вам доброго увидимся в следующих постах)

Поврежденная версия CCleaner v5.33 принесла угрозу 2.27 миллионам пользователям

CCleaner virus является искаженной версией v5.3 известного антивирусного инструмента CCleaner. Используя Advanced Persistent Threat (APT) атаку, исполнители сумели нарушить дистрибьюторскую сеть и доставлять вредоносное ПО под маскировкой сертифицированной версии CCleaner 5.33.

Вредоносная программа, получившая имя Floxif Trojan, сумела обмануть более 2 миллионов пользователей, загружавших проверенную версию CCleaner 5.33 и CCleaner Cloud 1.07.3191. Атака началась 15 августа и продолжалась до 15 сентября 2017 года, пока специалистам по безопасности удалось выявить уголовное преступление.

Обновление 28 сентября 2017 года. Хотя Avast, которому теперь принадлежит инструмент, первоначально созданный Piriform, заявил, что вредоносное ПО было остановлено, похоже, что киберпреступники продолжали нападение. Первый этап атаки CC Cleaner вируса вызвал предположения о том, что целью конечной точки были обычные пользователи. Floxif троян, который ведет себя как бэкдор-вирус, был запрограммирован на сбор информации о жертвах и отправку данных на удаленный сервер.

Из-за перегрузки сервера база разрушилась. Это привело к тому, что разработчики вредоносных программ восстановили базу данных и инициировали вторую стадию атаки. Затем выяснилось, что обычные пользователи являются лишь промежуточной цепочкой для целевых компаний: Microsoft, Sony, Samsung, Cisco, VMware, D-Link, Linksys, HTC.

Недавний анализ показал, что более 700 000 устройств были инфицированы, и около 20 компаний были заражены вредоносными программами в течение 4 дней. Телекоммуникационные и социальные сети компаний относятся к числу наиболее пострадавших целей. Компании в Японии и Тайване сообщили о максимальном числе зараженных компьютеров — соответственно 10 и 13.

Главные факты о Piriform угрозе (Floxif):

- Floxif CCleaner троян был встроен в 32-разрядную версию CCleaner 5.33.6162 и CCleanerCloud 1.07.3191. Нападники добавили вредоносное ПО в основной исполняемый файл программного обеспечения, известный как CCleaner.exe.

- Вредоносная версия была доступна для загрузки с 15 августа 2017 года и с 15 сентября 2017 года. Компания, которая владеет правами на программное обеспечение, сообщила, что приложение установили около 2,27 миллиона человек и использовала скомпрометированную версию программного обеспечения для оптимизации ПК.

- Скомпрометированная версия устанавливала бэкдор на компьютеры жертвы, которые могли передавать определенные данные на C&Cсервер.

- Зараженные пользователи должны немедленно обновить версию программного обеспечения 5.34 и предпринять действия для изменения паролей и других конфиденциальных данных, к которым могли получить доступ преступники.

- Два IP адреса – 216.126.225.163 и 216.126.225.148 – связаны с хакерами.

Исследования показывают, что обновления может быть недостаточным, поскольку преступники добавили нераскрытую нагрузку. Жертвам рекомендуется восстановить свой компьютер из резервных копий, чтобы полностью удалить вредоносное ПО.

Скомпрометированная версия CCleaner 5.33 включала вредоносную нагрузку, содержащую алгоритм генерации домена (АГД) и возможность взаимодействия с Командным&Контрольным сервером (К&К). Вирус использовал это соединение для передачи всех видов данных с компьютера жертвы, включая, но не ограничиваясь:

- Имя компьютера;

- Список установленных программ;

- Список сетевых адаптеров;

- Уникальные ID;

- Список активных процессов.

Чтобы защитить компьютер и завершить удаление CCleaner вируса, вы должны обновить с v5.33 до v.34 НЕМЕДЛЕННО. Однако воздействие вредоносного ПО очень велико, но учитывая, что программное обеспечение позволяет набирать до 2 миллионов загрузок в месяц, ситуация может быть хуже.

Floxif это имя угрозы найденной в CCleaner 5.33 версии.

Кроме того, скомпрометированная версия может привести к появлению на вашем компьютере большего количества вредоносных программ (как сообщается), поэтому настоятельно рекомендуем просканировать компьютер с помощью программного обеспечения для защиты от вредоносных программ, чтобы удалить остатки CCleaner Floxif трояна и другие опасные программы. Reimage Reimage Cleaner Intego или Malwarebytes помогут вам сделать это быстрее.

CCleaner угроза начинает свою вторую нагрузку

Исследователи из Talos Intelligence сообщили о второй нагрузке CCleaner вируса, которая была нацелена на ограниченное количество громких технологических компаний на основе их доменов. Преступники пытались поставить под угрозу одну из крупнейших компаний, в том числе:

Akamai, Intel, Microsoft, Google, Samsung, Sony, VMware, HTC, Linksys, D-Link, Cisco.

Вторая нагрузка начинается с установщика под названием GeeSetup_x86.dll. После активации он определяет, какая версия системы — 32 или 64-битная, а затем удаляет трояна. Один для 32-битной версии называется TSMSISrv.dll, а другой — EFACli64.dll. Похоже, что мошенники стремились украсть интеллектуальную собственность у перечисленных технологических фирм.

Распространение трояна-бэкдора

Как мы указывали ранее, оригинальные серверы CCleaner были скомпрометированы во время кибер-атаки, а это значит, что вредоносное ПО было доступно всем, кто загрузил программное обеспечение с сайта Piriform.

Обновленная версия была выпущена 15 августа 2017 года, а это значит, что это была дата, когда пользователи начали неосознанно загружать скомпрометированную версию на свои компьютеры.

Zondervirus.nl предупреждает, что то же самое могло произойти с любым, кто установил обновление для программного обеспечения для оптимизации ПК с 15 августа по 15 сентября 2017 года.

Является ли безопасным CCleaner?

Обратите внимание, что Piriform CCleaner программа сама по себе НЕ является вирусом. Это вполне законное программное обеспечение, которое вы можете использовать, однако злоумышленники использовали нелегальные методы для проникновения в серверы компаний и вводят вредоносные скрипты в подписанное программное обеспечение.

В тот момент, когда эксперты по безопасности обнаружили вирус CCleaner, Avast опубликовал официальное заявление о том, чтобы пользователи и компании обновлялись к версии 5.34. Однако по-прежнему отсутствует информация о том, как преступники смогли продолжить штурм.

Чтобы убедиться, что ваш компьютер защищен от вредоносного ПО, удалите программу, отсканируйте систему с помощью Malwarebytes или альтернативного инструмента безопасности и переустановите версию CCleaner 5.34. Теперь давайте обсудим варианты удаления вредоносных программ CCleaner.

Выполните удаление CCleaner вируса

Исследования показывают, что удаление CCleaner вируса может быть недостаточно, чтобы, обновив его до версии 5.34. Поскольку вторая полезная нагрузка была обнаружена, мы рекомендуем полностью очистить ваш компьютер.

Поэтому мы рекомендуем вам восстановить ваши данные из резервных копий (созданных перед установкой вредоносного ПО), а затем дважды проверить свой компьютер на антивирусное ПО. Инструкции по очистке компьютера приведены ниже.

После завершения удаления CCleaner защитите учетные записи, которые вы использовали, пока на вашем компьютере была запущена вредоносная версия программного обеспечения для оптимизации компьютера. Мы настоятельно рекомендуем вам поменять свои пароли с помощью устройства, которое не было скомпрометировано — в идеале, вашего телефона.

Читайте также: