Он подвержен атаке вирусов

Вирус-вымогатель из Британии перекинулся на другие страны. В РФ пострадала сеть МВД

Reuters

По предварительным данным, хакерам удалось получить доступ к электронной технике в госпиталях и больницах, однако в NHS подчеркивают, что информация о состоянии здоровья пациентов не была похищена

Reuters

Днем 12 мая хакеры запустили вирус, который в разных точках мира начал выводить из строя компьютеры и требовать выкуп для возвращения их к нормальной работе. Изначально стало известно о том, что вирусом были заражены компьютеры в больницах Великобритании. Затем он начал распространяться на другие страны. В России пострадали как минимум компания "Мегафон" и сеть МВД и Следственного комитета, хотя официально в ведомствах это отрицают.

Вирус уже проник на компьютеры в Британии, Бельгии, Германии, Франции, Португалии, Испании, Китая, США, России, Бразилии, Украины, Италии, Индии, Тайваня, Чехии, Кувейта, Турции, Канады, ЮАР, Шри-Ланки, Казахстана, Таиланда и других странах. Эксперты полагают, что в списке может значиться до 75 государств.

- "Лаборатория Касперского" выявила самую высокую степень заражения мировым вирусом WCry в России

Антивирус Avast зарегистрировал 57 тысяч заражений по всему миру. Антивирусная компания "Лаборатория Касперского" зафиксировала около 45 тысяч попыток заражения программой-шифровальщиком в 74 странах по всему миру. Специалисты сообщили, что наибольшее число попыток заражений наблюдается в России.

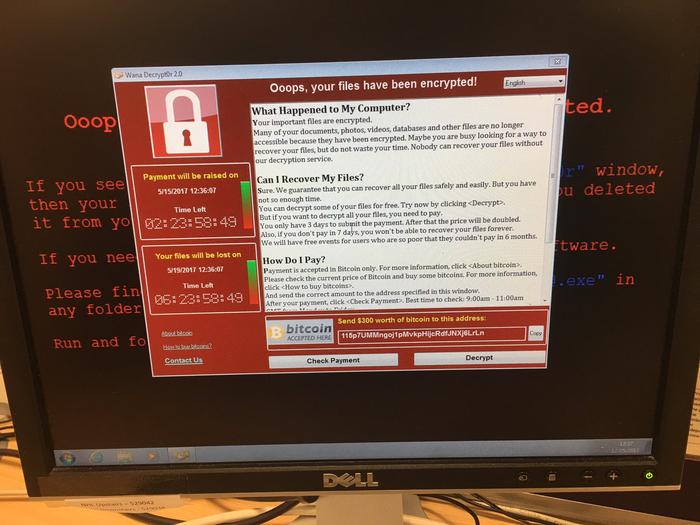

Речь идет о вирусе WCry, также известном как WannaCry и WannaCryptor. Его смысл заключается в краже архивов, он шифрует файлы на компьютере и требует от жертвы выкуп за возможность восстановить данные.

О ранней версии вируса, которая работала только на Windows, стало известно в феврале 2017 года. По данным Motherboard, уязвимость на компьютерах, которую использует вирус, похожа на ту, которую использовало Агентство национальной безопасности США для получения информации о действиях властей других стран. В течение последнего времени хакеры опубликовали несколько готовых инструментов АНБ для использования таких уязвимостей. Предполагается, что другие хакеры ими воспользовались для создания вируса-вымогателя.

Компания Microsoft закрыла уязвимость, которую использует вирус, в марте 2017 года. На сайте производителя Windows опубликовано сообщение с призывом обновиться. Все, кто оказался заражен, по всей видимости, не последовали совету, предполагает "Медуза".

Сначала вирус начал распространяться в Британии

Все началось с атаки на больницы Великобритании. Сообщалось, что в нескольких регионах страны вышли из строя телефоны и компьютеры. В связи с техническими проблемами медицинские учреждения были вынуждены ограничить прием пациентов, которым не требовалась срочная помощь.

Технический сбой был зафиксирован на компьютерах не только в столице Великобритании, но и в других городах королевства, сообщает BBC. Чиновники Национальной системы здравоохранения (NHS) почти сразу признали факт выхода из строя техники в больницах.

По информации The Guardian, на зараженных устройствах начали появляться тексты с требованием выкупа для возобновления работы. Об аналогичном сбое сообщили как минимум 16 учреждений, расположенных в Лондоне, Ноттингеме, Камбрии, Хартфордшире и других городах.

Изначально предполагалось, что хакеры действуют вручную и могут украсть данные пациентов. Однако в NHS заявили, что информация о состоянии здоровья пациентов не была похищена.

При этом тогда высказывались опасения, что кибератака могла повлиять на работу рентгеновских аппаратов, результаты анализов по выявлению патологий, а также на системы администрирования пациентов, но официально эти предположения не подтвердились.

Среди медицинских центров, на устройства которых проник вирус, оказались две крупнейшие больницы в Лондоне - Royal London Hospital и St Bartholomew's, отмечает Русская служба BBC.

В России атаке подверглись "Мегафон" и компьютеры МВД

Затем вирус перекинулся на другие страны, в том числе на Россию. Первыми о перебоях сообщила компания "Мегафон". Ее сотрудники анонимно рассказали "Медузе", что это была "такая же атака", как и на больницы Великобритании. Зараженные компьютеры оказались заблокированы, на них появились сообщения с требованием выкупа.

"У нас есть компьютеры, зараженные вирусом. Их довольно много. Количество трудно оценить, у нас огромная компания. Мы отключали сети, чтобы это все не распространялось. Не могу сказать, когда именно началась атака на нас. Примерно во второй половине дня. Затрудняюсь сказать, в каких регионах", - рассказал "Медузе" директор компании по связям с общественностью Петр Лидов.

Кроме того, атаке подверглись компьютеры МВД. По информации Varlamov.ru, речь идет о заражении внутренней компьютерной системы ведомства. Источник "Медиазоны" сообщил, что "речь идет об управлениях в нескольких регионах".

В частности, о заражении компьютеров вирусов вымогателей в главном управлении МВД по Калужской области сообщил сайт "НГ-Регион".

На сайте ГУ МВД по Москве есть предупреждение пользователям, где приносятся "извинения за возможные неудобства при работе с сайтом, ведутся технические работы".

Впоследствии стало известно, что вирус распространился на компьютеры из внутренней сети Следственного комитета.

Как пишет "Газета.Ру", вирус заразил компьютеры "по всей России". Он блокирует экран компьютера, шифрует файлы на жестком диске и требует выкуп за восстановление информации - 300 долларов в биткоинах.

Между тем на официально ни в МВД, ни в СК информацию о заражении компьютеров не подтверждают.

"Никаких хакерских атак не зафиксировано. По состоянию на 20:00 по московскому времени Единая система информационно-аналитического обеспечения деятельности ведомства не подвергалась взлому", - сказал источник ТАСС в полиции.

"Никаких хакерских атак на ресурсы Следственного комитета не было. Все работает в штатном режиме", - сообщила ТАСС представитель Следственного комитета Светлана Петренко.

Пользователи Twitter сообщили, что от вируса также пострадал паспортный стол подмосковного города Жуковского. Корреспондент "Сноба" сообщает, что не работают все компьютеры паспортного стола.

В то же время начали поступать сообщения об атаке на телекоммуникационного гиганта Испании - компанию Telefonica

По предварительной информации, почерк злоумышленников в случае с атакой на испанскую телекоммуникационную компанию Telefonica похож на сбой в Великобритании. В Испании на устройствах, которые были выведены из строя, тоже появились сообщения с требованием выкупа для возобновления работы.

Как отмечает агентство Reuters, в Испании атаки не повлияли на работу служб и операторов сотовой связи. При этом представитель Telefonica подчеркнул, что вирус заразил несколько компьютеров компании, которые были подключены к внутренней сети. Абоненты Telefonica не заметили последствий атаки, заявили в компании.

В Португалии атака была произведена на телекоммуникационную компанию Portugal Telecom

В соседней Португалии была предпринята атака на серверы и устройства телекоммуникационной компании Portugal Telecom. При этом официальный представитель компании уже заявил, что на деятельности сервисов Portugal Telecom действия злоумышленников не отразились.

"Мы были целью атаки, которая проходит по всей Европе, масштабной атаки. Но ни один из наших сервисов не был поврежден", - заявили в Portugal Telecom. При этом в компании заверили, что сотрудничают с правоохранительными органами, чтобы помочь им в поимке хакеров.

Румыния отразила антиправительственную хакерскую атаку

Тем временем Румынская служба информации сообщила, что Бухарест отразил попытку кибернетической атаки против румынского правительственного учреждения.

"Была выявлена попытка кибернетической атаки против румынского правительственного учреждения, проведенная, вероятнее всего, злоумышленниками, участвовавшими ранее в других инцидентах такого же типа", - говорится в сообщении (цитата по ТАСС).

"Благодаря эффективному межведомственному сотрудничеству осуществление атаки и нанесение ущерба были предупреждены, а также были определены намеченные цели и методология атаки", - добавили в Бухаресте.

В Румынии утверждают, что, "вероятнее всего, попытка была предпринята организацией, ассоциированной с группировкой кибернетической преступности APT28/Fancy Bear.

При этом, по информации журналистов, в МИД Румынии пришло электронное письмо с вложением, содержавшим шпионскую программу, которая устанавливалась на компьютере получателя при открытии вложения.

МОСКВА, 27 июн — РИА Новости. Глобальная атака вируса-вымогателя во вторник поразила IT-системы компаний в нескольких странах мира, в большей степени затронув Украину. Атаке подверглись компьютеры нефтяных, энергетических, телекоммуникационных, фармацевтических компаний, а также госорганов.

Вирус блокирует компьютеры и требует 300 долларов в биткоинах, сообщили РИА Новости в компании Group-IB. Атака началась около 11.00. Способ распространения в локальной сети аналогичен вирусу WannaCry. По данным СМИ, на 18:00 биткоин-кошелек, который был указан для перевода средств вымогателям, получил девять переводов, с учетом комиссии за переводы пострадавшие перевели хакерам порядка 2,7 тысячи долларов.

По данным антивирусной компании ESET, атака началась с Украины, которая больше других стран пострадала от нее. Согласно рейтингу компании по странам, пострадавшим от вируса, на втором месте после Украины — Италия, а на третьем — Израиль. В первую десятку также вошли Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место.

Президент ГК InfoWatch Наталья Касперская заявила, что Petya.A обнаружили еще в апреле 2016 года, и первый его вариант был бессильным, если ему не давались права администратора. "Поэтому он объединился с некоторым другим вымогателем-вирусом Misha, который имел права администратора. Это был улучшенная версия, резервный шифровальщик", — сказала Касперская.

В компании Dr.Web также заявили, что вирус, поражавший компьютеры по всему миру во вторник, отличается от вируса-вымогателя Petya способом распространения. По данным Dr.Web, троянец распространяется самостоятельно, как и нашумевший WannaCry.

В "Лаборатории Касперского" заявили, что вирус не принадлежит к ранее известным семействам вредоносного программного обеспечения. Специалисты компании проводит расследование, и в ближайшее время компания сможет предоставить больше информации по сценарию заражения и схеме работы вредоносного кода, сказали в "Лаборатории Касперского".

Вице-премьер Украины Павел Розенко сообщил, что хакерской атаке подверглись все компьютеры в кабмине страны. По информации пресс-службы кабмина, компьютерные сети центральных органов власти подверглись масштабной хакерской атаке с 14.00. Вечером около 19:00 мск сайт кабмина возобновил работу, но деятельность по пресечению распространения вируса и преодолению последствий кибератак продолжается, сообщил премьер Владимир Гройсман. Он также заявил, что в результате хакерской атаки важные системы инфраструктуры страны не пострадали, атака будет отражена.

При этом в администрации президента Украины заявили, что она работает в штатном режиме, уделяя повышенное внимание ситуации в связи с кибератакой.

Департамент киберполиции получил 22 сообщения о вмешательстве в работу персональных компьютеров от государственных и частных учреждений. Украинские правоохранители возбудили уголовное дело по факту хакерских атак на предприятия и государственные учреждения.

Национальный банк Украины в середине дня предупредил об атаках на несколько украинских банков, а также на некоторые предприятия коммерческого и государственного секторов. Украинский государственный Ощадбанк ограничил предоставление ряда услуг.

Вследствие атак на украинские банки в киевском метро невозможно было оплатить проезд банковскими картами. Из-за атаки на медиахолдинг ТРК "Люкс" украинский информационный "24 канал", входящий в него, прекратил вещание.

Атакам также подверглись "Укрэнерго", "Киевэнерго", международный аэропорт "Борисполь", крупнейшая на Украине частная компания по оказанию услуг доставки "Новая почта". По данным Group-IB, на Украине пострадали также "Запорожьеоблэнерго", "Днепроэнерго" и "Днепровские электроэнергетические системы", "Ашан", украинские телеком-операторы.

Во вторник "Роснефть" сообщила, что ее серверы подверглись мощной хакерской атаке, в связи с чем компания обратилась в правоохранительные органы.

Кроме того, хакерской атаке подверглись информационные системы Evraz. В то же время в ряде других крупнейших металлургических компаний РФ, в частности в "Северстали", НЛМК, ММК, "Норникеле" и ТМК, заявили об отсутствии каких-либо инцидентов, связанных с кибератакой.

Банк России заявил, что выявил хакерские атаки, направленные на системы российских кредитных организаций; в результате этих атак зафиксированы единичные случаи заражения объектов информационной инфраструктуры. При этом нарушений работы систем банков и нарушений предоставления сервисов клиентам зафиксировано не было. В крупнейших российских банках РИА Новости сообщили, что не зафиксировали масштабных хакерских атак и работают в штатном режиме. В Сбербанке сообщили, что банк работает в штатном режиме на фоне произошедших во вторник хакерских атак.

Российские телекоммуникационные операторы также сообщили, что работают в штатном режиме, компании не затронул вирус-шифровальщик Petya.

Московская биржа также не зафиксировала хакерских атак на свои IТ-системы, сообщили РИА Новости в пресс-службе Московской биржи.

В Испании хакеры совершили атаку на серверы представительств международных компаний Mondelēz International (производитель продуктов питания и растворимых напитков) и DLA Piper (международная юридическая фирма), Saint-Gobain (французская компания-производитель строительных материалов). Национальный центр криптологии при Национальном центре разведки Испании заявил, что вирус — вариация вируса-вымогателя Petya, и что его жертвами стали "несколько международных компаний, имеющих представительства в Испании".

Транснациональная фармацевтическя компания со штаб-квартирой в США Merck & Co. подтвердила, что стала одной из жертв глобальной хакерской атаки, начато расследование. Немецкие компании также пострадали из-за хакерской атаки, сообщила Федеральная служба безопасности в сфере информационной техники (BSI) Германии. Сообщения о заражении вирусом появились и в Литве.

Как рассказал РИА Новости российский технологический инвестор, эксперт в IT-области Денис Черкасов, одним из наиболее надежных методов защиты от вирусов являются правильные действия сотрудников компании, а именно — игнорирование подозрительных писем и особенно просьб перейти по ссылкам. "В противном случае, вирус может расти, как снежный ком, благодаря таким "безобидным" действиям", — отметил Черкасов.

Поэтому, по его словам, продумывая тактику защиты бизнеса, в первую очередь, необходимо проводить тренинги по простым правилам кибербезопасности для коллектива. Во-вторых, даже самые современные системы защиты нуждаются в регулярном обновлении, для того чтобы не попасть под удар нового вирусного ПО. В-третьих, необходимы системы контроля целостности систем, чтобы быть в состоянии обнаружить распространение вируса в компьютерной сети до того, как он начал свое вредоносное действие.

Вопреки распространенному заблуждению коронавирус не появился из ниоткуда, как черт из табакерки. Сьюзен Вайс, профессор кафедры микробиологии из Пенсильванского университета, изучает коронавирусы уже около 40 лет.

- Когда я начинала ими заниматься на меня смотрели с сожалением, как смотрят на чудаков, которые делают ставку на заведомого аутсайдера, - рассказала Сьюзен Вайс изданию The Atlantic. - Считалось, что коронавирусы не оказывают заметного влияния на здоровье людей. Семейство коронавирусов, которые передаются человеку, состояло из 6 штаммов. Четыре из них— OC43, HKU1, NL63 и 229E открыты достаточно давно и вызывают треть общих простудных заболеваний (среди них банальный насморк), они переносятся достаточно легко. Два других члена семейства MERS-CoV (коронавирус, вызывающий ближневосточный респираторный синдром) и SARS-CoV (стал причиной вспышки атипичной пневмонии в Китае в 2002 году) вызывают гораздо более тяжелые заболевания. Но когда появился SARS-CoV-2 (так называется сам вирус), спровоцировавший пандемию Covid-19 (название болезни, которую вирус вызывает), уже никто не будет относиться к коронавирусам свысока.

Какая мутация сделала вирус убийцей

Однако почему именно седьмой коронавирус оказался таким опасным и агрессивным?

Ключ к ответу таится в структуре вируса. По форме он представляет колючий шар. Его шипы цепляются к белку под названием ACE2, который находится на поверхности наших клеток, выстилающих оболочку органов дыхания. В отличие от своего предшественника SARS-classic, (он причина вспышки атипичной пневмонии 2002 года), SARS-CoV-2 образно говоря обзавелся шипами новой конструкции. Их можно грубо сравнить с раздвоенным наконечником стрелы. Такие стрелы в старину делали, чтобы нанести максимальный урон противнику: тормозя на огромной скорости в теле жертвы, лепестки наконечника стрелы раскрывались, разрывая плоть и застревая в теле жертвы. В SARS-classic эти шипы раскрывались плохо (а только так вирус мог проникнуть в клетку жертвы) поэтому число заболевших было невелико - 8096 случаев заболевания в 29 странах, умерли 774 человека.

Однако в SARS-CoV-2 скрепляющее соединение, которое держало раздвоенные наконечники шипа вместе, легко растворялось ферментом под названием фурин, он вырабатывается в организме человека. “Колючки” вируса, как репей, впивались в свою мишень - белок ACE2, и проникали в клетку.

Модель вируса SARS-CoV-2. Фото: ru.wikipedia.org

- Такая конструкция имеет решающее значение для передачи от человека к человеку, - считает Ангела Расмуссен из Колумбийского университета. - Она позволяет SARS-CoV-2 сильнее прилипать к клеткам, которые он атакует. В общих чертах это означает, что ему необходима значительно меньшая концентрация вирусов, чтобы инфицировать организм.

Почему 80 процентов людей болеют бессимптомно, а в группе риска высокая смертность

Другая особенность седьмого коронавируса заключается в его “всеядности”. Большинство респираторных вирусов имеют специализацию: они атакуют либо верхние, либо нижние дыхательные пути. Заболеваниями верхних дыхательных путей люди страдают чаще, но переносят легче. В то же время инфекции нижних дыхательных путей (бронхи, трахея и легкие) труднее передается, но приводят к более тяжелым последствиям. Новый коронавирус вероятнее всего не так избирателен: он поражает и верхние и нижние дыхательные пути. Эта особенность объясняет, почему 80 процентов людей переносят коронавирус бессимптомно и сами того не подозревая являются “тайными агентами” по его распространению. А в случаях, когда вирус сумел пустить корни глубоко, течение болезни очень тяжелое и нередко приводит к воспалению легких.

Как COVID-19 убивает организм

Попав в организм коронавирус атакует клетки обладающие белком АСЕ2, которые выстилают наши дыхательные пути. По мере развития инфекции отмирающие клетки опускаются все ниже и попадают в легкие, перенося туда и вирус.

Когда легкие наполняются мертвыми клетками и жидкостью, затрудняется дыхание и начинается одышка - человек пытается частотой дыхания компенсировать недостаток кислорода.

Иммунная система в свою очередь предпринимает атаку на вирус, используя традиционные испытанные средства: чтобы доставить иммунные клетки к очагу заражения кровеносные сосуды расширяются, а проницаемость сосудов увеличивается. Эта борьба организма с инфекцией внешне проявляется в виде повышения температуры, воспаления, покраснения и отека тканей. Но проницаемость сосудов и приток крови приводят к тому, что легкие еще больше заполняются жидкостью. Защитная реакция иммунной системы переходит в неконтролируемую форму и несет угрозу самому организму.

Финальным аккордом саморазрушения организма является так называемый “ цитокинов ый шторм”. Цитокины - это молекулы, которые обеспечивают мобилизацию воспалительного ответа и активируют иммунные клетки. Но когда уровень цитокинов в крови становится запредельным, иммунная система идет вразнос принося организму больше вреда, чем сам вирус. Иммунные клетки уничтожают очаг воспаления вместе с тканями, но процесс воспаления распространяется на соседние участки. Постепенно этот иммунный шторм охватывает весь организм и может убить своего хозяина.

Такие самоубийственные неконтролируемые реакции иммунной системы провоцировала “испанка” - вирус гриппа, который в 1918 году унес жизни более 50 миллионов человек в мире. Этим же инструментом пользуются вирус Эболы, птичий грипп H5N1 и тяжелый острый респираторный синдром, который вызывал предшественник Covid-19. Но чем больше ученые узнают о SARS-CoV-2, тем больше шансов, что его удастся остановить.

ЧИТАЙТЕ ТАКЖЕ

Распространение коронавируса в мире: Хроника.

Крути педали, пока коронавирусы не догнали

Езда на велосипеде и другие физические упражнения помогут защититься от инфекции, а то и пережить её в случае чего (подробности)

Фото: ТАСС/Сергей Коньков

В России атаке вируса-шифровальщика подверглись компании "Роснефть", "Башнефть", Mars, Nivea и производитель шоколада Alpen Gold Mondelez International. Вирус-вымогатель также атаковал систему радиационного мониторинга Чернобыльской атомной электростанции. Кроме того, атака коснулась компьютеров правительства Украины, "Приватбанка" и операторов связи. Вирус блокирует компьютеры и требует выкуп 300 долларов в биткоинах.

В микроблоге в Twitter пресс-служба "Роснефти" рассказала о хакерской атаке на серверы компании. "На серверы компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами. По факту кибератаки компания обратилась в правоохранительные органы", – отмечается в сообщении.

По словам пресс-секретаря компании Михаила Леонтьева, "Роснефть" и ее дочерние сообщества работают в штатном режиме. После атаки компания перешла на резервную систему управления производственными процессами, так что добыча и подготовка нефти не остановлены. Атаке подверглась также система банка Home Credit.

По словам исполнительного директора AGIMA Евгения Лобанова , на самом деле атака была проведена двумя вирусами-шифровальщиками: Petya и Misha.

"Они работают в связке. "Петя" не заражает без "Миши". Он может заражать, но вчерашняя атака была двумя вирусами: сначала Petya, потом Misha. "Петя" переписывает boot-девайс (откуда идет загрузка компьютера), а Миша – шифрует файлы по определенному алгоритму, – пояснил специалист. – Petya шифрует загрузочный сектор диска (MBR) и заменяет его своим собственным, Misha шифрует уже все файлы на диске (не всегда)".

Он отметил, что вирус-шифровальщик WannaCry, который атаковал крупные мировые компании в мае этого года, не похож на "Петю", это новая версия.

Евгений Лобанов подчеркнул, что атака сильнее ударила по Украине, чем по России.

"Мы больше подвержены атакам, чем другие страны Запада. От этой версии вируса мы будем защищены, но от его доработок – нет. У нас интернет небезопасен, на Украине еще менее. В основном, были подвержены атаке транспортные компании, банки, мобильные операторы (Vodafone, Київстар) и медицинские компании, тот же Фарммаг, автозаправки Shell – все очень крупные трансконтинентальные компании", – рассказал он в беседе с m24.ru.

Исполнительный директор AGIMA отметил, что пока нет никаких фактов, которые указывали бы на географическое положение распространителя вируса. По его мнению, вирус предположительно появилась именно в России. К сожалению, прямых доказательств этого нет.

"Есть предположение, что это наши хакеры, поскольку первая модификация появилась в России, а сам вирус, что ни для кого не секрет, был назван в честь Петра Порошенко. Это была разработка русских хакеров, но кто дальше ее изменял – сложно сказать. Понятно, что находясь даже в России, легко заиметь компьютер с геолокацией в США, например", – пояснил эксперт.

"Если вдруг произошло "заражение" компьютера – нельзя выключать компьютер. Если перезагрузитесь, то больше никогда не войдете в систему"

Он также дал несколько рекомендаций в случае, если компьютер уже подвергся атаке вируса-шифровальщика.

"Если вдруг произошло "заражение" компьютера – нельзя выключать компьютер, потому что вирус Petya подменяет MBR – первый загрузочный сектор, из которого грузится операционная системе. Если перезагрузитесь, то больше никогда не войдете в систему. Это отрубаете отходные пути, даже если появится "таблетка" вернуть данные уже будет невозможно. Далее, нужно сразу отключиться от интернета, чтобы компьютер не выходил в сеть. Сейчас уже выпущен официальный патч от Microsoft, он обеспечивает 98 процентов гарантии безопасности. К сожалению пока не 100 процентов. Определенную модификацию вируса (их три штуки) он пока обходит", – рекомендовал Лобанов. – Однако, если вы все-таки перезагрузились и увидели начало процесса "проверки диска", в этот момент нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD (операционная система, загружающаяся со сменного носителя – m24.ru) или USB-диска даст доступ к файлам".

Кроме того, эксперт также рассказал, почему чаще всего атакам подвергаются пользователи Microsoft, а не MacOSX (операционная система Apple – m24.ru) и Unix-систем.

"Тут правильнее говорить не только о MacOSX, но и о всех unix-системах (принцип одинаковый). Вирус распространяется только на компьютеры, без мобильных устройств. Атаке подвержена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003", – сказал эксперт.

Он добавил, что существуют сообщества, определяющие уязвимости, которым подвержены операционные системы и сервисы, у этих сообществ есть определенный номер в этой системе учета уязвимости.

"MacOSХ и Unix таким вирусам глобально не подвергаются, потому что многие крупные корпорации используют инфраструктуру Microsoft. MacOSX не подвержена, поскольку не так распространена в госструктурах. Под нее меньше вирусов, их не выгодно делать, потому что сегмент атаки будет меньше, чем, если атаковать Microsoft", – заключил специалист.

"Число атакованных пользователей достигло двух тысяч"

В пресс-службе Лаборатории Касперского , эксперты которой продолжают расследование последней волны заражений, рассказали, что "этот шифровальщик не принадлежит к уже известному семейству вымогателей Petya, хотя и имеет несколько общих с ним строк кода".

В Лаборатории уверены, что в данном случае речь идет о новом семействе вредоносного программного обеспечения с существенно отличающейся от Petya функциональностью. В Лаборатории Касперского назвали новый шифровальщик ExPetr.

"По данным Лаборатории Касперского, число атакованных пользователей достигло двух тысяч. Больше всего инцидентов было зафиксировано в России и Украине, также случаи заражения наблюдались в Польше, Италии, Великобритании, Германии, Франции, США и ряде других стран. На данный момент наши эксперты предполагают, что данное вредоносное ПО использовало несколько векторов атаки. Установлено, что для распространения в корпоративных сетях применялся модифицированный эксплоит EternalBlue и эксплоит EternalRomance", – рассказали в пресс-службе.

Эксперты также изучают возможность создания инструмента-дешифратора, с помощью которого можно было бы расшифровать данные. В Лаборатории также дали рекомендации для всех организаций, чтобы избежать атаки вируса в будущем.

"Мы рекомендуем организациям установить обновления для ОС Windows. Для Windows XP и Windows 7 следует установить обновление безопасности MS17-010, а также убедиться, что они обладают эффективной системой резервного копирования данных. Своевременное и безопасное резервирование данных дает возможность восстановить оригинальные файлы, даже если они были зашифрованы вредоносным ПО", – посоветовали эксперты Лаборатории Касперского.

Своим корпоративным клиентам Лаборатория также рекомендует убедиться, что все механизмы защиты активированы, в частности удостовериться, что подключение к облачной инфраструктуре Kaspersky Security Network, в качестве дополнительной меры рекомендуется использовать компонент "Контроль активности программ", чтобы запретить всем группам приложений доступ (а соответственно и исполнение) файла с названием "perfc.dat" и т.д.

"Если вы не используете продукты "Лаборатории Касперского", рекомендуем запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals с помощью функции AppLocker, входящей в состав ОС (операционной системы – m24.ru) Windows", – рекомендовали в Лаборатории.

Распространение вируса удалось приостановить случайно и временно: если хакеры изменят всего несколько строчек кода, вредоносное ПО вновь начнет работать. Ущерб от программы оценивают в миллиард долларов. После лингвокриминалистического анализа эксперты установили, что WannaCry создали выходцы из Китая или Сингапура.

Читайте также: