Опасный вирус лаборатория касперского

Ловим вирусы, исследуем угрозы, спасаем мир

![]()

Kaspersky_Lab 13 октября 2017 в 21:05

Security Week 41: Accenture выложила на Amazon все, год малвертайзинга на Pornhub, свежая атака на Office

Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда исследователи обнаружили в Amazon S3 большую поляну с вкусными данными, любезно накрытую компанией Accenture.

Корзины были полны данных клиентов Accenture. Обнаружившие их ребята из UpGuard сделали все правильно – сообщили владельцу данных, дождались, пока все это уберут из доступа, после чего уже с чистой совестью опубликовали отчет о находке. Сами фигуранты поспешили заявить, что ничего страшного не случилось: у них-де многоуровневая секьюрити-модель, и эти данные не помогли бы хакерам преодолеть ни один из уровней. Ну, вы знаете, секьюрити-модели они как лук – у них много слоев.

AndreyGusev 7 августа 2017 в 14:21

Использование Hotspot Helper Extension

В современном мире наличие публичного Wi-Fi в общественных заведениях считается само собой разумеющимся. Посещая кафе, торговые центры, отели, аэропорты, парки отдыха и многие другие места, мы сразу ищем заветный сигнал без пароля. А это бывает нелегко, поскольку, во-первых, точек в списке может оказаться несколько, а во-вторых, бесплатный Wi-Fi может быть запаролен, так что единственный выход — ловить сотрудника, который сможет указать на правильную сеть и назвать пароль. Но даже после этого случается так, что ничего не работает. Пользователь должен догадаться о том, что ему необходимо открыть браузер (причем еще вопрос, какую страницу следует загружать) и совершить дополнительные действия (авторизоваться, просмотреть рекламу, подтвердить пользовательское соглашение), прежде чем ему предоставят полноценный доступ в сеть.

Впрочем, сейчас многие популярные заведения предлагают приложения, облегчающие подключение к бесплатным точкам. Уверен, что каждый из нас сможет легко припомнить пару-тройку подобных примеров, поэтому обойдусь без названий и рекламы. Тем более что ниже пойдет речь о другом варианте решения этой проблемы — мы будем писать собственный Network Helper! С таким подходом больше не придется гадать, к какой сетке подключаться. Даже дополнительные действия для получения доступа в сеть можно будет производить в удобном нативном UI и гораздо быстрее, чем в браузере.

Индустриальный митап #3: в фокусе – безопасная автоматизация техпроцессов

Security Week 15: Badlock не впечатлил, больше криптолокеров, еще одна уязвимость в iMessage

Предположим, что апокалипсиса не будет. Неверный подход к безопасности новых устройств и софта не приведет к массовому выходу компьютерных систем из строя: ПасьянсОфис не упадет, светофоры не погаснут, машины с автопилотом без проблем довезут людей до дома. Это не значит, что можно кодить безответственно: никто ведь не умрет? Потрясающую историю на прошлой неделе раскопала редактор издания Fusion Кашмир Хилл. В 2002 году компания MaxMind разрабатывала новый сервис, позволяющий примерно определить координаты сетевого адресата по IP. В процессе разработки понадобилось ввести дефолтные координаты. Дело не в том, что это требовалось клиентам. В статье этот момент не раскрывается, но вполне можно представить, что так решил один из разработчиков, потому что все так делают и удобно. Чтобы система не падала от пустой переменной и не происходило деление на ноль.

В константу забили округленные (38.0000,-97.0000) координаты географического центра США и в общем-то быстро забыли про этот рутинный эпизод. А к жителям дома рядом с городком Потвин в штате Канзас через некоторое время начали приходить странные люди. Приезжали скорые. Приходили агенты ФБР в форме и в штатском. Налоговики. Коллекторы. Звонили разъяренные владельцы сайтов, которым приходил спам, и требовали прекратить сейчас же. Кто-то даже угрожал, а на аллее возле дома ночью поставили разбитый унитаз. Пожилой владелице дома и арендаторам не повезло оказаться в округленном до градусов центре страны. Все адреса, координаты которых компании MaxMind не удалось определить, указывали на дом в Канзасе, всего более шести миллионов IP. Кашмир Хилл связалась с MaxMind, и там были очень удивлены. Компания ведь всегда говорила, что координаты дает примерные, и они не должны использоваться для идентификации конкретных адресов и домов. Проблема в том, что абсолютно все, вплоть до медиков и ФБР, именно так их используют.

Для московских IP, кстати, та же база дает координаты Кремля. А в географическом центре России никто не живет. Перейдем к новостям недели. Предыдущие выпуски тут.

Security Week 10: вымогатель для OS X, обход пасскода iPhone, уязвимость в Facebook и польза bug bounty

В очередном выпуске нашего сериала:

— Хитрый вымогатель KeRanger для Mac OS X поразил всех не столько своими вредоносными свойствами, сколько четкой организацией атаки и необычным методом распространения. Но все закончилось хорошо — жертв не так много, как могло быть.

— В то время, как Apple и американские госорганы продолжают спорить о праве на взлом защиты айфона, выяснилось, что обойти пасскод можно и более тривиальными методами. Не первый раз, впрочем.

— Серьезная уязвимость в Facebook хорошо объясняет сложность инфраструктуры современной компании — тривиальный и крайне опасный метод взлома любого аккаунта соцсети был невозможен на основном сайте, но оказался доступен на стороннем проекте.

Предыдущие серии можно посмотреть по тегу.

Security Week 05: непростые числа в socat, Virustotal проверяет BIOS на закладки, тайная жизнь WiFi модулей

Три самых популярных новости этой недели так или иначе связаны с темой security intelligence — еще одного плохопереводимого, и относительно свежего термина в индустрии информационной безопасности. Под intelligence понимается сумма знаний, которая так или иначе помогает защитить пользователей и компании от киберугроз. Цитаты из книги Евгения Касперского, которые я привожу в конце каждого выпуска, отражают требования к знаниям на начало 90-х годов прошлого века: тогда один эксперт мог держать в голове все необходимое для защиты от киберугроз. Информацию о типичных методах заражения и распространения, методы определения типа угрозы и лечения. Хорошие были времена, но они давно прошли. Чтобы разбираться в угрозах современных, требуется огромный спектр знаний — от языка программирования Lua до диалектов китайского, от особенностей прошивок жестких дисков до теории шифрования данных.

Более того, не существует экспертизы универсальной и действенной для всех. Каждая компания имеет уникальный набор элементов IT-инфраструктуры, со своими уязвимыми местами и потенциальными точками проникновения. Естественно, нет единого, релевантного для всех рецепта защиты. Качественная корпоративная безопасность требует знаний о киберугрозах в целом, и о том, как они могут быть применены к конкретной ситуации. Если проще, нужно знать, в каком месте защиту будут ломать (или уже сломали!), и чем дальше, тем дороже будет оцениваться это знание. Наконец, угроз и типов атак стало так много, что проанализировать их все руками также становится сложнее. Нужно строить боевых человекоподобных роботов системы автоматизации и машинного обучения, которые возьмут на себя рутинные операции. Аналогом 120-страничного альманаха про вирусы 1992-го года сейчас являются петабайты данных, неалгоритмизируемый опыт и навыки экспертов, ну и то, что можно назвать искусственным интеллектом. Впрочем, проще говорить о теме экспертизы на примерах. Поехали.

Все выпуски доступны по тегу.

Security Week 49: б/у сертификаты, кража данных из детских игрушек, Microsoft блокирует нежелательное ПО

На этой неделе ничего не произошло. Ну как, поток новостей о безопасности в IT был обычный — тут взломали, там уязвимость, здесь патч — но без каких-то серьезных откровений. Когда я только начинал вести еженедельный дайджест, мне казалось, что таких недель будет немало, но пока, с августа, получилось всего две: нынешняя и еще одна. Но вы посмотрите, из чего состоит этот якобы вакуум:

Конференция дятлов в Мексике

Всем привет,

Хотите узнать что такое Security Analyst Summit? Зачем это и кто там бывает? Узнать про эксплоиты к SCADA американских тюрем? Посмотреть на полеты дятлов в джунглях майя? Вся правда от одного из участников саммита в этом посте.

Заходят русский, англичанин и китаец в программу…

Привет, Хабровчане!

Что вы думаете про нашу техническую документацию и локализации продуктов, если вам доводилось с ними сталкиваться? И читаете ли вы документацию вообще?

В свою очередь, мы хотим рассказать вам, как ЛК удается делать так, чтобы и русский, и англичанин, и китаец одинаково легко обращались с нашими программами. Больше всех об этом знает руководитель отдела локализации и разработки технической документации Татьяна Родионова.

― Татьяна, насколько это вообще объемная работа, как много сотрудников числится в вашем отделе?

Тестировать нельзя помиловать

Привет, Хабровчане! Дело в том, что Евгений Касперский запостил в своем блоге очередной остроумный текст, и мы думаем, что вам тоже следует прочитать его! Что вы думаете об этом?

Как и ожидалось, недавний пост про тест производительности Passmark наделал некоторого шума. Причём главное – шум был не столько в блоге, сколько в антималварной индустрии. Ну, это именно то, чего обычно хочет настоящий Монморанси :)

Короче – получилось. Поскольку хочется найти истину. И не только – очень бы хотелось каким-то образом стимулировать правильность антивирусного тестирования.

А как вообще надо тестировать антивирусы?

Единство двух миров

Место встречи изменить нельзя, или ЛК ждет в гости всех Android-разработчиков

Сегодня область мобильной разработки под Android (доля ОС на рынке составляет уже 87%, что означает ее присутствие на девяти из десяти мобильных устройств) актуальна как никогда: некоторые приложения для смартфонов уже полностью заменяют аналоги в виде компьютерных программ. И следовательно, самое время обсудить это. По традиции мы подготовили для вас три доклада: в этот раз поговорим о Groovy, Kotlin и Lint.

Security Week 23: украли все пароли, невзлом TeamViewer, Lenovo просит удалить уязвимую утилиту

Действительно, "астрологи объявили месяц утечек". Отчасти это может быть связано с действиями одного хакера, который сливает в дарквеб не самые свежие, но объемные базы, недорого. Не меньшую роль играют и профильные СМИ: если осенью прошлого года все копали до изнеможения тему шифрования, зимой — высказывались про кейс Apple и ФБР, то сейчас особое внимание уделяется паролям — так уж работает инфопространство.

Но тема важная. Arstechnica подсчитала, что за последний месяц слили более 600 миллионов паролей. Да, это действительно не самые свежие взломы, но аудит паролей стоит провести. Особенно тому легиону людей, у которых пароль 123456. Всем остальным можно ориентироваться на разумный срок смены паролей с интервалом максимум в два года, лучше чаще (исходя из типичного возраста слива в 4 года). Как защититься тоже понятно, непонятно как наконец начать это делать. Варианты улучшения ситуации обсудили в комментариях к предыдущей серии. Мой подход по убыванию надежности: (1) Менеджер паролей и одноразовые пароли везде (2) Сложные и разные пароли на критических сервисах (Основные соцсети, платежные системы) (3) Менее сложные и проще запоминаемые пароли с вариациами на некритичных сервисах (форумы и прочее). И конечно двухфакторная авторизация везде, где только можно.

Предыдущие выпуски сериала доступны по тегу.

Не соблаговолите ли подискутировать о тестировании мобильных приложений?

Есть такие люди — тестировщики. Крайне нужные люди. Помогают совершенствовать приложения. Но есть у них страсть: все тестируют. Везде ищут баги: и в разрабатываемых нами программах, и даже в блюдах нашей столовой. Теперь вот решили протестировать и мероприятия серии CoLaboratory. А то мало ли, в друг и в этом формате публичных обсуждений есть какие-нибудь недочеты. В качестве тестового сценария они решили использовать дискуссию, посвященную тестированию приложений на мобильных платформах.

Мы тут собрали такой сочный материал, что не можем не поделиться им с вами. Внутри много цифр, обрисовывающих ситуацию с пользователями разных гаджетов!

Security Week 16: xHelper — Android-троян повышенной живучести

Security Week 49: новые приключения Coinhive, дурацкая ошибка фишеров, прикрыта лавочка по торговле паролями

Добыча криптовалюты на чужих компьютерах — труд трендовый, но медленный и неблагодарный. На какие только ухищрения не приходится идти несчастным золотостарателям! На прошлой неделе мы рассказали о том, как Coihnive встроили в плагин для общения с онлайн-консультантом. Но приключения удачного майнерского скрипта продолжаются: на сей раз изощренные умы нашли способ оставлять его работающим и после закрытия окна с сайтом-источником. Его просто открывают в отдельном окошке, которое прячется за панелью задач Windows.

BlackOasis APT: новая кампания с новым зеродеем

Эксплойт доставлялся жертве через документ Microsoft Office, а его конечной целью была установка последней версии троянца FinSpy. Мы сообщили о баге в Adobe, которая присвоила ему индекс CVE-2017-11292 и буквально вчера выкатила патч.

Пока что мы наблюдали лишь одно использование эксплойта против наших клиентов, из чего можно заключить, что он применяется в штучных целевых атаках.

Проанализировав участвующего в этой атаке зловреда, мы обнаружили его четкую связь с группой, которую мы называем BlackOasis. Мы уверены, что эта команда стоит за атаками с использованием другого зеродея (CVE-2017-8759), обнаруженного FireEye в сентябре 2017 года. Троянец FinSpy, задействованный в новой атаке через CVE-2017-11292, обращается к тому же управляющему серверу, что и троянец, загружаемый через CVE-2017-8759.

Ждем всех на светлой стороне силы!

30 и 31 мая в техноцентре Digital October в Москве проходит международный форум по практической безопасности Positive Hack Days, о котором уже все наслышаны. Вчера в полдень открылась регистрация на мероприятие, и вероятно, сейчас попасть туда уже очень трудно. Поэтому мы сперва обратим ваше внимание на полезную информацию в посте Positive Technologies.

Что касается наших ожиданий от форума, как всегда, трудно скрыть восторг по поводу состава. Друзья, это будет столкновение стихий, что-то космическое. Возможно, для кого-то даже шокотерапия. Главное, чтобы все по итогам перешли на светлую сторону силы, и молодые дарования направили свои таланты в мирное русло, а компании правильно обеспечивали информационную безопасность своих ресурсов. А уж печеньки мы обеспечим…

Спам в ноябре 2011: Новый год подкрался незаметно

Новогодняя лихорадка в самом разгаре. Все признаки приближения главного праздника года налицо: бесконечные пробки, конусообразные елки, праздничная иллюминация, очереди, скидки, удлинение срков доставки в интернет-магазинах, новогодний спам…

Поедая сладкие мандарины и наблюдая, как за окном растут долгожданные сугробы, мы решили не изобретать велосипед, а порадовать жителей Хабра новогодней подборкой спамерских сообщений.

Начнем, пожалуй, с самого трогательного новогоднего развода на деньги 2011 года. Некий парень с ником Rusel посредством спам-рассылки пожаловался в начале ноября на весь Рунет, что поссорился с дамой своего сердца. Единственный путь к перемирию юноша видит в покупке девушке дорогостоящего подарка на НГ, деньги на который он клянчит у пользователей.

Лаборатория Касперского раскрыла, пожалуй, крупнейший в истории "коробочный вирус". То есть, коммерческий вредоносный продукт, который разрабатывается и распространяется отдельной почти полноценной компанией. Червь известен как Adwind. Это троянец, который впервые был обнаружен еще в 2013 году. Поначалу вирусу не придали большого значения, но затем случаи заражения стали учащаться. К концу 2015 года Лаборатория Касперского зарегистрировала 440 тысяч жертв Adwind. Иногда он выступал под разными именами, например, Alienspy или Sockrat, но продукт во всех случаях оставался прежним. Заподозрив в столь быстром распространении руку некоего крупного игрока, эксперты лаборатории начали собственное расследование. И результаты оказались весьма неожиданными.

"В настоящий момент это выглядит, действительно, как такой софтверный стартап. Причем, там, по нашим оценкам, разработчик — всего один человек. Да, может быть он привлекает аутсорсеров на какие-то мелкие задачи, но это один и тот же человек, который уже 4 года делает эту штуку. И сейчас у него есть веб-сайт с системой подписки, различные тарифные планы варьируются, ты можешь подписаться на 2 недели либо на год получить подписку, различный набор сервисов предоставляет в рамках подписки. То есть, он продает не просто один троянец — он продает сервис", — подчеркивает главный антивирусный эксперт Лаборатории Касперского Александр Гостев.

В пакет вредоносных решений входит даже мультисканер собственной разработки, который позволяет проверить, будет ли троянец обнаруживаться программным обеспечением.

Adwind — платформа, которую покупатель может модифицировать. Если одна версия уже "устарела" и попала в антивирусные базы, то ее можно поправить и тут же, на месте, проверить, работает ли это. Кроме того, троянец бесконечно переписывается и распространяется кустарно — в Сети можно с легкостью найти "ломанные" версии. По подсчетам лаборатории Касперского, только официальных подписчиков у стартапа — около двух тысяч. Отдельно стоит сказать о распространении вируса. Поскольку производитель, судя по всему, находится в Мексике, троянец начал свой путь в испаноязычных странах. И это ему здорово помогло.

"Мы всегда говорим о том, что есть три основные экосистемы киберпреступности. Есть китайская, есть русскоязычная и есть, собственно, испаноязычная. И каждая из них является довольно, скажем так, первые две, российская и китайская, являются крайне закрытыми. То есть, они все вращаются внутри себя и людям со стороны туда попасть практически невозможно. Иностранцев, грубо говоря, в русской киберпреступности не будет. С испаноязычной ситуация несколько другая. Они — довольно открытое комьюнити, они ведут свою деятельность довольно публично. Мы отслеживали историю Adwind по одному из их форумов, на котором, собственно, вся история создания и разворачивалась", — рассказывает Александр Гостев.

Вирус, оформленный как простое, доступное приложение, да еще и с инструкцией по эксплуатации — этакий "троянец для чайников" — благодаря общительным испанцам получил широчайшее распространение. Каждый покупатель может приобрести его с нужным набором модулей для решения своих, индивидуальных задач. В итоге, программа быстро завоевала сторонников там, где желающих вступить на киберпреступный путь было много, а талантливых программистов — мало. За испанцами Adwind переняли арабоязычные злоумышленники. А за ними, фактически, новую жизнь получили мелкие кибермошенники, которые совсем уж было исчезли с "большой дороги" — нигерийские спаммеры.

"То есть, вот этот весь нигерийский спам, который всегда был в виде просто писем. Эти же самые нигерийцы нынче освоили использование вредоносных программ. То есть, вышли на новый уровень развития. И теперь они атакуют организации по всему миру, засылая им вот этот конкретный троян", — предупреждает эксперт Лаборатории Касперского Александр Гостев.

Возникает законный вопрос: если дистрибуция Adwind ведется так открыто, а занимается ей один человек, почему его до сих пор не могут поймать? В Лаборатории Касперского считают, что это проблема уже не технологическая, а юридическая. В большинстве стран преступником является только тот человек, который непосредственно осуществляет атаку. А разработчики и продавцы вирусов — формально перед законом чисты. Поэтому Adwind живет и приносит своим авторам доходы, которые те, скорее всего, вкладывают в разработку. Российские антивирусные эксперты предупреждают, что об Adwind в ближайшее время мы еще так или иначе обязательно услышим.

Жил был один домашний компьютер с истекшим сроком действия антивируса. Жил, не тужил, тихо шелестел себе пропеллерами на пиратской семерке и лишь изредка покашливал какими то непонятными ошибками. В связи с чем мудрый и добрый хозяин решил проверить своего боевого коня на хвори, недуги и вирусы.

Кхм, кхм.

В общем поставил добрый и мудрый хозяин(то есть я) чудесный бесплатный антивирус касперского, который проверил систему, нашел какой то один подозрительный файл и рапортанув о сделанной работе бодро перезагрузился для лечения этой пакости.

Чудесно, прекрасно, великолепно. Браво.

Только вот после перезагрузки системы я немедленно обнаружил что на компе теперь:

1. Не работает мышь.

2. Не работает интернет.

3. Не работают все usb порты.

4. Не работает дисковод.

Полечил вирусы, называется.

В общем, чудесный антивирус однии махом фактически лишил меня всех способов ввода информации в ПК, оставив (к счастью) клавиатуру, которой повезло работать на порту ps2.

Дальше были долгие и упорные часы гугления (с телефона) способов избавления от этой напасти, вместе с модификацией реестра (верхом на несгибаемой клавиатуре), по итогам чего я смог таки постепенно реанимировать вначале интернет и флешки, потом и дисковод (мышь так и не поддалась)

Скачал, изрыгая потоки ненависти с сайта того же касперского, исправляшку всего этого безобразия, записал ее на болванку, и, загрузившись с нее, наконец применил фикс, после чего компуктер, моему удивлению, в самом деле починился.

(Я было уже думал что он может и взорваться)

За сим моя борьба с вирусами и антивирусами была завершена.

Ура ура.

Конец.

Мораль:

1. НЕ ДОВЕРЯЙТЕ КАСПЕРСКОМУ. 111ОДИН

2. делайте почаще точки восстановления системы.

![]()

проще было саппам каспера написать наверное. Я только раз им писал, когда шифровальщик словил, но помогли, в смысле программу дешифровки сделали и прислали.

у нас в банке при потери связи с сервером переставляли каспера (6 версия) и почти всегда после перезагрузки оставались только клава/мышь на ps2 и запрет на usb

мы бодались с обезьянами пока полностью не перешли на другую версию

Если ты абсолютно бестолковый и бездарный пользователь -зачем винить в этом Касперского ?

Твою ситуацию можно сравнить вот с чем - " У меня был старый конь, вроде сам ходил,дрова возил, правда чихал,дристал и пердел иногда,но дрова возить это ему не мешало .Я на коня поставил охуенную армированную тяжелую броню - а конь хуяк - упал и сдох .Ебаные производители тяжелой брони для коней -чтож вы делаете суки . Ваша броня должна охуенно висеть на КАЖДОМ коне, даже на больной и старой кляче ! "

Каспер единственный, кто во времена винлокеров мог этим самые винлокеры нормально удалять. Приносили компы с вебом, нодом32, авастом, нортоном. забыл кого-то наверняка. Снимали винт, ставили на машину с каспером - полчаса, можно цеплять и очищать от остатков дерьма.

Вообще хз, самый адекватный антивир, сколько не пользовался. А по одному случаю делать вывод, что антивирус говно - ну такое себе.

Ну он-то что-то нашёл, видимо) В общем конечно - хуйня какая-то. Скорее всего заражённый системный файл. Бывает, хуле)

Да от кривых рук растущих из жопы эти последствия , от кривых рук и только ! Хули Каспер винить в своих растущих из задницы руках ? Долгими месяцами засирать систему всякой хуйней, игнорировать сообщения системы об ошибках(это вообще блять нонсенс . ) - а потом конечно же виноват Каспер !

Слушай, а давай пруфы, а? Рассказывай со ссылочкой, что нагуглил, и почему это именно из-за Каспера?

То есть СПИЗДЕЛ И ВБРОСИЛ говна на вентилятор. Что и требовалось доказать.

Cureit не подводит!

Да. непонятна жажда народа чтобы висел в памяти резидентный модуль, отжирая память, процессор и прочие ресурсы компа.

особенно смешно когда речь о слабом нетбуке. Понятно когда по корп. политике на рабочей станции на работе ставят утвержденный единообразный антивирь, управляемый сисадмином. Но дома-то?

Ну у меня стоит avg на всякий случай, вроде не мешает и денег не просит. Но периодическую проверку компа свежей утилитой cureit в безопасном режиме это не отменяет, были случаи когда всякая гадость находилась.

Читаю я вас, олдфагов вин.7, и вы мне напоминаете тех кто тоскует по бабам времен ссср потому что у них лохматки были не бритые.

Ну есть вин10, вообще компы на ней летают. Все в винде есть - антивирус, образы открывает, дрова винда сама ставит, комп загружается за 5 сек, ноут тупил на 8.1, сейчас на 10ке, особенно последней 18.09 просто летает.

А что мешает летать семерке? ссд и все, те же самые 5-7 секунд на загрузку. Я понимаю, если бы 10-ка была какой-то прорывной осью, но загрузка, образы и прочее доступно и на семерке при минимальных усилиях. В чем конкретно нафталинище то, человек будущего? Ну, применительно к задачам среднего пользователя.

берем целерон 633-800 (или Атом), 512мб оперативки, 80 гб винт hdd.

Как будет летать 10-ка?

Это вы пишете про работу 10 на оборудовании, которое современно десятке.

А у людей ноуты и компы пяти и десятилетней давности, на них десятка запустится, но будет тормозить, а метрокирпичи еле ползать.

Есть для слабого железа лайт сборки 10ки, в любом случае вин7 это жуткий нафталинище.

Скажу больше, 8.1 еще хуже 7ры. Ноут Асер, интел ай3 и джифорс 840, по идее железо не слабое даже на сегодня. Стояла родная 8.1. последний год тупил жутко, я и винду переставлял на чистую и ноут капитально чистил. Один хер тупит. Поставил 10ку летом - вообще огонь, все летает как космос. И это даже без ssd а родной hdd

Касперский это троян, его даже за бугром вычищают из госструктур и бизнеса. Потому что инфу сливает на Лубянку

Да ладно бы хоть как все другие сливал. Разница-то только в том, что другие сливают в Ленгли. Но то, с каким истовым рвением он это делает, употребляя на себя 2/3 ресурсов компа, выдает еще и гениальный код, который с годами только тормознее и тормознее.

))) И к каждому айфону, в случае глобального 3.14здеца, полетит своя маленькая ракета! Так что не забывайте отключать ЖиПиЕс.

Это было в Кингсмен 1: либо мозг взрывается, либо там волны от смартфона заставляют избивать всех кто рядом.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Первый компьютерный вирус

Поведаю вам о одном из первых вирусов - ELK Cloner , который был обнаружен на компьютерах пользователей, а не в системе, на которой был разработан.

Написан он был 15-летним школьником Ричардом Скрента для Apple II

Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незаражённой дискете, вирус копировал себя туда, заражая её, медленно распространяясь с диска на диск.

Вирус не причинял вреда намеренно, хотя он мог повредить диски , затирая резервные дорожки диска вне зависимости от их содержимого. После каждой 50-й загрузки вирус выводил на экран стишок:

ELK CLONER: THE PROGRAM

WITH A PERSONALITY

IT WILL GET ON ALL YOUR

IT WILL INFILTRATE YOUR

IT WILL STICK TO YOU LIKE

IT WILL MODIFY RAM TOO

SEND IN THE CLONER!

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши

Она внедрится в ваши чипы

Она прилипнет к вам как

Она даже изменит

оперативную память

Cloner выходит на охоту

![]()

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Касперский подтвердил маскировку ЦРУ вируса под вирус Касперского

Дизайн антивируса Касперского для азиатского рынка.

![]()

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

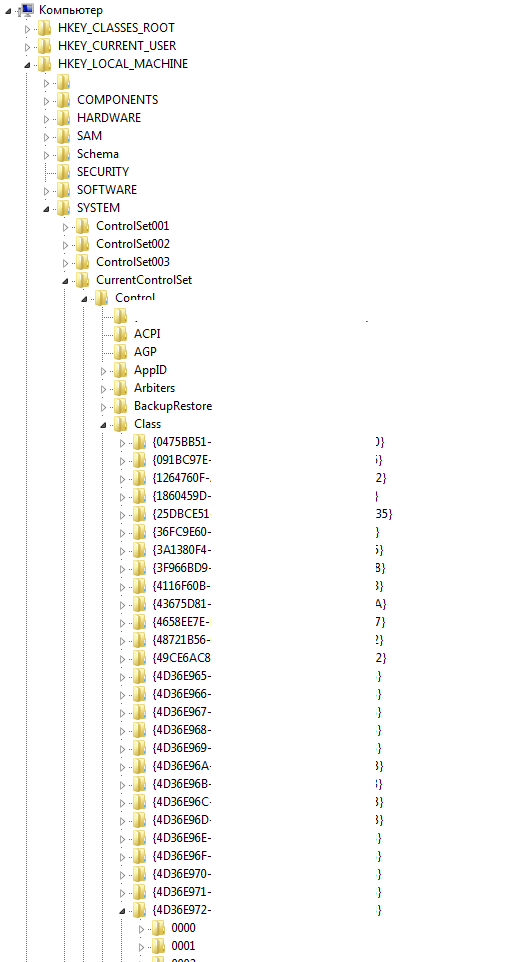

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

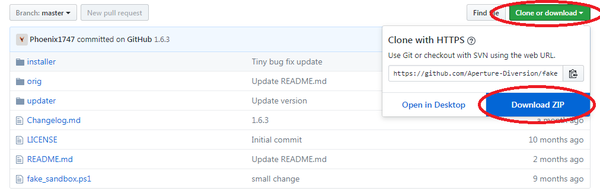

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Читайте также: