Последствия вируса петя в украине

Вирус Petya – уже третья по счету кибератака в Украине за последние два года. И если не изменить подход к информационной безопасности на уровне государства, может стать не последней

Украина до сих пор полностью не оправилась от масштабной хакерской атаки, которая началась во вторник, 27 июня, накануне Дня Конституции. Из-за вируса под названием Petya работа десятков украинских банков, медиаресурсов, сайтов государственных органов и многих негосударственных предприятий оказалась замороженной.

Некоторые предприятия устраняют последствия "заражения" до сих пор. К примеру, отделения "Ощадбанка" только сегодня заработали в обычном режиме после кибератаки. Всего, по официальным данным Microsoft, было заражено почти 13 тысяч компьютеров. СБУ до сих пор работает над локализацией распространения вредоносного программного обеспечения вместе со специалистами из США и Европола.

Спустя неделю после кибератаки "Страна" собрала новые подробности о вирусе, которые парализовал работу многих украинских компаний, и поговорила с экспертами о вызовах и последствиях заражения Petya.

Кто стоит за "Петей"

Специалисты сразу отметили сходство вируса Petya с "шифровальщиком" WannaCry, который в мае заблокировал работу сотен учреждений в Европе и нанес миллиардный ущерб мировой экономике.

Но распространение вируса Petya оказалось быстрее и масштабнее: только в Украине он заразил около 13 тысяч компьютеров на базе Windows. Компьютеры перегружались, а вся информация на них зашифровывалась.

Но стоит отметить, что пострадала от Petya не одна Украина – также Германия, Польша, Румыния, Россия и другие страны мира. Но три четверти всех заражений пришлись именно на нашу страну.

Кто стоит за хакерской атакой и какая цель перед ней стояла, до сих пор доподлинно неизвестно.

Хотя уже в первые часы распространения вируса советник министра МВД Антон Геращенко заявил, что кибератака была организована со стороны спецслужб РФ. Многие украинские политики также предполагают, что за нападением могут стоять российские спецслужбы или близкие к ним хакерские группировки. Позже эту версию объявили и в Службе безопасности Украины.

Впрочем, это не объясняет того факта, что от вируса Petya пострадали и российские компании, в частности, "Роснефть".

Известно, что вирус использовал уязвимость, которой пользовались американские спецслужбы (NSA) в своих интересах. "Но в прошлом году NSA сами стали жертвами утечки данных, и наружу вытекла информация о куче "дырок", которыми они пользовались (от "дырок" в смартфонах до телевизоров). В том числе стала публичной информация об этой конкретной уязвимости в Windows, которую использовал недавно и WannaCry, и этот Petya", — сообщил в интервью "Стране" Дмитрий Дубилет, бывший IT-директор "ПриватБанка", а ныне — координатор проекта iGov и сооснователь Fintech Band.

О том, то вирус Petya был разработан американскими спецслужбами, а потом украден хакерами, написала и "Нью-Йорк Таймс".

Немецкое Федеральное управление по информационной безопасности (BSI) и департамент киберполиции Украины назвали главным источником кибератаки украинскую программу бухгалтерской отчётности M.E.Doc, в обновлениях которой якобы и "спрятался" вирус.

"Источник и главное направление кибератаки, по всей видимости, находятся в Украине, хотя нападение и приобрело глобальные масштабы", — говорится в заявлении BSI, опубликованном на официальном сайте организации.

Глава комитета по электронной коммерции интернет-ассоциации Украины, президент компании "Интернет инвест" Александр Ольшанский также уверен, что вирус распространился главным образом через M.E.Doc. "Но важно понимать, что любая программа, которая установлена у большого количества людей и апдейтится (обновляется) – это потенциальная угроза", – говорит "Стране" эксперт.

"Исходный код программы "M.E.Doc" не содержит команды запуска приложения Windows rundll32.exe, на который, как на причину атаки, ссылается Microsoft TechNet. Таким образом, в данной статье отсутствует обвинение программы "M.E.Doc" как источника заражения. Единственное, о чем говорит статья - это иллюстрация того, что программа "M.E.Doc" запущена на ранее зараженном компьютере и, соответственно, сама подверглась заражению", – говорится в пресс-релизе на официальном сайте компании.

Впрочем, известно, что в мае этого года через систему обновления M.E.Doc распространялся аналогичный вирус-вымогатель XData.

Однако эксперты отмечают, что обновления M.E.Doc были лишь одним из аккумуляторов заражения. "Вирус мог проникнуть в систему, если кто-то из сотрудников открыл сообщения на электронной почте с исполнительными файлами, но это могли быть и другие программы, не только M.E.Doc. Пока что изучение путей проникновения Petya.A продолжается, и однозначно сказать, кто виноват и кто за этим стоит, сложно", – комментирует "Стране" директор ИнАУ Александр Федиенко.

Страшный сон бухгалтера

В сложной ситуации оказался украинский бизнес. Ведь до 30 июня компании должны были зарегистрировать налоговые накладные в Государственной фискальной службе. Ровно за три дня до дедлайна украинские предприятия пострадали от кибератаки вируса Petyа.А, который заблокировал все документы на компьютерах. В результате многие украинские предприятия не смогли подготовить накладные в срок.

"Случилась правовая коллизия. С одной стороны, у нас проблема национального масштаба, и все понимают, что это форс-мажор. А с другой стороны – непоколебимая Госфискальная служба, которая обязывает всех подавать отчетности вовремя. ГФС ситуацию с вирусом не признает чрезвычайной, да и полномочий на это у нее фактически нет. Так что те компании, которые просрочат дедлайн, обязаны будут выплатить штраф. Бизнес стал заложником ситуации", – объясняет Александр Федиенко.

От кибератаки пострадало огромное количество предприятий. По официальным данным Microsoft было заражено 12 500 компьютеров. 1508 юридических и физических лиц подали жалобы в киберполиции по поводу атаки вируса Petya. К каждой из этих компаний в ГФС будут претензии, даже если они пострадали от вируса. И законных оснований для защиты бизнеса в данной ситуации нет.

Штраф за просрочку регистрации налоговых накладных – от 10 до 40% от суммы НДС, указанной в накладной, в зависимости от срока просрочки. За непредставление отчетов (если нарушили впервые), штраф 170 гривен, если повторно в течение года – 1020 гривен.

"По-хорошему, в данной ситуации Фискальная служба должна была бы пойти навстречу компаниям и продлить на три дня период подачи отчетности. Мне кажется, это можно было бы сделать", – отмечает Александр Ольшанский.

В ГФС вроде как и готовы сделать исключение, однако утверждают, что для переноса срока подачи накладных нужно "системное решение". Что это значит?

"Единственный законный путь для освобождения налогоплательщиков от штрафов в связи с Petya - принятие решения на уровне Верховной Рады. Его нет", – говорится в блоге для "Opendatabot" Натальи Радченко, партнера практики налогового права в Jusсutum, и Александра Федиенко. – Киберполиции, как и ДФС, также могут обратиться в Кабинет Министров и Министерство Финансов для инициирования нормативного документа, который сможет урегулировать ситуацию. Для этого нужно, чтобы явление стало массовым, но никто не знает, что это значит".

Обжаловать санкции ГФС можно будет только в судебном порядке. В таком случае, компаниям понадобятся две справки: от киберполиции (о последствиях вирусной атаки), и от Торгово-промышленной палаты (о том, что последствия вирусной атаки для компании считаются форс-мажором).

"Проверьте остатки по депозитам"

Изначально хакеры требовали выкуп за ключ разблокировки зараженных компьютеров в размере $300 в биткоинах. Отметим, что те компании, которые перечислили вымогателям деньги, ключа от них так и не получили.

При этом из-за колебаний курса биткоина вымогатели потеряли часть выкупа. Если еще утром 29 июня их прибыль составляла $12 тысяч, то уже к вечеру – чуть больше $10 тысяч.

Впрочем, эксперты делают вывод, что деньги и не были основным мотивом инициаторов глобальной кибератаки. К технической стороне вопроса вымогатели подошли грамотно, а вот к финансовой – подозрительно халатно.

"Следователи до сих пор не могут установить инициаторов последней глобальной кибератаки, но стратегия нападающих указывает, что не деньги были основным мотивом их действий", – говорится в сообщении главы Глобальной программы Организации Объединенных Наций (ООН) по киберпреступности Нил Уолш.

Программное обеспечение, использованное во время атаки, было значительно сложнее, чем то, которое использовалось в предыдущих атаках с применением вируса WannaCry. Но, по мнению Нила Улоша, инициаторы новой атаки не опытны в вопросе сбора выкупа от жертв в обмен на разблокирование их компьютеров. Это, по его словам, позволило 28 июня заблокировать учетную запись и сделать невозможным получение денег.

По мнению IT-экспертов, с которыми поговорила "Страна", так как вирус поразил не единичные компании и не ограничился банковскими учреждениями, хакеры намерены были нанести ущерб всей экономике Украины.

"Чего хотят добиться хакеры – это скорее вопрос к психологам. Я не знаю. Но сейчас они уже добились того, что в экономике страны случился коллапс. Все застыло. Эта атака, я считаю, была сделала из экономических побуждений, нанести ущерб целой стране, а не отдельным компаниям. Скорее всего, эта атака приведет к большим экономическим убыткам. Это элемент терроризма. Кибер-терроризм", – заявил Александр Федиенко.

Пока доподлинно неизвестно, сколько денег потеряла экономика Украины за время вирусной атаки, когда вышли из строя компьютерные системы многих компаний.

Но эксперты отмечают, что пострадать от хакерской атаки незаметно для самих себя могли и рядовые граждане Украины. По их словам, "падением" компьютерных систем хакеры могли отвлечь внимание от незаконного проникновения в различные госреестры.

"Поскольку вся система в тот день (27 июня – Прим.ред.) подверглась атаке и долгое время была недоступна нотариусам, такой лазейкой могли воспользоваться злоумышленники. Советую людям, у которых есть недвижимость и другое ценное имущество, проверить свои документы", — передает слова адвоката Ивана Либермана "Вести".

А Олег Гороховский, экс-первый замглавы правления "ПриватБанка" (который от вируса Petya.A не пострадал), посоветовал украинцам на всякий случай проверить свои остатки на банковских счетах.

"Когда я слышу, что некоторые банки останавливались, а теперь "постепенно восстанавливаются" у меня сомнения, что все клиентские счета восстановлены корректно. Советую просто проверить свои остатки по картам, кредитам и депозитам. Результаты могут вас удивить. А банкам рекомендую всерьез заняться ИТ. Банк 21-го века не может зависеть от того, в отпуске или нет сотрудник аутсорсинговой компании из России", – написал на своей странице в Фейсбук Олег Гороховский.

По мнению же Сергея Креймера, президента Association of Troubleshooters, целью вируса было не уничтожение данных, не завладение имуществом и не деньги – шпионство. По словам эксперта, злоумышленники получили контроль над всеми зараженными компьютерами и даже после возобновления работы могут ими управлять.

"Основная версия всех экспертов сводится к тому, что в последней вирусной атаке главным было поразить как можно больше компьютеров вредоносным кодом вируса-вымогателя. Однако даже после очистки компьютера от вируса-шифровальщика и возобновления работы, все равно на компьютерах остался вредоносный код типа Троян с функцией проверки открытых портов для обмена данными", – утверждает специалист, сотрудничающий с пострадавшими от вируса компаниями.

"Доподлинно известно лишь то, что при подключении очищенного компьютера к сети происходит попытка соединения с одним из интернет-сайтов, которого не существует в природе. Проблема заключается в том, что в случае активации данного интернет-адреса и загрузки туда вредоносного кода злоумышленники опять получают полный контроль над компьютером жертвы. На самом деле основная функция данного вируса шпионская. Более подробно о его назначении мы узнаем через несколько недель, когда получим протокол испытаний от наших немецких коллег-специалистов по компьютерной безопасности", – говорит Сергей Креймер.

Пока что эта информация официально нигде не подтверждалась. Но если так, сложно даже представить, к каким последствиям это может привести – ведь конечный план злоумышленников никому не известен.

Впрочем, пока что, пожалуй, главный ущерб, который нанес вирус Petya.A Украине – имиджевый. Государственные органы и компании нашей страны де-факто оказалась незащищенными и не готовыми к такой масштабной кибератаке – причем не от самого сложного вируса.

Какие выводы надо сделать?

Очевидно, что украинским компаниям (в первую очередь, государственным) стоит более серьезно отнестись к информационной безопасности.

"Департаменты информационной безопасности в госструктурах должны сделать для себя выводы. Возможно, придется глобально перестроить компьютерные сети на предприятиях, чтобы их сегментировать и минимизировать дальнейшее распространение вирусов", – отмечает Александр Федиенко.

Это тем более важно, что пренебрежение правилами кибербезопасности не в первый раз поставило под угрозу работу стратегически важных объектов инфраструктуры в Украине. Вирус Petya – уже третья по счету кибератака в Украине за последние два года, хоть и первая столь масштабная. И может стать не последней.

Так, в декабре 2016 года хакерской атаке подверглись учреждения Минфина, коммерческие банки, объекты "Укрэнерго" и инфраструктуры. Из-за этого в Киеве на несколько часов исчезла электроэнергия. Последствия прошлого взлома государственные специалисты по кибербезопасности устраняли несколько недель, хотя заражение тогда также происходило довольно примитивным методом – через макросы в документах, которые рассылались по электронной почте.

Аналогичный случай произошел годом ранее, в декабре 2015-го: парализовав объекты "Укрэнерго", вирус Black Energy вызвал отключения электроэнергии. Теперь Украина столкнулась с вирусом Petya, который поразил уже сотни украинских предприятий, некоторые из которых до сих пор устраняют последствия заражения.

Некоторые специалисты усматривают в этих атаках своеобразную проверку на прочность украинских стратегических ресурсов.

"Главный вывод, который должны сделать для себя компании – не экономить на компьютерной безопасности. Это должно стать первоочередным вопросом для компаний любого уровня. Потому что мы все находимся в едином интернет-пространстве, и если даже маленькая компания пострадает от любого вируса, она может быть подрядчиком другой, средней компании, а та, в свою очередь, подрядчиком компании крупной. И по этой цепочке может произойти заражение на всех уровнях", – утверждает Александр Федиенко.

Эксперты рекомендуют, как минимум, следовать рекомендациям СБУ по защите от вируса-вымогателя. А как максимум – нанять на постоянной основе отдельного специалиста или отдел специалистов, который будет отслеживать виртуальные угрозы и работать на опережение.

"Конкретно в случае с этим вирусом самый простой рецепт не подцепить его — пользоваться не Windows, а другой операционной системой, — сообщил в интервью "Стране" Дмитрий Дубилет. — "В "Привате", например, почти все наши станции работали на [операционной системе] Linux (наша версия Ubuntu). И дело не в том, больше Windows защищен или меньше по сравнению с другими ОС, а в том, что он — самая массовая ОС, потому вирусы обычно создают именно под него".

Эксперты прогнозируют, что украинские разработчики всерьез займутся совершенствованием программного обеспечения и антивирусной защиты. Пока что главный совет специалистов – создавать резервные копии, пользоваться облачными сервисами, а самые важные файлы хранить на съемных носителях.

"На самом деле, ничего кардинально нового не произошло – нам просто наступили на больной мозоль, – считает Александр Ольшанский. – А по большому счету, никаких глобальных изменений в компьютерном мире этот вирус не принес. Нам просто не повезло в связи с тем, как именно вирус распространялся, на какие компании и как быстро. Но главный вывод от вирусной атаки должно для себя сделать государство".

После недавней атаки вируса Petya Минобороны решило создать кибервойска: министр обороны Украины Степан Полторак отметил, что Украина будет перенимать опыт Литвы в борьбе с киберпреступностью, а помогать ей в этом будет НАТО. Правда, результаты расследования декабрьских атак 2016 года до сих пор не обнародованы ни СБУ, ни киберполицией.

Дмитрий Дубилет утверждает: "Если мы говорим о государственных органах, то кибербезопасность — это частный вопрос более широкого вопроса IТ. С IТ в нашем государстве, по моей оценке, все грустно. И вопрос вообще не в бюджетах на IТ (бюджеты как раз, по моей оценке, в Украине слишком раздутые), а в том, что, к сожалению, у нас катастрофически мало компетентных управленцев, которые хоть что-то понимают в IТ".

Эксперты настаивают: если ничего в плане информационной безопасности в Украине не изменится, не исключено, что страна может столкнуться с повторной хакерской атакой.

Украину накрыла массовая кибератака - ей подверглись Кабмин, "Киевэнерго", "Ощадбанк", "Нова пошта", "Укртелеком", ТРК "Люкс" (24 канал, радио Люкс FM и радио Максимум) и многие другие компании. В числе пострадавших и наш сайт. Без Табу разбирается, что за вирус атаковал украинских пользователей.

Что произошло?

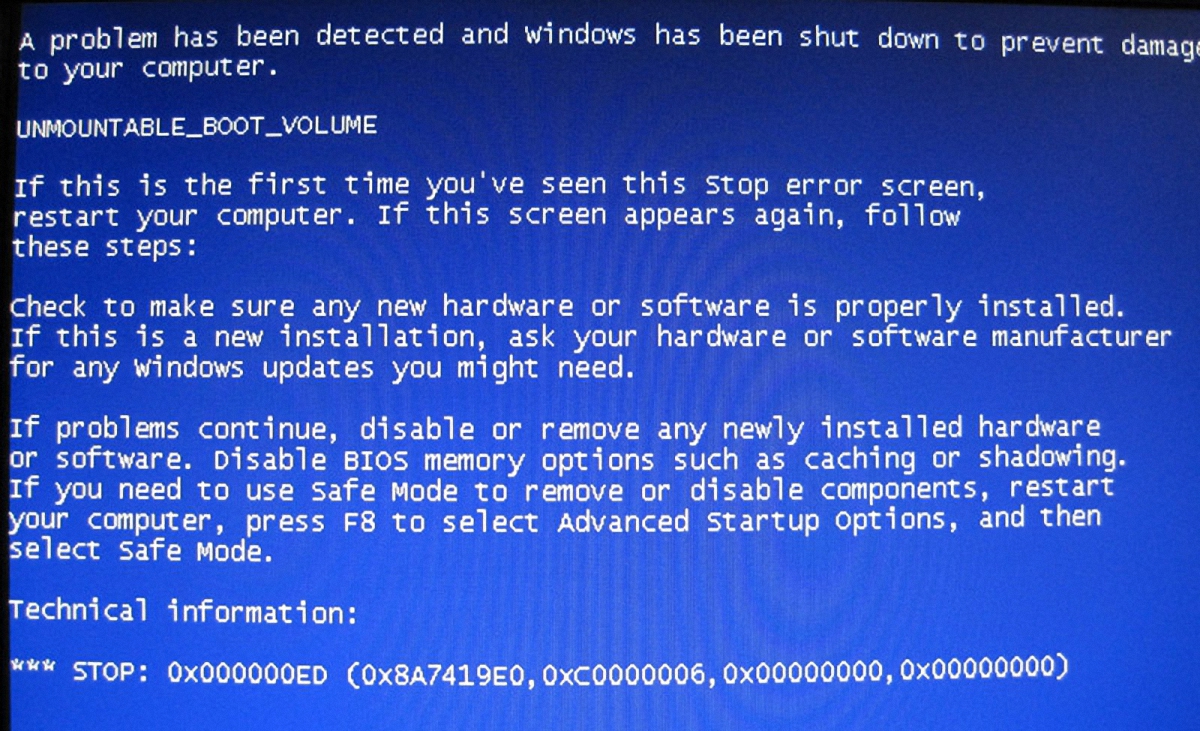

Компьютерные сети по всей стране пострадали от хакерской атаки вируса Petya. Сначала перестали работать программы офиса Windows, далее у многих появился "синий" или "черный" экран - компьютеры просто перестали работать.

Все пропало? Вирус Petya перепутал все карты - работа 24 канала паралзиована

В компании "Нова пошта" предупредили клиентов, что в связи с атакой вируса Petya отделения и контакт-центр компании не могут обслуживать пользователей. Атаки подверглись "Эпицентр", "Цитрус" и многие другие компании.

Известно, что киевский метрополитен также подвергся хакерской атаке, в результате чего была заблокирована оплата проезда банковскими картами. Об этом пресс-служба метрополитена сообщила на своей странице в Facebook.

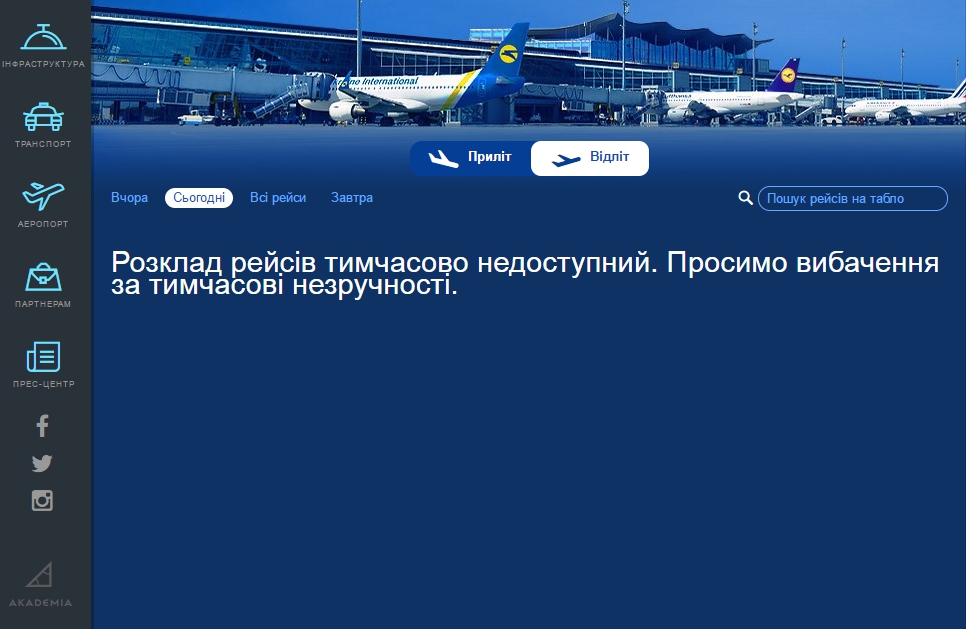

На сайте международного аэропорта "Борисполь" временно недоступно расписание рейсов, а значит - #безвиз под угрозой.

Могут задержать рейсы

От атаки пострадали также некоторые государственные банки и компании. НБУ заявил о том, что банковская система подверглась кибернападению. "В результате кибератак у этих банков сложности с обслуживанием клиентов и совершением банковских операций", - отмечает регулятор.

Вице-премьер Павел Розенко также лично сообщил в соцсетях о том, что в Кабмине аналогичная проблема.

Кабмин без компьютеров, - информирует министр

Остановил эфирное вещание на неопределенное время 24 канал - работает только сайт телеканала.

Факт заражения компьютерных сетей подтверждают в Киберполиции. Глава ведомства Сергей Демедюк заявил, что к ним обратились "Ощадбанк" и "Укртелеком", а специалисты Киберполиции уже выехали на место событий.

"Чтобы говорить предметней, сначала нашим специалистам нужно выяснить, что это за вирус. В случае с ранее неизвестными вирусами сотрудничество по ликвидации последствий может идти на международном уровне", - заявил Демедюк.

Что делать?

Дабы обезопаситься, владельцы отключают сетевой интернет и связанные с ним сервисы.

Увы, детальных рекомендаций о том, как обезопаситься пока нет, но если в вашей компании или офисе имеются устройства на Windows, лучше все же отключиться от сети, забекапить данные, запускаться под другими ОС. Если важные данные есть в облаке - отключите синхронизацию ПК с ним.

Еще пять советов:

1. Обязательно пользуйтесь антивирусами. Специалисты рассказали одному из украинских изданий, что Virus #Petya блокирует Avast, тогда как антивирус "Касперский" его не видит.

2. Не скачивайте посторонние программы и файлы.

3. Не переходите по сторонним подозрительными ссылкам, в том числе, из соцсетей или в электронных письмах. Особенно - если они поступили от неизвестных вам пользователей.

4. Регулярно устанавливайте обновления для вашей ОС, браузера, антивируса и другого ПО. Преступники используют "дыры" в программном обеспечении, чтобы заразить устройства пользователей.

5. Регулярно делайте резервные копии всех важных файлов. Желательно, чтобы у вас было два бэкапа: один в облаке, например в Dropbox, Google Drive и других специализированных сервисах. А другой на сменном носителе (съемный жесткий диск, большая флешка или запасной ноутбук).

Что известно о вирусе?

Компьютеры украинских компаний оказались заражены вирусом, подобным WannaCry. Напомним, вечером 12 мая по всему миру начала распространяться информация о вирусе под названием WannaCrypt (WCry). Причем, информация приходила не из одного конкретного региона, а со всего мира - вирус охватил 74 страны, где блокировались как компьютеры в том числе в больницах, правительственных учреждениях и крупных компаниях. Тогда всего за один день угрозу частично удалось решить.

WCry - это вирус-вымогатель, который блокирует компьютер и просит 300 долларов в биткоинах. Если на протяжение трех дней оплата не происходит, цена выкупа удваивается. Еще четыре дня - и все файлы будут удалены.

Сегодня компании также получили электронные письма с требованием оплатить 300 долларов за каждый компьютер. Есть и небольшие актуальные отличия - новый вирус называется Petya.A.

Кто запустил вирус?

Пока рано говорить об организаторах атаки. Но корреспонденту 24 канала в СБУ сообщили, что допускают "российский след". Об этом в комментарии заявила пресс-секретарь СБУ Елена Гитлянская.

Как отметила Гитлянская, в ведомстве безопасности предполагают, что атаки организованы с территории России или с оккупированных территорий Донбасса. По данным СБУ, основные атаки совершены на банковскую сферу и инфраструктуру, включая "Укрзализныцю".

Эту версию расширил нардеп Антон Геращенко уже успел выдвинуть свою версию в эфире телеканала "112 Украина". Вирус мог попадать на компьютеры украинцев несколько недель в виде разного рода сообщений на почту.

Дьявол в мелочах. На этот раз - филологических

"Она сделана под маскировкой, что это якобы вирус, который вымогает с пользователей компьютера деньги. По предварительной информации, это организованная система со стороны спецслужб РФ. Целью данной кибератаки являются банки, СМИ, "Укрзализниця", "Укртелеком". Вирус попадал на компьютеры несколько дней, даже недель в виде разного рода сообщений на почту, пользователи, которые открывали это сообщения – позволяли вирусу разойтись по всем компьтерам. Это еще один пример использования кибератак в гибридной войне против нашей страны", - заявил Геращенко.

В тоже время, из России также поступают сообщения о хакерской атаке на серверы "Роснефти".

Дерзкое обращение к Киберполиции

"На серверы компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами. По факту кибератаки компания обратилась в правоохранительные органы", - заявила пресс-служба компании.

Последствия атаки

Поскольку атака еще не окончена - о последствиях можно только догадываться. Владелец Rozetka Владислав Чечеткин считает, что потери могут быть большими, чем от боевых действий.

Однако украинцы умеют найти в себе силы посмеяться.

Ну, и шутка дня от смм-группы Приватбанка и Укрпошты

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Хакерская атака поразила компьютерные сети украинских компаний и организаций 27 июня. Среди жертв вируса Petya.A – банковская система, предприятия инфраструктуры, известные СМИ, автозаправки и тому подобное. Сайт "24" публикует самую главную информацию о массовой хакерской атаке в Украине.

Что такое вирус Petya.A?

27 июня в Украине начались массовые хакерские атаки. Около 12-ти часов вирус-вымогатель неизвестного происхождения, похожий на WannaCry, атаковал компьютерные системы сотен госучреждений и компаний. Этот вирус называется Petya.A или mbr locker 256.

MBR – это главная запись, код, необходимый для последующей загрузки операционной системы и расположенный в первом секторе устройства. После включения питания компьютера проходит так называемая процедура POST, тестируется аппаратное обеспечение, после прохождения которого BIOS загружает MBR в оперативную память по адресу 0Ч7С00 и передает ему управление. Так вирус попадает в компьютер и поражает его.

Модификаций вируса существует много. Вирус распространяется очень быстро. Проявляется в отказе работы компьютеров на платформе Windows, перегрузке и шифровании данных. Сайты ряда компаний не работают из-за атаки, в других офисах отключили все компьютеры после первых признаков атаки. Вирус шифрует информацию на жестком диске компьютера, требуя выкуп за восстановление работы размером 300 долларов в биткоинах.

Хакерская атака в Украине: как работает вирус Petya.A

Как распространяется вирус?

Сотрудники атакованных учреждений рассказали, что им на почту примерно за час до массового отказа компьютеров приходили письма от неизвестного адресата с "левыми" ссылками. Заражение происходит, когда адресаты переходили по этой ссылке или скачивали неизвестные файлы.

В основном письма с вирусом были отправлены в отделы кадров под видом резюме. В письме были вложены ссылки на якобы архив портфолио работ, которые хранятся в папке на сервисе Dropbox (а на самом деле – на вирус).

Кроме того, вирусная атака на украинские компании началась через обновление программы "M.E.doc." (программное обеспечение для отчетности и документооборота). Это программное обеспечение имеет встроенную функцию обновления. Разработчики программы заявили, что на момент скачивания обновления M.E.doc от 22.06.2017 оно не содержало никаких вирусов.

Скачанный вирус сразу же модифицирует загрузочную запись на системном накопителе и вызывает аварийное завершение работы компьютера. После перезагрузки компьютера на экран выводится сообщение, что диск поврежден и требуется выполнить процедуру исправления ошибок, которая может занять несколько часов. За это время на самом деле происходит шифрование данных. В конце на экране высвечивается сообщение о том, что весь диск зашифрован, а чтобы его расшифровать, нужно купить ключ у злоумышленников через Tor. И якобы если этого не сделать, через 7 дней цена увеличится в два раза.

Как происходит заражение вирусом Petya.A: видео

Начальная инфекция происходит через фишинговое сообщение (файл Петя.apx) или обновление программы M.E.doc. Распространение локальной сетью – через DoblePulsar и EternalBlue, аналогично методам вируса WannaCry.

Кого поразил вирус Petya.A?

В Украине массовой хакерской атаке подверглись: банковская система (около 30 банков), система инфраструктуры (80% предприятий, подчиненных Министерству инфраструктуры), Кабмин, мобильные операторы, СМИ, предприятия энергетической сферы.

Кто попал под хакерскую атаку в Украине: список

Банки: Ощадбанк, Восточный, ОТП, ПУМБ, ТАСКомерцбанк, Укргазбанк, Расчетный центр, Мега банк, Кристалл банк, Укрсоцбанк, Радабанк, Кредо банк, Idea банк, Юнисон, Первый инвестиционный банк, Кредит оптима, Траст капитал, Проминвестбанк, Реконструкции и развитие, Вернум, Глобус.

Предприятия энергетики: ДТЭК, Укрэнерго, Киевэнерго и другие.

Предприятия инфраструктуры: аэропорт "Борисполь", "Укрзализныця", Киевский метрополитен и другие.

Сети заправок ОККО, ТНК, WOG, KLO

Мобильные операторы: Киевстар, Vodafone, Lifecell.

Медицина: компания "Фармак", клиника "Борис", по неподтвержденным данным, больница "Феофания".

Супермаркет в Харькове во время атаки вируса Petya.A 27 июня

Это далеко не весь список зараженных учреждений и компаний. Вирус распространяется очень быстро.

Отметим, компьютерные сети силовых ведомств не пострадали. Однако сайт МВД прекратил свою работу, чтобы избежать поражения вирусом.

Президентские компьютерные сети также не попали под атаку. Несколько месяцев назад ИТ-команда АПУ отбила подобные атаки и провела соответствующие технологические мероприятия для закрытия потенциальных зон атаки.

Інформаційні системи та команда кіберзахисту Адміністрації Президента України працюють в штатному режимі, але із підвище.

После Украины вирус Petya.A начал заражать компьютерные сети в России (в частности "Роснефть" и некоторые банки), Франции, Великобритании, Испании, Индии, США. Таким образом, программа-вымогатель очень быстро распространяется по всему миру.

Надо ли платить деньги, если вирус заразил компьютер?

Нет, ни в коем случае не связывайтесь с мошенниками. Скорее всего, даже если вы заплатите злоумышленникам, потерянная информация не вернется. Впрочем, по состоянию на 18:00 на один из биткоин-кошельков, который собирает деньги с зараженных вирусом компьютеров, перечислили свыше 2300 долларов.

Ни в коем случае нельзя перечислять им эти биткоины. Это "развод". Из того, что проанализировали наши специалисты, ясно, что за вирусом идет полное шифрование файлов. Всю пораженную вирусом технику можно просто выбросить на помойку. От вируса вылечить компьютеры нереально. Если уже началось шифрование, это уже все,

– сказал глава Интернет-ассоциации Украины Александр Федиен ко.

Если компьютеры вашей компании, заразил вирус Petya.A, обратитесь в полицию. Эта атака направлена в основном на компьютерные системы, однако и ваш персональный компьютер тоже может подвергнуться мошенничеству.

Информация на зараженных компьютерах бесследно исчезла?

Сейчас анализ вируса Petya.A продолжается. Пока нет окончательной информации о том, можно ли восстановить доступ к данным. Например, специалисты из G DATA SecurityLabs предполагают, что вирус Petya.А блокирует только доступ к файлам, а не шифрует все данные на накопителе.

Другие эксперты предполагают, что вирус полностью уничтожает компьютер.

Специалисты украинской антивирусной компании "Zillya" убеждены, что главной задачей Petya.A является уничтожение данных, а не их похищения. Более того, эксперты не исключают, что это заказная атака, замаскированная под коммерческую.

Вирус в разных модификациях известен еще с 2016 года. Как именно работает и версия Petya.A, с которой столкнулись пользователи 27 июня, пока не сообщается. Судя по масштабу заражения, вирус доработан высококвалифицирован ными хакерами и имеет какую-то более сложную систему распространения.

Как удалить вирус Petya.A с компьютера?

После того, как этот вирус попадает в систему, он будет пытаться переписать загрузочные файлы Windows, или так называемый загрузочный мастер записи, необходимый для загрузки операционной системы. Вы не сможете удалить Petya.А из вашего компьютера, если не восстановите настройки загрузочного мастера записи (MBR). Даже если Вам удастся исправить эти настройки и удалить вирус из Вашей системы, к сожалению, Ваши файлы будут оставаться зашифрованными, потому что удаление вируса не обеспечивает расшифровку файлов, а просто удаляет инфекционные файлы.

Безусловно, удалить вирус все равно нужно для продолжения работы с компьютером. Petya.А невозможно удалить с помощью простой процедуры удаления. Вы должны удалить этот вирус автоматически – с помощью надежного антивирусного средства, который обнаружит и удалит этот вирус с вашего компьютера.

Вирус Petya.А невозможно удалить стандартными способами

Если вы видите, что с вашим компьютером происходит процесс, который мы описывали выше, попробуйте отключить компьютер на этапе шифрования – когда он перезагрузился и выдал сообщение, что диск поврежден и требуется выполнить процедуру исправления ошибок, которая может занять несколько часов. Есть вероятность, что вы остановите процесс шифрования, если выключите компьютер в этот момент.

Для остановки распространения червя сетью, надо заблокировать на всех компьютерах под управлением Windows TCP-порты 1024-1035, 135 и 445.

Как уберечься от вируса Petya.А?

Чтобы уберечься от вируса Petya.А, владельцы отключают интернет и связанные с ним услуги. Детальных рекомендаций по безопасности пока нет, но если в вашей компании есть устройства на Windows, лучше отключитесь от сети, забэкапте данные, запускайтесь с другой операционной системы. Если важные данные есть в сети – временно отключите синхронизацию ПК с облачным сервисом.

Как не подцепить вирус-вымогатель, который атакует украинские компьютерные сети: советы

1. Обязательно пользуйтесь антивирусами. Специалисты рассказали одному из украинских изданий, что Virus #Petya блокирует Avast, тогда как антивирус "Касперский" его не видит.

2. Не скачивайте посторонние программы и файлы. Проверяйте файлы антивирусом и умом (маловероятно, что кто-то присылает вам "Жалобу из налоговой" в формате zip-архива) перед открытием.

3. Не переходите по сторонним подозрительными ссылкам, в том числе, из соцсетей. Особенно если они поступили от неизвестных вам пользователей. А лучше – вообще игнорируйте сообщения от неизвестных вам людей.

4. Обновите операционную систему, браузер и антивирус до последних версий.

Щодо атак на комп'ютерні мережі. Станом на зараз до Департаменту кіберполіції НПУ надійшло уже 22 повідомлення про втр.

5. Настройте резервную копию всех необходимых вам в работе файлов с помощью DropBox или других аналогичных программ – в случае, если ваши файлы будут зашифрованы вирусом, вы сможете восстановить старые версии файлов из резервной копии.

6. Киберполиция советует в случае выявления нарушений в работе компьютеров, работающих в компьютерных сетях, немедленно отключить их от сетей (как сети Интернет, так и внутренней сети).

7. С целью предотвращения случаев несанкционированного вмешательства в работу (в зависимости от версии ОС Windows) установить патчи с официального ресурса компании Microsoft.

Great advice from @Europol on #ransomware.

If you have been affected DO NOT PAY. There is no guarantee you will get your files back. pic.twitter.com/eWRzalIvUr

В киберполиции также советуют в целях предотвращения заражения вирусом установить последние патчи для операционной системы. В зависимости от версии ОС Windows установить патч с ресурса technet.microsoft.com, а именно:

Найти ссылки на загрузку соответствующих патчей для других (менее распространенных и серверных версий) OC Windows можно по адресу.

Откуда идет хакерская атака?

На данный момент злоумышленники не идентифицированы, как и источник распространения вируса. Украинские силовики склоняются к версии "российского следа" в хакерских атаках. В частности, такое мнение высказали секретарь СНБО Александр Турчинов и советник главы МВД Антон Геращенко. В СБУ сообщили, что главной целью кибератаки были объекты критической информационной инфраструктуры энергогенерирующих и энергоснабжающих компаний, объектов транспорта, ряда банковских учреждений, телекоммуникационных компаний.

А вот специалист по кибербезопасности Юрий Мелащенко рассказал в комментарии 24 Каналу, что кусок вредоносного кода компьютерного вируса Petya.A, который поразил Украину 27 июня, мог содержаться в документах, обнародованных недавно основателем Wikileaks Джулианом Ассанжем.

Откуда бы ни шла атака, берегите свои компьютеры и следуйте рекомендациям экспертов. А в случае заражения – немедленно обратитесь в полицию.

Читайте также: