Проверено вирусов нет png

Проблема инфицированных изображений и вирусов, замаскированных под них, является достаточно важной ввиду существующих алгоритмов поиска угроз, использующихся в большинстве антивирусов. Антивирусы, использующие преимущественно сигнатурный анализ, и наделенные всеми преимуществами и недостатками этой технологии, часто вынуждены игнорировать бинарные файлы для сохранения высокой скорости сканирования. Именно эта черта антивирусов приводит к удобным возможностям для злоумышленников в деле инфицирования веб-ресурсов и серверов путем сокрытия инфекций в бинарных файлах и, чаще всего, именно в файлах изображений. В этой статье мы рассмотрим наиболее часто встречающиеся типы подобного инфицирования, способы обнаружения подобных файлов и методы их устранения, либо очистки, а также расскажем о том, как Virusdie помогает в борьбе с подобными файлами.

Часто, картина инфицирования сайтов и серверов, предполагает инфицирование исполняемых файлов, либо создание новых. В то же время, в отдельную группу стоит выделить инфекции, маскирующиеся под файлы изображений, либо модернизирующие их. Сложность поиска и устранения подобных заражений заключается не только в самом принципе их выявления, но и в последствиях, к которым может привести их автоматическое устранение или простое удаление файлов.

Вредоносный файл под видом изображения

Подобные описанному ниже случаю встречаются достаточно часто. На сервер злоумышленником загружается файл с типичным расширением изображения (например, *.ico, *.png, *.jpg и т.д.), содержащий код.

Вызов вредоносного файла прописывается в одном из исполняемых при работе CMS сайта файле. Это может быть как основной файл index.php, так и один из файлов шаблона CMS. Обнаружить визуально подобный файл достаточно легко. Обычно, уже само имя подобного файла может даже неподготовленного пользователя навести на мысль о его подозрительности, например, favicon_9b3623.ico. Вы можете легко удостовериться во вредоносности файла, просто открыв его в редакторе. В случае, если ли вы, открыв файл изображения, увидите осмысленный код,- файл вредоносен.

Однако, если в этом случае выявление самого вредоносного объекта не составляет труда, устранение подобного заражения требует особого внимания. В большинстве случаев, простое удаление файла приведет к неработоспособности веб-сайта, поскольку несуществующий файл вызывается в одном из файлов CMS. Для того, чтобы без последствий устранить найденное заражение, вы можете сделать поиск по файлам сайта, задав в качестве объекта поиска фрагмент контента, содержащий имя файла найденной угрозы (например, favicon_9b3623.ico).

После нахождения файлов, содержащих вызов инфицированного объекта, вам останется просто удалить строки обращения к зараженному файлу. В этом случае, при удалении инфекции, маскирующейся под файл изображения, пройдет безболезненно для работы вашего сайта.

Вредоносный код в реальном файле изображения

Случаи инфицирования реальных файлов изображений гораздо более редки, нежели создание вредоносных файлов, содержащих php-код в явном виде и лишь имеющих расширение, соответствующее изображению. Но опасность подобных заражений заключается в их сложном детектировании, почти исключающим возможность обнаружения подобных файлов вручную.

Часто, фрагмент дописывается в конец бинарного файла изображения. Имя самого же файла остается неизменным, а часто, сохраняется и оригинальное время последней легальной модификации файла для избежания детектирования, основанного на выявлении измененных файлов на сервере за определенный период времени. Описываемый случай достаточно нетривиален для детектирования и, тем более, для устранения.

С задачами подобного класса различные антивирусные средства работают различными методами, множество из которых основано на комплексном подходе, учитывающим различные факторы. Например, к файлу, в процессе сканирования, применяются одновременно как репутационные методы, так и эвристические и, в некоторых случаях, даже сигнатурные.

В большинстве случаев, оптимальным вариантом устранения выявленного заражения будет, как в подобном случае, именно восстановление немодифицированного файла из резервной копии или устранение фрагмента кода. Однако, вам следует быть осторожными и предварительно проверить, не содержит ли исходная копия этого файла изображения вредоносных включений.

Подход Virusdie к анализу файлов изображений

Для устранения найденных заражений вы всегда можете воспользоваться нашими советами, приведенными выше в этой статье.

Данная статья написана с двумя целями:

- Показать, как трудно бывает найти и придумать способ лечения вируса. А порой, даже удаление последствий вируса занимает несколько часов, уже зная где и что он поразил. Часто клиенты думают, что все это делается нажатием двух кнопок.

- Тем, кто встретился с подобной угрозой, предлагаю данный пример решения.

Во время поиска и удаления вредоносного кода столкнулись с вирусами в картинках, вирусы всего находят оригинальные места и способы своего хранения и проникновения. Однако нам предстоит тщательным образом удалить все остатки вредоносного кода и нам понадобится почистить и сами картинки. Начинаем разбирать проблему.

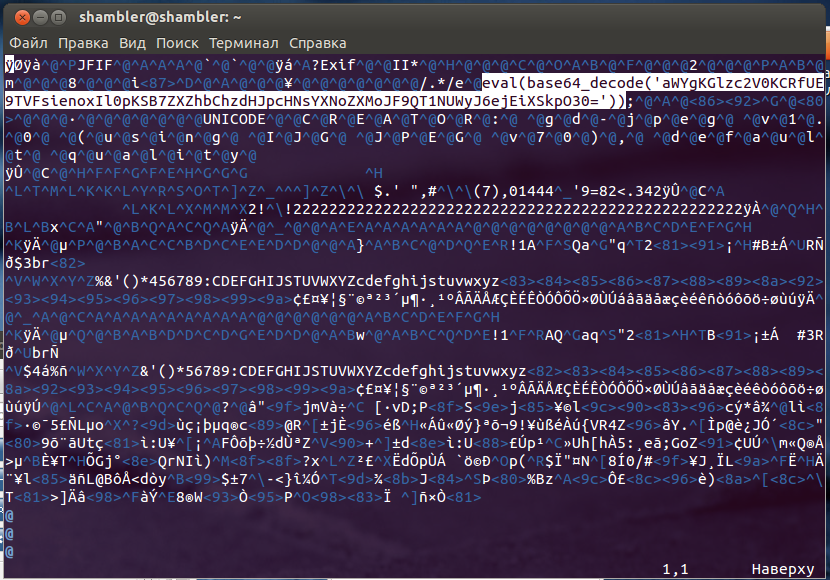

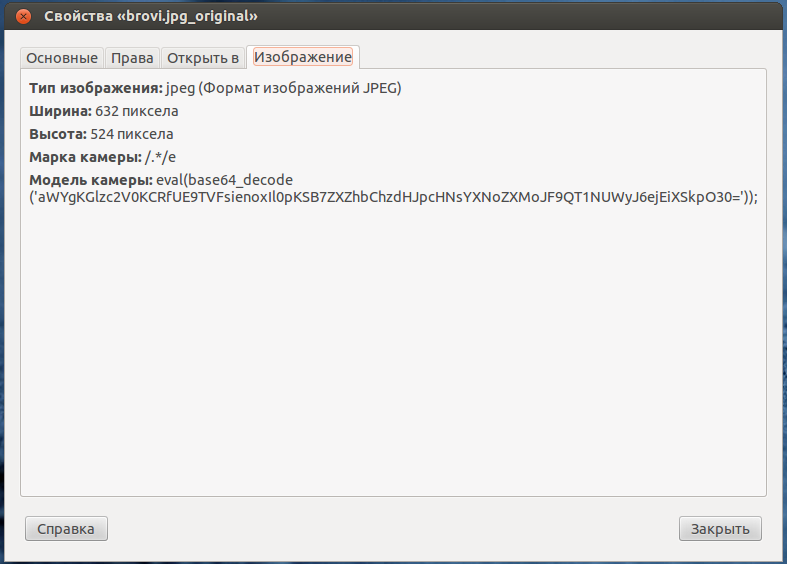

Открываем бинарный код картинки и видим.

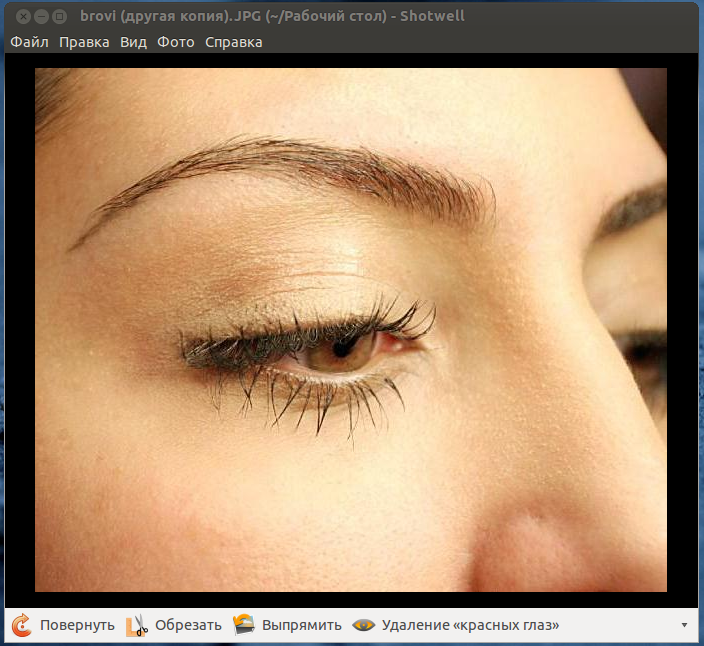

А вот как картинка выглядит в живую.

Как мы видим картинка вполне читаема, но содержит вредоносный код.

Поскольку картинки повреждены практически все, удалять тело нам придется на основе регулярных выражений. При детальном осмотре, файлов jpg png gif были найдены модификации вирусов. Если проще говорить — не все они были одинаковые, а порой специально тело вируса видоизменяется каждый раз при записи в новую картинку.

Изменяя начало конец, а так же название переменных в своем теле. Что затрудняет его удаление.

Первое что пришло на ум, перекомпилировать все картинки с консоли однако тесты показали, что картинка мало того что не удаляет вредоносный код, так и даже при редактировании через графический редактор phptoshop и сохранение поверх другой картинки так же наследует вирусный код. Следовательно, пришлось рыться и искать место где так легко сохраняется вирус, даже при изменение размера картинки.

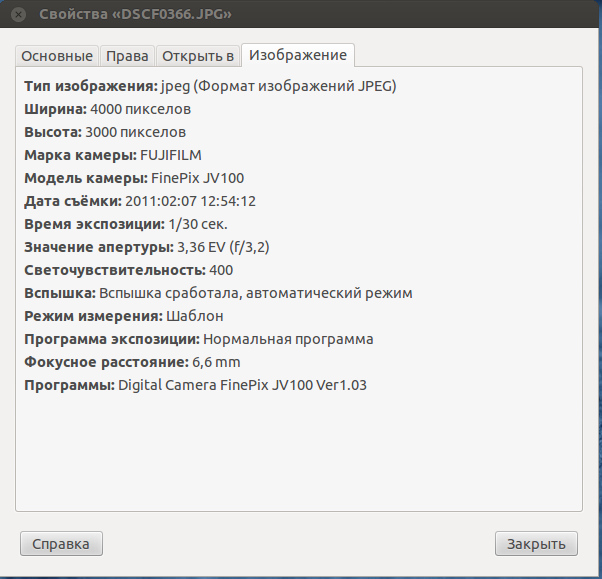

После поисков это место было найдено. EXIF

Если вам это ничего не говорит, вирусу на это все равно. В двух словах это сопутствующая информация о фото. Где, на что она была сделана, условия съемки и так далее.

С этого момента картина прояснилась. Стало понятно, что никакая модификация самой картинки не удалит код. Нужно модифицировать сам EXIF.

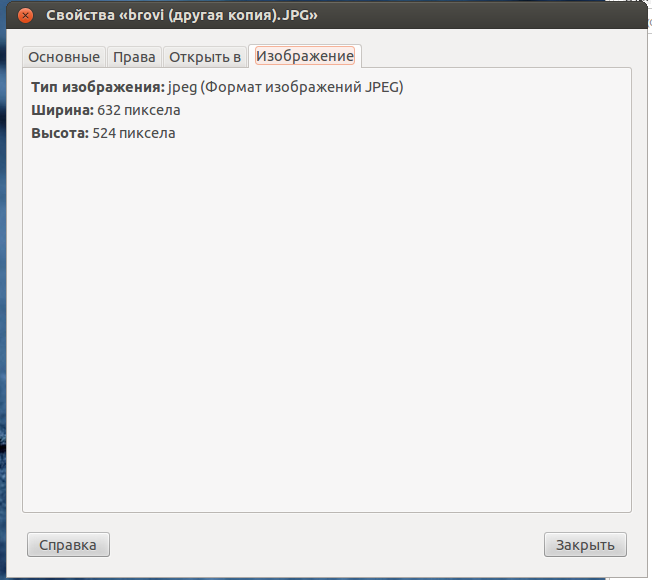

Смотрим, что же там написано и сравним с первой же фото сделанной на фотоаппарат.

А теперь наш файл.

Отлично, мы нашли код вируса от начала до конца, теперь даже видоизменяющийся вирус мы сможем удалить, не повреждая сам файл. Остается придумать как. Далее, сразу предупрежу, мы не используем обычные хостинги, а используем исключительно арендуемое оборудование в германских дата центрах, и доступ до серверов у нас полный ROOT SSH. Если же вы используете обычный хостинг вам работа усложнится.

Для качественного удаления нам понадобится утилита редактирующая EXIF. Нам вполне подойдет exiftools.

Теперь нам нужно изучить exiftool. После поисков нужного нам атрибута мы остановились на '-all= '

Получаем на выходе

Создаем регулярное выражение на основе выше найденного.

Тем самым, видим есть ли вирус в файле.

Далее не буду приводить множество модификаций регулярного выражения, опишу всего лишь проблемы при его создание.

- Exiftools не возвращает путь до файлов которые он отредактировал.

- Cat + grep не желают открывать бинарники

- Exiftools создает копию файла при его редактирование.

- Требуется исключить все файлы в exif которых нет вируса и не трогать их.

В общем, вот сам скрипт, который учитывает уже все подводные камни, однако скорость его работы оставляет желать лучшего, даже при таких конфигурациях он будет 300 сайтов прогонять не один десяток часов. Однако гарантирует 100% удаление всех вирусов с корректной работой самой картинки. И в этот расчет не берется удаление оставшегося кода вируса вне картинок.

Можно сократить команду до более понятной.

актуально для Debian ветки.

find. — ищет все рекурсивно от текущего каталога

-type f только файлы

-regex регулярные выражения вместо -name

-or смотреть так же

-exec запускает команду

<> — все что передала предыдущая команда при переборе

exiftools -all= (в конце обязательно пробел) — стирает данные exif

rm — удаляет файл оставляемый exiftool после изменений.

Также, при лечение, стоит учитывать, что удалить требуется сам вирус, его последствия, шелл скрипит вируса, притом все их копии. Вирусы по одному не ходят, так что продолжаем искать еще вирусы, до полной уверенности в их отсутствии.

Подробней о самом вирусе можно найти в интернете. Я же показываю как удалить его с картинок.

Картинки формата PNG всегда несли опасность как для владельцев сайтов так и для простых интернет-обывателей своей возможностью работать контейнером для лишней информации, а значит переносить реальные метаданные

| Это структурированные данные, представляющие собой характеристики описываемых сущностей для целей их идентификации, поиска, оценки, управления ими |

Проще говоря - это бомба с дистанционным механизмом которая выжидает своего времени, когда какое-то условие или действие приведет ее в ход

Недавно группа исследователей обнаружили новый способ использования уязвимости PNG формата и javascript для iframe инъекций компьютера пользователя. Техника выполнения настолько уникальна что выявить ее доступными сканерами просто невозможно, поскольку метаданные хранятся отдельно от самого исполнительного кода, глубоко в недрах PNG изображения.

Peter Gramantik описал всю суть в своем блоге

Попробую и я ввести вас в курс дела. Итак что же такое эта Iframe инъекция?

Начнем с того что iframe сейчас как и раньше популярный способ вставки кода с чужого сайта(страницы) на своем сайте. Он поддерживается всеми браузерами и есть на 90% сайтов. Самый простой пример - реклама Adsense.

Это на руку злоумышленникам, поскольку для того что бы использовать вирус ему не надо иметь доступа к сайту "донору". Изменяется код на выводимой в iframe странице и все. Выглядит это примерно так

Новый же способ - плавающий фрейм. Уникальность не в использовании тега iframe, а в том что часть кода была спрятана в недрах PNG изображения.

Вы скажете что это не новый способ, но погодите, детали дальше.

Сам фрейм ничего плохого не делал, он подгружал просто Javasript, который использовал для компактности популярную и безопасную библиотеку jquery.js ,и с первого взгляда был безопасным и не нес никакой угрозы

Сначала этот код их озадачил, поскольку ничего критичного в нем не нашли, но чувство опасности не оставляло "исследователей". Подозрение вызвала маленькая функция LoadFile (), которая подгружала внешний файл. Естественно его открыли

Первое ваше мнение? Конечно же "что за хрень", и закрыли файл. Так же сделали и они. Код решили проверить чуть ли не по буквах. И вот она новая загадка - цикл декодирования

Подозрительным стало то что декодировали изображение, поэтому решено было отдебагить этот процесс. И вот что они увидели в результате

Вот оно, то ради чего было потрачено столько времени. Теперь и вы явно видите код вставки плавающего iframe в ваш белый и пушистый сайт с вредоносным кодом. Вы никогда не увидите этот блок, потому что он физически находится за пределами экрана - elm.style.position.left и elm.style.position.top, с абсолютным позиционированием, что не создает скроллбаров, а вот ваш браузер увидит. Интересная и миленькая фишечка для создания SEP атак.

В чем же уникальность? А вот как раз в этой картинке

Все современные сканеры остановятся на яваскрипте и не будут собирать весь код по хлебным крошкам. Сейчас уязвимость нашли в png файле, но кто гарантирует что вскоре эту технику не переключат на остальные графические форматы? Именно поэтому вы должны быть в курсе что и когда было загружено на ваш сервер и когда были сделаны какие-то изменения, чтоб вовремя остановить злоумышленников. Поскольку найти такие уязвимости простому обывателю просто не по силе. А сканеры еще не скоро перейдут на анализ графики в соединении с яваскриптом.

Кстати сайт на который ведет этот фрейм базируется в России и по данным Google Safe Browsing advisory содержит два вида троянов что за последние 90 дней заразили более 1000 сайтов.

Создаем фото, или любой другой файл с вирусом

В данном случай я выбрал метод картинки. Картинку можно использовать любую, но я в качестве примера взял картинку Кроноса(бога времени) он тут будет выступать главным лицом.

Создаем фото с вирусом метод 1

Дальше будет ваш файл который вы будете маскировать под вирус, ваша картинка, а также будут 2 иконки. И так заходим в папку "Collection_OCX" и находим файл "Resgistrator.OCX" открываем и нажимаем регистрация, подождите пока дело дойдёт до конца. Правда будут несколько ошибок, но на них не обращайте внимания.

Закрываем окно и возвращаемся назад. Далее выделяем наш вирус и вашу картинку под которую вы будете его маскировать, нажимаем правую кнопку

Ставим галочку "создать SFX-arxiv", а метод сжатия выбираем максимальный. В разделе "Дополнительно" на параметры SFX, там мы указываем путь для распаковки наших файлов, там где будет картинка И там где будет вирус, ради примера я указал диск “C”

В разделе "Установка", нам первом делом надо скопировать всё название нашей картинки с расширением, дальше нажимаем ENTER и пишем название нашего вируса.

Во вкладке "Режимы" мы ставим галочку "Скрыть всё", а в раздел "Дополнительно" мы не трогаем, раздел "Обновления" мы выбираем 2 пункт везде, извлечь и обновить файлы, перезаписать файлы.

Теперь отправляемся в раздел "Текст и графика" здесь нам потребуются иконки которые я упомянул в начале.

Пишем названия файла которого вам нужен в Google, например (jpg file icon) и находите подходящий для вас. А также есть сервисы которые за вас всё сделают, конвертируют из jpg в ico или из png в ico, так что проблем вы не найдёте при конвертации файлов в формат иконки. :

После того как вы нашли пустую иконку какого нибудь графического файла, мы возвращаемся в архив и в разделе "Загрузить значок SFX из файла" нажимаем Обзор и выбираем именноего (нашу иконку).

Маскируем расширение Exe

У нас появляется архив вот такого типа: названия папки.ехе, однако иконка выглядит как будто у нас это графический документ.

Теперь мы с вами будем избавляться от расширения EXE. Как же это сделать ? Нам потребуется программа, где нарисована зелёная капелька (открываем её). Откроется реклама, но вы не обращайте внимания на это, выбираем здесь файл что будет криптовать, в этой графе выбираем тот файл под который мы будем его якобы маскировать (jpg), нажимаем "Change Extension" и ожидаем завершение нашей операции.

Появится файл exe.jpg, здесь у обычного человека ломается логика, ведь если мы выбираем левую часть то у нас выделяется правая часть, всё очень просто расширения поменялось местами с основным текстом.

Создаем фото с вирусом метод 2

Теперь давайте перейдём к 2 методу чтоб мы могли понять как расширения EXE стало зеркальным, нам необходимо открыть файл "unicodeinput", но здесь мы ничего не нажимаем, возвращаемся в директорию и зажимаем клавишу SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", здесь мы пишем следующие команду….

- Названия нашего почти скрытого вируса

- Пробел

- Вставляем названия вируса

- Удаляем расширения EXE.

- Зажимаем ALT

- Нажимаем на "+" который находится в блоке NumLock,. У нас открывается наше окошко которое мы с вами свернули и не обращали внимание.

- Здесь мы вписываем команду "202e"

- Жмем Send

- Могут появиться плюсики, (они нам не нужны) удаляем их.

Теперь появился файл который мы создали с расширением jpg, его также можно дополнить некоторыми символами чтоб не было слишком подозрительно.

Можете открыть данный файл, данное изображения будет открываться в течение 2-3 секунд, на экране появится ваша картинка, а то что задали в директорию уже будут файлы которые вы указали(ваш вирус).

Вирус автоматически запустится так что не забудьте его закрыть через диспетчер задач.

Создаем фото с вирусом метод 3

Ну а теперь перейдём к 3 методу, и это будет полезно даже тем просто хочет свои файлы от глаз других на самом видном месте. В нашей директории опять зажимаем SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", и вписываем здесь вот такую интересную команду:

File1– названия вашей картинки, либо если будет музыка ставим.mp3

File2 название вашего файла который хотите скрыть, также можете вместо вируса скрыть другой файл и поменяем расширение,

Появится картинка, оно открывается без лишней погрузки, но если мы нажмём правой кнопки и выберем "Открыть с помощью winrar", то здесь у нас будут наш вирус или файл который вы скрыли.

Компьютерные вирусы - тема, которая никогда не перестанет быть актуальной. А если говорить конкретнее, то борьба с ними и какие программы защищают ваш компьютер лучше всего.

Безусловно, некоторые пользователи, которые прочитают эту статью уверены в том, что их система надежна и защищена на все сто процентов. Это те пользователи, которые считают, что лучшим антивирусом являются "прямые " руки и ставят защитные утилиты лишь для того, чтобы проверять изменения автозагрузок, реестра и прочего. Именно для таких пользователей в большей мере и написана данная статья.

Вы никогда не задавали себе вопрос, откуда вообще берется источник спроса на антивирусные программы. Ведь все вы слышали про тесты, в ходе которых определяется, что один антивирус лучше другого по таким-то и таким-то характеристикам.

О антивирусах я рассказывал в этом видео:

Какой антивирус лучше?

Как же формируются все эти тесты? В идеале картинка такая: в компании специалисты написали разные вирусы, которые пытаются заразить разные версии операционных систем, на которых стоят разные антивирусы и условия при этом тоже разные. После такого вот масштабного тестирования подводятся итоги и пишутся отчеты. Согласитесь, все логично. И у каждого специалиста результаты тестирования могут быть тоже разными, так как у них совершенно другие условия тестирования антивирусной программы.

Сейчас в интернете есть такие сайты, на которых можно скачать вирус, чтобы проверить собственную систему на поиск вышесказанных. Уверен, вы понимаете к чему это может привести.

Сразу давайте внесем ясность. Все вы мыслите здраво и сами хозяева для своих ПК. Поэтому, если после скачивания такого вируса с предложенного мною сайта, у вас полетит вся система, фото, видео, пароли и прочее, не стоит в этом винить меня. Вы качаете вирус лишь на СВОЙ страх и риск. Используйте полученную информация правильно. Не давайте ссылку на скачивание друзьям, детям, беременным женщинам и животным ))). Не стоит полностью быть уверенным в своей системе, ведь вы даже понятия не имеете, что кроется в этих вирусах. И вообще, данная статья задумана лишь для ознакомительных целей, а не для применения полученных знаний на практике.

Уже в далеком для нас 2013 году, "Касперский " создал свой первый тестовый вирус "Eicar " . Его основной задачей было взять контроль над системой, вывести на экран нужное сообщение, и снова отдать всю власть системе. Скачать его можно по этой ссылке. Здесь вы найдете вирусы для проверки вашего ПК, там есть вирусы на любой цвет и вкус. Ссылки для их скачивания находятся в столбце "Domain " нужно просто открыть ссылку в новом окне . Вот еще один адрес с вирусами, ссылка на которые в столбце "Source”.

Для скачивания вирусов с этого сервиса, может потребоваться регистрация. Если ссылка выделены зеленым цветом, значит там вирус имеется. Желтый цвет означает, что практически все вирусы из архива удалили. Как вы уже поняли, ссылки, окрашенные в красный цвет - без вирусов.

Ну и напоследок архив с 20000 вирусами - скачать тут - пароль 111. Да там есть очень злобные твари и не все антивирусы от них спасают!

Думаю, вам хватит такого количества вирусных баз. Не стоит недооценивать эти вирусы и считать, что они только способны слегка напрячь ваш антивирус. Скорее всего там есть такие вредоносные программы, которые антивирус может даже не заметить. Поэтому, повторюсь, сперва трижды подумайте, прежде чем устраивать такие проверки своей антивирусной программе. Если ваш компьютер накроется, то ответственность несете только вы! Все вирусы на этой странице представлены только в ознакомительных целях!

Если вы все же умудрились подхватить заразу смотрите этот плейлист по удалению вирусов:

Спасибо, что вы с нами и никогда не заражайтесь!

Если ваш сайт взломали — не паникуйте.

В этой статье вы узнаете 2 способа вылечить сайт от вредоносного кода, бэкдоров и спама вручную, и 1 способ с помощью плагина.

В первом способе вы Экспортируете базу данных и несколько файлов. После этого вы переустановите Вордпресс, Импортируете базу данных обратно и импортируете несколько настроек из сохраненных файлов.

Во втором способе вы удалите часть файлов и попробуете найти внедренный код при помощи команд в SSH терминале.

В третьем способе вы установите плагин.

Убедитесь, что сайт взломан

Если вы думаете, что сайт взломан, убедитесь, что это действительно так. Иногда сайт может вести себя странно или вы можете думать, что сайт взломали.

Ваш сайт взломан, если:

Сделайте бэкап

После того, как вы убедились, что сайт взломан, сделайте бэкап всего сайта с помощью плагина, бэкап приложения на хостинге или по FTP.

Некоторые хостинг провайдеры могут удалить сайт, если вы скажете им, что сайт взломан, или если хостинг провайдер сам определит это. Владельцы хостинга могут удалить сайт, чтобы не заразились другие сайты.

Также сделайте бэкап базы данных. Если что-то пойдет не так, вы всегда можете вернуться ко взломанной версии сайта, и начать все сначала.

Если ваши логи событий хранятся не в папке сайта, то скопируйте логи, так как обычно они хранятся на хостинге несколько дней, после чего автоматически удаляются.

Что можно безопасно удалить с любого взломанного сайта

- Обычно можно удалить все содержимое папки wp-content/plugins/ . Вы не потеряете никакие данные и это не разрушит сайт. Позже Вордпресс определит, что вы удалили плагины, и отключит их. Не удаляйте только отдельные файлы, удаляйте папки с плагинами целиком. Некоторые плагины создают свои папки и файлы не только в папке /plugins , но и в других. Например, W3TC удаляется так. Некоторые файлы кеша W3TC определяются некоторыми сканерами как подозрительный или вредоносный код. Удалите все папки и файлы плагинов, чтобы не было ложных срабатываний.

- Оставьте только одну тему в папке wp-content/themes/ , все остальные папки с темами можно удалить. Если вы пользуетесь дочерней темой, то оставьте 2 папки, — с родительской и с дочерней темой.

- В папки wp-admin и wp-includes очень редко добавляются новые файлы. Если вы видите в них что-то новое, скорее всего, это добавил хакер. Файлы Вордпресс.

- Удалите старые копии или бэкапы сайта из подпапок сайта. Обычно что-нибудь вроде /old или /backup . Хакер мог попасть в старую версию сайта, и оттуда проникнуть в основную версию сайта. Если ваш сайт взломали, проверьте эти папки на наличие вредоносного ПО, часто старые версии сайта заражены вирусами.

Как очистить Вордпресс сайт от заражения. Способ 1

- Сделайте полный бэкап сайта и базы данных, и сохраните их на компьютер.

- Скачайте на компьютер файл wp-config.phpиз корневой папки сайта, папку /wp-content/uploads и папку с активной темой. Перед копированием темы обновите ее до последней версии. Если вы пользуетесь дочерней темой, то скопируйте обе папки.

- Полностью удалите сайт и базу данных с сервера.

- Установите свежую копию Вордпресс, используйте новые сложные логин и пароль.

- Перенесите настройки связи с базой данных из сохраненного файла wp-config.php в новый из этой части файла:

Как удалить вредоносный код и вылечить сайт. Способ 2

Если у вас есть SSH доступ к серверу, вы можете использовать эти команды, чтобы проверить, какие файлы изменялись за последние X дней. Этот запрос покажет все измененные файлы в запрошенном интервале времени во всех папках и подпапках сайта (чтобы узнать, какие это папки, наберите pwd в SSH терминале):

Если вы хотите найти измененные файлы в определенной папке, используйте этот запрос:

Замените /путь/к/вашему/сайту/папка/ на путь к вашей папке.

Если вы хотите изменить интервал до 10 дней, сделайте такой запрос:

Не забудьте заменить /путь/к/вашему/сайту/папка/ на путь к нужной папке.

Сделайте такой поиск, начните с 2-х дней и постепенно увеличивайте количество дней, пока не увидите изменения в файлах. Не забывайте, что обновления ПО — тоже изменения в файлах. После того, как вы нашли зараженный файл, его можно вылечить или заменить на оригинальный. Это очень простой и эффективный способ найти зараженные файлы, который используется всеми сервисами по лечению сайтов.

Хакеры часто используют эти функции:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- create_function

- system

- assert

- stripslashes

- preg_replace (/e/)

- move_uploaded_file

Эти функции могут использоваться и в оригинальных файлах тем или плагинов, но в большинстве случаев это хак. Перед тем, как что-нибудь удалить, убедитесь, что вы не удаляете здоровый код или файл.

Более аккуратный запрос может быть таким:

Эта команда покажет все файлы, в которых встречается фраза hacker was here .

Хакеры часто внедряют код в папку /uploads . Этот код поможет вам найти все файлы в папке uploads, которые не являются изображениями. Результат сохраняется в файле “uploads-not-pictures.log” в текущей папке.

Использование запросов find и grep поможет вам очистить сайт от заразы.

Как найти вредоносный код и вылечить сайт с помощью плагина. Способ 3

Зайдите в Scan Settings, Зарегистрируйтесь в правом окне Updates & Registrations и нажмите Run Complete Scan.

Сервисы, на которых вы можете проверить сайт на наличие вредоносного ПО

Что делать с зараженными файлами

В зависимости от того, что вы нашли, вы можете удалить файл целиком или только ту часть, которую добавил хакер.

- Если вы нашли файл бэкдора, в котором находится только вредоносный скрипт — удалите весь файл.

- Вы нашли вредоносный код в файле Вордпресс, темы или плагина — удалите весь файл, и замените на оригинальный с официальной страницы.

- Вы нашли вредоносный код в файле, который вы или кто-то создал вручную — удалите вредоносный код и сохраните файл.

- Возможно, у вас в бэкапе есть незараженная версия сайта, вы можете восстановить сайт из старой версии. После восстановления обновите Вордпресс, плагины и тему, смените пароль и установите плагин безопасности.

- Если ничего не помогло — обратитесь к профессионалам в платный сервис.

Вам нужно удалить свой сайт из списка зараженных сайтов Гугл.

- Зайдите в Инструменты вебмастера Гугл

- Добавьте свой сайт, если вы его еще не добавили

- Подтвердите владение сайтом

- На главной странице вашего аккаунта Инструментов вебмастера Гугл выберите ваш сайт

- Кликните Проблемы безопасности

- Нажмите Запросить проверку

Аналогично со списком зараженных сайтов Гугл, нужно удалить сайт из списков всех антивирусов: Касперского, ESET32, Avira и так далее. Зайдите на сайт каждого производителя и найдите инструкции по удалению своего сайта из списка опасных сайтов. Обычно это называется whitelisting. Наберите в поисковике eset whitelist website, avira site removal, mcafee false positive, это поможет вам найти нужную страницу на этих сайтах, чтобы исключить свой сайт из списка сайтов, содержащих вредоносное ПО.

Там же вы можете проверить субдомены вашего сайта, если они есть. На этой странице вы найдете детальную информацию о вашем сайте, находится ли он в списках malware или phishing сайтов, и что делать, если содержится.

Что делать, чтобы сайт не заразился снова?

- Регулярно обновляйте версию Вордпресс, тем и плагинов по мере выхода новых версий. Автообновление Вордпресс.

- Используйте сложные логины и пароли. Рекомендация для пароля: пароль должен быть не менее 12 символов, содержать заглавные и строчные буквы, цифры и символы.

- Выбирайте темы и плагины от проверенных авторов.

- Используйте надежный хостинг. Обзор хостинга Бегет.

- Установите плагин безопасности. 7 Лучших плагинов защиты Вордпресс.

- Настройте автоматический бэкап всех файлов и базы данных. Бэкап Вордпресс.

- Удалите все старые версии сайта с сервера.

- Читайте Безопасность Вордпресс. Подробное описание.

Читайте также:

Надеюсь, статья была полезна. Оставляйте комментарии.

Читайте также: