Quttera что это за вирус

Join our mailing list to receive free email updates

- Explore URL Scanner Databases

- Website Malware Scanner Data Feed

- Malware Research Labs

- Scan Website For Free

- Online Website Malware Scanner

- Products By Quttera

- Website Anti-malware monitoring

- WordPress Malware Scanner

Yes, we perform cleanup to already infected websites.

Yes, Quttera's proprietary Web Application Firewall (WAF) protects against a wide range of attacks and security threats like Cross Site Scripting (XSS), Shell-code, zero-day (0-day) including OWASP Top 10 and many more. Quttera's unique threat detection technology powers WAF traffic filtering rules which are maintained by a dedicated team of seasoned security professionals.

It depends on the malware infection source. If the infection comes from the web hosting where your website is hosted, moving to a new hosting will fix this issue. However, if the infection comes from e.g. a not patched website vulnerability or the infected files that were copied to the website backup, the malware will migrate to the new hosting as well.

Yes, but you'll need to contact hosting support (Wp Engine Support) and update them that your site is behind reverse proxy server (WAF). Hence, you request to enable interpretation of X-Forwarded-For/True-Client-IP and configure it to accept requests from any IP address.

For example the following lines should be added to nginx configuration file:

set_real_ip_from 0.0.0.0/0;

real_ip_header True-Client-IP;

No, we do not provide one-time malware removal. All our plans include unlimited malware removal.

The majority of the competition need to spend money on licensing the 3D party anti-virus/anti-malware software to provide the services. At Quttera, we have developed our own, unique, state of the art malware detection technology that has become a brand in the cybersecurity industry. All of our services are based on our patented engine, and we don't need to pay any other software company.

Yes, we do offer a full refund in case:

- A refund has been filed within 30 days from the purchase day, and no malware removal request is submitted.

- We are not able to remove an infection.

We handle all malware removal requests via our ticketing system. You are welcome to contact us on the following numbers if you still would like to speak to one of our representatives:

US +1 (323) 540-5642

IL +972 (0) 337-413-04

Please note that in case we are busy and not able to take your call, please leave a voice message, and we will get back to you as soon as possible.

Here at Quttera, we define a website in most of the cases by unique fully qualified domain name (FQDN).

Please note that we have an additional policy to a website definition for sites that use Content Management Systems (CMS) such as WordPress, Drupal, Joomla and others and treat a website based on unique CMS installation and setup.

Here are few examples to help you out to learn more about the additional policy:

B. The following website structure doesn't require a dedicated license since we will handle it as part of the main website:

mydomain.com/blog or mydomain.com/shop

If you have any additional questions, please do not hesitate to contact us on support@quttera.com

Please upgrade your ThreatSign! Plan to cover all the websites under your account/user.

We will scan all your websites since this is done automatically but malware removal and all the websites auditing won't be initiated, and we won't be able to assist with blacklist removal to other websites until you have the appropriate plan in place.

A license is required for every sub-domain (sub-domain.website.com) and an individual website structure. Please note that we remove/ clean malware from sub-directories (website.com/ sub-domain) located within the main root website. We do not clean/remove malware from other databases outside the main site and do not remove blacklist associated with a sub-domain that is not directly associated with the main website.

There are no additional fees and no hidden cost. The plan price you see is the price you pay.

All our prices listed in USD and the conversion rate will be automatically applied via our third-party e-commerce system.

Please submit a malware removal request via ThreatSign! Dashboard (at the bottom left corner). Once malware removal request is submitted, a support ticket will be assigned, and all the communication about the malware removal will be done via the support ticket. The ticket number and link are shown at the end of the submission as a confirmation, and it is also emailed to you by our support system automatically.

No, the setup is quick, simple and straightforward. Once registration is completed, you will be able to access your account via the dashboard. More details on how to operate your account are available here: ThreatSign! dashboard guide

The malware removal is done by accessing your website backend such as your website server.

The access is done via FTP/ SFTP and SSH. Once we have the login details to your site backend, we will be able to remove malware from your website.

Please note: if you are not familiar with your FTP/ SFTP and SSH details, please contact our support team, and we will help you out to obtain the details.

It is very common for a website to get re-infected due to misconfiguration or security issues. That's why it is important to have both External and Internal security monitoring activated in your ThreatSign account to allow quickly detect, report and fix any malware. In case a problem got detected and reported via the monitoring mechanism or via any other means, our support team will assist in the remediation and cleanup.

In the case, the reinfection require manual removal of malware, we will notify you and provide recommendations to improve your website security. The unlimited malware removal requests mean that your website will be cleaned up again absolutely free.

However, this feature is subject to the terms of use that require website owners to follow our recommendations and take actions to avoid re-infection. Please note that if you do not implement or take action to address these, we reserve the right to refuse this service until appropriate actions are taken on your end. This does not constitute a case for a refund.

Yes, we provide support 7 days a week and 24 hours a day.

Please expect a delay during weekends and holidays as we have limited staff and malware researchers on duty.

No, we do not provide backup service. Please note that we do backup any file that we modify and/ or work.

The malware removal is automatic as well as manual, and sometimes the malware removal process may corrupt your site. Usually, a website is already broken/ damaged as a result of the infection. Please note that our team includes experts from all the fields so please contact our support team via our ticketing system if you experience an issue with your website once malware removal process is completed.

Quttera capable of detecting JavaScript exploits found in HTML pages, malicious PDF files and exploits hidden in images and other media content.

In software, security vulnerability mainly refers to a bug or defect in program/application which allows cyber-criminals to execute malicious code that further downloads and execute malware.

The initial target of vulnerability exploit is to gain control over CPU of an attacked computer and further open a communication channel with the attacker (or dedicated server). In the majority of the cases, such connection is then used to download and execute malicious software on the invaded system.

In most of the cases, this is due to a server load. A large number of concurrent scan requests may affect the speed of the investigation. You can continue browsing our site or come back later and enter the same URL to check what is the status of its investigation.

After the URL is submitted, you can observe its status in the "Current status" field. When the content is being downloaded the status is changed to "Download". This stage of the process might take a while due to traffic limits or low download speed. Investigation time = download time + scan time.

HTML file may contain separated JavaScript code in several places and also it might contain "includes" from another JavaScript files. What is done in the all-include.js file is a merge of all JavaScript sections and code found in external "include" into a single file. Sometimes, invocation of the vulnerability exploit is located in the HTML file and the body of exploit is located in external "include."

In the majority of cases, this is due to the redundant spacing. Make sure you haven't added space before and/or after the URL string in the URL input box.

If you still think that your website is infected with malware or hacked, please contact us at support@quttera.com. We can scan your website internally and perform a full manual audit of your site as well as clean any infection that our free scanner didn't point out.

At least one file is Potentially Suspicious, and the rest are Clean. Potentially Suspicious status assigned to pages that contain HTML/JavaScript content previously met in both malicious and clean sites. There is a high probability that this content is clean, but it still requires your attention to eliminate any doubts. Pages under this status may contain hidden iframes and some well-known encoding procedures used to decrease the size of JavaScript code.

At least one file is Suspicious, and the rest are Clean or Potentially Suspicious or both. Suspicious status assigned to files that contain HTML tags and JavaScript code previously met in malicious sites, and it is unlikely to be used for non-malicious activities. Pages under this status may contain the reference to hidden URLs, iframes referencing hidden URLs, obfuscation of JavaScript code that could be used for malicious activities.

At least one file is Malicious, and the rest are Clean or Potentially Suspicious or Suspicious or files of all three types. Malicious status assigned to files containing binary vulnerability exploits, PDF files containing malicious elements like embedded PE files and other known and/or "zero-day" threats.

Malware clean-up and hacking recovery plans. Protect your website visitors, remove blacklisting, and prevent traffic loss today!

within 4 hrs.

| Economy |

|---|

| 1 Website |

| Initial Response Time within 12 hrs. |

| Malware Removal |

| Blacklisting removal |

| 24/7 Access to Cybersecurity Professionals |

| all features. |

| Create Account |

A credit card skimmer inserts a request for credit card information and sends the response to the attacker's site. Recently we found another variant on the same trick, using the Google Analytics Pro plugin.

If malicious redirects infiltrate a website, it's important to get rid of them. It's equally important to find and fix the vulnerabilities that allowed them and improve website protection.

In the period from July through December, Quttera Firewall handled 48,180,062 requests and blocked 617,074 attacks. The majority (62%) of the attacks originated from IP addresses in the United States.

В 2016 году в отделение скорой помощи больницы Hygeia в Афинах доставили 45-летнюю учительницу. Для человека, который никогда не курил и не имел серьезных проблем со здоровьем, у нее были странные симптомы: сухой кашель, сильная головная боль и температура, превышающая 39,4 ºС. Врач скорой помощи при прослушивании выявил хрипы в нижней части левого легкого пациентки. Рентгеновский снимок грудной клетки подтвердил наличие очагов поражения в легких.

Врачи пришли к выводу, что у пациентки развилась бактериальная пневмония, и назначили ей курс антибиотиков. Но в течение следующих двух дней женщине стало лишь хуже, а лаборатория сообщила, что тест на бактериальную пневмонию дал отрицательный результат. Когда у женщины начались проблемы с дыханием, ее подключили к аппарату искусственной вентиляции легких. Ей также назначили новый курс лекарств и взяли анализы на разнообразные потенциальные возбудители инфекции дыхательных путей — от различных штаммов вируса гриппа до легионелл, палочки коклюша и других патогенов, вызывающих респираторные заболевания. Результаты всех этих тестов тоже оказались отрицательными. Анализы также подтвердили, что это не атипичная пневмония (SARS) и не ближневосточный респираторный синдром (MERS).

Лишь один тест показал положительный результат. Это так удивило врачей, что они провели анализ повторно, однако результат остался неизменным. У пациентки оказалась хорошо знакомая, но все же остающаяся загадочной болезнь — респираторная вирусная инфекция, вызываемая коронавирусом HCoV-229E. За этой комбинацией букв и цифр скрывается первый известный ученым коронавирус, способный передаваться человеку.

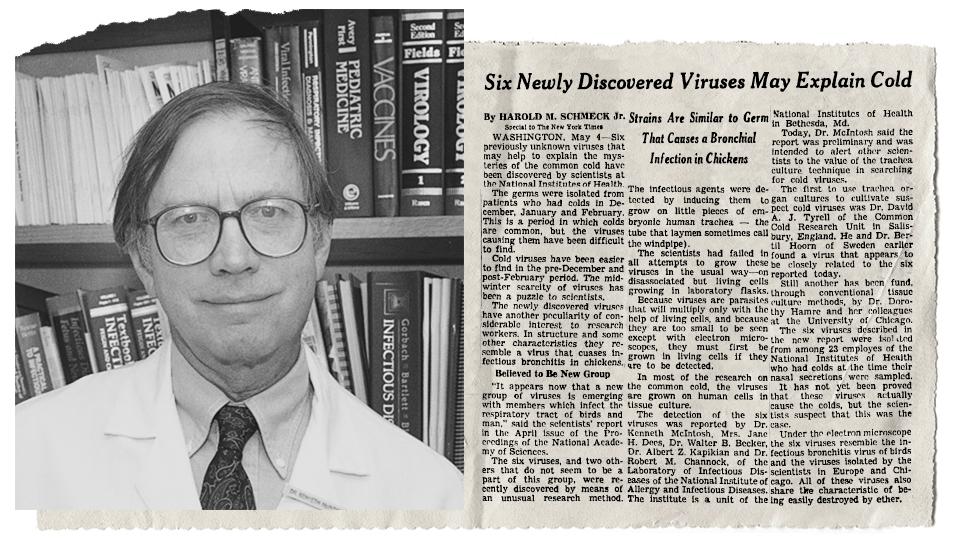

В начале 1960-х годов тяжелое состояние греческой учительницы могло бы озадачить исследователей, которые открыли коронавирус HCoV-229E. Это связано с тем, что на самом деле они изначально проводили свое исследование, чтобы найти возбудителя обычной простуды. В то время ученые уже разработали методы выделения некоторых вирусов, но многие штаммы были недостаточно изучены. Примерно у 35% людей простуду вызывали вирусы, которые ученые не могли идентифицировать.

Это стало вызовом для Дороти Хамре из Чикагского университета. Она погрузилась в изучение культур тканей простуженных студентов и в 1965 году обнаружила новый вид вируса, который позднее стал известен под названием HCoV-229E.

В то же самое время в Великобритании группа ученых под руководством доктора Дэвида Тиррелла вела аналогичное исследование с целью более обстоятельно изучить причины возникновения простуды. Им также удалось выделить новый тип вируса. Когда ученые исследовали его под электронным микроскопом, они обнаружили, что он имеет сходство с вирусом, выделенным еще в 1930-х годах из тканей страдающих бронхитом куриц. Это был коронавирус. Ученым впервые удалось доказать, что он может передаваться человеку.

С тех пор ученые обнаружили еще два штамма коронавируса, которые считают возбудителями простуды. Они получили названия HCoV-NL63 и HCoV-HKU1. Геном коронавируса HCoV-229E был полностью расшифрован только в 2012 году, то есть спустя почти 50 лет после того, как ученые впервые его обнаружили. Исследователи пришли к выводу о том, что у пациентов с ослабленным иммунитетом респираторная инфекция, вызванная HCoV-229E, потенциально может протекать в достаточно тяжелой форме. Тем не менее, они сошлись во мнении о том, что у большинства здоровых людей болезнь проходит в форме обычной простуды.

Несмотря на то, что после вспышки атипичной пневмонии ученые начали активно изучать коронавирусы, они до сих пор не могут сказать, почему болезни, вызванные лишь тремя штаммами (SARS-CoV-1, MERS-CoV и, конечно, SARS-CoV-2, вызвавший пандемию COVID-19), протекают в тяжелой форме и приводят к высокому уровню смертности среди зараженных. В то же время другие четыре вида вызывают болезни, которые протекают гораздо мягче.

Всех их объединяет лишь одно — летучие мыши. Именно их считают первоисточником всех известных коронавирусов, поражающих человека. От летучих мышей вирус, как правило, передается другим животным. Крупные рынки мяса и морепродуктов и открытые продуктовые ларьки — это идеальная среда для распространения подобных вирусов среди животных. В конечном счете коронавирус рано или поздно передается человеку. Так, к примеру, вид HCoV-OC43 передался человеку от крупного рогатого скота. Некоторые ученые предполагают, что он был повсеместно распространен еще с XVIII века. Вирус MERS-CoV, в свою очередь, был передан человеку от верблюдов. Исследователи полагают, что животные так или иначе причастны к передаче человеку всех видов коронавирусов, в том числе и SARS-CoV-2.

Доктор Макинтош предполагает, что коронавирусы пока что останутся загадкой для ученых. Во-первых, это связано с широким разнообразием всевозможных подвидов, основательно изучить которые достаточно сложно. Во-вторых, в штаммах коронавирусов постоянно происходит огромное количество изменений на генетическом уровне. Макинтош отмечает, что коронавирусы могут относительно легко рекомбинироваться внутри одной и той же клетки. По мнению ученого, подобные мутации, возможно, привели к возникновению вирусов SARS-CoV-1 и SARS-CoV-2, вызвавших вспышку атипичной пневмонии и пандемию COVID-19.

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

Сайт – как сад: чем больше в него вложено труда, тем щедрее плоды. Но бывает и такое, когда политый, удобренный и заботливо обихоженный сайт вдруг с треском вылетает из поисковой выдачи. Что это? Происки конкурентов? Обычно причина гораздо банальнее — на вашем веб-ресурсе завелись вирусы.

Итак, откуда берутся вирусы на сайтах, по каким симптомам их определить, как проверить любимое детище на присутствие вредоносного ПО и как защитить его от всей этой нечисти.

Источники, признаки и цели вирусного заражения интернет-ресурсов

Путей проникновения вирусов на веб-сайты намного меньше, чем, например, на устройства. Точнее, их всего 3:

Как вирусы проявляют свое присутствие:

- Резко и необоснованно уменьшается количество посетителей. Веб-ресурс сильно теряет позиции или выпадает из выдачи поисковых систем. При попытке открыть его в браузере вместо страниц появляются грозные предупреждения, вроде такого:

В чем заключается вредоносная деятельность вирусов на интернет-ресурсах:

- В воровстве контента, баз данных, трафика, денег.

- В заражении устройств посетителей и других уязвимых сайтов на том же сервере.

- В перенаправлении ваших посетителей на нужные злоумышленникам ресурсы, например, путем установки дорвеев со спам-ссылками или добавления вредоносного кода мобильного редиректа в .htaccess. Этот код перенаправляет на другие сайты только тех, кто зашел с мобильных устройств.

- В повышении чьих-то поисковых позиций за ваш счет.

- В рассылке с вашей почты спама и вредоносных сообщений. Часто с целью внесения вашего email в почтовые базы злостных спамеров, чтобы ваши подписчики и пользователи не получали от вас писем.

- В полном или частичном выводе веб-ресурса из строя, а также в намеренном удалении его из поисковой индексации (клоакинг).

- В установке на сервер web-shell’ов и бэкдоров, с помощью которых злоумышленник получает удаленный доступ к файловой системе сервера.

Способы диагностики безопасности сайта

Проверить сайт на вирусы можно несколькими способами. Самый быстрый и простой, но довольно поверхностный вариант — проверка при помощи антивирусных онлайн-сканеров. С нее стоит начинать всегда, когда есть хоть малейшее подозрение на присутствие зловреда.

Если проверка сайта онлайн выявила угрозу, следом желательно провести полное пофайловое сканирование при помощи антивирусных программ.

Кроме того, некоторые веб-мастера практикуют ручной метод поиска вирусов — открытие и просмотр каждого подозрительного файла на наличие закладок. Поиск проводится по сигнатурам (фрагментам кода, который часто встречается во вредоносных объектах) и путем сравнения потенциально зараженных файлов с чистыми. Если есть знания и опыт, этот метод может быть наиболее надежным, ведь угрозы пропускают даже самые мощные и рейтинговые антивирусы.

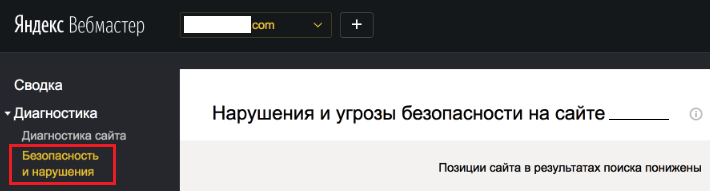

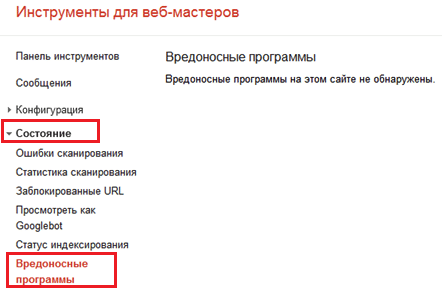

Проблемы с безопасностью на сайтах часто первыми замечают поисковые системы:

В случае обнаружения зловредного ПО выполните рекомендации Яндекс и Google по его поиску и устранению. А следом проверьте сайт при помощи онлайн-сканеров.

Онлайн-сканеры для проверки сайтов на вирусы и взлом

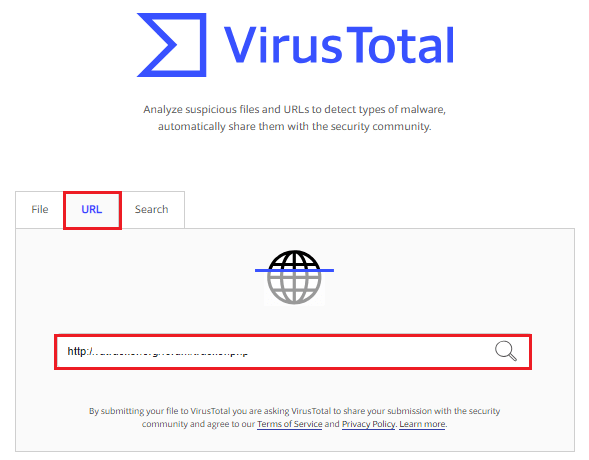

Virustotal — один из самых известных и популярных антивирусных сканеров онлайн. Проверяет интернет-ресурсы (а также любые файлы) движками 65 антивирусов, включая Касперского, Dr.Web, ESET, Avast, BitDefender, Avira и т. д. Отображает репутацию проверенного сайта по данным голосования сообщества Virustotal. Интерфейс сервиса только на английском языке.

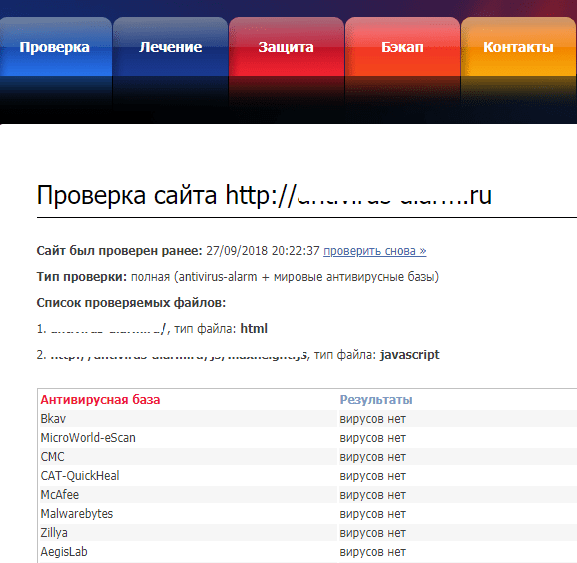

Сервис Antivirus-alarm не просто сообщает о чистоте или заражении веб-сайта, а выводит список проверенных файлов с пометками о том, что вызвало подозрение. Анализ основывается на собственных и мировых антивирусных базах.

Другие разделы сервиса наполнены статьями о диагностике, самостоятельном ручном удалении вирусов, защите от заражения, резервном копировании и прочими материалами о безопасности Интернет-ресуров.

Лаборатория Dr Web анализирует состояние веб-сайтов, используя только собственные базы и алгоритмы.

По результатам сканирования формируется отчет:

- Обнаружено ли на объекте зловредное ПО.

- Находится ли он в чьих-нибудь базах вредоносных объектов.

- Перенаправляет ли он посетителей на другие ресурсы.

Ниже отображаются результаты проверки файлов и дополнительные сведения о подозрительных фактах.

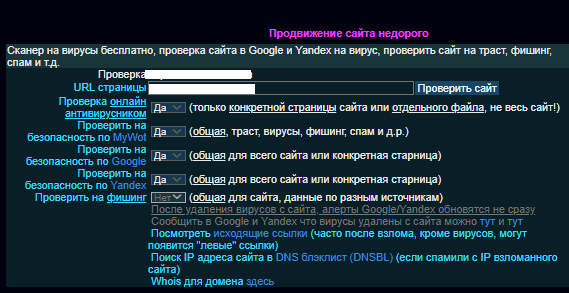

Неприглядный на вид веб-сервис Xseo на самом деле информативнее и функциональнее многих. Он проверяет сайты на наличие шести с лишним миллионов известных вирусов, на предмет фишинга, а также выводит оценку их безопасности по версиям MyWOT, Яндекс и Google. Кроме того, Xseo содержит массу других полезных и бесплатных SEO-инструментов. Доступ к некоторым из них требует регистрации.

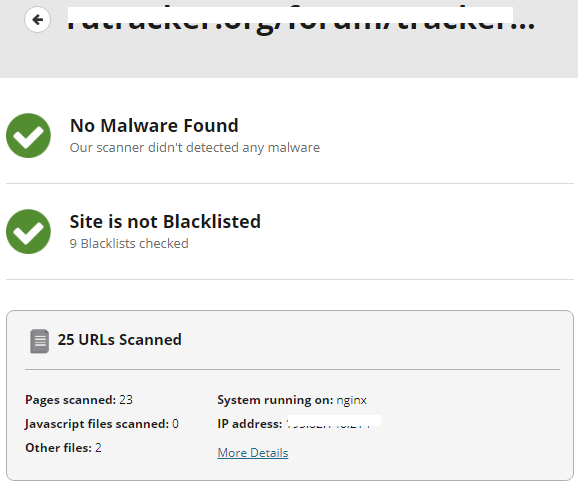

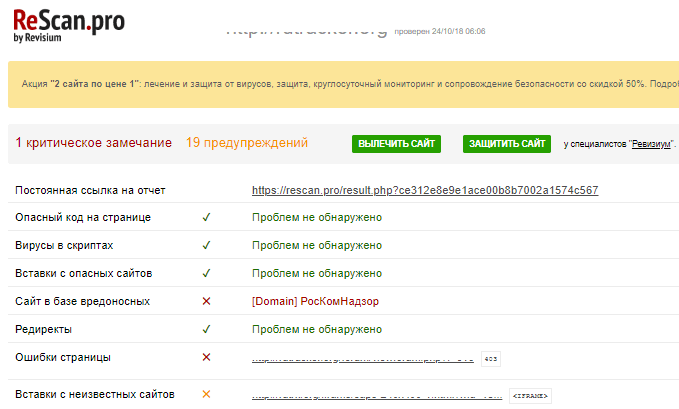

ReScan.pro — инструмент комплексной проверки интернет-ресурсов на заражение и взлом. Выявляет следующие виды угроз:

- Зашифрованные скрипты.

- Скрытые редиректы.

- Шпионские закладки, вставки и виджеты с подозрительных сайтов.

- Атаки Drive-by (загрузка вредоносной программы без ведома пользователя).

- Спамные ссылки и контент.

- Ошибки и признаки дефейса.

- Внесение в блэклисты поисковиков и антивирусов.

Kaspersky Virusdesk проверяет репутацию ссылок — значится ли ресурс в списке зараженных или фишинговых по базам Kaspersky Security Network.

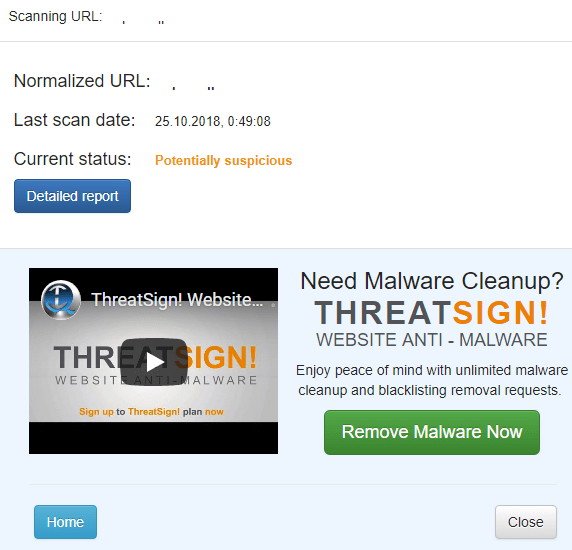

Сканер Quttera ищет вредоносное ПО как по базам, так и на основе эвристического анализа, благодаря чему иногда обнаруживает угрозы, о которых еще не знают антивирусы. Помимо сканирования, сервис предлагает платные услуги очистки сайтов от вирусов и последующую профилактику заражения.

Интерфейс Quttera на английском языке.

Русскоязычный сервис Secbot проверяет сайты при помощи 20 различных антивирусов. В дополнение к этому предлагает платные услуги очистки от найденных зловредов и установки постоянных средств защиты.

Проверка сайта при помощи антивируса на компьютере

Следующий этап проверки веб-ресурса на безопасность — сканирование всех его файлов антивирусной программой, установленной на ПК. Для этой задачи подойдет любой комплексный a\v продукт со свежими базами. Можете использовать тот, которому больше доверяете.

Перед сканированием вам предстоит скачать содержимое сайта в отдельную папку на ПК либо на съемный носитель, а далее, не трогая содержимое папки, запустить проверку. Не стоит кликать по файлам, иначе вредоносное ПО может заразить ваш компьютер.

В случае обнаружения угроз лучше и быстрее всего заменить зараженные файлы чистыми, взяв последние из резервных копий. Если копий нет, удалить опасные объекты можно и вручную, но перед этим обязательно сделайте бэкап.

Что может быть потенциально опасным:

- Встроенные фреймы и скрипты (можно найти по словам iframe и javascript).

- Подгружаемые скрипты.

- Редиректы на сторонние ресурсы (даже нормальные и незараженные).

- Подгружаемые картинки и другие мультимедийные объекты.

- Прочие внешние дополнения.

- Файлы с датой изменения, которая близка к предполагаемой дате заражения.

Удалять всё подряд, конечно, не следует, сначала эти объекты необходимо изучить. Если самостоятельный анализ вызывает затруднения, лучше доверить его специалистам.

После очистки обязательно смените пароли, которые использовались для доступа к сайту и аккаунту на хостинге.

Как защитить сайт от вирусов

Как уже сказано, основная масса случаев попадания на веб-ресурсы вредоносного ПО — следствие заражения компьютера, через который администратор управляет сайтом. Поэтому:

AI-Bolit (Айболит) — легкий, нетребовательный к ресурсам антивирусный скрипт, предназначенный для поиска всех видов вредоносного ПО и уязвимостей на хостинге и сайтах. Поддерживает любые операционные системы, скрипты и СМS. Для личного некоммерческого использования базовые функции сервиса доступны бесплатно. В случае заражения специалисты помогают с анализом отчетов, лечением и установкой превентивной защиты.

Virusdie — сервис комплексной антивирусной поддержки (антивирус, файервол, проводник и редактор файлов). Помимо автоматического поиска и удаления вирусов, помогает снять с сайта блокировки и прочие санкции хостинг-провайдеров, антивирусного ПО и поисковых систем. Поддерживает большинство популярных СМS. Услуги сервиса платные, защита одного сайта стоит 249-1499 рублей в год.

Читайте также: