Ransom wannacrypt что это за вирус

Все о кибератаке вируса WCry

Вторая декада мая 2017 года ознаменовалась глобальным событием в области IT – сотни тысяч компьютеров были заражены новым вирусом, именуемым WannaCrypt.

Хроника событий

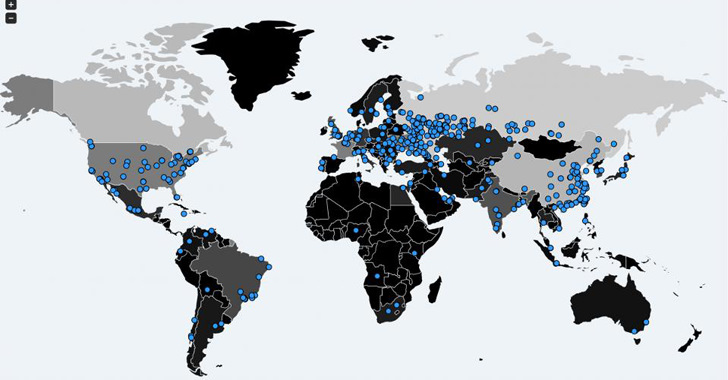

WannaCrypt начал своё распространение с Испании и Великобритании (по разной информации) 12 мая и быстро разошелся по компьютерам всего мира. Атаке подверглись только системы под управлением Windows, преимущественно старых её версий: Windows XP – 8. Жертвами заражения стали организации, в том числе государственные структуры различного уровня, и рядовые пользователи. В первые сутки пострадало порядка 45 тысяч машин в 74 странах континента, за последующие дни число стран, кои подтвердили факт атаки WannaCrypt, возросло до 150, а количество атакованных ПК превысило 200 тысяч.

В Британии пострадали медицинские учреждения, исчезли результаты работ нескольких последних дней, в Германии – серверы крупного ж/д оператора, несколько автомобильных брендов приостановило работу заводов для проверки компьютеров. В США начались перебои в работе службы доставки, в Испании был нанесён ущерб энергетическим, коммуникационным, консалтинговым компаниям и банку, а Россия отметила заражение компьютеров Мегафона, некоторыми нарушениями в работе ж/д транспорта и ГИБДД. Даже представители следственного комитета и МВД заявили, что опасность локализована. Масштаб, действительно, немаленький. Украину событие, что странно, фактически обошло стороной, несмотря на завершившиеся праздники и обилие нелицензионного ПО на компьютерах пользователей, бизнеса и даже госструктур.

Больше всех пострадали Тайвань, Россия и Индия, а Запад начал искать след русских хакеров в этой истории. Эксперт в безопасности Э. Сноуден прокомментировал событие, как кропотливую работу АНБ, на что указывают косвенные улики. Кто-то ищет черты деятельности международных хакерских организаций, но виновник вряд ли будет найден и наказан.

Распространяется зловредная программа, по большому счёту, через электронную почту в виде исполняемого приложения, скрипта – миниатюрной программы с расширением .js или .vbs, или же ссылки на внешний ресурс. Что интересно, выполнен модуль в виде червя, способного заражать иные компьютеры сети, в которой находится машина, уже пострадавшая от его деятельности.

Техническая составляющая

В Windows для файлового обмена по сети используется протокол SMB, созданный IBM еще в 1983 году и давно устаревший, так как предназначен для решения широкого круга задач. Даже после нескольких обновлений, существенно модернизировавших технологию, кто-то отыскал дыру в самой первой версии SMB с открытым портом TCP 445 и воспользовался ней для запуска WannaCrypt. Работает вирус по следующей схеме.

- Проникнув на ПК, запускает процесс распаковки собственного инсталлятора.

- После установки вирус загружает анонимный браузер TOR в фоне.

- Посредством обозревателя устанавливает соединение с собственными серверами.

- Выполняет скрипт, предоставляющий привилегии для шифрования файлов на зараженном ПК.

- Завершает системные процессы, которые не отразятся на работоспособности ОС и шифрует все доступные базы данных.

- Приступает к кодированию информации.

Шифрованию поддаются файлы более 160 распространенных форматов, в число коих не входят файлы 1C.

К заблокированному объекту добавляется расширение wncry, а в каждый затронутый им каталог копируется текстовик с инструкцией по дешифровке и дешифровщик – @WanaDecryptor@.exe.

- Очередным этапом работы WannaCrypt является безвозвратное стирание копий заблокированных объектов (как он поступает в случае, когда для хранения зашифрованных дубликатов на диске недостаточно места, пока не сообщается), дабы избавить юзера возможности восстановить их бесплатно.

Здесь требуются расширенные привилегии со стороны ОС, если служба UAC активирована. В случае отказа вирусу в выполнении действия копии документов останутся, сделав возможным возврат зашифрованной информации совершенно бесплатно.

Официально вирус называется Ransom:Win32.WannaCrypt, юзерам известен он под названиями: WCry, WannaCrypt, Wanna Cry. Это вирус-шифровальщик, эксплойт – использующее недочеты и уязвимости в ПО приложение для атаки и заражения компьютеров, и ransomware – вредоносный софт, созданный для вымогания денег.

Интересно, что Microsoft выпустили патч для исправления уязвимости MS17-010 за 2 месяца до атак – 14.03.2017 года, и все юзеры, которые активно обновляются или оставляют функцию автоматической загрузки и инсталляции апдейтов включённой, не пострадали. В феврале 2017 появились первые, не столь удачные, версии WannaCry, они и вынудили Майкрософт к решительным действиям.

Эксплоит EternalBlue ранее использовался АНБ, что подтвердили представители международной хакерской группы публикацией инструментов агентства нацбезопасности США, сделав и себя подозреваемыми в осуществлении преступления.

Временное решение проблемы

Специалист в области безопасности известным только ему способом, смог выявить, что вирус обращается по несуществующему и на первый взгляд бессмысленному доменному имени iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. После его создания, зловредная программа временно прекратила путешествие по сети из-за удачного перехода по вышеупомянутому URL. Вскоре процесс запустился опять, после незначительной модификации тела программы ввиду изменения домена, которому ПО отправляет запрос.

Чтобы избежать заражения

Пользователям Windows 10 нынешняя модификация зловредной программы не страшна. В ней закрыта используемая для запуска скриптов уязвимость. Всем остальным рекомендуется придерживаться приведенных ниже рекомендаций.

- Инсталлировать на компьютер антивирусную программу Avast и обновить её. Антивирус находит и блокирует все версии WannaCrypt.

- Закрыть порт 445, если он открыт.

Если порт открыт и не используется, выполняем инструкцию.

Переходите на неизвестные ресурсы только с полной уверенностью в их безопасности и надежности, будьте внимательны при загрузке приложений.

- Отключаем её автоматический старт и останавливаем.

И даже после всех этих мер можно ожидать свежей модификации WannaCrypt.

Не удалось предотвратить проникновение WannaCrypt

Всё-таки стали жертвой мошенников или работы спецслужб, но в окне UAC отказали в предоставлении исполняемому файлу вируса расширенных привилегий? Тогда спасти данные можно.

- Перезагружаемся и запускаем ПК в безопасном режиме с загрузкой сетевых драйверов.

- Скачиваем приложение для удаления вирусов, вроде Anti-malware, AVZ.

- Сканируем ПК и удаляем все вредоносные файлы.

- После уничтожения всех следов вируса, загружаем утилиту-дешифровщик и приложение для работы с теневыми копиями (Shadow Explorer).

Уж если подтвердили удаление теневых копий, получить обратно личные данные будет очень непросто.

Как видим, обезопасить себя от столь страшной угрозы несложно, и намного проще, чем устранять последствия её функционирования. А этими простыми правилами и инструкциями пренебрегают даже в учреждениях государственного уровня, за что платят ценной информацией.

Буду признателен, если воспользуетесь кнопочками:

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Для защиты необходимо срочно принять следующие меры противодействия:

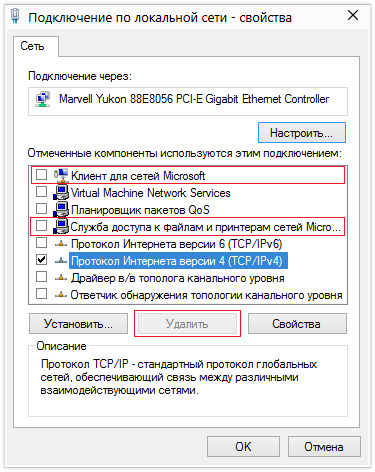

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft".

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

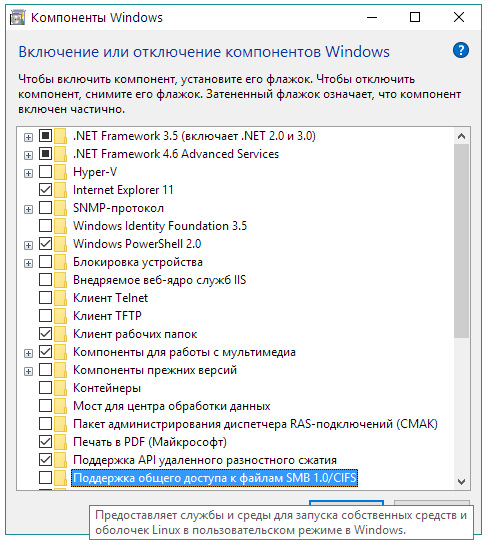

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент "Поддержка общего доступа к файлам SMB 1.0/CIFS" ("The SMB1.0/CIFS File Sharing Support", "Старые возможности LAN Manager"). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.cmd"

Затем запустите от имени администратора.

echo Disable SMB 1.0 Protocol

reg add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v SMB1 /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\services\NetBT\Parameters" /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.reg"

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить "Да". После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Отключаем уязвимый для вируса-шифровальщика WannaCrypt протокол SMB 1.0 на стороне сервера — не будет доступа по сети из Windows XP и более ранних ОС к ресурсам этого компьютера

;Также можно удалить в свойствах сетевого адаптера компоненты: "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft"

;Протокол SMB 1.0 можно выключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;"SMB Signing": EnableSecuritySignature — позволяет добавлять в конец каждого сообщения электронную подпись, что существенно повышает его защищенность

;RequireSecuritySignature — сервер будет работать только с клиентами, поддерживающими SMB Signing

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

"SMB1"=dword:00000000

"EnableSecuritySignature"=dword:00000001

"RequireSecuritySignature"=dword:00000001

;Убираем зависимость службы "Сервер" от службы "Драйвер сервера Server SMB 1.xxx"

;"DependOnService"="SamSS Srv2" вместо "SamSS Srv"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer]

"DependOnService"=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00, \

32,00,00,00,00,00

;Отключаем службу "Драйвер сервера Server SMB 1.xxx", которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;"ImagePath"="System32\DRIVERS\srv.sys"

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем "Драйвер сервера Server SMB 2.xxx" — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

;Убираем зависимость службы "Рабочая станция" от службы "Мини-перенаправитель SMB 1.x"

;"DependOnService"="Bowser MRxSmb20 NSI" вместо "Bowser MRxSmb10 MRxSmb20 NSI"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation]

"DependOnService"=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00, \

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу "Мини-перенаправитель SMB 1.x", которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;"ImagePath"="system32\DRIVERS\mrxsmb10.sys"

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем "Мини-перенаправитель SMB 2.0" — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

1. Установите патчи-обновления MS17-010, закрывающие уязвимость ETERNALBLUE в SMB согласно вашей операционной системе:

Обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143)

technet.microsoft.com/lib…ry/security/MS17-010.aspx

Для остальных, уже неподдерживаемых систем (Windows XP и прочих) можно скачать здесь:

www.catalog.update.micros…m/Search.aspx?q=KB4012598

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

Массивная кибератака: WannaCry вымогатель заразил более 230, 000 компьютеров по всему миру

WannaCry вирус — это программа-вымогатель, которая использует EternalBlue эксплойт для заражения компьютеров, работающих под управлением операционной системы Microsoft Windows. Вымогатель также известен как WannaCrypt0r, WannaCryptor, WCry, и Wana Decrypt0r. Как только он попадает на целевой компьютер, он быстро шифрует все файлы и помечает их одним из следующих расширений: .wcry, .wncryt и .wncry.

Вирус делает данные бесполезными с помощью сильного шифрования, меняет обои для рабочего стола, создает записку о выкупе “Please Read Me!.txt” а затем запускает окно программы под названием “WannaDecrypt0r”, которое сообщает, что файлы на компьютере были зашифрованы. Вредоносная программа призывает жертву выплатить выкуп в размере от $300 до $600 в биткоинах и обещает удалить все файлы, если жертва не заплатит деньги в течении 7 дней.

Вредоносная программа удаляет теневые копии, чтобы предотвратить восстановление зашифрованных данных. Кроме того, вымогатель действует как червь, потому что как только он попадает на целевой компьютер, он начинает искать другие компьютеры, которые можно заразить.

Паразит использует лазейку безопасности в ОС Windows и быстро распространяется, используя инструменты общего доступа к файлам (такие как Dropbox или облачные диски общего доступа) без запроса разрешения жертвы сделать это. Поэтому, если вы подверглись кибер-атаке, вы должны как можно скорее удалить WannaCry, чтобы он не распространялся дальше.

Киберпреступники использовали этого вымогателя в массовой кибер-атаке, которая была запущена в пятницу, 12 мая 2017 года. Согласно последним сообщениям, злоумышленная атака успешно затронула больше 230 000 компьютеров в более чем 150 странах.

Воздействие кибератаки ужасно, так как вирус нацелен на организации из разных секторов, здравоохранение, похоже, страдает больше всего. Из-за нападения были приостановлены различные больничные услуги, например, были отменены сотни операций. Согласно сообщениям, первыми крупными компаниями, пострадавшими от этого выкупа, были Telefonica, Gas Natural и Iberdrola.

Некоторые из затронутых компаний имели резервные копии данных, в то время как другие сталкивались с трагическими последствиями. Без исключения, всем жертвам рекомендуется как можно скорее удалить WannaCry, так как это может помочь предотвратить дальнейшее распространение вымогателя.

WannaCry распространяется, используя EternalBlue эксплойт

Основной вектор заражения WannaCry вымогателя — это эксплойт EternalBlue, который является кибер-шпионом, украденным из Агентства национальной безопасности США (NSA) и опубликованным онлайн группой хакеров, известной как Shadow Brokers.

Атака EternalBlue нацелена на Windows CVE-2017-0145 уязвимость в Microsoft протоколе SMB (Server Message Block). Уязвимость уже исправлена, сообщается в бюллетене по безопасности Microsoft MS17-010 (выпущенном 14 мая 2017 г.). Эксплойт-код, используемый исполнителями, предназначался для заражения устаревших систем Windows 7 и Windows Server 2008, но, по сообщениям, пользователи Windows 10 не могут быть затронуты этим вирусом.

Вредоносная программа обычно поступает в виде трояна-дроппера, содержащего набор эксплойтов и самого вымогателя. Затем дроппер пытается подключиться к одному из удаленных серверов, чтобы загрузить вымогателя на компьютер. Последние версии WannaCry распространяются через girlfriendbeautiful[.]ga/ hotgirljapan.jpg?i =1 в регионе APAC. Вымогатель может затронуть любого, кто не обладает знаниями о распространении вымогателей, поэтому мы рекомендуем прочитать это руководство по предотвращению WannaCry вымогателя, подготовленное нашими специалистами:

- Установите системное обновление безопасности MS17-010, недавно выпущенное Microsoft, оно устранит уязвимость, которую использует вымогатель. Обновления были выпущены исключительно для старых ОС, таких как Windows XP или Windows 2003.

- Следите за обновлениями остальных компьютерных программ.

- Установитенадежное антивирусное средство для защиты вашего компьютера от незаконных попыток заразить вашу систему вредоносными программами.

- Никогда не открывайте электронные письма, которые приходят от незнакомцев или компаний, с которыми у вас нет бизнеса.

- Отключите SMBv1, используя инструкции, предоставленные Microsoft.

Исследователь демонстрирует скриншоты, сделанные во время WannaCry атаки. Вы можете видеть Wanna Decrypt0r окно также, как и изображение, установленное WannaCry в качестве фона рабочего стола после заражения системы и шифрования всех файлов на ней.

Версии WannaCry

Вирус файл-расширение .wcry. Считается, что это первая версия печально известного вымогателя. Впервые, она была обнаружена в начале февраля 2017 года, и поначалу этот вирус не был похож на тот, который мог превзойти самые распространенные вирусы, такие как Cryptolocker, CryptXXX или Cerber.

Вирус использует криптографический шифр AES-128 для надежной блокировки файлов, добавляет файл расширение .wcry к их именам и просит передать 0,1 биткойн в предоставленный виртуальный кошелек. Первоначально вредоносное ПО распространялось через спам письма электронной почты; Однако, конкретно этот вирус не принес много доходов для его разработчиков. Несмотря на то, что файлы, зашифрованные этим вымогателем, оказались невосстанавливаемыми без ключа дешифрования, разработчики решили обновить вредоносную программу.

Вирус-вымогатель WannaCrypt0r . Это еще одно название обновленной версии вымогателя. Новая версия выбирает уязвимости Windows как основной вектор атаки и зашифровывает все файлы, хранящиеся в системе за считанные секунды. Зараженные файлы могут быть распознаны через расширения, добавленные к имени файла сразу после оригинального имени файла — .wncry, wncryt или .wcry.

Невозможно восстановить поврежденные данные без резервных копий или закрытого ключа, созданного во время процесса шифрования данных. Обычно вирус требует $300, хотя он повышает цену выкупа $600, если жертва не заплатит деньги в течение трех дней.

Вирус-вымогательWannaDecrypt0r . WannaDecrypt0r — это программа, которую вирус запускает после успешного проникновения в целевую систему. Исследователи уже заметили версии Wanna Decryptor 1.0 и Wanna Decryptor 2.0, приближающиеся к жертвам.

Вредоносная программа отображает часы с обратным отсчетом, показывающие, сколько времени осталось, чтобы заплатить выкуп до тех пор, пока цена его не достигнет максимума, а также идентичные часы обратного отсчета, показывающие, сколько времени осталось до тех пор, пока вирус не удалит все данные с компьютера. Эта версия потрясла виртуальное сообщество 12 мая 2017 года, хотя спустя несколько дней его остановил исследователь безопасности, который носит имя MalwareTech.

Как удалить WannaCry и восстановить зашифрованные файлы?

Вам следует полагаться только на профессиональные методы удаления вируса WannaCry и не пытаться вручную удалить эту вредоносную программу. Вирус чрезвычайно опасен и использует сложные меры для распространения через всю компьютерную систему, а также заражает подключенные компьютеры и интеллектуальные устройства. Чем скорее вы отключите этот вирус, тем лучше, так что не теряйте больше времени.

О вирусах-вымогателях в криптосообщества активно заговорили в мае 2017 года. В это время вирус WannaCry быстро распространился по компьютерным сетям. Он заражали компьютеры на Windows, шифровал файлы на жестком диске ПК, а затем требовал выкуп в биткоинах за засшифровку.

Это краткий принцип действия шифровальщиков. В этой статье разберемся, что такое WannaCry, как лечить зашифрованные компьютеры и что рассказывает source code вируса.

Читайте в статье

Каналы заражения

Технически, вектор атаки или заражения — это средство, с помощью которого вымогатели получают доступ. Самые популярные:

Феномен WannaCry

Несколько факторов привлекли внимание к WannaCry. В первую очередь из-за того, что он заразил крупнейшие компании. В их числе Британская национальная служба здравоохранения. Вирус-шифровальщик эксплуатировал уязвимость Windows, которая была впервые обнаружена Агентством национальной безопасности США. Symantec и другие исследователи безопасности связывали его с Lazarus Group — организацией, которая занимается киберпреступностью и может быть связана с правительством Северной Кореи.

WannaCry Ransomware состоит из нескольких компонентов. Он попадает на зараженный компьютер в форме дроппера. Это отдельная программа, которая извлекает встроенные в нее компоненты приложения. Эти компоненты включают в себя:

- приложение, которое шифрует и дешифрует данные,

- файлы, содержащие ключи шифрования,

- копию Tor.

Как WannaCry выбирает компьютеры?

Вектор атаки для WannaCry более интересен, чем сам шифровальщик. Уязвимость, которую использует WannaCry, заключается в реализации Windows протокола SMB. Он помогает различным узлам сети взаимодействовать, а реализацию Microsoft можно обмануть специально созданными пакетами для выполнения любого кода.

Считается, что Агентство национальной безопасности США обнаружило эту уязвимость уже давно. Вместо того, чтобы сообщить общественности, оно разработало код под названием EternalBlue. Этот эксплойт, в свою очередь, был похищен группой хакеров. Shadow Brokers, название этой группы, создали пост 8 апреля 2017 на Medium (это сообщение полно политики, в нем заявлена позиция этой группы. Мы не будем переводить текст, там есть и отрывок про отношение к России, так как опасаемся, что это будет звучать экстремистски).

В Microsoft обнаружили уязвимость за месяц до этого и выпустили патч. Тем не менее это не помешало WannaCry, который опирался на EternalBlue, быстро распространиться по устройствам. После этого Microsoft обвинила правительство США, что оно не поделилось информацией об этой уязвимости раньше.

Хатчинс не только обнаружил жестко запрограммированный URL-адрес, но и заплатил 10,96 долларов и открыл там сайт. Это помогло замедлить распространение вредоносного ПО. Вскоре после того, как его признали героем, Хатчинс был арестован за то, что предположительно разрабатывал вирусы в 2014 году.

Symantec считают, что код вируса может иметь северокорейское происхождение. WannaCry бродил по сети в течение нескольких месяцев, прежде чем началась эпидемия. Это более ранняя версия вредоносного ПО, получившая название Ransom.Wannacry. Она использовала украденные учетные данные для запуска целевых атак. Использованные методы похожи на Lazarus Group.

Lazarus Group является хакерской группировкой, которая связана с Северной Кореей. В 2009 году они проводили DDoS-атаки на правительственные компьютеры Южной Кореи, затем атаковали Sony и банки.

Но так как исходный код вируса был открыт, нельзя точно приписать атаку кому-либо.

WannaCry source code

Немного технических деталей.

Имя вируса: WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY

Вектор: Все версии Windows до Windows 10 уязвимы, если не исправлены для MS-17-010.

Выкуп: от 300 до 600 долларов. В вирусе есть код для удаления файлов.

Backdooring: червь проходит через каждый сеанс RDP в системе, чтобы запустить вымогателя от имени этого пользователя. Он также устанавливает бэкдор DOUBLEPULSAR. Это делает восстановление труднее.

Каждое заражение генерирует новую пару ключей RSA-2048:

- Открытый ключ экспортируется как BLOB-объект и сохраняется в 00000000.pky.

- Закрытый ключ шифруется с помощью открытого ключа вымогателя и сохраняется как 00000000.eky

Каждый файл зашифрован с AES-128-CBC, с уникальным ключом AES на файл. Каждый ключ AES генерируется CryptGenRandom.

Ключ AES зашифрован с использованием пары ключей RSA, уникальной для каждого. Открытый ключ RSA, используемый для шифрования приватного ключа, встроен в DLL и принадлежит авторам вируса.

Три адреса для выкупа жестко запрограммированы в программе:

Как лечить WannaCry — патч

По иронии судьбы, патч, который защищает от WannaCry, был уже доступен до начала атаки. Microsoft в обновлении MS17-010, что вышло 14 марта 2017 года, исправил реализацию протокола SMB для Windows. Несмотря на критическое обновление, многие системы все еще не обновились до мая 2017 года. Больше повезло Windows 10, так как функция автоматического обновления сработала. То есть решение, как защититься от вируса-шифровальщика, уже было, но халатность на местах заставила компании поплатиться.

Для тех систем не было дешифровщика и выхода, кроме восстановления файлов из безопасной резервной копии. Хотя те, кто следит за кошельками биткоина, что указаны в сообщении от вируса, говорят, что некоторые платят выкуп. При этом мало доказательств того, что они вновь получили доступ к файлам.

Эта атака заставила Microsoft выпустить патч даже для XP, что поддержка прекращена. Большинство заражений было на Windows 7.

Другие вирусы-вымогатели

Несмотря на всю гласность WannaCry все еще заражает системы. В марте 2018 года Boeing был поражен WannaCry. Однако компания заявила, что это был небольшой ущерб.

Большую опасность сегодня представляют варианты WannaCry или, точнее, новые вредоносные программы, основанные на том же коде EternalBlue. В мае 2018 года ESET выпустила исследование: количество обнаружений вредоносного ПО на основе EternalBlue превысило свой максимальный уровень в 2017 году.

Например, известен апгрейд вируса Petya и NotPetya. Это две связанные вредоносные программы, которые затронули тысячи компьютеров в 2016 и 2017 годах. Как Petya, так и NotPetya стремятся зашифровать жесткий диск. Между ними много общих черт, но у NotPetya есть больше потенциальных инструментов, которые помогают распространять и заражать компьютеры.

Вирус Petya — это стандартный вымогатель, целью которой является получение небольшого количества BTC от жертв.

NotPetya считается некоторыми кибератакой, которая спонсируется Россией и маскируется под вирус.

После перезагрузки компьютер зашифрован.

Точнее, он не зашифрован. Вместо того, чтобы искать файлы и шифровать их, вирус устанавливает собственный загрузчик. Он перезаписывает основную загрузочную запись уязвимой системы, а затем шифрует таблицу файлов, которая является частью файловой системы. По сути, файлы не зашифрованы, но компьютер не может получить доступ к той части файловой системы, которая сообщает их местонахождение.

Почему Петя получил такое имя?

Название происходит из фильма о Джеймсе Бонде 1995 года GoldenEye. Аккаунт в Твиттере, который подозревали в принадлежности к вредоносному ПО, использовал на аве изображение Алана Камминга, сыгравшего злодея.

История NotPetya

Через пару месяцев после того, как Петя распространился, появилась новая версия, под названием Mischa. Миша включается, если пользователь отказывает Пете в доступе на уровне администратора.

В июне 2017 года все кардинально изменилось. Новая версия вредоносного ПО начала быстро распространяться, причем зараженные сайты были в основном украинскими. Также он появился в Европе. Новый вариант быстро распространился от сети к сети, без спам-писем или социальной инженерии. Kaspersky Lap переименовал эту программу в NotPetya.

NotPetya распространяется самостоятельно. Он использует несколько способов:

- через блэкдор в M.E.Doc (ПО для бухгалтерского учета, популярное на Украине).

- С этих серверов вирус ушел на другие компьютеры, используя EternalBlue и EternalRomance.

- Он также может воспользоваться инструментом Mimi Katz, чтобы найти учетные данные сетевого администрирования. Затем он включает встроенные в Windows инструменты PsExec и WMIC для удаленного доступа к локальной сети и заражает другие компьютеры.

NotPetya шифрует все. При этом он не расшифровывает данные. Если шифровальщики используют идентификатор на экране, который жертва отправляет вместе с выкупом. Тогда можно понять, кто именно заплатил. Но NotPetya генерирует случайное число. В процессе шифрования он повреждает их без возможности восстановления.

Из-за того, что вирус более совершенный, его подозревали в причастности к большим ресурсам, типа к госразведке. Плюс, из-за нападения на на Украину в 2017 году под подозрение попала Россия. Это обвинение огласило украинское правительство. Многие западные страны, в том числе США и Великобритания, поддержали ее. Россия отрицает свою причастность, указывая, что NotPetya заразил и многие российские компьютеры.

Еще о знаменитых вирусах-вымогателях

SecureList от Kaspersky сообщает, что с апреля 2014 года по март 2015 года наиболее известными были CryptoWall, Cryakl, Scatter, Mor, CTB-Locker, TorrentLocker, Fury, Lortok, Aura и Shade. Им удалось атаковать 101 568 пользователей по всему миру, что составляет 77,48% всех пользователей, подвергшихся криптовымогательству за этот период.

CryptoLocker был одним из самых прибыльных видов вымогателей своего времени. В период с сентября по декабрь 2013 года он заразил более 250 000 систем. Он заработал более 3 миллионов долларов до того, как его ботнет Gameover ZeuS отключили. Это случилось в 2014 году в рамках международной операции.

Впоследствии создали инструмент для восстановления зашифрованных файлов, скомпрометированных CryptoLocker. Но на смену пришли его клоны — CryptoWall и TorrentLocker.

В мае 2016 года исследователи Лаборатории Касперского заявили, что в первом квартале этого года в тройку вымогателей входили: Teslacrypt (58,4 процента), CTB-Locker (23,5 процента) и Cryptowall (3,4 процента).

Один из первых вариантов вымогателей для Apple OS X также появился в 2016 году. KeRanger воздействовал на пользователей, использующих приложение Transmission, но за полтора дня затронул около 6500 компьютеров.

Согласно отчетам с начала 2017 года, шифровальщики принесли кибер-преступникам один миллиард долларов США.

Новый отчет Национального агентства по борьбе с преступностью предупреждает о развитии угроз, таких как мобильные вымогатели и IoT. Лучшие практики защиты от шифровальщиков — регулярное резервное копирование и обновление программного обеспечения. Но они не применяются к большинству IoT-устройств. Это делает их более привлекательными для хакеров.

Также под угрозой различные службы со старым ПО, типа коммунальщиков. Это может быть огромной проблемой, если хакеры захотят заработать на нашей безвыходности.

Читайте также: