Сеть тор и вирусы

Рассказываем, как вычисляют людей в тёмном сегменте интернета.

Сразу к главному: невозможно совсем спрятаться в даркнете

Даркнет кишит предложениями противозаконных сделок и желающими в них поучаствовать. Очень глупо считать, что правоохранительные органы его игнорируют.

За примерами далеко ходить не надо. Основатель крупнейшей даркнет-площадки Silk Road попался из-за своей забывчивости. Росс Ульбрихт прекрасно скрывался и шифровался, но однажды использовал тот же ник, что и на старых форумах, где ранее разместил вакансию в поисках сотрудника на другой проект.

И всё. Ульбрихта арестовали в библиотеке, где он сидел с ноутбука на Silk Road под аккаунтом администратора. Также вычислили посылку с девятью поддельными документами, которые Ульбрихт планировал использовать для аренды серверов для Silk Road, и установили его место жительства.

Дали 2 пожизненных срока, а также 20, 15 и 5 лет за отдельные эпизоды. На тот момент ему был 31 год, и теперь его жизнь вне тюрьмы завершена.

Окей, но ведь есть Tor! Разве он не анонимен?

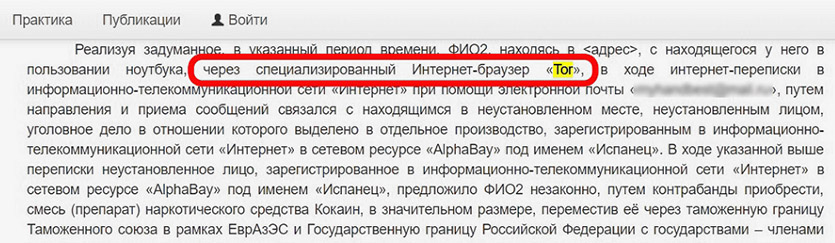

Результат сделки – 5 лет и 1 месяц колонии за 4,53 г кокаина. Вот вам и защищенные Tor с даркнетом.

Иными словами, чаще всего даркнетчиков ловят на внешней активности. Которая начинается в Tor и заканчивается в реальном мире.

Но пользователя даркнета поджидают и другие угрозы конфиденциальности.

1. Взлом аккаунтов на сайтах даркнета

К тому же после взлома аккаунта хакер получает доступ к старой переписке владельца. Так что установка кодовых фраз или просьба привести факты из прежнего общения не спасает.

Фактически, крадётся личность пользователя, и от её лица можно наделать многое.

Шутка в том, что реальный владелец аккаунта не способен ничего доказать без деанонимизации. Не покажет же он личную фотку, номер телефона или профили в соцсетях.

2. Загрузка вирусов и вредоносных скриптов

Сайты даркнета могут заражать вирусами. Почему бы и нет? Они ничем особо не отличаются от обычных веб-сайтов. Например, вредоносный скрипт позволит узнать реальный IP-адрес пользователя или перехватить его трафик без взлома аккаунта.

Преимущество заражения сайтов – массовость атаки. Если аккаунты обычно ломают по одному, то здесь можно получить сразу весь трафик или IP-адреса пользователей, заходивших на сайт в определённый промежуток времени.

Ну а дальше можно в спокойном темпе раскрыть личности, возбудить дело и закрыть нарушителей закона, как ни в чём не бывало.

3. Криптовалютные транзакции прозрачны

Пора развеять миф об анонимности биткоина и многих других криптовалют. В блокчейне биткоина можно отследить каждую транзакцию вплоть до генезис-блока (самого первого блока в цепи). А значит, если знать биткоин-адрес продавца, можно увидеть все транзакции, которые с него совершались.

Соответственно, и вторую сторону сделки можно вычислить. Адреса порой достаточно просто загуглить, чтобы выявить связь между ними и реальными людьми вне даркнета.

К слову, сотрудника Секретной службы США, который участвовал в расследовании Silk Road, вычислили после кражи 13 тыс. биткоинов (примерно 108 млн долларов по сегодняшнему курсу). Он вывел битки на биржу со своего кошелька, чтобы перевести в традиционные деньги. По данным биржи и кредитной карты его и нашли.

Повысить уровень анонимности транзакций можно, используя биткоин-миксеры. Они смешивают транзакции с разных адресов, маскируя отправителя и получателя и разбивая одну крупную транзакцию на множество мелких. Но 100% гарантии анонимности они не дают.

Что теперь делать?

Прежде всего, признать, что в даркнете рано или поздно находят всех, а криптовалюты не анонимны на 100%. Во-вторых, не делать того, о чём потом придётся жалеть. В-третьих, не связывать жизнь в даркнете с жизнью вне закрытой сети. Например, через одни и те же логины и пароли.

Для вычисления людей в даркнете используют вредоносные скрипты, которые встраивают в код сайта, отслеживание биткоин-транзакций, взлом аккаунтов на тёмных площадках. Но чаще всего помогают банальные методы социальной инженерии.

Сдают друзья, соседи и знакомые, работают подставные продавцы и покупатели, находятся посты на форумах под никами из даркнета, случайность и невнимательность приводит к тюремным срокам.

Лучше в даркнет не ходить, но если пойдёте, то знайте: если что, вас можно найти.

На всякий случай, наш классный Telegram канал. Заходи!

Алексей Навальный, доступ к блогу и сайту которого пытались блокировать, сделал подборку советов по обходу блокировок в интернете. Отдельно в ней он выделил браузер Tor.

Браузер Tor шифрует трафик и не позволяет рекламщикам и проч. отслеживать запросы пользователей. Информация передается по случайной цепочке сети Tor, состоящей из тысяч узлов-серверов. Как любят показывать в фильмах, ваш запрос может пройти через Германию, Польшу и США, а в итоге вы из России зайдете на сайт, который тоже находится в России.

Поддерживают эти узлы в основном волонтеры. Порой это выходит им боком. Например, в апреле 2017 г. в Москве был задержан математик Дмитрий Богатов. С его узла Tor, который находился у него дома, разместили призыв к несанкционированной акции протеста. Почти 3,5 месяца Богатов провел в СИЗО. В конце концов адвокатам удалось доказать, что его IP-адресом мог воспользоваться любой пользователь Tor, и обвинения сняли (позже по этому делу написал явку с повинной и был осужден житель Ставрополя Владислав Кулешов).

Темная сторона Tor

Журналисты, полицейские, разведчики используют Tor, чтобы защитить свои анонимные источники.

Есть и еще один камень в огород Tor: он существует на деньги правительства США. В 2015 г. Tor получил от американских госструктур 85% бюджета, в 2017 г. – 51,5%. Tor отрицает, что как-либо сотрудничает с властями. Более того, американские власти тратят на борьбу с Tor чуть ли не больше денег, чем на его поддержку. Например, в 2014 г., по данным Tor, американский Университет Карнеги-Меллон получил $1 млн, чтобы вычислить IP-адреса ряда пользователей. В итоге была проведена операция Onymous, в ходе которой было задержано 17 продавцов нелегальной продукции. Университет в ответ клялся, что делится информацией бесплатно, если получает судебный запрос.

Главная задача Багуэрос – снизить зависимость Tor от бюджета США и перевести его на другие источники финансирования. Она твердо знает, что для этого надо сделать.

Муж по интернету

Багуэрос родом из Бразилии. В юности она увлеклась правозащитной тематикой, программированием и свободным ПО. Она считает, что программы должны быть бесплатными и открытыми, т. е. любой имеет право просматривать код и вносить в него изменения. Яркий пример свободного ПО – операционная система Linux, большая часть программистов которой работают на чистом энтузиазме.

Окончив в 2000 г. Университет Алфенаса (Бразилия), Багуэрос с друзьями основала проект Indymedia Brazil, который работает с правозащитниками и СМИ. Она создавала на основе свободного ПО сайты, помогала радиостанциям наладить онлайн-вещание, а газетам – печатать тиражи в Бразилии и Аргентине с помощью цифровых инструментов. Сама работала журналистом-фрилансером, выпуская статьи, видеоролики и подкасты на правозащитные темы.

В начале 2000-х власти Бразилии решили перевести чиновников и госкомпании на свободное ПО. Это позволяло экономить миллионы долларов на лицензиях. Опыт Багуэрос пришелся весьма кстати. В 2005 г. она работала в министерстве связи, а потом – в администрации президента. В ее обязанности входил отбор и заказ программ и поддержание связи между чиновниками и программистами.

Еще в юности у нее появилось множество онлайн-друзей из разных стран. Одним из них был такой же, как она, энтузиаст из США. Позже он станет ее мужем и сыграет важную роль в ее карьере.

Северянин и южанка

Будущий супруг Изабелы Райан Багуэрос вырос на северо-востоке Огайо в семье потомственных металлургов. В 10 лет ему подарили компьютер, и он пропал в виртуальной реальности. В какой-то момент Райан активно участвовал в 216 BBS (электронные доски объявлений, на которых пользователи общались, обменивались файлами, играли). Как ни странно, он считал, что программирование – хобби, которое не может приносить денег. Только когда работа в строительной компании окончательно надоела, Райан переехал в более крупный город Дейтон (Огайо) и основал стартап NiteOnTheTown.com. Он скупал по дешевке старые компьютеры, оснащал веб-камерами и ставил в барах города. Так люди могли заранее увидеть, что творится в том или ином баре, и решить, куда пойти развлекаться.

В 1999 г. его подруга отправилась на учебу в Сан-Франциско и резонно заметила, что в этом городе на такой сервис спрос гораздо выше. Райан снова переехал и попал в местную тусовку поклонников свободного ПО. Со стартапом не задалось, так что он устроился в штат и днем работал ради денег, а по ночам – ради идеи: вместе с единомышленниками писал программы с открытым кодом, которые позволяли публиковать в интернете аудио-, фото- и видеоматериалы. Как раз в то время Латинская Америка кипела: коллапс экономики Аргентины, попытка переворота в Венесуэле, водные бунты в Боливии. Наработками Райана пользовались фрилансеры, освещавшие эти события. Он познакомился со многими программистами и журналистами из Латинской Америки, в том числе с Изабелой.

Когда Бразилия стала мигрировать на свободное ПО, множество латиноамериканских знакомых Райана получили госконтракты. К тому времени Райан работал в одном из бизнес-инкубаторов Сан-Франциско и хорошо понимал, как писать заявки и как координировать работу программистов на удаленке. Он принялся помогать латиноамериканским онлайн-друзьям. В 2006 г. они решили развиртуализироваться (т. е. встретиться в реальном мире) в Бразилии.

На встрече болтали обо всем. Огромным открытием для латиноамериканцев стало то, сколько платят их коллегам в США. Так родилась идея стартапа: заключать контракты в США, а код писать в Латинской Америке. Тем более что система взаимодействия, программы для удаленной работы и совместной разработки – все это было уже создано и отлажено во время создания свободного ПО.

В следующем году возник стартап North by South. Одним из его основателей стала Изабела, которая вышла замуж за Райана Багуэроса и переехала в США.

Очень сложный Tor

В North by South Изабела отвечала за работу программистов в Латинской Америке и контракты с местными правительствами, тогда как Райан искал заказчиков в Сан-Франциско и Лос-Анджелесе.

Стартап сумел найти инвестора, перебрался из тесной каморки в помещение побольше. Раньше он бросался на любые заказы, а теперь стал более придирчиво отбирать клиентов. Правда, в конце концов стартап закрылся, но Изабела к тому времени из него уже ушла. В 2011 г. ее переманили продакт-менеджером в Twitter. Она отвечала за опцию по переводу твитов на другие языки, благо отлично владела английским, испанским и португальским. Оттуда в 2015 г. Багуэрос перешла в Tor менеджером проекта. Она командовала дизайнерами, которые делали браузер, сайт и приложения Tor более дружелюбными для пользователя.

В 2015–2016 гг. каждый квартал браузер Tor скачивало около 7 млн человек, рассказывала Багуэрос. А число его пользователей топталось на месте: около 2 млн человек. Она решила, что люди отказываются от Tor из-за недружественного интерфейса. Статистика показала, что на домашней странице (появляется, когда человек впервые открывает Tor) люди проводили до 40 минут: они просто не понимали, как эта штука работает. Сейчас это время сократилось до 5 минут максимум. Но до сих пор, по словам Багуэрос, Tor ежедневно использует около 2 млн человек, из них активных пользователей около 600 000.

С ноября 2018 г. Багуэрос работает исполнительным директором Tor. Ее главная задача – усилить финансовую независимость проекта. Над этим же билась ее предшественница Шери Стил. В 2015 г. правительственные гранты составляли 85% от бюджета в $3,3 млн, в 2016 г. – 76% от $3,2 млн, а в 2017 г. (последний год, за который есть отчетность) – 51,5% от $4,1 млн.

На что существует Tor

Кроме грантов из бюджета США Tor получает деньги за исследования и образовательные программы. Например, шведский МИД потратил в 2017 г. $594 000 на тренинги и инструкции, написанные на уровне понимания простых пользователей сети, – как активистам по всему миру избежать слежки в интернете. Помогают и близкие по духу проекты. $522 000 дала Mozilla, выпускающая бесплатный браузер Firefox (браузер Tor сделан на основе Firefox), $25 000 – поисковик DuckDuckGo, стоящий по умолчанию в браузере Tor.

Растет интерес и со стороны компаний не из IT-сферы. Например, один банк использует технологию сети Tor, чтобы повысить безопасность онлайн-трансляций, утверждает Багуэрос.

Пожалуй, самые большие надежды Tor возлагает на обычных пользователей. В 2015 г. проект начал принимать пожертвования от частных лиц и в 2017 г. собрал от них уже $426 000, т. е. 10% бюджета. Tor надо спешить с налаживанием финансирования. В декабре прошлого года Багуэрос уверяла, что администрация Трампа не предпринимала попыток урезать гранты. Но чиновники постоянно дают ей понять, что тема не снята с повестки, предупреждает CyberScoop.

Как заработать на безопасности

Багуэрос хочет увеличить число пользователей Tor. Это должно повысить сумму пожертвований. Блог Tor не устает повторять, что по всему миру, от Египта до Венесуэлы, ограничивается свобода слова, некоторые страны и вовсе пытаются перекрыть интернет, а на Западе такие корпорации, как Google и Amazon, пристально следят за пользователями и торгуют данными об их поведении.

Багуэрос намерена расширять число пользователей по всему миру. Ее подчиненные ездили в Африку, Азию и Латинскую Америку, чтобы на месте разобраться, как сделать Tor доступнее и безопаснее. Наконец, в конце прошлого года была выпущена альфа-версия браузера Tor для смартфонов на базе Android. Программа еще далека от совершенства, Багуэрос предстоит довести ее до ума.

Больше видео на нашем канале - изучайте интернет-маркетинг с SEMANTICA

Говоря простыми словами, ТОР – это сеть, где пользователь полностью сохраняет свою анонимность в интернете. При этом не имеет особого значения, что он будет делать – посещать сайты, вести собственный блог, отправлять сообщения.

Анонимность трафика возможна за счет применения распределенной по всему миру серверной сети с переадресацией на десятки (а в некоторых случаях и сотни) узлов. Использовать возможности такой сети может каждый, кто скачает браузер ТОР и установит его на компьютер.

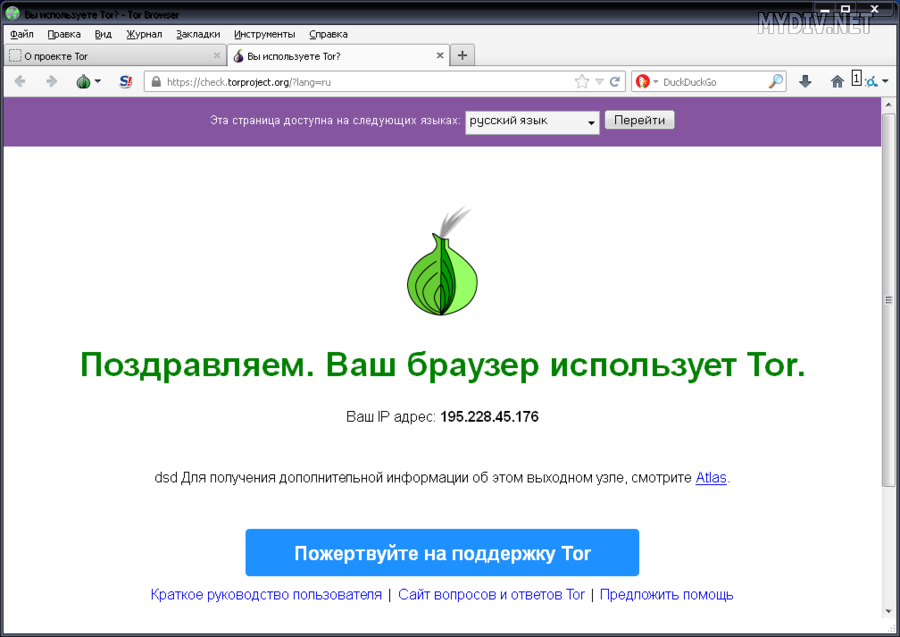

На скриншоте представлена процедура определения ip-адреса компьютера пользователя (ПК физически в этот момент находится в Воронеже, Россия).

Зачем могут пригодиться технологии ТОР

Причин, по которым может понадобиться анонимность, несколько:

- возможность получения доступа к сайтам,

- заблокированным региональными провайдерами;

- нежелание разглашать данные о компьютере и его местонахождении;

- скрытие личных данных и обеспечение безопасности информации на ПК.

Основные принципы работы сети ТОР

Чтобы разобраться, что такое TOR, следует понимать, как система работает. Она состоит из нескольких основных узлов:

- Входной или сторожевой – при помощи этого узла происходит непосредственный вход в сеть. Как правило, входные узлы – это стабильные и высокоскоростные сервера.

- Промежуточный – предназначен для передачи информации от входного узла к выходному, благодаря чему отследить все перемещения информации практически невозможно. Количество промежуточных узлов постоянно меняется и в некоторых ситуациях может доходить до нескольких сотен.

- Выходной – точка, используемая, чтобы отправить трафик пользователю.

Анонимная сеть ТОР позволяет использовать многочисленные виртуальные сервера стандартов DigitalOcean или EC2, благодаря которым при отслеживании данных будет отображаться только трафик, подвергшийся неоднократному шифрованию.

Как установить браузер ТОР

Скачать браузер ТОР можно на многих других ресурсах, но важно помнить, что многие не совсем честные разработчики скрывают под установочным файлом вирусы или программы шпионского характера. Поэтому важно скачивать файл для установки только с проверенных ресурсов и после закачки файла желательно проверить его при помощи антивируса.

Процедура установки стандартная, и редко вызывает трудности, но запуск программы имеет определенные особенности – каждый раз при старте программы необходимо производить соединение с сетью ТОР, иначе об анонимности можно забыть.

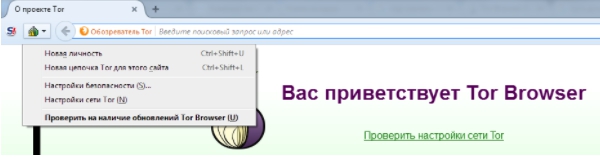

Во время работы с сетью ТОР пользователь может изменить цепочку серверов для того или иного сайта, чтобы отследить его было практически невозможно.

Немаловажная особенность работы браузера и сети в том, что после закрытия окна данные о сайтах и ресурсах, посещенных пользователем, автоматически удаляются. Поэтому при последующем входе на определенные сайты и ресурсы логин/пароль придется вводить заново.

Риски при использовании ТОР

Чтобы установить сеть ТОР, не надо прикладывать множество усилий.Однако существует несколько моментов, которые могут доставить немало хлопот пользователям.

- Важным аспектом является применение плагинов и дополнений, отправляющих их разработчикам данные о пользователе – анонимность в такой ситуации будет нулевая.

- Несмотря на анонимное посещение сайтов, компьютер пользователя с установленным ТОР, совершенно не защищен от вирусов, троянских программ и хакерских атак. Поэтому важно использовать качественные антивирусы и файерволы, которые должны быть правильно настроены.

- Следует быть готовым к тому, что скорость загрузки страниц катастрофически упадет, так как запрошенная пользователем страница длительное время передается сотнями серверов, расположенных по всему миру. Но эта проблема не пугает пользователей, так как можно полностью скрыть свою активность в сети.

Когда бренд интересен подписчикам.

Когда ваш контент нравится.

Когда про вас не забывают.

Когда ваш сайт посещают.

Немного слов по ситуации в качестве вступления

В последнее время интерес к анонимной сети Tor постоянно растёт. И этому есть немало причин..

Зачем он нужен, этот Tor?

И тут на помощь им приходит анонимная сеть Tor. Поскольку она может обеспечить отдельно взятому индивидууму значительное ослабление навязчивого внимания, попутно снимая почти все ограничения на перемещения по Всемирной Паутине. Tor скроет вашу личность в Сети, скроет всё то, что вы делали в Интернете и куда ходили.

Кроме того, сеть Tor имеет и ещё один небольшой практический бонус. Она достаточно часто позволяет обойти такую досадную вещь, как бан по IP на различных сайтах. Мелочь, а приятно.

Что такое Tor, и как оно работает

Это в теории. На практике иногда не всё так радужно. Но обо всех возможных проблемах поговорим чуть позже. Тебе ведь уже надоело длинное и занудное вступление, правда? Не терпится поскорее поставить и попробовать это чудо? Ну что ж, поехали!

Начнём использовать Tor?

Итак, скачать Tor Browser Bundle проще всего с наших страниц. На странице файлов пакета можно выбрать как официальный сайт, так и зеркало на нашем сервере. Файлы одинаковые - выбираем любую ссылку и качаем.

Затем приступаем к установке. Необходимо заметить, что независимо от имеющегося расширения .exe, этот пакет не является программой, которую требуется устанавливать. Это портативная версия - просто архив, который надо всего лишь распаковать в любое место. Затем распакованную папку можно перетаскивать куда угодно и оттуда запускать. Запускай хоть с флешки - всё будет работать.

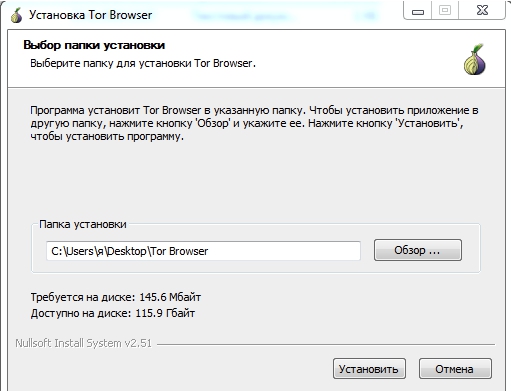

Кликаем дважды на файле, и процесс пошёл. По дефолту архив Tor Browser Bundle просится, чтобы его распаковали на Рабочий стол. Вариант, имхо, не самый удачный. Но если кого это устраивает - пусть всё так и оставляет. По мне же, так удобнее изменить путь и распаковать его в специально подготовленную для этого папку. Например, как на скрине.

На самом деле вопрос, куда распаковывать пакет с Tor-ом - это всего лишь вопрос личного удобства. Важно лишь запомнить, куда мы его запихивали, чтобы потом не потерять на своём винчестере - ведь чтобы запустить его, нам придётся самолично добраться до этой папки и ткнуть в стартовый файл. А вообще, вариант, когда многие программы заменены на свои портативные варианты и собраны в отдельной папке на диске, отличном от системного, весьма и весьма удобен. Проверено лично многолетней практикой.

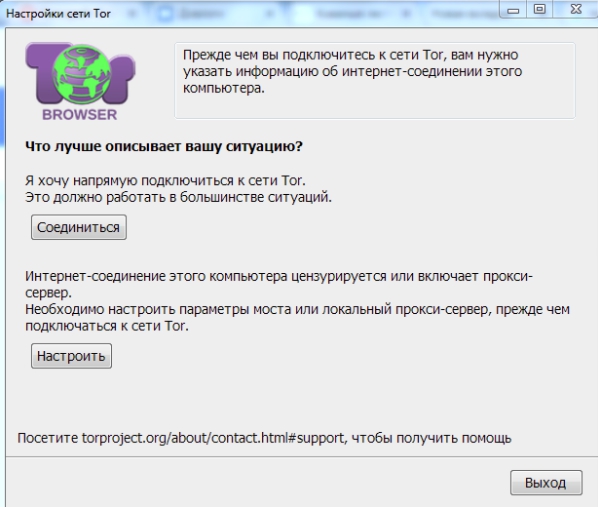

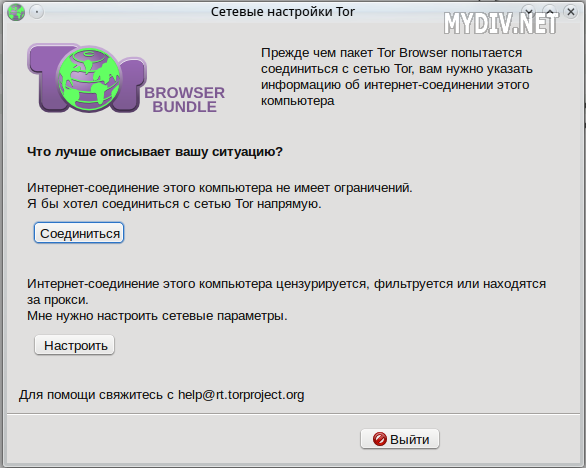

Дважды кликаем на стартовый файл, и процесс пошёл. Первым, что появляется - это вот это окно соединения:

Кстати, в чуть более ранних версиях оно выглядело немного по другому:

Вот такое вот окошко как раз и показывает, что происходит.

Как только соединение произошло. и сеть нас приняла, запускается сам Tor Browser.

Если уж и он не помог - тогда добро пожаловать в Google в поисках решения проблемы.

Ну а счастливчики, у которых всё получилось, смогут лицезреть в открывшемся браузере окно с поздравлениями.

Итак, ты теперь невидим. Однако, пока у тебя голова окончательно не закружилась от анонимности и мнимой безнаказанности, поспешу слегка испортить тебе настроение. Просто так, исключительно из личной вредности.

Немногоо безопасности в Tor

Основные проблемы анонимной сети Tor

К хакерам вплотную примыкает проблема с заражёнными файлами самого Tor Browser-а. И здесь частенько проглядывают уши различных спецслужб, пытающихся вместо анонимной сети подсадить тебе своего трояна. Например, в App Store до сих пор предлагают скачать заражённый Tor Browser. Причём, администрация App Store извещалась об этом неоднократно ещё осенью. Однако, троян по-прежнему всё ещё там. Странная ситуация и странная медлительность. Правда, вся странность мигом пропадает, когда вспоминаешь, что нежная и трепетная дружба между корпорацией Apple и АНБ США крепнет день ото дня. Так что качай файлы самого Tor-а исключительно с официального сайта, либо с нашего портала - наш движок, фактически, тоже выдаст тебе файл напрямую с официального сайта.

Мелкие недостатки Tor

С обзором более-менее серьёзных проблем сети Tor покончено. Перейдём к мелким неприятностям. Про периодически пропадающие сайты я уже говорил. Теперь о русских сайтах в этой анонимной сети. Их мало. Но они уже есть, и их становится всё больше. И даже на многих иноговорящих форумах появляются разделы для русских. Так что где побродить и с кем там пообщаться ты найдёшь. Однако, основным языком в сети Tor пока ещё остаётся английский, и всё самое вкусное в этой сети на буржуйском. Хотя к твоим услугам всегда всевозможные словари и онлайн-переводчики.

И вообще, я настоятельно требую оградить Интернет от детей! Интернету это пойдёт только на пользу. Он от этого станет гораздо безопаснее.

Ну вот, в общем-то все страшилки рассказал. Напомню лишь про вирусы, от которых Tor тебя не защитит - предохраняйся сам. Ну и про анонимность ещё раз - стопроцентной она никогда не бывает, чаще используй своё серое вещество.

Для начала хватит. Дальше сам.

Всяческие политико-революционно-партизанские ресурсы здесь не привожу намеренно. Кому надо, сам найдёт.

Если ты считаешь, что Tor - это исключительно средство для обеспечения

приватности в сети, то ты неправ дважды. Во-первых, его распределенную сеть

можно использовать в разных целях. А, во-вторых, не так уж безопасен черт, как

его малюют. Увы.

Замечательный инструмент для обеспечения анонимности и сохранности данных в

сети хорош по многим причинам. Сразу остаются не у дел любые сниферы, в том

числе установленные и на интернет-маршрутизаторах, потому как весь трафик

передается через цепочку узлов исключительно в зашифрованном виде. Крайне

затруднительно или, если полностью поверить разработчикам, то даже невозможно

становится отследить источник отправки данных благодаря постоянно меняющимся

цепочкам специальных узлов-посредников, через которые передаются данные. Кто не

пробовал использовать Tor, чтобы банально сменить свой IP? Минус на первый

взгляд один - скорость работы. Каждый из нодов, входящих в цепочку, вносит

серьезную задержку, как по времени отклика, так и банально по ширине канала. В

результате получаем анонимное соединение. Анонимное и модемное :). Но диалапный

коннект - это не самая главная проблема активных пользователей Tor. Гораздо

сильнее их должно волновать, что любые данные можно перехватить и, черт подери,

сделать это просто!

Откуда берутся. ноды

Чтобы пустить трафик приложения через Tor, достаточно указать в настройках

прокси - адрес локального SOCKS-сервера. В случае, если такой возможности не

предусмотрено можно использовать соксофикатор (например, Sockcap), но помнить

при этом, что через сокс можно пустить только TCP-трафик. Впрочем, для

большинства пользователей намного более интересны будут готовые сборки (так

называемые Bundles), включающие сам Tor, а также преконфигурированные браузер

Firefox и IM-клиент Pidgin. Поставил и все работает! Кстати говоря, для большего

удобства для Firefox'а реализован плагин

Torbutton.

Щелкнул - и весь безопасно трафик уже передается через цепочку промежуточных

узлов. Что вообще представляют собой эти узлы и как в принципе устроен Tor?

Попробуем разобраться.

Где зарылась собака?

Итак, маршрут постоянно меняется, данные через промежуточные узлы проходят в

виде белиберды, т.е. в зашифрованном виде - где подвох? Он есть. Ведь, как

серьезно бы ни защищались данные, как изощренно не выбирался и запутывался

маршрут, где-то на выходе данные все равно нужно расшифровывать. Ведь только так

их можно доставить до места назначения. Эта операция осуществляется на последней

ноде в цепочке - так называемой выходной нодой (Exit Node). Если на таком узле

установить снифер, то данным ничего больше не останется, как прямиком попасть в

логи :).

Ты можешь подумать, что система такого положения дел не допускает и поднять

Tor для работы выходной ноды нельзя? Запросто! Вся система строится на большом

количестве энтузиастов, участвующих в проекте и предоставляющие свои домашние

компьютеры как ноды, и в том числе выходные. Несколько строчек кода в конфиге -

твой билет их ряды.

Да здравствует Exit node!

Ну что ж, приступим. Для экспериментов нам понадобится любой никсовый

дистрибутив, пускай даже это будет

Backtrack,

запущенный с флешки, или Ubuntu на виртуальной машине - это совершенно не нужно.

Далее потребуется последняя версия Tor (на момент публикации - 0.2.1.19).

Любители GUI также могут скачать и установить Vidalia - мы же будем работать в

консоли. Итак скачиваем пакет, распаковываем и устанавливаем. Я думаю на этой

стадии никаких проблем быть не должно.

Для Tor'а важно, чтобы часы были установлены точно. В противном случае -

синхронизируем с публичными серверами времени. Забегая вперед скажу, что для

запуска Tor лучше создать отдельного пользователя - делается это командой

adduser. Я создал себе пользователя toruser: uid=111(toruser) gid=10(wheel)

groups=0(wheel),10(wheel). Теперь нужно создать файл конфигурации. Tor

использует для хранения своих данных папку .tor в домашней директории

пользователя (/home/toruser). Создаем папку .tor, создаем в ней файл torrc и

открываем его в текстовом редакторе.

Нас интересует несколько параметров :

ControlPort – на этом порту Tor будет принимать подключения для

управления Tor-сервером (т.е. можно подключиться удаленно для конфигурации Tor'а,

опция важна для тех, кто использует графические оболочки типа Vidalia или Tork).

Устанавливаем его в 9051.

DirPort – на этом порту Tor будет принимать данные от сервера

директорий. Устанавливаем в 9030.

ControlPort 9051

DirPort 9030

ExitPolicy – определяет, какой трафик мы будем принимать и форвардить.

Имеет формат "ExitPolicy Accept | reject address:port". По умолчанию политика

следующая:

reject *:25

reject *:119

reject *:135-139

reject *:445

reject *:563

reject *:1214

reject *:4661-4666

reject *:6346-6429

reject *:6699

reject *:6881-6999

accept *:*

Означает, что мы будем резать трафик, направленный на вышеперечисленные

порты, а весь остальной будем пропускать. В принципе можно ее и не

переопределять и оставить дефолтной, ну это уж на твой выбор. Я использовал

следующую:

ExitPolicy accept *:80, accept *:443, accept *:110, accept *:143,

accept *:993, accept *:995, reject *:*

HashedControlPassword – хеш пароля для доступа и конфигурации

Tor-сервера (чтобы никакой злобный хакер не смог переконфигурировать наш

сервер), создается при помощи команды: tor --hash-password.

Nickname – имя нашего сервера.

ORPort – порт, ожидающий подключения от других нодов.

SocksListenAddress - адрес, по которому Tor будет ждать подключений от

приложений, работающих через SOCKS. Формат: SocksListenAddress IP[:PORT]

Установим IP в 127.0.0.1, а порт оставим дефолтным (9050). Это понадобится нам,

если мы захотим использовать Tor в связке с Privoxy или другими прокси.

HashedControlPassword

16:91495A0B7CBC41C76073E1EC00A5CF1510D41462884391CCB24BF489F1

Log notice stdout – выводить сообщения в консоль

Nickname HelloXakep

ORPort 9001

SocksListenAddress 127.0.0.1

Сохраняем изменения и закрываем файл. Можно приступать к запуску. Открываем

консоль, логинимся под toruser и запускаем Tor, передав в качестве параметра

путь до конфиг-файла:

$ tor -f /home/toruser/.tor/torrc

И смотрим выдаваемые сообщения. Как только сервер сможет подсоединиться к

сети, он попытается определить доступность своих портов снаружи. Это может

занять до 20 минут. В логах появятся сообщения вида "Self-testing indicates your

ORPort is reachable from the outside. Excellent". Если таковых нет, это значит,

что сервер недоступен из Сети — тогда следует перепроверить файрволл.

Вот и появился наш сервер в списке. Посмотрим на строчку ниже HelloHacker.

Что мы видим: s Exit Fast Running V2Dir Valid. Exit - означает, что мы являемся

Exit Node!

Ловись-ловись, рыбка

Итак, выходная нода настроена, запущена, добавлена в базу - кто-нибудь

обязательно ею воспользуется уже в самое ближайшее время. Что ж, остается только

запустить любимый снифер Wireshark, выбрать Интерфейс, смотрящий во внешнюю сеть

и включить захват пакетов. А дальше нужно чуть подождать. В большинстве случаев

пакеты начинают сыпаться в логи уже очень скоро :))

После этого можно отключить захват и проанализировать полученный дамп

(например, осуществить поиск строки pass в пакетах). Как ты знаешь HTTP-протокол

передает все в открытом виде, так что может попасться что-нибудь интересное (мне

за 40 минут работы попались 2 логина и пасса к забугорным трекерам). Согласись,

неплохо. Но все же самое вкусное пролетает мимо нас (вернее проходит то оно как

раз через нас, но зашифрованным). Но и тут есть выход. Мы уже писали в

майском номере о

тулзе, перехватывающей данные в SSL-соединениях – sslstrip. На прошедшей в

августе конференции BlackHat2009 Moxie Marlinspike зарелизил новую версию этой

замечательной программульки (кстати, настоятельно рекомендую ознакомиться с его

докладом - все материалы с BlackHat мы выкладывали на

сентябрьском DVD).

Скачиваем sslstrip с сайта автора и устанавливаем (подробнее от том как

использовать sslstrip смотри

майским номер).

$ python sslstrip.py -a -l 8080 -w today.log

$ iptables -t nat -I OUTPUT -p tcp -m owner -uid-owner 111 --dport 80 -j

DNAT --to-destination 127.0.0.1:8080

где 111 - id пользователя toruser. Иными словами, мы задаем, чтобы весь

исходящий HTTP-трафик пользователя toruser шел на sslstrip. Все, теперь процесс

полностью автоматизирован, а нам осталось только ждать. А потом проверять логи.

🙂

Анонимное сканирование

Перехватывать чужие логины и пароли мы научились. А вот задачка поинтересней.

Сталкивался ли ты c ситуацией, когда ты находишься во внутренней сети, а

посканировать интересующий тебя сервак нельзя, потому как это тут же привлечет

внимание IDS и соответственно админа. Или вот еще вариант: ты сканируешь

удаленный хост, а он распознает сканирование и блокирует твой айпишник.

Неприятные ситуации. Но и из них есть выход! Нам опять поможет Tor, который

можно использовать в качестве посредника для сканирования. Ведь, кто говорил,

что эта система можно использовать только для анонимного серфинга? 🙂

В чем преимущество такого сканирования? В нашем первом случае сканирование

сервера будет происходить из инета, а не из локальной сети. А во втором, даже

если нас заблокируют, мы всегда сможем пустить трафик через другой Tor-сервер,

благо их хватает. Итак, для наших экспериментов нам понадобится:

- Tor - у нас уже установлен и настроен

- Privoxy (www.privoxy.org)

- proxychains (proxychains.sourceforge.net)

- tortunnel (www.thoughtcrime.org/software/tortunnel)

- Nmap (nmap.org)

Устанавливаем, все, кроме tortunnel. Заходим в конфиг proxychains и, чтобы

пустить трафик через Tor, раскомментируем строчку:

Socks4 127.0.0.1 9050

Сохраняем и запускаем сканирование (адрес 92.241.175.142 - это IP xakep.ru):

" proxychains nmap -PN 92.241.175.142 ". На первый взгляд это кажется

быстрым и эффективным способом сканирования, но это не так. При дефолтном

SYN-сканировании пакеты через Tor не пойдут. Таким образом мы бы сканировали

сервер напрямую и, возможно, спалились бы. Хорошо - попробуем по-другому,

посмотрим, какие еще техники сканирования предлагает Nmap: "SCAN TECHNIQUES: -sS/sT/sA/sW/sM:

TCP SYN/Connect()/ACK/Window/Maimon scans".

Укажем Nmap использовать сканирование с полным соединением: " proxychains

nmap -sT -PN 92.241.175.142 "

Прокачиваем скорость

А как же быть со скоростью? Ведь с такой скоростью много не посканируешь, что

лишает смысла все наши изыски. Тут нам поможет утилита torrtunnel. Она служит

для того, чтобы пускать трафик сразу через выходной узел, минуя два предыдущих.

И в данной ситуации скорость сканирования зависит только от того, какой

последний нод ты выберешь. Для установки утилиты потребуются дополнительные

библиотеки boost. Скачиваем последнюю версию библиотек с сайта

www.boost.org. Распаковываем,

заходим в папку и выполняем:

$ bootstrap.sh --libdir=/usr/lib --includedir=/usr/include

$ ./bjam --prefix=/usr

$ ./bjam install

После этого, заголовочные файлы должны оказаться в /usr/include/boost, а

библиотеки в /usr/lib. Теперь надо вручную создать символическую ссылку на

библиотеку libboost_system.so.1.40.0 (может кому и не понадобится, но у меня она

при установке автоматически не создалась):

$ ln -s /usr/lib/libboost_system.so.1.40.0 /usr/lib/libboost_system-mt.so

Теперь, для того чтобы все заработало, нужно через конфиг указать proxychains

использовать socks5. Итак, комментируем строку Socks4 127.0.0.1 9050

в /etc/proxychains.conf и добавляем socks5 127.0.0.1 5060 (5060 –

порт, который будет слушать tortunnel).

После этого можно запустить и Nmap:

@proxychains nmap -sT -p 80,443,21,23 92.241.175.142

Как ты видишь, скорость сканирования увеличилась (если нет – попробуй другой

нод). Теперь можно даже просканировать свою собственную машину. В довершении

научим Privoxy работать через tortunnel. Тем самым мы снизим уровень анонимности

(одна промежуточная нода вместо трех), но получим более шустрый серфинг. Заходим

в файл конфигурации и добавляем строчку:

Tor Scanner

Если проанализировав файл 1.txt в ответах одного и серверов ты обнаружишь

подмену HTTPS на HTTP, то на сервере однозначно работает sslstrip.

Torscanner сканирует все выходные узлы, что занимает достаточно много

времени. Но я думаю, что ты сумеешь модифицировать программу таким образом,

чтобы она проверяла только определенный диапазон или один конкретный сервер и

уже их использовать в качестве выходных серверов (Tor'у можно явно указать какой

или какие выходные узлы использовать).

Жди подвох 🙂

Вывод может быть один - используя Tor будь осторожен. Да, система

обеспечивает неплохой уровень анонимности, но не может защитить твои данные от

перехвата. И пусть ты даже ты убедился, что на последнем узле не запущен

sslstrip, все равно никто не даст гарантии, что проходящие пакеты не дампятся

снифером. С другой стороны необязательно рассматривать Tor как исключительно

инструмент для анонимного серфинга в Сети. Несколько наших примеров - тому в

подтверждение.

Надо понимать, что работая в качестве Exite Node'ы, человек серьезно

подставляет себя. Ведь именно его IP светиться во время взломов и т.д. В

процессе написания статьи через мой сервер дважды пытались провести атаку

типа SQL-injection. Так что держи ухо востро, за такие вещи можно запросто

схлопотать от правоохранительных органов или от провайдера. Вот лишь

некоторые примеры:

В 2006 г. спецслужбы Германии осуществили захват шести компьютеров,

работавших нодами сети Tor на основании того, что они были незаконно

использованы для доступа к детской порнографии.

В 2007 г.

Национальная полиция Швеции арестовала известного эксперта по компьютерной

безопасности Дена Эгерстада по обвинению в неправомерном доступе к

компьютерной информации. 22-летний сотрудник компании Deranged Security

опубликовал на своем рабочем сайте пароли к электронной почте посольств,

негосударственных организаций, коммерческих фирм и правительственным

агентств разных стран. По его словам, он в качестве эксперимента создал 5

выходных серверов Tor и перехватывал через них незашифрованный трафик.

Есть у Tor еще одна интересная фича - скрытые сервисы. Пользователи Tor

могут предоставлять различные сервисы, такие как веб-доступ или сервер

системы мгновенного обмена сообщениями, не открывая своё истинное

местоположение. Скрытые службы доступны через специальные псевдо-домены

верхнего уровня .onion. Сеть Tor понимает эти домены и направляет информацию

анонимно к скрытым службам. Скрытая служба затем обрабатывает её посредством

стандартного софта, который настраивается на прослушивание только

непубличных (закрытых для внешнего доступа) интерфейсов. Данный функционал

можно использовать для размещения сайта, не беспокоясь о цензуре. Никто не

будет в состоянии определить владельца сайта, и владелец сайта не будет в

состоянии узнать, кто использовал сайт.

Portable Tor — портативный пакет Tor, не требующий инсталляции на компьютер -

portabletor.sourceforge.net/

Torbutton - расширение Firefox, добавляющее в него кнопку включения и

выключения Tor. Обеспечивает также улучшенную защиту приватности и изоляцию

состояния браузера -

addons.mozilla.org/ru/firefox/addon/2275

Vuze - клиент файлообменной сети BitTorrent со встроенной поддержкой Tor -

azureus.sourceforge.net/

WARNING

Данная статья не является инструкцией или побуждением к действиям. Она

призвана лишь показать, что даже программы, создаваемые ради благих целей, могут

быть использованы во зло.

Читайте также: