Ситуация с вирусом петя

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

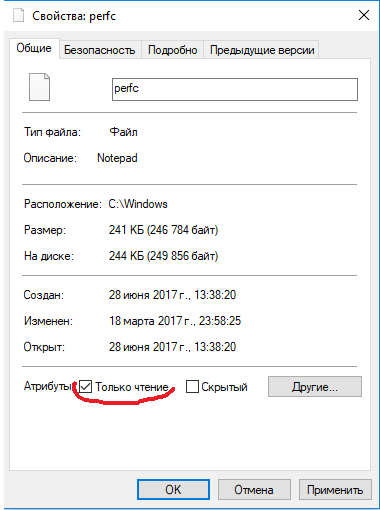

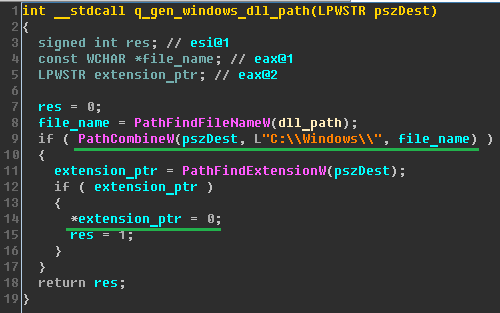

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

27 июня страны Европы поразила атака вируса-вымогателя, известного под безобидным именем Petya (в различных источниках также можно встретить названия Petya.A, NotPetya и GoldenEye). Шифровальщик требует выкуп в биткоинах, эквивалентный 300 долларам. Заражены десятки крупных украинских и российских компаний, также фиксируется распространение вируса в Испании, Франции и Дании.

Кто попал под удар?

Украина стала одной из первых стран, подвергшихся атаке. По предварительным оценкам, атакованы около 80 компаний и госучреждений:

перешёл на регистрацию в ручном режиме);

- киевское метро: вирус заразил терминалы пополнения проездных билетов, оплата

Атаке подверглись и компьютерные сети правительства Украины. Вирус-вымогатель распространился даже в кабинет министров. Сайт правительства оказался недоступен.

Советник министра внутренних дел Украины Антон Геращенко заявил:

"Письмо, содержащее вирус, приходило в большинстве случаев по почте… Организаторы

атаки хорошо знали специфику рассылок служебных писем в украинском коммерческом и

государственном секторе и маскировали рассылки писем, содержащих вирус, под видом

деловой переписки, которую из любопытства открывали неопытные пользователи."

Ситуация в Европе

Petya затронул и другие страны. Компании Испании, Дании, Франции, Нидерландов, Индии и других государств также сообщили об атаке на свои серверы.

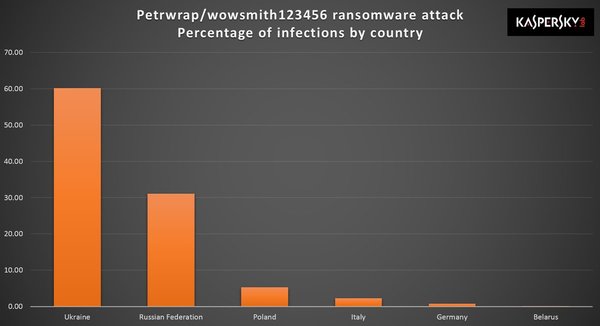

По данным антивирусной компании ESET, в первую десятку пострадавших от вируса стран вошли Украина, Италия, Израиль, Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место.

Как устроен Petya?

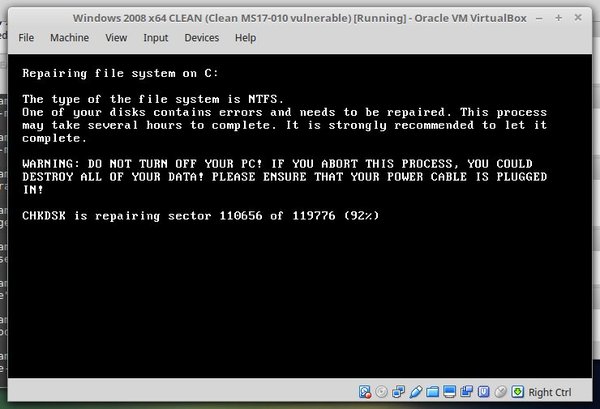

По предварительным данным, вирус распространяется на компьютеры под управлением операционной системы Windows, а заражение в основном происходит через фишинговые письма, которые отправляют злоумышленники.

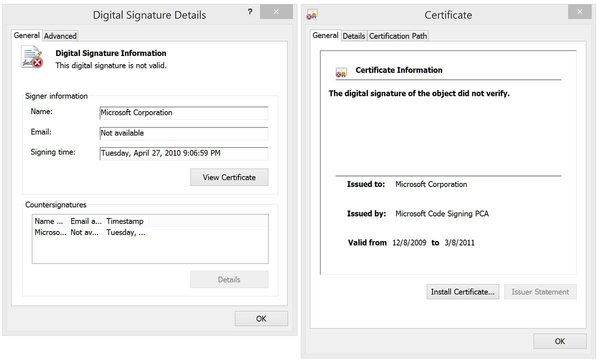

На сегодняшний день вирус не просто шифрует отдельные файлы, а полностью забирает у пользователя доступ к жесткому диску. Также вирус-шифровальщик использует поддельную электронную подпись Microsoft, которая показывает пользователям, что программа разработана доверенным автором и гарантирует безопасность. После заражения компьютера вирус модифицирует специальный код, необходимый для загрузки операционной системы. В результате при запуске компьютера загружается не операционная система, а вредоносный код.

1. Закройте TCP-порты 1024–1035, 135 и 445.

2. Обновите базы ваших антивирусных продуктов.

3. Так как Petya распространяется при помощи фишинга, не открывайте письма из

неизвестных источников (если отправитель известен, уточните, безопасно ли это

письмо), будьте внимательны к сообщениям из соцсетей от ваших друзей, так как их

аккаунты могут быть взломаны.

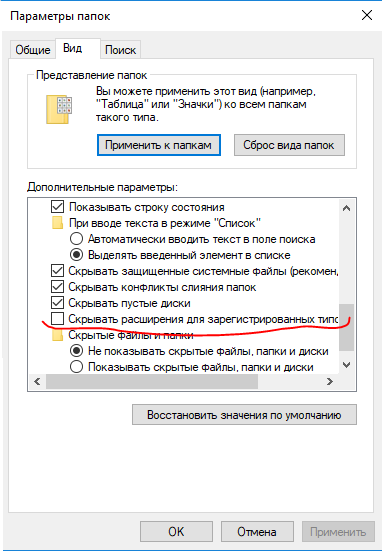

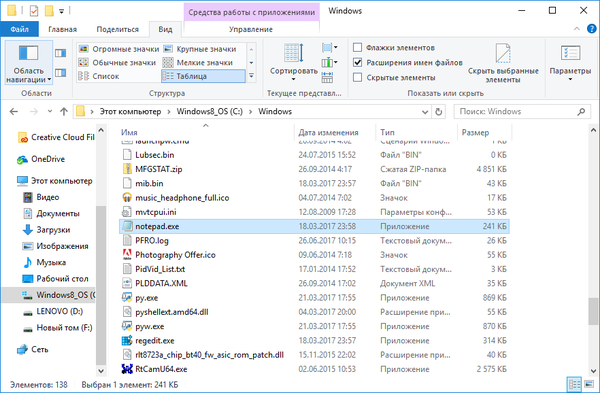

4. Вирус ищет файл C:\Windows\perfc, и, если не находит его, то создаёт и начинает

заражение. Если же такой файл на компьютере уже есть, то вирус заканчивает

работу без заражения. Нужно создать пустой файл с таким именем. Рассмотрим этот

Методом защиты поделился ресурс BleepingComputer. Для удобства они подготовили скрипт, который сделает всю работу за вас, а ниже приведена подробная инструкция на случай, если вы захотите сделать всё самостоятельно.

Инструкция по защите от Petya

Перейдите в папку C:\Windows и найдите файл notepad.exe:

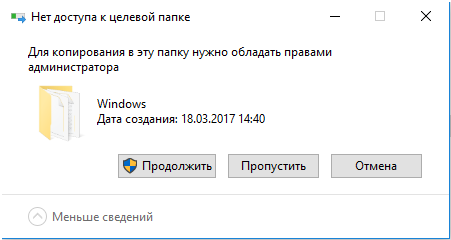

Создайте копию этого файла (система запросит подтверждение):

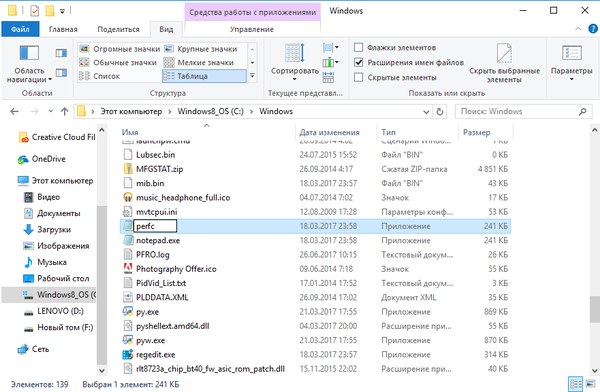

Переименуйте полученную копию файла в perfc:

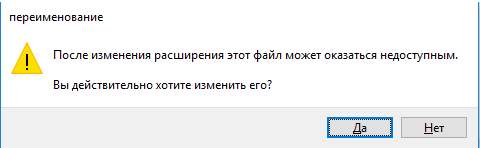

Система выдаст предупреждение, что файл может оказаться недоступным:

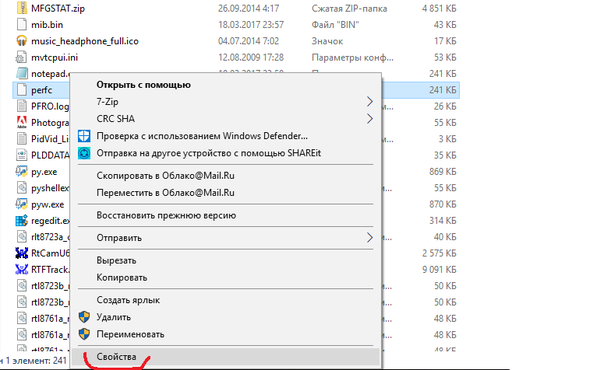

Перейдите в свойства файла perfc:

![]()

Бля я думал петя один, а он оказывается с мишей обединился. вижу русский след

Петрухе не интересны компы обычных юзеров. Чем больше зараженных ферм тем лучше

Вы вот мне расскажите пожалуйста, как через фишинговые письма, которые надо открыть, скачать файл, выполнить его и т.д. заражаются - банкоматы, терминалы, миникомпы на кассах магазинов? Там нет никакой почты. Разве эта гадость не работает так же как Wannacry и не ищет нужный ей открытый порт что бы взломать систему?

Открыли файло, зараза запустилась и пошла по сетке, например.

Каждый вечер Акронис инкрементно копирует системный SSD в облако. Пофигу мороз.

А на несистемном у важного есть бэкап, а текущие рабочие файлы не сильно страшная потеря.

Но я такой шуганый, разумеется, после смерти винта с кучей всего, да (

вот проверил, закрыты. сам я их не закрывал специально. значит кто-то их специально открывает? зачем?

Допустим, школосборка (или хитрожопосборка) венды "VaSeK Hands_From_Ass Edition", в которой, кроме открытых портов, ещё и какой-нибудь РАдмин в автозагрузке может сидеть.

ФСБ всегда думает и беспокоится о вас. Мило, не правда ли? :)

Жаль, что не назвали "Petooh"

Криптовымогатель Petya денег не получит: генерируем ключ разлочки жесткого диска сами

3 апреля на Habrahabr появилась информация по обнаружению нового криптовымогателя, который шифрует не отдельные файлы, а весь раздел диска (том). Программа получила название Petya, а ее целью является таблица размещения файлов NTFS. Ransomware работает с диском на низком уровне, с полной потерей доступа к файлам тома для пользователя.

Но криптовымогатель оказался сам по себе не слишком хорошо защищен. Пользователь Твиттера с ником leostone разработал генератор ключей для Petya, который позволяет снять шифрование дисков. Ключ индивидуален, и на подбор уходит примерно 7 секунд.

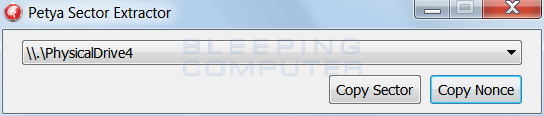

Этот же пользователь создал сайт, который генерирует ключи для пользователей, чьи ПК пострадали из-за Petya. Для получения ключа нужно предоставить информацию с зараженного диска.

Что нужно делать?

Зараженный носитель нужно вставить в другой ПК и извлечь определенные данные из определенных секторов зараженного жесткого диска. Эти данные затем нужно прогнать через Base64 декодер и отправить на сайт для обработки.

Конечно, это не самый простой способ, и для многих пользователей он может быть вообще невыполнимым. Но выход есть. Другой пользователь, Fabian Wosar, создал специальный инструмент, который делает все самостоятельно. Для его работы нужно переставить зараженный диск в другой ПК с Windows OS. Как только это сделано, качаем Petya Sector Extractor и сохраняем на рабочий стол. Затем выполняем PetyaExtractor.exe. Этот софт сканирует все диски для поиска Petya. Как только обнаруживается зараженный диск, программа начинает второй этап работы.

Извлеченную информацию нужно загрузить на сайт, указанный выше. Там будет два текстовых поля, озаглавленных, как Base64 encoded 512 bytes verification data и Base64 encoded 8 bytes nonce. Для того, чтобы получить ключ, нужно ввести данные, извлеченные программой, в эти два поля.

Для этого в программе нажимаем кнопку Copy Sector, и вставляем скопированные в буфер данные в поле сайта Base64 encoded 512 bytes verification data.

Если все сделано правильно, должно появиться вот такое окно: Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться около минуты.

Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться около минуты.

Записываем пароль, и подключаем зараженный диск обратно. Как только появится окно вируса, вводим свой пароль.

![]()

Как обезопасить себя от вируса Petya.A

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

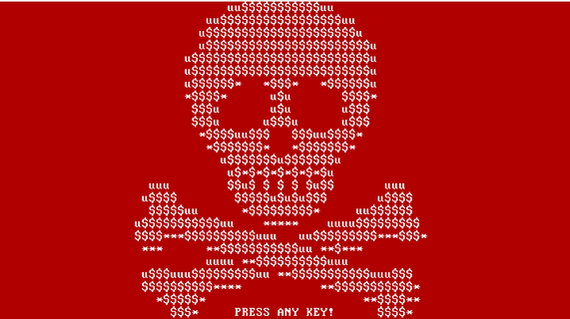

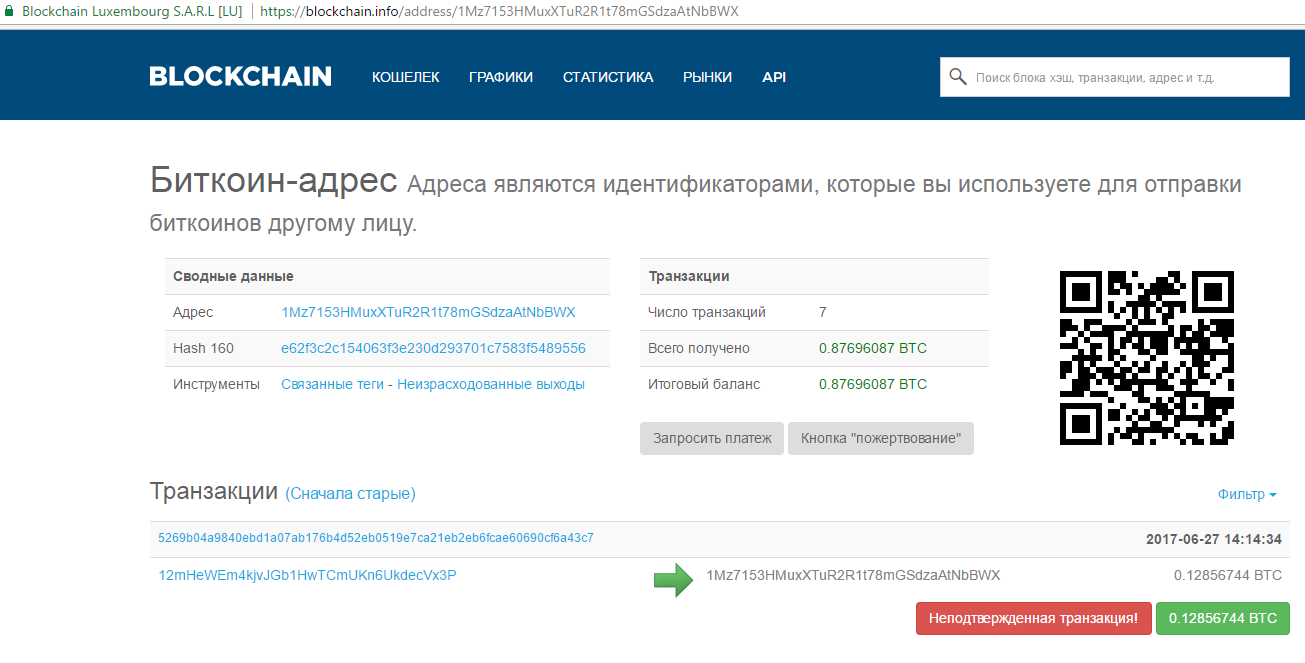

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

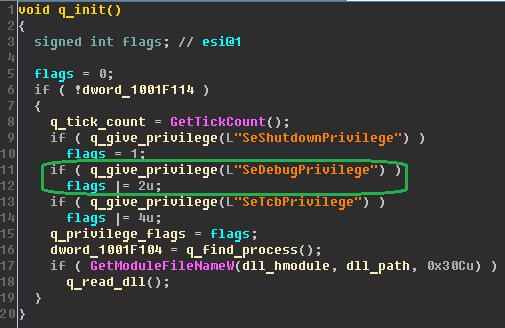

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

28 июня, EAOMedia. Новый вирус-вымогатель Petya.А устроил масштабную атаку на Украину, Россию и другие страны. После блокировки компьютера он требует 300 долларов в биткоинах. Напомним, ранее всемирную известность получил вирус WannaCry. Более подробно в материале ИА YakutiaMedia , сообщает ИА ЕАОMedia.

Все началось с Украины и России

Эксперты компании Group-IB обнаружили новую волну эпидемии вируса-шифровальщика. Новый вирус Petya.А. блокирует компьютеры и требует $300 в биткоина, сообщает Roem.ru.

Среди жертв кибератаки оказались сети "Башнефти", "Роснефти", украинских компаний "Запорожьеоблэнерго", "Днепроэнерго" и Днепровской электроэнергетической системы.

Также заблокированы вирусной атакой Mondelēz International (крупный производитель продуктов питания), Ощадбанк, Mars, "Новая Почта", Nivea, TESA и другие. Киевский метрополитен также подвергся хакерской атаке. Атакованы правительственные компьютеры Украины, магазины Auchan, украинские операторы ("Киевстар", LifeCell, "Укртелеком"), "Приват Банк", аэропорт "Борисполь", — говорится в сообщении Group-IB.

Первые сообщения об атаке Petya.А. появились приблизительно в 15.00 часов по московскому времени.

Вирус WannaCry распространяется и заражает компьютеры по всему миру

Сообщения о вирусе поступали из Киева, Одессы и Житомира. Из-за атаки "легла" система оплаты в Киевском метрополитене. На Украине предсказуемо обвинили в эпидемии российские спецслужбы. Жертвами атаки также стали украинские медиа, среди которых медиахолдинг ТРК "Люкс", куда входит "24 канал", "Комсомольская правда" и "Корреспондент".

Как сообщает Gazeta.ru, на Украинае, например, записаться на прием к специалистам в самую известную частную клинику страны — "Борис" — было невозможно. Как и отправить либо получить посылку через отделение "Новой почты". Или снять деньги и провести платежи в большинстве украинских банков. Исключением стал Приватбанк, отделения которого работают в штатном режиме.

Крупнейшие топливные компании потеряли возможность проводить подсчет поставленной электроэнергии. Купить бензин или дизтопливо на многих АЗК можно было с перебоями (пострадали системы сетей Wog, Окко, KLO).

Но это не отразилось на работе технологических систем станции, которые, по данным Государственного агентства Украины по управлению зоной отчуждения, были переведены в ручной режим управления. Из строя частично вышли системы радиационного мониторинга.

Украинский бизнес пока не подсчитывал убытки, которые им принес вирус DOS/Petya.A. Но можно предположить, что они будут исчисляться миллионами гривен.

В России Центробанк объявил, что обнаружены "единичные случаи заражения объектов информационной инфраструктуры банков". В частности банк "Хоум Кредит" был вынужден закрыть все отделения из за сбоев, вызванных атакой вируса. Атаке вируса подверглась группа Evaraz, ее представители сообщили, что производство и персонал компании сейчас вне опасности. Вчера днем также появлялись сообщения, что из-за эпидемии вируса даже остановилась добыча на ряде предприятий " Роснефти ", но сама компания это опровергла.

Что же это было?

Однако, по данным антивирусной компании ESET, атака только началась с Украины, которая больше других стран пострадала от нее. Согласно рейтингу компании по странам, пострадавшим от вируса, на втором месте после Украины — Италия, а на третьем — Израиль. В первую десятку также вошли Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место, сообщает РИА Новости. РИА Новости.

Более того, эксперты по кибербезопасности разошлись во мнении относительно самого вируса.

Компания Group-IB изначально сообщила об атаках вируса-вымогателя Petya. Президент ГК InfoWatch Наталья Касперская заявила, что Petya обнаружили еще в апреле 2016 года, и первый его вариант был бессильным, если ему не давались права администратора. "Поэтому он объединился с некоторым другим вымогателем-вирусом Misha, который имел права администратора. Это был улучшенная версия, резервный шифровальщик", — сказала Касперская.

В компании Dr.Web также заявили, что вирус, поражавший компьютеры по всему миру во вторник, отличается от вируса-вымогателя Petya способом распространения. По данным Dr.Web, троянец распространяется самостоятельно, как и нашумевший WannaCry. В "Лаборатории Касперского" заявили, что вирус не принадлежит к ранее известным семействам вредоносного программного обеспечения. Специалисты компании проводит расследование, и в ближайшее время компания сможет предоставить больше информации по сценарию заражения и схеме работы вредоносного кода, сказали в "Лаборатории Касперского", уточняет РИА Новости.

Как спастись от вируса?

Для прекращения распространения вируса нужно немедленно закрыть TCP-порты 1024–1035, 135 и 445, сообщает RNS со ссылкой на экспертов Group-IB.

Добавим, к вечеру 27 июня создатели вируса-вымогателя, напоминающего WannaCry, собрали на свой биткоин-кошелек более $7,5 тысячи в криптовалюте биткоин, сообщает Rusbase .

В основном сумма транзакций составляла примерно 0,26 биткоина, примерно равняясь запрашиваемой вымогателями сумме в $300. Практически в каждой транзакции суммы немного отличаются – по всей видимости, это связано с высокой волатильностью цены биткоина. Не все транзакции были сопоставимы с суммой в $300: кто-то, например, по неизвестной причине отправил вымогателям два цента.

Вероятно, у вымогателей есть и другие биткоин-кошельки – у создателей WannaCry их было по меньшей мере четыре. Информацию о других кошельках найти пока не удалось.

По данным Group-IB, вирус Petya.A блокирует компьютеры и не дает запустить операционную систему. За возобновление работы и расшифровку файлов он требует выкуп в размере $300 в биткоинах. Масштабная атака на нефтяные, телекоммуникационные и финансовые компании в России и на Украине была зафиксирована в районе 14:00 по Москве, передает ТАСС.

Для прекращения распространения вируса в Group-IB рекомендуют немедленно закрыть TCP-порты 1024-1035, 135 и 445.

Вирус Petya распространился по всему миру

Эксперты уже сообщили, что новый вирус-вымогатель Petya распространился за пределы СНГ и поразил компьютерные сети по всему миру.

Он уточнил, что Petya использует поддельную цифровую подпись компании Microsoft. По данным Райю, хакеры-вымогатели уже получили, по меньшей мере, семь платежей в качестве выкупа за возвращения доступа к компьютерам, атакованным вирусом.

Журналисты агентства Reuters сообщают, что хакерская атака распространилась и на страны Европы. Вирус-вымогатель проник, в частности, в компьютерные сети Великобритании и Норвегии. Кроме того, следы вируса Petya были обнаружены и в Индии.

Об атаках на свои системы сообщила британская рекламная фирма WPP. Голландская транспортная компания APM также заявила, что ее компьютеры заражены вирусом-вымогателем. При этом снимок экрана зараженного компьютера напоминает следы атаки, которая началась на Украине.

Больше всего пострадала Украина

Национальный банк Украины (НБУ) уже предупредил банки и других участников финансового сектора о внешней хакерской атаке неизвестным вирусом. В НБУ также отметили, что в связи с кибератаками в финансовом секторе Украины были усилены меры безопасности и противодействия хакерским атакам, сообщается в пресс-релизе регулятора.

Сообщения о кибератаке уже прокомментировал пресс-секретарь президента Дмитрий Песков. Новая хакерская атака на системы ряда компаний в России не поставила под угрозу работу компьютерных систем администрации президента РФ и официальный сайт Кремля, сообщил он ТАСС. "(Все) работает стабильно", — заверил Песков.

Позднее Центробанк РФ сообщил о выявлении случаев заражения компьютерных систем отечественных банков в результате хакерской атаки.

В настоящее время Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере (ФинЦЕРТ) Банка России совместно с кредитными организациями работает над устранением последствий выявленных компьютерных атак, подчеркнули в Центробанке.

Вирус Petya

Вирус-вымогатель, который блокирует доступ к данным и требует 300 долларов в биткоинах за разблокировку, известен в различных модификациях еще с 2016 года.

Вредоносная программа распространяется через спам-письмо. В частности, первые версии Petya маскировались под резюме. Когда пользователь открывал зараженное письмо, на экране появлялась Windows-программа, требовавшая прав администратора.

Как отмечают эксперты Malwarebytes Labs, на этоп этапе жесткий диск еще не зашифрован, и данные можно спасти, выключив компьютер и подключив жесткий диск к другому компьютеру, чтобы скопировать информацию без потери.

После перезагрузки Petya автоматически запускает программу, маскирующуюся под утилиту CHKDSK, которая, впрочем, не проверяет жесткий диск на предмет ошибок, а шифрует его.

После шифрования компьютер показывает черный экран с сообщением о том, что пользователь стал жертвой вируса-вымогателя Petya. Хакеры предлагают 300 долларов в биткоинах, чтобы восстановить доступ к данным.

Киев обвинил Россию в хакерских атаках

«Кибератака сделана под маскировкой, что это якобы вирус, который вымогает с пользователей компьютера деньги. По предварительной информации, это организованная система со стороны спецслужб РФ. Целью данной кибератаки являются банки, СМИ, „Укрзализниця“, „Укртелеком“, — заявил Геращенко.

До Petya был WannaCry

Эксперты американской компании Flashpoint пришли к выводу, что создателями вируса-вымогателя WannaСry могут быть выходцы из Южного Китая, Гонконга, Тайваня или Сингапура. В Group-IB подозревают хакеров из КНДР, которые к тому же пытались выдать себя за российских.

Читайте также: