Ssh проверка на вирусы

Проверка сайта с помощью сканера Ai-Bolit

Сканер AI-BOLIT предназначен для проверки сайта на вирусы и взлом. Его можно использовать как в профилактических целях для регулярной проверки сайта на вирус, так и для поиска хакерских шеллов, бэкдоров, фишинговых страниц, вирусных вставок, дорвеев, спам-ссылок и других вредоносных фрагментов в файлах сайта.

Проверка может выполняться как непосредственно на хостинге (рекомендуется запуск сканера в режиме командной строки через SSH), так и на локальном компьютере под любой операционной системой (Windows, MacOS X, *nix). Сканер AI-BOLIT проверяет файлы по собственной антивирусной базе, а также использует особые эвристические правила для обнаружения новых (пока еще не известных) вредоносных фрагментов. В случае обнаружения опасных фрагментов формирует отчет со списком обнаруженных файлов в html или текстовом формате.

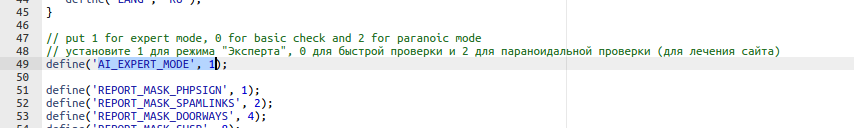

В сканере есть два режима работы "обычный" и "параноидальный".

Для диагностики взлома и заражения сайта достаточно проверить файлы сайта в обычном режиме. Он дает мало ложных срабатываний и подходит для оценки заражения сайта или факта взлома. Для того чтобы детально проверить сайт на вирусы и хакерские скрипты, а также сформировать отчет для лечения сайта, необходимо проверять файлы в режиме "параноидальный". В данный отчет попадают не только известные вирусные фрагменты или хакерские скрипты, но и подозрительные фрагменты, которые необходимо изучить, так как потенциально они могут быть вредоносными.

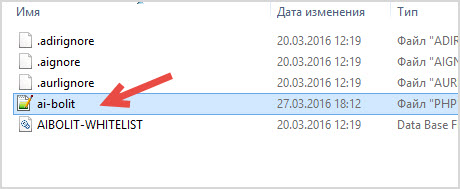

Заходим на официальный сайт и скачиваем архив ai-bolit.zip, распаковываем его и загружаем на хостинг. В архиве лежит в том числе инструкция readme.txt.

В результате у вас в корневой папке сайта должна образоваться папка ai-bolit.

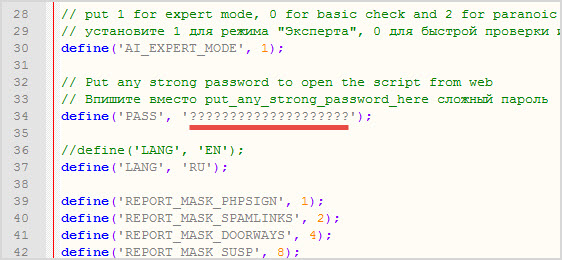

Откройте эту папку, и файл ai-bolit.php для редактирования через текстовый редактор.

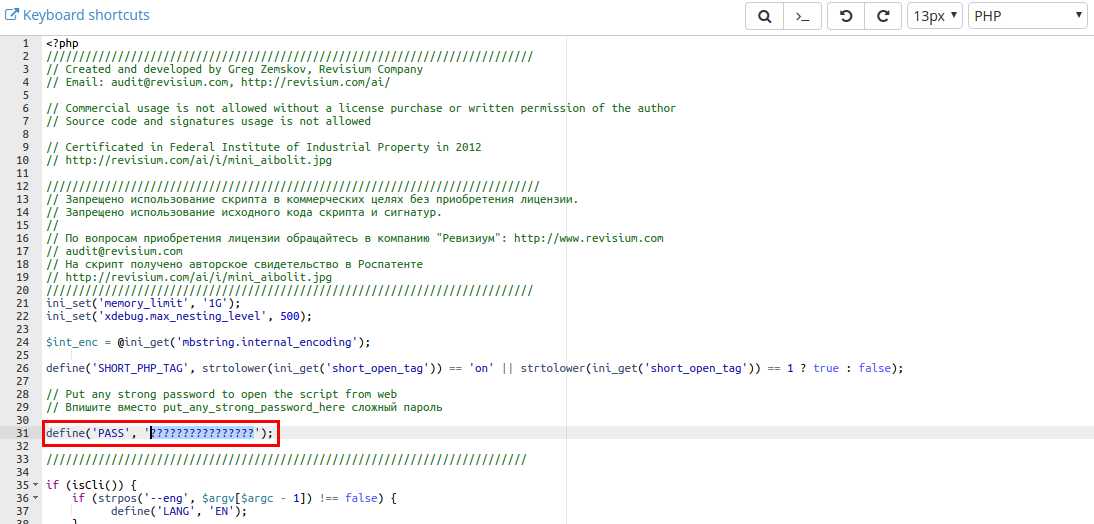

В этом файле отыщите строку define(‘PASS’, ‘. ’) и укажите пароль вместо знаков вопросов.

Затем найдите строку define(‘AI_EXPERT_MODE’, 1) и здесь следует указать параметр, чтобы выбрать режим сканирования.

Если установить 0, то проверка будет неглубокой и быстрой, 1 — режим эксперта, средняя проверка, и 2 – параноидальная проверка, долгая и глубокая. Рекомендую использовать параноидальный метод для лечения сайта от вирусов.

Сохраните изменения в этом файле и закройте его.

После загрузки скрипта на сервер нужно запустить AI Bolit по ссылке в адресной строке вашего браузера:

Как работать со сканером AI-BOLIT через SSH

Скрипт не работает с версиями выше php 7.1

Справка по параметрам командной строки сканера AI-BOLIT

Исключить из сканирования медиа-файлы

Просканировать только определенные расширения

Подготовить файл карантина для отправки специалистам по безопасности. Будет создан архив AI-QUARANTINE-XXXX.zip с паролем.

Запустить сканер в режиме "параноидальный" (рекомендуется для получения максимально-детализированного отчета)

Запустить сканер в обычном режиме (рекомендуется для оценки заражения)

Проверить один файл "pms.db" на вредоносный код

Запустить сканер с размером памяти 512Mb

Установить максимальный размер проверяемого файла 900Kb

Делать паузу 500ms между файлами при сканировании (для снижения нагрузки)

Отправить отчет о сканировании на email myreport@mail.ru

Создать отчет в файле /home/scanned/report_site1.html

Просканировать директорию /home/s/site1/public_html/ (отчет по-умолчанию будет создан в ней же, если не задана опция --report=файл_отчета)

Выполнить команду по завершении сканирования.

Получить отчет в текстовом виде (plain-text) с именем site1.txt

Можно комбинировать вызовы, например,

Более подробную информацию можно найти на официальном сайте

Недавно на одном из своих проектов я заметил срабатывание редиректа на сторонний рекламный ресурс. Это не такой явный хак сайта когда тот полностью перестает работать, а скрытый способ воровства трафика. Например, злоумышленник может перенаправлять только пользователей с мобильных устройств или сделать срабатывание скрипта непостоянным дабы владелец проекта не заметил потерю аудитории. Как бы там ни было, это все не очень хорошо для вашего сайта как с точки зрения посетителей, которые не попадают на нужные страницы, так и может вызывать проблемы со стороны поисковиков, если вдруг редирект идет на источник с вирусами.

Сегодня рассмотрим один полезный PHP скрипт AI Bolit который позволяет найти вирусы на хостинге дабы избавиться от разного вредоносного кода. Решение полностью бесплатное и не сложное в работе.

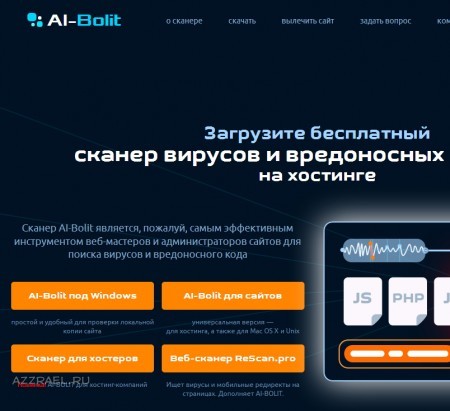

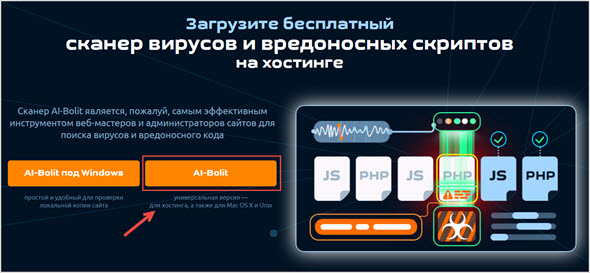

У данного скрипта есть 3 варианта релизов:

- AI Bolit под Windows — позволяет провести анализ сайт локально, предварительно скачав его на компьютер.

- Классический вариант для проверки хостинга на вирусы (подойдет также для Unix и Mac OS X).

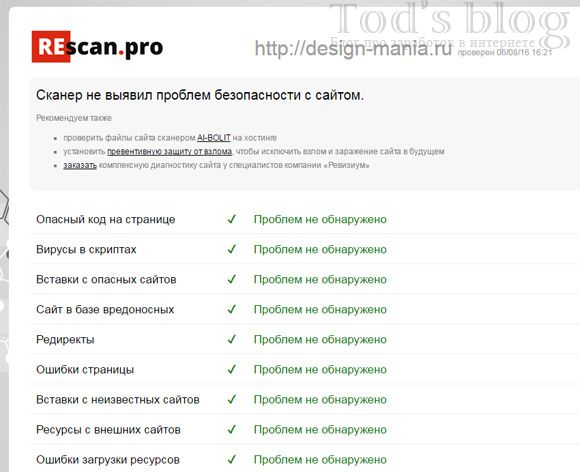

- Новый веб-сканер (ReScan.pro) — проводит проверку страниц сайта онлайн.

Некоторым пользователям наиболее привычными и простым кажется вариант скрипта AI Bolit для Windows, т.к. многие работают с этой ОС. Однако я бы все же рекомендовал выполнять проверку вирусов на хостинге. Здесь нет ничего сложного, и ниже подробнее об этом всем расскажу.

Принцип работы и особенности AI Bolit

Чтобы использовать AI Bolit вам нужно выполнить следующие действия:

- Скачать скрипт с сайта программы.

- Распаковать и залить его на хостинг.

- Запустить AI Bolit как указано в документации.

- После выполнения проверки получаете результат анализа сайта.

- Дальше вы можете самостоятельно исправить проблемы или обратиться за помощью к специалистам.

Последний пункт объясняет почему столь классный и мощный php скрипт AI Bolit распространяется бесплатно. Думаю, после нахождения проблем и вирусов на хостинге многие пользователи обращаются к разрабочтикам за последующими услугами. Вполне логичный подход. Решение, кстати, запатентовано и обладает уникальным алгоритмом, а популярніе ру-хостинги рекомендуют/используют его в работе. Помнится, когда-то обращался за помощью в тех.поддержку хостера по поводу проблем с одним сайтом, так они запускали проверку хостинга на вирусы именно с помощью AI Bolit. После того случая я и узнал о существовании данного решения:)

Основные плюсы и фишки AI Bolit:

- поиск разных типов вредоносных кодов: вирусы, шеллы, бэкдоры, публичные уязвимости в скриптах;

- бесплатное распространение;

- использование специального запатентованного эвристический анализа;

- относительно не сложная установка и настройка;

- актуальная база вирусов и вредоносных скриптов;

- проверка хостинга на вирусы для любых сайтов и CMS;

- работа с разными ОС: Windows, Unix, MacOS;

- рекомендации от ведущих хостинг-компаний.

Как пользоваться AI Bolit

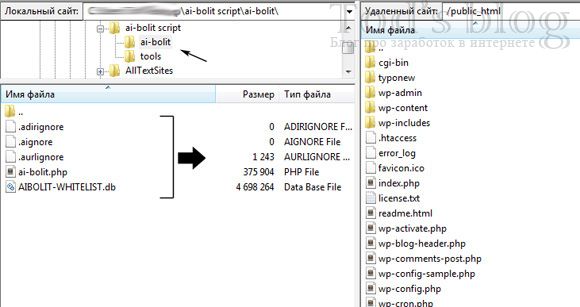

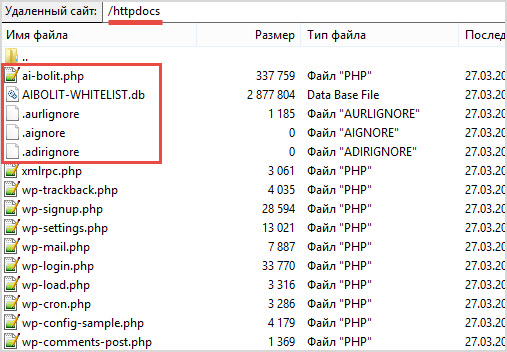

2. Следующий шаг — распаковка и загрузка на хостинг. Для работы с FTP я использую бесплатную программу FileZilla (отличный ФТП клиент). После разархивации ai-bolit.zip найдете внутри документацию по установке в файле readme.txt. Если хотите, можете с ней ознакомиться .

3. Далее в файле /ai-bolit/ai-bolit.php требуется установить свой пароль. Находите строку с определением пароля:

И вписываете вместо символов . свое значение. Файл сохраняете.

4. Затем копируете все содержимое папки /ai-bolit/ на свой хостинг в корневую директорию (например, для WP это там, где находится wp-config).

5. После загрузки скрипта на сервер нужно запустить AI Bolit по ссылке в адресной строке вашего браузера:

Через некоторое время получите отчет поиска вирусов на хостинге.

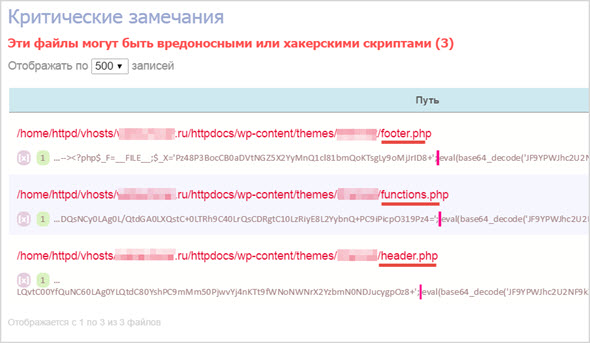

В данном примере видимо, что проверка обнаружила подозрительный редирект для мобильных устройств, находящийся в haccess, но я добавлял его самостоятельно. Также были найдены сторонние коды в некоторых файлах шаблона (на скриншоте их нет, т.к. уже все почистил).

6. После того как сканер AI Bolit завершил свою работу вам нужно обязательно удалить все его файлы с FTP (которые вы загружали на 4-том шаге) вместе с отчетом.

В документации сказано, что перед повторным запуском надо удалить AI-BOLIT-DOUBLECHECK.php, хотя лично у меня на ФТП такого файла не было. В readme.txt также найдете информацию как проверить на вирусы сайт на хостинге через SSH. Алгоритм действий похожий, но после копирования всех файлов скрипта на FTP запускаете его командой:

В итоге автоматически будет создан файл AI-BOLIT-REPORT- - .html с результати проверки. В принципе, ничего сложного нет, но дополнительные ответы на вопросы можете глянуть в FAQ.

В целом у меня получилось проверить сайт на вирусы с AI Bolit достаточно легко — проблему обнаружил и ликвидировал за минут 10. Скачивается сканер бесплатно отсюда, затем нужно настроить и запустить AI Bolit по специальной ссылке в браузере, после чего просмотреть результаты. Как исправлять вирусы, бэкдоры и шеллы — это уже несколько иной вопрос. В самом простом случае (как у меня с редиректом) — просто удаляете вредоносный код из файлов. Если плохо в этом разбираетесь или задача слишком сложная, можно запросить платную консультацию/услугу у разработчиков срипта. Они помогут не только с удалением вируса на хостинге, но и улучшат его защиту.

Интересно было бы почитать ваш опыт работы со сканером AI Bolit или о том, как вы проверяете собственные сайты на вирусы.

Серверы чаще всего подвергаются атакам и сканируются на уязвимости ежедневно. Помимо работающего межсетевого экрана и регулярных обновлений системы нужно проверять систему на возможное вторжение.

Инструменты, представленные ниже делают комплексную проверку вашего сервера на наличии вирусов, вредоносного кода, руткитов. Они должны запускаться регулярно, например каждую ночь и отправлять отчеты о сканировании на ваш e-mail.

Вы также можете использовать Chkrootkit, Rkhunter и ISPProtect для проверки сервера в случае подозрительной активности вроде высокой нагрузки, подозрительных процессов.

Ниже будут представлены три инструмента для сканирования Linux сервера на руткиты и вирусы:

Все три инструмента требуют наличия root прав.

Chkrootkit это классический сканер на наличие руткитов. Он проверяет ваш сервер на наличие подозрительных процессов и проверяет нет ли на сервере известных руткитов.

Chkrootkit может быть установлен с помощью пакетного менеджера вашего дистрибутива. Для Debian/Ubuntu это делается так:

Вы также можете загрузить Chkrootkit в виде исходных кодов с сайта разработчика (www.chkrootkit.org) и установить его вручную:

wget –passive-ftp ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xvfz chkrootkit.tar.gz

cd chkrootkit-*/

make sense

После чего, переместите директорию chkrootkit куда-либо (например /usr/local/chkrootkit):

и создайте символическую ссылку, для простого доступа:

ln -s /usr/local/chkrootkit/chkrootkit /usr/local/bin/chkrootkit

После этого вы можете проверить сервер с помощью chkrootkit выполнив следующую команду:

Иногда в отчете бывают ложные срабатывания, например:

Checking `bindshell'… INFECTED (PORTS: 465)

Не волнуйтесь об этих сообщениях, этот порт занят SMTPS (Secure SMTP) – вашим почтовым сервером, поэтому срабатывание на него может быть ложным.

Вы можете запускать chkrootkit через cron и получать результаты сканирования на свой e-mail. Для начала найдем путь, куда установлен chkrootkit с помощью команды:

root@server1:/tmp/chkrootkit-0.50# which chkrootkit

/usr/sbin/chkrootkit

Chkrootkit установлен в /usr/sbin/chkrootkit, нам потребуется этот путь для создания cron задачи:

Выполните:

И добавьте следующую строку:

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit output of my server" you@yourdomain.com)

Это будет запускать chkrootkit каждую ночь, в 3 часа ночи. Замените путь к chkrootkit и e-mail на свои

Lynis (он же rkhunter) это инструмент для аудита безопасности Linux и BSD систем. Он выполняет детальный аудит множества аспектов безопасности и особенностей конфигурации вашей системы. Загрузим исходные коды последней версии Lynis с сайта разработчика (https://cisofy.com/download/lynis/):

Это установит lynis в директорию /usr/local/lynis/ и создаст символическую ссылку для быстрого доступа. Перед сканированием требуется обновить базу данных:

После чего вы можете просканировать систему на наличие руткитов следующей командой:

Lynis выполнит несколько проверок и остановится, чтобы вы смогли прочитать результат. Для продолжения сканирования требуется нажать Enter

В конце сканирования вам будет предоставлен суммарный отчет о сканировании, а также набор рекомендаций:

Для запуска Lynis в неинтерактивном режиме, добавьте опцию –quick:

Для запуска Lynis автоматически, создайте cron задачу следующего вида:

0 3 * * * /usr/local/bin/lynis –quick 2>&1 | mail -s "lynis output of my server" you@yourdomain.com)

Это запустит lynis каждую ночь в 3 часа ночи. Замените e-mail адрес на свой.

ISPProtect это антивирусный сканер для вебсерверов, он сканирует файлы ваших сайтов и CMS (WordPress,Joomla,Drupal и др.). Сайты – самая уязвимая часть на сервере, поэтому для них требуется регулярная проверка на наличие вирусов.

ISPProtect имеет 3 сканирующих модуля: модуль сигнатур вредоносного кода (подобно антивирусу), эвристический модуль и модуль проверки устаревших CMS. ISPProtect это проепритарное ПО, но он имеет пробную версию, позволяющую проверить и очистить зараженную систему.

ISPProtect требуется PHP для работы, он имеется на большинстве серверов. Если вы не можете использовать командную строку PHP, установите соответствующий пакет:

для Debian и Ubuntu или:

для Fedora и CentOS.

После чего, выполните следующие команды, для установки ISPProtect:

Теперь можно запустить ISPProtect:

Сканер автоматически проверит обновления и запросит ключ (введите слово "trial" вместо ключа), а также спросит путь к сайтам (обычно это /var/www).

Please enter scan key: trial

Please enter path to scan: /var/www

После этого начнется сканирование сайтов. Внизу будет показан прогресс сканирования. В результате вам будет показан список зараженных файлов, а также список файлов, где будут результаты сканирования.

After the scan is completed, you will find the results also in the following files:

Malware => /usr/local/ispprotect/found_malware_20161401174626.txt

Wordpress => /usr/local/ispprotect/software_wordpress_20161401174626.txt

Joomla => /usr/local/ispprotect/software_joomla_20161401174626.txt

Drupal => /usr/local/ispprotect/software_drupal_20161401174626.txt

Mediawiki => /usr/local/ispprotect/software_mediawiki_20161401174626.txt

Contao => /usr/local/ispprotect/software_contao_20161401174626.txt

Magentocommerce => /usr/local/ispprotect/software_magentocommerce_20161401174626.txt

Woltlab Burning Board => /usr/local/ispprotect/software_woltlab_burning_board_20161401174626.txt

Cms Made Simple => /usr/local/ispprotect/software_cms_made_simple_20161401174626.txt

Phpmyadmin => /usr/local/ispprotect/software_phpmyadmin_20161401174626.txt

Typo3 => /usr/local/ispprotect/software_typo3_20161401174626.txt

Roundcube => /usr/local/ispprotect/software_roundcube_20161401174626.txt

Starting scan level 1 …

Для запуска ISPProtect автоматически требуется ключ лицензии, а также создание cron задачи:

0 3 * * * root /usr/local/ispprotect/ispp_scan –update && /usr/local/ispprotect/ispp_scan –path=/var/www –email-results=root@localhost –non-interactive –scan-key=AAA-BBB-CCC-DDD

Замените e-mail, путь и ключ на свои. Ключ можно купить здесь

Эта статья пишется по горячем следам, когда во время обычного бэкапа на машину под виндой исходников сайта ESET Smart Security вдруг начал ругаться на картинки, которые счел вирусняком. Оказалось что с помощью картинок на сайт был залит бэкдор FilesMan.

Дыра была в том, что скрипт позволявший загружать юзерам картинки на сайт проверял что загружается картинка лишь по расширению файла. Содержимое не проверялось совсем. Так делать не надо ;) В итоге на сайт можно было загрузить любой php файл под видом картинки. Но речь не о дырках…

Речь о том что возникла задача ежедневной проверки все файлов сайта на вирусняки и трояны.

Проверка сайта на вирусы онлайн

Онлайн всякие проверки сайта на вирусы не подходят для этих целей от слова совсем. Онлайн сканеры ведут себя как робот поисковика, последовательно проходя все доступные страницы сайта. Переход на следующую страницу сайта происходит по ссылкам с других страниц сайта. Соотв. если злоумышленник залил вам бэкдор на сайт с помощью картинки и ссылки на эту картинку нигде на страницах сайта нет и дефейсить сайт не стал, также как вешать вирусняк на страницы, то онлайн проверка сайта на вирусы просто эту картинку не найдет и вируса не найдет.

Зачем, вы спросите, злоумышленнику так делать? Зачем заливать бэкдор и ничего не делать? Отвечу – для спама, для ддоса. Для другой вредоносной активности, которая никак не отражается на страницах сайта.

Одним словом онлайн проверка сайта на вирусы совершенно бесполезна для полного спокойствия.

Плагин для проверки WordPress сайта на вирусы и трояны

Для вордпресса есть отличный антивирусный плагин. Называется он Anti-Malware Security and Brute-Force Firewall . В моем случае он отлично находил картинки с FilesMan чистил сайт от вирусов. Но у него есть важный недостаток. Во время проверки он дает дикую нагрузку на сервер, потому что просто последовательно перебирает все файлы. Кроме того проверка из коробки делается только в ручную. Автоматизировать проверку сайта с плагином не возможно.

Ну и подхватить вирусняк можно и мимо вордпресса, нужно что-то универсальное.

Проверка содержимого сайта обычным антивирусом

Как и было сказано выше проблемы и были обнаружены совершенно случайно обычным десктопным антивирусом во время бэкапа. Конечно можно каждый день скачивать весь сайт и проверять обычным антивирусом. Все это вполне работоспособно.

- во-первых, хочется автоматизации. Чтобы проверка была в автоматическом режиме и по итогам был готовый отчет.

- во-вторых, есть такие сайты, что выкачивать их каждый деть просто не реально,

Пробуем AI-Bolit

Что-то со вступлением я затянул. В итоге всех поисков нашелся прекрасный БЕСПЛАТНЫЙ антивирус для сайта. AI-Bolit . Этот антивирус подразумеваем разные схемы его использования. Я его использовал через ssh.

Можно ли его использовать на шаред хостинге – не разбирался, но думаю это возможно. AI-Bolit написан на php и у него есть возможность запуска из браузера. Поэтому чисто технически – наверное можно и на шареде.

Важно! Айболит не лечит сайт от вирусов – он их ТОЛЬКО НАХОДИТ и дает отчет какие файлы он считает опасными. А уж что с ними делать вы решаете сами. Поэтому просто тупо нажать на кнопку и вылечить сайт от троянов не получится.

Как пользоваться AI-Bolit на VDS с ssh

- качаем архив

- распаковываем на сервер (я распаковывал в /root/ai )

- далее из консоли ssh запускаем php /root/ai/ai-bolit/ai-bolit.php

- проверка может занять часы, в зависимости от объема сайта

- по итогам проверки будет сформирован файл отчета AI-BOLIT-REPORT- - .html

В файле отчета будут видны проблемные файлы, если таковые найдутся.

Главная проблема с которой сталкиваешься с при автоматической проверке сайта на вирусы – это нагрузка на сервер. Все антивирусы действуют одинаково, последовательно перебирая все доступные файлы. И айболит тут вроде бы не исключение. Он просто берет все файлы и последовательно их проверяет. Нагрузка подскакивает и это может длиться долго, что не приемлимо в продакшене.

Но у айболита есть чумовая возможность (при условии что у вас полноценный сервер или вдс с рут доступом). Сначала для айболита можно сформировать список файлов для проверки, а потом скормить этот список. Тогда айболит просто пробежится по этому списку.

Для формирования списка можно пользоваться любыми способами сервера. У меня получился вот такой баш скрипт:

Привет уважаемые читатели seoslim.ru! Вопрос безопасности сайтов был и будет оставаться одним из важнейших в жизни владельцев площадок, ведь никому не хочется потерять то над чем работаешь годами.

Как правило заражение файлов вирусами, троянами, червями и иным вредоносным кодом несет ряд проблем, куда под номером один стоит поставить потерю позиций сайта в ТОП выдаче если поисковые системы, определят сайт как не безопасный.

Про заражение сайтов вирусами и решение подобных ситуаций у меня на блоге уже неоднократно обсуждалось, рекомендую прочитать предыдущие посты:

Предыстория сегодняшнего поста была следующая.

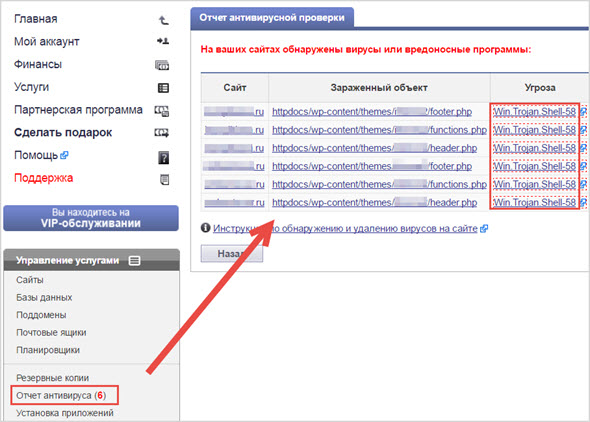

В очередной раз при посещении личного кабинета своего хостинг-провайдера Макхост я обнаружил уведомление в отчете антивируса.

Оказалось, что файлы на двух моих сайта были заражены Троянами. Ну что же для меня это не в первой, подумаешь в очередной раз придется проверить компьютер антивирусом и сменить все доступы к сайту.

После того как все манипуляции по защите выполнены надо найти вредоносный код во всех файлах площадки.

Тогда я вспомнил что давно хотел попробовать в действии бесплатную утилиту Manul от Яндекса, скрипт RWP Checker и сканер AI-Bolit от компании Revisium, как они справились с поставленной задачей читайте далее.

Manul — бесплатный антивирус для сайта

Так как я продуктам Яндекса больше всего доверяю то было решено начать с его разработки под названием Manul.

Это специальная утилита, которую на до скачать и установить в корень сайта, затем запустить сканирование, и она покажет какие фалы заражены, и где именно сидит сомнительный код.

Далее вы можете передать полученный отчет специалистам или с помощью Анализатора отправить опасные файлы на карантин либо их удалить.

Первым делом переходим по адресу yandex.ru/manu и скачиваем утилиту себе на компьютер.

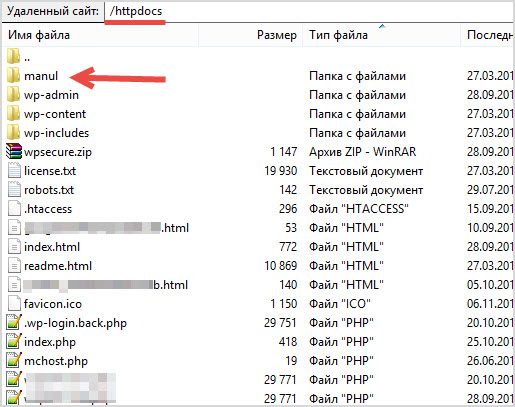

Далее загружаем Манул в корень сайта и там его распаковываем.

Так как у меня корневая папка в Макхосте начинается с /httpdocs поэтому закидываю антивирусник туда.

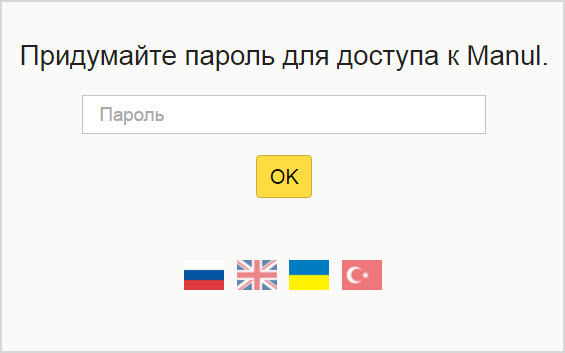

Теперь нам надо запустить закаченный на сайт антивирус от Яндекса.

Для этого в адресной строке браузера вводите ваш_сайт/manul/index.php и придумываете пароль для доступа к Manul.

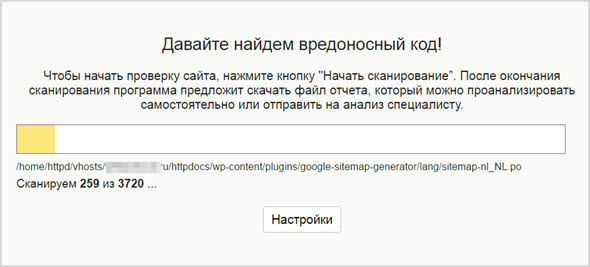

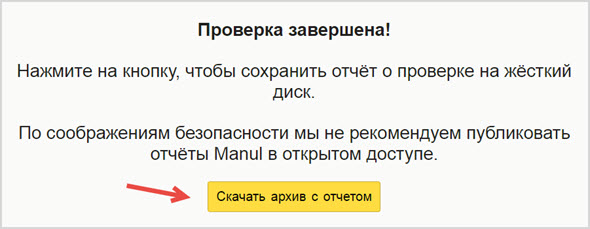

Когда проверка файлов закончится надо будет скачать отчет, который в будущем можно показать специалисту.

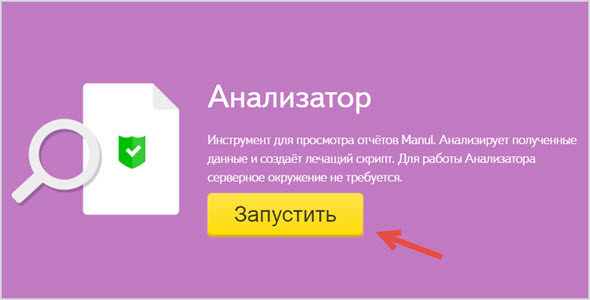

Ну а если специалиста нет, тогда можно проверить этот файл в Анализаторе Яндекса.

Затем загружаем полученный ранее файл о проверке сайта из Манула и анализируем полученные данные.

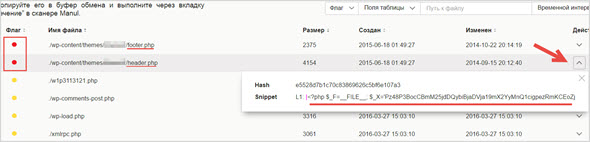

Все вредоносные файлы будут помечены красным значком, а подозрительные желтым .

В моем примере утилита без проблем определила два вредоносных файла из трех (если сравнивать с отчетом из Макхоста), а третий посчитала только подозрительным.

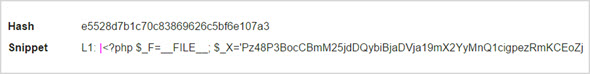

Но меня больше всего интересовал сам Троян, то есть как выглядит вредоносный код, чтобы я его смог найти и удалить.

Для этого разворачиваем скрытый список напротив каждого файла и видим начало опасного кода.

Последним шагом остается только скачать файл и вручную удалить опасный участок кода.

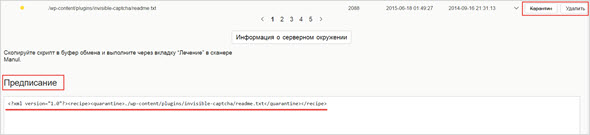

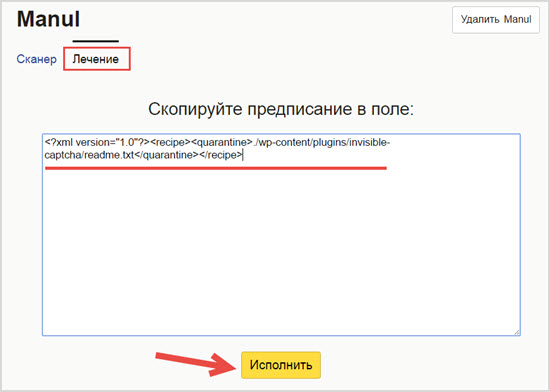

Также Анализатор по средствам Манула позволяет отправить зараженный файл в карантин или его напрочь удалить.

После завершения всех процедур по лечению сайта от вирусов можно удалить папку Manul с хостинга сайта.

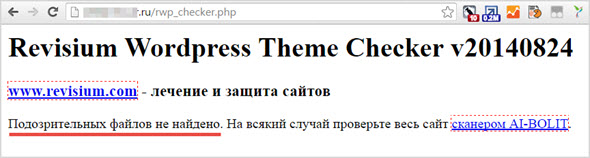

RWP Checker — скрипт проверки зараженных шаблонов сайтов

Далее я решил проверить свои зараженные сайты с помощью продуктов от компании Revisium.

Одним из распространенных является специальный скрипт для экспресс-проверки шаблонов, работа которого чем-то напоминает Manul.

Здесь тоже надо скачать файл, распаковать его в корень сайта и запустить. После анализа файлов скрипт можно удалить.

На деле все выглядит следующим образом.

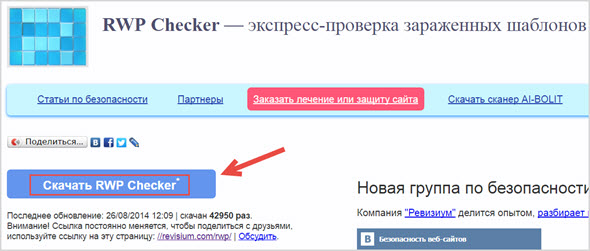

Переходим на страницу revisium.com/rwp/ и скачиваем скрипт RWP Checker .

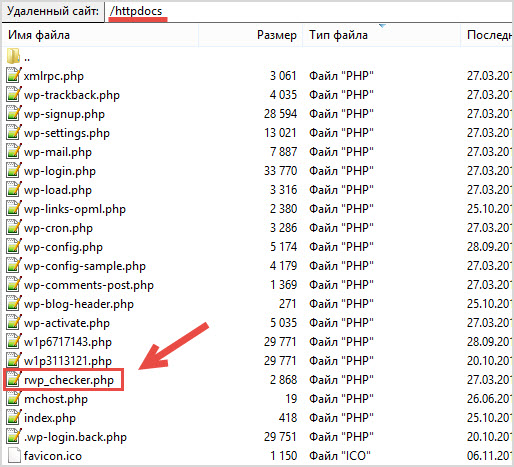

Далее распаковываем архив на компьютере, в папке будет находиться файл rwp_checker.php, который в дальнейшем надо закачать на хостинг в корневую папку сайта.

После этого в адресной строке браузера вводим ваш_сайт/rwp_checker.php и запускаем скрипт.

После проверки не забудьте удалить скрипт с хостинга.

AI-Bolit — сканер вирусов и вредоносных скриптов

В качестве третьего сканера сайта я решил выбрать еще один продукт от Revisium под названием AI-Bolit, который как заявляют разработчики умеет:

- находить все типы вирусов и вредоносные коды;

- отыскивает уязвимости в скриптах;

- проверяет любые CMS;

- работает с любой ОС (Windows, Unix, Mac).

Но это пока что на словах, теперь давайте посмотрим, как этот сканер покажет себя на деле.

Для этого переходим на страницу revisium.com/ai/ и скачиваем AI-Bolit для хостинга.

Теперь самое главное, данный сканер может удаленно делать как экспресс-проверку, так и полную проверку сайта.

Во втором случае отчет будет максимально подробный и велика вероятность, что найти вирусов удастся больше, однако потребуется подключиться к серверу по SSH дабы получить право выполнять команды в командной строке.

SSH — простыми словами означает защищенный сетевой протокол, с его помощью можно управлять сервером.

Так как для многих SSH это темный лес и не всем хостинг-провайдер его предоставляет, поэтому я покажу на своем примере как сделать экспресс-проверку сайта.

Распаковываем скаченный ранее архив и открываем любым редактором файл ai-bolit.php, который лежит в /ai-bolit/ — конечная папка.

В этом файле предстоит отыскать строку define ('PASS'. и во вторые кавычки (вместо восклицательных знаков) вписать свой пароль.

Не забудьте сохранить изменения и после этого копируем все файлы из /ai-bolit/ в корень сайта.

После этого указываете в адресной строке любого браузера параметр ваш_сайт/ai-bolit.php?p=придуманный_пароль и ждете пока закончится сканирование сайта.

Через минуту я мог видеть следующую информацию о проверке файлов сайта.

Как видно сканер AI-Bolit даже с помощью экспресс-анализа смог без труда найти 3 зараженных файла и указать на вредоносный код.

На этом у меня все, теперь вы имеете представление о том, как найти зараженные файлы сайта и определить где именно сидит подозрительный код на примере популярных сканеров, утилит и скриптов (Manul, AI-Bolit, RWP Checker).

А вы уже протестировали бесплатные антивирусы, мне интересно ваше мнение?

Читайте также: