Stantinko вирус что это

Кроме этого, скомпрометированные машины также оснащены полнофункциональным бэкдором, который позволяет оператору выполнять слежку за жертвой и загружать дополнительное вредоносное ПО на компьютеры.

Можно выделить несколько отличительных особенностей операции Stantinko:

- Она нацелена преимущественно на пользователей из России и Украины.

- Операторы смогли опубликовать сразу два расширения в Магазине Chrome (The Safe Surfing и Teddy Protection), которые выполняют рекламную инъекции в браузер и позволяют зараженным машинам загружать и устанавливать вредоносные объекты.

- В большинстве компонентов Stantinko вредоносный код скрывается внутри легитимного бесплатного программного обеспечения с открытым исходным кодом, которое было изменено и перекомпилировано.

- Операция была активной и хорошо скрытой с 2012 года.

Видео: Пользователь загружает и запускает вредоносный файл

По мнению исследователей, операторы сумели провести свою работу практически незаметно, потому что активно используют шифрование кода и затрудняют работу по обратному инжинирингу. Для проведения полного анализа необходимы несколько частей вредоносного ПО.

Для проведения всестороннего анализа угрозы необходимо несколько компонентов – загрузчик и зашифрованный компонент. Вредоносный код скрыт в зашифрованном компоненте, который находится либо на диске, либо в реестре Windows.

Ключ генерируется для каждого из заражений. Некоторые компоненты используют идентификатор бота, другие – серийный номер тома жесткого диска ПК жертвы. Детектирование по незашифрованным компонентам – крайне сложная задача, поскольку артефакты, хранящиеся на диске, не показывают вредоносного поведения до выполнения.

Чтобы гарантировать постоянство, угроза устанавливает две вредоносные службы Windows - если одна будет обнаружена и удалена, то другая переустанавливает утраченную службу и наоборот.

Первоначальный вектор атаки осуществлялся с помощью торрент-файла для пиратского программного обеспечения. Когда пользователь запускал файл, вредоносное ПО устанавливало несколько компонентов программного обеспечения, а в фоновом режиме также устанавливал первую вредоносную службу Windows.

С этого момента вредоносное ПО загружает и устанавливает два вредоносных расширения Chrome - “The Safe Surfing” и “Teddy Protection”, целью которых является внедрение рекламы или перенаправление пользователей на определенные сайты, когда, например, они что-то ищут через поисковую систему Rambler или нажимают на одну из предложенных ссылок.

Видео: Переадресация трафика на сайт Rambler

Операторы ботнета получают средства за трафик, который они предоставляют рекламодателям, но, как выяснилось, это не единственный их источник дохода.

Бэкдор Stantinko использует несколько плагинов, которые позволяют:

- Выполнять массовое обнаружение сайтов Joomla и WordPress и взламывать панели администратор с помощью атак полного перебора (а затем вероятно продают украденные учетные данные).

- Создавать аккаунты Facebook и добавлять друзей (цены начинаются от 15 долларов за 1000 лайков).

- Загружать дополнительные вредоносные программы, воровать данные и т.д.

Пользователь вряд ли заметит присутствие Stantinko в системе, поскольку угроза не перегружает ЦП. С другой стороны, Stantinko приносит убытки рекламодателям и значительный доход – операторам. Кроме того, присутствие полнофункционального бэкдора позволяет злоумышленникам следить за всеми зараженными машинами.

Если вы подозреваете, что ваше устройство тоже могло стать частью ботнета, то можете его проверить на наличие одного из несколько индикаторов компрометации, опубликованных ESET на GitHub.

Рекламное ПО – не самый простой для анализа тип вредоносных программ. Обнаружив комплексную угрозу Stantinko, мы не сразу поняли, что это: рекламное ПО, вредоносная или шпионская программа. Потребовалось время, чтобы выявить ее цели и схемы, поскольку угроза оставляет не так много следов на зараженной машине. Разбираться в экосистеме Stantinko – примерно как собирать пазл.

Stantinko специализируется на рекламном мошенничестве, но выделяется на общем фоне технической сложностью. Шифрование кода и оперативная адаптация для защиты от обнаружения антивирусами позволили операторам Stantinko оставаться вне зоны видимости как минимум на протяжении пяти лет. Кроме того, внимание привлекает масштаб Stantinko – это одна из наиболее распространенных в России киберугроз, в составе ботнета около 500 000 устройств.

Для заражения системы операторы Stantinko вводят в заблуждение пользователей, которые ищут пиратское ПО и загружают исполняемые файлы, иногда замаскированные под торренты. Далее FileTour, начальный вектор заражения, демонстративно устанавливает множество программ, чтобы отвлечь внимание пользователя от скрытой установки первой службы Stantinko в фоновом режиме. В видео 1 показано, как пользователь запускает вредоносный файл.ехе.

Видео 1. Пользователь загружает и запускает вредоносный файл

Операторы Stantinko управляют ботнетом и монетизируют его, в основном, путем установки вредоносных расширений браузера для несанкционированного внедрения рекламы и кликфрода. Проблема в том, что на этом они не останавливаются. Вредоносные службы позволяют исполнить на зараженной системе все, что угодно. Мы наблюдали отправку полнофункционального бэкдора, бота для массового поиска в Google, а также утилиты для брутфорс-атак на панели управления Joomla и WordPress (предназначена для взлома и возможной перепродажи).

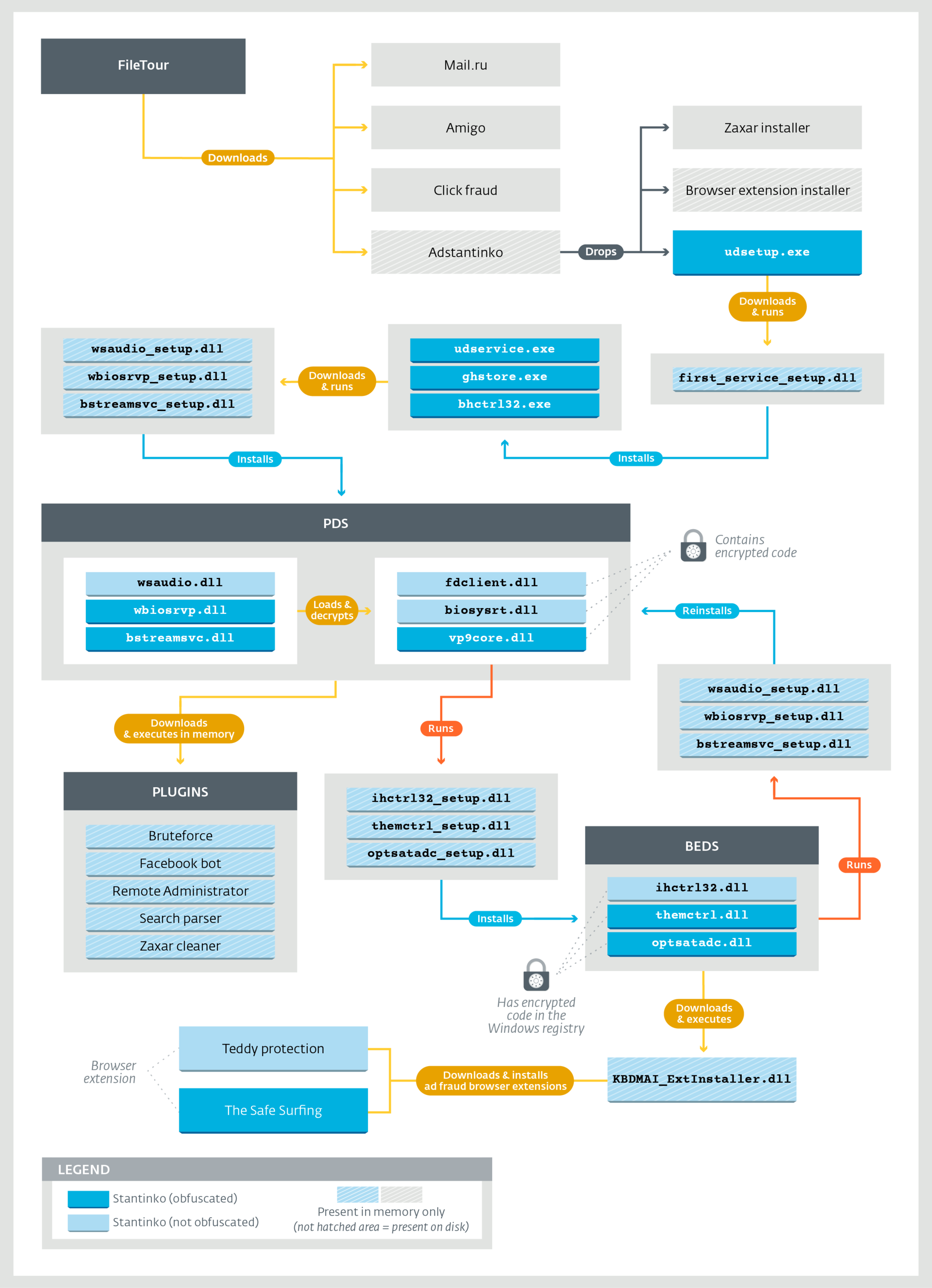

На рисунке ниже представлена полная схема киберкампании Stantinko – от вектора заражения до постоянных сервисов и соответствующих плагинов.

Рисунок 1. Полная схема угрозы Stantinko

Характерная особенность Stantinko – обход обнаружения антивирусом и противодействие реверс-инжинирингу, определяющему вредоносное поведение. Для проведения всестороннего анализа угрозы необходимо несколько компонентов – загрузчик и зашифрованный компонент. Вредоносный код скрыт в зашифрованном компоненте, который находится либо на диске, либо в реестре Windows. Код загружается и расшифровывается безвредным на первый взгляд исполняемым файлом. Ключ генерируется для каждого из заражений. Некоторые компоненты используют идентификатор бота, другие – серийный номер тома жесткого диска ПК жертвы. Детектирование по незашифрованным компонентам – крайне сложная задача, поскольку артефакты, хранящиеся на диске, не показывают вредоносного поведения до выполнения.

Кроме того, в Stantinko предусмотрен механизм восстановления. После успешного заражения на машину жертвы с операционной системой Widnows устанавливаются две вредоносные службы, которые запускаются вместе с системой. Службы могут переустанавливать друг друга в случае удаления одной из них. Таким образом, чтобы успешно устранить угрозу, необходимо одновременно удалить две службы. Иначе C&C-сервер направит новую версию удаленной службы, которая еще не была обнаружена, либо содержит новую конфигурацию.

Основные функциональные возможности Stantinko – установка в зараженной системе вредоносных расширений браузера The Safe Surfing и Teddy Protection. На момент анализа оба расширения были доступны в Chrome Web Store. На первый взгляд, это легитимные браузерные расширения, блокирующие нежелательные URL-адреса. Но при установке в рамках схемы Stantinko расширения получают иную конфигурацию, содержащую правила кликфрода и несанкционированного показа рекламы. В видео 2 показан процесс установки расширения The Safe Surfing. Кликнув по ссылке, пользователь перенаправляется в поисковик Rambler.

Рисунок 2. Teddy Protection в Chrome Web Store

Рисунок 3. The Safe Surfing в Chrome Web Store

Видео 2. Переадресация трафика на сайт Rambler

Stantinko – модульный бэкдор. Его компоненты включают загрузчик, позволяющий выполнять любой исполняемый Windows-файл, передаваемый C&C-сервером напрямую в память. Эта функция реализована в виде гибкой системы плагинов, которая позволяет операторам выполнить в зараженной системе все, что угодно. В таблице ниже приведено описание известных нам плагинов Stantinko.

Разработчики Stantinko используют методы, которые чаще встречаются в APT-кампаниях. Тем не менее, их главная цель – деньги. Операторы предлагают свои услуги на самых доходных рынках компьютерных преступлений.

Во-первых, кликфрод сегодня является крупным источником доходов в экосистеме киберпреступников. Исследование, проведенное компанией White Ops и Национальной ассоциацией рекламодателей (США), оценило мировые издержки от кликфрода в 2017 году в 6,5 млрд долларов США.

Как уже описывалось выше, Stantinko устанавливает два расширения браузера – The Safe Surfing и Teddy Protection, которые показывают рекламу или осуществляют редирект. Это позволяет операторам Stantinko получать деньги за трафик, который они обеспечивают рекламодателям. На рисунке ниже показана схема переадресации.

Рисунок 4. Кликфрод, процесс переадресации

Во-вторых, операторы Stantinko пытаются получить доступ к панелям управления сайтов на Joomla и WordPress. Атака построена на брутфорсе с перебором логинов и паролей по списку. Цель – угадать пароль, испробовав десятки тысяч комбинаций. Взломанные аккаунты могут быть перепроданы и далее использоваться для переадресации посетителей сайтов на набор эксплойтов или для размещения вредоносного контента.

В-третьих, наше исследование раскрыло, как Stantinko работает в соцсетях. Мы уже описывали этот тип мошенничества в отчете по Linux/Moose. Схема действительно приносит прибыль – 1000 лайков на Facebook стоят около 15 долларов (даже если их генерируют фейковые аккаунты в составе ботнета).

Операторы Stantinko разработали плагин, взаимодействующий с Facebook. Помимо всего прочего, он может создавать аккаунты, ставить лайк на странице и добавлять друзей. Для обхода капчи в Facebook он использует специальный сервис (на рисунке 5). Масштаб сети Stantinko является преимуществом операторов, поскольку позволяет им распределять запросы между всеми ботами – это усложняет задачу Facebook по распознаванию мошенничества.

Рисунок 5. Сервис по обходу капчи, используемый Stantinko

Stantinko – это ботнет, который специализируется на рекламном мошенничестве. Продвинутые технологии, включая шифрование кода и хранение кода в реестре Windows, позволяли операторам оставаться незамеченными на протяжении пяти лет.

Кроме того, операторам Stantinko удалось выложить в Chrome Web Store два расширения для браузера, которые выполняли несанкционированное размещение рекламы. Одно из них впервые появилось в Chrome Web Store в ноябре 2015 года.

Пользователь вряд ли заметит присутствие Stantinko в системе, поскольку угроза не перегружает ЦП. С другой стороны, Stantinko приносит убытки рекламодателям и значительный доход – операторам. Кроме того, присутствие полнофункционального бэкдора позволяет злоумышленникам следить за всеми зараженными машинами.

Trojan.Win32.Stantinko.gen Троянские пользователи ловушки без каких-либо явных признаков собственного присутствия. Как вы уже слышали, хакеры преследуют компьютеры в шахтную цифровую валюту с помощью зараженных компьютеров, их ресурсы и возможности, если быть более подробным. Именно поэтому они разрабатывают вредоносные приложения и распространять их по всему Интернету.

Однажды Trojan.Win32.Stantinko.gen Trojan здесь, быть готовым к последствиям своей деятельности. Киберпреступники практически будоражить рабочие станции, чтобы заразить их с помощью методов обмана. Троянская влияет на мощность процессора, поскольку она должна иметь возможность проводить несанкционированные действия. Эта компьютерная угроза может позволить пользователям сторонних получить удаленный доступ к системе без ведома пользователя.

типично, Trojan.Win32.Stantinko.gen Trojan перегружает и замерзает компьютер. Это не конец света, это просто необходимо делать. Будьте осторожны с загрузкой бесплатных телефонными утилит на случайных и не надежных сайтах. Вы можете сделать это из-за чтения скачать соглашения, прежде чем делать шаги установки. Это предотвращает появление вредоносных элементов, а также повышает уровень безопасности. Добавить проактивный сканер, чтобы убедиться, что все в порядке.

Чтобы удалить Trojan.Win32.Stantinko.gen троянского Монета Miner без остатка и наиболее эффективно, мы предлагаем Вам попробовать наш GridinSoft Anti-Malware инструмент. Руководство ниже поможет вам устранить угрозу в несколько кликов только.

Скачать надежный инструмент для удаления Trojan.Win32.Stantinko.gen:

Подробная инструкция о том, как удалить Trojan.Win32.Stantinko.gen инфекции.

- Прежде всего, вам необходимо скачать и установить GridinSoft Anti-Malware.

- Откройте программу и выберите “Быстрое сканирование” или “Полное сканирование“. Рекомендуется полное сканирование системы , но из-за наличия вирусов, ваш компьютер может страдать от проблем с производительностью, в таком случае используйте Быструю проверку.

Просканируйте свою систему и посмотрите на результат.

После завершения сканирования, вам нужно нажать на “Clean Now” Кнопка для удаления вируса Trojan.Win32.Stantinko.gen:

Следуйте следующим инструкциям:, выберите браузеры которые должны быть сброшены, нажмите на кнопку “Сброс (Reset)” .. В заключении, перезагрузите компьютер, чтобы применить все внесенные изменения:

Профилактические советы для вашего ПК от быть с Trojan.Win32.Stantinko.gen повторного заражения в будущем:

GridinSoft Anti-Malware предлагает отличное решение, которое может помочь предотвратить заражение вашей системы вредоносным программным обеспечением в будущем. Эта функция называется “On-run Protection”. По умолчанию, она отключена после установки программного обеспечения. Чтобы включить её, пожалуйста, нажмите на “Защищать (Protect)” и нажмите на кнопку “Начать (Start)“

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

При этом способы передачи инфекции до конца не изучены. Ранее сообщали, что на пластике и металле возбудитель может держаться до 3 суток. Однако немецкие исследователи готовы это опровергнуть. В Хайнсберге, где раньше других городов Германии началась эпидемия, они исследовали квартиры зараженных коронавирусом. И не обнаружили на поверхностях жизнеспособных вирусов – ни на дверных ручках, ни на кнопках сливных бачков унитаза. Учёные отмечают: чаще всего люди заболевали после вечеринок и других мероприятий с большим количеством гостей.

Как выяснилось, часть людей может являться носителями и распространять инфекцию, не имея никаких симптомов. Финские исследователи создали пугающую модель: на видео показано, как аэрозоль с вирусом от чихнувшего человека в супермаркете может висеть в воздухе несколько минут и передвигаться – заражать других, даже когда заболевший уже ушёл. Облако распространяется на 3 метра и не рассеивается долгое время. Поэтому посещать любые публичные места, даже магазины, нужно как можно реже.

А вот заразиться через еду, как отмечают врачи, невозможно: вирус уничтожит соляная кислота в желудке. Тем не менее продукты, которые не подвергаются термической обработке, стоит тщательно мыть.

В Минздраве озвучили основные симптомы коронавируса – это высокая температура, кашель, одышка и усталость. В Москве, в Институте скорой помощи имени Склифосовского и 52-й больнице, начались первые процедуры переливания донорской плазмы – её получили 7 человек. Механизм действия объясняет врач, клинический иммунолог Владимир Болибок.

БОЛИБОК : Это иммунные сыворотки от тех пациентов, которые уже перенесли коронавирусную инфекцию, выздоровели. То есть у них в крови есть антитела. Они становятся добровольными донорами, у них собирают кровь, перерабатывают в иммунную сыворотку и вкалывают тем, кто тяжело болеет.

В Москве своей кровью поделились 11 человек. Число выздоровевших растёт, а значит, количество потенциальных доноров – тоже.

Эпидемия приводит и к другим, подчас неожиданным проблемам. Зоозащитники утверждают, что люди стали чаще отказываться от домашних животных. В Свердловске и Красноярске на улицах оказалось множество породистых кошек. Возможно, повлияла информация Уханьского института вирусологии: там установили, что кошки тоже могут болеть коронавирусом. Эксперты признают: вирус активно изменяется. Но данных о том, что животные способны обратно инфицировать владельцев, нет. ВОЗ также не считает зверей источником заражения.

Так что ко всем мерам профилактики следует подходить осмысленно, отмечают специалисты. Маски обязательно должны носить те, у кого есть респираторные симптомы – кашель или насморк. Учёный токийского университета провел эксперимент – сравнил, насколько эффективны покупные и самодельные маски. Так, оказалось, маска из 6 слоев бумажных полотенец задерживает больше частиц, чем стандартная хирургическая.

Что касается перчаток – распространенного аксессуара для похода в магазин – тут тоже нужно помнить о правилах. К примеру, пальцами в перчатках все равно нельзя трогать лицо. И лучше не пользоваться в них телефоном – иначе возбудитель может остаться на гаджете.

У специалистов остается еще много вопросов. К примеру, как вирус перешёл от животного к человеку? Сколько точно составляет инкубационный период (известно лишь, что он дольше, чем у гриппа)? По последним предположениям, "нулевой пациент" в Китае мог появиться еще в октябре прошлого года. В декабре там произошёл всплеск заболеваемости. Один из американских телеканалов заявил о том, что разведка Штатов знала об угрозе еще в ноябре, но Вашингтон не отреагировал на предупреждение. Впрочем, президент США Дональд Трамп опроверг эти данные. Америка сейчас занимает первое место по количеству заразившихся – правда, это там связывают с широким тестированием. Пятерку по этому показателю также формируют Испания, Италия, Германия и Франция.

Популярное

СЕРГЕЙ МИХЕЕВ: Я думаю, что нам придется понять, что в серьезной части экономики нам придётся – внимание! – отказаться от капитализма и свободного рынка. Отказаться! Отказаться и ввести там государственное планирование. Для этого, возможно даже, придется создать другой орган власти или орган экономического планирования вроде Госплана.

Рестораны, торговые центры и парки закроют на неделю. С 28 марта будут работать только аптеки, продуктовые магазины и точки продажи товаров первой необходимости. Такие меры примут во многих регионах для борьбы с вирусом. Некоторые бизнесмены пока не понимают, что им делать – работать или нет.

Онлайн-обучение – не ближайшее будущее

Однажды виллы откроются. И надо будет куда-то пойти в бриллиантах

Мир, как мы его знали, подходит к концу, сообщил миру Борис Борисович Гребенщиков в 1986 году. С тех пор прошло 3 с половиной десятка лет, а мир, как мы его знали, всё тот же. Нет, конечно, какие-то изменения происходят — взять хотя бы развитие Интернета и социальных сетей. Но это – частности, а в целом человеческая цивилизация практически не меняется.

Вирусы доказывают, что человек – не царь природы

Сейчас весь мир живет в невиданных прежде условиях: люди не выходят из дома, границы между странами закрыты, ограничено даже передвижение между городами. Но все это обязательно рано или поздно закончится. Специалисты называют самые разные сроки, однако в том, что все ограничения будут сняты, не сомневается никто. Но сможет ли человечество после пандемии жить точно так же, как раньше? На этот вопрос существует совершенно определенный ответ: нет.

Троян win32/Tiggre!rfn это вирус, который секретно майнит криптовалюту

Trojan win32/Tiggre!rfn — это вредоносная программа, созданная киберпреступниками для майнинга криптовалюты на компьютерах жертв. Злокачественный файл отправляется пользователям в виде видеофайла, но на самом деле это AutoIt скрипт.

Trojan:win32/Tiggre!rfn — это имя вируса, используемого программным обеспечением безопасности Windows. Однако, его другими известными именами являются TROJ_DIGMINEIN.A (Trend Micro), Trojan.GenericKD.12694003 (BitDefender), W32/Autoit.CGO!tr (Fortinet) и подобные.

| ОПИСАНИЕ | |

| Имя | Trojan win32/Tiggre!rfn |

|---|---|

| Тип | Троянский конь |

| Подтип | Крипто-майнинг бот |

| Исполняемый файл | cherry.exe |

| Признаки и симптомы | Значительно повышенная нагрузка на процессор, низкая производительность ПК |

| Распространение | Спам эмейлы, Facebook messenger, вредоносные веб-сайты |

| Устранение | Запустите полное сканирование системы с Reimage Reimage Cleaner Intego |

Как только win32/Tiggre! Rfn вирус будет доставлен, он изменит записи реестра и произведет другие изменения на компьютерах пользователей, чтобы запускаться при включении Windows. Кроме того, вредоносная программа отключает любое программное обеспечение безопасности, расположенное на целевом компьютере, что значительно затрудняет обнаружение и удаление. Чтобы обеспечить полное устранение, перезагрузите компьютер в безопасном режиме и сканируйте компьютер с помощью Reimage Reimage Cleaner Intego или другого авторитетного инструмента безопасности.

Вредоносный файл поступает в системы жертв с помощью других вредоносных программ или загружается с вредоносных веб-сайтов. Троянец также был замечен в распространении через Facebook Messenger. Поэтому пользователи должны быть осторожны при загрузке файлов из Facebook.

win32/Tiggre! rfn trojan влияет на все версии Windows, включая Windows Vista, Windows 7, Windows 8 и другие. Он роняет исполняемый файл cherry.exe. Этот файл можно найти в диспетчере задач с его исходным местоположением %Application Data%\

Знаки и признаки присутствия крипто-бота

Криптоджекинг — это термин, используемый для описания процесса, при котором хакеры используют вредоносное программное обеспечение для добычи криптовалюты (например, Bitcoin, Monero, Ethereum и многих других) при каждом запуске машины. В качестве альтернативы, вредоносный скрипт, запущенный в сети, может выполнять тот же процесс без непосредственного вторжения в компьютер.

Самая значительная проблема трояна, которая обычно не вызывает много симптомов. Тем не менее, вирус крипто-майнинга обычно имеет одну отличительную особенность — он значительно замедляет производительность процессора и GPU, потому что майнинг криптовалюты использует множество компьютерных ресурсов для решения сложных математических задач.

Из-за большого использования ЦП трудно выполнять простые задачи, такие процессы как загрузка веб-страницы или перезагрузка компьютера, могут занять очень много времени. Это может снизить срок службы вашего ЦП или повредить его из-за проблем с перегревом. Если ваш компьютер начал вести себя вяло, пришло время выполнить полное сканирование компьютера и мгновенно удалить Trojan win32/Tiggre!rfn.

Еще одна неприятная черта троянского коня состоит в том, что он может открыть дверь для других злонамеренных инфекций, включая шпионское ПО, кейлогеры, вымогатели, другие трояны и тому подобное. Эти опасные вирусы могут украсть и передать вашу личную информацию, заблокировать ваши файлы и даже привести к сбою оборудования.

Trojan win32/Tiggre!rfn является вредоносным приложением, предназначенным для незаконной добычи криптовалюты.

Способы защитить себя от вредоносных троянских коней и других опасных программ

Вредоносное ПО может не только нанести серьезный ущерб вашему компьютеру, но и угрожать вашей виртуальной безопасности. Поэтому важно знать, как распространяются вредоносные программы, чтобы быть в состоянии защитить себя от них.

NoVirus.uk эксперты выделяют следующие методы заражения:

- Спам-сообщения. Письма из неизвестных источников могут содержать вредоносную нагрузку внутри вложения, или может быть представлена ссылка, которая ведет непосредственно к вредоносному файлу. Таким образом, важно никогда не открывать электронные письма от неизвестных отправителей. Если вы не уверены в том, что электронная почта и вложение являются законными, сканируйте прикрепленный файл с помощью мощного программного обеспечения безопасности. Не в коем случае НЕ запускайте файл. Обычно используются следующие типы файлов: .txt, .pdf и .doc.

- Компромиссные или незаконные сайты. Такие веб-сайты, как торрент-сайты, могут скрывать вредоносное ПО внутри программных инсталляторов. Кроме того, установка пиратского программного обеспечения является незаконной и может привести к большим неприятностям.

- Вредоносные объявления и перенаправления. Не нажимайте на объявления неизвестного происхождения. Кроме того, когда вы перенаправляетесь, сдерживайте себя от нажатия по чему-либо и немедленно закройте браузер. Убедитесь, что открытые ранее вкладки больше не открываются.

- win32/Tiggre!rfn вирус, как известно, распространяется через социальные сети, а именно Facebook Messenger. Таким образом, не загружайте файлы от неизвестных лиц. Кроме того, зараженные компьютеры могут распространять вредоносное ПО с учетных записей Facebook, поэтому будьте осторожны!

Удаление Trojan win32/Tiggre!Rfn может предотвратить перегрев вашего процессора

Мы не рекомендуем ручное удаление Trojan win32/Tiggre! Rfn. Троянские программы представляют собой опасные и сложные вирусы, и для их устранения требуются глубокие знания компьютерных системных файлов. Кроме того, вмешательство в системные файлы может навсегда повредить вашу ОС.

Поэтому, мы рекомендуем вам удалить win32/Tiggre!Rfn вирус с помощью мощного инструмента безопасности для обеспечения защиты. Мы рекомендуем использовать Reimage Reimage Cleaner Intego , SpyHunter 5 Combo Cleaner или Malwarebytes. Не забывайте, что троянец не позволит запустить программное обеспечение безопасности. Поэтому вам необходимо перезагрузить компьютер в безопасном режиме с помощью драйверов сети и там запустить программу безопасности.

Читайте также: