Thawte 2 проблема подлинности сертификата из-за вирусов

![]()

Через Панель управления - Удаление программ - удалите нежелательное ПО:

- Скачайте AdwCleaner (by Malwarebytes) и сохраните его на Рабочем столе.

- Запустите его (необходимо запускать через правую кн. мыши от имени администратора), нажмите кнопку "Scan" ("Сканировать") и дождитесь окончания сканирования.

- Когда сканирование будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\Logs\AdwCleaner[Sxx].txt (где x - любая цифра).

- Прикрепите отчет к своему следующему сообщению.

Подробнее читайте в этом руководстве.

Через Панель управления - Удаление программ - удалите нежелательное ПО:

- Скачайте AdwCleaner (by Malwarebytes) и сохраните его на Рабочем столе.

- Запустите его (необходимо запускать через правую кн. мыши от имени администратора), нажмите кнопку "Scan" ("Сканировать") и дождитесь окончания сканирования.

- Когда сканирование будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\Logs\AdwCleaner[Sxx].txt (где x - любая цифра).

- Прикрепите отчет к своему следующему сообщению.

Подробнее читайте в этом руководстве.

![]()

Скачайте Farbar Recovery Scan Tool и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

Нажмите кнопку Scan.

После окончания сканирования будут созданы отчеты FRST.txt, Addition.txt в той же папке, откуда была запущена программа. Прикрепите отчеты к своему следующему сообщению.

Подробнее читайте в этом руководстве.

![]()

TeamViewer мой.

C:\Windows\system32\rrrr.txt удалил, там был код в JSON-формате с какими-то рекламными ссылками, судя по всему от Web Companion, который был удален ранее.

Все восстановилось и заработало в нормальном режиме. Огромное спасибо за помощь!

Логи прилагаю. Если можно подскажите как восстановить компоненты, которые SFC выдало в логе и в чем все же была причина проблем с входом на сервисы Google, Microsoft и им подобные?

![]()

- Отключите до перезагрузки антивирус.

- Выделите следующий код:

В настройке сети, были прописаны IP

Tcpip\..\Interfaces\<37D862F4-2FE7-4A8B-A355-4BF31C96410B>: [NameServer] 173.212.203.173 5.189.187.34

Пароли смените они могли быть перехвачены.

![]()

Ну и финальные рекомендации

Подготовьте лог SecurityCheck by glax24

Доброго дня!

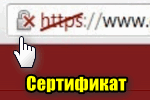

Я думаю, что почти каждый пользователь (особенно в последнее время) сталкивался с ошибкой в браузере о том, что сертификат такого-то сайта не является доверенным, и рекомендацией не посещать его.

С одной стороны это хорошо (все-таки и браузер, и вообще популяризация подобных сертификатов - обеспечивает нашу безопасность), но с другой - подобная ошибка иногда всплывает даже на очень известных сайтах (на том же Google).

Суть происходящего, и что это значит?

Дело в том, что когда вы подключаетесь к сайту, на котором установлен протокол SSL, то сервер передает браузеру цифровой документ ( сертификат ) о том, что сайт является подлинным (а не фейк или клон чего-то там. ). Кстати, если с таким сайтом все хорошо, то браузеры их помечают "зеленым" замочком: на скрине ниже показано, как это выглядит в Chrome.

Однако, сертификаты могут выпускать, как всем известные организации (Symantec, Rapidssl, Comodo и др.) , так и вообще кто-угодно. Разумеется, если браузер и ваша система "не знает" того, кто выпустил сертификат (или возникает подозрение в его правильности) - то появляется подобная ошибка.

Т.е. я веду к тому, что под раздачу могут попасть как совсем белые сайты, так и те, которые реально опасно посещать. Поэтому, появление подобной ошибки это повод внимательно взглянуть на адрес сайта.

Ну а в этой статье я хочу указать на несколько способов устранения подобной ошибки, если она стала появляться даже на белых и известных сайтах (например, на Google, Яндекс, VK и многих других. Их же вы не откажетесь посещать?).

Как устранить ошибку

1) Обратите внимание на адрес сайта

Первое, что сделайте - просто обратите внимание на адрес сайта (возможно, что вы по ошибке набрали не тот URL). Также иногда такое происходит по вине сервера, на котором расположен сайт (возможно, вообще, сам сертификат просто устарел, ведь его выдают на определенное время). Попробуйте посетить другие сайты, если с ними все OK - то вероятнее всего, что проблема не в вашей системе, а у того конкретного сайта.

Пример ошибки "Сертификат безопасности сайта не является доверенным"

Однако, отмечу, что если ошибка появляется на очень известном сайте, которому вы (и многие другие пользователи) всецело доверяете - то высока вероятность проблемы в вашей системе.

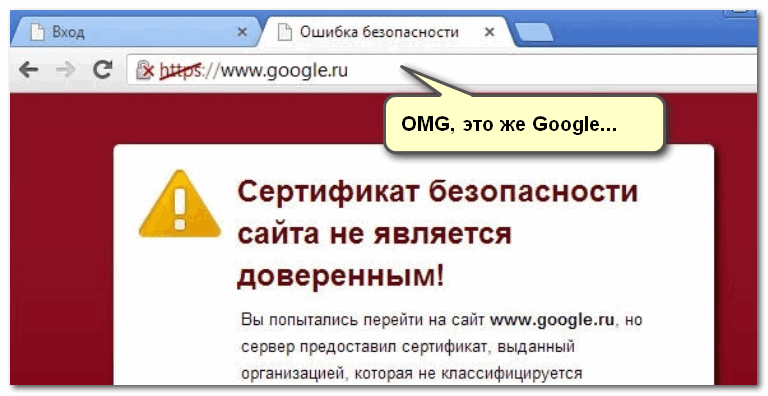

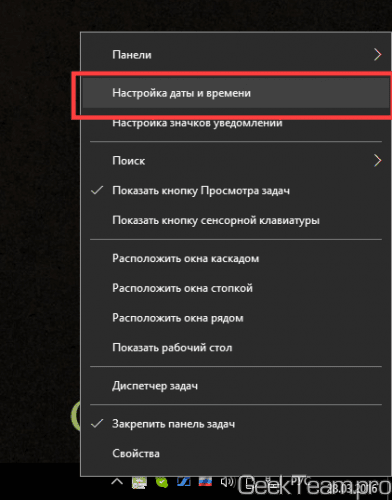

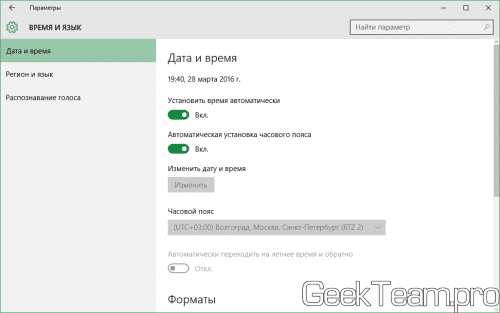

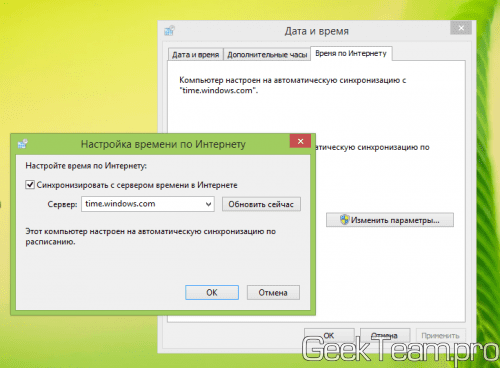

2) Проверьте дату и время, установленные в Windows

Второй момент - подобная ошибка может выскакивать, если у вас в системе неверно задано время или дата. Для их корректировки и уточнения достаточно щелкнуть мышкой по "времени" в панели задач Windows (в правом нижнем углу экрана). См. скрин ниже.

Настройка даты и времени

После установки правильного времени, перезагрузите компьютер и попробуйте заново открыть браузер и сайты в нем. Ошибка должна исчезнуть.

Также обращаю внимание на то, что, если у вас постоянно сбивается время - вероятно у вас села батарейка на материнской плате. Представляет она из себя небольшую "таблетку", благодаря которой компьютер помнит введенные вами настройки, даже если вы его отключаете от сети (например, те же дата и время как-то высчитываются?).

Батарейка на материнской плате ПК

3) Попробуйте провести обновление корневых сертификатов

4) Установка "доверенных" сертификатов в систему

Этот способ хоть и рабочий, но хотелось бы предупредить, что он "может" стать источником проблем в безопасности вашей системы. По крайней мере, прибегать к этому советую только для таких крупных сайтов как Google, Яндекс и т.д.

Для избавления от ошибки, связанной с недостоверностью сертификата, должен подойти спец. пакет GeoTrust Primary Certification Authority .

Кстати, на этой страничке расположено еще несколько сертификатов, их также можно до-установить в систему.

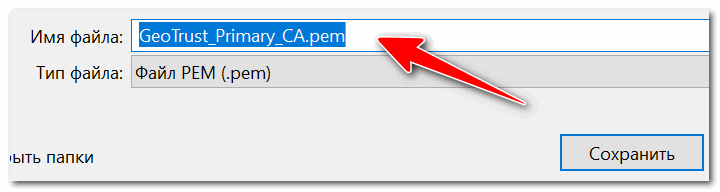

Кстати, чтобы скачать GeoTrust Primary Certification Authority:

-

нажмите правой кнопкой мышки по ссылке download и выберите вариант "сохранить ссылку как. ";

Сохранить ссылку как.

далее укажите папку на диске, куда будет скачан сертификат. Это будет файл формата PEM.

Файл с расширением PEM

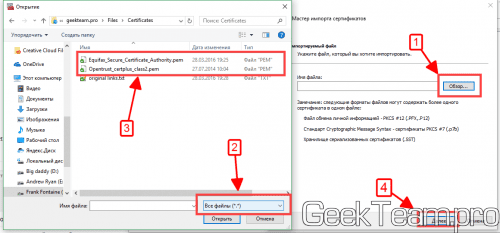

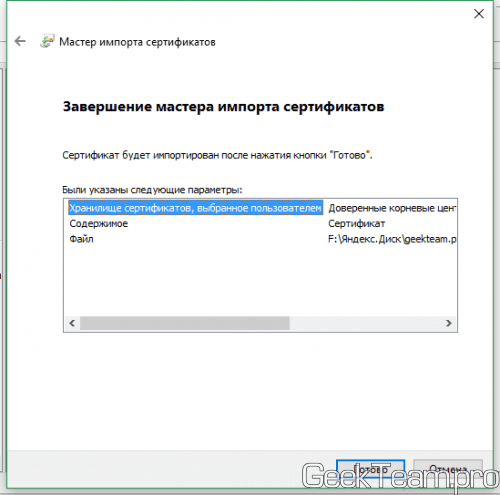

Теперь необходимо скачанный сертификат установить в систему. Как это делается, по шагам расскажу чуть ниже:

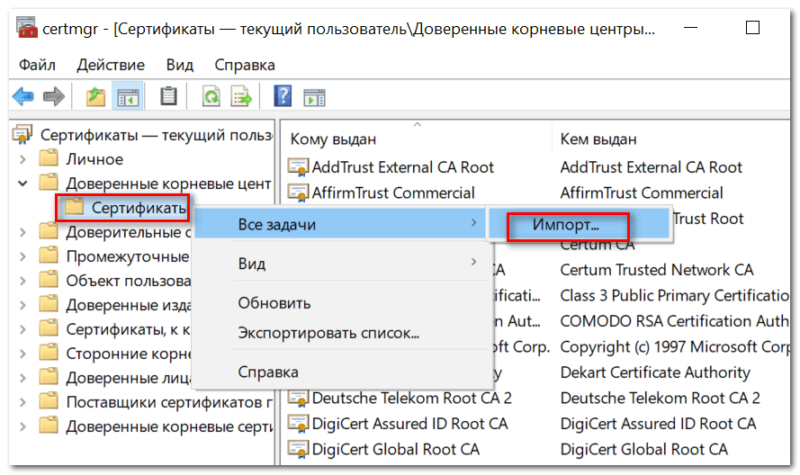

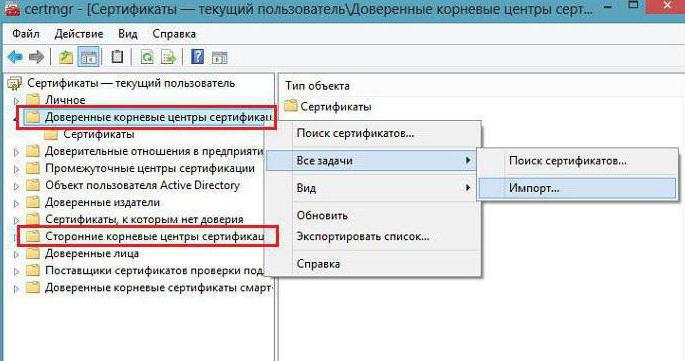

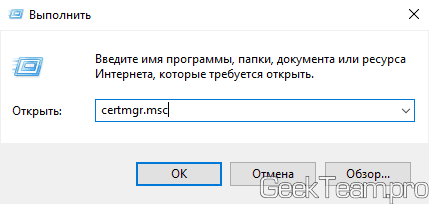

- сначала нажимаем сочетание кнопок Win+R, и вводим команду certmgr.msc, жмем OK;

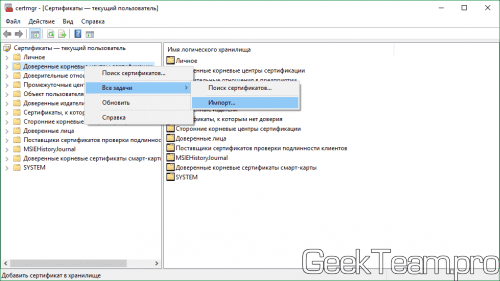

- должен открыться центр сертификатов в Windows. Необходимо раскрыть вкладку "Доверенные корневые центры сертификации/сертификаты", щелкнуть по ней правой кнопкой мышки и выбрать "Все задачи - импорт".

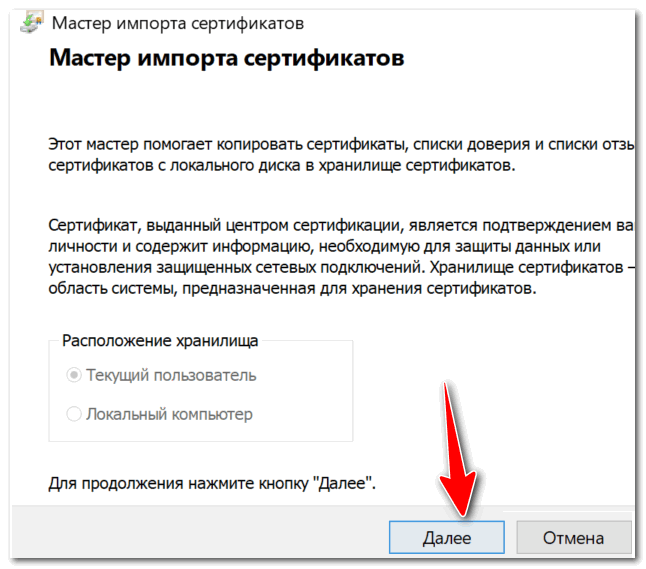

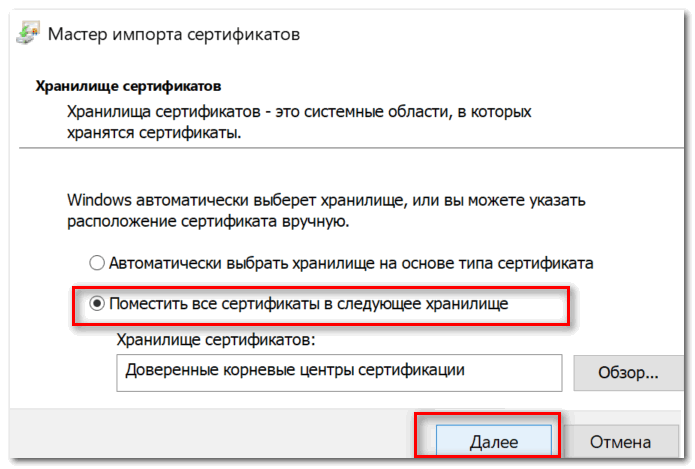

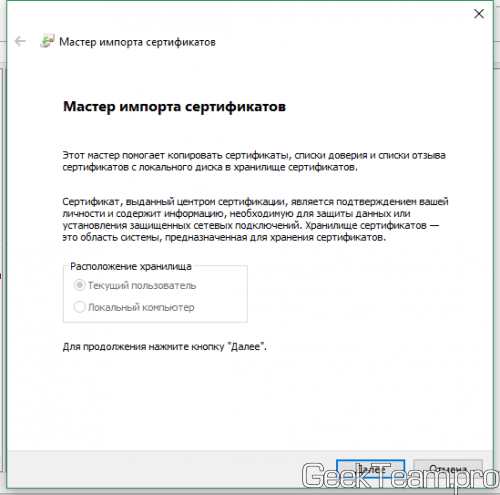

далее запустится мастер импорта сертификатов. Просто жмем "Далее".

Мастер импорта сертификатов

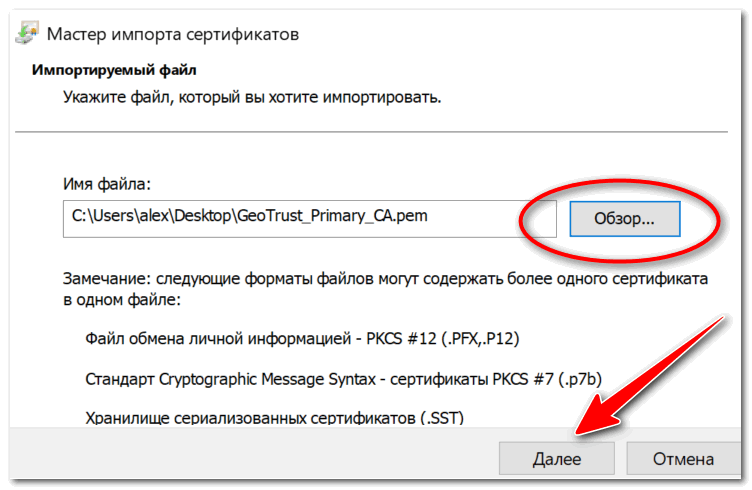

после нажмите кнопку "Обзор" и укажите ранее загруженный нами сертификат. Нажмите "Далее" (пример показан ниже);

Указываем сертификат, который загрузили

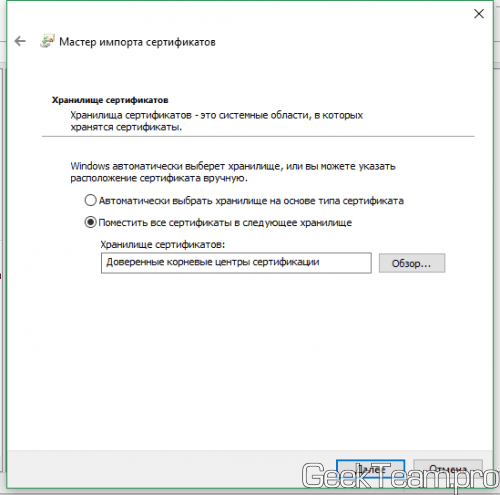

в следующем шаге укажите, что сертификаты нужно поместить в доверенные центры сертификации и нажмите "Далее".

Поместить сертификаты в доверенные. Далее

5) Обратите внимание на антивирусные утилиты

На этом у меня всё.

За дополнения по теме - отдельное мерси!

В этой статье мы покажем, как использовать доверенные SSL/TLS сертификаты для защиты RDP подключений к компьютерам и серверам Windows в домене Active Directory. Эти сертфикаты мы будем использовать вместо самоподписанных RDP сертификатов (у пользователей появляется предупреждение о невозможности проверки подлинности при подключению к RDP хосту с таким сертификатом). В этом примере мы настроим специальный шаблон для выпуска RDP сертификатов в Certificate Authority и настроим групповую политику для автоматического выпуска и привязки SSL/TLS сертификата к службе Remote Desktop Services.

Предупреждение о самоподписанном сертификате RDP

По умолчанию в Windows для защиты RDP сессии генерируется самоподписанный

сертификат. В результате при первом подключении к RDP/RDS серверу через клиента mstsc.exe, у пользователя появляется предупреждение:

При этом отпечаток RDP сертификата сохраняется на клиенте в параметре CertHash в ветке реестра с историей RDP подключений (HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers\). Если вы скрыли уведомление о невозможности проверить подлинность RDP сервера, чтобы сбросить настройки, удалите ключ с отпечатком сертификата из реестра.

Создаем шаблон RDP сертификата в центре сертификации (CA)

Попробуем использовать для защиты RDP подключений доверенный SSL/TLS сертификат, выданный корпоративным центром сертификации. С помощью такого сертификата пользователь может выполнить проверку подлинности RDP сервера при подключении. Предположим, что у вас в домене уже развернут корпоративной центр сертификации (Microsoft Certificate Authority), в этом случае вы можете настроить автоматическую выдачу и подключение сертификатов всем компьютерам и серверам Windows в домене.

Н на вашем CA нужно создать новый тип шаблона сертификата для RDP/RDS серверов.

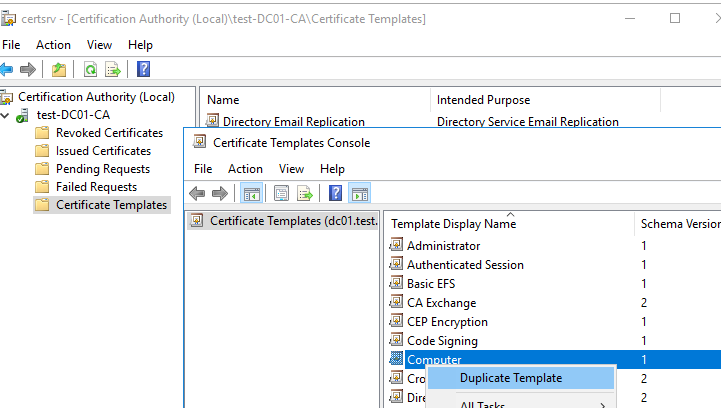

- Запустите консоль Certificate Authority и перейдите в секцию Certificate Templates;

- Сделайте копию шаблона сертификата Computer (Certificate Templates -> Manage -> Computer -> Duplicate);

![]()

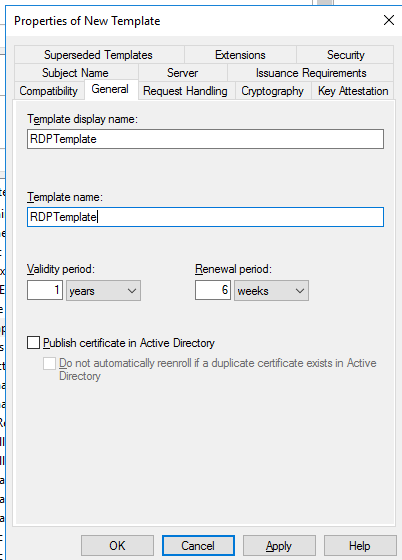

- На вкладке General укажите имя нового шаблона сертификата – RDPTemplate. Убедитесь, что значение поля Template Name полностью совпадает с Template display name;

![]()

- На вкладке Compatibility укажите минимальную версию клиентов в вашем домене (например, Windows Server 2008 R2 для CA и Windows 7 для клиентов). Тем самым будут использоваться более стойкие алгоритмы шифрования;

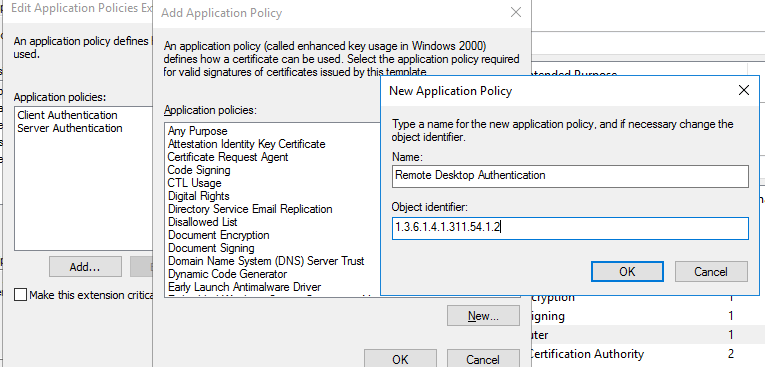

- Теперь на вкладке Extensions в политике приложений (Application policy) нужно ограничить область использования такого сертификата только для Remote Desktop Authentication (укажите следующий object identifier — 1.3.6.1.4.1.311.54.1.2). Нажмите Add -> New, создайте новую политику и выберите ее;

![]()

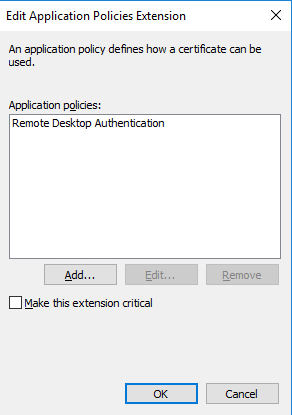

- В настройках шаблона сертификата (Application Policies Extension) удалите все политики кроме Remote Desktop Authentication;

![]()

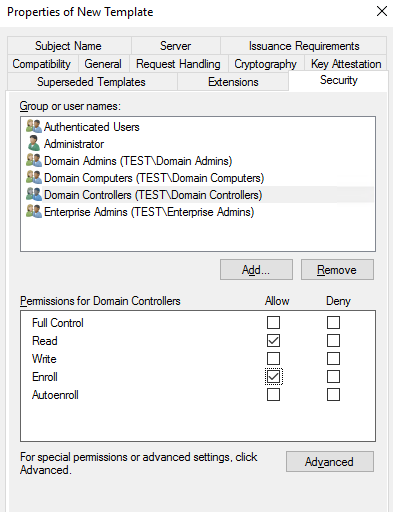

- Чтобы использовать данный шаблон RDP сертификатов на контролерах домена, откройте вкладку Security, добавьте группу Domain Controllers и включите для нее опцию Enroll и Autoenroll;

![]()

- Сохраните шаблон сертификата;

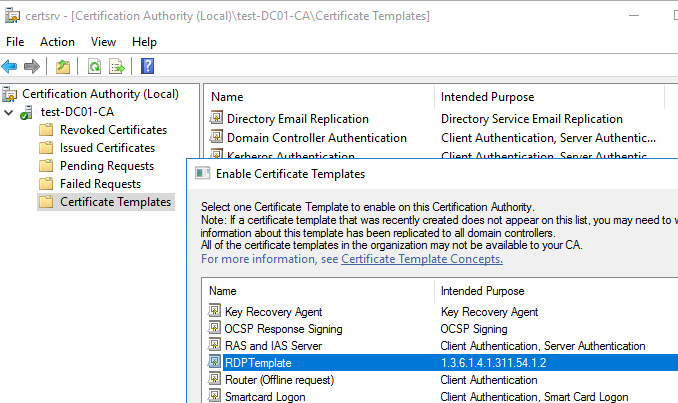

- Теперь в оснастке Certificate Authority, щёлкните по папке Certificate Templates, выберите New ->Certificate Template to Issue -> выберите созданный шаблон RDPTemplate.

![]()

Настройка групповой политики для выдачи RDP сертификатов

Теперь нужно настроить доменную политику, которая будет автоматически назначать RDP сертификат компьютерам/серверам согласно настроенного шаблона.

- Откройте консоль управления доменными групповыми политиками gpmc.msc, создайте новый объект GPO и назначьте его на OU с RDP/RDS серверами или компьютерами, для которых нужно автоматически выдавать TLS сертификаты для защиты RDP подключения;

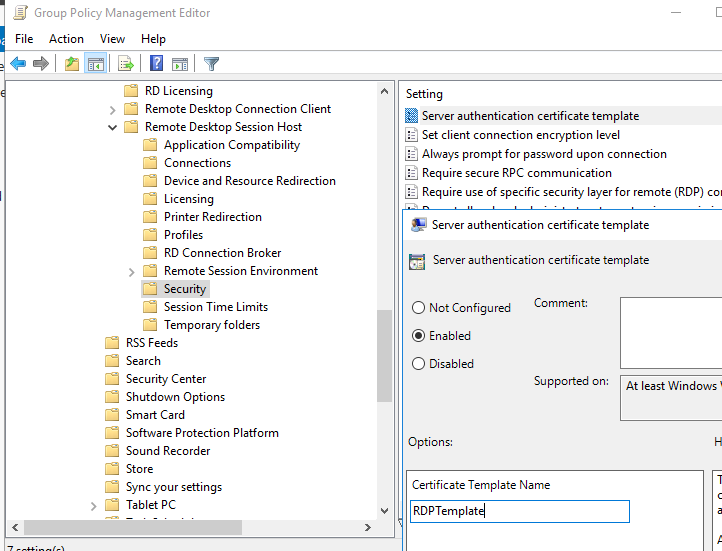

- Перейдите в раздел GPO: Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security. Включите политику Server Authentication Certificate Template. Укажите имя шаблона CA, который вы создали ранее (RDPTemplate);

![]()

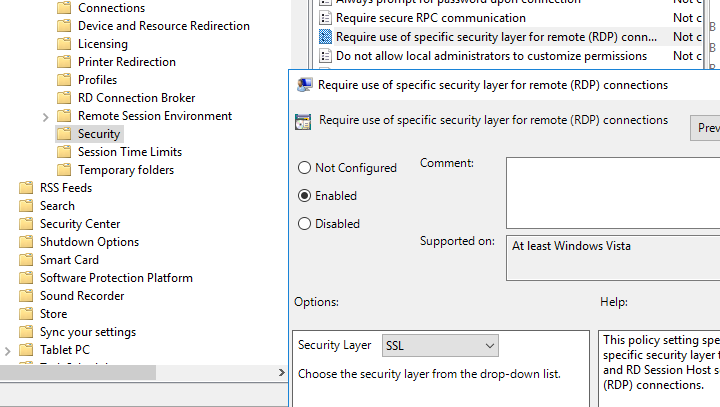

- Затем в этом же разделе GPO включите политику Require use of specific security layer for remote (RDP) connections и установите для нее значение SSL;

![]()

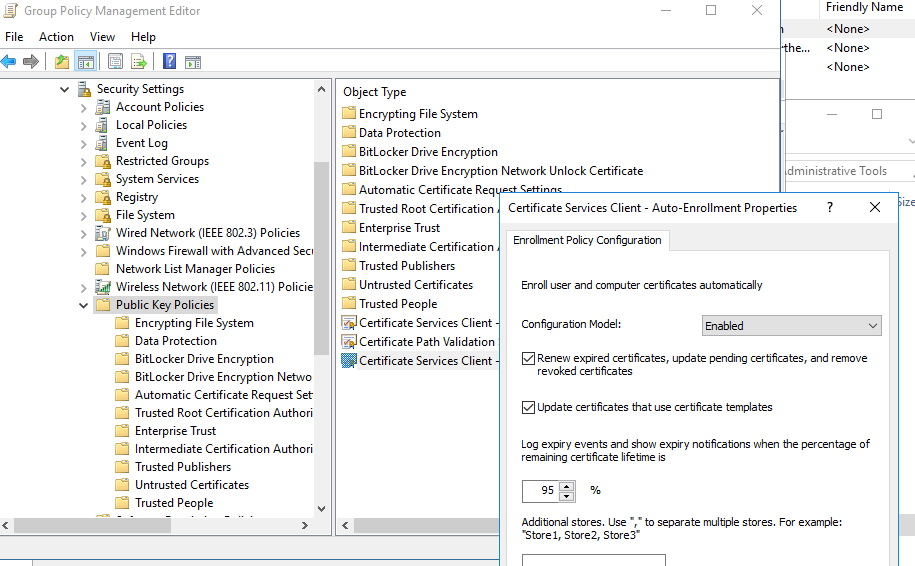

- Для автоматического продления RDP сертификата, перейдите в раздел GPO Computer configuration -> Windows settings -> Security Settings -> Public Key Policies и включите политику Certificate Services Client – Auto-Enrollment Properties. Выберите опции “Renew expired certificates, update pending certificates and remove revoked certificates” и “Update certificates that use certificate templates”;

![]()

- Если вы хотите, чтобы клиенты всегда проверяли сертификат RDP сервера, вам нужно настроить политику Configure Authentication for Client = Warn me if authentication fails (секция GPO Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client);

- Если нужно, можете через политики файервола открыть входящий RDP порт TCP/UDP 3389;

- Осталось обновить политики на клиенте, запустить консоль сертификатов компьютера (Certlm.msc), и проверить, что в разделе Personal -> Certificates появился сертификат для Remote Desktop Authentication, выданный вашим CA.

Для применения нового RDP сертификата, перезапустите службу Remote Desktop Services:

Get-Service TermService -ComputerName msk-dc01| Restart-Service –force –verbose

Теперь при RDP подключении к серверу перестанет появляться запрос на доверие сертификату (чтобы появился запрос о доверии сертификату, подключитесь к серверу по IP адресу вместо FQDN имени сервера, для которого выпущен сертификат). Нажмите кнопку “Посмотреть сертификат”, перейдите на вкладку “Состав”, скопируйте значение поля “Отпечаток сертификата”.

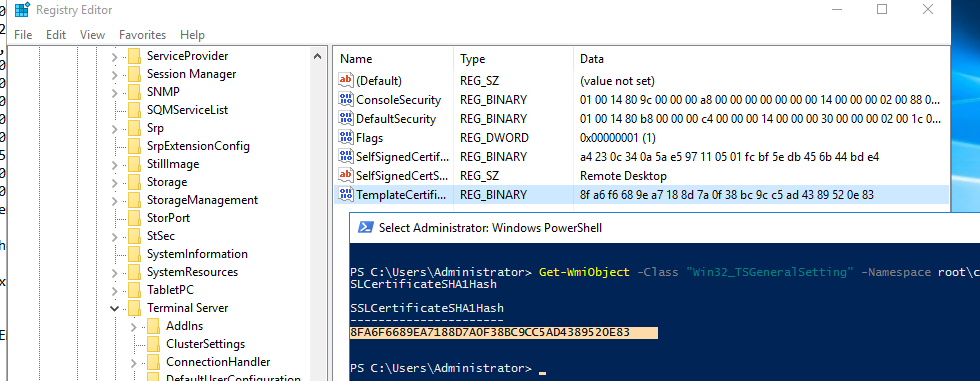

Также можете в консоли Certification Authority в секции Issued Certificates проверить, что по шаблону RDPTemplate был выдан сертификат определённому Windows компьютеру/серверу. Также проверьте значение Thumbprint сертификата:

Теперь сравните полученные данные с отпечатком сертификата, который используется службой Remote Desktop Service. Вы можете посмотреть значение отпечатка сертификата службы RDS в реестре (ветка HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations, параметр TemplateCertificate) или командой PowerShell: Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices|select SSLCertificateSHA1Hash

Теперь, при подключении к удаленном столу любого сервера или компьютера, на который действует эта политика, вы не увидите предупреждения о недоверенном RDP сертификате.

Подписываем RDP файл и добавляем отпечаток доверенного RDP сертификата

Если у вас отсутствует CA, но вы хотите, чтобы при подключении к RDP/RDS серверу у пользователей не появлялось предупреждения, вы можете добавить сертификат в доверенные на компьютерах пользователей.

Как описано выше получите значение отпечатка (Thumbprint) RDP сертификата:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices|select|select SSLCertificateSHA1Hash

Используйте этот отпечаток для подписывания .RDP файла с помощью RDPSign.exe:

rdpsign.exe /sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C:\Users\root\Desktop\rdp.rdp"

Теперь через GPO добавим этот отпечаток сертификата в доверенные у пользователей. Укажите отпечатки (через точку с запятою) в политике Specify SHA1 thumbprints of certificates representing trusted .rdp publishers (Указать отпечатки SHA1 сертификатов, представляющих доверенных издателей RDP) в секции Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Settings -> Remote Desktop Connection Client.

Чтобы работал прозрачных RDP вход без ввода пароля (RDP Single Sign On), нужно настроить политику Allow delegation defaults credential и указать в ней имена RDP/RDS серверов (см. статью).

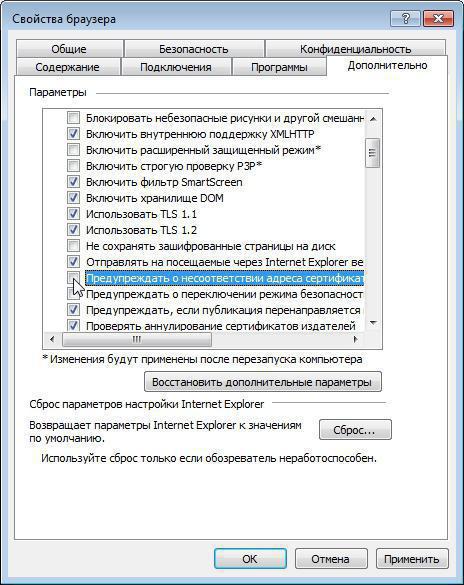

" Ошибка сертификата " появляется в виде уведомления браузера с целью повышения защиты пользовательских данных . Устанавливая соединение с сайтами , браузер проверяет действительность сертификата . И если проверка невозможна , соединение прекращается , отображается сообщение о недостаточной защите .

Итак , если при соединении с защищённым вэбсайтом браузер сообщает об ошибке сертификата безопасности веб-узла, как убрать предупреждение для многократно проверенного сервера ?

Причины предупреждения

1 . Сертификат веб - узла не является доверенным , если предоставлена неполная цепочка промежуточных сертификатов , может возникать данное уведомление об ошибке . Вероятно , имеется попытка извлечь информацию пользователя .

2 . Сертификат безопасности был произведен для веб - узла с другим адресом .

3 . Неточное время на компьютере клиента - более позднее , чем предусмотрено сроком действия сертификата " ССЛ" сервера . Стандартная рекомендация - прекратить работу с веб - узлом , закрыв страницу . Или же , как вариант , возможно обнуление таймера : вручную или переустановкой батарейки платы .

4 . Если ошибка повторяется при соединении со многими сайтами , возможно наличие системных или сетевых неполадок . Виновником внедрения недостоверных сертификатов может оказаться антивирус , или же вредоносное ПО , подменяющее настоящие сертификаты .

5 . Ресурс действительно небезопасен . Если вы желаете проигнорировать " тревогу ", нужно внести сайт в исключения . Но до того , как убрать ошибку сертификата безопасности веб-узла таким способом , не мешает дополнительно проверить причину возникновения проблемы .

Если ошибка проявляется изредка , необходимо скачать сертификат безопасности из официального источника , установить его и перезагрузить компьютер .

Windows VISTA

Как убрать ошибку сертификата безопасности веб-узла для Windows VISTA:

1 . Внесите сертификат в доверенные ( не рекомендуется ). Затем следует подтвердить дальнейшее открытие окна , и в появившемся " Ошибка сертификата . " вызвать окно недостоверного сертификата , обозначенное " щитом ".

2 . Выбрать " Просмотр сертификата ", затем " Общие ", где возможно отследить время действия сертификата вэб - узла .

3 . В мастере установки выберите " Установить сертификат " и "Вперёд" .

4 . Отметьте галочкой " Автоматически выбранное хранилище сертификата . ", подтверждая нажатием "Вперёд" .

5 . Выполните подтверждение операции , нажав " ДА" и "Финиш" в окне запроса . Избранный сертификат установлен .

6 . Произведенные изменения подтвердите нажатием " ОК" .

7 . Выберите строку " Поместить все сертификаты в следующее хранилище ", выполните подтверждение нажатием " Обзор ".

8 . В окне под названием " Выбор хранилища сертификатов ", отметьте " Доверенные корневые центры сертификации ", подтверждая нажатием " ОК" .

9 . Завершите процедуру : " Далее ", " Готово ", подтвердите установку , нажимая " ОК" , и презапустите браузер .

Windows ХР

Как убрать ошибку сертификата безопасности веб-узла для Windows ХР :

1 . В " хранилище сертификатов " выберите хранилище согласно типу сертификата " автоматически ".

2 . При нажатии " Далее " импортируется и установится сертификат .

3 . Щёлкните " Готово ".

4 . Если предварительно появляется "Предупреждение безопасности , нажмите " ДА" в качестве подтверждения установки .

5 . Поступит уведомление об установке . Щёлкните " ОК" . Процедура завершена .

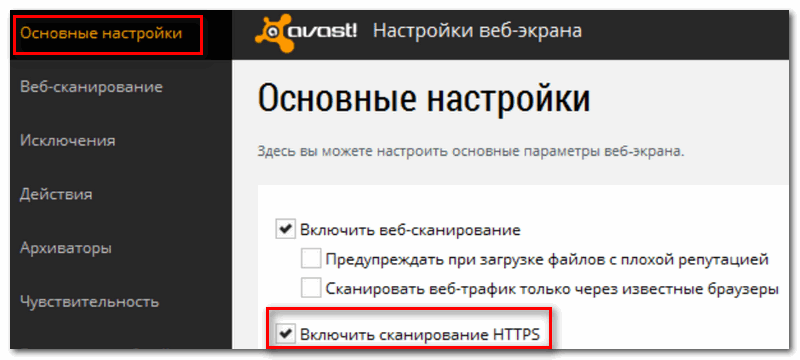

Антивирусные продукты

Как исправить ошибку сертификата безопасности веб-узла посредством настроек антивирусного обеспечения ?

В антивирусе присутствует опция сканирования шифрованных соединений , и с переустановкой антивируса сертификаты в хранилище доверенных браузера будут установлены повторно .

В настройках программы Аваст:

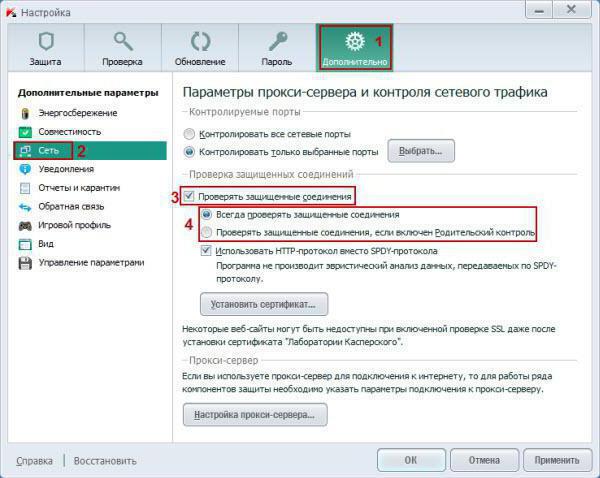

Как убрать ошибку сертификата безопасности веб-узла посредством прграммы "Касперский":

- щёлкните в настройках программы : " Настройки " - " Дополнительные " - " Сеть ";

- в " сканировании защищённых соединений " выберите : " Не сканировать зашифрованные соединения ";

- в качестве альтернативного действия можно отметить " Дополнительные настройки " и выбрать " Установить сертификат ";

- затем подтвердите изменения и перезапустите компьютер .

Если повторяется " ошибка сертификата ", вероятно , он скомпрометирован , и не стоит добавлять в исключения сертификат популярного веб - сайта.

Вредоносные программы

Используйте ПО последней версии , включая плагины , так как установка вредоносного ПО возможна из - за уязвимости устаревших программ .

Устанавливая программы в мастерах ПО принимайте их с официального сайта , снимайте флажки с установки непроверенных программ .

Не пользуйтесь лживыми всплывающими окнами , появляющихся с целью внедрения опасных программ . Изучите детали блокирования всплывающих окон для их исключения .

Контролируйте работу антивируса в реальном времени .

Здравствуйте. В связи с повышением курса доллара и евро, я думаю у народа всё чаще будет появляться данная ошибка и поэтому решил написать о ней. Как это связано? По ходу статьи узнаете:)

Итак, это прекрасная ошибка чаще всего появляется в Google Chrome и является следствием неправильной работы корневых сертификатов. Самое неприятное видеть данную ошибку когда открываешь проверенный временем и миллионами человек Яндекс или Google. А вот причин может быть несколько, постараюсь как можно проще описать их варианты и способы решения проблемы.

1. Сбилось системное время или дата

В Windows 10 рекомендую установить автоматическое обновление времени и даты, это решит очень много проблем)

Если время сбивается после каждого запуска компьютера, значит у вас разрядилась батарейка на материнское плате и её стоит поменять (Смело выдергиваете и идёте с ней покупать новую, компьютер может работать и без неё). Именно из-за батарейки я и написал о курсе рубля, теперь не каждый может позволить обновить рабочую машинку и батарейки будут сажаться.

2. Ошибка в настройках групповых политик (на предприятии)

Здесь сложнее, по-хорошему это системному администратору нужно ковырять настройки групповых политик, но это трудоемко и большинство просто забивают на это дело.

Отличный вариант для решения этой проблемы — это установки обновлений корневых сертификатов. Они доступны как и для серверных, так и для клиентских ОС.

К примеру для клиентских ОС можно выбрать отсюда: обновление kb3004394

3. Когда больше ничего не помогает

Не могу рекомендовать данный способ, как он вполне способен организовать дыру в безопасности вашего компьютера, но раз любимый сайт дороже, то переходим по ссылке (к примеру GeoTrust Primary Certification Authority должен помочь вылечить сайты Google) и качаем корневые сертификаты, которые сейчас мы будем устанавливать (Cпециально разместил их на Яндекс.Диске, чтобы ссылки не могли подменить злоумышленики, владелец каталога должен быть Skesov). Там есть файл original links, где указаны ссылки на источники файлов. При желании можно скачать оттуда.

Скачали? Теперь жмём Win+R и вводим команду certmgr.msc

По идеи уже всё должно работать, но можно повторить всё тоже самое, добавляя этот же сертификат в «Сторонние корневые центре сертификации«. После добавления страницы должны открываться, максимум что потребуется — это перезапуск системы.

Вроде всё. Надеюсь эта статья оказалась вам полезной, обязательно нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу во Вконтакте и канал YouTube.

Спасибо за внимание

Читайте также: