Угроза вирусов на предприятии

ФЕДЕРАЛЬНОЕ АГЕНТСТВО ПО ОБРАЗОВАНИЮ

Государственное образовательное учреждение

высшего профессионального образования

«Сибирский государственный аэрокосмический университет

Институт менеджмента и социальных технологий

Кафедра информационно-экономических систем

РЕФЕРАТ по информатике

Проверил: Карпухин Ю.А.

1. Информационная безопасность 4

2. Угроза информационной безопасности 5

3. Классификация компьютерных вирусов 6

3.1 Загрузочные вирусы 7

3.2 Файловые вирусы 8

3.3 Файлово-загрузочные вирусы 8

3.4 Сетевые вирусы 8

3.5 Макро-вирусы 9

3.6 Резидентные вирусы 9

3.7 Нерезидентные вирусы 10

4. Методы обеспечения информационной безопасности 11

4.1 Программы-детекторы 12

4.2 Программы-доктора 12

4.3 Программы-ревизоры (инспектора) 13

4.4 Программы-фильтры (мониторы) 13

4.5 Вакцины или иммунизаторы 13

Список литературы 16

Компьютеры стали настоящими помощниками человека и без них уже не может обойтись ни коммерческая фирма, ни государственная организация. Однако в связи с этим особенно обострилась проблема защиты информации.

Вирусы, получившие широкое распространение в компьютерной технике, взбудоражили весь мир. Многие пользователи компьютеров обеспокоены слухами о том, что с помощью компьютерных вирусов злоумышленники взламывают сети, грабят банки, крадут интеллектуальную собственность.

Сегодня массовое применение персональных компьютеров, к сожалению, оказалось связанным с появлением самовоспроизводящихся программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации.

Все чаще в средствах массовой информации появляются сообщения о различного рода пиратских проделках компьютерных хулиганов, о появлении все более совершенных, саморазмножающихся программ. Несмотря на принятые во многих странах законы о борьбе с компьютерными преступлениями и разработку специальных программных средств защиты от вирусов, количество новых программных вирусов постоянно растет. Это требует от пользователя персонального компьютера знаний о природе вирусов, способах заражения вирусами и защиты от них.

1. Информационная безопасность

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре. Задачи информационной безопасности сводятся к минимизации ущерба, а также к прогнозированию и предотвращению таких воздействий.

Что угрожает информационной безопасности? Есть несколько факторов: действия, осуществляемые авторизованными пользователями; "электронные" методы воздействия, осуществляемые хакерами; спам; "естественные" угрозы. Но более подробно в работе рассматривается такая угроза как компьютерные вирусы.

Борьбой с компьютерными вирусами профессионально занимаются сотни или тысячи специалистов в десятках, а может быть, сотнях компаний. Казалось бы, тема эта не настолько сложна и актуальна, чтобы быть объектом такого пристального внимания. Однако это не так. Компьютерные вирусы были и остаются одной из наиболее распространенных причин потери информации. Несмотря на огромные усилия конкурирующих между собой антивирусных фирм, убытки, приносимые компьютерными вирусами, не падают и достигают астрономических величин в сотни миллионов долларов ежегодно. Эти оценки явно занижены, поскольку известно становится лишь о части подобных инцидентов.

2. Угроза информационной безопасности

Одной из самых опасных на сегодняшний день угроз информационной безопасности являются компьютерные вирусы.

Почему вирусы? Поскольку вирусы не возникают сами по себе в результате электромагнитных коллизий, а создаются людьми, то для ответа на этот вопрос следует разобраться в психологии тех индивидуумов, которые создают "вредное" программное обеспечение, в обиходе именуемое "вирусами". Наиболее вероятными причинами, толкающими вирусо-писателей на создание и распространение вредоносного программного обеспечения являются следующие:

- обычное юношеское хулиганство, попытки самоутверждения на основе достигнутого интеллектуального уровня. Фактически подобное компьютерное хулиганство ничем не отличается от обычного уличного хулиганства, за исключением того, что "самоутверждение" происходит на разных аренах — либо в подворотне, либо в сети. И страдают от него разные люди — либо прохожие, либо сетевые соседи. А ущерб наносится либо стенам и витринам, либо программному обеспечению на зараженном компьютере

- мошенничество с целью присвоения ресурсов жертвы: незаметное управление пораженным компьютером, воровство паролей доступа в Интернет, средств с "кошельков" WebMoney и даже кодов доступа к персональным банковским счетам (в том случае, если жертва использует данный сервис). В случае с атакой корпоративных сетей речь идет скорее уже о шпионаже: как правило, это проникновение в сеть с целью присвоения конфиденциальной информации, представляющей финансовую ценность

Естественная "среда обитания" хулиганов и мошенников всех мастей подразумевает под собой гарантированную анонимность, поскольку ни те, ни другие не ставят перед собой задачу отвечать в будущем за свои действия. И современная сеть как нельзя лучше для этого приспособлена, к сожалению.

3. Классификация компьютерных вирусов

В зависимости от проявления и дальнейшего поведения вирусы условно можно разделить на следующие группы:

Вирусы классифицируются по следующим основным признакам:

1. среда обитания

2. способ заражения

3. степень воздействия

4. особенности алгоритма работы

По среде обитания вирусы можно разделить на:

Мы живем в мире, где все больше и больше производственных процессов контролируются компьютерами, которые управляют роботами. Возможно, это звучит как безопасный и эффективный способ работы, поскольку исключает из производства человеческий фактор, однако, что произойдет, если злоумышленник решит скомпрометировать производственные серверы?

Рассмотрим другие сценарии остановки рабочих процессов: может ли вымогательство застопорить производство? Может ли ботнет взять под контроль производственные процессы и поручить роботам конструировать что-то иное? Учитывают ли планы действий при аварийных ситуациях, что несколько систем могут находиться под атакой одновременно?

В любом случае каждый из этих сценариев наносит ущерб только бизнесу. Что происходит, когда киберугроза превращается в реальную физическую угрозу? В производственном секторе повышается вероятность того, что вредоносное ПО повредит не только данным и системе, но и рабочим мощностям.

Как к этому относится промышленность?

В одном из своих высказываний о промышленном секторе Deloitte в марте 2019 года заявили, что во время анализа безопасности, они часто слышали следующее:

- Зачем кому-то нас взламывать? Мы же не атомная электростанция.

- Наши операционные системы даже не подключены к интернету, о чем беспокоиться?

Излишне говорить, что безопасность через затворничество больше не является действенной стратегией, но я с удовольствием скажу об этом еще раз. К счастью, Deloitte также отметила, что безопасность Операционных Технологических (OT) систем наконец привлекла к себе столь необходимое внимание.

В конце концов, атака не должна быть целенаправленной, чтобы нанести большой урон. Да и угрозы могут исходить из внутренней сети; они не всегда зависят от доступа в интернет.

Недавним примером, который, должно быть, напугал сотрудников безопасности крупных промышленных предприятий, было покушение вируса-вымогателя LockerGoga, которому подвергся норвежский производитель алюминия Norsk Hydro. В итоге некоторые из заводов компании были вынуждены перейти на ручное управление.

В чем заключается опасность?

Если вредоносное ПО нарушает организацию производства и получает контроль над определенными процессами, существуют некоторые непосредственные угрозы физической безопасности изнутри и снаружи промышленного предприятия. Они включают в себя:

- Экстремально высокие температуры. Высокие температуры могут быть непосредственным условием производственного процесса или его побочным эффектом. В обоих случаях тепло необходимо контролировать, поскольку повышенная температура может поддерживаться только в тех помещениях, которые для этого предназначены. Если средства управления выходят из строя или высокая температура оказывается за пределами специально оборудованного помещения, могут произойти пожары, оплавления или появиться другие серьезные последствия.

- Радиоактивность. Нас постоянно убеждают в том, что атомные электростанции находятся в безопасности, но расскажите об этом людям, которые жили вблизи Фукусимы и Чернобыля. В июне 2017 года Laka Foundation опубликовал список с сообщениями о почти 1000 инцидентах и авариях (или ситуациях близких к аварийным) (https://www.laka.org/nieuws/2017/laka-releases-iaea-list-with-near-accidents-in-nuclear-power-stations-7144) на атомных электростанциях и других ядерных объектах. Такие сообщения собираются Международным агентством по атомной энергии (МАГАТЭ) с 1990 года.

- Опасные химические вещества. Химикаты используются во многих производственных процессах. Они должны применяться в точном количестве или соотношении для правильной работы. Применение неверного количества того или иного компонента может привести к неконтролируемым реакциям. Опасности, обычно связанные с химическими веществами, — это взрывы, пожары, токсические выбросы, кислоты и коррозионная активность. Следует также учитывать опасность удушья, которое может наступить в случае, когда присутствие другого газа не оставляет достаточного количества кислорода в воздухе. Кроме того, окисляющие химические вещества в принципе могут разрушать жизненно важные части производства.

Вышеприведенные примеры лишь крайности, до которых может дойти ситуация. Если вы хотите получить представление о том, насколько плохо все может быть на самом деле, вы можете взглянуть на эту статью об аварии с опасными химическими веществами. В результате этой аварии в Китае образовался целый кратер.

Соединение с сетью интернет

В прошлом было много аварийных случаев, произошедших по вине человека, который некорректно использовал интерфейсы, подключенные к интернету. Было ли это архитектурной ошибкой или просто ошибкой скучающего оператора постфактум уже значения не имеет. Однако мы должны принять во внимание риски и попытаться их избежать.

Чтобы не усложнять ситуацию еще больше, необходимо запретить приносить свои собственные устройства. Независимо от того, используют ли люди свои собственные устройства для подключения к сети компании или нет, их личные устройства будут находиться внутри здания и потенциально могут использоваться в качестве точки входа для получения доступа к другим системам.

Другим вопросом, на который стоит обратить внимание, может быть использование подключенных устройств в рамках промышленного Интернета вещей (IIoT) для существующих промышленных систем управления. IIoT представляет собой сеть, состоящую из множества промышленных устройств, соединенных коммуникационными технологиями. Таким образом строятся системы, которые могут контролировать, собирать, обмениваться, анализировать и предоставлять ценную информацию. Звучит как отличная цель для злоумышленника, который хочет получить прибыль от организации или просто уничтожить завод.

Другие вирусы

Вредоносное ПО такого типа могло быть скрыто с помощью скомпрометированной цепочки доставки или другими более распространенными методами. Пока вредоносная программа не активирована, она может оставаться незамеченной в течение длительного времени. Однако киберпреступники убедились, что они могут активировать ее по своему желанию.

Настало время

Теперь, когда мы познакомились с семейством вирусов-вымогателей, которое нацелено на промышленные предприятия, настало время перейти к всевозможным сценариям, которые могут произойти, если злоумышленник скомпрометирует автоматизированные элементы управления вашего завода или фабрики.

Наличие резервной системы — хорошая идея, на случай если вдруг система управления оказывается неисправна, но когда происходит крупномасштабная атака на все ваши компьютеры, резервная машина может быть столь же бесполезна, как и основная. На каждом этапе процесса, который при некорректной работе может оказаться физически опасным, должен присутствовать отказоустойчивый механизм, откатывающий его до состояния, при котором никакое внешнее воздействие не сможет повлиять на этот процесс.

Там, где это возможно, было бы проще или разумнее создать перехват управления важными процессами в ручную, чтобы не останавливать производство, когда компьютерные системы оказываются скомпрометированными.

И лучший вариант — предотвратить проникновение вредоносных программ и захват средств управления соответственно. Внедрите мощное решение в области кибербезопасности, которое сможет блокировать самые новые угрозы и быстро обезвреживать уже проникнувшие в систему, тогда ваш завод будет иметь больше шансов избежать опасных сценариев, инициированных злоумышленниками.

Даже если у вас нет 100-процентной гарантии обеспечения надлежащего уровня кибербезопасности, оставаться на шаг впереди злоумышленников – это лучшая стратегия, которая сможет уберечь вас от многих проблем.

Оставайтесь в безопасности!

Ждем ваши комментарии, а также сообщаем о том, что традиционный бесплатный вебинар состоится уже 13 июня.

В связи с широким использованием Интернета существуют различные типы и виды компьютерных угроз, которым подвержены компьютерные сети.

Каждая из этих опасностей может нанести потенциальный ущерб и причинить много вреда, если данные будут потеряны.

Компьютерные сети, а также автономные системы подвержены ряду рисков. Опасность возрастает, когда компьютерная сеть подключена к интернету. Существуют различные виды опасностей для компьютерных систем, все они имеют общую связь.

Они предназначены для обмана пользователя и получения доступа к сети или автономным системам, или уничтожения данных. Известно, что некоторые угрозы воспроизводятся сами собой, в то время как другие уничтожают файлы в системе или заражают сами файлы.

Типы угроз компьютерной безопасности

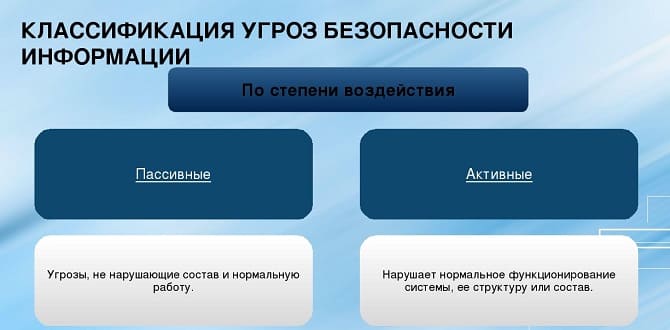

Классификация типов угроз информационной безопасности производится по способу компрометации информации в системе. Есть пассивные и активные угрозы.

Пассивные угрозы очень трудно обнаружить и в равной степени трудно предотвратить. Активные угрозы продолжают вносить изменения в систему, их достаточно легко обнаружить и устранить.

Вирус

Наиболее распространенными из типов киберугроз являются вирусы. Они заражают различные файлы в компьютерной сети или в автономных системах.

Большинство людей становятся жертвами вирусов, злоумышленник заставляет человека предпринимать какие-либо действия, такие как щелчок по вредоносной ссылке, загрузка вредоносного файла и так далее. Именно из этих ссылок и файлов вирус передается на компьютер.

Есть также случаи, когда вирусы были частью вложения электронной почты. Вирусы могут распространяться через зараженное портативное хранилище данных (флешки, накопители). Следовательно, важно иметь в системе антивирус, который может не только обнаружить вирус, но и избавиться от него.

Черви

Другими распространенными типами угроз безопасности в Интернете являются черви. На самом деле это вредоносные программы, которые используют слабые стороны операционной системы. Подобно тому, как черви в реальной жизни перемещаются из одного места в другое, точно так же черви в кибер-мире распространяются с одного компьютера на другой и из одной сети в другую.

Наиболее характерной особенностью червей является то, что они способны распространяться с очень высокой скоростью, что может привести к риску сбоя системы.

Существует тип червя, который называется net worm.

Эти черви размножаются, посылая полные и независимые копии по сети, заражая таким образом почти все системы в указанной сети.

Троянский вирус

Это другой тип компьютерного вируса, который замаскирован. Троянцы получили свое имя из легенды. Часто видно, что Трояны являются частью различных вложений в электронных письмах или ссылках на скачивание. В некоторых случаях посещение определенных веб-страниц также подвергает риску компьютерную систему.

Spyware

Шпионское ПО, как следует из названия, предлагает шпионить за сетью и компьютерной системой. Они могут быть непреднамеренно загружены с разных веб-сайтов, сообщений электронной почты или мгновенных сообщений.

Руткит

Работа руткитов заключается в том, чтобы прикрывать хакеров. Лучшая или худшая сторона руткитов состоит в том, что они также могут скрываться от антивирусного программного обеспечения, из-за чего пользователь не знает, что в системе присутствует руткит.

Это помогает хакеру, и он может распространять вредоносное ПО в системе. Поэтому важно иметь хороший антивирус со сканером руткитов , который сможет обнаружить вторжение.

Riskware

Это опасные программы, которые часто становятся частью программных приложений. Они рассматриваются как часть среды разработки для вредоносных программ и распространяются на программные приложения. В некоторых случаях эти приложения также могут использоваться хакерами в качестве дополнительных компонентов для получения доступа в сеть.

Adware

Дополнение к списку компьютерных угроз – рекламное ПО. Нередко на компьютере появляются различные рекламные объявления или всплывающие окна, когда используются определенные приложения. Они могут не представлять большой угрозы, но часто снижают скорость работы компьютеров.

Есть вероятность того, что компьютерная система может стать нестабильной из-за этих рекламных программ.

Фишинг

Зачастую люди получают электронные письма от надежных организаций, таких как банки. В некоторых случаях сообщения электронной почты могут поступать с поддельных сайтов, которые могут напоминать оригинальный сайт или накладывать поддельные всплывающие окна, в результате чего собираются конфиденциальные данные. Они являются частью различных мошеннических действий и часто представляют финансовые угрозы.

Это были основные типы компьютерных угроз.

На видео: Виды и типы компьютерных угроз

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Однако, не смотря на то, что отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих научно-исследовательских центров в Европе и США, ежегодно увеличивается не только количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в результате использования злоумышленниками вредоносного кода.

Во многом данная ситуация объясняется тем, что многие считают необходимым и достаточным условием защиты от вредоносного кода использование одного лишь антивирусного программного обеспечения. Однако, к сожалению, такой подход уже давно устарел и не позволяет обеспечить необходимый уровень информационной безопасности для большинства компаний. Практика показывает, что стратегия антивирусной безопасности предприятия должна определяться моделью нарушителя, от которого должна быть защищена компания.

В статье рассматриваются существующие виды угроз безопасности, описывается один из подходов к созданию модели нарушителя, а также возможные сценарии построения комплексной системы защиты от вирусных угроз.

Типы вирусных угроз безопасности

Необходимо отметить, что вместе с развитием информационных технологий появляются новые виды вредоносного кода.

Модель нарушителя антивирусной безопасности

В модель нарушителя, которая описана в данной статье, определены четыре класса потенциальных нарушителей, каждый из которых характеризуется определённым уровнем квалификации и степенью преднамеренности выполняемых действий.

Общая характеристика описанной модели нарушителя приведена в таблице ниже.

Таблица 1: Модель потенциального нарушителя антивирусной безопасности

Класс нарушителя

Степень преднамеренности действий нарушителя

Уровень квалификации нарушителя

Представленная модель является лишь одним из возможных примеров классификации нарушителя. Данная модель может быть значительно расширена за счет добавления в неё следующих параметров:

- вид нарушителя: внешний или внутренний;

- уровень знаний об автоматизированной системе компании и применяемых средствах защиты информации;

- возможность использования потенциальным нарушителем специализированных программных средств в автоматизированной системе компании;

- и др.

Модель защиты компаний от вредоносного кода

- уровень шлюза, на котором средства антивирусной защиты устанавливаются на межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне шлюза может являться установка специализированных программно-аппаратных комплексов (appliance’ов) в точке подключения АС к сети Интернет;

- уровень серверов, в рамках которого антивирусные агенты устанавливаются на файловые, почтовые и другие серверы АС;

- уровень рабочих станций пользователей, на котором антивирусы устанавливаются на все рабочие места пользователей с возможностью централизованного управления с единой консоли.

В качестве альтернативы использования нескольких продуктов различных производителей возможно применение программных комплексов, которые включают в себя несколько ядер с единой консолью управления. Примером продуктов такого класса является система ForeFront компании Microsoft (www.forefront.ru) и GFI Mail Security компании GFI (www.gfi.com). В этой связи необходимо отметить, что антивирусный продукт ForeFront может включать в себя одновременно от пяти до девяти антивирусных ядер различных производителей.

Рис. 1. Схема размещения элементов многовендорной антивирусной защиты

Подсистема сетевого экранированияпредназначена для защиты рабочих станций пользователей от возможных сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать возможность фильтрации на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения АС к сети Интернет, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт возможности более детального контекстного анализа содержимого передаваемых пакетов данных. Данная подсистема включает в себя следующие компоненты:

сетевые и хостовые сенсоры, предназначенные для сбора необходимой информации о функционировании АС. Сетевые сенсоры реализуются в виде отдельных программно-аппаратных блоков и предназначены для сбора информации обо всех пакетах данных, передаваемых в рамках того сетевого сегмента, где установлен сенсор. Данный тип сенсоров устанавливается во всех ключевых сегментах АС, где расположены защищаемые узлы системы. Хостовые сенсоры устанавливаются на рабочие станции и серверы АС и собирают информацию обо всех событиях, происходящих на этих узлах системы. Хостовые сенсоры могут собирать информацию не только о пакетах данных, но и других операциях, которые выполняются приложениями, запущенными на узле АС;

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование. Для проведения сканирования могут использоваться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна генерировать детальный отчёт, включающий в себя информацию об обнаруженных уязвимостях, а также рекомендации по их устранению. Совместно с подсистемой выявления уязвимостей в АС может использоваться система управления модулями обновлений общесистемного и прикладного ПО, установленного в АС. Совместное использование этих систем позволит автоматизировать процесс устранения выявленных уязвимостей путём установки необходимых обновлений на узлы АС (service pack, hotfix, patch и др.).

Подсистема управления антивирусной безопасностью, предназначенная для выполнения следующих функций:

- удалённой установки и деинсталляции антивирусных средств на серверах и рабочих станциях пользователей;

- удалённого управления параметрами работы подсистем защиты, входящих в состав комплексной системы антивирусной защиты;

- централизованного сбора и анализа информации, поступающей от других подсистем. Данная функция позволяет автоматизировать процесс обработки поступающих данных, а также повысить оперативность принятия решений по реагированию на выявленные инциденты, связанные с нарушением антивирусной безопасности.

Ниже в таблице показаны основные механизмы защиты, которые должны применяться в зависимости от выбранного класса нарушителя.

Таблица 2: Модель защиты от потенциального нарушителя антивирусной безопасности

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Однако, не смотря на то, что отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих научно-исследовательских центров в Европе и США, ежегодно увеличивается не только количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в результате использования злоумышленниками вредоносного кода.

Во многом данная ситуация объясняется тем, что многие считают необходимым и достаточным условием защиты от вредоносного кода использование одного лишь антивирусного программного обеспечения. Однако, к сожалению, такой подход уже давно устарел и не позволяет обеспечить необходимый уровень информационной безопасности для большинства компаний. Практика показывает, что стратегия антивирусной безопасности предприятия должна определяться моделью нарушителя, от которого должна быть защищена компания.

В статье рассматриваются существующие виды угроз безопасности, описывается один из подходов к созданию модели нарушителя, а также возможные сценарии построения комплексной системы защиты от вирусных угроз.

Типы вирусных угроз безопасности

Необходимо отметить, что вместе с развитием информационных технологий появляются новые виды вредоносного кода.

Модель нарушителя антивирусной безопасности

В модель нарушителя, которая описана в данной статье, определены четыре класса потенциальных нарушителей, каждый из которых характеризуется определённым уровнем квалификации и степенью преднамеренности выполняемых действий.

Общая характеристика описанной модели нарушителя приведена в таблице ниже.

Таблица 1: Модель потенциального нарушителя антивирусной безопасности

Класс нарушителя

Степень преднамеренности действий нарушителя

Уровень квалификации нарушителя

Представленная модель является лишь одним из возможных примеров классификации нарушителя. Данная модель может быть значительно расширена за счет добавления в неё следующих параметров:

- вид нарушителя: внешний или внутренний;

- уровень знаний об автоматизированной системе компании и применяемых средствах защиты информации;

- возможность использования потенциальным нарушителем специализированных программных средств в автоматизированной системе компании;

- и др.

Модель защиты компаний от вредоносного кода

- уровень шлюза, на котором средства антивирусной защиты устанавливаются на межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне шлюза может являться установка специализированных программно-аппаратных комплексов (appliance’ов) в точке подключения АС к сети Интернет;

- уровень серверов, в рамках которого антивирусные агенты устанавливаются на файловые, почтовые и другие серверы АС;

- уровень рабочих станций пользователей, на котором антивирусы устанавливаются на все рабочие места пользователей с возможностью централизованного управления с единой консоли.

В качестве альтернативы использования нескольких продуктов различных производителей возможно применение программных комплексов, которые включают в себя несколько ядер с единой консолью управления. Примером продуктов такого класса является система ForeFront компании Microsoft (www.forefront.ru) и GFI Mail Security компании GFI (www.gfi.com). В этой связи необходимо отметить, что антивирусный продукт ForeFront может включать в себя одновременно от пяти до девяти антивирусных ядер различных производителей.

Рис. 1. Схема размещения элементов многовендорной антивирусной защиты

Подсистема сетевого экранированияпредназначена для защиты рабочих станций пользователей от возможных сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать возможность фильтрации на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения АС к сети Интернет, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт возможности более детального контекстного анализа содержимого передаваемых пакетов данных. Данная подсистема включает в себя следующие компоненты:

сетевые и хостовые сенсоры, предназначенные для сбора необходимой информации о функционировании АС. Сетевые сенсоры реализуются в виде отдельных программно-аппаратных блоков и предназначены для сбора информации обо всех пакетах данных, передаваемых в рамках того сетевого сегмента, где установлен сенсор. Данный тип сенсоров устанавливается во всех ключевых сегментах АС, где расположены защищаемые узлы системы. Хостовые сенсоры устанавливаются на рабочие станции и серверы АС и собирают информацию обо всех событиях, происходящих на этих узлах системы. Хостовые сенсоры могут собирать информацию не только о пакетах данных, но и других операциях, которые выполняются приложениями, запущенными на узле АС;

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование. Для проведения сканирования могут использоваться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна генерировать детальный отчёт, включающий в себя информацию об обнаруженных уязвимостях, а также рекомендации по их устранению. Совместно с подсистемой выявления уязвимостей в АС может использоваться система управления модулями обновлений общесистемного и прикладного ПО, установленного в АС. Совместное использование этих систем позволит автоматизировать процесс устранения выявленных уязвимостей путём установки необходимых обновлений на узлы АС (service pack, hotfix, patch и др.).

Подсистема управления антивирусной безопасностью, предназначенная для выполнения следующих функций:

- удалённой установки и деинсталляции антивирусных средств на серверах и рабочих станциях пользователей;

- удалённого управления параметрами работы подсистем защиты, входящих в состав комплексной системы антивирусной защиты;

- централизованного сбора и анализа информации, поступающей от других подсистем. Данная функция позволяет автоматизировать процесс обработки поступающих данных, а также повысить оперативность принятия решений по реагированию на выявленные инциденты, связанные с нарушением антивирусной безопасности.

Ниже в таблице показаны основные механизмы защиты, которые должны применяться в зависимости от выбранного класса нарушителя.

Таблица 2: Модель защиты от потенциального нарушителя антивирусной безопасности

Читайте также: