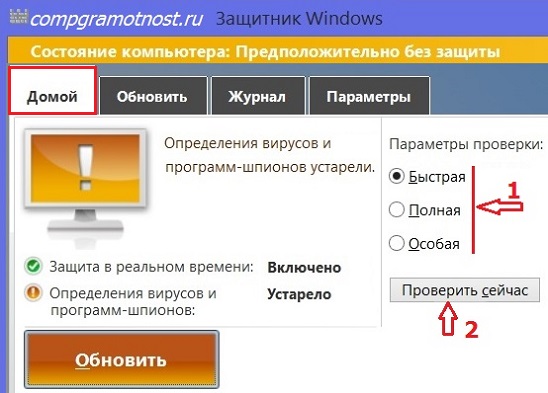

Устарели определения вирусов и программ-шпионов

Заполняем пробелы – расширяем горизонты!

Эта программа (или Служба Защитника Windows) является полноценным антивирусом, при ее наличии нет нужды устанавливать на компьютер другие антивирусные программы.

Лучше на компьютер не ставить одновременно две и более антивирусные программы, поскольку они могут друг друга воспринимать в качестве вирусов или шпионов. Более того, если в системе используется сторонний антивирус, Защитник Виндовс 8 отключается автоматически.

Настройка Защитника Windows 8

На сайте разработчика Windows (фирма Microsoft) про Защитник читаем следующее:

Быстро проверить, есть ли на вашем компьютере вирусы, можно с помощью Защитника Windows. Это антивредоносное приложение входит в состав Windows и помогает обнаружить и удалить вирусы, программы-шпионы и другие вредоносные программы.

Добавлю, что правильные настройки позволяют надежно защищать операционную систему от вирусов и шпионских программ.

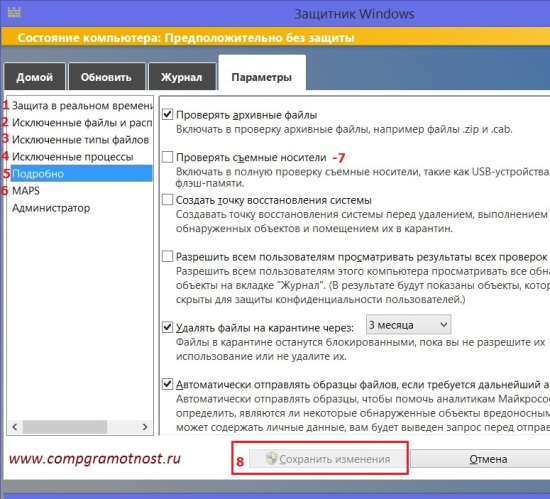

В данной вкладке нужно сделать следующее:

Зачем они, эти исключения, вообще нужны? Ситуации бывают разные. Лично я встречался с пользователем компьютера, который в прямом смысле этого слова коллекционировал вирусы на своем ПК. Обнаруженные вирусы он помещал в специальную папку. Зачем? Да кто ж его знает! Но в этом случае эту папку он должен был бы пометить как исключение для антивируса Защитник Виндовс 8. Иначе при первой же проверке компьютера на вирусы и шпионы, все коллекционные вирусы были бы обнаружены и изолированы или удалены с ПК.

Но я предпочитаю проверять все типы файлов, поскольку современное программное обеспечение позволяет активно обмениваться данными разных типов между собой с помощью буфера обмена. И, значит, внутри .doc и .docx могут быть картинки .jpeg, слайды .ppt и .pptx и многое другое. И зачем рисковать? Пусть антивирус проверяет все типы файлов без исключений.

Изначально Защитник Виндовс 8 не проверяет флешки и внешние диски. Поэтому скорость работы с ними высокая, но безопасность компьютера снижается. Чтобы исправить ситуацию,

В результате программа будет работать немного дольше, но безопасность будет намного выше.

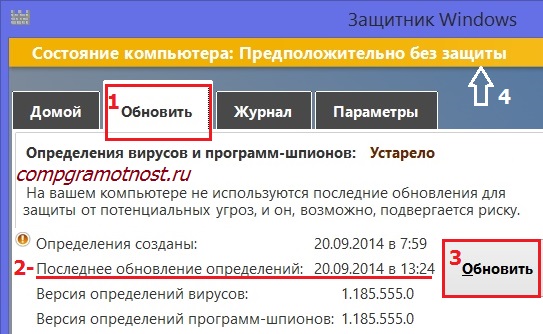

Вирусы и шпионы постоянно совершенствуются. Поэтому антивирусные программы нуждаются в постоянном обновлении. Это относится и к Защитнику Windows. Фактически Защитник Виндовс 8 надо обновлять ежедневно, а то и чаще. Повторюсь, не потому что Защитник Windows столь несовершенен, а потому, что вирусы и шпионы постоянно совершенствуются, и требуются новые и новые методы защиты от них.

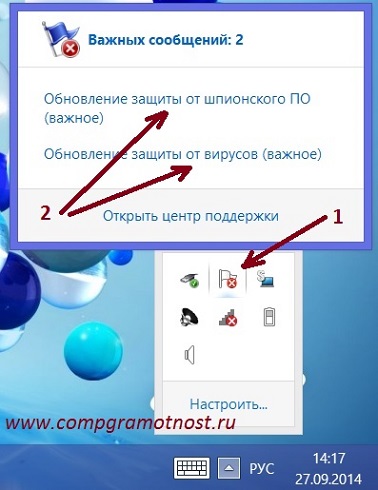

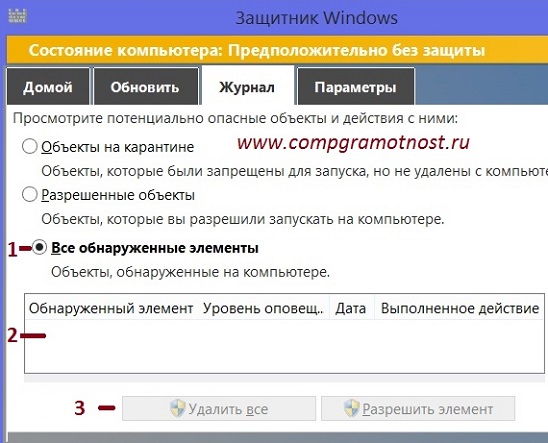

- Защитник Windows давно не обновлялся и ожидает дальнейших действий от пользователя ПК (установите обновления, как именно – описано далее)

- Защитник Windows давно не делал проверку компьютера на наличие вирусов и шпионов и ожидает дальнейших действий от пользователя ПК (проверьте компьютер на наличие или отсутствие вирусов и шпионов – об этом речь пойдет ниже).

- Защитник Windows обнаружил и изолировал вирусы или шпионы на компьютере, и ожидает дальнейших действий от пользователя ПК (определитесь, что делать с зараженными файлами – подробнее об этом ниже).

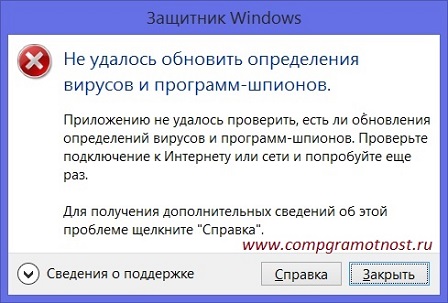

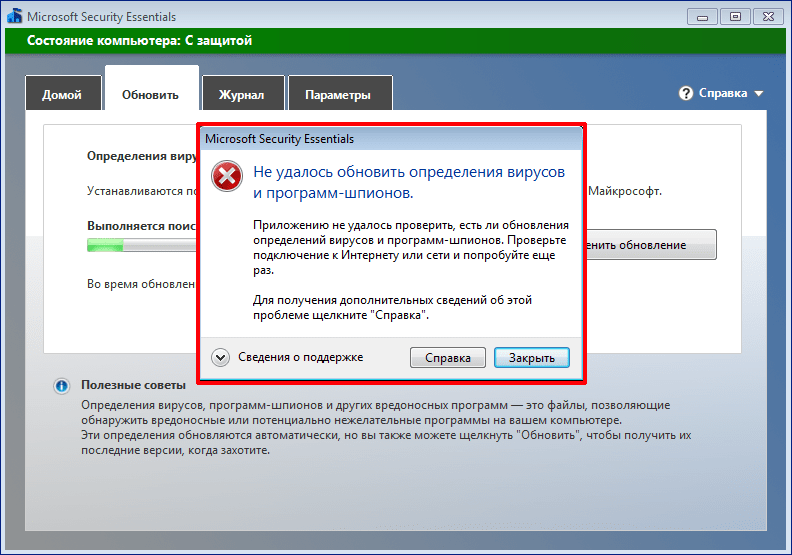

Рис. 3. Диагностическое сообщение о невозможности обновить Защитник Windows, если нет подключения к Интернету

- Выполняется поиск (в это время программа обновления Защитника Windows будет искать в Интернете новые обновления).

- Выполняется скачивание (в это время найденные обновления будут скачиваться из Интернета на ПК).

- Выполняется установка (в это время скачанные обновления будут устанавливаться на компьютер).

Во время обновления Защитника окно Защитника Windows 8 можно свернуть. Не обязательно визуально наблюдать за процессом. Поскольку данный процесс может идти довольно долго. Во время обновления Защитника Виндовс 8 можно открывать другие окна, и запускать другие программы на компьютере.

Рис. 5. Напоминание в Панели задач о необходимости своевременного обновления защиты от вирусов и программ-шпионов

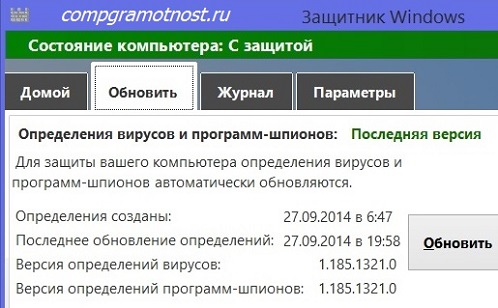

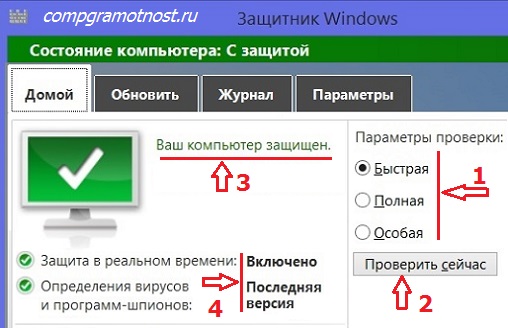

Рис. 6. Окно программы Защитник Windows когда все действия по защите компьютера выполнены в полном объеме, и компьютер защищен.

Таким образом, Защитник Windows и операционная система Windows 8 постоянно предупреждают пользователя ПК о необходимости выполнить процедуру обновления защиты от вирусов и программ-шпионов. Чтобы компьютер был надежно защищен.

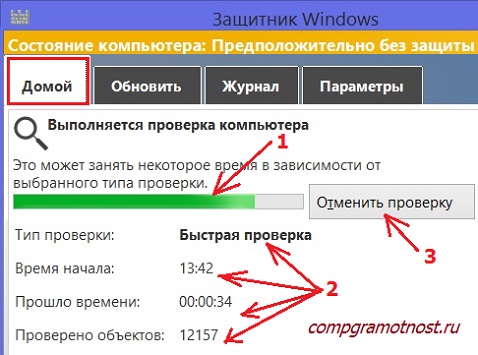

Защитник Виндовс 8 в реальном времени, в фоновом режиме постоянно контролирует и не допускает проникновения на ПК вирусов и программ-шпионов. Но также дополнительно периодически с помощью Защитника Windows надо проверять компьютер на наличие (точнее, на отсутствие) в нем вирусов и шпионов. Зачем? Чтобы иметь дополнительную уверенность в том, что компьютер надежно защищен. А также в том случае, если Вы заметите какие-то странности в поведении своего ПК.

- выбранный тип проверки,

- время запуска (начала) проверки,

- длительность проверки,

- количество проверенных файлов и папок (объектов) (цифра 2 на рис. 8).

Во время проверки, которая может длиться достаточно долго, окно программы Защитник Виндовс 8 можно свернуть. И параллельно можно заниматься другой работой на компьютере, не дожидаясь окончания проверки.

После удаления всех программ (файлов), зараженных вирусами, следует повторить проверку (полную проверку!) компьютера. И только после того, как полная проверка ПК покажет полное отсутствие вирусов и шпионов, можно считать компьютер полностью защищенным. Причем, так уверенно считать, что проблем нет, можно только до следующей проверки.

Важно, чтобы окно Защитника Windows всегда имело вид, как это показано на рис. 6. А именно,

Если хотя бы одна из этих надписей отсутствует или выглядит иначе, а также вместо зеленой полосы в верхней части окна Защитника Windows имеет место быть желтый цвет, тогда следует немедленно предпринять определенные действия:

- обновить определения вирусов и программ-шпионов,

- произвести проверку ПК,

- удалить обнаруженные на компьютере вирусы или программы-шпионы и

- т.п.

В некотором смысле данные рекомендации можно воспринять, как спасение утопающих – дело рук самих утопающих. Но так оно на самом деле и есть. Служба Защитник Windows надежно защищает компьютер пользователя, если сам пользователь в этом заинтересован. Пользователь ПК не должен расслабляться настолько, чтобы не контролировать Защитник Windows.

Этот контроль состояния дел у Защитника Виндовс 8 нужно делать регулярно, желательно ежедневно при включении ПК. Включили ПК, и первым делом вызвали программу Защитник Windows. Убедились в том, что проблем нет, и продолжаем работу. Если появились признаки выполнения требуемых действий, то запускаем обновления, проверку и прочее.

- из-за проблем с Защитником Windows (например, если совсем давно, ну очень давно, он не обновлялся),

- или с компьютером пользователя (например, обнаружены ну очень неприятные вирусы).

Надеюсь, что до красного уровня опасности у Вас дело не дойдет. И зеленый цвет Защитника Windows, как в окне этой программы, так и в Панели задач (там значок Службы Защитник Windows также синхронно меняет свой цвет с зеленого на желтый при обнаружении опасности и на красный при наличии реальной угрозы операционной системе) будет служить Вам сигналом безопасной работы на компьютере.

Антивирусная программа предназначена для обнаружения и обезвреживания угроз безопасности. Интересно, что в процессе эволюции антивирусы совершенствовали методы обнаружения: от определения вредоносов по сигнатурам до эвристического анализа и выявления подозрительного поведения.

Антивирусы делятся на сканеры и резидентные модули. Сканеры находят файлы на дисках, читают их и делают вывод об инфицировании вирусом. Резидентные антивирусы постоянно работают в оперативной памяти и проверяют каждый новый файл и программу на заражение вирусом. При таком подходе расходуются ресурсы компьютера: процессор и оперативная память. Именно из-за этого некоторые пользователи не любят антивирусы, не хотят собственноручно замедлять работу компьютера. Но работать без антивируса сегодня небезопасно, так можно делать только в случае полной уверенности в своих действиях и посещаемых ресурсах в интернете.

Методы обнаружения вредоносного ПО

В самом простом случае используется определение по сигнатурам. Сигнатура – это кусок кода вируса, который не изменяется. Базы данных антивирусов содержат именно сигнатуры известных вирусов. Простое сравнение программного кода по базе сигнатур 100% позволяет определить есть вирус или нет. Но и вирусы не стоят на месте, они используют полиморфные алгоритмы, с помощью которых сигнатура меняется. Также создаются новые вирусы, которые невозможно определить по имеющимся базам.

Следующим методом стал эвристический анализ, который более интеллектуально подходит к обнаружению угроз. Эвристический анализатор выявляет паттерны, т.е. закономерности поведения вирусов и таким образом может определить угрозу ещё до того, как станет известна её сигнатура. Так, например, под особым контролем программы, которые создают резидентные модули в памяти, напрямую обращаются к файловой системе или к загрузочным секторам, перехватывают программные и аппаратные прерывания, изменяют исполняемые (.exe) файлы.

Какие угрозы обнаруживаются антивирусами

Стоит отметить, что на самом деле вирус и вредоносная программа, это немного разные определения. Вредоносное ПО – это любой программный код, цель которого нанести вред или ущерб компьютеру, операционной системе или лично человеку, похитив конфиденциальные данные (пароли, данные кредитных карт, деньги с электронных кошельков). Вирус же способен самореплицироваться, т.е. самостоятельно распространяться, заражая другие программы и компьютеры. Пользователю нужно запустить вирус или инфицированную программу, чтобы он начал вредить.

Червь, в отличии от вируса, существует самостоятельно, не заражая другие файлы. Для заражения червём не требуется запуск заражённой программы или посещение инфицированного сайта. Червь использует сетевые уязвимости и эксплоиты операционки Windows. Эксплоит (exploit) – это код, последовательность команд, которая использует обнаруженную хакером брешь в системе безопасности, например ошибку при переполнении буфера, которая позволяет выполнить любой код.

Поэтому червь пролазит в компьютер сам, и затем дальше ищет другие уязвимости в сетях, к которым подключён компьютер. Червь может выполнять любые злонамеренные действия: кража паролей, шифрование файлов, нарушение работы ОС, перезагружать компьютер и т.д.

- Получают доступ к ядру ОС

- Изменяют системные файлы

- Маскируются под системные процессы

- Загружаются до запуска операционной системы

- Работают в теневом режиме

Всё это осложняет обнаружение и удаление руткитов.

Spyware – шпионские программы, которые следят за активностью пользователя в сети, запоминают нажатия клавиш, находят данные карт, кошельков, документы и передают их хакеру.

Adware – рекламное ПО, показывает рекламу в всплывающих окнах. Adware (ad, реклама) может долго оставаться незамеченным, внедряя рекламные баннеры на посещаемые сайты или заменяя имеющуюся рекламу на свою. Переход по рекламным ссылкам может повлечь заражение трояном или руткитом.

Ransomware – это вымогатели, которые шифруют личные и рабочие документы на дисках. Вымогатель требует выкуп за получение ключа расшифровки. Как правило, выкуп просят в биткоинах, но никакого ключа расшифровки не существует. Лечения от вымогателя не существует, данные теряются навсегда.

Следуйте правилам безопасности, работая за компьютером и в интернете, используйте антивирусное ПО, например Total AV.

Периодически, у некоторых пользователей Microsoft Security Essentials возникают проблемы с обновлением. Причин для этого может быть несколько. Давайте разберемся, почему так происходит?

Самые популярные ошибки обновления Секьюрити Эссенциале

1. Базы не обновляются в автоматическом режиме.

2. В процессе проверки программа выводит сообщение, что обновления не могут быть установлены.

3. При активном подключении к интернету, загрузить обновления не получается.

4. Антивирус постоянно выводит сообщения о невозможности произвести обновление.

Зачастую, причиной таких проблем является интернет. Это может быть отсутствие подключения или проблемы в настройках браузера Интернет Эксплорер.

Решаем проблемы связанные с интернетом

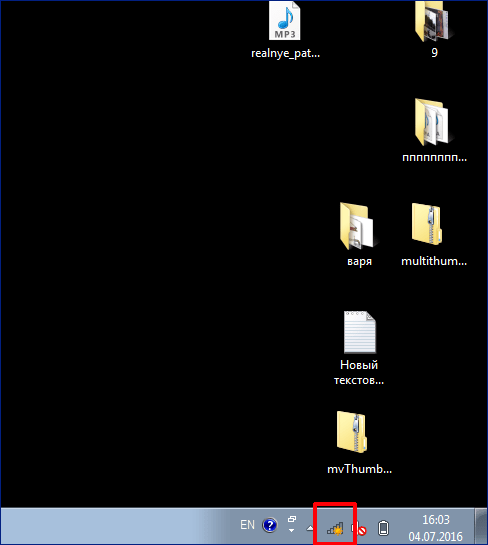

Для начала необходимо определить, есть ли вообще подключение к интернету. В правом нижнем углу посмотрите на иконку подключение по сети или сеть Wi-Fi. Иконка сети не должна быть перечеркнута, а в значке Вай Фай не должно быть никаких символов. Проверьте наличие интернета на других приложениях или устройствах. Если все остальное работает, переходим к следующему действию.

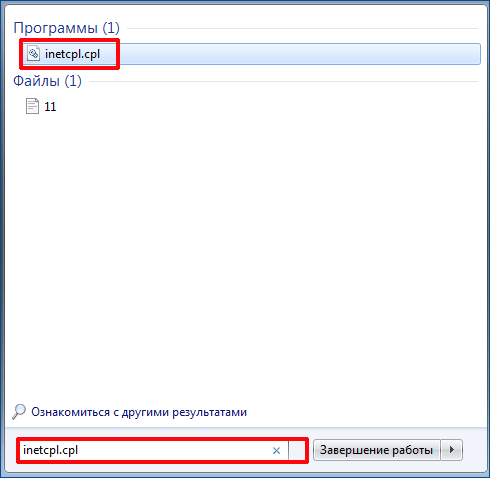

1. Закрываем браузер Интернет Эксплорер.

3. Открываем Эксплорер и Эсентиале и пробуем обновить базы.

4. Если не помогло, ищем проблему дальше.

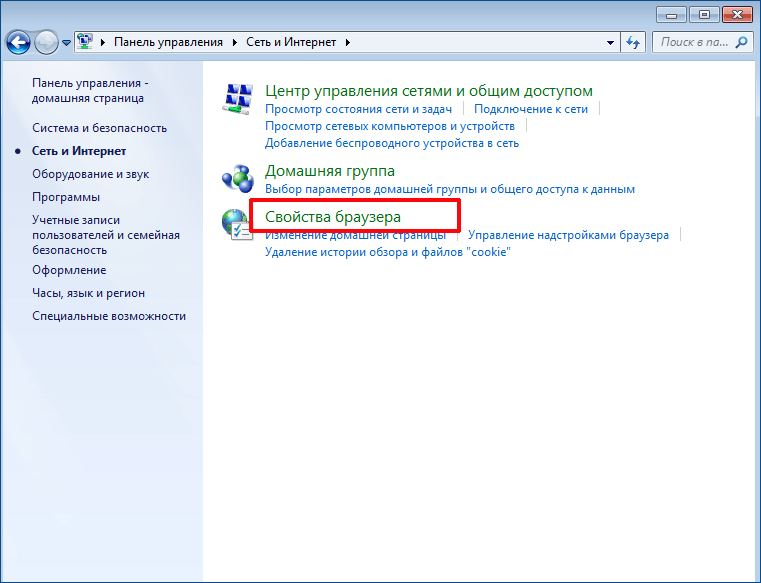

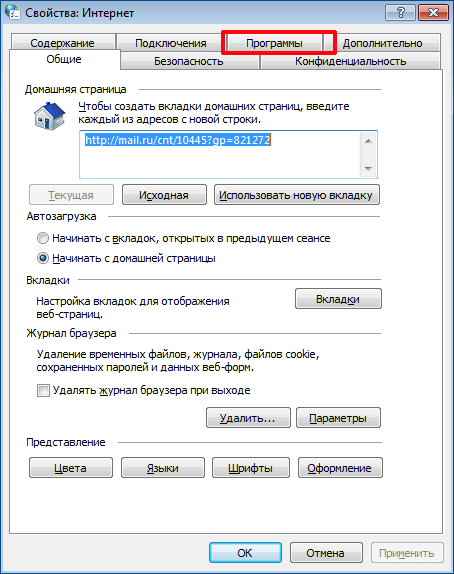

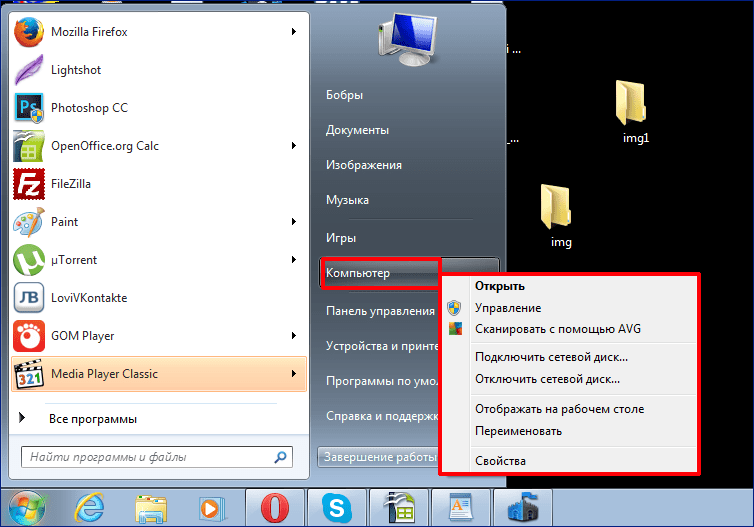

1. Перед тем как изменить браузер по умолчанию, закрываем все окна программ.

2. Заходим в диалоговое окно редактирования свойств интернета.

Не помогло? Идем дальше.

Другие причины отсутствия обновления

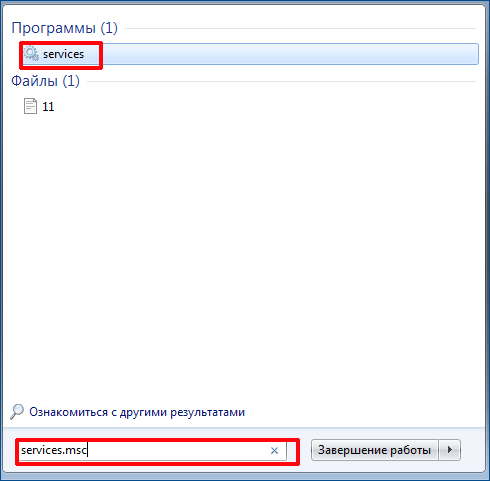

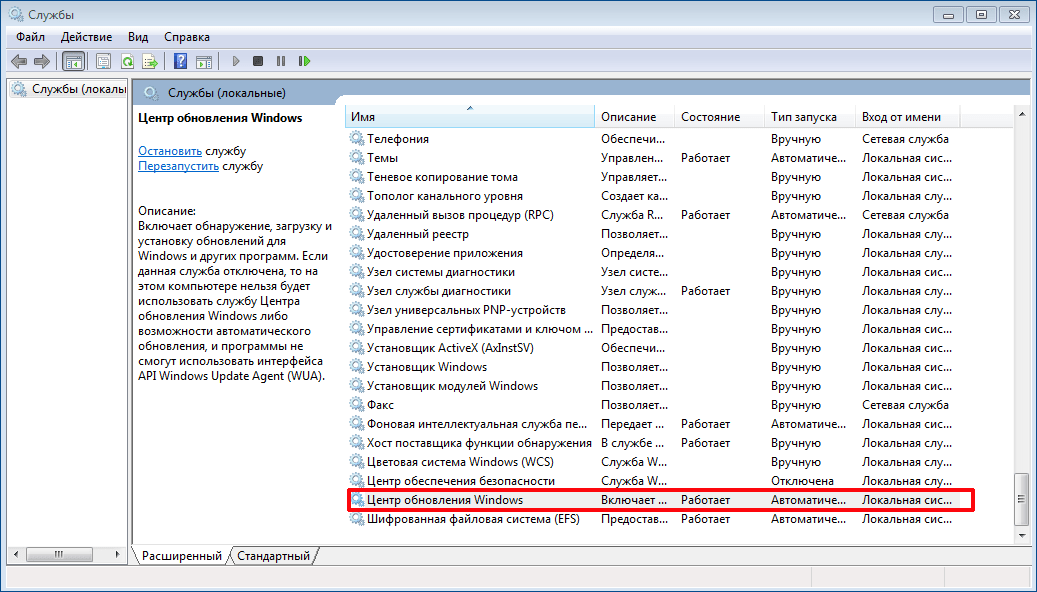

2. Здесь нам необходимо найти службу автоматического обновления и отключить ее.

4. Затем опять переходим в службы. Находим автоматическое обновление и запускаем ее.

5. Пробуем обновить базы.

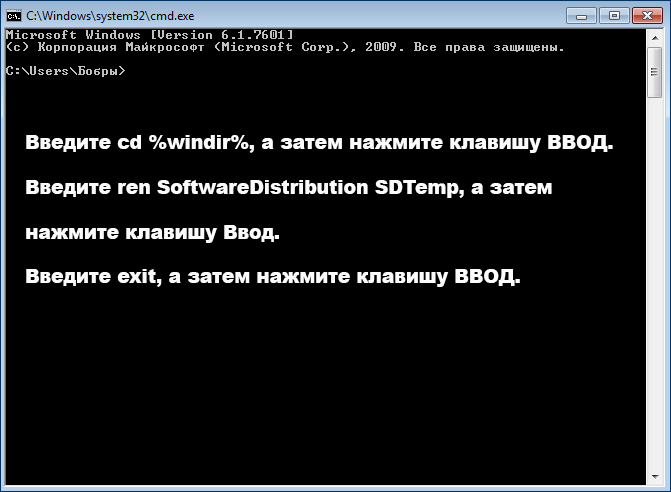

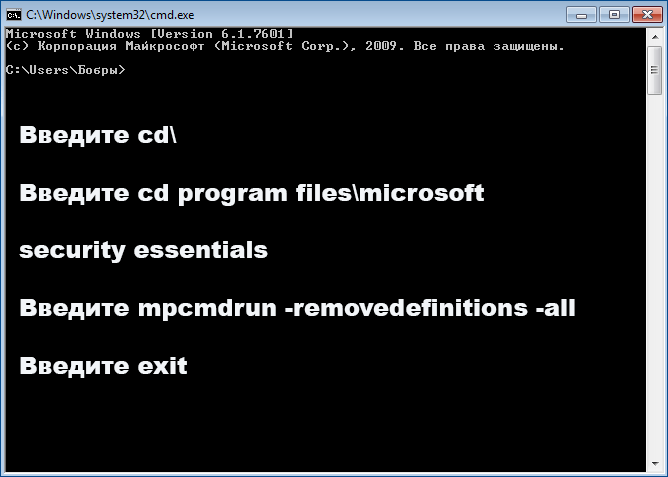

1. Переходим в командную строку, указанным выше способом.

3. Обязательно выполняем перезагрузку системы.

4. Опять пробуем обновиться.

1. Если программа по прежнему не загружает автоматические обновления, пробуем обновиться вручную.

2.Скачайте обновления по ссылке ниже. Перед скачиванием выберите разрядность вашей операционной системы.

3. Загруженный файл, запускаем как обычную программу. Возможно потребуется запуск от администратора.

Если проблема не сдвинулась с места читайте далее.

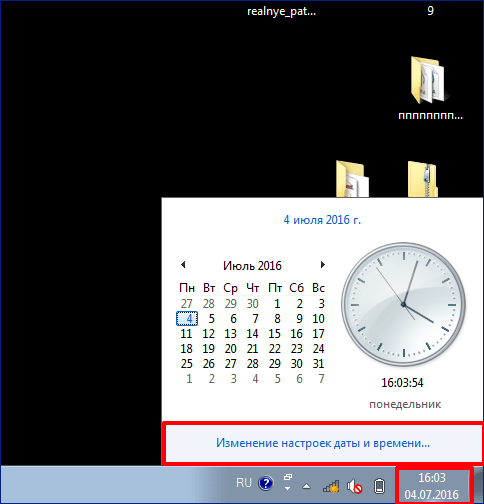

Довольно популярная причина — дата и время в компьютере не соответствуют реальным данным. Проверьте соответствие данных.

2. Открываем Essentials, проверяем, осталась ли проблема.

Если ничего не помогло, то скорее всего проблема в операционной системе, которая была повреждена в процессе очистки реестра, например. Или это следствие воздействия вирусов. Обычно главным симптомом данной проблемы, являются различные системные оповещения об ошибках. Если это так, то начнут возникать проблемы в других программах. Лучше такую систему переустановить. А потом уже заново установить Microsoft Security Essentials.

Вот мы и рассмотрели основные проблемы, которые могут возникнуть в процессе попытки обновить базы в программе Microsoft Security Essentials. Если совсем ничего не помогло можно обратиться в службу поддержки или попробовать переустановить Эсентиале.

С вирусами и последствиями их влияния сегодня наверняка уже сталкивались все. К угрозам, получившим наибольшее распространение, можно отнести, программы-шпионы, которые следят за действиями пользователей и занимаются воровством конфиденциальной информации. В дальнейшем будет показано, что представляют собой такие апплеты и приложения. Также мы будем рассматривать вопросы, связанные с обнаружением шпионских программ на компьютере и устранении последствий данной угрозы без вреда для системы.

">

Шпионская программа: что это такое?

Начать стоит с того, что шпионские программы, которые обычно называют Spyware, в обычном смысле не являются вирусами. Они не оказывают на систему практически никакого воздействия в плане работоспособности и целостности. Однако при заражении компьютера шпионские программы способны постоянно находиться в оперативной памяти и постоянно потреблять системные ресурсы. Как правило, это не сказывается на быстродействии операционной системы. Основным назначением данных объектов является отслеживание работы пользователя, а также кража конфиденциальной информации, подмена электронной почты с целью рассылки спама, анализ интернет-запросов, перенаправление на сайты, содержащие вредоносное программное обеспечение, анализ информации, имеющейся на жестком диске. Разумеется, на компьютере у каждого пользователя должна быть установлена хотя бы примитивная антивирусная программа. Однако, бесплатные антивирусные программы или бэндмауэр Windows не может дать стопроцентной гарантии того, что система распознает вирус. Здесь возникает вполне закономерный вопрос. Как же должна быть реализована защита ПК от шпионских программ? В данном обзоре мы попробуем рассмотреть основные понятия и аспекты.

Типы шпионских программ

Прежде чем приступить к практическому решению данной проблемы, попробуем определиться, что собой представляют апплеты и приложения, которые относятся к классу Spyware. На сегодняшний день существует несколько основных типов таких объектов:

— сканеры жестких дисков;

Каждая из таких программ по-разному воздействует на систему. В дальнейшем мы попробуем разобраться, какими путями шпионские программы проникают на компьютер и что они могут натворить в зараженной системе.

Шпионские программы: методы проникновения

Шпионские программы: последствия воздействия

Что же касается вреда, который шпионские программы наносят компьютеру, то как уже было сказано, на системе в целом это никак не отражается. Под угрозой находится только пользовательская информация. К наиболее опасным приложениям такого типа относятся кей-логгеры, или клавиатурные шпионы. Такие объекты следят за вводимым набором символов. Это дает злоумышленникам возможность получения пин-кодов, банковских реквизитов, логинов, паролей и всего того, что пользователь предпочел бы не делать достоянием общественности. После определения всех данных, как правило, происходит или их отправка на удаленный сервер, или по электронной почте в скрытом режиме. Поэтому для хранения важной информации на компьютере рекомендуется использовать специальные утилиты-шифровальщики. Сохранять сами файлы желательно не на жестком диске, а на съемных носителях, например, на флэшке вместе с ключом дешифратора. Многие специалисты кроме всего прочего также считают наиболее безопасным использование экранной клавиатуры, хотя данный метод не слишком удобен. Отслеживание экрана представляет опасность только в том случае, когда вводятся регистрационные реквизиты или конфиденциальные данные. Программа-шпион через определенный промежуток времени делает скриншоты и отправляет их на компьютер злоумышленника. Так что в этом случае использование экранной клавиатуры не принесет желаемого результата.

Отслеживание электронной почты осуществляется по списку контактов. Здесь основной целью является изменение содержимого письма при его отправке с целью рассылки спама. Прокси-шпионы опасны тем, что они могут превратить компьютер пользователя в некое подобие прокси-сервера. Для чего это необходимо? Только для того, что при совершении противоправных действий прикрыться IP адресом пользователя. Пользователь при этом конечно же ни о чем не догадается. Предположим, кто-то взломал систему защиты банка и украл определенную сумму. При отслеживании действий уполномоченными службами оказывается, что взлом был осуществлен с терминала с определенным IP-адресом, который находится по такому-то адресу. К ни в чем не виновному пользователю приезжают сотрудники спецслужбы и отправляют его в тюрьму. Ведь в этом действительно нет ничего хорошего…

Шпионские программы: симптомы

Как проверить компьютер на предмет наличия шпионских программ?

Что касается проверки, то штатные антивирусные программы в данном случае, как правило, бессильны. Пользователю как минимум потребуется портативная версия антивирусной программы, вроде Kaspersky Virus Removal Tool или Dr. Web Cure It!

Как найти на компьютере шпионскую программу?

Для этой цели рекомендуется использовать специализированные программы, относящиеся к классу Anti Spyware. В качестве таких программ можно посоветовать Microsoft Antispyware, AVZ, SpywareBlaster, XoftSpySE. Процесс сканирования в данных программах полностью автоматизирован, как и последующее удаление. Однако есть и общие вопросы, на которые рекомендуется обратить внимание.

Как удалить шпионскую программу с компьютера: стандартные методы и ПО

Windows 10: узаконенный шпионаж

На этом еще не все. Все сказанное выше касалось только того, как шпионские программы проникают в систему и проявляют себя. Но как быть, если такой шпионаж узаконен? В этом плане не в лучшую сторону отличилась операционная система Windows 10. Здесь имеется куча служб, которые необходимо отключить. К ним относится использование идентификации для получения рекламы, определение местоположения с использованием телеметрии, отправку данных в компанию, получение обновлений из нескольких мест и т.д. Имеется ли стопроцентная защита от такого шпионажа? Если внимательно рассмотреть все механизмы, при помощи которых шпионские программы проникают на компьютер, то можно сделать вывод, что 100%-ой защиты не существует. Даже если вы будете использовать весь арсенал средств безопасности, в защите компьютера можно быть уверенным только на 80%, не более. При этом со стороны пользователя также должны отсутствовать провоцирующие действия вроде установки небезопасного ПО или посещения сомнительных интернет-сайтов.

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Переходим к рубрике Капитана очевидность :)

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Позаботьтесь о безопасности при сёрфинге в интернете и отучитесь от привычки бездумно нажимать на баннеры и ссылки (тем более в электронных письмах!), а лучше вообще кликать только на те ссылки, в которых вы на 100% уверены. Сравнительно недавно (в 2014-2016 гг.) был весьма распространён способ воровства аккаунтов Skype: пользователю приходило сообщение со взломанного аккаунта из списка контактов, в котором содержалась только ссылка. После нажатия на ссылку со своим аккаунтом можно было попрощаться.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Читайте также: