В сбербанке вирус вымогатель

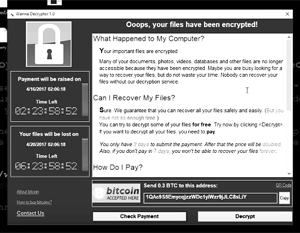

Тревожная красно-белая заставка за считаные часы появилась на тысячах компьютеров по всей планете. Такой кибератаки мир еще не знал! Интернет-вирус под названием WannaCry ("Хочется плакать") зашифровал миллионы документов, фотографий и архивов. Чтобы вернуть доступ к своим же файлам, пользователям предлагается в течение трех суток заплатить выкуп: сначала — 300 долларов, дальше сумма возрастает. Причем платить требуют в виртуальной валюте, в биткоинах, чтобы не отследить платеж.

Атакованы около ста стран. Вирус-вымогатель начал с Европы. В Испании — компания Telefonica, банк Iberica, газовая компания Gas Natural, служба доставки FedEx. Позднее WannaCry был зафиксирован в Сингапуре, на Тайване и в Китае, после чего добрался до Австралии и Латинской Америки, а также полиции штата Андхра-Прадеш в Индии.

В России вирус пытался шантажировать "Мегафон", "Вымпелком", "Сбербанк" и РЖД, а из госорганов — Минздрав, МЧС и МВД. Впрочем, там везде говорят, что атаки оперативно отслежены и отражены, а утечек данных нет.

"Вирус локализован, проводятся технические работы по его уничтожению и обновлению средств антивирусной защиты. Стоит отметить, что утечка служебной информации с информационных ресурсов Министерства внутренних дел России полностью исключена", — заявила Ирина Волк, официальный представитель МВД России.

"Цели очень трудно понять. Думаю, они не политические цели, это явные мошенники, которые пытались просто на этом деле заработать. Они это и говорят, требуют денег, это вирус-вымогатель. Мы можем предполагать, что цель – финансовая", — сказала сказала президент холдинга InfoWatch Наталья Касперская.

Но кто эти мошенники? Версии о природе вируса выдвигаются в зависимости от степени свежести ума или воспаленности мозгов. Кто бы сомневался, что кто-то сразу начнет искать русских хакеров. Мол, Россию же атаковали как никого активно. Значит, это русские. Что ж, поговорка "назло маме отморожу уши" — это, конечно, из нашего фольклора.

Впервые вирус был засечен в феврале. И даже в ВВС говорят, что его корни произрастают из американского Агентства национальной безопасности, где разрабатывали способы проверки на устойчивость системы Windows, но коды действительно попали к мошенникам. Об американском происхождении говорят и российские специалисты. Только говорят, что корни не в АНБ, а в ЦРУ США.

"Есть некие детали, которые показывают, что вирус, скорее всего, не русский. Во-первых, мы знаем, что его оригинал — црушный, он из боевых инструментов ЦРУ, во-вторых, что даже те, кто его обновил и запустил в работу, скорее всего, не русские, потому что среди тех форматов, в которых он работает, нет одного из самых популярных в нашей стране форматов — файла 1С. Если бы это были настоящие русские хакеры, которые хотели бы заразить как можно больше всего, они бы 1С использовали, конечно же", — считает генеральный директор компании "Ашманов и партнеры", разработчик систем искусственного интеллекта и информационной безопасности Игорь Ашманов.

Так, может, пусть корни вируса американские, а хакнули все-таки русские мошенники?

Тем временем небезызвестный Эдвард Сноуден заявил, что американские спецслужбы, точнее АНБ, причастна к этой кибератаке сама. По другой версии все той же ВВС, атаку могли устроить идейные противники президента Трампа. Если так, то это — "прекрасные люди". В борьбе за торжество человеколюбия ударили и по социальным объектам. В Бразилии — по системе собеса.

А в Британии удар вообще пришелся на NHS — Национальную систему здравоохранения. Во многих больницах остановлены операции, работает только скорая помощь. Со специальным обращением выступила даже премьер Тереза Мэй.

Похоже, вирус действительно был нацелен на корпоративных пользователей. Как бы то ни было, подозрительный email не стоит открывать, лучше сделать резервные копии важных документов, фото и видео на внешние носители. И совет от специалистов: надо обновляться.

"То, что вирус пошел, как пожар, показывает, что пользователи, видимо, не очень сильно обновляются. При этом очень многие организации были заражены. А в организациях, как известно, обновление очень часто централизовано. Значит, администраторы этих организаций не следили за обновлением и закрытием уязвимостей. Либо еще как-то был процесс так построен. Мы можем только констатировать, что эта дырка закрыта не была, хотя заплатка под нее уже была готова", — отметила Наталья Касперская.

| Фото: А. А. Кокорекин |

| Фото: mskagency.ru |

- Надо отменить полностью

- Можно ослаблять постепенно

- Оставить все как есть

- Надо ужесточить меры

- Скорее положительно

- Скорее отрицательно

|

| 13 мая 2017, 13:30 Фото: кадр из видео Текст: Андрей Резчиков |

Тысячи компьютеров по всему миру оказались заражены вирусом-вымогателем. В России атаке подверглись крупные государственные и коммерческие структуры, в том числе МВД и Сбербанк. Однако нападение удалось отразить. Эдвард Сноуден уверен, что хакеры воспользовались разработками американского Агентства национальной безопасности. Эксперты предупреждают, что противостоять подобной угрозе становится все сложнее.

Мир впервые в истории столкнулся с масштабной хакерской атакой, которая парализовала тысячи компьютеров по меньшей мере в 99 странах. Среди жертв кибермошенников оказались не только простые пользователи, но и госструктуры, крупные коммуникационные компании, банки, больницы и даже силовые ведомства. По данным Kaspersky Lab, больше всего заражений произошло в России, на Украине, в Индии и на Тайване.

300 долларов за файлы

Виновником компьютерного апокалипсиса стал электронный червь Wanna Decrypt0r 2.0, который проникает в компьютеры за счет фишинга – вредоносных ссылок в сообщениях электронной почты. Уязвимыми оказались компьютеры исключительно с операционной системой Windows с отключенной установкой обновлений (корпорация еще в марте выпустила защиту от подобного вредоносного ПО, а накануне добавила новые обновления для отражения атак вируса).

Главной особенностью вируса-вымогателя стало то, что после проникновения в компьютер он начинал самостоятельно распространяться в рабочих сетях организаций, мгновенно заражая другие машины. На таком компьютере рабочие файлы становятся зашифрованными, а разблокировать их хакеры предлагают в среднем за 300 долларов в биткоинах (виртуальная валюта). Требование переведено на 27 языков мира, в том числе на русский. В случае неуплаты выкупа в течение двух дней сумма увеличивается. В случае неуплаты файлы удаляются.

Кто стоит за атакой?

По его словам, если бы АНБ ранее сообщило о своих разработках, то больницы и другие структуры на Западе смогли бы заранее подготовиться. Сноуден предложил Конгрессу США спросить у АНБ, знает ли оно о других проявлениях уязвимости подобного рода.

О том, что хакеры воспользовались модифицированной программой АНБ, сообщил ряд американских СМИ, в частности Politico. Еще в апреле произошла утечка вредоносной программы в интернет. Ответственность за произошедшее взяли на себя хакеры из группировки Shadow Brokers. Но кто теперь воспользовался вредоносным кодом – неясно.

Впрочем, британские СМИ поспешили заявить о причастности к кибератаке Кремля. По мнению издания The Telegraph, последовательность событий указывает на связь хакеров с российским правительством, в частности предупреждения группировки Shadow Brokers в отношении президента США Дональда Трампа за его ракетные удары по Сирии. Но каких-либо доказательств в пользу этой версии газета не приводит.

Стопроцентной защиты от вирусов не существует

МОСКВА, 27 июн — РИА Новости. Глобальная атака вируса-вымогателя во вторник поразила IT-системы компаний в нескольких странах мира, в большей степени затронув Украину. Атаке подверглись компьютеры нефтяных, энергетических, телекоммуникационных, фармацевтических компаний, а также госорганов.

Вирус блокирует компьютеры и требует 300 долларов в биткоинах, сообщили РИА Новости в компании Group-IB. Атака началась около 11.00. Способ распространения в локальной сети аналогичен вирусу WannaCry. По данным СМИ, на 18:00 биткоин-кошелек, который был указан для перевода средств вымогателям, получил девять переводов, с учетом комиссии за переводы пострадавшие перевели хакерам порядка 2,7 тысячи долларов.

По данным антивирусной компании ESET, атака началась с Украины, которая больше других стран пострадала от нее. Согласно рейтингу компании по странам, пострадавшим от вируса, на втором месте после Украины — Италия, а на третьем — Израиль. В первую десятку также вошли Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место.

Президент ГК InfoWatch Наталья Касперская заявила, что Petya.A обнаружили еще в апреле 2016 года, и первый его вариант был бессильным, если ему не давались права администратора. "Поэтому он объединился с некоторым другим вымогателем-вирусом Misha, который имел права администратора. Это был улучшенная версия, резервный шифровальщик", — сказала Касперская.

В компании Dr.Web также заявили, что вирус, поражавший компьютеры по всему миру во вторник, отличается от вируса-вымогателя Petya способом распространения. По данным Dr.Web, троянец распространяется самостоятельно, как и нашумевший WannaCry.

В "Лаборатории Касперского" заявили, что вирус не принадлежит к ранее известным семействам вредоносного программного обеспечения. Специалисты компании проводит расследование, и в ближайшее время компания сможет предоставить больше информации по сценарию заражения и схеме работы вредоносного кода, сказали в "Лаборатории Касперского".

Вице-премьер Украины Павел Розенко сообщил, что хакерской атаке подверглись все компьютеры в кабмине страны. По информации пресс-службы кабмина, компьютерные сети центральных органов власти подверглись масштабной хакерской атаке с 14.00. Вечером около 19:00 мск сайт кабмина возобновил работу, но деятельность по пресечению распространения вируса и преодолению последствий кибератак продолжается, сообщил премьер Владимир Гройсман. Он также заявил, что в результате хакерской атаки важные системы инфраструктуры страны не пострадали, атака будет отражена.

При этом в администрации президента Украины заявили, что она работает в штатном режиме, уделяя повышенное внимание ситуации в связи с кибератакой.

Департамент киберполиции получил 22 сообщения о вмешательстве в работу персональных компьютеров от государственных и частных учреждений. Украинские правоохранители возбудили уголовное дело по факту хакерских атак на предприятия и государственные учреждения.

Национальный банк Украины в середине дня предупредил об атаках на несколько украинских банков, а также на некоторые предприятия коммерческого и государственного секторов. Украинский государственный Ощадбанк ограничил предоставление ряда услуг.

Вследствие атак на украинские банки в киевском метро невозможно было оплатить проезд банковскими картами. Из-за атаки на медиахолдинг ТРК "Люкс" украинский информационный "24 канал", входящий в него, прекратил вещание.

Атакам также подверглись "Укрэнерго", "Киевэнерго", международный аэропорт "Борисполь", крупнейшая на Украине частная компания по оказанию услуг доставки "Новая почта". По данным Group-IB, на Украине пострадали также "Запорожьеоблэнерго", "Днепроэнерго" и "Днепровские электроэнергетические системы", "Ашан", украинские телеком-операторы.

Во вторник "Роснефть" сообщила, что ее серверы подверглись мощной хакерской атаке, в связи с чем компания обратилась в правоохранительные органы.

Кроме того, хакерской атаке подверглись информационные системы Evraz. В то же время в ряде других крупнейших металлургических компаний РФ, в частности в "Северстали", НЛМК, ММК, "Норникеле" и ТМК, заявили об отсутствии каких-либо инцидентов, связанных с кибератакой.

Банк России заявил, что выявил хакерские атаки, направленные на системы российских кредитных организаций; в результате этих атак зафиксированы единичные случаи заражения объектов информационной инфраструктуры. При этом нарушений работы систем банков и нарушений предоставления сервисов клиентам зафиксировано не было. В крупнейших российских банках РИА Новости сообщили, что не зафиксировали масштабных хакерских атак и работают в штатном режиме. В Сбербанке сообщили, что банк работает в штатном режиме на фоне произошедших во вторник хакерских атак.

Российские телекоммуникационные операторы также сообщили, что работают в штатном режиме, компании не затронул вирус-шифровальщик Petya.

Московская биржа также не зафиксировала хакерских атак на свои IТ-системы, сообщили РИА Новости в пресс-службе Московской биржи.

В Испании хакеры совершили атаку на серверы представительств международных компаний Mondelēz International (производитель продуктов питания и растворимых напитков) и DLA Piper (международная юридическая фирма), Saint-Gobain (французская компания-производитель строительных материалов). Национальный центр криптологии при Национальном центре разведки Испании заявил, что вирус — вариация вируса-вымогателя Petya, и что его жертвами стали "несколько международных компаний, имеющих представительства в Испании".

Транснациональная фармацевтическя компания со штаб-квартирой в США Merck & Co. подтвердила, что стала одной из жертв глобальной хакерской атаки, начато расследование. Немецкие компании также пострадали из-за хакерской атаки, сообщила Федеральная служба безопасности в сфере информационной техники (BSI) Германии. Сообщения о заражении вирусом появились и в Литве.

Как рассказал РИА Новости российский технологический инвестор, эксперт в IT-области Денис Черкасов, одним из наиболее надежных методов защиты от вирусов являются правильные действия сотрудников компании, а именно — игнорирование подозрительных писем и особенно просьб перейти по ссылкам. "В противном случае, вирус может расти, как снежный ком, благодаря таким "безобидным" действиям", — отметил Черкасов.

Поэтому, по его словам, продумывая тактику защиты бизнеса, в первую очередь, необходимо проводить тренинги по простым правилам кибербезопасности для коллектива. Во-вторых, даже самые современные системы защиты нуждаются в регулярном обновлении, для того чтобы не попасть под удар нового вирусного ПО. В-третьих, необходимы системы контроля целостности систем, чтобы быть в состоянии обнаружить распространение вируса в компьютерной сети до того, как он начал свое вредоносное действие.

МОСКВА, 13 мая. /ТАСС/. Вирус-вымогатель WannaCry, атаковавший компьютеры по всему миру, пока не затронул работу компьютерных сетей большинства российских государственных структур.

В Министерстве связи и массовых коммуникаций ТАСС сообщили, что попыток атак не фиксировали. "Сайт работает, вычислительные системы стабильны", - отметили в министерстве. Вирус пока не затронул и Минэкономразвития. "До настоящего момента вредоносного воздействия не зафиксировано, системы функционируют в обычном режиме", - сказал ТАСС представитель Минэкономразвития.

Не зафиксировал атак и Минфин, рассказали ТАСС в пресс-службе министерства. В ФАС сообщили, что все системы функционируют в штатном режиме. Министерство спорта РФ также оказалось незатронутым атакой. Пресс-служба министерства сообщила ТАСС, что 12 и 13 мая сайт работал в штатном режиме, никаких сбоев не было, хакерских атак зафиксировано не было.

На системы Ростуризма, Минтруда, Роскомнадзора атак не было, сообщили ТАСС в этих ведомствах. В Роспотребнадзоре тоже заявили, что все работает в штатном режиме. Не было попыток хакерских атак и на Минприроды. В Минтрансе сообщили ТАСС, что случаев хакерских атак не зафиксировано.

Также не было отмечено сбоев в работе официальных сайтов Госдумы и Совета Федерации ни 12, ни 13 мая. Штатно работают и системы Центризбиркома РФ. "В настоящее время в ЦИК России все системы работают в штатном режиме", - сообщили ТАСС в пресс-службе комиссии. Не было попыток атаковать и ресурсы Следственного комитета. По данным на 21:09 пятницы атак на Росгвардию тоже не было.

Успешное отражение

Ряд госструктур, хоть и стали мишенью хакеров, но успешно отразили атаки с участием вируса-вымогателя. Так, Министерство здравоохранения России оперативно отразило хакерские атаки, о чем сообщил в Twitter помощник главы ведомства Никита Одинцов. "Сообщаю, что Минздрав России оперативно отразил начавшиеся атаки и закрыл уязвимости", - написал он.

Справиться с хакерской атакой удалось и МВД РФ. Как сообщила ТАСС официальный представитель МВД Ирина Волк, министерству удалось локализовать атаку, утечки служебной информации не зафиксированы. В пятницу было блокировано порядка тысячи зараженных компьютеров. По словам Волк, серверные ресурсы ведомства не подверглись заражению благодаря использованию других операционных систем и отечественных серверов с российским процессором "Эльбрус".

Госкомпании не пострадали

В "Почте России" заявили ТАСС, что атак на компьютерные сети компании зафиксировано не было. "У нас все стабильно. Мы защищаем свою сеть", - добавили в компании. Хакерские атаки также не затронули авиакомпанию "Аэрофлот".

В то же время в пресс-службе Ростелекома сообщили ТАСС, что в компании фиксировали факт атаки. "Мы провели профилактические работы", - уточнил представитель компании.

Вирусная атака была проведена на IT-систему РЖД, но вирус был локализован, и сейчас идут работы по его уничтожению. В компании отмечали, что сбоев в технологическом процессе не было, перевозки пассажиров и грузов осуществляются в рабочем режиме.

Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Банка России (ФинЦЕРТ) фиксировал массовые рассылки банкам вредоносного ПО, однако случаев компрометации информационных ресурсов российских кредитных организации в результате атаки вируса пока не было. Сбербанк 12 мая зафиксировал попытки атаки на инфраструктуру банка, однако проникновения в систему не произошло.

Ростех также оказался не затронут атакой. Как сообщил ТАСС представитель пресс-службы, на серверах корпорации, холдингов и предприятий Ростеха атак не зафиксировано.

Заместитель председателя правительства Московской области, министр государственного управления, информационных технологий и связи Московской области Максут Шадаев также подчеркнул, что "власти Московской области не получали сигналов о каких-либо атаках на сервера госучреждений региона".

По данным "Лаборатории Касперского" на вечер 12 мая было зафиксировано 45 тыс. попыток хакеров атаковать компьютеры по всему миру с помощью вируса-шифровальщика WannaCry. Хакеры пытались атаковать компьютеры в 74 странах, наибольшее число попыток заражений наблюдается в России. "Как показал анализ, атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010. Затем на зараженную систему устанавливался руткит, используя который злоумышленники запускали программу-шифровальщик", - сказали в компании. За расшифровку данных злоумышленники требуют заплатить $600 в криптовалюте Bitcoin.

Microsoft ранее обновила операционную систему Windows и бесплатную антивирусную систему компании, обеспечив защиту от вируса. 13 мая компания выпустила обновления даже для тех версий ОС, поддержка которых уже прекращена - для Windows XP, Windows 8 и Windows Server 2003.

Компания Group-IB, которая занимается предотвращением и расследованием киберпреступлений, определила четыре особенности вируса, который использовали для атаки. Первая заключается в том, что программа "использует эксплоит ETERNALBLUE, который был выложен в открытый доступ хакерами Shadow Brokers", сказали в Group-IB. Эта уязвимость была закрыта для ОС Windows Vista и старше в обновлении от 9 марта, а патча для старых ОС (в том числе Windows XP и Windows server 2003) не будет, так как они выведены из-под поддержки.

По данным Group-IB, второй особенностью WannaCry является способность не только шифровать файлы, но и сканировать сеть на предмет уязвимости. "Если зараженный компьютер попал в какую-то другую сеть, вредоносное ПО распространится и в ней тоже - отсюда и лавинообразный характер заражений", - объяснили в компании.

Еще одной особенностью вируса является его избирательность - он шифрует не все файлы, а только наиболее "чувствительные" (документы, базы данных, почту). Четвертая особенность WannaCry заключается в том, что для подключения к командным серверам программа устанавливает браузер Tor (обеспечивает анонимность в интернете) и осуществляет соединение через него.

12 мая 2017 года значительное число компьютеров в мире подверглось атаке вирусом-блокировщиком (или вирусом-вымогателем), который требует перечисления денег за снятие блокировки с операционной системы. В частности, были заражены компьютеры ряда объектов Национальной системы здравоохранения Великобритании и компьютерные сети испанской компании Telefonica, наблюдались перебои в работе колл-центра российского сотового оператора "Мегафон".

Не включается, не загружается ноутбук, компьютер с Windows 7, 8, 8.1, 10, систему заблокировал вирус-вымогатель и просит отправить смс на номер или деньги на электронный кошелёк.

Это довольно часто встречающаяся проблема. Казалось бы, ничто не предвещало беды, вы спокойно работали в Интернете (ну возможно и не так уж спокойно, например заходили на сомнительные сайты..).

И тут, ни с того ни с сего, компьютер или ноутбук перезагружается и появляется окно с просьбой отправить смс или деньги на определённый номер телефона (Мегафон, Билайн, МТС, Теле 2) или электронного кошелька (Яндекс деньги, Вебмани).

При загрузке операционной системы компьютера или ноутбука появляется надпись (возможно множество вариантов, но суть одна, выманить деньги), например возможны такие варианты:

Ваш компьютер заблокирован за просмотр и распространение порнографии. Могут писать что вы якобы просматривали видео и контент эротического содержание, либо посещали порносайты и поэтому компьютер, ноутбук, а также доступ в Интернет заблокирован. При этом необязательно это может быть так. Такой вирус можно подхватить на многих, порой совершенно безобидных сайтах, например новостных.

Статус: ожидается оплата штрафа и указан номер для отправки смс или электронный кошелёк. Такая проблема обычно решается перезагрузкой компьютера или ноутбука. Такая проблема встречается даже у пользователей Apple MacBook, которые как известно не боятся вирусов и очень редко от них страдают.

Ваш компьютер заблокирован в свези с интересом к запрещённому контенту. Также можно попытаться решить перезагрузкой ПК или ноута, с последующим сканированием антивирусом. Если вирус не удалить, проблема может появляться регулярно.

Вы нарушили закон РФ о просмотре порнографии. Вы должны в течении 7 часов (12 часов) заплатить штраф на номер, сумма (400, 500, 700, 800, 900, 1000, 2000, 3000, 4000 рублей), иначе ваш компьютер (ноутбук) заблокируют и дело будет передано в ФСБ. Также могут приходить угрозы от МВД России или Украины.

Вас заблокировала полиция вашего города. Бывает то же самое но с Интерполом, Управление К.

Вы заблокированы за просмотр гей-порно, статья, штраф в размере 600000 (либо 1000000) белорусских рублей на вебмани (Webmoney кошелёк) придёт ключ для разблокировки.

Возможен такой вариант, на телефон, смартфон приходит смс, с вопросом "скачать порнографию", "отмена" или "скрыть", после выбора любого варианта, телефон блокируется. Далее приходит новое сообщение, якобы от МВД, пишет что телефон заблокирован за просмотр порнографии, и нужно заплатить 500 рублей и если в течение 24 часов не оплатишь, все данные удалятся со смартфона и всем контактам будет отправлено СМС с текстом что этот абонент смотрел педофилию! При этом активны только кнопки включить и выключить. Такой вирус поражает в основном телефоны и планшеты на андроиде.

Такие просьбы и требования, для пущей убедительности, могут снабжаться характерными заставками порнографического характера, чтобы вы как можно скорее, не задумываясь захотели убрать эту надпись или картинку с экрана. Но желающих расставаться со своими кровно заработанными не так уж и много. Поэтому, сегодня я расскажу, как бесплатно убрать баннер, удалить вирус-вымогатель, требующий отправить смс или деньги и разблокировать ноутбук или компьютер на Windows.

Если вы увидели одно из вышеперечисленных сообщений или подобное, следуйте моим советам. Во-первых, успокойтесь, это всего лишь вирус (MBRlock или Winlock). МВД, ФСБ, Управление К, Интерпол и подобные структуры не будут просить вас оплатить штраф через Интернет, тем более через смс сообщение или на электронный кошелёк. Если вам и придётся встретиться с этими организациями, то в куда более серьёзных, возможно печальных для вас моментах. Скорее всего они просто придут к вам домой и пообщаются с вами лично, прежде чем отправлять всякие уведомления.

Второе, не нужно отправлять никому и никуда деньги. Не обращайте внимания на угрозы, какие-то временные ограничения (12 часов, 24 часа и т.д.). Никакие данные не сотрутся, никакие смс с вашего телефона не будут разосланы по всем вашим друзьям. Злоумышленники и смс мошенники прибегают к самым коварным и страшным угрозам, в большинстве безосновательным, только с одной целью - запугать вас, чтобы вы отправили смс или деньги им на счёт.

Третий шаг, решаем проблему. Для этого нам понадобится один не заражённый вирусом ноутбук или компьютер с доступом в Интернет. Если в вашем доме или квартире не найдётся такого экземпляра, попросите помощи у друга, подруги, девушки, родственников. Также найдите флешку, желательно пустую и отформатированную, объёмом не менее 1 Gb. Если она не пустая, то временно скиньте все файлы на жёсткий диск и освободите и отформатируйте её под FAT32.

После создания загрузочной флешки или диска, загружаемся с него, предварительно установив приоритер загрузки в БИОС. Запускаем антивирус в графическом режиме, заходим в терминал. Вводим команду WindowsUnlocker жмём Enter и следуем инструкциям на экране. Для разблокировки Windows, нужно ввести команду 1. Ждём некоторое время, после чего перезагружаем компьютер, ноутбук, загружаемся с жёсткого диска, как обычно.

Такого рода вирусы могут заражать не только ноутбуки и компьютеры на Windows, но и телефоны, смартфоны, планшеты на ОС Андроид (Android). Совсем не давно в Интернете свирепствовал вирус, заразивший более 30000 пользователей системы мобильный банк, Сбербанк Онлайн на устройствах Андроид. Поэтому советую очень внимательно относится к установке приложений от сомнительных производителей, а также запастись мобильным антивирусом для андроида (например Avast для Android или Clean Master). Смотрите видео как удалить рекламный, смс-баннер, блокировщик на Андроиде:

В результате таких вирусов может быть заблокирован браузер Opera, Mozilla Firefox, Chrome и любой другой. Поэтому всегда устанавливайте обновления для браузера, т.к. в них устраняются и исправляются уязвимости. Также рекомендую устанавливать все обновления Windows. Ну и конечно, регулярно обновлять антивирус, т.к. вымогатели и блокировщики эволюционируют и приносят, между прочим, неплохую прибыль своим создателям, поэтому нужно постоянно быть на чеку.

Хотелось бы немного затронуть тему о том, как избавиться от рекламы в браузерах, всплывающих окон, а также удалить Pirrit Suggestor, pirritdesktop.exe, Pirrit, Awesomehp, Babylon, Websocial, CodecDefaultKernel.exe, RSTUpdater.exe, Search Protect, webalta, conduit, mobogenie, ooov.net, kingsoft antivirus, omboxes, Спутник Мейл (Mail.ru). Для этого нужно скачать бесплатно программу AdwCleaner, Unchecky, HitmanPro, Malwarebytes Anti-Malware Free, Microsoft Malicious Software Removal Too, Spybot Search & Destroy, Spy Hunter, 360 Total Security, AdBlock последней версии. После установки, запустить сканирование, поиск и удаление нежелательного, сомнительно и рекламного ПО на компьютере, ноутбуке под Windows 7, 8, 8.1, 10.

Читайте также: