Вирус backup что это

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло — бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный — 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус — файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Хороль.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Якутск.docx.id-24EE2FBC.[supportdata@cock.li].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя. Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

Где скачать дешифратор Crusis (Dharma)

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

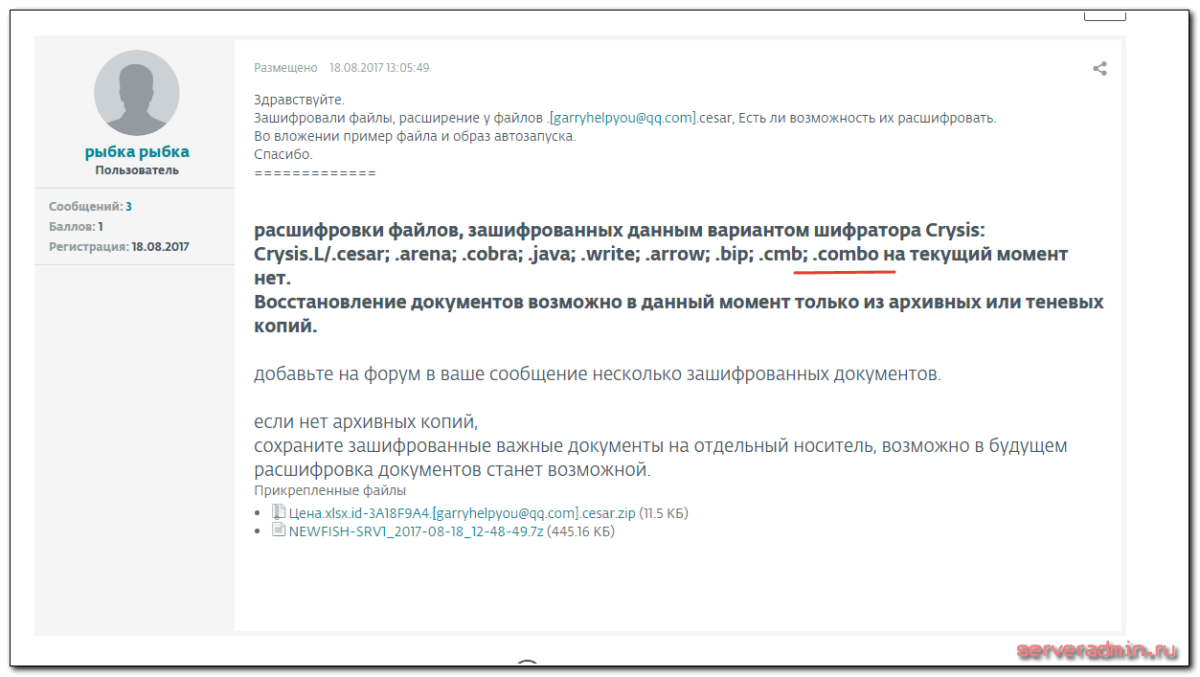

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос — как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Куда обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор у себя на компьютере и расшифровывает некоторые файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ, получаете дешифратор.

- Расшифровываете свои файлы и оформляете остальные документы.

Вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Проблема вирусов-шифровальщиков затрагивает уже не только отдельно взятые персональные компьютеры, но доходит до уровня дата-центров. Для атак на инфраструктуру компаний применяются, например, Locky, TeslaCrypt и CryptoLocker. Зачастую вирусы используют уязвимости веб-браузеров или их плагинов, а также непредусмотрительно открытые вложения сообщений электронной почты. Проникнув в инфраструктуру, программа-вымогатель начинает быстрое распространение и шифрование данных.

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

Встречаются варианты, когда инфраструктура Veeam не включена в домен (как правило, в небольших организациях) или входит в домен, организованный специально для работы инструментов резервного копирования и защиты данных (в более крупных средах). В любом случае важно уделить внимание аутентификации и тщательному разграничению рабочей среды и инфраструктуры резервного копирования.

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

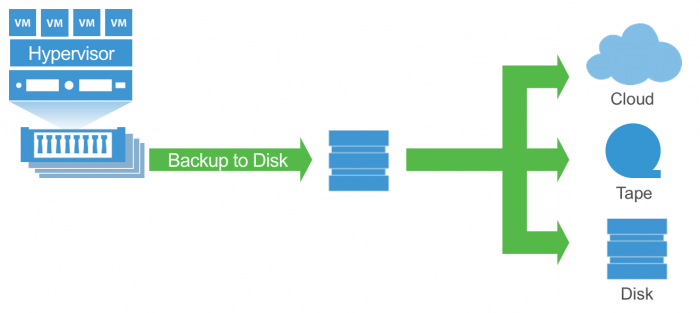

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

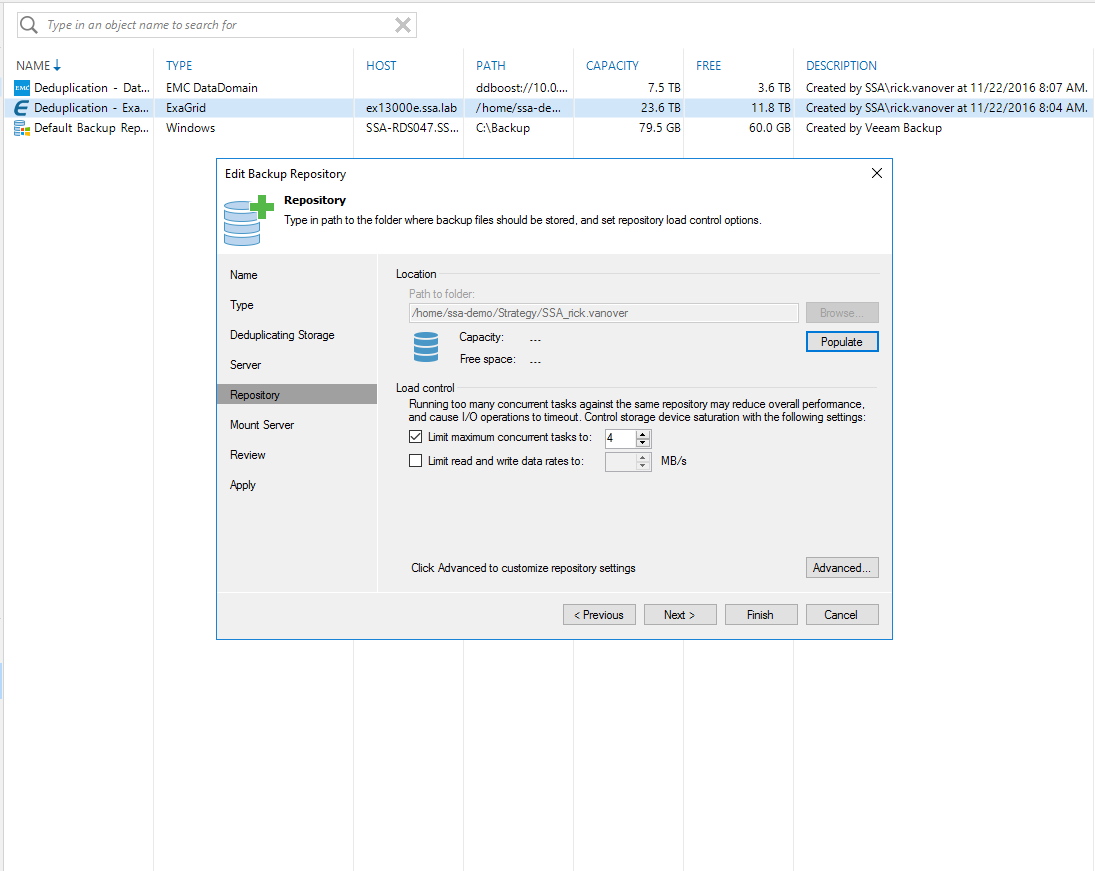

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

При указанных вариантах доступ к СХД со стороны процессов Veeam будет происходить в рамках специфического контекста безопасности (security context).

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

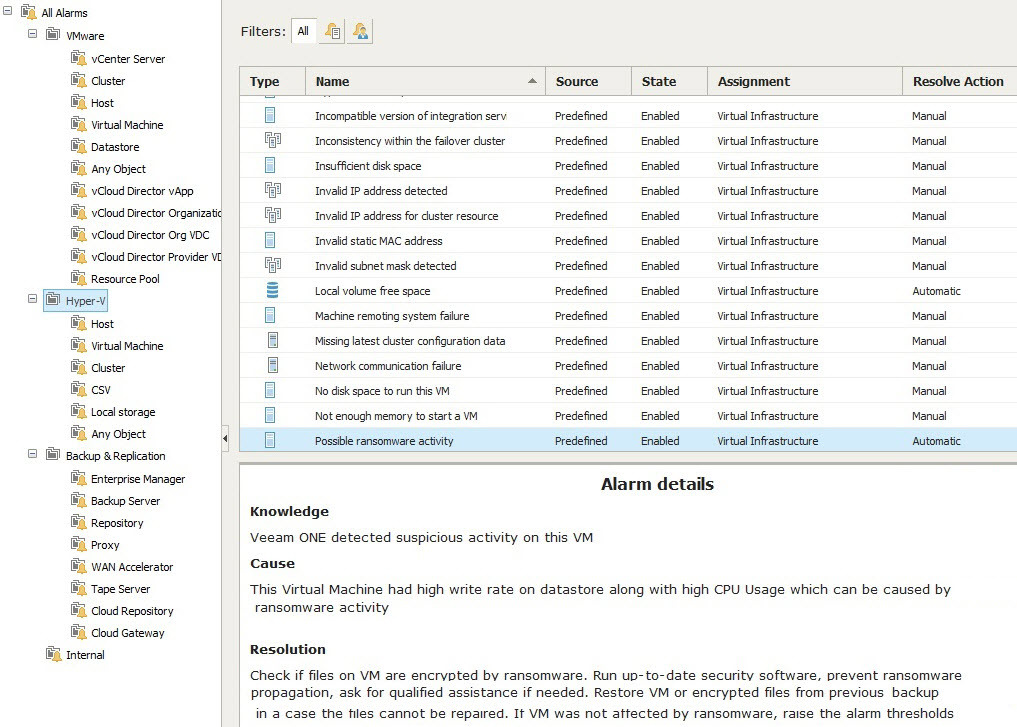

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

Статья на Хабре о правиле 3-2-1 для резервного копирования:

Что такое правильный backup.exe?

правый backup.exe это исполняемый файл, который является частью Systweak Right Backup Standard Программа, разработанная Systweak Inc, Программное обеспечение обычно о 18.42 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли правый backup.exe Файл на вашем компьютере - это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Является ли right backup.exe безопасным, или это вирус или вредоносное ПО?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как right backup.exe, должен запускаться из C: \ Program Files \ right backup standard \ right backup.exe, а не где-либо еще.

Самые важные факты о right backup.exe:

- Находится в C: \ Program Files \ Стандартное резервное копирование \ вложенная;

- Издатель: Systweak Inc

- Полный путь: C: \ Program Files \ Стандартный файл резервного копирования \ Right Backup.exe

- Файл справки:

- URL издателя: rightbackup.systweak.com

- Известно, что до 18.42 MB по размеру на большинстве окон;

Если у вас возникли какие-либо трудности с этим исполняемым файлом, вы должны определить, заслуживает ли он доверия, перед удалением правильного файла backup.exe. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ Right Backup Standard \) и сравните его размер с приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить правильный файл backup.exe, вам необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление права backup.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить правильный backup.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, этот файл безвреден, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов - полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят right backup.exe и избавятся от связанных вредоносных программ.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите панель, а затем под программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Добавить или удалить программы.

- 2. Когда вы найдете программу Systweak Right Backup Standardщелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению Systweak Right Backup Standard.

Распространенные сообщения об ошибках в right backup.exe

Наиболее распространенные ошибки right backup.exe, которые могут возникнуть:

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы Systweak Right Backup Standard, при запуске или завершении работы Windows, или даже при установке операционной системы Windows. Отслеживание момента появления ошибки right backup.exe является важной информацией при устранении неполадок.

Как исправить правильное backup.exe

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с Systweak Right Backup Standard. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать правильный backup.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено апреля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Скачайте или переустановите right backup.exe

это не рекомендуется загружать заменяемые exe-файлы с любых сайтов загрузки, так как они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить right backup.exe, мы рекомендуем переустановить основное приложение, связанное с ним. Systweak Right Backup Standard.

Информация об операционной системе

Ошибки right backup.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

Читайте также: