Вирус для подмены кошелька

![]()

Сидел как обычно в чате, всякие однодневки скидывали в чат ссылки на "супермайнеры". Решил значит и себе скачать попробовать, думаю не заработает - удалю. А на тот случай, если это будет вирус установлен антивирус)

Скачал, запустил - ничего не произошло, ну и забил на это дело.

Через некоторое время при выводе BTC с биржи обнаружил, что вместо только что скопированного адреса кошелька вставляется совершенно другой.

Примеры работы зловреда:

Вставляю из буфера обмена

Первый вариант (1.png): 1GH168Q7JimizWpcjdtzQWnKEZr1dkxpX6

Второй (2.png): 15S7UEBPYP62yDAYcZ

Третий (3.png): xngBPTX3r9rBWwMH

Чей кошелёк 1GH168Q7JimizWpcjdtzQWnKEZr1dkxpX6 понятия не имею. Так же подменяются эфир подобные кошельки и рублевые вебмани. Это только те, что я заметил.

Был установлен Kaspersky Internet Security с актуальными базами, и HitmanPro. Реакции никакой не было, как перед первым запуском "супермайнера", так и при работе на уже заражённой машине

Занялся решением проблемы:

1) Kaspersky Internet Security полная проверка с актуальными базами - ничего нового не нашёл, ругался только на claymore

2) HitmanPro не помню откуда скачал - ничего не нашёл

3) Malwarebytes Anti-Malware версия 3.0.6.1458 - Убил кряк для его же, убил claymore 11.0, и больше ничего не нашёл

4) Dr.web cureit с офф сайта - ругался на hosts, в нём точно всё хорошо, делал сам. Ругался на какие то кодеки и был один подозрительный файл - ничего не изменилось

5) Утилита AVZ с актуальными базами - 0 подозрительных объектов

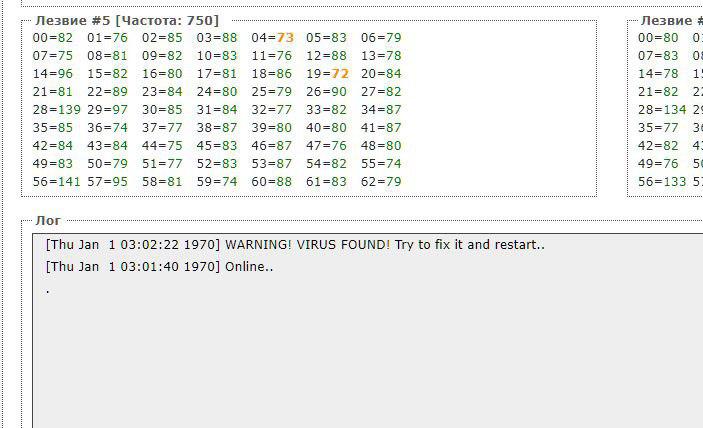

По итогу через Process Hacker отследил экзешник, который то включался, то выключался, пытаясь скрыться видимо. Через диспетчер не проверял. Не исключено, что при запуске диспетчера задач, вирус будет всегда выгружен.

В моём случае он назывался assembIye.exe и сидел по пути c:\ProgramData\TEMP\

P.S. Это мой первый опыт, когда Kaspersky Internet Security не спасает

![]()

![]()

![]()

![]()

Сидел как обычно в чате, всякие однодневки скидывали в чат ссылки на "супермайнеры". Решил значит и себе скачать попробовать, думаю не заработает - удалю. А на тот случай, если это будет вирус установлен антивирус)

Скачал, запустил - ничего не произошло, ну и забил на это дело.

Через некоторое время при выводе BTC с биржи обнаружил, что вместо только что скопированного адреса кошелька вставляется совершенно другой.

Примеры работы зловреда:

Вставляю из буфера обмена

Первый вариант (1.png): 1GH168Q7JimizWpcjdtzQWnKEZr1dkxpX6

Второй (2.png): 15S7UEBPYP62yDAYcZ

Третий (3.png): xngBPTX3r9rBWwMH

Чей кошелёк 1GH168Q7JimizWpcjdtzQWnKEZr1dkxpX6 понятия не имею. Так же подменяются эфир подобные кошельки и рублевые вебмани. Это только те, что я заметил.

Был установлен Kaspersky Internet Security с актуальными базами, и HitmanPro. Реакции никакой не было, как перед первым запуском "супермайнера", так и при работе на уже заражённой машине

Защитить свои деньги от кражи было актуальной целью во все времена. И никакие новые технологии, к сожалению, проблему не решили: Биткоины крадут сегодня так же активно, как ранее вскрывали двери и взламывали сейфы, чтобы извлечь наличность.

Всего за пару месяцев создатели одного из криптовирусов украли около 20-30 Биткоинов, что по актуальному курсу составляет около 9 млн рублей.

А также – как защититься от подобных краж.

Как вирус похищает криптовалюту с компьютера

Фишинг: простой и эффективный

При всём том, многим доверчивым владельцам криптовалюты даже не требуются никакие хитрые вирусы, они отдадут деньги сами, сообщив свои доступа (публичный и приватный).

Здесь нет принципиальной разницы с воровством денег с кредитной карты, когда жертва рассказывает злоумышленнику номер карты и её секретный код. Или даже с квартирным воровством, если доверчивый жилец откровенно делится с незнакомцем, когда именно он не бывает дома и на какой полке шкафа прячет драгоценности.

Как именно мошенник завладевает информацией:

Конечно, большинство людей такое письмо проигнорируют. Но мошенники активно используют спам и рассылают подобные сообщения миллионами. Если из миллиона хотя бы десять человек выполнили желаемое действие, это может принести огромную прибыль.

Как защититься от вирусов и фишинга?

Чтобы защититься от вирусов, подменяющих адрес кошелька, достаточно вводить адрес вручную, либо проверять его с точностью до одной буквы.

Кроме того, повторимся: настоятельно рекомендуется не использовать постоянно подключенные к сети устройства для хранения своих денег.

Что же касается фишинга, то достаточно не переходить по незнакомым ссылкам и тем более не вводить свои данные. Какие бы проблемы ни возникли у банка или криптобиржи, им ни в каком случае не потребуются ваши личные приватные данные для преодоления сложностей!

Как вирус обворовывает майнеров?

Жизнь майнера (добытчика криптовалют) и так нелегка, ведь их курс всё время изменяется, сложность добычи возрастает, а вознаграждение за каждый добытый блок падает.

Казалось бы, картина и без вирусов не радужная. Но они также добавляют майнеру проблем, воруя его честно заработанные деньги.

Каким способом? Всё тем же самым: банальная подмена кошелька!

Всё отличие в том, что чаще всего майнеры подключаются к майнинговым пулам, указывают там свои данные и свои кошельки. Поэтому задача вируса – тоже подключиться к этому пулу, украв у майнера логин и пароль. И уже там от его имени поменять кошелёк для вывода заработанных средств.

С этого момента майнер начинает усердно трудиться уже не на себя, а на злонамеренного создателя вируса. В большинстве случаев такое взаимодействие не бывает долгим, потому что майнер быстро обнаруживает отсутствие поступления денег. Но даже это является хорошим заработком для автора вирусов, ведь он создал этот вирус для атаки не на одного-единственного майнера, а сразу на сотни и тысячи.

Как вирус обворовывает обычных людей

Оказывается, что вредоносные программы могут вас обворовать, даже если у вас нет никаких криптовалют!

Каким же образом?

Очень просто: вирус проникает на любое ваше устройство и начинает майнить на нём криптовалюту, отправляя её на кошелёк своему создателю. В этом случае ваше устройство фактически используется без вашего ведома в целях неизвестных вам людей.

Какой от этого вред?

Вычислить внедрившийся майнинг-вирус очень легко именно по этим двум последним показателям: резкое снижение скорости и загрузка процессора на уровне 100%. Если вы просто включили на компьютере фильм, то даже самый слабый процессор не будет загружен этим действием полностью. Если же такое происходит, то впору задуматься, какие неведомые вам задачи параллельно решает ваш компьютер.

Не скачивать подозрительные файлы и не переходить по непонятным ссылкам – вот что советуют специалисты в первую очередь для нейтрализации этой угрозы.

Если же были замечены перечисленные выше признаки, то компьютер нуждается в тщательной проверке.

Как обокрасть криптобиржу

Фактически, биржа не так уж и отличается от обычного пользователя. Разница в том, что у биржи вместо одного компьютера – десятки серверов, а вместо одного кошелька – тысячи. Суммарно на них хранится не 0.000005 Биткоина, как у простого инвестора, а сотни Биткоинов и других валют. Поэтому биржа – намного более лакомая цель. А чтобы её обокрасть – удивительно! – делать нужно всё то же самое:

- Искать уязвимые места.

- Массово рассылать вирусы в надежде, что хотя бы один справится со своей задачей.

Конечно, у бирж более сильная защита, чем у обычных пользователей, и биржа вряд ли вышлет ключи доступа к кошелькам, если просто послать администрации письмо. Но в целом схемы с вирусами вполне работают.

Примечательно, что во многих случаях биржи далеко не сразу устанавливать факт ограбления, потому что вирусы точно по той же схеме просто подменяли номера кошельков. Условно говоря: пользователь отправляет бирже доллары и ждёт 1 Биткоин на адрес ААА111. А деньги в итоге уходят на АА111А. Пока биржа разберёт конфликт с клиентом, пока обнаружит подмену и примет меры, вирус успеет по той же схеме заработать ещё сотню Биткоинов.

Получается, что криптобиржа не намного безопаснее, чем собственный холодный кошелёк, потому что она точно так же может быть обворована хакерами. Кроме того, прибавляется ещё 2 риска:

- Хакеры могут войти на биржу под вашим именем, завладев обычной парой логин-пароль.

- Сама администрация биржи может присвоить ваши средства в любой момент.

При таком обилии новых угроз основные советы, как уменьшить риск, остаются прежними: достаточно не торопиться никому доверять, хранить пароли в надёжном месте и внимательно проверять, какой же адрес вы только что ввели, чтобы отправить на него деньги.

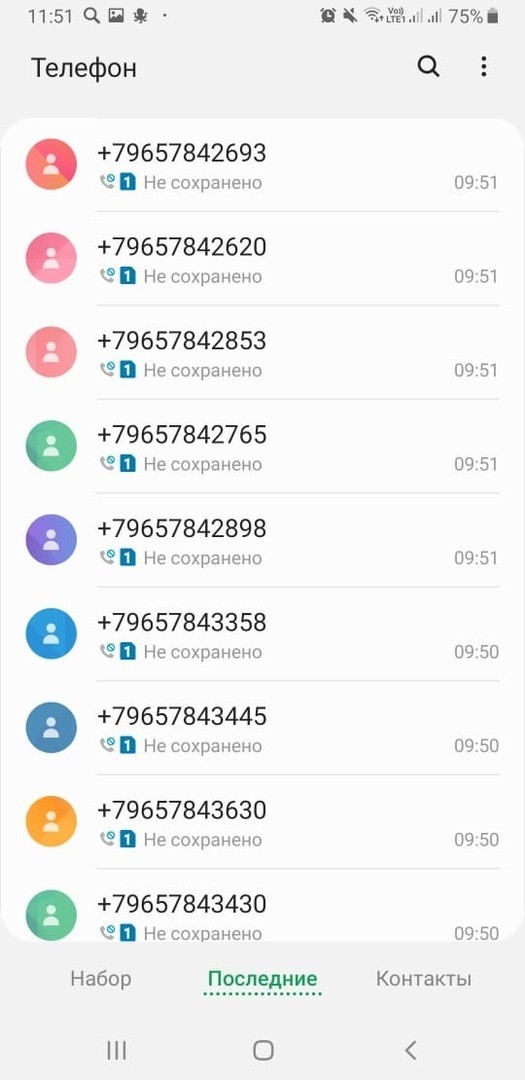

Что примечательно, письмо лежит в ящике спам и пришло с моего же ящика. Гуглоперевод содержания:

Я программист, взломавший вашу учетную запись электронной почты и устройство около полугода назад.

Вы ввели пароль на одном из небезопасных сайтов, которые вы посетили, и я его перехватил.

Конечно, вы можете изменить свой пароль, или уже сделали это.

Но это не имеет значения, мое программное обеспечение для крыс обновляет его каждый раз.

Пожалуйста, не пытайтесь связаться со мной или найти меня, это невозможно, так как я отправил вам письмо с вашей учетной записи электронной почты.

Через вашу электронную почту я загрузил вредоносный код в вашу операционную систему.

Я сохранил все ваши контакты с друзьями, коллегами, родственниками и полную историю посещений интернет-ресурсов.

Также я установил крысиное программное обеспечение на ваше устройство и долго шпионил за вами.

Вы не единственная моя жертва, я обычно блокирую устройства и прошу выкуп.

Но меня поразили сайты интимного контента, которые вы очень часто посещаете.

Я в шоке от твоих богатых фантазий! Вот Это Да! Я никогда не видел ничего подобного!

Я даже не знал, что ТАКОЙ контент может быть таким захватывающим!

Итак, когда вы повеселились на интим-сайтах (вы понимаете, что я имею в виду!),

Я сделал скриншот с помощью моей программы с вашей камеры вашего устройства.

После этого я соединил их с содержанием просматриваемого в данный момент сайта.

Будет смешно, когда я отправлю эти фотографии в ваши контакты! А если твои родственники это увидят?

НО я уверен, что ты не хочешь этого. Я определенно не хотел бы .

Я не буду этого делать, если вы заплатите мне небольшую сумму.

Я думаю, что 785 $ - хорошая цена за это!

Я принимаю только биткойны.

Мой BTC-кошелек: 1EuUnZbqa4Wojzc3dAw9wowCoBwkkXHgdi

После получения вышеуказанной суммы все ваши данные будут немедленно удалены автоматически.

Мой вирус также будет уничтожать себя из вашей операционной системы.

У моего трояна есть авто оповещение, после просмотра этого письма я буду знать это!

У вас есть 2 дня (48 часов) для совершения платежа.

Если этого не произойдет - все ваши контакты получат сумасшедшие снимки с вашей грязной жизнью!

И чтобы вы не мешали мне, ваше устройство будет заблокировано (также через 48 часов)

Не принимай это легкомысленно! Это последнее предупреждение!

Различные службы безопасности или антивирусы не помогут вам наверняка (я уже собрал все ваши данные).

Вот рекомендации профессионала:

антивирусы не помогают против современного вредоносного кода. Только не вводите свои пароли на небезопасных сайтах!

Я надеюсь, что вы будете осторожны.

![]()

ССылки на контент сюда - народ требует развлечений.

На письмо забить болт, адамантовый.

"программное обеспечение для крыс" порадовало. Видимо хуевый автоматический перевод c английского аббревиатуры RAT - remote administration tool.

Переводи, заебал! Мне коммуналку платить! Сделаю скидку 300 баксов.

Месяца 3-4 назад прилетало похожее на спамовой ящик.Там ещё пароль светился, который несколько лет назад был заменён.

Ну и до кучи, камеры отключены, а на порно сайты давно некогда ходить.

Короче, обычная социальна инженерия, плюс база авторизации какой-то помойки минимум 3э летней давности.

О хоспади, какой же развод на лоха.

(это о подмене отправителя письма)

А почему " без рейтинга " ? Уберите кто умеет.

Друг просит ссылки.

И мне закинь заодно. Постараюсь позже взломать, но пока нет времени.

Гмм. А ты точно дрочил на камеру? Ну тогда плати. Или забей, но это уже твой риск. Вдруг и правда директору школы видос прилетит?

Неудачник, ни одной транзакции на этот адрес не было )))

Адрес может быть каждый раз разный. Это ни о чем не говорит.

Забей болт, у него ничего нет.

Он просто подделал адрес отправителя в письме.

Меньше порнушку смотреть)

Сам-то как думаешь?

только в биткоинах переводи. )

на самом деле я сюда так и попал .

самому летит эта дрянь постоянно с разных ящиков..

психанул поставил фильтры антиспам ,надеюсь эта хуйня пройдет теперь меня мимо)

я как-то колеге отправил емейл с адреса шефа (подменил конечно) с просьбой зайти поговорить по поводу плохой работы.

Ясен хрен забить болт, такие спамы пачками приходят. Отдельно советую менять пароли на сложные и делать это систематически. Никогда не вводить на разных ресурсах одинаковый пароль - пароль везде должен быть разный. Бывает иногда базы сайтов ломают хакеры, а потом выкладывают списки паролей в тырнете, продают. А потом такой вот крендель базу купит, и приложит к письму ещё и ваш логин и пароль от мыла, дабы повысить вашу уверенность. Не открывайте всякий шлак в почте, пользуйтесь антивирусом, и заклейте камеру куском синей изоленты если не пользуетесь ей каждый день, и рукоблудьте спокойно)))

Да вы офигели,какой болт. пусть платит! Человек старался,текст писал..ну на 785 уе не тянет конечно,но подогреть то можно

У них единый шаблон письма?

Вышли ему снимки получше, может у него плохого качества.

“хер тебе, а не денег”, сказал автор, злобно хихикая и потирая пушистые ладошки.

Забивай болт.Мне таких 3шт пришло,пароли просто находят с каких то баз,которые в свою очереди слили,где вы регистрировались когда то)

Но самое удивительное - многие(в частности забугорные люди) довольно часто на это ведутся и платят.

Есть способы в поле отправителя реальный адрес засунуть, без всяких похожих символов.

Можно и с таким же адресом отправить письмо, без разницы. Как хакер говорю. Но например маил ру - блокирует. Кстати на этом основан еще один популярный развод по взлому почты, якобы со взломанной почты вам идет письмо и предлагают оплатить пароль.

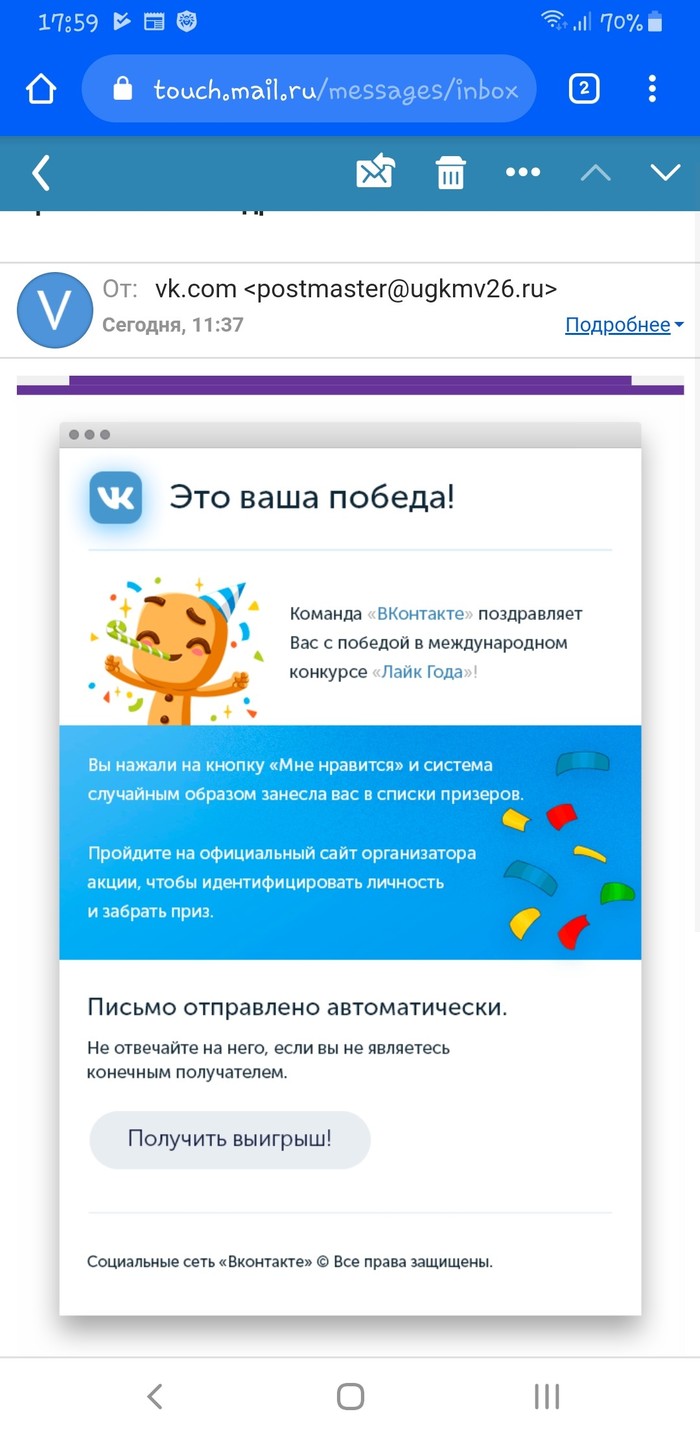

Письмо от мошенников

Пришло на почту. Будьте внимательны и не верьте: бесплатный сыр бывает только в мышеловке. За редким исключением )

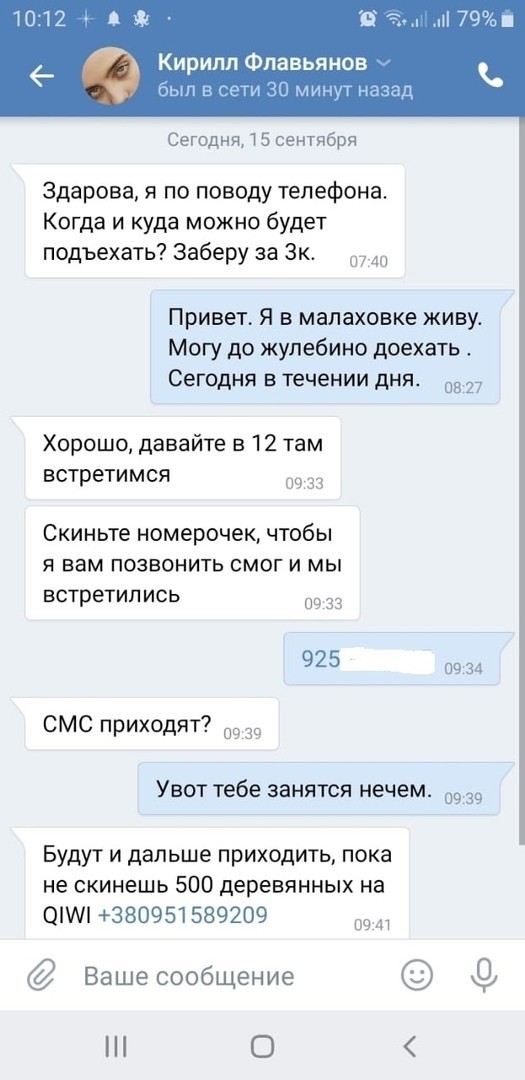

Новый вид развода. По крайней мере для меня.

Всем привет. Вижу тут периодически истории про разводы разного рода. Это и звонки от сб Сбера, и махинации с Айфонами и т.д.

Но сегодня я наткнулся на новый вид вымогательства денег. Ну лично для себя точно новый. На Пикабу ещё не видел такого, но вполне вероятно что мог пропустить. Короче скрины нашел в одной группе ВК.

Лично я хз как с таким бороться. В комментариях пишут что приходят сотни смс и десятки звонков. Всех забросить наверное нереально.

Морали нет, берегите себя и старайтесь не палить свой основной номер.

Не играй со мной! Или нигерийское письмо счастья, которое сделало мой день.

Итак, я семьянин, любящий муж и отец двоих детей, просматривая почту, натолкнулся на интересное письмо и узнал о себе много интересного. Ахтунг! Длиннопост. Но советую дочитать до конца. Пунктуация сохранена. Орфография тоже.

В последний раз, когда вы посетили сайт

порно с подростками, вы скачали и установили vίrus я разработал.

Моя программа включила вашу камеру и

записала акт вашей мастурбации ..

Мое программное обеспечение также

загрузило все ваши контакты по электронной почте и список ваших друзей

на Facebook.

У меня есть - Support.mp4 - с вами

мастурбирующим подросткам, а также файл со всеми вашими контактами на моем компьютере.

Вы очень извращены!

Если вы хотите, чтобы я удалил оба файла и сохранил секрет, вы должны отправить мне биткойн-платеж. Я даю вам 72 часа только для перевода средств.

Если вы не знаете, как расплатиться

биткойнами, посетите Google и поищите - как купить биткойны.

Отправьте 100.000 RUB (0.304328 BTC)

на этот биткойн-адрес как можно скорее:

3AY53SHHDUt9K7XDehWSzse966STXtkz41

(скопировать и вставить)

1 BTC = 335.000 RUB долларов США прямо сейчас, поэтому отправьте ровно 0.304328 BTC по указанному выше адресу.

Не пытайтесь меня обмануть!

Как только вы откроете это письмо, я буду

знать, что вы его открыли. Я отслеживаю все действия на вашем устройстве.

Этот биткойн-адрес связан только с вами,

поэтому я буду знать, когда вы отправите правильную сумму. Когда вы заплатите полностью, я удалю оба файла

и деактивирую свою программу.

Если вы не отправите платеж, я отправлю

ваше видео о мастурбации всем вашим друзьям и знакомым из списков

контактов, которые я взломал.

Вот еще раз детали платежа:

Отправить 100.000 RUB (0.304328 BTC)

на этот биткойн-адрес:

Вы можете посетить полицию, но никто не

может вам помочь. Я знаю, что я делаю. Я не живу в вашей стране, и я знаю, как остаться анонимным.

Не пытайтесь меня обмануть - я узнаю об

этом немедленно - мое шпионское программное обеспечение записывает все посещаемые вами сайты и все ваши нажатия клавиш. Если меня обманут - я отправлю эту ужасную запись всем, кого вы знаете, включая вашу семью.

Не обманывай меня! Не забывайте стыд, и

если вы проигнорируете это сообщение, ваша жизнь будет разрушена.

Я жду вашего платежа в биткойнах.

У вас осталось 72 часа.

Пикабушники, мои дорогие, как купить биткоин? Очень надо!))

![]()

Троллинг афериста

В это утро, проверяя почту, я обнаружил что спамеры изменили своему привычному стилю. Вместо приятной рекламы набора из девяти женских трусиков, моему взору неожиданно предстал массажер для простаты. Я понял что рабочий день будет тяжелым, поскольку увидел в этом недобрый знак.

К слову сказать, товар был так хорошо расписан. И какой он удобный, а главное полезный, что на какое-то мгновение в моем сознании появилась нездоровая мысль, а может быть.

И вот в момент усердной работы раздается звонок с незнакомого номера и явно не местного региона. Молодой человек дружелюбным голосом здоровается со мной, будто бы он старый приятель.

– Что, серьезно не узнал?

– Слухай, извини я сейчас весь в работе и не готов угадывать.

– Ну кто к тебе может издалека ехать в гости?

После этого вопроса мне сразу становится ясно, что я стал потенциальной жертвой классического развода. Его суть: прикинуться старым другом, чтобы собеседник сам назвал его имя и впал в иллюзию что разговаривает со своим знакомым. А потом по-дружески попросить взаймы денег. Но у меня нет ни одного друга, который может так просто приехать ко мне в гости издалека. И я называю первое попавшееся имя наобум:

– Ну а кто же еще.

Мы не раз писали про различные схемы мошенничества и взлома кошельков. Большинство из них построено на социальной инженерии, невнимательности и доверчивости пользователей. Есть обычные фишинговые атаки, подмены букв в браузере и недобросовестная реклама. Но иногда скамеры работают намного тоньше.

В этой статье рассмотрим взломы биткоин кошельков и схемы, которые нужно знать заранее, чтобы не попасться.

Аккуратнее с обновлениями

Показателен пример кошелька Electrum для биткоина. Хакеры в одной из атак заработали более 200 биткоинов через вмешательство в инфраструктуру приложения.

В этой атаке настоящее приложение Electrum на компьютере выводило сообщение для пользователей о том, что нужно загрузить обновление. При этом ссылка из сообщения шла на другой репозиторий GitHub, который принадлежал мошенникам. Пользователи загружали другой кошелек, который воровал данные. Атака была остановлена только когда администрация GitHub удалила репозиторий хакеров.

Хакеры добавили десятки серверов в сеть кошельков. Пользователи настоящих кошельков Electrum инициируют биткойн-транзакцию. Если транзакция достигает одного из вредоносных серверов, эти серверы отвечают сообщением об ошибке, которое призывает пользователей загрузить обновление приложения кошелька с подставного GitHub.

Пользователь скачивает приложение. Оно запрашивает код двухфакторной аутентификации. Это действие должно вызывать подозрение, поскольку коды 2FA нужны только перед отправкой средств, а не на этапе запуска. Кошелек же использует этот код для кражи средств: транзакция уходит на кошелек хакера.

Окно выглядело очень официально, потому что Electrum отображал серверные сообщения в виде форматированных текстов. После атаки разработчики убрали эту возможность.

Мораль: не обновляйте кошелек не проверив официальное заявление от поставщика приложения. Также проверяйте официальную страницу на GitHub или официальный сайт, чтобы обновление было действительно легитимным. Взлом биткоин-кошельков часто проходит через подмену ссылок.

Перехват на сторонних сервисах

Coinomi написан на Java, а пользовательский интерфейс разработан с использованием HTML / JavaScript. Он визуализируется через встроенный браузер на основе Chromium. Любое приложение на Chromium интегрировано с разными функциями Google, в том числе функция автоматической проверки орфографии для всех текстовых полей.

Разработчики Coinomi не отключили эту функцию в коде своего кошелька. Потенциально, хакеры могли встать посередине и перехватить фразу от кошелька. Например, это можно сделать через общедоступный Wi-Fi. Таким образом уже атаковали сеть Старбакса, используя ее для загрузки ПО для скрытого майнинга.

Мораль: seed-фраза — самое дорогое, что есть у владельца криптовалюты. Ни в каком виде и случае она не должна передаваться куда-либо или отображаться, сохраняться, шифроваться на стороне. Разработчики любого криптовалютного приложения должны учитывать этот момент.

Расширения в Chrome

Троян в расширении Chrome мог подменять поиск, обновлять браузер и сливать данные с целью воровства криптовалюты.

Он мог работать с Google Chrome, Mozilla Firefox и Яндекс, в зависимости от браузера он выбирал сценарий заражения.

Razy может устанавливать вредоносные расширения для браузера, но также может заражать уже установленные расширения. Они отключались от проверки целостности и автоматического обновления.

Большинство функций сводилось к поиску адреса кошелька криптовалюты и их подмене. Также они могут подделывать как изображения, так и QR-коды, которые скрывают кошельки, а также изменять веб-страницы криптобирж на фишинговые.

Razy также может подделывать результаты поиска Google и Yandex, чтобы пользователи зашли на вредоносные страницы. Троянец часто подделывает результаты, связанные с криптовалютой. Цель — заставить пользователя передать свои учетные данные . Например, через рекламу airdrop’а или распродажи на ICO.

Мораль: каждое расширение может грозить безопасности. Подумайте, так ли оно нужно и насколько можно доверять поставщику.

Атаки на Docker

Исследователи нашли тысячи Docker-контейнеров, через которые можно заразить компьютер, использовать его для незаконного майнинга или воровать биткоины. Если механизмы управления открыты, контейнер и приложение могут быть скомпрометированы.

Imperva сообщили об уязвимости CVE-2019-5736. Они использовали поисковую систему Shodan, чтобы найти открытые порты, на которых запущен Docker, и сколько из них было уязвимо для атак.

Большинство атак были настроены на скрытый майнинг Monero. Но это не единственное потенциальное последствие атаки через Docker. Систему можно подключить к ботнету, украсть данные, использовать для атаки на внутреннюю сеть и использовать для создания хост-служб в фишинге.

Мораль: Разработчик должен помнить о безопасности данных. Доступ к разным серивисам должен быть органичен только доверенными источниками. Лучше хранить криптовалюту на другом устройстве, которое редко обращается к интернету.

Самые полные отчеты, в том числе интересные исследования о хакерских группах, публикуют Chainalysis и CipherTrace. Например, через них общественность узнала о самых крупных группировках, которые взламывают биткоин-кошельки и биржи, Альфа и Бета. Также есть предположения, как они проводят деньги через блокчейны.

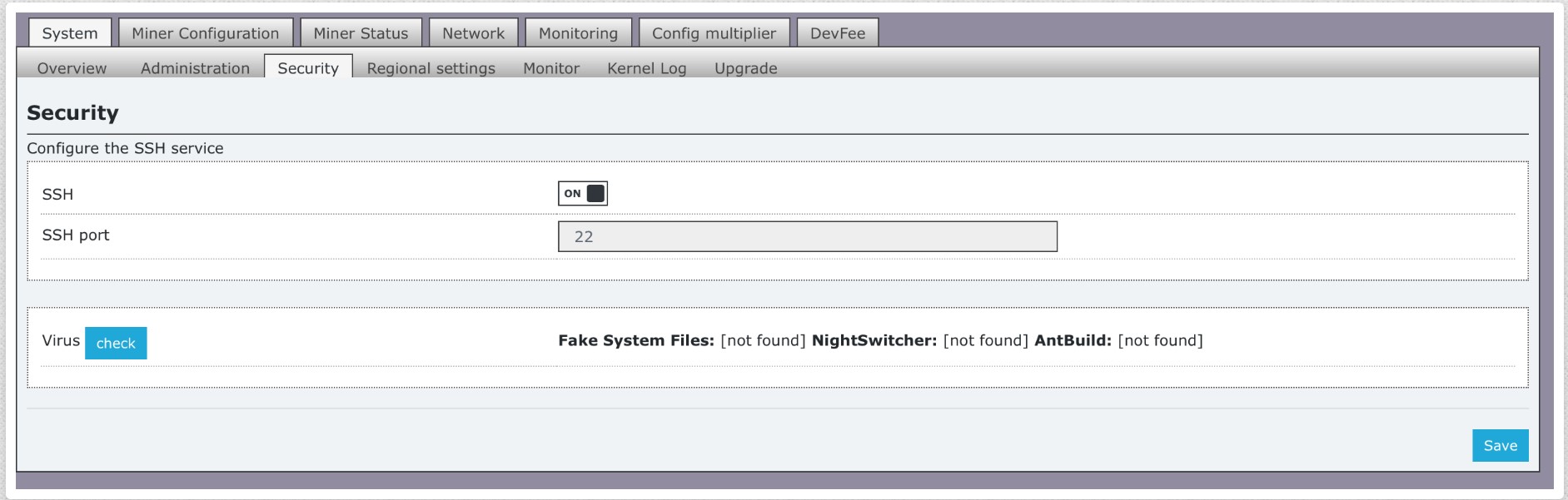

С начала 2019 года от обладателей асиков поступают жалобы о воровстве хэш-мощностей. Хакеры заражают вредоносным ПО пользовательские устройства и намайненное вознаграждение перечисляется на их воркеры, минуя адреса владельцев. Некоторые хакеры умудряются зарабатывать более 1 BTC в сутки только за счёт внедрения вирусов в чужие устройства.

Откуда появляются зараженные асики

Все эти и новые вирусы регулярно создаются и модифицируются хакерами. Вредоносное ПО с каждым днём становится всё незаметнее и опаснее. От заражения не застрахован никто, поскольку после установки модифицированной злоумышленниками прошивки троян быстро распространяется на другие устройства и восстанавливать потом приходится каждое по отдельности вручную. Прошивка asic S9 в этом случае занимает гораздо больше времени, чем автоматическое сканирование на вирусы и лечение.

Как узнать, что ASIC заражён

Это не является стандартной платой за разработку (DevFee) и использование прошивки и просто так отключить её нельзя. Вирус по меньшей мере 12 часов ежедневно майнит на другого пользователя. То есть, вы получаете на 50% меньше награды, чем должны. При этом откат до стандартной прошивки лишь временно решает проблему. Вирус вскоре вновь активизируется и продолжает пересылать вознаграждение другому юзеру.

Как вылечить ASIC

Для проверки своих устройств можно использовать сторонние программы-сканеры или BraiinsOS. Вылечить вирус Antminer S9 иногда можно сбросив IP-адрес, а затем сразу же установив одну из новых официальных прошивок. В любом случае процесс удаления занимает много времени и требует некоторых знаний, а также наличия SD-карты вместимостью от 2 ГБ.

Для начала можно скачать простую утилиту, вроде Win32DiskImager. Затем следует вставить SD-карту в кардридер, запустить Win32DiskImager и записать образ восстановления Recovery S9 на карту памяти. После этого потребуется провести манипуляции с платой асика, а именно:

отключить от питания контрольную плату, а затем отсоединить райзера с чипами;

переставить джампер вперёд (первый от стенки асика, он же дальний от флешки, как правило, JP4), вставить карту с образом, включить питание;

затем нужно подключить контрольную плату, подождать примерно минуту до стабильной периодической индикации светодиодов на LAN. Первый раз они зажгутся через 20 сек, а постоянно начнут мигать в течение минуты.

Это свидетельствует о прошивке платы. После этого следует отключить питание, вернуть перемычку на место и достать SD-карту. Затем нужно собрать устройство. После запуска ASIC, появится привычное меню Bitmain, через которое можно свободно устанавливать любую оригинальную прошивку или кастомные версии.

Что делать, если заражена ферма

Этот способ лечения хорошо работает с одним устройством. Однако почти любой вирус, находясь в локальной сети с другими устройствами, очень быстро распространяется на все девайсы. Если у вас в пользовании находятся десятки или сотни асиков, то обнаружив заражение одного, придётся проверять остальные, быстро отключать их от сети, а перепрошивать каждый вышеописанным образом будет долго и накладно.

Существует решение в виде универсальной готовой прошивки для Antminer S9, T9+, обладающей рядом преимуществ по сравнению с любыми способами индивидуального лечения. Её особенности заключаются в следующем:

встроенный антивирус, проверяющий и распознающий присутствие вредоносного ПО. Если у вас всё в порядке, можете после проверки вернуться к своей прошивке либо остаться на скачанной версии;

ручное сканирование вирусов;

она обеспечивает стабильность работающих устройств;

индивидуальный разгон чипов;

возможность разгона и оптимизации по технологии AsicBoost и многое другое.

Встроенный антивирус позволяет проверить ваш ASIC S9, T9+ на наличие вируса. Для этого, после установки прошивки на ваше устройство, зайдите во вкладку System > Security и включите проверку нажатием кнопки Virus Check.

Важным отличием от хакерских продуктов является клиентская поддержка. По всем возникающим вопросам можно связаться с разработчиком и получить консультацию. Только в том случае, если скачать прошивку для ASIC с официального сайта разработчика можно гарантировать стабильный и прибыльный майнинг без необходимости делиться наградой с посторонними.

Читайте также: