Вирус петя список пострадавших

Мировые державы начали расследование произошедшей накануне масштабной атаки вируса-вымогателя Petya, которой подверглись сотни компьютеров в разных странах. О намерении найти виновных объявили США. В Европе расследованием занялась прокуратура Парижа, пишет французская газета Le Monde. По данным Financial Times, Интерпол заявил, что "пристально следит" за атакой и сотрудничает со странами - членами организации. А Великобритания пригрозила неизвестным кибертеррористам авиаударами.

Впрочем, кого именно Лондон намерен атаковать, пока неясно. Ответственность за атаку на себя никто не взял. Эксперты еще спорят о том, что именно за вирус атаковал мир. В "Лаборатории Касперского" вообще уверены, что это не Petya, а другой шифровальщик. Специалисты назвали его ExPetr.

Между тем СМИ удалось выяснить некоторые пугающие подробности о Petya: у него есть некоторое важное сходство с вирусом WannaCry, заразившим сотни тысяч компьютеров в 150 странах в мае этого года. Правда, в отличие от WannaCry новый вирус выглядит более мощным, заявил FT заместитель директора Инициативы по киберуправлению Атлантического совета (аналитического центра в округе Колумбия) Бо Вудс.

По его словам, новая вредоносная программа приводит "к более суровым последствиям", потому что структурирована так, чтобы распространяться быстрее, и эффективно работает на разных версиях Windows. Что еще тревожнее, ее, возможно, создали без "аварийного выключателя", который замедлил распространение WannaCry. "Если у него нет аварийного выключателя, он может бушевать месяцами", - приводит слова Вудса сайт InoPressa.

О сходстве Petya с вирусом WannaCry ранее сообщали эксперты Лаборатории Касперского. По их данным, в ходе нынешней атаки использовался эксплойт EternalBlue, который ранее применялся для распространения WannaCry.

Eternal Blue - это хакерская программа АНБ, созданная американским Агентством национальной безопасности (АНБ). "АНБ не признает, что ее программы использовались при ряде атак, в том числе WannaCry. Однако специалисты по компьютерной безопасности требуют, чтобы агентство помогло остальному миру защититься от разработанного им оружия", - говорится в статье The New York Times (перевод InoPressa).

Компьютерные специалисты заявили, что вирус Petya, на который очень похожа нынешняя программа-вымогатель, появился в прошлом году. Он был выставлен на продажу своими разработчиками в так называемом теневом интернете (Darknet).

Это означает, что кто угодно мог запустить программу-вымогатель, нажав на кнопку, зашифровать чьи-то системы и потребовать выкуп, чтобы разблокировать их. Если жертва платит, то разработчики Petya, которые называют себя Janus Cybercrime Solutions, получают долю выплаты, пишет газета.

США приступили к расследованию, призвав пользователей не платить хакерам "выкуп"

В заявлении Совета национальной безопасности Белого дома говорится, что США расследуют произошедшую вирусную атаку и намерены выявить ответственных за нее, сообщает Reuters. В настоящее время вирус не представляет угрозу общественной безопасности, отметили в ведомстве.

Министерство внутренней безопасности США сообщило, что ведет наблюдение за кибератаками и координирует свою работу с другими странами. Ведомство посоветовало жертвам вируса не выплачивать вымогателям средства, которые они требуют от пользователей за разблокировку зараженных компьютеров. В министерстве пояснили, что плата вовсе не гарантирует восстановление доступа к зашифрованным данным.

В Агентстве национальной безопасности (АНБ) США комментариев по теме не дали. Спецслужба ранее не сообщала публично, действительно ли она разработала механизмы взлома, утечку которых в интернет в апреле этого года организовала группировка хакеров, называвших себя Shadow Brokers. Ранее СМИ сообщали, что вирус WannaCry, атаке которого в мае подверглись сотни тысяч компьютеров по всему миру, представлял собой модифицированную программу АНБ.

Американская АЭС могла подвергнуться кибератаке

По данным источников ABC News, американские власти расследуют проникновение в компьютерные системы по меньшей мере одной атомной электростанции в США. Нет никаких доказательств нарушения каких-либо "особенно важных или операционных систем", пояснили собеседники телеканала. Вместо этого, как полагают власти, пострадала менее важная, связанная с бизнесом часть системы. О какой АЭС идет речь, не уточняется.

Тем временем Соединенные Штаты и Израиль решили создать рабочую группу, нацеленную на противостояние киберугрозам. Об этом сообщил помощник президента США по вопросам внутренней безопасности и борьбы с терроризмом Томас Боссерт на международной конференции Cyber Week в Тель-Авиве, передает AP. По его словам, американо-израильское партнерство будет нацелено на "прекращение действий злоумышленников в сетях и определение способов привлечения к ответственности виновных".

Также выступавший на конференции премьер-министр Израиля Беньямин Нетаньяху сообщил, что его страна каждый месяц переживает десятки кибератак. По его словам, израильское правительство создало "киберсеть" с десятками компаний для совместной работы по вопросам безопасности. Теперь Израиль готов к сотрудничеству с другими странами, констатировал Нетаньяху.

Заражение началось с Украины и дошло до Индии

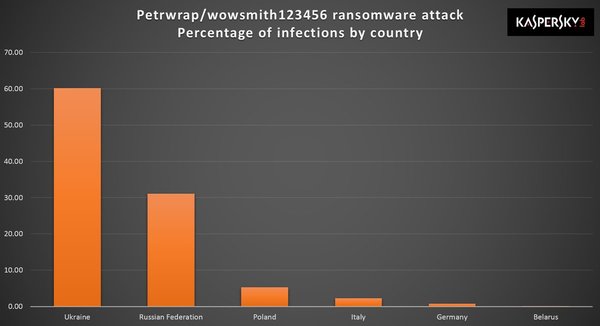

Эксперты вирусной лаборатории ESET полагают, что заражение вирусом Petya началось с Украины, которая больше других стран пострадала от кибератаки. "Вспышка, похоже, началась на Украине", - цитирует РИА "Новости" сообщение компании.

Согласно рейтингу ESET по странам, пострадавшим от вируса, Украине был нанесен наибольший вред. На втором месте среди пострадавших государств находится Италия, на третьем - Израиль. В первую десятку также вошли Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в этом списке находится на 14-м месте.

По данным Bloomberg, вирус-шифровальщик Petya добрался и до Азии. Министерство судоходства Индии сообщило, что из-за кибератаки произошел сбой в работе грузового терминала, оператором которого является A.P. Moller-Maersk, в крупнейшем контейнерном порту им. Джавахарлала Неру. Объект под названием Gateway Terminal India не может определить принадлежность груза, что препятствует погрузке и разгрузке, пояснили в ведомстве.

Без обсуждения "российского следа" не обошлось

Как сообщалось, в РФ были атакованы "Роснефть", "Башнефть", Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). Также пострадали компания "Мегафон" и сеть МВД. Банк России сообщил о кибератаках на российские кредитные организации, которые не привели к нарушениям в работе банков.

Присутствие России в списке жертв хакерской атаки не помешало появлению обвинений в ее адрес. В частности, Киев возложил ответственность за атаку на российские спецслужбы, назвав происходящее элементом гибридной войны.

"По предварительной информации, это организованная система со стороны спецслужб РФ", - заявил народный депутат Верховной Рады от "Народного фронта", член коллегии МВД Антон Геращенко. Этого же мнения придерживаются и в украинской полиции. "После завершения ресивера тела вируса мы можем сказать уже точно, но предварительно пока идет в ту сторону (сторону РФ, - "Апостроф"), - рассказал изданию "Апостроф" глава Департамента киберполиции Нацполиции Украины Сергей Демедюк. В Службе безопасности Украины предположили, что атаки организованы с территории России или с неподконтрольных Киеву территорий Донбасса, передает Тиждень.ua.

Впрочем, пока это чисто украинская версия, в которую верят, похоже, только политики и чиновники, далекие от цифровых технологий. "Лично я этой версии (о российском следе) не придерживаюсь", - заявил в комментарии "Апострофу" руководитель интернет-ассоциации Украины Александр Федиенко. По его мнению, нынешняя атака - часть борьбы, которую ведет "виртуальный социум хакеров" с остальным обществом и, в частности, с компаниями, разрабатывающими антивирусные программы.

Накануне десятки компаний по всему миру подверглись кибератаке вируса-шифровальщика Petya. Первыми от него пострадали российские и украинские нефтяные, телекоммуникационные и финансовые компании. Шифровальщик распространяется аналогично нашумевшему в мае вирусу WannaCry. Petya блокирует компьютеры и требует 300 долларов в биткоинах за разблокировку. Эксперты связывают обе атаки с весенней публикацией эксплойтов АНБ США группой The Shadow Brokers. По оценкам "Лаборатории Касперского", вымогательству подверглись не менее 2 тысяч пользователей.

По предварительным оценкам компании Group-IB, специализирующейся на компьютерной безопасности и защите от киберугроз, вирус атаковал около 80 компаний, большинство из которых - украинские. В России были атакованы "Роснефть", "Башнефть", Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). Банк России также сообщил о кибератаках на российские кредитные организации, которые не привели к нарушениям в работе банков.

О кибератаке сообщили и зарубежные компании, в том числе британская рекламная группа WPP, испанское представительство одной из крупнейших в мире юридических компаний DLA Piper, передает "Интерфакс". В числе пострадавших также оказались французский производитель строительных материалов Cie. de Saint-Gobain, фармкомпания Merck & Co. в США и неназванная норвежская компания - ее сообщение цитируют спецслужбы.

Вирус-вымогатель Petya оказался мощнее и опаснее недавно нашумевшего WannaCry. Сначала пострадали компании в России и на Украине, но вирус распространился уже по всей планете.

Forbes со ссылкой на экспертов по кибербезопасности пишет, что из-за особенностей распространения и отличия от уже известных программ новый вирус опаснее аналогичных, поэтому распространяется он еще быстрее, а "волшебного рубильника", как это было в случае с WannaCry, нет.

При этом WannaCry атаковал более 200 тыс. пользователей в 150 странах мира, а в оценках ущерба специалисты до сих пор не могут сойтись, но речь идет о сотнях миллиардов долларов.

Примечательно, что атака вируса Petya была нацелена на инфраструктурные компании: нефтяные, телекоммуникационные и финансовые компании России и Украины. В других странах также были атакованы крупные компании, в том числе логистические.

Россия

27 июня "Роснефть" заявила о "мощной хакерской атаке" на свои серверы. По факту кибератаки компания обратилась в правоохранительные органы.

По словам Михаила Леонтьева, хакерская атака могла привести к серьезным последствиям, однако благодаря тому, что компания перешла на резервную систему управления производственными процессами, ни добыча, ни подготовка нефти не остановлены.

"Ведомости" отмечают, что компьютеры в "Башнефти" не работают, также не открывался сайт "Роснефти".

Целью хакеров при атаке на серверы "Роснефти" могла быть информация, важная для судебных процессов, в которых участвует компания, заявил пресс-секретарь "Роснефти" Михаил Леонтьев.

"Если смотреть на рациональные мотивы, которые могли быть у хакеров, то, тем не менее, нельзя не заметить, что таким рациональным мотивом было бы "убить" компьютеры "Башнефти", в которых содержится большое количество информации о деятельности "Башнефти" в период владения ею предыдущими собственниками", - сказал Леонтьев, которого цитирует портал БФМ.

Информационная система Evraz также подверглась хакерской атаке.

"Информационная система Evraz подверглась хакерской атаке. Основные производства продолжают работу, угрозы безопасности предприятий и сотрудников нет", - отметили в пресс-службе.

Проблемы из-за хакерской атаки возникли у российского подразделения компании Mondelez, которая, в частности, производит шоколадки Alpen Gold и Milka.

Атаке подверглись системы банка "Хоум Кредит", но в ЦБ не исключили, что также пострадавшими могут быть и другие банки.

Украина

В "Киевэнерго" подтвердили факт поражения вирусом, отметив, что персонал вынужден был выключить все компьютеры.

Из-за низкой ликвидности атака не нашла своего отражения в котировках акций.

Позже факт атаки подтвердили в правительстве Украины. Вирусом оказались заражены системы "Ощадбанка", "Новой почты", аэропорта "Борисполь" и метрополитена в Киеве.

Другие страны

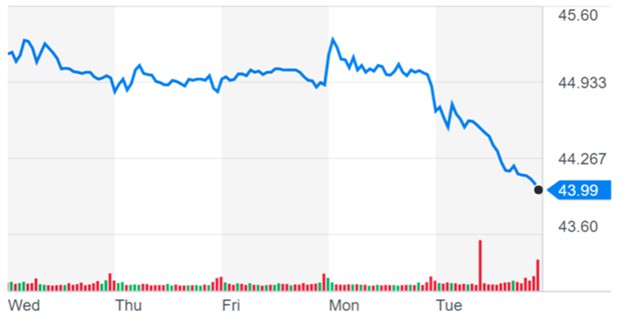

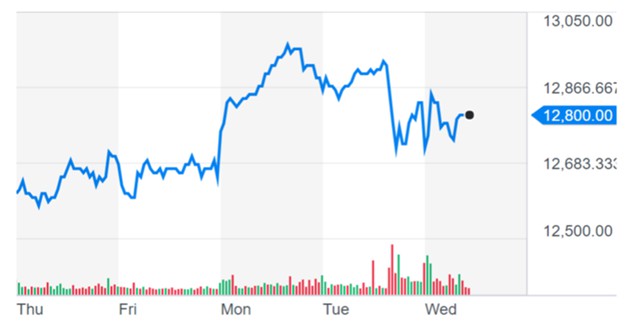

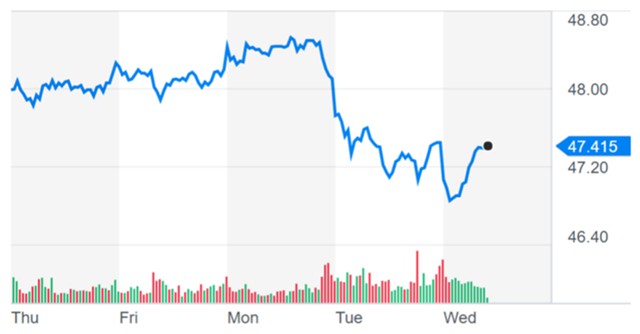

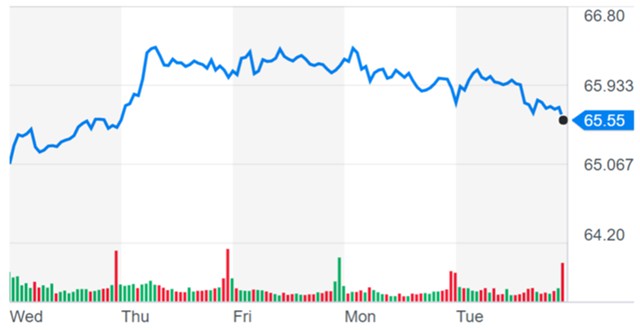

Котировки акций WPP

В Дании был атакован логистический гигант Moller-Maersk .

Котировки акций Moller-Maersk

Во Франции под атаку вирусом попали Saint-Gobain и Auchan .

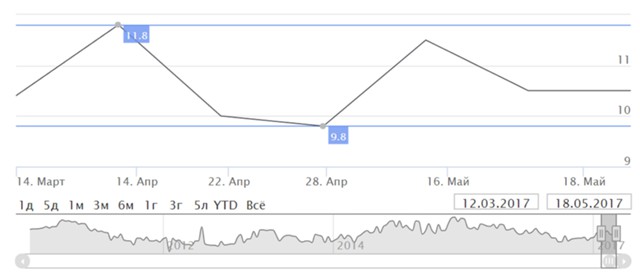

Котировки акций Saint-Gobain

В США зараженными оказались сразу несколько компаний, включая Merck .

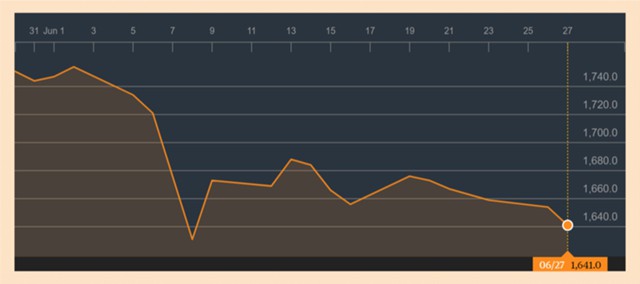

Котировки акций Merck

Житель украинского города Никополь приговорен к условному наказанию сроком на один год за организацию массовой кибератаки на украинские компании с помощью вируса Petya, которая привела к большим убыткам.

На сайте судебной власти Украины отмечается, что обвиняемый полностью признал свою вину и получил год условно. Мужчину освободили от ареста и теперь он будет находиться под надзором специальных органов.

![]()

"Petya возвращается". Вирус-шифровальщик атаковал транспортные объекты Украины

Хакеры завладели доступом к информационным системам международного аэропорта Одессы и киевского метро.

Крупнейшие транспортные объекты Украины были подвергнуты масштабной хакерской атаке с использованием вируса-шифровальщика, передают местные СМИ. По словам специалистов, механизм полностью повторяет июньскую историю, когда свыше 100 информационных систем на территории Незалежной были заблокированы вирусом под названием Petya.

На данный момент известно, что от кибератаки пострадали аэропорт Одессы, Киевский метрополитен и серверы Министерства инфраструктуры Украины.

— Информационная система международного аэропорта Одесса подверглась хакерской атаке. Все службы аэропорта работают в усиленном режиме, — говорится в сообщении аэропорта на его странице в "Фейсбуке".

Напомним, 27 июня текущего года масштабная кибератака заблокировала работу сразу нескольких украинских банков, транспортных объектов, метрополитена и даже кабмина страны.

Среди крупных российских компаний, пострадавших от вируса, — "Роснефть", "Башнефть-добыча" и НПЗ "Башнефти".

![]()

Оптимус Прайм заразился вирусом Petya

![]()

КИБЕРПОЛИЦИЯ РАЗОБЛАЧИЛА МУЖЧИНУ, КОТОРЫЙ РАСПРОСТРАНЯЛ ВИРУС PETYA

Полиция в Черниговской области разоблачили мужчину, который занимался распространением вируса Petya.

Злоумышленником оказался житель города Никополь, который путем размещения видеороликов распространял среди пользователей вредоносное программное обеспечение.

51-летний житель Днепропетровской области на файловых обменниках и на социальных каналах сети Интернет выложил видео с подробным описанием того, каким образом можно запустить вирус "Petya.A" на компьютерах. В комментариях к видео мужчина разместил ссылку на свою страницу в социальной сети, на которую он загрузил сам вирус и распространил его пользователям сети Интернет. После хакерской атаки, которая состоялась в июне 2017 года, он загрузил вирус в свой аккаунт на файлообменном сервере, а ссылку на файл загрузил в свой блог (оставляя комментарии под видео). Оперативники киберполиции установили, что этот вирус пользователи сети скачали на свои компьютеры около 400 раз.

Был установлен перечень компаний, которые решили воспользоваться общегосударственной кибератакой и намеренно загружали себе данный вирус для сокрытия своей преступной деятельности и уклонения от уплаты штрафных санкций государству.

Израиль и вирус

![]()

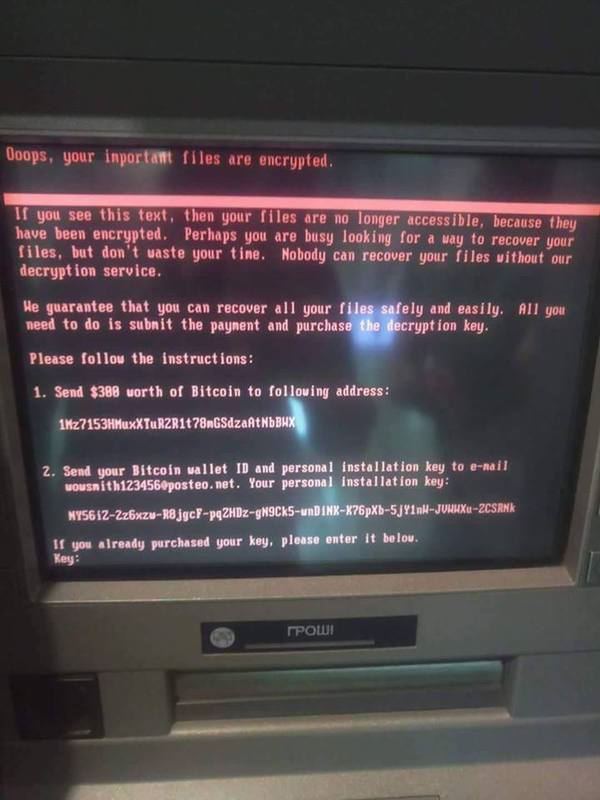

Банкоматик, не болей

Когда банкомат устал и вместо того, чтобы дать деньги, просит их у тебя . биткоинами

![]()

Тру шахтеры одобряют (нет)

![]()

Вирус Петя

![]()

Россия, Украина и другие страны Европы атакованы вирусом-вымогателем Petya: обзор ситуации и способ защиты

27 июня страны Европы поразила атака вируса-вымогателя, известного под безобидным именем Petya (в различных источниках также можно встретить названия Petya.A, NotPetya и GoldenEye). Шифровальщик требует выкуп в биткоинах, эквивалентный 300 долларам. Заражены десятки крупных украинских и российских компаний, также фиксируется распространение вируса в Испании, Франции и Дании.

Кто попал под удар?

Украина стала одной из первых стран, подвергшихся атаке. По предварительным оценкам, атакованы около 80 компаний и госучреждений:

перешёл на регистрацию в ручном режиме);

- киевское метро: вирус заразил терминалы пополнения проездных билетов, оплата

Атаке подверглись и компьютерные сети правительства Украины. Вирус-вымогатель распространился даже в кабинет министров. Сайт правительства оказался недоступен.

Советник министра внутренних дел Украины Антон Геращенко заявил:

"Письмо, содержащее вирус, приходило в большинстве случаев по почте… Организаторы

атаки хорошо знали специфику рассылок служебных писем в украинском коммерческом и

государственном секторе и маскировали рассылки писем, содержащих вирус, под видом

деловой переписки, которую из любопытства открывали неопытные пользователи."

Ситуация в Европе

Petya затронул и другие страны. Компании Испании, Дании, Франции, Нидерландов, Индии и других государств также сообщили об атаке на свои серверы.

По данным антивирусной компании ESET, в первую десятку пострадавших от вируса стран вошли Украина, Италия, Израиль, Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место.

Как устроен Petya?

По предварительным данным, вирус распространяется на компьютеры под управлением операционной системы Windows, а заражение в основном происходит через фишинговые письма, которые отправляют злоумышленники.

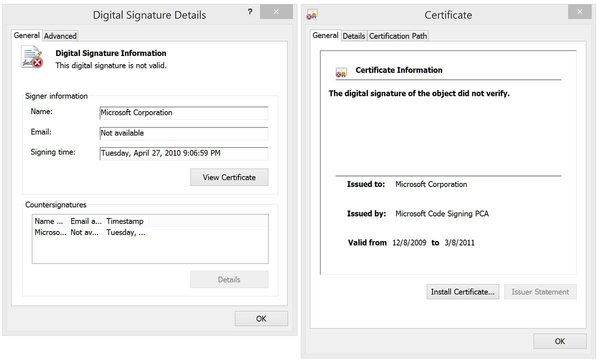

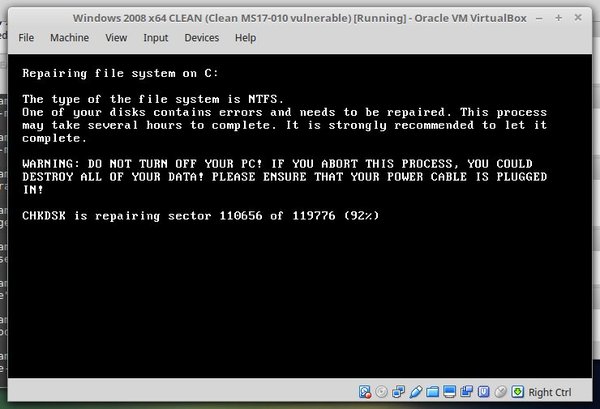

На сегодняшний день вирус не просто шифрует отдельные файлы, а полностью забирает у пользователя доступ к жесткому диску. Также вирус-шифровальщик использует поддельную электронную подпись Microsoft, которая показывает пользователям, что программа разработана доверенным автором и гарантирует безопасность. После заражения компьютера вирус модифицирует специальный код, необходимый для загрузки операционной системы. В результате при запуске компьютера загружается не операционная система, а вредоносный код.

1. Закройте TCP-порты 1024–1035, 135 и 445.

2. Обновите базы ваших антивирусных продуктов.

3. Так как Petya распространяется при помощи фишинга, не открывайте письма из

неизвестных источников (если отправитель известен, уточните, безопасно ли это

письмо), будьте внимательны к сообщениям из соцсетей от ваших друзей, так как их

аккаунты могут быть взломаны.

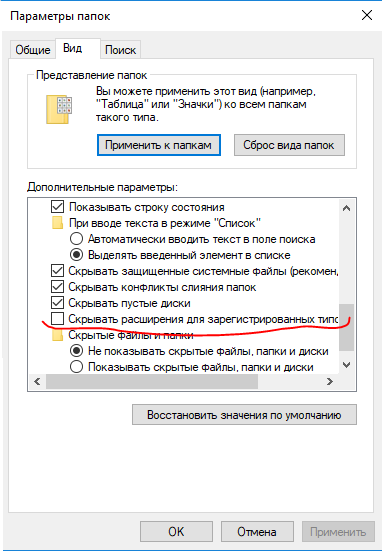

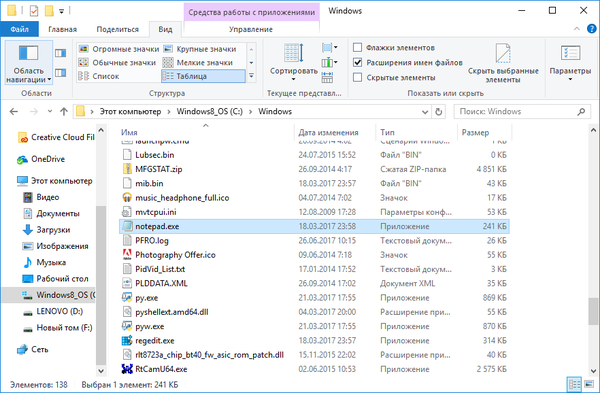

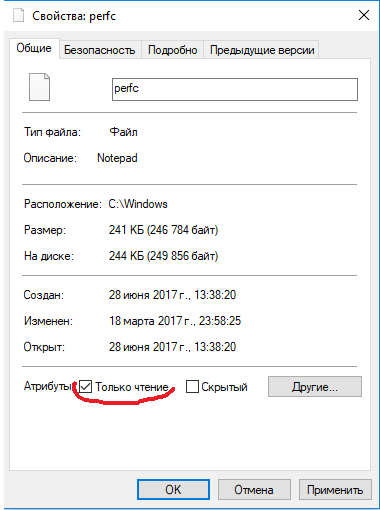

4. Вирус ищет файл C:\Windows\perfc, и, если не находит его, то создаёт и начинает

заражение. Если же такой файл на компьютере уже есть, то вирус заканчивает

работу без заражения. Нужно создать пустой файл с таким именем. Рассмотрим этот

Методом защиты поделился ресурс BleepingComputer. Для удобства они подготовили скрипт, который сделает всю работу за вас, а ниже приведена подробная инструкция на случай, если вы захотите сделать всё самостоятельно.

Инструкция по защите от Petya

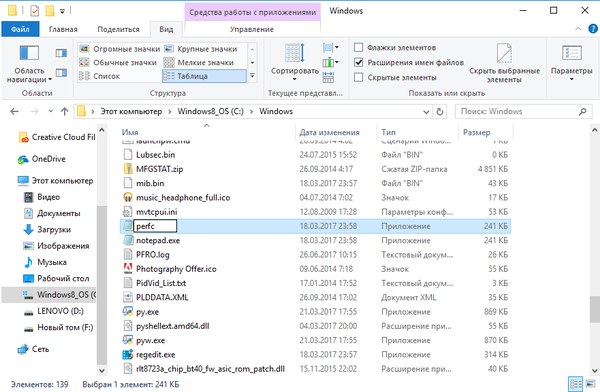

Перейдите в папку C:\Windows и найдите файл notepad.exe:

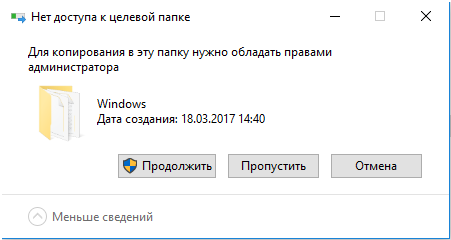

Создайте копию этого файла (система запросит подтверждение):

Переименуйте полученную копию файла в perfc:

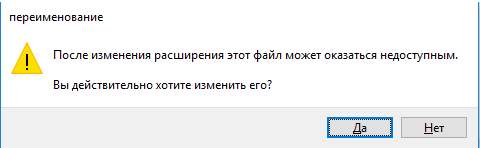

Система выдаст предупреждение, что файл может оказаться недоступным:

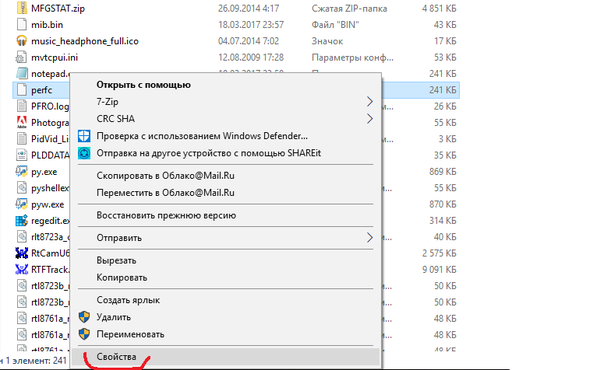

Перейдите в свойства файла perfc:

![]()

Python-разработчик, фронтендер, дата сайентист и QA-специалист – честно о плюсах и минусах своих специальностей

QA-специалист (он же тестировщик)

Стартовая зарплата в Москве: от 50-60 000 рублей (по данным hh)

Кто такой QA-специалист

QA (Quality Assurance) – процесс обеспечения качества. Важное замечание: именно обеспечения, а не проверки! Так, чтобы закинуть свежее приложение, прилетевшее от разработчиков, в App Store или запустить сайт по продаже самодельных антисептиков, недостаточно проверить, что в них нет багов. QA-инженер должен предотвратить появление этих самых багов на этапе разработки, удостовериться, что продукт соответствует заявленным стандартам и требованиям.

Что круто в профессии

Анастасия: «QA – многогранная профессия. Представление, что мы просто сидим и "ковыряем" одни и те же баги по вытоптанному сценарию – неверное. Особенно если работаешь на развивающемся сайте и развиваешься вместе с ним. Мне нравится находиться в потоке информации – это заставляет двигаться дальше и не бояться узнавать/трогать что-то новое. С такой работой приходит и ответственность: если ты что-то пропустил или не уделил должного внимания проблеме, сразу получишь фидбек. Надо быть готовым к ошибкам – их бывает трудно принять, но над ними можно работать.

Стартовая зарплата в Москве: от 90 000 рублей (по данным hh)

Кто такой фронтенд-разработчик

Как говорит @JustSmileFriend, фронтендер – это человек-оркестр, который может подпилить и подкрасить на любом этапе разработки проекта, сам себе верстальщик, дизайнер и программист в одном лице. Если быть точнее, то это люди, благодаря которым вы видите Пикабу и любой другой сайт таким, какой он есть. Их главная задача – сделать интерфейс максимально удобным и понятным даже для бумеров.

Что круто в профессии

Иногда фронтендерам приходится перевоплощаться в Доктора Кто, залезать в ТАРДИС (читай: код) и путешествовать во времени. Например, когда встречаешься лицом к лицу со старым браузером и тратишь не один час, чтобы его победить.

Стартовая зарплата в Москве: от 100 00 рублей (по данным hh)

Кто такой Python-программист

Питонисты занимаются созданием игр, сайтов, ботов и мобильных приложений (хотя мобильная разработка на Python не так популярна). В основе всего – Python, минималистичный язык программирования, для которого требуется писать меньше кода, чем, например, на Java, С/C++. Поэтому считается, что это хороший язык для новичков. С его помощью можно автоматизировать нудные действия, анализировать данные в гигантских табличках (в Python есть много библиотек) или делать ботов для телеграма.

Что круто в профессии

Сейчас немного шок-контента: python-разработка может быть творческим процессом. Вы не только видите, как конечная идея становится продуктом, но и сами его создаете. Например, Python использовали в создании игр Civilization IV или Sims.

Если говорить именно о языке, то из опрошенных пикабушников минусы назвать почти никто не смог. Небольшой минус лишь в том, что Python – не самый быстрый, скорость работы программ может быть чуть ниже. Все остальное касается коммуникации.

Стартовая зарплата в Москве: от 120 000 рублей (по данным hh)

Кто такой дата сайентист

Что круто в профессии

Еще один нюанс в том, что сфера быстро развивается, бывает сложно за ней угнаться, потому что даже самые продвинутые ученые далеки от машин.

Сейчас на SkillFactory проходит большая распродажа: скидка 50% на онлайн-курсы. Записывайтесь до 30 апреля 2020 года и впитывайте новые знания в свободное время.

27 июня украинские государственные структуры и частные компании попали под удар "вируса-вымогателя" под названием Petya.A. Кибератаке подверглись Кабинет Министров, "Ощадбанк", "Укрэнерго", "Новая почта", аэропорт Борисполь, Чернобыльская АЭС и другие организации. "ГОРДОН" рассказывает, как работает вирус Petya.A и можно ли от него защититься.

Это "вирус-вымогатель", который зашифровывает данные на компьютере и требует $300 за ключ, позволяющий их расшифровать. Он начал инфицировать украинские компьютеры около полудня 27 июня, а затем распространился и на другие страны: Россию, Великобританию, Францию, Испанию, Литву и т.д. На сайте Microsoft вирус сейчас имеет "серьезный" уровень угрозы.

Заражение происходит благодаря той же уязвимости в Microsoft Windows, что и в случае с вирусом WannaCry, который в мае поразил тысячи компьютеров во всем мире и нанес компаниям около $1 млрд ущерба.

Вечером киберполиция сообщила, что вирусная атака происходила через программу M.E.Doc, предназначенную для электронной отчетности и документооборота. По данным правоохранителей, в 10.30 вышло очередное обновление M.E.Doc, с помощью которого на компьютеры скачивалось вредоносное программное обеспечение.

В M.E.Doc обвинения опровергли, отметив, что все обновления проверяются крупными антивирусными компаниями и разработчик не получил ни одного обращения о заражении вирусом персонального компьютера. На официальном сайте M.E.Doc сообщалось, что серверы разработчика тоже попали под вирусную атаку.

Petya.A – это новая модификация криптовымогателя Petya, о котором было известно еще в 2016 году (с этим не согласна "Лаборатория Касперского", утверждающая, что вирусы не связаны между собой).

Petya распространялся с помощью электронной почты, выдавая программу за резюме сотрудника. Если человек пытался открыть резюме, вирус просил предоставить ему права администратора. В случае согласия пользователя начиналась перезагрузка компьютера, затем жесткий диск шифровался и появлялось окно с требованием "выкупа".

При этом сам вирус Petya имел уязвимость: получить ключ для расшифровки данных можно было с помощью специальной программы. Этот метод в апреле 2016-го описывал редактор Geektimes Максим Агаджанов.

Однако некоторые пользователи предпочитают платить "выкуп". Согласно данным одного из известных кошельков Bitcoin, создатели вируса получили 3,64 биткоина, что соответствует приблизительно $9100.

Кто попал под удар вируса?

В Украине жертвами Petya.A в основном стали корпоративные клиенты: госструктуры, банки, СМИ, энергетические компании и другие организации.

Среди прочих под удар попали предприятия "Новая почта", "Укрэнерго", OTP Bank, "Ощадбанк", ДТЭК, Rozetka, "Борис", "Укрзалізниця", ТНК, "Антонов", "Эпицентр", "24 канал", а также аэропорт Борисполь, Кабинет Министров Украины, Госфискальная служба и другие.

Атака распространилась и на регионы. К примеру, на Чернобыльской АЭС из-за кибератаки перестал работать электронный документооборот и станция перешла на ручной мониторинг уровня радиации. В Харькове оказалась заблокированной работа крупного супермаркета "Рост", а в аэропорту регистрацию на рейсы перевели в ручной режим.

По данным издания "Коммерсантъ", в России под удар попали компании "Роснефть", "Башнефть", Mars, Nivea и другие.

Как защититься от Petya.A?

Инструкции о том, как защититься от Petya.A, опубликовали Служба безопасности Украины и киберполиция.

Киберполиция советует пользователям установить обновления Windows с официального сайта Microsoft, обновить или установить антивирус, не загружать подозрительные файлы из электронных писем и немедленно отсоединять компьютер от сети, если замечены нарушения в работе.

СБУ подчеркнула, что в случае подозрений компьютер нельзя перезагружать, поскольку шифрование файлов происходит именно при перезагрузке. Спецслужба порекомендовала украинцам сохранить ценные файлы на отдельный носитель и сделать резервную копию операционной системы.

Эксперт по кибербезопасности Влад Стыран писал в Facebook, что распространение вируса в локальной сети можно остановить, заблокировав в Windows TCP-порты 1024–1035, 135, 139 и 445. В интернете есть инструкции о том, как это сделать.

Специалисты американской компании Symantec отметили, что в момент атаки Petya ищет файл С:\Windows\perfc. Если создать этот файл самостоятельно (с помощью "Блокнота"), можно сделать вид, что компьютер уже заражен и избежать шифрования.

Что говорят эксперты и чиновники?

Генеральный директор интернет-магазина Rozetka Владислав Чечеткин заявил, что экономические потери Украины от "вируса-вымогателя" могут быть больше, чем "от месяца горячей войны".

Эксперт в области кибербезопасности, технический директор компании SHALB Владимир Цап в комментарии изданию "ГОРДОН" подчеркнул, что ответственность за последствия кибератаки должна нести компания Microsoft, против которой клиенты могут подать иски.

"Они не обеспечили должное качество своего кода. И если фирмы и компании, которые покупали это программное обеспечение, понесли финансовые потери, они должны требовать компенсации. К примеру, если в машине неисправные тормоза, то производитель отзывает всю партию. Microsoft же продает софт и в случае обнаружения ошибок просто извиняется", – подчеркнул Цап.

Пресс-секретарь СБУ Елена Гитлянская не исключила, что кибератака была организована из России или с оккупированных территорий Донбасса. Эту версию озвучил и секретарь СНБО Александр Турчинов, отметив, что после первичного анализа вируса "можно говорить о российском следе".

Читайте также: