Вирус получил данные о карте

На Android появился очередной опасный вирус

Как вирусы крадут деньги со счетов?

Как сообщает редакция портала Tom’s Guide, новая уязвимость получила название StrandHogg. И она включает в себя ряд многозадачных процессов, благодаря которым можно получить доступ к корневым данным операционной системы Android и всем зашифрованным там записям. Более того, по заверениям все того же Tom’s Guide, Google знает о StrandHogg по крайней мере три месяца, но исправление дыры в системе безопасности еще так и не было предоставлено для загрузки пользователям.

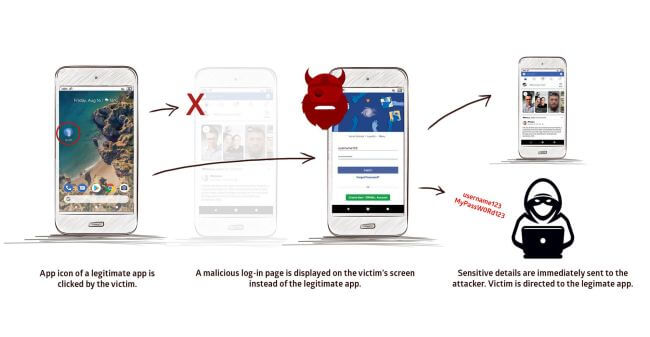

StrandHogg уникален тем, что он позволяет осуществлять сложные атаки без необходимости установки вредоносного кода в корневые файлы устройства, — говорится в докладе, опубликованном ранее исследователями норвежской фирмы Promon, занимающейся вопросами кибербезопасности. Для осуществления атак злоумышленнику не нужны никакие специальные разрешения на устройстве. Уязвимость также позволяет хакеру маскироваться под почти любое приложение, которое будет внешне выглядеть крайне правдоподобно. StrandHogg может прослушивать пользователя через микрофон, воровать фото из Галереи, читать и отправлять SMS-сообщения, совершать запись телефонных разговоров, перехватывать исходящий и входящий трафик, иметь доступ ко всем личным файлам на устройстве, а также местоположению и GPS информации. Плюс незащищенным остается список контактов и журнал совершенных звонков.

Схематичный принцип работы StrandHogg

Как вы понимаете, своровать StrandHogg может практически все. В частности, очень многие пострадавшие жаловались на то, что у них начали пропадать деньги с банковских счетов. При этом есть временное решение. Вы можете заподозрить неладное, если приложение, в которое вы уже вошли, например Facebook или Google, снова запросит учетные данные для входа, или если приложение, которым вы уже пользовались начало запрашивать очень много разрешений.

В этом случае вам следует просканировать систему антивирусом с самыми актуальными базами. Однако, что делать с новыми скачанными приложениями не совсем понятно, ведь они попросят разрешения и ввода логина и пароля в любом случае. Специалисты Promon также опубликовали видео, показывающее, как StrandHogg может украсть учетные данные пользователей на смартфоне Samsung Galaxy S10 под управлением Android 10.

Авторы Tom’s Guide, а также эксперты из Promon обратились в Google с целью разъяснения ситуации или хотя бы предоставления сроков, в которые пользователях стоит ждать обновление, но ответа пока что, увы, не последовало. Мы будем держать вас в курсе событий.

Серия OnePlus 8 дала нам в этом году сразу две модели на выбор и более высокий ценник, который вплотную приблизился к тысяче долларов. Между тем, Google Pixel 4 существует на рынке уже около шести месяцев и новая модель, скорее всего, появится осенью. Возникает логичный вопрос, что купить. С одной стороны, OnePlus продается уже сейчас и пусть не без труда из-за всемирного карантина, но его можно достать совсем скоро. С другой стороны, подождав еще немного, можно купить Google Pixel 5, который имеет самое главное преимущество среди смартфонов на Android - он сделан создателем этой ОС. Давайте я помогу вам сделать этот непростой выбор.

В 2015 году Google начала практику распространения ежемесячных обновлений безопасности Android, чтобы обеспечить своевременное исправление критических багов и уязвимостей и поддержать пользователей, которые эту самую поддержку совсем перестали чувствовать. Идея была хорошая, но одним производителям понадобилось почти 5 лет на раскачку, чтобы осознать важность таких обновлений, а другим не хватило и этого. В результате изменить ситуацию к фрагментацией и безопасностью ОС к лучшему им так и не удалось.

Наверное, самые известные мобильные игры - это Fortnite и PUBG Mobile. У них без преувеличения десятки миллионов фанатов во всем мире и по ним даже проводятся соревнования, которые собирают множество игроков на одном игровом поле. Но чем же отличаются эти игры друг от друга? Неужели они одинаковы и между ними нет никакой разницы? Почему же тогда одни пользователи выбирают Fortnite, а другие - PUBG? Непосвященный пользователь скажет, что это одно и то же, но на самом деле отличий между этими играми куда больше, чем кажется на первый взгляд. В этой статье я назову десять главных различий между этими популярными играми.

Пруфов нет, ссылки на непонятных авторов каких-то. Лишь бы страшилок напустить, чтобы привлечь внимание к ресурсу. Я никому ссылку на эту статью не перешлю. И сам читал без всякого удовольствия.

Уже с прошлого года нет таких приложений, которые можно скачать с магазина, с разрешением читать, получать или отправлять СМС, если только не установить их обработчиком СМС по-умолчанию.

Мошенничество с банковскими картами — популярный вид бизнеса в даркнете. В нём, как догадываетесь, ровно ноль легального. Увы, это не мешает ему развиваться вовсю.

Рассказываем, как и где в даркнете получают данные банковских карт. И что с ними происходит дальше.

Примечание: вся информация в этой статье даётся в ознакомительных целях. Помните, что любые действия с чужими картами – уголовное преступление.

Главный вопрос. Как всё-таки получают данные чужой карты?

Методов очень много. Многие из них можно распознать с опытом, а некоторые – только вручную, пошарившись руками по банкомату или заметив неладное с ним заранее.

На банковской карте есть магнитная полоса, с которой банкомат, терминал и другие устройства считывают информацию. Это вы точно знаете.

Но если на банкомат установить собственное считывающее устройство, данные до банка не дойдут.

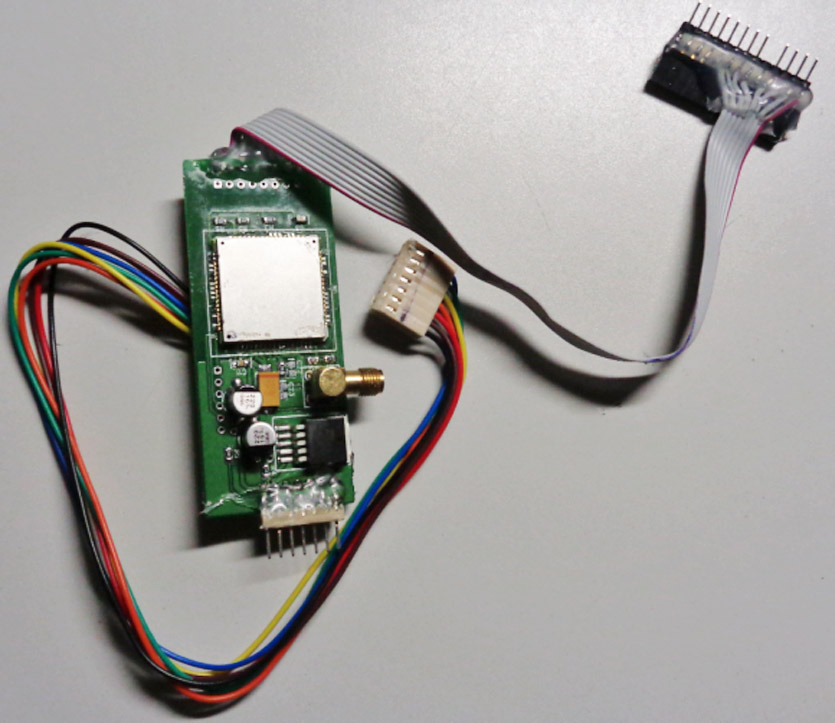

Такие считыватели называются скимерами. Обычно это щель для считывания данных с магнитной полосы и фальшивая клавиатура для кражи пин-кода.

Вместо клавиатуры могут использовать камеру: она обходится недорого и подходит для любого банкомата. А клавиатуру приходится подбирать под конкретную модель банкомата.

Чип на карте не защищает от скиммера. Выше пример, как выглядит скиммер для карт с чипом.

POS-терминалы – это штуки, к которым вы прикладываете айфон или прокатываете карточку, когда оплачиваете покупку. Если установить на них вредоносное ПО, то данные с банковской карты можно попросту украсть.

Этим способом нередко злоупотребляют в кафе, на заправках, на кассах супермаркетов. А главное, жертва скорее подумает на вирус, заразивший его компьютер при интернет-оплате, чем на поход в магазин.

Недавно троих граждан Украины арестовали за кражу данных 15 млн (МИЛЛИОНОВ. ) карт. Они заражали компьютеры с кассовыми аппаратами, затем рассылали письма от Комиссии по ценным бумагам и биржам США и от различных отелей.

Самый известный российский кардер Роман Селезнев также крал данные карт пачками в США. Порой их хранили просто в текстовых файлах на кассовых компьютерах.

Селезневу дали 27 лет тюрьмы. Не будьте как Роман.

Вариант со скимером также возможен, но скорее теоретически. Слишком заметен считыватель на небольшом терминале, который всегда на глазах.

Но в США на заправках была целая эпидемия со скиммерами, которые внедряли в терминалы.

В барах, ресторанах и кафе официанты нередко забирают вашу карту с собой и уносят к кассовому аппарату. Несложно запомнить номер, дату окончания срока и CVC/CVV-коды по дороге.

А ещё проще сфотографировать лицевую и оборотную стороны карты, пока клиент не видит.

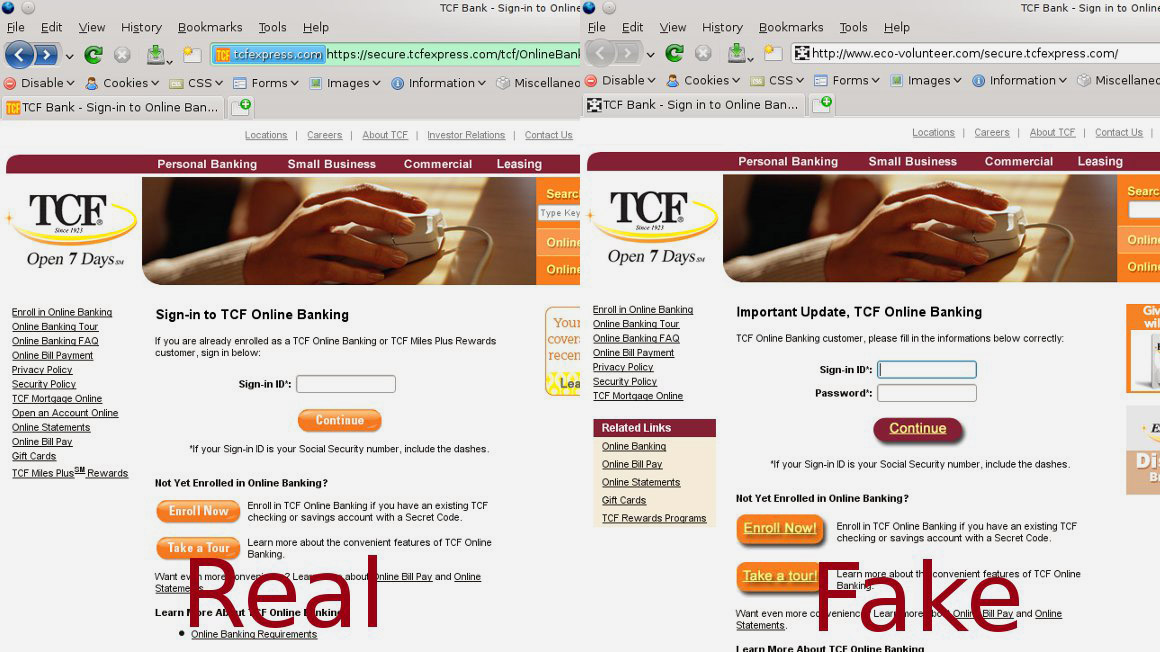

Сверстать сайт, который выглядел бы точь-в-точь как оригинальный, можно меньше чем за $100. Приложение немного дороже. Отдельную страницу отрисуют за пару часов и тысячу рублей.

Чаще всего копируют сайты и приложения банков, реже популярных интернет-магазинов. Самое дорогое в этой схеме — купить или разработать фишинговое приложение или организовать рассылку по нужной базе данных.

Мошенникам нужно распространить ссылку на фишинговый сайт или приложение, заставить пользователя вбить данные для доступа в фальшивую форму.

Кроме того, фишинговые приложения часто перехватывают SMS для авторизации. Всего этого достаточно, чтобы снять деньги с вашего банковского счета подчистую.

На фишинговые письма ведутся 48% пользователей. Практически каждый второй. Возможно, и вы однажды попались, просто не заметили.

Заказывая товары или билеты в интернете, вы можете лишиться денег не только на фейковом, но и на реальном сайте. Такие случаи относительно редки и часто придаются публичной огласке.

К примеру, западные ритейлер Sears и авиакомпания Delta признали, что их подрядчика по чат-поддержке взломали, в результате пострадали клиенты. Утекло около 100 тыс. записей о картах от Sears и сопоставимое количество данных от Delta.

Ещё один пример — премиальные американские ритейлеры Saks Fifth Avenue и Lord&Taylor. Хакеры взломали их платежную систему и собрали данные о 5 млн банковских карт. 125 тыс. записей о картах выставили на продажу.

Одеваются в магазинах люди небедные. Так что даже если 125 тыс. записей умножить на $10 тыс. в среднем на счету, можно больше не работать. Никогда.

Инструментов для этого хватает, даже в даркнет лезть не нужно. В итоге уведут не только аккаунт в Facebook, но и деньги с банковского счета.

Затем вам внезапно звонят якобы представители банка и под предлогом повышения безопасности / разблокировки карты / подтверждения платежа заставляют выдать всю информацию о карте или аккаунте онлайн-банкинга.

Самый главный момент: мошенники под видом сотрудника банка просят сообщить код подтверждения операции, который придёт в SMS.

На вас это, может, и не подействует. Но менее опытных юзеров вроде вашей бабушки обычно облапошивают именно так.

Отменить операцию и доказать, что владелец аккаунта не виноват, в таких случаях крайне сложно. Ведь получается, вы номинально подтвердили операцию кодом, ничего несанкционированного не случилось.

Жертв находят в пабликах банков ВКонтакте и на форумах.

Якобы представитель финучреждения связывается с пользователем, который задал вопрос в официальной группе или на странице банка. Обещает решение проблемы. Или золотые горы, кредит по гуманным 5% в год и тому подобное.

И такое бывает. Недавний скандал вокруг Burger King тому подтверждение.

Итак, данные банковской карты украли. Что происходит дальше?

Чаще всего ими пользуются кардеры. Они напрямую сливают деньги с вашего счета на свой (другую ворованную карту, карту случайного дропа и т. п.).

Либо, чтобы не попасться, заказывают с вашей карты товары или подарочные сертификаты в интернет-магазинах. Пока жертва оклемается, успевают обнулить карту и залезть в максимальный овердрафт.

Окей, допустим, у меня украли данные. Что делать?

При первом подозрении НЕМЕДЛЕННО блокируйте карту или вообще весь счёт. Бросайте всё, срочно.

Почти все онлайн-банки и приложения российских банков позволяют сделать это мгновенно без лишних подтверждений. Объяснять ситуацию будете позже. Оставлю несколько примеров для пары крупных банков РФ.

Если нет возможности зайти в приложение или сайт Сбербанка:

1. Авторизуйтесь в сервисе, наведите курсор на поле с активной картой.

Помните: счет идет на секунды! Чем быстрее вы заблокируете карту, тем меньше шансов у злоумышленников. Любую скомпрометированную карту стоит перевыпустить.

Не забудьте также поменять все логины и пароли, которые могли попасть в руки мошенников.

Полезные советы. Как не дать украсть данные своей карты?

Будьте внимательны, когда переходите по ссылкам. Проверяйте адрес в адресной строке и подлинность формы в приложении.

По статистике Google, 12,4 млн пользователей в 2017 году стали жертвами фишинга.

Да, 78% пользователей знают, что опасно переходить по подозрительным ссылкам. Но 56% всё равно переходят по ссылкам из e-mail, 40% – по ссылкам в Facebook. Угроза ближе, чем вам кажется.

Не сообщайте никому больше, чем номер карты. Для перевода денег этого достаточно.

Осматривайте банкомат перед тем, как вставить в него карту. Если одни детали выглядят новее других или не подходят по цвету, не снимайте в нем деньги.

Меньше шансов нарваться на скиммер в банкомате в отделении банка, в холле приличной гостиницы или другом зале с надёжной охраной.

Не верьте в распродажи авиабилетов за копейки, скидки 80% на фейковых сайтах, кредиты под 1% в месяц от микрофинансовых организаций. Вроде очевидно, но сколько обманутых!

Не пытайтесь снять блокировку карты по ссылке из e-mail или сообщения в мессенджере. Если возникла проблема, звоните в банк по номеру, который указан на вашей карте.

Используйте двухфакторную авторизацию везде, где это возможно.

Не записывайте PIN-коды банковских карт на бумаге. И тем более на самой карте или в кошельке. Да, такое сплошь и рядом.

Сама так сделала: сотрите или закрасьте CVV2-код на обороте карты. Только запомните его перед этим. Если забудете, можно будет восстановить в банке или сделать запрос в некоторых банковских приложениях.

Заведите отдельную карту для интернет-платежей и мелких трат. Переводите на неё деньги непосредственно на расходы.

Не давайте никому карту в руки. А лучше перейдите на карту с чипом для бесконтактной оплаты или Apple Pay, Android Pay, Samsung Pay.

Не пользуйтесь интернет-банкингом через открытый Wi-Fi. Да и вообще через Wi-Fi. Наконец, если вам звонят из банка, выслушайте, запишите разговор и перезвоните на официальный номер банка, который указан у вас на карте.

Что ещё можно сделать, чтобы защитить себя

И ещё один важный пример напоследок

В январе 2018 года взломали сайт производителя смартфонов OnePlus и несколько месяцев воровали данные банковских карт покупателей.

А в бете прошивки OxygenOS Open Beta 2 нашли интересную функцию приложения буфера обмена: в файле badword.txt оказалось много ключевых слов вроде address, email, home, birthday.

Другие файлы позволили установить, что OnePlus отправляет IMEI и другую информацию на сервера teddymobile — компанию, которая идентифицирует пользователей по SMS-сообщениям.

Так что иногда достаточно просто купить не тот смартфон, чтобы слить данные собственной банковской карты.

P.S. Каждый раз, когда вы расшариваете эту статью, у фишеров становится на десяток жертв меньше. Берегите себя и своих близких.

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Переходим к рубрике Капитана очевидность :)

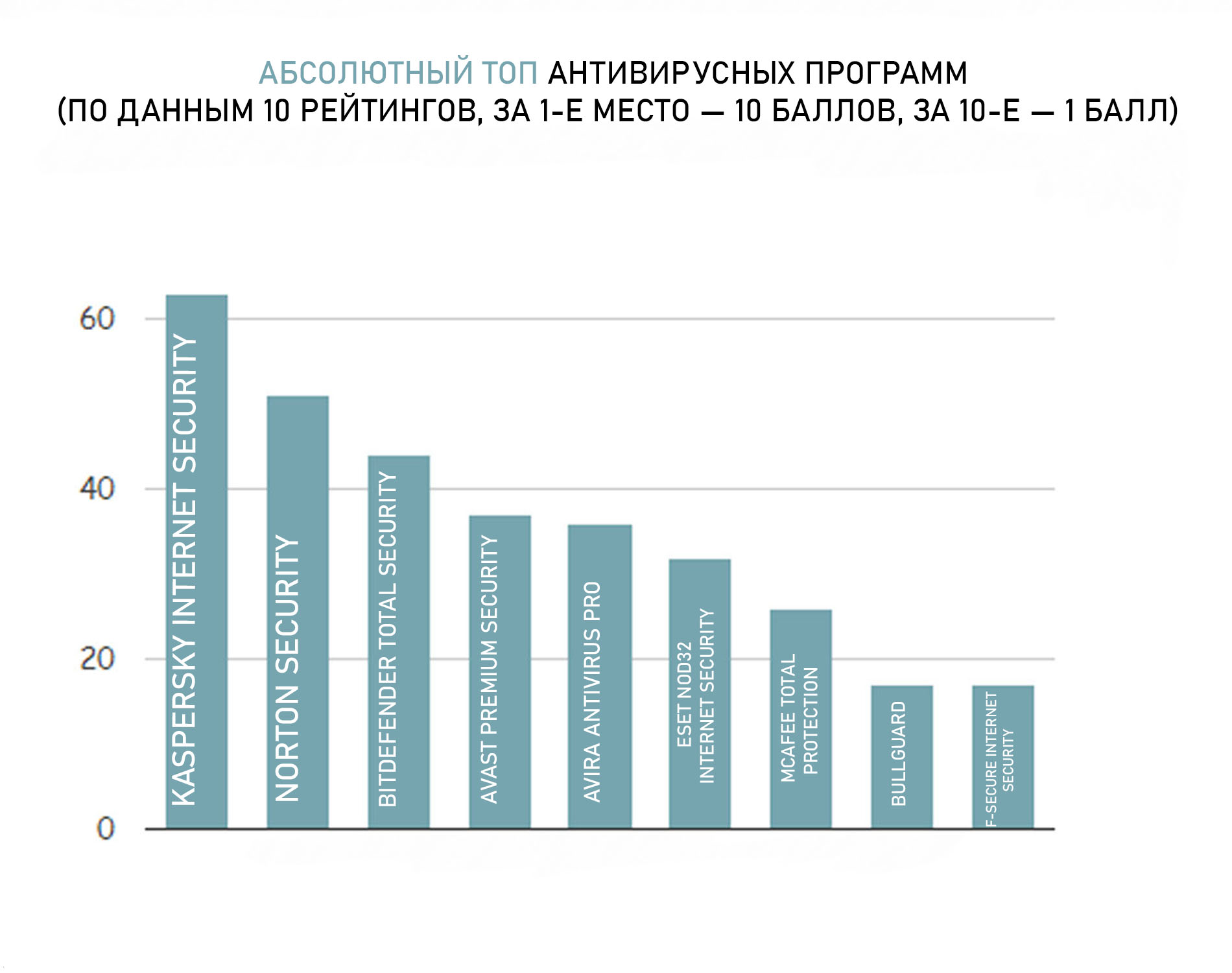

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Позаботьтесь о безопасности при сёрфинге в интернете и отучитесь от привычки бездумно нажимать на баннеры и ссылки (тем более в электронных письмах!), а лучше вообще кликать только на те ссылки, в которых вы на 100% уверены. Сравнительно недавно (в 2014-2016 гг.) был весьма распространён способ воровства аккаунтов Skype: пользователю приходило сообщение со взломанного аккаунта из списка контактов, в котором содержалась только ссылка. После нажатия на ссылку со своим аккаунтом можно было попрощаться.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Привет Пикабушники, что думаете о Коронавирусе?

Стоит ли бояться большего распространения вируса или Доблестные-Китайцы смогут побороть его?

Видел кучу видеороликов в Китае творится какой то пи***ц, люди выкупают всё с магазинов и боятся выйти на улицу, полиция ловит людей прямо на улице и насильно заставляет одеть маску и многие умирают прям на улице. Будет ли такое и у нас?

Я нашёл сайт с картой и данными о Коронавирусе, там всё на английском конечно, но благо есть переводчик, сейчас уже больны 9,928 и умерло целых 213!

На днях пошли с другом и взяли маски для всей семьи)

![]()

Для меня это новая и недавно затронутая тема.

По тегам не умеешь нужные посты находить, или обязательно свой создать? Я ещё понял бы если новая инфа бы была.

Почитай сколько в год по статистике умирает людей от гриппа и пневмонии. На сайте ВОЗ. Всплеск гриппа приходится как раз на начало года, там можно посмотреть статистику за прошлый год. Если эти цифры не вызовут ужаса, то почему?

Что касается нового вируса, не стоит поддаваться панике. В природе же полно вирусов, мы можем и не подозревать о существовании многих, однако живём. У вас есть ваш иммунитет, вот и поддержите его. А паника так или иначе расшатает нервы, а где плохие нервы , там хлипкий иммунитет

Фраза - Мы все умрем! - теперь не актуальна!

Теперь актуально: Мы все умираем!)))

Что-то сайт не выглядит достоверным источником информации. Какой-то разработчик дешевого софта для Android вдруг лепит у себя карту распространения коронавируса?

Ок ребята, всего не могу знать, конечно есть беспокойство, но ведь русский авось спасёт?

@moderator, пост как бэ ссылками

придумали китайцы вирус чтобы разогнать местные майданы. Скоро утихомирится все

Китайцы побороть смогут. Но для нас от этого мало меняется. Вот европейцы обещались постараться сделать вакцину не за год. А за 3 месяца. На улице умирают не многие. Просто у всех телефоны и камеры везде. И обычные инсультники и сердечники теперь сразу а инет попадают. Никаких лекарств от вирусных нет. Эффективных. Потому всем и надо в масках ходить. Если будут больные ходить в масках. То будут раз 10 менее заразными.

Маски купили, носите. Я думаю в нашей стране надо забирать тех, кто носит маски, а не тех, кто не носит :)

Китайцы на коронавирусах собаку съели.

они просто собак едят, куриц топчут и летучих мышей тоже жрут. они едят то куда нормальный джентльмен как я (понты)тростью не потыкает.

Вообще то выздоровевших всего 146. Так что смертность больше 60%. Больных в расчёт брать не надо, потому что неизвестно, в какой категории они окажутся.

Цифра значит устарела. Всё равно много как то.

Больше проблем от гриппа и кори, но блин корона распиарилась

я хер знает, и согласен и нет, при кори и гриппе города не закрывали, а это удар по заводам и акциям.

что я думаю, алко сто грамм, лук и чеснок (под закусь) хуже не будет.

З.Ы. тема стремная, если все случится, при нашей мобильности нам всем пизда. На себя похер, детей жалко

Морозы в Сибири упадешь пока хватятся. а еще больницы в регионах вообще в каменном веке. "нам всем пизда х2".

Строй бункер в лесу бро, с меня консервы и бабы, с тебя стволы и зимовка, буем потом популяция возрождать

Отвечу, могу ошибаться, но 100 грамм ослабляющие иммунитет думаешь помогут от вируса?

Хер знает, но точно при 0,5 да под сало с чесночком, до под сало, весь вирус испугается ))

Пойду к нашим братьям за салом) хоть и не любят нас но несколько друзей точно есть)))

Он распространяется быстрее и человек в разы быстрее умирает, чем от того же гриппа, к тому же грипп можно вылечить и уже есть кучу методов от гриппа, а вот от коронавируса нет.

От данного вируса тоже найдут вакцину, попозже, как и всегда. Есть болезни новые, бывает сложно осознать только что люди порой сами создают это,преследуя свои цели

"Голос учёных звучит слишком тихо". Потехин А.А. о SARS-CoV-2 (часть 2)

Некоторые препараты могут нарушать репликацию вирусов в лабораторных условиях, хотя механизм их действия при этом неясен. Таким эффектом обладает ивермектин – антибиотик, полученный из бактерий-стрептомицетов и известный в первую очередь как антигельминтный препарат (Нобелевская премия 2015 года за лечение онхоцеркоза). Если этот препарат подтвердит свою эффективность против SARS-CoV-2 в клинических испытаниях, это будет большой удачей, а механизм его действия так или иначе раскроют по ходу дела. Но пока рано утверждать, что применение ивермектина против коронавируса оправдает себя, так как успеха только в испытаниях in vitro недостаточно.

А как же быть с возникшей в последние дни концепцией о том, что коварный вирус, как и плазмодий, поражает эритроциты, а гидроксихлорохин защищает эритроциты от этих тварей? Она просто неверна. Ни один вирус не атакует эритроциты, потому что ему там нечего делать. У эритроцитов нет ядра, то есть нет ДНК, а значит, там не синтезируется ни РНК, ни белки. У эритроцита нет внутриклеточных органелл, у него нет вообще почти ничего. А всем вирусам без исключения необходимо, чтобы инфицированная клетка производила их белки, так как ни один вирус сам не способен к синтезу белков. То есть для вируса проникнуть в эритроцит – самоубийство. Если же допустить, что вирусные белки оказываются в крови и почему-то массово разрушают эритроциты (что не так, потому что анемия не входит в число обычных проявлений коронавирусной инфекции), то гемолиз не приведет к катастрофическому росту количества железа в крови – гемоглобин из разрушенных эритроцитов будет пойман клетками печени и там превращен в билирубин.

Два слова насчет тестирования на вирус. Как уже было сказано неоднократно, обсуждаются два типа тестов. Один – на перспективу – тест на наличие в организме антител к коронавирусу. Иммунная система, сразившись с патогеном, быстро обучается производить антитела – белки, которые связываются с молекулами вируса, и работают как черная метка: помеченные возбудители инфекции будут незамедлительно уничтожены белыми клетками крови. Антитела и клетки, способные их производить, затем сохраняются в организме и обеспечивают возможность быстрого реагирования на тот же вирус. Такие тесты сейчас интенсивно разрабатываются, они будут нужны для того, чтобы выявить людей, уже столкнувшихся с вирусом. Второй – необходимый прямо сейчас – это тест на выявление вируса, размножающегося в организме, то есть на определение инфекции. Быстро обнаружить вирус можно по наличию его РНК, которую невозможно перепутать с РНК наших клеток. Такой тест основан на ПЦР (полимеразной цепной реакции) – методе, который позволяет за два часа многократно откопировать выбранный фрагмент гена и выяснить, была ли молекула-матрица в образце. В чем же сложность? Почему столько неверных результатов тестирования, почему вообще возникла проблема? Тут вспоминается, как Эзоп в советском телефильме по просьбе назвать лучшую вещь на свете называет язык, и на вопрос о худшей вновь, к удивлению Ксанфа, отвечает – язык. Вот так и с ПЦР. ПЦР – замечательный метод молекулярной биологии, очень точный, на нем основано множество прекрасных экспериментальных работ. Но, чтобы он работал, как часы, параметры реакции его нужно очень хорошо рассчитать для решения конкретной задачи. Если методика несовершенна, то часто будут получаться ложноотрицательные результаты. Если же какие-то компоненты реакции загрязнены, то будут получаться ложноположительные результаты. Когда в лаборатории мы исследуем с помощью ПЦР несколько десятков образцов, то иногда ПЦР доставляет нам немало хлопот, а оптимизация процедуры может занять несколько рабочих недель, зато затем этот инструмент не подводит. Но когда надо на потоке исследовать тысячи образцов, и делают это лаборанты, а в запасе нет даже нескольких дней на оптимизацию, потому что результат нужен немедленно, то методика должна быть безотказной. Коронавирус SARS-CoV-2 новый, поэтому потребовалось время, чтобы секвенировать и проанализировать геном многих вариантов вируса, выяснить, какие участки его РНК подходят, чтобы служить матрицами для ПЦР, и при этом являются уникальными именно для него, а затем адаптировать ПЦР для надежного и быстрого выявления вируса. Более того, такая ПЦР должна показывать не просто присутствие в организме вируса, а то, что он там размножается, что добавляет сложности задаче. Поэтому долго проблема с тестами стояла в полный рост, и есть ощущение, что до сих пор она полностью не решена, хотя сейчас тестирование на коронавирус явно стало надежнее.

Рано или поздно эпидемия закончится, и коронавирус уйдет на задний план, прекратив мешать нам жить. А пока что - берегите себя.

Читайте также: