Вирус руткит что это такое

Данный цикл статей посвящен достаточно актуальной в настоящей момент проблеме – технологиям, применяемым разработчиками вредоносного программного кода. В последнее время появилось множество вредоносных программ, по определению нельзя считать вирусами, поскольку они не обладают способностью к размножению. Речь пойдет о RootKit , клавиатурных шпионах, троянских и шпионских программах.

Термин RootKit исторически пришел из мира Unix, где под этим термином понимается набор утилит, которые хакер устанавливает на взломанном им компьютере после получения первоначального доступа. Это, как правило, хакерский инструментарий (снифферы, сканеры) и троянские программы, замещающие основные утилиты Unix. RootKit позволяет хакеру закрепиться во взломанной системе и скрыть следы своей деятельности.

В последнее время угроза RootKit становится все более актуальной, т.к. разработчики вирусов, троянских программ и шпионского программного обеспечения начинают встраивать RootKit -технологии в свои вредоносные программы. Одним из классических примеров может служить троянская программа Trojan-Spy.Win32.Qukart, которая маскирует свое присутствие в системе при помощи RootKit -технологии (данная программа интересна тем, что ее RootKit -механизм прекрасно работает в Windows 95\98\ ME \2000\ XP ).

Для эффективной борьбы с RootKit необходимо понимание принципов и механизмов его работы. Условно все RootKit -технологии можно разделить на две категории – работающие в режиме пользователя ( user - mode ) и в режиме ядра ( kernel - mode ). Первая категория RootKit основана на перехвате функций библиотек пользовательского режима, вторая – на установке в систему драйвера, осуществляющего перехват функций уровня ядра. Далее при описании методов перехвата функций описание идет применительно к RootKit , однако нужно помнить, описанные методики универсальны и применяются множеством полезных программ и утилит.

Методы перехвата API функций в режиме пользователя ( user mode )

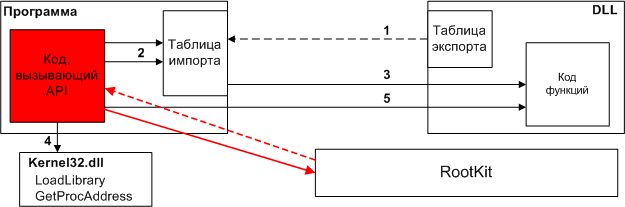

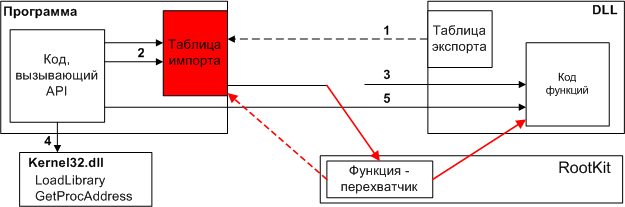

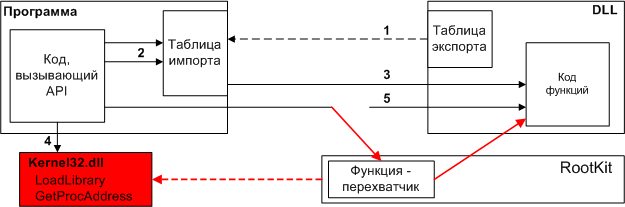

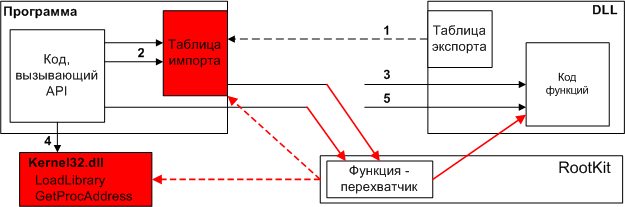

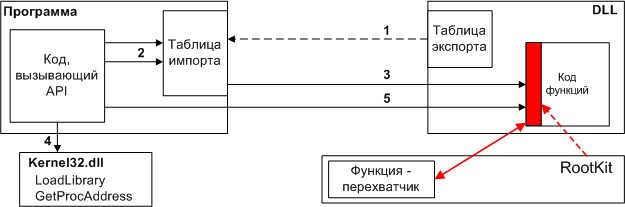

Описания методик перехвата функций снабжены схемами их работы, при этом красная пунктирная стрелка показывает вмешательство RootKit в процесс работы программы, красные стрелки показывают отклонения в логике работы, вызванные вмешательством RootKit .

Перехват функций позволяет RootKit модифицировать результаты их работы – например, перехват функции поиска файла на диске позволяет исключить из результатов поиска маскируемые файлы, а перехват функций типа ntdll .ZwQuerySystemInformation позволяет замаскировать запущенные процессы и загруженные библиотеки.

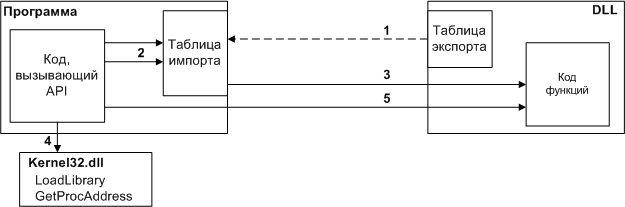

Принцип вызова API функции

Перед рассмотрением принципов работы RootKit пользовательского режима необходимо кратко и упрощенно рассмотреть принцип вызова функций, размещенных в DLL.

Известно два базовых способа:

1. Раннее связывание (статически импортируемые функции).

Этот метод основан на том, компилятору известен перечень импортируемых программой функций. Опираясь на эту информацию, компилятор формирует так называемую таблицу импорта EXE файла. Таблица импорта – это особая структура (ее местоположение и размер описываются в заголовке EXE файла), которая содержит список используемых программой библиотек и список импортируемых из каждой библиотеки функций. Для каждой функции в таблице имеется поле для хранения адреса, но на стадии компиляции адрес не известен. В процессе загрузки EXE файла система анализирует его таблицу импорта, загружает все перечисленные в ней DLL и производит занесение в таблицу импорта реальных адресов функций этих DLL. У раннего связывания есть существенный плюс – на момент запуска программы все необходимые DLL оказываются загруженными, таблица импорта заполнена – и все это делается системой, без участия программы. Но отсутствие в процессе загрузки указанной в его таблице импорта DLL (или отсутствие в DLL требуемой функции) приведет к ошибке загрузки программы. Кроме того, очень часто нет необходимости загружать все используемые программой DLL в момент запуска программы. На рисунке показан процесс раннего связывания – в момент загрузки происходит заполнение адресов в таблице импорта (шаг 1), в момент вызова функции из таблицы импорта берется адрес функции (шаг 2) и происходит собственно вызов функции (шаг 3);

2. Позднее связывание.

Отличается от раннего связывания тем, что загрузка DLL производится динамически при помощи функции API LoadLibrary. Эта функция находится в kernel32.dll, поэтому если не прибегать к хакерским приемам, то kernel32.dll придется загружать статически. При помощи LoadLibrary программа может загрузить интересующую ее библиотеку в любой момент времени. Соответственно для получения адреса функции применяется функция kernel32.dll GetProcAddress. На рисунке шаг 4 соответствует загрузке библиотеки при помощи LoadLibrary и определению адресов при помощи GetProcAddress. Далее можно вызывать функции DLL (шаг 5), но естественно при этом таблица импорта не нужна. Чтобы не вызывать GetProcAddress перед каждым вызова функции из DLL программист может однократно определить адреса интересующих его функций и сохранить их в массиве или некоторых переменных.

Независимо от метода связывания системе необходимо знать, какие функции экспортирует DLL. Для этого у каждой DLL имеется таблица экспорта – таблица, в которой перечислены экспортируемые DLL функции, их номера (ординалы) и относительные адреса функций ( RVA ).

1. Модификация машинного кода прикладной программы.

В этом случае модифицируется машинный код, отвечающий в прикладной программе за вызов той или иной функции API. Это методика сложна в реализации, т.к. существует множество языков программирования, версий компиляторов и программист может реализовать вызов API функций различными методиками. Но теоретически подобное возможно при условии, что внедрение будет идти в заранее заданную программу известной версии. В этом случае можно проанализировать ее машинный код и разработать перехватчик.

2. Модификация таблицы импорта

Данная методика описана в книге Рихтера и является одной из классических. Идея метода проста – RootKit находит в памяти таблицу импорта программы и исправляет адреса интересующих его функций на адреса своих перехватчиков (естественно, он предварительно где-то у себя запоминает правильные адреса). В момент вызова API функции программа считывает ее адрес из таблицы импорта и передает по этому адресу управление. Методика универсальна, но у нее есть существенный недостаток (и его хорошо видно на схеме) - перехватываются только статически импортируемые функции. Но есть и плюс – методика очень проста в реализации и есть масса примеров, демонстрирующих ее реализацию. Поиск таблицы импорта в памяти не представляет особой сложности, поскольку для этого существуют специализированные API функции, позволяющие работать с образом программы в памяти. Исходный текст такого перехватчика на языке C занимает несколько листов печатного текста;

3. Перехват функций LoadLibrary и GetProcAddress

4. Метод, сочетающий методику 2 и 3

В данной методике модифицируется таблица импорта, причем в обязательном порядке перехватываются функции LoadLibrary и GetProcAddress библиотеки kernel 32. dll . В этом случае при вызове статически импортируемых функций искаженные адреса берутся из таблицы импорта, при динамическом определении адреса вызывается перехваченная функция GetProcAddress, которая возвращает адреса функций-перехватчиков. В результате у программы не остается шансов узнать правильный адрес функции.

5. Модификация программного кода API функции.

Чаще всего вмешательство в машинный код перехватываемых функций минимально. В начале функции размещается не более 2-3 машинных команд, передающих управление основной функции-перехватчику. Для выполнения вызова модифицированных функций RootKit должен сохранить исходный машинный код для каждой модифицированной им функции (естественно, сохраняется не весь машинный код функции, а измененные при перехвате байты). Именно такая методика перехвата реализована в широко известном HackerDefender и библиотеке AFX Rootkit ( www . rootkit . com ).

6. Модификация библиотек DLL на диске

Данная методика состоит в том, что системная библиотека модифицируется на диске. Методы модификации аналогичны описанным выше, только изменения производятся не в памяти, а на диске. Подобная методика не получила широкого распространения.

Перехват функций в режиме ядра ( kernel mode )

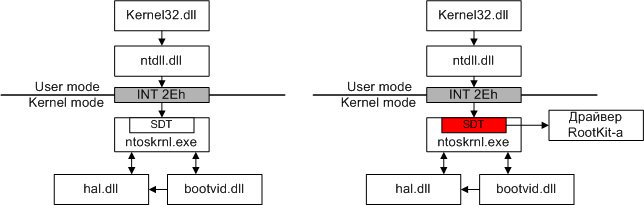

Для понимание типовой для методики перехвата функций в режиме ядра следует рассмотреть принципы взаимодействия библиотек пользовательского режима и ядра. Рассмотрим это взаимодействие на упрощенной схеме:

Этот метод часто называют перехватом Native API и естественно он работает только в NT (и соответственно W2K, XP, W2003). Следует отметить, что перехват Native API осуществляют не только руткиты – существует масса полезных программ, перехватывающих функции при помощи правки SDT – в качестве примера могут служить популярная утилита RegMon от SysInternals или программа Process Guard .

Следует отметить, что описанный метод является наиболее простым, но далеко не единственным. Существует еще ряд способов, в частности создание драйвера-фильтра. Драйвер-фильтр может применяться как для решения задач мониторинга (классический пример – утилита FileMon от SysInternals ), так и для активного вмешательства в работу системы. В частности, драйвер-фильтр может применяться для маскировки файлов и папок на диске. Принцип работы такого драйвера основан на манипуляциях с пакетами запроса ввода-вывода ( IRP ).

Методики обнаружения RootKit в системе

Рассмотрим базовые методики поиска RootKit :

Описанные выше базовые методики перехвата функций поясняют основные принципы работы RootKit . Однако следует помнить, что разработчики RootKit -технологий не стоят на месте, в результате постоянно появляются новые разработки, подходы и методы.

В следующей статье цикла речь пойдет о клавиатурных шпионах – их устройстве, принципах работы и методиках обнаружения.

.png)

В нашу уже почти кибернетическую эпоху, при столь обширном и массовом распространении компьютерной техники, и общей автоматизации, Мы наблюдаем удручающую картину: несмотря на то, что Антивирусные программы, и программы защиты постоянно обновляются, уже даже ежедневно, наши с Вами компьютеры продолжают атаковать и пытаться заразить вредоносные программы из интернета. Особенно учитывая увеличение геометрических степенях скорости доступа в интернет.

Так же руткиты заражают смартфоны и гаджеты на операционной системе Android, к примеру новый, якобы не удаляемый вирус.

Первый признак, на который стоит обращать внимание: компьютер ведет себя как-то не так. В автозагрузке чисто, процессы в порядке, антивирус ничего не находит, однако вас у Вас есть подозрение, что система не в порядке. В лучшем случае, Вы видите присутствие вирусов воочию, в худшем – визуально ничего не заметите, кроме странного поведения либо подтормаживания, при всем этом подозрительном спокойствии, Вы и не заметите, как с вашего ПК рассылается спам, крадутся пароли от сайтов или почты, происходят атаки на сайты или делают другие, не особо приятные другим пользователям сети интернет пакости.

Итак, руткит (rootkit) – это программа (набор программ) для скрытия следов присутствия злоумышленника или вредоносного кода в операционной системе. Установив руткит на ваш компьютер, хакер получает над ним полный контроль, может удаленно управлять компьютером и загружать на него другие вредоносные программы. Естественно, все это он делает не вручную под покровом ночи, а пользуясь различными командами, утилитами и т.п.

Более того, основная задача руткита – не допустить обнаружения действий вирусов хозяином компьютера, скрыть от пользователя присутствие хакера и изменений в системе. Руткит прячет от ваших глаз вредоносные процессы, системные службы, драйвера, сетевые соединения, ключи реестра и записи автозагрузки, модули, папки, файлы и, конечно же, прячет сам себя. В общем, ситуация не из приятных, и ваш компьютер при этом могут использовать в любых не добрых целях…

Сравнительно недавно, в конце прошлого века, появились руткиты и под операционную систему Windows. Поскольку на момент их адаптации к среде WINDOWS ни один антивирус их не опознавал, перед руткитами открывалось много перспектив… Однако в скором времени они были обнаружены и потихонечку крупные антивирусные компании и производители систем защиты начали добавлять функционал по обнаружению кодов руткитов в свои продукты.

На сегодняшний день существует множество антивирусов и специализированных программ, позволяющих обнаружить и нейтрализовать руткиты. Информацию о том, умеет ли ваш антивирус отлавливать и обезвреживать руткиты, вы всегда можете найти на официальном сайте его разработчиков.

В зависимости от того, с какой областью памяти работают руткиты, их можно подразделить на следующие виды:

• системы, работающие на уровне ядра (Kernel Level, или KLT);

• системы, функционирующие на пользовательском уровне (User Level).

Первый известный руткит для системы Windows, NT Rootkit, был написан в 1999 году экспертом в области безопасности Грегом Хоглундом в виде драйвера уровня ядра. Он скрывал все файлы и процессы, в имени которых встречалось сочетание _root, перехватывал информацию, набираемую на клавиатуре, и использовал другие способы маскировки.

Самым известным на сегодня руткитом является Hacker Defender. Эта программа работает в режиме пользователя и маскируется за счет перехвата некоторых API. Hacker Defender может обрабатывать сетевой трафик до того, как он будет передан приложению, то есть любая программа, работающая в сети, может быть использована для взаимодействия со взломщиком. Руткит умеет скрывать файлы и процессы, записи в реестре и открытые порты и может неправильно показывать количество свободного места на диске. Он прописывается в автозагрузку, оставляя для себя черный вход, и прослушивает все открытые и разрешенные брандмауэром порты на предмет 256-битного ключа, который укажет, какой порт использовать для управления. Hacker Defender перехватывает функции запуска новых процессов, что позволяет ему заражать все программы, запускаемые пользователем. Он полиморфен: для шифрования исполняемых файлов руткита обычно используется утилита Morphine.

Все современные версии руткитов могут прятать от пользователя файлы, папки и параметры реестра, скрывать программы, системные службы, драйверы и сетевые соединения. И простым включением «отображение скрытых фалов и папок ndows их не увидеть.

Популярен способ блокировки доступа к файлу: файл открывается в режиме монопольного доступа или блокируется с помощью специальной функции; удалить такой файл стандартными способами невозможно. Если попытаться воспользоваться отложенным удалением (во время следующей загрузки), например с помощью программы типа MoveOnBoot, то, скорее всего, запись об этой операции будет через некоторое время удалена либо файл будет переименован.

К сожалению, существующие на сегодняшний день антивирусные программы, предназначенные для обнаружения всевозможных вирусов и руткитов, не дают стопроцентной гарантии безопасности. Обладая исходным кодом этих программ, можно создать любые модификации руткитов или включить часть кода в любую шпионскую программу. Главное отличие руткитов это способность не прочно закрепиться в системе, а проникнуть в нее, поэтому основным правилом для вас должны стать максимальная защита и осторожность поведения в интернете.

Далее рассмотрим наиболее популярные и эффективные утилиты для поиска и деактивации данного типа вирусов.

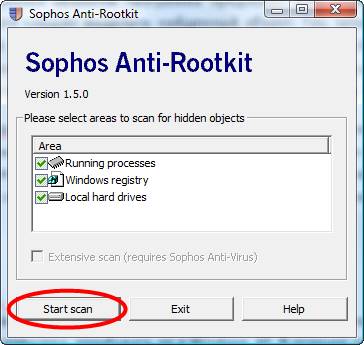

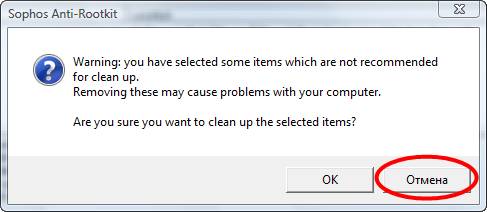

Небольшая утилита, умеющая бороться с руткитами, которая работает, в операционных системах Windows XP, м Vista. Sophos Anti-Rootkit сканирует реестр и критические каталоги системы и выявляет скрытые объекты, то есть следы творчества руткитов.

Программа обычным образом устанавливается на компьютер и обладает интуитивно понятным интерфейсом. Прежде всего, вам необходимо задать объекты, которые должна искать и обнаружить утилита..

Кроме того, Sophos Anti-Rootkit в описании каждого объекта покажет полный путь к нему и дополнительную информацию. Но утилита может этого и не сделать. Самое разумное в этом случае – открыть папку с файлом или ветвь реестра и внимательно изучить найденный Sophos Anti-Rootkit объект со всех сторон: посмотреть его свойства, поискать информацию о нем в интернете и т.п.

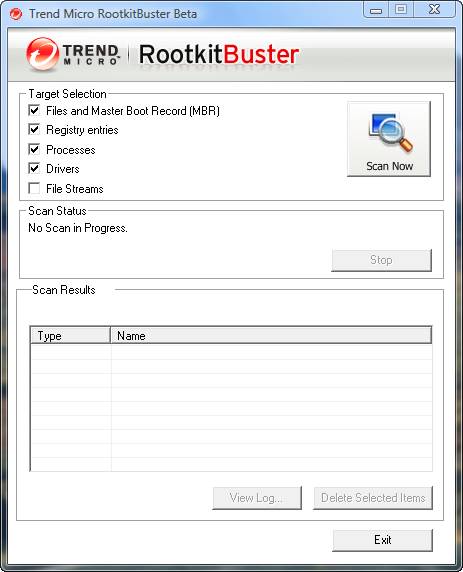

Следующая программа на рассмотрении это:

Далее:

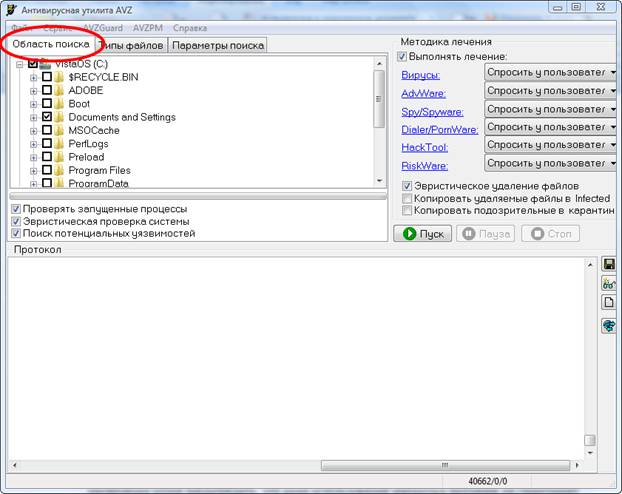

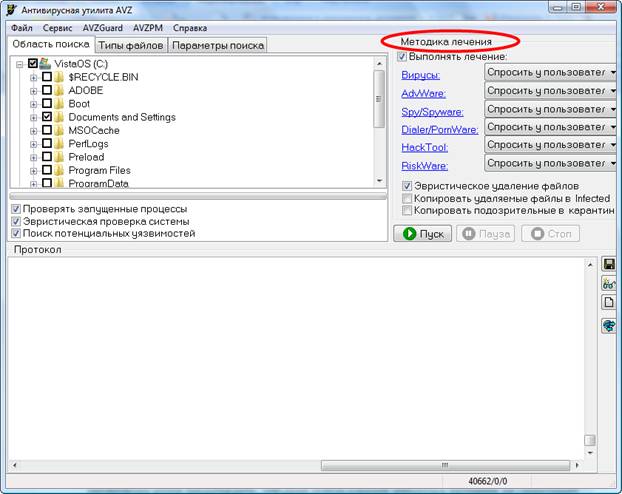

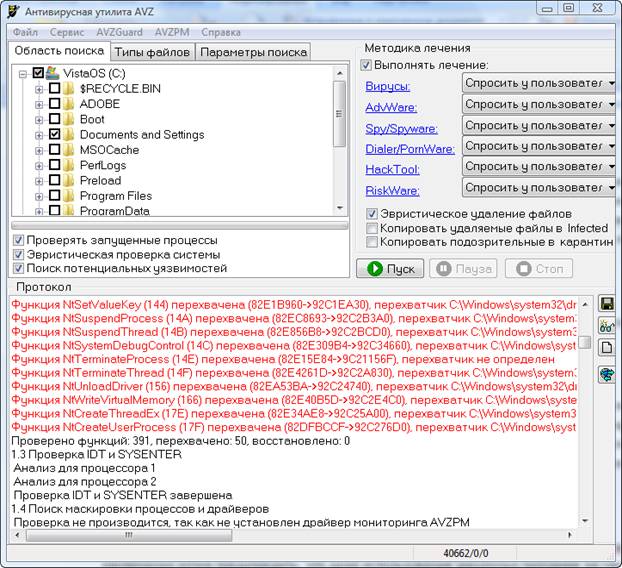

AVZ

Для того чтобы начать сканирование компьютера на предмет руткитов и другой заразы выберите нужный диск или папку (папки) в Области поиска.

Происхождение термина "руткит" корнями уходит в операционные системы семейства UNIX. В английском варианте "rootkit" состоит из двух слов: root - суперпользователь (аналог администратора в Windows) и kit - набор программных средств, позволяющий злоумышленнику получить "привилегированный" доступ в систему - естественно, без согласия настоящего администратора. Первые руткиты, появились в начале 90-х годов и долгое время были особенностью исключительно UNIX-систем, но хорошие идеи, как известно не пропадают, и конец XX века ознаменовался уже тем, что массово начали появляться вирусные программы подобного рода, функционирующие под Windows.

Основная функция, которую выполняет руткиты - это обеспечение удаленного доступа в систему. Иными словами, они дают своим создателям практически безграничную власть над компьютерами ничего не подозревающих пользователей. Внедряясь в систему, такие вредоносные программы могут легко перехватывать и модифицировать низкоуровневые API функции, что позволяет им качественно скрывать от пользователя и антивирусного ПО свое присутствие на компьютере.

Нельзя сказать, что руткит исключительно вредоносная программа. По сути, ими является подавляющее большинство программных средств защиты от копирования (а так же средств обхода этих защит). Взять к примеру печально известный случай, когда японская корпорация Sony встраивала утилиты подобного рода в свои лицензионные аудио-диски.

Самый популярный способ распространения: через программы обмена мгновенными сообщениями. Попав на компьютер, руткит рассылает сообщения, содержащие вредоносные вложения, всем, чьи адреса есть в списке контактов. Существует и более современный подход, который заключается во вставке вредоносного кода в файлы PDF. Для активизации достаточно просто открыть файл.

Существует несколько типов руткитов, отличающихся между собой по степени воздействия на систему и сложности обнаружения. Самый простой из них - руткит, функционирующий на пользовательском уровне (user-mode). Он запускается на компьютере, используя права администратора, что позволяет ему успешно скрывать свое присутствие, выдавая собственные действия за работу системных служб и приложений. Хотя избавиться от него достаточно сложно - вредоносная программа создает копии необходимых файлов на разделах жесткого диска и автоматически запускается при каждом старте системы - это единственный вид, поддающийся обнаружению антивирусными и антишпионскими программами.

Второй тип - руткиты, функционирующие на уровне ядра (kernel-mode). Понимая, что вредоносная программа, работающая на уровне пользователя может быть обнаружена, разработчики создали руткит, способный перехватывать функции на уровне ядра операционной системы. Один из признаков его присутствия на компьютере - нестабильность операционной системы.

Гибридный руткит. Этот тип вредоносного ПО сочетает в себе простоту в использовании и стабильность руткитов пользовательского режима и скрытность руткитов уровня ядра. Микс получился весьма успешным и в настоящий момент широко используется.

Модифицирующий прошивку руткит. Его особенность состоит в том, что он способен прописываться в прошивку. Даже если антивирусная программа обнаружит и удалит руткит, то после перезагрузки, он получит возможность снова вернуться в систему.

Как уже говорилось, обнаружить присутствие их в системе чрезвычайно сложно, но есть некоторые признаки, позволяющие предположить заражение:

- Компьютер не реагирует на действия мыши и клавиатуры.

- Настройки операционной системы меняются без участия пользователя - это один из способов руткита скрыть свои действия.

- Нестабильно работает доступ в сеть из-за значительно возросшего интернет-трафика.

Стоит отметить, что правильно работающий руктит вполне способен не допустить появления всех этих симптомов, за исключением разве что последнего. Да и то только в случае, если компьютер выступает в роли ретранслятора спама или участвует в DDoS-атаках (объем трафика порой увеличивается так, что скрыть это не представляется возможным).

Обнаружить руткит, а тем более от него избавиться достаточно сложно. Тем не менее, поселившийся в системе руткит уровня пользователя, можно попытаться обнаружить одним из следующих сканеров:

Сложность заключается в том, что даже удалив его, нельзя быть абсолютно уверенным, что где-нибудь на компьютере не сохранились резервные копии. Для большей гарантии лучше загрузиться с LiveCD и проверить систему еще раз. Но самый надежный способ - это подключение к заведомо чистому компьютеру и долгая проверка приложениями типа Encase на присутствие вредоносного кода.

Вы еще не знаете, что такое руткиты в компьютере? Тогда вам непременно стоит прочитать данную статью, ведь они могут принести вам много головной боли. Этих вредителей сложно найти и от них непросто избавиться. Но дочитав подготовленную для вас информацию до конца, вы будете вооружены против такого незаметного, но сильного врага.

Знай противника в лицо

Руткит — это набор вредоносных программ, которые в тайне могут полностью контролировать ваш компьютер, а вы даже не будете этого знать.

Его основные функции:

- Маскировка файлов, программ и вредительских действий в системе;

- Управление процессами, происходящими на компе, в основном, втайне от его хозяина;

- Сбор информации.

Как вы сами понимаете, это не обычный вирус. Он может нанести гораздо больше вреда, при том, что может долгое время оставаться незаметным.

Чем грозит руткит?

Такие утилиты пока имеют не слишком широкое распространение. В основном, они поражают ОС на ПК, но также понемногу внедряются и в мобильные версии Android. Однако не стоит их недооценивать.

Сегодня любой, даже начинающий хакер, может за несколько сотен евро купить специальный конструктор, сделать руткит, отвечающий нужным ему задачам, и проникать в любые компьютеры. Наиболее популярным набором инструментов для создания вируса такого рода является Pinch Builder Trojan.

Не думайте, что целью злоумышленников являются только важные чиновники и богачи. Ею можете стать и вы.

Какую опасность несут руткиты?

- С их помощью легко узнать пароли от социальных сетей и банковских карт.

- С чужих компов хакеры могут атаковать системы государственных учреждений, частных компаний и т. д. Это удобно, потому что в первую очередь след выведет на вас, а не на того, кто на самом деле ответственен за преступные операции.

Таким образом, пока вы, ничего не подозревая, рассматриваете картинки котиков в Сети, с вашего компьютера может осуществляться, к примеру, проникновение в системы крупного банка.

Как rootkit проникает в систему?

Заражение системы производится такими же способами, как и в случаях с другим хакерским ПО: через интернет, инфицированные программы и внешние накопители. В частности, достаточно просто открыть страницу взломанного сайта и через слабые места в брандмауэре вирус попадет в ПК. Также он осуществляет внедрение в ОС посредством электронных письмем, в качестве вложенных файлов. К примеру, вы можете открыть прикрепленный PDF-документ и одновременно — двери руткиту.

Как видите, сами они распространяться не могут. Вам нужно или открыть файл, или зайти на сайт, или запустить программу.

Принцип действия

Руткит может промышлять на уровне пользователя или еще хуже — ядра, так как в этом случае злоумышленник получает максимальный доступ к вашему компу. Однако последний вариант стоит дорого, и так как не каждый хакер может их себе позволить, используется редко.

Вирус меняет либо алгоритмы выполнения функций ОС, либо ее структуры данных. Замаскированный вредитель протаптывает тайные дорожки в интернет, по которым хакер может:

- заходить в вашу систему;

- внедрять в нее другой вредоносный софт;

- раскинуть сеть для отправки спама;

- удалять файлы с компьютера;

- осуществлять с него DDoS-атаку, когда вычислительная система доводится до отказа, а пользователь не может получить доступ к серверу, и т. д.

Как выявить и обезвредить врага?

Если вы заметили какие-либо странности в поведении вашей операционки, проверьте ее любым антивирусом, к примеру — курейтом . Он распознает руткит по сигнатурам — это особые кодовые цепочки в его теле.

Производители защитного ПО регулярно публикуют на официальных сайтах новые коды руткитов, вычислять которые обучают последние версии антивирусов. Поэтому не забывайте своевременно их обновлять.

Правда, не всегда простым антивирусам удается обнаружить и устранить руткит. Если вам придется столкнуться с такой проблемой, воспользуйтесь специальными программами. Хорошо справляются с обезвреживанием данных вирусов Gmer, AVG Anti-Rootkit и Rootkit Unhooker. Они обладают простым интерфейсом, поэтому вы разберетесь без инструкций.

Сам лично пользуюсь антивирусом Ксперского и ни разу не замечал наличие этих вредных штук после установки. Если кому интересно, вот сайт где можно скачать этот антивирус.

На этом, что касается того, что такое руткиты в компьютере у меня всё.

Разнообразие компьютерных вирусов растет, и злоумышленники придумывают все новые способы, как навредить пользователям и принести себе пользу. Еще несколько лет назад первоочередной задачей создателей вирусов было взломать компьютер пользователя, после чего его об этом оповестить и потребовать денег. Сейчас же куда более интересно для создателей вирусов получить компьютер пользователя в свое управление, чтобы позже его использовать, например, для рассылки спама, майнинга и других действий. В качестве инструмента-вируса, который используется для “захвата” компьютеров пользователей, применяются руткиты.

Что такое руткиты

Руткиты — это вредоносные программы, которые проникают на компьютер различными путями. Например, руткит может попасть на компьютер с загруженной из интернета программой, либо с файлом из письма. Активируя руткит на компьютере, пользователь фактически предоставляет злоумышленникам доступ к своему PC. После активации руткит вносит изменения в реестр и библиотеки Windows, открывая возможность своему “хозяину” управлять данным компьютером.

Обратите внимание: Обычные массовые антивирусы способны “поймать” руткит на этапе его загрузки с интернета и загрузки. Но после того как он внес изменения в работу системы, они не видят, что вирус поразил компьютер и не могут решить проблему.

Через руткит хакеры могут получать всю необходимую информацию с компьютера. Это могут быть конфиденциальные данные (логины, пароли, переписка, информация о банковских карт и прочее). Кроме того, через руткиты хакеры могут управлять компьютером и выполнять различные действия, в том числе мошеннические.

Пример: На компьютер пользователя попал руткит. Спустя некоторое время интернет-провайдер отключил его от сети, объяснив это “массовым флудом”. Как оказалось, компьютер пользователя через сеть распространял broadcast пакеты данных всем пользователям сети со скорость в несколько тысяч за минуту (тогда как в обычном режиме пользователь отсылает 10-15 таких пакетов).

Примеров, как хакеры могут использовать руткиты на компьютере пользователя, масса. Соответственно, данные вирусы крайне опасны, и следует не допускать заражения ими компьютера.

Обратите внимание: Иногда руткиты проникают на компьютер вполне легально, вместе с одной из программ, загруженных из интернета. Пользователи редко читают лицензионные соглашения, а в них создатели программы могут указать, что вместе с их приложением установится руткит.

Как определить, что на компьютере есть руткит

Руткит с точки зрения обнаружения крайне неприятный вирус. Не все антивирусные программы его видят, тем более после внедрения в систему, а явных признаков того, что он “поселился” на компьютере, практически нет. Среди признаков, которые могут указывать на наличие руткита на компьютере, стоит выделить:

- Массовая отправка данных по сети, когда все приложения, взаимодействующие с интернетом, деактивированы. В отличие от многих “обычных” вирусов, руткиты часто маскируют данный фактор, поскольку многие из них работают в “ручном” режиме. То есть массово пересылаться данные могут не постоянно, а лишь в некоторые моменты, поэтому “выловить” данный случай крайне непросто.

- Зависание компьютера. В зависимости от того, какие действия проводит владелец руткита с компьютером жертвы, разнятся нагрузки на “железо”. Если по непонятным причинам компьютер (особенно маломощный) стал постоянно сам по себе подвисать, и это сложно связать с какой-то активностью работающих приложений, возможно, в этом виноват проникший руткит.

Как удалить руткиты

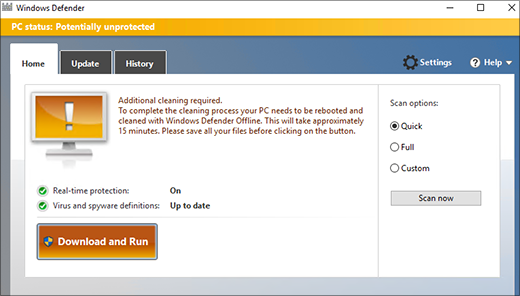

Лучшим средством от руткитов являются антивирусные диски. Многие крупные компании, специализирующиеся на борьбе с вирусами, предлагают свои антивирусные диски. С удалением руткитов хорошо справляются Windows Defender Offline и Kaspersky Rescue Disc.

Выбирать антивирусные диски для борьбы с руткитами следует из соображения, что вирусы при запуске антивирусного диска никак не могут воспрепятствовать проверке системы. Это связано с тем, что антивирусные диски работают, когда сама Windows не запущена, а вместе с ней не запущены и сопутствующие программы, в том числе вирусы и руткиты.

Также можно выделить несколько приложений, которые являются эффективными при борьбе с руткитами:

- TDSSKiller (от Касперского);

- Dr.Web Cureit;

- AVZ.

Все эти три утилиты распространяются бесплатно, и они могут справиться с распространенными руткитами.

Читайте также: