Вирус сбу кто разблокирует

Недавно в сети появился новый вирус. Он легко блокирует все широко используемые интернет-браузеры, такие как Мозилла, Хром, Опера и т.д. Жители Украины уже испытывают на себе все действия этой вредоносной программы. В данном руководстве вы найдете полную информацию о вирусе и инструкции как удалить его полностью.

Вирус СБУ заблокировал браузер

Итак, в вашем браузере неожиданно появилось сообщение, в котором вас объвиняют в различных аморальных и даже противозаконных поступках и требуют заплатить штраф. В противном случае, вас якобы ожидает лишение свободы. СТОП! Без паники! Это всего лишь фальшивка. Мошенники собираются заработать круглую сумму на доверчивых пользователях, вот и все. Поэтому вы не должны никуда перечислять деньги. Все что вам нужно – это следовать инструкциям ниже и удалить этот вредоносный вирус из вашей системы полностью.

Как разблокировать браузер?

Как удалить вирус СБУ?

GridinSoft Anti-Malware является мощным инструментом для удаления вредоносных программ. После установки необходимо просканировать всю систему и удалить, обнаруженные вирусы и инфекции. Затем нужно сбросить настройки всех установленных браузеров с помощью функции Reset Browser Settings. ЧТОБЫ ИЗБЕЖАТЬ ПОВТОРНОГО ЗАРАЖЕНИЯ СИТЕМЫ, Мы рекомендуем использовать функцию защиты в реальном времени. ПРОГРАММА БУДЕТ БЛОКИРОВАТЬ ВИРУСЫ СРАЗУ, НЕ ДАВАЯ ИМ ВОЗМОЖНОСТИ УСТАНОВИТЬСЯ.

Руководящие принципы удаления ADWARE имя (для автоматического способа):

- Скачать GridinSoft Anti-Malware.

- пожалуйста, выберите “Standart сканирования”, “Быстрое сканирование” или “Полное сканирование” чтобы сканировать ваш компьютер.

пожалуйста, нажмите кнопку "Сброскнопка ".

Как защитить свой персональный компьютер от повторному заражению с ИМЯ ADWARE в будущем.

GridinSoft Anti-Malware предлагает отличное решение, которое может помочь защитить ваш компьютер от загрязнения с вредоносными вирусами загодя. Этот полезный вариант упоминается как “Защита в реальном времени”. По умолчанию, она отключена, как только вы установите программу. Чтобы включить его, пожалуйста, нажмите на “защищать” и нажмите на кнопку “Начало” как показано ниже:

Этот параметр позволяет предотвратить выполнение вредоносных программ и избежать их установки раньше времени. Когда некоторые вредоносные программы пытается установить себя в вашей системе, GridinSoft Anti-Malware и его модуль защиты в реальном времени прекращает эту попытку установки досрочно. Вы можете нажать на “подтвердить” Кнопка для продолжения блокирования этой вредоносной программы, или выберите “Игнорировать этот файл” и позволяют вредоносное приложение для установки (на свой страх и риск):

Ручное удаление для продвинутых пользователей.

- Нажмите “НАЧАЛО” и выберите “Контрольно-измерительные панели”

Для Windows 8

пожалуйста, Выбрать “Программы и компоненты”.

Теперь на экране появится окно, чтобы удалить или изменить программу.

Также, Вы должны помнить, что вам нужно удалить все надстройки из вашего интернет-браузера и других привязанной самоисчезающие. Если эта задача является сложной для вас, пожалуйста, используйте GridinSoft Anti-Malware. Программа может Сброс настроек браузера СВОБОДНО.

Для того, чтобы сбросить ваш браузер вручную, вы можете использовать эту функцию методические рекомендации.

Как разблокировать вирус вымогатель

Добрый день. В необъятном просторе интернета, пользователи находят много ценной информации для себя. Но вместе с ценной информацией, там нас поджидают и неприятные вещи, такие, как компьютерные вирусы, черви, СМС баннеры, трояны.

В данной статье я продолжаю эту тему. Теперь мы рассмотрим вопрос: — Как разблокировать вирус вымогатель? Это очень актуальная тема, особенно на протяжении последних 10 лет.

Я довольно часто встречал людей, которые сталкивались с данной проблемой, да и сам сталкивался с так называемым вирусом МВД. Суть проблемы проста. Пользователь гуляет по сети, заходит на один из ресурсов, и у него на рабочем столе появляется баннер, который блокирует компьютер и сообщает, что человек нарушил такой-то закон и должен понести ответственность в виде штрафа (также баннер может содержать изображение эротического характера).

Или же просто блокируется компьютер, открывается угрожающая страница сайта с символикой власти (герб, флаг, надпись МВД) и также сообщается об нарушении закона и наказании в виде штрафа. При этом, штраф нужно заплатить, отправив СМС по определенному номеру, тогда блокировка будет снята.

Надпись может и отличаться, но суть от этого не меняется. Вы избавитесь от блокировки, если перечислите деньги на номер телефона.

В подобных ситуациях, ни какие деньги ни куда перечислять не следует. Сохраняйте хладнокровие и рассудительность. В данной ситуации, я дам три совета, Как разблокировать вирус вымогатель. Два системных, с применением командной строки, и один с использованием стороннего софта.

Как разблокировать вирус вымогатель команда rstrui

Это один из самых простых методов. Особые знания при этом не нужны.

а) выключаем компьютер.

б) сразу после включения нажимаем клавишу F8 для входа в безопасный режим с поддержанием командной строки.

г) в данную строку вводим надпись: rstrui

У нас появится файл rstrui.exe

Откроем его и войдем в функцию восстановления системы.

У нас еще раз спросят, действительно ли мы решили восстановить систему, мы соглашаемся.

Процесс запущен, вам остается подождать, когда система полностью восстановится. При этом, не мешайте компьютеру восстанавливать систему. После восстановления, вирус вымогатель должен исчезнуть. В большинстве случаев данный метод помогает!

Ваш сайт по определенным причинам попал под фильтр АГС Яндекса? Это неприятная ситуация. Но на самом деле не всё так страшно. Из-под фильтра Яндекса можно выйти! Как это сделать, подробно рассказал Олег Лютый!

Как разблокировать вирус вымогатель команда Cleanmgr /verylowdisk

Если по каким-то определенный причинам метод, описанный выше не помог, применим очистку системы от временных файлов, куда может попасть вирус вымогатель.

Как разблокировать вирус вымогатель с помощью AntiSMS

Данная программа помогает лечить не только программы вымогатели, но и блокировщики и трояны, занимающиеся блокированием операционной системы и требующие от человека SMS для разблокирования ОС.

Как уверяют разработчики, даже неопытный человек буквально за пять минут сможет разблокировать систему. Также, AntiSMS помогает удалять навязчивую рекламу, руткиты и прочее.

На мой взгляд, данным метод самый действующий, т.к. подобные программы вредители модернизируются, а данная утилита тоже подстраивается под новые СМС вымогатели.

Суть данного метода проста. Вы скачиваете программу на флешку, выключаете компьютер. Потом вновь включаете с вставленной в разъём USB флешь картой. Компьютер загружается, и утилита из флешки начинает лечить компьютер.

Если же ваш ПК уже заблокирован, установите программу на флешь карту из другого компьютера, например, с компьютера друга. Но, начнем по порядочку.

У нас пошел процесс форматирования флешки и записи на него образа AntiSMS.iso. Через несколько секунд процедура завершена, мы увидит сообщение.

Из надписи нам ясно, что процедура прошла успешно и флешь карта готова для лечения компьютера от вируса СМС. Выключаем компьютер, у нас начинается процесс загрузки.

В принципе, лечение закончено. После лечения необходимо просканировать ПК антивирусом.

Если после действий вредоносной программы у вас не запускается интернет, необходимо запустить AntiSMS и сбросить настройки.

Наша система вылечена. Как разблокировать вирус вымогатель МВД и прочие вы теперь знаете. Если вам известны прочие способы лечения компьютера от вирусов вымогателей, жду ваших рассказов в комментариях. Пока!

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

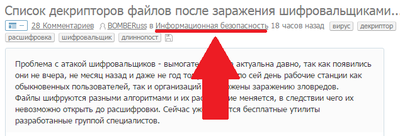

Проблема с атакой шифровальщиков - вымогателей была актуальна давно, так как появились они не вчера, не месяц назад и даже не год тому назад. И по сей день рабочие станции как обыкновенных пользователей, так и организаций подвержены заражению зловредов.

Файлы шифруются разными алгоритмами и их расширение меняется, в следствии чего их невозможно открыть до расшифровки. Сейчас уже имеются бесплатные утилиты разработанные группой специалистов.

Файлы после заражения многими шифровальщиками можно расшифровать самостоятельно не заплатив ни копейки.

Ниже приведу список таких вирусов:

Bitman (TeslaCrypt) version 3

Bitman (TeslaCrypt) version 4

CryptXXX versions 1

CryptXXX versions 2

CryptXXX versions 3

Marsjoke aka Polyglot;

Shade (только файлы с расширениями .xtbl, .ytbl, .breaking_bad, .heisenberg)

Trend Micro Ransomware (20+ разновидностей)

Как правило для выявления ключа утилитам нужен зашифрованный файл и его не зашифрованная копия. Такую не зашифрованную версию файла можно найти в электронном почтовом ящике или на флешке, в тех местах где вирус не побывал, но данные сохранились.

Хотя некоторые дешифраторы работают иначе. Подробности по работе определенной версии дешифровальщика можно прочитать в гайде к нему.

1.Выявляем вид вируса-шифровальщика по расширению зашифрованного файла и через любой поисковик;

2.Избавляемся от самого вируса (мануалы так же ищем в сети на специализированных форумах);

3.Находим на NoMoreRansom нужную утилиту;

4.Читаем руководство (ссылка For more information please see this how-to guide);

5.Запускаем утилиту и выполняем действия по гайду (пункт 4).

![]()

@BOMBERuss, скажите, товарищ, а если пишет, что в утилите (shade descryptor) не найден ключ для расшифровки выбранного файла, что можно сделать?

Призывать не обязательно. Я и так вижу все комменты в топике.

Чтобы утилита выявила ключик нужен шифрованный файл и его не шифрованная копия (взять из мыла и т.д.).

1.Проверьте те ли копии файлов использованы для извлечения ключа.

2.Попробуйте извлечь ключ из другого файла.

3.Плачьте (возможно это другая версия вируса, которая использует другие алгоритмы шифрования. Увы и ах. )

В копилку, месяц назад на работе все данные потер cfl.helpme@india, было много лицензий касперского, но их техподдержка отправила в пешее эротическое. Расшифровала поддержка доктора веб. Просто увидел логотип касперского и опять бомбануло)

AutoIt это не шифровальщик. Это язык, обрабатываемый интепретатором. С таким же успехом к шифровальщикам можно отнести и яву с питоном.

Вы сидите в лиге истории? Советую пойти туда и там умничать. Здесь сообщество ИБ и за названиями вирусов шифровальщиков следует слово Ransomware, так как все они относятся к категории вирусов-вымогателей.

а есть какие ни будь материалы по расшифровке файлов после wannacry ?

вы выкладывали пост по борьбе с шифровальщиком, вот спросил у вас, вдруг есть какая ни будь информация по расшифровке фйлов после wannacry

Специально для "вас" пробежался по постам сообщества и скидываю ссылки раз "вам" лень:

Большей информацией мы в сообществе Информационная безопасность не располагаем.

В перечислении вами списка зловредов - не увидел ни одного "Ransomware", уж извиняйте.

Они почти ВСЕ Ransomware и это слово не стал дописывать каждый раз ибо это сообщество Информационная Безопасность. Смотрите внимательно заголовок (скрин для слепошарых ниже). Учите матчасть, как закончите с историей.

А если Вам до сих пор не понятно, то покажу как видят список пользователи сообщества.

the Merry X-Mas ransomware

the HiddenTear Ransomware

Мысль понятна? Или Вы в Лиге Истории тоже усердно доказываете свою правоту, упираясь что Ленин по настоящей фамилии был Джугашвили, так же он негр в гриме и приплыл из Японии, а революцию мутил вместе с Черчиллем?

Блин, ну уж извиняйте, но если пост выходит на главную - я хз из ИБ он или из "весёлых картинок". Взгляд зацепился за знакомую вещь - и я написал что сама по себе данная вещь зловредом не является. При чем тут история вообще? Что за непонятная агрессия? Что за "пойти туда и там умничать"?

Не обращай внимание обычный, BOMBERuss, ЧСВ получивший дольку прав :)

На будущее - вирусам, уязвимостям и техникам хакерских атак принято давать название. Как правило по методу атаки, методу атаки или поведению схожему с чем либо, а также, в случае с шифровальщиками, по расширению файлов после шифрования))))

В перечислении вами списка зловредов - не увидел ни одного "Ransomware"

Пост написан для тех кому действительно нужна помощь в расшифровке файлов после атаки вируса, а не для срача с людьми, считающими себя умнее всех.

Ага, тоже взгляд зацепился. Первая мысль была: блин, интересная идея называть шифровальщики известными утилитами.

Тут скорее всего зловред устанавливал автоит, на который не реагирует антивирус, а потом запускал некомпилированный скрипт.

на днях поймали шифровальщика с префиксом *.amnesia . Помогла утилита от Emsisoft - Decrypter for Amnesia2. Может кому нибудь пригодится

подскажите, как это можно сделать?

это похоже на то, как услышал от кого то анекдот и пытаешься его пересказать человеку, от которого его же и услышал

Круто, единственная проблема что большинству этих расшифровальщиков нужен зашифрованный и оригинальный НЕ зашифрованный файл, в 99% случаев его нет, а в 1% случаев его наличие означает наличие бекапа и ненужности расшифровальшика(((

Это нужно специалистам которые будут разгадывать алгоритм шифрования. Самой утилите никакие оригинальные файлы не нужны.

Специалисты создавшие утилиту уже выявили алгоритм шифрования.

Самой утилите нужны зашифрованный файл и его не зашифрованная версия чтобы при помощи алгоритма высчитать ключ шифрования для конкретной рабочей станции. При помощи этого ключа шифрования и осуществляется дальнейшая расшифровка оставшихся на ПК (сервере) файлов.

все что в статье старье несусветное)

связку RSA - AES дешифрануть можно либо ключем (который обычно сливают в сеть сами хакеры) либо брутнуть за лярд лет)))

Так что как платили за дешифраторы так и будут платить, а вот бекапить важное всегда надо ;)

Речь тут не идет о взломе RSA как таковом. Речь идет о том, что по сверке оригинального файла с зашифрованным - можно определить версию шифровальщика, и, возможно, подобрать декриптор из взломанных в песочнице зловредов.

О чем ты говоришь? Людей на рынке разводят трюками из 19-го века. Что для тебя старье, то для другого проблемой может быть.

не могу найти тип шифровальщика который делает файлы *.just

Может кто подскажет?

Старый вирус. Зашифровал файлы и самоуничтожился.

Судя по всему дешифровщика пока не имеется, но и не факт что удастся расшифровать после оплаты.

Ого, аж 21 мая 2017 г. Да, ужасно давно. Преданья старины глубокой.

А я про то что ГОД назад:

Плюсую, тоже надо

фигня полная. тут либо атака на сам алгоритм, либо брутфорс на перебор комбинаций.

Несколько дней назад ты узнал по ТВ про WannaCry, а шифровальщики уже более пяти лет шифруют и выкупы требуют. Плохо знаешь матчасть.

Статью написал Я ТОЛЬКО ЧТО! А проблема актуальна давно и по сей день. Просто информирую лл что можно расшифровать файлы после многих вирусов-шифровальщиков.

А то начнут винду сносить с базами 1С, думая что подцепили WannaCry (он же Wana Decrypt0r, WCry, WannaCrypt0r и WannaCrypt) и нет возможности восстановить файлы, хотя на самом деле произошло поражение зловредом Crypton и можно расшифровать данные.

Кстати подумают они из-за таких как ты, тех кто панику разводит.

Если речь идет о WannaCry, то стоит подождать. Возможно появится инструмент для расшифровки. Но, помните - НЕ ПЛАТИТЕ МОШЕННИКАМ в сети интернет, которые обещают расшифровать данные за определенную плату. Их сейчас очень много. Специалисты в данной области распространяют свои утилиты БЕСПЛАТНО!

Хорошо не буду. Не подскажите как в биткоины перевести рубли?

Не рабочий сегодня день

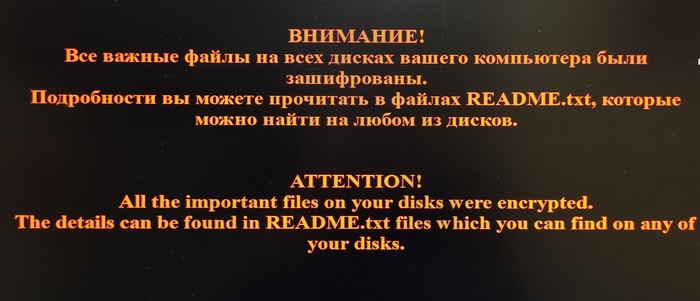

Сегодня придя на работу, бухгалтер встала в ступор и с криками, все пропало. Пошла пить чай на весь день. Причиной внепланового чаепития стал вирус- шифровальщик crypted000007.

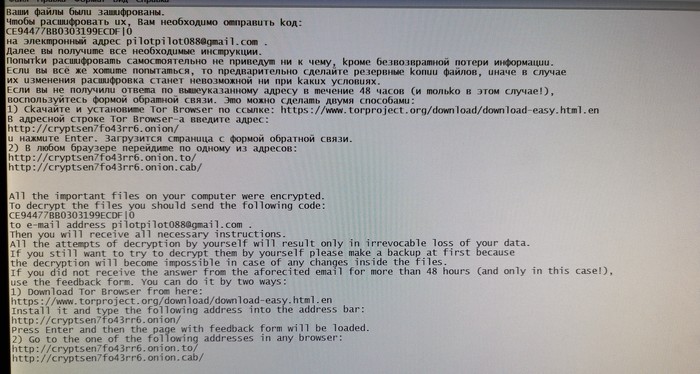

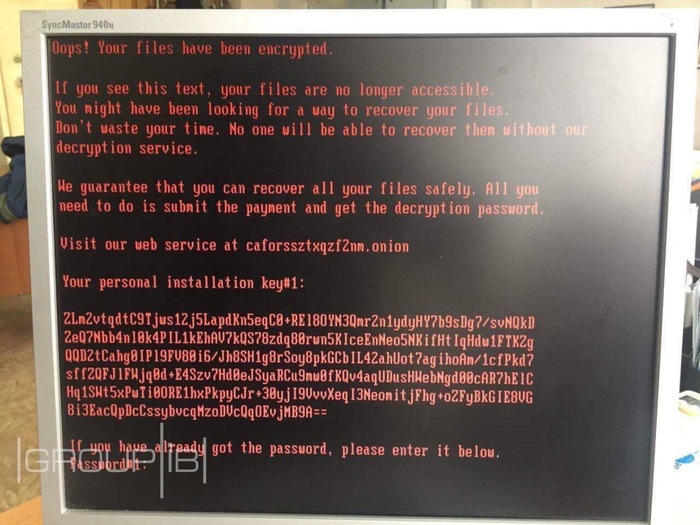

Не медля я открыл этот файл и увидел что собственно хочет разработчик данного шифрования

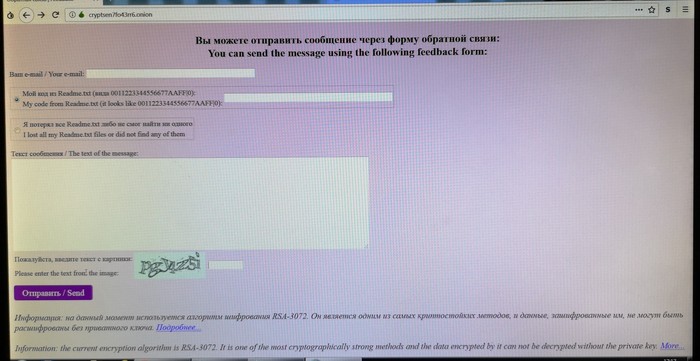

Просмотрев несколько форумов таких как, Каспеский и dr.web, паника началась и у меня, разработчик все зашифровал в системе RSA-3072. Пройдя по ссылке которая указана в .txt от разраба, перед мной предстал сайт связи с террористом

Это и есть ягнятник

Вообщем просвятится я знатно, и понял что данный орешек просто так не расколоть, и так и не дождался ответа на почту от разработчика данного вируса.

Буду ждать. О результатах если интересно напишу в следующем посту.

P.S вирус довольно новый, активный, предупредите своих знакомых, коллег и всех всех, нельзя открывать подозрительные письма на почте и уж тем более не переходить по ссылкам в них! Обязательно пользоваться антивирусом, и открывать только знакомые сайты. Нам это послужило уроком, а вам желаем научится на наших ошибках.

![]()

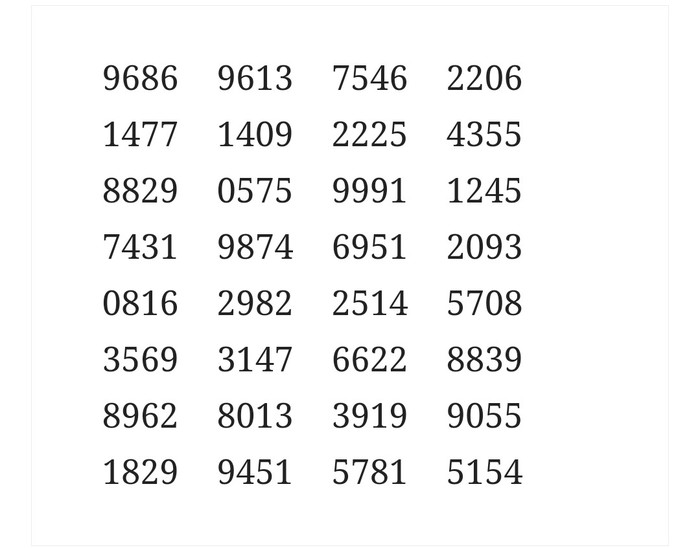

Автор вредоноса Sigrun бесплатно предоставил русскоязычным пользователям дешифровщик

В случае с иностранными пользователями злоумышленник требует выкуп в размере $2,5 тыс. в криптовалюте.

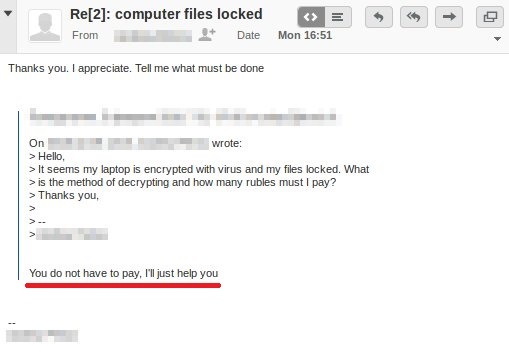

Разработчик вредоносного ПО Sigrun бесплатно предоставил пользователям, у которых русский язык указан в качестве основного, дешифровщик файлов. Об этом сообщил специалист по кибербезопасности Алекс Свирид (Alex Svirid) в соцсети Twitter.

Как следует из предоставленных одним из пользователей Twitter скриншотов, если в случае с американским пользователем злоумышленник потребовал выкуп в размере $2,5 тыс. в криптовалюте, то жертве из России хакер согласился помочь бесплатно.

Вам не придется платить. Я просто помогу тебе

Как полагают специалисты, автор вредоносного ПО сам проживает на территории РФ и подобная тактика является попыткой избежать излишнего внимания со стороны правоохранительных органов.

Вредонос Sigrun представляет собой вымогательское ПО, которое после инфицирования компьютера требует у пользователей выкуп в криптовалюте за дешифровку данных.

![]()

Новый вирус-шифровальщик: Bad Rabbit. Атакованы "Интерфакс", "Фонтанка" и ряд украинских организаций

На момент публикации материала сайт агентства был недоступен.

В социальных сетях сотрудники агентства опубликовали фотографии экранов своих рабочих компьютеров. На них виден текст, согласно которому хакеры требуют выкуп в биткоинах. При этом указано название вируса, заблокировавшего компьютеры, — Bad Rabbit. Сумма выкупа за каждый компьютер составляет 0,05 биткоина (более 16 тыс. руб. по курсу 24 октября). После получения суммы выкупа злоумышленники обещают передать пароль для доступа к информации.

Операційна система для смартфонів і планшетів Android, настільки популярна, що її популярність можна порівняти хіба з популярністю ОС для комп’ютерів – Windows. Ну і на чужій популярності, намагаються нажитися різного роду шахраї.

Нещодавно мені друг приніс смартфон, в якому після включення і введення графічного ключа, на цілий екран з’являється банер, такого типу:

Ваш телефон був заблокований за перегляд порнографії, а саме сцен згвалтування, зоофілії, педофілії та інших збочень.

Для розблокування вам необхідно сплатити штраф! Для оплати, дотримуйтесь наступних інструкцій:

Щоб розблокувати ваш пристрій, вам необхідно сплатити штраф у розмірі, зазначеному нижче.

- Знайдіть найближчий термінал поповнення рахунку “non -stop24”, “i-box”, “easypay”.

- Знайдіть “W1 Wallet One” або “Єдиний гаманець” в розділі електронні гроші або в пошуку.

- Введіть номер гаманця – 132447325807

- Внесіть “300” гривень.

- Натисніть “Оплатити”

Після оплати, після 24, ваш пристрій автоматично розблокується!

У разі не сплати, ваш пристрій, буде заблоковано назавжди, всі дані будуть передані в СБУ і на вас буде заведено справу за статтею 301 КК України (Ввезення, виготовлення, збут, розповсюдження порнографічних предметів).

Це була приведена цитата, з зображень вище. Що найсмішніше в цьому вірусі, так це те, що шахраї змогли написати такий вірус, а от текст без помилок – ні.

Коли з’являється такий банер, ви вже не можете ніяк використовувати свій пристрій, так як не працюють сенсорні кнопки і сам сенсор. Навіть кнопка виключення не працює. Для того, щоб вимкнути гаджет, потрібно витягнути акумулятор.

Ясна річ, що люди не повинні вестися на такі “розводи”, але довірливих людей багато, тому шахраї на них наживаються.

- Найголовніше не панікувати і не бігти в поліцію з’ясовувати, “що це таке”.

- Ні в якому разі нічого нікому не платити, тому, що навіть після оплати, ніхто і нічого вам не розблокує (такі випадки відомі).

Тут є 3 способи:

- Цей варіант підійде тим, для кого не мають цінності файли та документи на телефоні. Для цього просто скидаємо смартфон/планшет, до заводських налаштувань (в Інтернеті є багато інструкцій про те, як це зробити не заходячи в меню смартфона). Після того як ви скинете ваш пристрій до заводських налаштувань, цей банер зникне.

- Якщо на вашому пристрої зберігається цінна інформація, існує інший спосіб, який дозволить зберегти всі цінні файли. Нам потрібно завантажити телефон в безпечному режимі (як це робиться, ви також можете знайти в Інтернеті, так як способи різні для різних версій ОС). У цьому режимі, завантажуються тільки ті програми, які йдуть в стандартній збірці вашого Android-пристрої. Відповідно і вірус теж не завантажиться. Після того, як ви переконалися, що вірус не завантажився, заходимо в Play Market і качаємо антивірус Avast. Після чого, запускаємо сканування вашого пристрою. Антивірус має знайти цей вірус і видалити його. Включаємо смартфон в звичайному режимі і бачимо, що все вже в порядку.

- Просто перепрошити ваш пристрій. Цей варіант використовуємо тільки тоді, коли ви з якихось причин, не можете скористатися двома попередніми.

І пам’ятайте одне: ніколи не встановлюйте додатки з невідомих джерел. Для того, щоб завантажити собі програму, або гру, є офіційний магазин – Play Market . Також перевірте в налаштуваннях свого телефону, чи заборонено на ньому встановлювати додатки з невідомих джерел.

Якщо є питання про те, як завантажитися в безпечному режимі на певному смартфоні, або як скинути до заводських налаштувань – пишіть в коментарях.

Читайте также: