Вирусы через counter strike

Специально для посетителей нашего сайта даем возможность скачать чистую КС 1.6 на русском без вирусов и лагов, которую многие так часто ищут. Вкратце данная сборка представляет из себя кристально девственную контру, не обремененную какими-либо модификациями, сторонними моделями и программами. Вы получите такой клиент, на основе которого можно будет создать личную сборку или же просто с комфортом поиграть на множестве серверов.

Что представляет из себя чистая версия CS 1.6 без модификаций?

Чтобы представить всю полезность данного клиента, пробежимся коротко по основным его преимуществам:

- За основу взята лицензионная версия Counter-Strike 1.6

- Сохранена вся файловая структура клиента

- Отсутствуют какие-либо модификации

- Горячо любимый олдскульный геймплей

- Ничего не вырезано, все стандартные модели оружия и карты на месте

- Установлена защита от вирусов и нежелательного воздействия

И это только малый список, чем чистая сборка CS 1.6 выделяется среди остальных. А теперь поподробнее пробежимся по всем пунктам. Для начала стоит сказать, что этот клиент - отличная находка для тех, кто любит играть на стандартной версии CS 1.6, и для тех, кто не любит всякие навороты и чересчур вычурные скины.

Для создания данной сборки мы взяли официальную версию игры от Valve, которую они распространяют в стиме. И ничего с ней не сделали, только лишь внесли лёгкие корректировки, которые позволят вам избавиться от насущных проблем нестандартных модификаций клиентов КС 1.6. В первую очередь, это обновленная защита файловой системы игры, которая не позволит недобросовестному серверу изменить ваши файлы конфигурации, встроить в клиент рекламу или непонятные баннеры.

Также мы заранее позаботились о том, чтобы вам не пришлось скачивать дополнительные файлы для игры. В комплекте уже идут все стандартные карты, предустановленные боты, а также дух той старой CS 1.6, в которую вы могли играть в начале нулевых.

CS 1.6 без модов, вирусов и дополнений доступна каждому

Сейчас в интернете в открытом доступе существует множество различных клиентов, но только на нашем сайте можно бесплатно скачать чистую КС 1.6 по всем параметрам. Чистота её заключается в досконально проверенных в файлах КС 1.6, чтобы ни один вирус не забрался в них.

Вы без проблем сможете подключаться как к российским серверам в интернете, так и на зарубежным, не боясь схватить какую-нибудь заразу с них. Чистая сборка с ботами, скачанная с нашего сайта, будет фильтровать весь входящий в неё поток информации с сервера, отбраковывая наиболее подозрительные запросы.

Кроме того, при использовании КС 1.6 без вирусов в связке с читами вы можете не беспокоиться о том, что они как-то могут навредить вам. Мы предусмотрели этот момент, добавив в защиту системы у клиента онлайн проверку сторонних программ, например, читов.

Самая настоящая чистая русская версия CS 1.6

Помимо прочего, чистая CS 1.6 обладает действительно качественной русификацией, с участием профессиональных актёров. В одиночной игре вы сможете упражняться вместе с ботами, разговаривающими разными голосами на русском языке. Каждый бот будет иметь свой голос, а также свой набор уникальных фраз и даже шуток.

И, естественно, куда без русского чата, который с легкостью понимает кириллицу. Это наиболее болезненная проблема в английских сборках, когда игроку приходилось при общении пользоваться транслитом. Также был переведён весь интерфейс, включая главное меню, пункты настройки и все консольные команды.

Особенно приятно будет услышать русифицированные радио-команды, которые по качеству практически неотличимы от оригинала. Теперь вы без проблем сможете понимать своих товарищей по команде, когда они используют радио. Самое главное, что русский язык прекрасно вписался в общий интерфейс контр-страйк 1.6, и при этом были использованы наиболее подходящие шрифты с реализацией русского чата и ника.

Рабочий клиент CS 1.6 для всех операционных систем

К сожалению, некоторые версии Windows не совсем дружат с Counter-Strike 1.6. В частности, это касается виндовс 8 и 10, которые или открывают её со скрипом, или вовсе экстренно закрывают при запуске. Исключительно для вас все эти недуги мы уже вылечили, оснастив данную сборку CS 1.6 совместимым со всеми системами лаунчером.

Вам больше не придется выискивать специальные сборки контр-страйк 1.6, предназначенные только под Windows 8 или 10. Чистая CS 1.6 - это не только отсутствие лишних файлов, но и кроссплатформенность.

Counter-Strike 1.6 доступна вам здесь и сейчас!

И на десерт мы оставили прекрасную новость о том, что скачать чистую сборку CS 1.6 вы можете как по прямой ссылке, так и через торрент. Вес самого клиента максимально низкий, поэтому всего лишь через несколько минут с хорошей скоростью интернета вы получите полный рабочий клиент Counter-strike 1.6 без регистрации.

Сам клиент контрострайк упакован в красивый установщик, который за пару кликов поставит на ваш компьютер или ноутбук игру. Вам не нужно будет возиться с архивами, путями реестра и прочей шелухой, отнимающей драгоценное время. Скачали, запустили, прописали нужный путь установки, и через минуту для вас открываются ворота в мир самого популярного шутера последних десятилетий.

Он: привет, мне нужна твоя помощь.

Я: и в чем она заключается?

Он: не знаешь у кого можно аккаунт (стим) взломать?

Он: ну тогда дай мне свой P90, и я тебя трогать не буду.

Он: ну я тебе могу заблокировать интернет, не веришь?

Я: нет, не верю, делай что хочешь.

после 2х минут у меня пропадает интернет, после перезагрузки роутера ничего не произошло, интернет так и не появился, я перезагрузил еще раз, и о чудо, интернет появился.

Он: ну что надумал?

Я: нет, делай что хочешь.

Он: Ну смотри, Олег, не пожалей потом.

Я: и в чем же я могу пожалеть? "смех"

Он: ну я сейчас зайду к тебе на аккаунт и все шмотки удалю.

Я: ну давай попробуй, во первых тебе понадобиться почта, во вторых понадобиться телефонный аутификатор.

Он: да да, я знаю, у меня много софта, подожди не много.

прошло 4 минуты

Я: Ну что? Пароли все уже узнал? :D скажи мне а то я от почты забыл.

Он: Сейчас, сейчас, (13 секунд спустя) все, твои шмотки были удалены.

и опять тухнет интернет.

я решил обезопасить себя на всякий случай, хорошо что остался старый компьютер, включил его, зашел на почту поменял пароль, а стим таким и остался (весь инвентарь на месте), что бы если даже и зайдет с удачной попытки, меня уведомит майл :)

P.S. никогда не слушайте таких "псевдохакеров"

P.SS. и да, я так и не понял что за файл теперь заражен на нем, может мне кто ни будь из вас подскажет? :)

P.SSS. если что то не понятно, задавайте вопросы :)

Есть мнение, что играть на пабликах это зашквар.

Интернет пропадает из за этого, скорее всего.

Причем где-то есть даже куча гайдов по этому. Стримерам стримы обрубают так.. по фану

ааах, так вооот где камень то, огромное спасибо за ваш комментарий.

А так можно было "разводилу" как нить развести

Вот, например, один из таких гайдов, от школьничка с ютьюба. Пол года назад, но, возможно, ничего и не изменилось.

одного пинга же недостаточно. а чего ещё школьники могут придумать.

ну hosts проверь

а по точнее можно? я в этом дуб :(

Друг играл в CS 1.6 ебашил всех на серве, ему админ серва через консоль загрузил типа обновление, по факту был исполнительный файл с какойто хуйней, в итоге другу пришлось винду переставлять чтобы CS заработало, в чем суть была не знаю, но я на всякий случай в консоли прописываю cl_allowdownload 0, чтобы никаких файлов не загружать.

У меня пока один вопрос:

Почему у тебя не стоит любой, даже гумняный антивирус ?

бесплатно бы обновился давно. хз, поддерживается ли 2013 вообще

обновляется он еще, и на мой взгляд один из лучших антивирусов )

5 минут назад об этом написали уже )

А, ок, просто не следил за твоей темой.

Какой у тебя провайдер? Если какой мелкопровайдер региональный - может кто-то из недобросовестных сотрудников баловаться.

У крупных техподдержка на аутсорсе и вообще за отхождения от стандартной программы разговора анальные кары.

Ростелеком, вроде бы не мелкий провайдер.

теперь можете минусить пост, ибо я получил для себя информацию :3

но если интересно, то милости просим :3

Молдавский вирус, версия 2019

Помните анекдот про бедный молдавский вирус?

Сегодня по куче левых (случайных) адресов рабочего домена пришли однотипные письма, которые весьма и весьма повеселили своей наивностью и некоторыми перлами:

Здравствуйте!

У меня для вас очень плохие новости.

11.08.2019 - в этот день я взломал вашу операционную систему и получил полный доступ к вашей учетной записи info3@мой_домен.ru.

Конечно вы можете сменить пароль.. Но моя вредоносная программа перехватывает каждый раз, когда вы его меняете.

Как я это сделал:

В программном обеспечении роутера, через который вы выходили в интернет, была уязвимость.

Я просто взломал этот роутер и поместил на него свой вредоносный код.

Когда вы выходили в интернет, мой троян был установлен на ОС вашего устройства.

После этого я сделал полный копию вашего диска (у меня есть вся ваша адресная книга, история просмотра сайтов, все файлы, номера телефонов и адреса всех ваших контактов).

Месяц назад я хотел заблокировать ваше устройство и попросить небольшую сумму в биткоинах для разблокировки.

Но я посмотрел сайты, которые вы регулярно посещаете, и был шокирован увиденным .

Я Имею ввиду сайты для взрослых.

Я хочу сказать - вы большой извращенец. Ваши фантазии не имеют ничего общего с нормальным восприятием обычного человека.

И у меня появилась идея .

Я сделал скриншот сайтов для взрослых, на которых вы развлекаетесь (вы понимаете, о чем это, да?).

После этого я сделал скриншоты как вы весьма необычно себя удовлетворяете (используя камеру вашего устройства) и склеил их.

Получилось потрясающе! Это впечатлит любого, тем более ваших знакомых!

Я знаю, что вы не хотели бы показывать эти скриншоты своим друзьям, родственникам или коллегам.

Я думаю, что $550 - очень и очень маленькая сумма за моё молчание.

Кроме того, я и так долго шпионил за вами, потратив много времени!

Платите ТОЛЬКО в биткойнах!

Мой кошелек BTC: 1G9EMBaqjnQu(удалено)

Вы не знаете, как использовать биткойны?

Это очень легко.

На это я даю вам два дня (48 часов) с момента открытия этого письма.

Учтите, как только вы откроете это письмо, сработает таймер. И время пойдет.

После оплаты мой вирус и все скриншоты с вашими развлечениями будут автоматически уничтожены.

Если я не получу от вас указанную сумму, то ваше устройство будет заблокировано, и все ваши контакты получат скриншоты с вашими пошлыми удовольствиями.

Я надеюсь, вы понимаете свою ситуацию.

- Не пытайся найти и уничтожить мой вирус! (Все ваши данные, файлы и скриншоты уже загружены на удаленный сервер).

- Не пытайтесь связаться со мной (это невозможно, ведь я отправил вам это письмо с вашего аккаунта).

- Различные службы безопасности вам не помогут; форматирование диска или уничтожение устройства не поможет, так как ваши данные уже находятся на удаленном сервере.

P.S. Вы не моя единственная жертва. И я гарантирую вам, что я не буду беспокоить вас снова после оплаты!

Это слово хакера.

Я также прошу вас регулярно обновлять ваши антивирусы в будущем. Таким образом, вы больше не попадете в подобную ситуацию.

Не держите на меня зла! У каждого своя работа.

Удачи.

![]()

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Да, ты не обязан свидетельствовать против самого себя и выдавать свои пароли. Этот принцип наглядно иллюстрируется очередным случаем. Подозреваемый в хранении детской порнографии сидит уже 27 месяцев за то, что отказывается сообщить пароли от зашифрованных дисков. Презумпция невиновности? Не, не слышали.

Что можно сделать за 45 минут? А за два дня?

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

Как они это делают

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

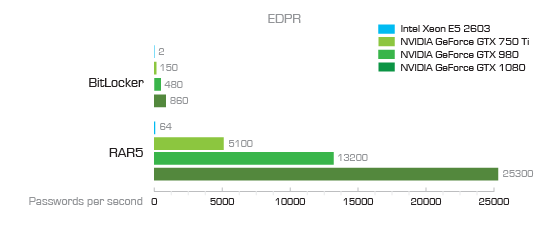

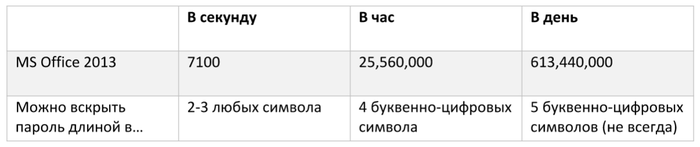

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

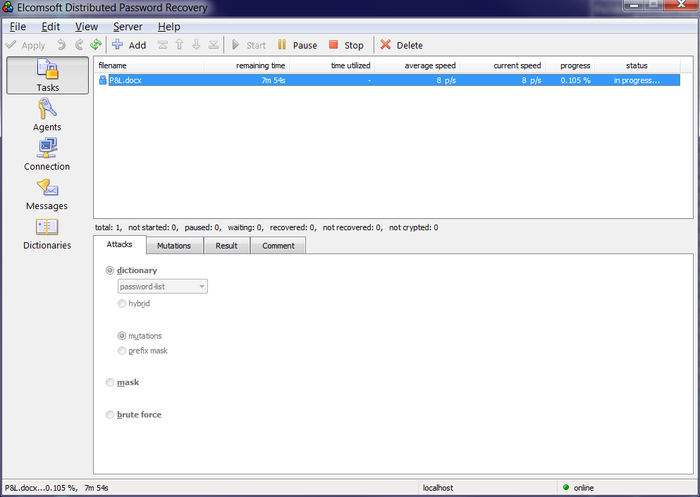

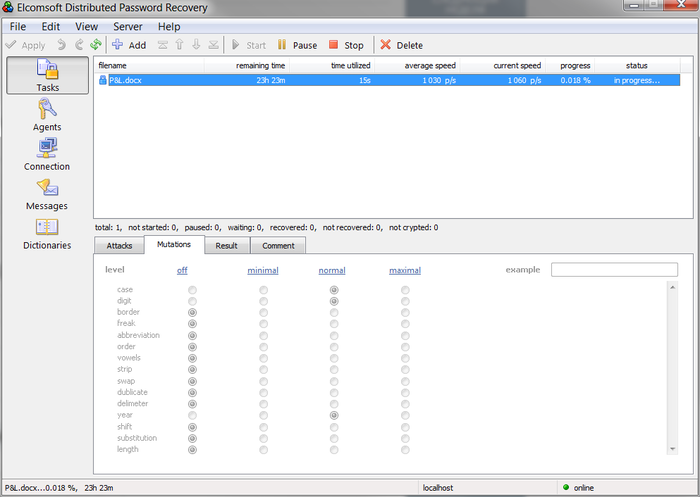

Извлекаем пароли из браузеров и почтовых клиентов

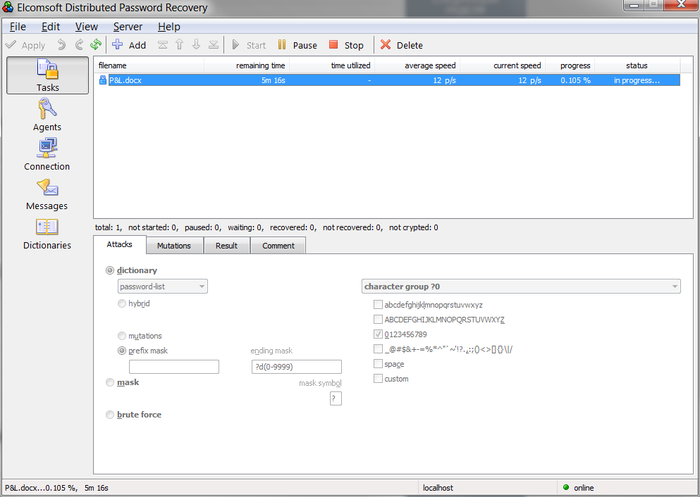

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

![]()

Игра Counter-Strike была выпущена компанией Valve еще в 2000 году. Несмотря на возраст игры, она имеет большую фанатскую базу — количество игроков с официальными клиентами CS 1.6 в среднем достигает 20 000 человек онлайн, а общее число зарегистрированных в Steam игровых серверов превышает 5000. Продажа, аренда и раскрутка серверов стали настоящим бизнесом в виде услуг на различных сайтах. К примеру, поднятие сервера в каком-нибудь рейтинге на неделю стоит примерно 200 рублей, но большое количество покупателей при сравнительно небольших расходах делают эту стратегию довольно успешной бизнес-моделью.

Многие владельцы популярных игровых серверов тоже зарабатывают за счет игроков, продавая различные привилегии: защита от бана, доступ к оружию и многое другое. Если одни держатели серверов рекламируются самостоятельно, то некоторые платят за раскрутку сервера поставщикам. Покупая такую услугу, заказчики часто не знают, какие методы используются для продвижения их серверов. Как выяснилось, разработчик под ником Belonard прибегал к нелегальным средствам раскрутки: его сервер заражал устройства игроков троянцем и использовал их для продвижения других игровых серверов.

Держатель вредоносного сервера использует уязвимости клиента игры и созданного им троянца как техническое обеспечение для своего бизнеса. Задача троянца заключается в том, чтобы проникнуть на устройство игрока и скачать вредоносное ПО , которое обеспечит автозапуск троянца в системе и его распространение на устройства других игроков. Для этого используются уязвимости Remote Code Execution (RCE): две такие уязвимости найдены в официальном клиенте игры и четыре в пиратском.

Установившись в системе, Trojan.Belonard меняет список доступных игровых серверов в клиенте игры, а также создает на зараженном компьютере игровые прокси-серверы для распространения троянца. Как правило, на прокси-серверах – невысокий пинг, поэтому другие игроки видят их вверху списка серверов. Выбрав один из них, игрок попадает на вредоносный сервер и заражается Trojan.Belonard.

Благодаря такой схеме разработчику троянца удалось создать ботнет, занимающий значительную часть игровых серверов CS 1.6. По данным наших аналитиков, из порядка 5000 серверов, доступных из официального клиента Steam, 1951 оказались созданными троянцем Belonard. Это составляет 39% процентов игровых серверов. Сеть такого размера позволила разработчику троянца продвигать другие серверы за деньги, добавляя их в списки доступных серверов зараженных игровых клиентов.

Тrojan.Belonard состоит из 11 компонентов и действует по разным сценариям в зависимости от клиента игры. Если клиент игры лицензионный, троянец попадает на устройство пользователя через RCE-уязвимость, эксплуатируемую вредоносным сервером, после чего обеспечивает себе установку в системе. По такому же сценарию происходит заражение чистого пиратского клиента. Если пользователь скачивает зараженный клиент с сайта владельца вредоносного сервера, установка троянца в системе происходит после первого запуска игры.

Рассмотрим подробнее процесс заражения клиента. Игрок запускает официальный клиент Steam и выбирает сервер для игры. При подключении к вредоносному серверу задействуется одна из RCE-уязвимостей, в результате чего на компьютер игрока будет загружена, а затем выполнена троянская библиотека client.dll (Trojan.Belonard.1) или файл Mssv24.asi (Trojan.Belonard.5).

Попав на устройство, Trojan.Belonard.1 первым делом удаляет любые .dat файлы, находящиеся в одном каталоге с файлом процесса библиотеки. После чего она подключается к управляющему серверу fuztxhus.valve-ms[.]ru:28445 и отправляет ему шифрованный запрос на скачивание файла Mp3enc.asi (Trojan.Belonard.2). Сервер передает запрошенный файл в зашифрованном формате.

Скриншот расшифрованного пакета данных, полученного от сервера:

Автозапуск на официальном или пиратском клиенте происходит за счет особенности клиента Counter-Strike. При запуске игра автоматически загружает любые файлы с расширением .asi из корня игры.

Клиент, скачанный с сайта разработчика троянца, уже заражен Trojan.Belonard.10 (имя файла — Mssv36.asi), но обеспечение автозапуска в клиенте у него происходит иначе, чем на чистом. После установки зараженного клиента, Trojan.Belonard.10 проверяет наличие одного из своих компонентов в ОС пользователя. Если их нет, распаковывает из своего тела и загружает в память своего процесса Trojan.Belonard.5 (имя файла — Mssv24.asi). Как и многие другие модули троянца, Trojan.Belonard.10 подменяет дату и время создания, модификации, а также доступа к файлу. Это делается для того, чтобы нельзя было найти файлы троянца, отсортировав содержимое папки по дате создания.

После установки нового компонента Trojan.Belonard.10 остается в системе и выполняет роль протектора клиента. Его задача — фильтровать запросы, файлы и консольные команды, полученные от других игровых серверов, а также передавать информацию о попытках внесения изменения в клиент на сервер разработчика троянца.

Структура собранных данных о системе:

Собрав троянцев, Trojan.Belonard.3 создает сервис WinDHCP для запуска WinDHCP.dll (Trojan.Belonard.7) в контексте svchost.exe. В зависимости от языковых настроек ОС, использует тексты на русском или английском для задания параметров службы.

Параметры службы WinDHCP, взятые из отчета клиента:

Собрав информацию, Trojan.Belonard.6 расшифровывает адрес управляющего сервера — oihcyenw.valve-ms[.]ru — и пытается установить с ним соединение. Если это не удается, троянец использует DGA для генерации доменов в зоне .ru. Однако в коде для генерации доменов допущена ошибка, из-за которой алгоритм создает не те домены, которые хотел получить разработчик троянца.

После отправки зашифрованной информации троянец получает ответ от сервера, расшифровывает его и сохраняет переданные файлы в %WINDIR%\System32\. Среди полученных данных содержатся троянцы wmcodecs.dll (Trojan.Belonard.8) и ssdp32.dll (Trojan.Belonard.9).

Кроме описанных выше действий Trojan.Belonard.6 также вызывает со случайной периодичностью следующие функции:

- поиск запущенных клиентов Counter-Strike 1.6;

- запуск Trojan.Belonard.9;

- обращение к серверу разработчика.

Belonard также устанавливается на новых клиентах игры, установленных на устройстве. Эту функцию выполняют Trojan.Belonard.8 и Trojan.Belonard.6.

Троянец удаляет следующие файлы клиента:

В зависимости от языка ОС загружает файлы русскоязычного или англоязычного игрового меню.

Полезная нагрузка троянца заключается в эмуляции на устройстве пользователя некоторого количества поддельных игровых серверов. Для этого троянец отправляет на сервер разработчика информацию о клиенте игры и получает в ответ в зашифрованном виде параметры для создания поддельных серверов.

После обмена пакетами троянец отправляет последний пакет - svc_director с сообщением типа DRC_CMD_STUFFTEXT, которое позволяет выполнить произвольные команды клиента Counter-Strike. Эта проблема известна компании Valve с 2014 года и до сих пор не исправлена. Таким образом, при попытке соединиться с игровым прокси-сервером игрок будет перенаправлен на вредоносный сервер. Это позволит разработчику троянца пытаться эксплуатировать уязвимости игрового клиента пользователя для установки Trojan.Belonard.

Для хранения данных в троянце и общения с сервером в Belonard используется шифрование. В зашифрованном виде хранится имя управляющего сервера, а также некоторые строки кода и имена библиотек. Для этого используется один алгоритм шифрования с разными константами для отдельных модулей троянца. При этом в старых версиях вредоносной программы использовался другой алгоритм для шифрования строк кода.

Алгоритм дешифровки в Trojan.Belonard.2:

Для обмена информацией с управляющем сервером Belonard использует более сложное шифрование. Перед отправкой на сервер информация оборачивается в структуру, уникальную для каждого модуля. Полученные данные шифруются RSA с использованием имеющегося в троянце публичного ключа. Важно заметить, что RSA шифруются только первые 342 байта данных. Если модуль отправляет объем данных, превышающий 342 байта, только первая часть данных будет шифроваться с использованием RSA, а остальная часть шифруется AES. Данные для получения AES-ключа содержатся в блоке, зашифрованном RSA-ключом. В нем же содержатся и данные для генерации AES-ключа, с помощью которого управляющий сервер зашифровывает ответ клиенту.

В начало зашифрованных данных дописывается нулевой байт, после чего они отправляются на управляющий сервер. В ответ сервер отдает зашифрованные данные с указанием размера данных и хэша, что необходимо для сверки с AES-ключом.

Пример данных, полученных от управляющего сервера:

Для расшифровки используется AES в режиме CFB с размером блока 128 бит и ключ, отправленный раннее на сервер. Сначала расшифровываются первые 36 байт данных, из них последний DWORD – это реальный размер полезной нагрузки с заголовком. К AES-ключу добавляется DWORD и хэшируется SHA256. Полученный хэш должен совпасть с первыми 32 расшифрованными байтами. Только после этого расшифровываются остальные принятые данные.

Кроме того, в вирусную базу Dr.Web были добавлены записи для детектирования всех компонентов троянца, а также ведется мониторинг ботов, переключившихся на использование DGA. После принятия всех мер по обезвреживанию ботнета синкхол-сервер зарегистрировал 127 зараженных клиентов. А по данным нашей телеметрии, антивирусом Dr.Web были обнаружены модули троянца Belonard на устройствах 1004 пользователей.

На данный момент ботнет можно считать обезвреженным, но для обеспечения безопасности клиентов Counter-Strike необходимо закрытие существующих уязвимостей со стороны разработчика игры.

Читайте также: