Вирусы вызывающие ddos атаку

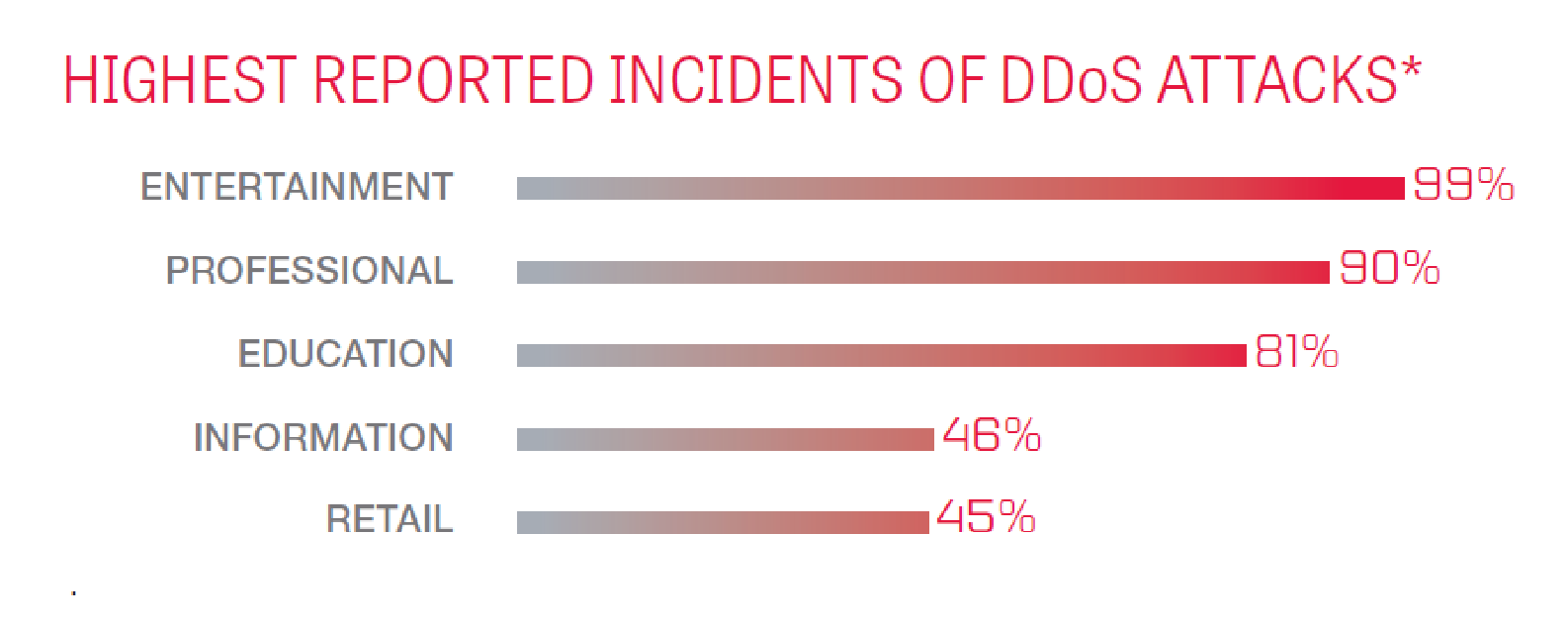

Кого атакуют?

При этом DDoS-атаки существенного ущерба банкам не принесли – они неплохо защищены, поэтому такие атаки, хотя и доставляли неприятности, но не носили критический характер и не нарушили ни одного сервиса. Тем не менее, можно констатировать, что антибанковская активность хакеров значительно увеличилась.

В феврале 2017 года технические службы Минздрава России отразили самую масштабную за последние годы DDoS-атаку, которая в пиковом режиме достигала 4 миллионов запросов в минуту. Предпринимались и DDoS-атаки на государственные реестры, но они также были безуспешны и не привели к каким-либо изменениям данных.

Устройства IoT приобретают все большую популярность в качестве инструментов для осуществления DDoS-атак. Знаменательным событием стала предпринятая в сентябре 2016 года DDoS-атака с помощью вредоносного кода Mirai. В ней в роли средств нападения выступили сотни тысяч камер и других устройств из систем видеонаблюдения.

Она была осуществлена против французского хостинг-провайдера OVH. Это была мощнейшая DDoS-атака – почти 1 Тбит/с. Хакеры с помощью ботнета задействовали 150 тыс. устройств IoT, в основном камеры видеонаблюдения. Атаки с использованием ботнета Mirai положили начало появлению множества ботнетов из устройств IoT. По мнению экспертов, в 2017 году IoT-ботнеты по-прежнему будут одной из главных угроз в киберпространстве.

Последствия атак

Каковы последствия DDoS-атаки? Во время атаки жертва теряет клиентов из-за медленной работы или полной недоступности сайта, страдает репутация бизнеса. Сервис-провайдер может заблокировать IP-адрес жертвы, чтобы минимизировать ущерб для других клиентов. Чтобы все восстановить, потребуется время, а возможно и деньги.

По данным опроса компании HaltDos, DDoS-атаки рассматриваются половиной организаций как одна из самых серьезных киберугроз. Опасность DDoS даже выше, чем опасность несанкционированного доступа, вирусов, мошенничества и фишинга, не говоря о прочих угрозах.

Средние убытки от DDoS-атак оцениваются по миру в 50 тыс. долларов для небольших организаций и почти в 500 тыс. долларов для крупных предприятий. Устранение последствий DDoS-атаки потребует дополнительного рабочего времени сотрудников, отвлечения ресурсов с других проектов на обеспечение безопасности, разработки плана обновления ПО, модернизации оборудования и пр.

Репутация атакованной организации может пострадать не только из-за плохой работы сайта, но и из-за кражи персональных данных или финансовой информации.

По данным опроса компании HaltDos, количество DDoS-атак растет ежегодно на 200%, ежедневно в мире сообщают о 2 тыс. атаках такого типа. Стоимость организации DDoS-атаки недельной продолжительности – всего порядка 150 долларов, а потери жертвы в среднем превышают 40 тыс. долларов в час.

Типы DDoS-атак

Основные типы DDoS-атак: массированные атаки, атаки на протокольном уровне и атаки на уровне приложений. В любом случае цель состоит в том, чтобы вывести сайт из строя или же украсть данные. Другой вид киберпреступлений – угроза совершения DDoS-атаки для получения выкупа. Этим славятся такие хакерские группировки как Armada Collective, Lizard Squad, RedDoor и ezBTC.

DDoS-атаки представляют собой атаки из многих источников, препятствующие доступу легитимных пользователей к атакуемому сайту. Для этого в атакуемую систему направляется огромное количество запросов, с которыми та справиться не может. Обычно для этой цели используются скомпрометированные системы.

Многовекторные атаки составляют порядка 27% от общего числа атак DDoS.

В случае атаки на уровне протокола (например, UDP или ICMP) целью является исчерпание ресурсов системы. Для этого посылаются открытые запросы, например, запросы TCP/IP c поддельными IP, и в результате исчерпания сетевых ресурсов становится невозможной обработка легитимных запросов. Типичные представители — DDoS-атаки, известные в узких кругах как Smurf DDos, Ping of Death и SYN flood. Другой вид DDoS-атак протокольного уровня состоит в отправке большого числа фрагментированных пакетов, с которыми система не справляется.

DDoS-атаки Layer 7 – это отправка безобидных на вид запросов, которые выглядят как результат обычных действий пользователей. Обычно для их осуществления используют ботнеты и автоматизированные инструменты. Известные примеры — Slowloris, Apache Killer, Cross-site scripting, SQL-injection, Remote file injection.

В 2012–2014 годах большинство массированных DDoS-атак были атаками типа Stateless (без запоминания состояний и отслеживания сессий) – они использовали протокол UDP. В случае Stateless в одной сессии (например, открытие страницы) циркулирует много пакетов. Кто начал сессию (запросил страницу), Stateless-устройства, как правило, не знают.

Протокол UDP подвержен спуфингу – замене адреса. Например, если нужно атаковать сервер DNS по адресу 56.26.56.26, используя атаку DNS Amplification, то можно создать набор пакетов с адресом отправителя 56.26.56.26 и отправить их DNS-серверам по всему миру. Эти серверы пришлют ответ по адресу 56.26.56.26.

Тот же метод работает для серверов NTP, устройств с поддержкой SSDP. Протокол NTP – едва ли не самый популярный метод: во второй половине 2016 года он использовался в 97,5% DDoS-атак.

Правило Best Current Practice (BCP) 38 рекомендует провайдерам конфигурировать шлюзы для предотвращения спуфинга – контролируется адрес отправителя, исходная сеть. Но такой практике следуют не все страны. Кроме того, атакующие обходят контроль BCP 38, переходя на атаки типа Stateful, на уровне TCP. По данным F5 Security Operations Center (SOC), в последние пять лет такие атаки доминируют. В 2016 году TCP-атак было вдвое больше, чем атак с использованием UDP.

Соотношение разных типов DDoS-атак по данным отчета Verizon Data Breach Investigations Report (DBIR) (2016 год).

Нередко DDoS-атаки приурочивают к периодам пикового трафика, например, к дням интернет-распродаж. Большие потоки персональных и финансовых данных в это время привлекают хакеров.

DDoS-атаки на DNS

Доменная система имен (Domain Name System, DNS) играет фундаментальную роль в производительности и доступности сайта. В конечном счете – в успехе вашего бизнеса. К сожалению, инфраструктура DNS часто становится целью DDoS-атак. Подавляя инфраструктуру DNS, злоумышленники могут нанести ущерб вашему сайту, репутации вашей компании и повлиять ее финансовые показатели. Чтобы противостоять современным угрозам, инфраструктура DNS должна быть весьма устойчивой и масштабируемой.

По существу DNS – распределенная база данных, которая, кроме всего прочего, ставит в соответствие удобные для чтения имена сайтов IP-адресам, что позволяет пользователю попасть на нужный сайт после ввода URL. Первое взаимодействие пользователя с сайтом начинается с DNS-запросов, отправляемых на сервер DNS с адресом интернет-домена вашего сайта. На их обработку может приходиться до 50% времени загрузки веб-страницы. Таким образом, снижение производительности DNS может приводить к уходу пользователей с сайта и потерям для бизнеса. Если ваш сервер DNS перестает отвечать в результате DDoS-атаки, то на сайт никто попасть не сможет.

DDoS-атаки трудно обнаружить, особенно вначале, когда трафик выглядит нормальным. Инфраструктура DNS может подвергаться различным типам DDoS-атак. Иногда это прямая атака на серверы DNS. В других случаях используют эксплойты, задействуя системы DNS для атаки на другие элементы ИТ-инфраструктуры или сервисы.

При атаках DNS Reflection цель подвергается массированным подложным ответам DNS. Для этого применяют бот-сети, заражая сотни и тысячи компьютеров. Каждый бот в такой сети генерирует несколько DNS-запросов, но в качестве IP источника использует один и тот же IP-адрес цели (спуфинг). DNS-сервис отвечает по этому IP-адресу.

Предположим, атакующий выдал 100 000 коротких запросов DNS по 50 байт (всего 5 Мбайт). Если каждый ответ содержит 1 Кбайт, то в сумме это уже 100 Мбайт. Отсюда и название – Amplification (усиление). Комбинация атак DNS Reflection и Amplification может иметь очень серьезные последствия.

Запросы выглядят как обычный трафик, а ответы – это множество сообщений большого размера, направляемых на целевую систему.

Как защититься от DDoS-атак?

Своевременно обновляйте ПО. Если накатить апдейты удалось, но при этом появились проблемы, см. п.2.

Не забывайте про ограничение доступа. Аккаунты admin и/или должны быть защищены сильными и регулярно сменяемыми паролями. Необходим также периодический аудит прав доступа, своевременное удаление аккаунтов уволившихся сотрудников.

Интерфейс админа должен быть доступен только из внутренней сети или через VPN. Своевременно закрывайте VPN-доступ для уволившихся и тем более уволенных сотрудников.

Сканирование на наличие уязвимостей поможет выявить проблемы в вашей инфраструктуре и программном обеспечении, снизить риски. Простой тест OWASP Top 10 Vulnerability выявит наиболее критичные проблемы. Полезными также будут тесты на проникновение – они помогут найти слабые места.

Используйте CDN-партнера. Сети доставки контента (Content Delivery Network) позволяют доставлять контент сайта посредством распределенной сети. Трафик распределяется по множеству серверов, уменьшается задержка при доступе пользователей, в том числе географически удаленных. Таким образом, хотя основное преимущество CDN – это скорость, она служит также барьером между основным сервером и пользователями.

Защита DNS

А как защитить инфраструктуру DNS от DDoS-атак? Обычные файрволы и IPS тут не помогут, они бессильны против комплексной DDoS-атаки на DNS. На самом деле брандмауэры и системы предотвращения вторжений сами являются уязвимыми для атак DDoS.

На выручку могут прийти облачные сервисы очистки трафика: он направляется в некий центр, где проверяется и перенаправляется обратно по назначению. Эти услуги полезны для TCP-трафика. Те, кто сами управляют своей инфраструктурой DNS, могут для ослабления последствий DDoS-атак принять следующие меры.

-

Мониторинг DNS-серверов на предмет подозрительной деятельности является первым шагом в деле защиты инфраструктуры DNS. Коммерческие решения DNS и продукты с открытым исходным кодом, такие как BIND, предоставляют статистику в реальном времени, которую можно использоваться для обнаружения атак DDoS. Мониторинг DDoS-атак может быть ресурсоемкой задачей. Лучше всего создать базовый профиль инфраструктуры при нормальных условиях функционирования и затем обновлять его время от времени по мере развития инфраструктуры и изменения шаблонов трафика.

Включение DNS Response Rate Limiting (RRL) снизит вероятность того, что сервер будет задействован в атаке DDoS Reflection – уменьшится скорость его реакции на повторные запросы. RRL поддерживают многие реализации DNS.

В случае Unicast каждый из серверов DNS вашей компании получает уникальный IP-адрес. DNS поддерживает таблицу DNS-серверов вашего домена и соответствующих IP-адресов. Когда пользователь вводит URL, для выполнения запроса выбирается один из IP-адресов в случайном порядке.

При схеме адресации Anycast разные серверы DNS используют общий IP-адрес. При вводе пользователем URL возвращается коллективный адрес серверов DNS. IP-сеть маршрутизирует запрос на ближайший сервер.

Anycast предоставляет фундаментальные преимущества перед Unicast в плане безопасности. Unicast предоставляет IP-адреса отдельных серверов, поэтому нападавшие могут инициировать целенаправленные атаки на определенные физические серверы и виртуальные машины, и, когда исчерпаны ресурсы этой системы, происходит отказ службы. Anycast может помочь смягчить DDoS-атаки путем распределения запросов между группой серверов. Anycast также полезно использовать для изоляции последствий атаки.

Средства защиты от DDoS-атак, предоставляемые провайдером

Проектирование, развертывание и эксплуатации глобальной Anycast-сети требует времени, денег и ноу-хау. Большинство ИТ-организаций не располагают для этого специалистами и финансами. Можно доверить обеспечение функционирования инфраструктуры DNS провайдеру – поставщику управляемых услуг, который специализируется на DNS. Они имеют необходимые знания для защиты DNS от DDoS-атак.

Поставщики услуг Managed DNS эксплуатируют крупномасштабные Anycast-сети и имеют точки присутствия по всему миру. Эксперты по безопасности сети осуществляют мониторинг сети в режиме 24/7/365 и применяют специальные средства для смягчения последствий DDoS-атак.

Услуги защиты от DDoS-атак предлагают и некоторые поставщики услуг хостинга: анализ сетевого трафика производится в режиме 24/7, поэтому ваш сайт будет в относительной безопасности. Такая защита способна выдержать мощные атаки — до 1500 Гбит/сек. Оплачивается при этом трафик.

Еще один вариант – защита IP-адресов. Провайдер помещает IP-адрес, который клиент выбрал в качестве защищаемого, в специальную сеть-анализатор. При атаке трафик к клиенту сопоставляется с известными шаблонами атак. В результате клиент получает только чистый, отфильтрованный трафик. Таким образом, пользователи сайта могут и не узнать, что на него была предпринята атака. Для организации такого создается распределенная сеть фильтрующих узлов так, чтобы для каждой атаки можно было выбрать наиболее близкий узел и минимизировать задержку в передаче трафика.

Результатом использования сервисов защиты от DDoS-атак будет своевременное обнаружение и предотвращение DDoS-атак, непрерывность функционирования сайта и его постоянная доступность для пользователей, минимизация финансовых и репутационных потерь от простоев сайта или портала.

Атаки DoS и DDoS

Содержание статьи:

Сегодня компьютеры все чаще становятся жертвами атак. Нападениям подвергаются не только корпоративные устройства и локальные сети крупных компаний, но и компьютеры рядовых пользователей. Атаки могут проводиться как с целью похищения персональных данных, особенно финансовых, так и из простого любопытства и развлечения, например, начинающими хакерами. Также распространенными причинами атак является личная неприязнь к владельцам ресурсов и конкурентная борьба. В последнем случае, они проводятся по заказу и за определенную плату. Способов и видов атак очень много, и с каждым годом они становятся все сложнее и хитроумнее.

Компьютерная атака – это воздействие на систему или получение несанкционированного доступа к ней с использованием программных или программно-аппаратных средств

Ярким примером атак, не ставящих целью похищение данных, являются DoS-атаки. Они приводят к прерыванию обслуживания легитимных пользователей, делают недоступными определенные сервисы или всю систему, что весьма неприятно. Хотя при этом сохраняется конфиденциальность данных, воспользоваться ими становится совершенно невозможно, атаки такого рода мешают полноценной работе с компьютерными ресурсами.

Суть DoS-атаки заключается в том, что злоумышленник пытается сделать временно недоступным конкретный сервер, перегрузить сеть, процессор или переполнить диск. Цель атаки – вывести компьютер из строя, захватить все ресурсы компьютера-жертвы, чтобы другие пользователи не имели к ним доступа. К ресурсам относятся, например, память, процессорное время, дисковое пространство, сетевые ресурсы и т. д. Текст термина

DoS-атака (отказ в обслуживании) – это атака, приводящая к парализации работы сервера или персонального компьютера вследствие огромного количества запросов, с высокой скоростью поступающих на атакуемый ресурс

Основные способы реализации DoS-атак

Существуют два основных способа реализации DoS-атак.

Первый, логический, заключается в использовании уязвимостей в программном обеспечении, установленном на атакуемом компьютере. Уязвимость позволяет вызвать определенную критическую ошибку, которая приводит к нарушению работоспособности системы. Эти атаки направлены на слабые места операционных систем, программного обеспечения, процессоров и программируемых микросхем.

Второй способ заключается в отсылке большого количества пакетов информации на атакуемый компьютер, что вызывает перегрузку сети. Атаки, производимые путем отсылки большого количества пакетов, могут быть выделены в два основных вида.

Атаки, направленные на блокирование каналов связи и маршрутизаторов. Суть атаки заключается в отправлении на атакуемый компьютер огромного потока флуда, то есть запросов неправильного формата или бессмысленных по сути. Флуд полностью забивает всю ширину канала данных или входной маршрутизатор. Поскольку объем данных превышает объем ресурсов для их обработки, становится невозможным получение корректных пакетов данных от других пользователей. В результате, система отказывает им в обслуживании.

Атаки, направленные на переполнение ресурсов операционной системы или приложений. Атаки данного типа нацелены не на канал связи, а на саму систему. Каждая система имеет множество ограничений по разным параметрам (процессорное время, дисковое пространство, память и др.), и смысл атаки заключается в том, чтобы заставить систему эти ограничения нарушить. Для этого на компьютер жертвы посылается огромное количество запросов. В результате перерасхода вычислительных мощностей на сервере система отказывает в обслуживании запросов легитимных пользователей.

Основные типы DoS-атак

Атака Ping-of-Death использует такую уязвимость протокола TCP/IP как фрагментация пакетов данных. В процессе передачи по сети пакеты данных разделяются на фрагменты, которые собираются в единое целое уже по прибытии на компьютер-адресат. Атака происходит следующим образом: на компьютер жертвы посылается сильно фрагментированный ICMP-пакет, размер которого превышает допустимый в протоколе (более 64KB). Когда атакуемое устройство получает фрагменты и пытается восстановить пакет, операционная система полностью повисает, перестает также работать мышь и клавиатура. Атакам такого типа могут подвергнуться операционные системы семейства Windows, Mac и некоторые веpсии Unix.

Пакетная фрагментация. Данный тип атак использует упоминавшийся выше механизм передачи данных по протоколу TCP/IP, в соответствии с которым пакеты данных разбиваются на фрагменты. Фрагментация используется при необходимости передачи IP-дейтаграммы, то есть блока информации, передаваемого с помощью протокола IP, через сеть, в которой максимально допустимая единица передачи данных меньше размера этой дейтаграммы. Атаки данного типа вызывают отказ в обслуживании, используя уязвимости некоторых стеков TCP/IP, связанных со сборкой IP-фрагментов.

Примером может служить атака TearDrop, в результате которой во время передачи фрагментов происходит их смещение, что при сборке пакета вызывает их перекрытие. Попытка атакуемого компьютера восстановить правильную последовательность фрагментов вызывает аварийное завершение системы.

Атака DNS flooding заключается в передаче огромного количества DNS-запросов. Это приводит к перегрузке сервера DNS и делает невозможным обращение к нему других пользователей.

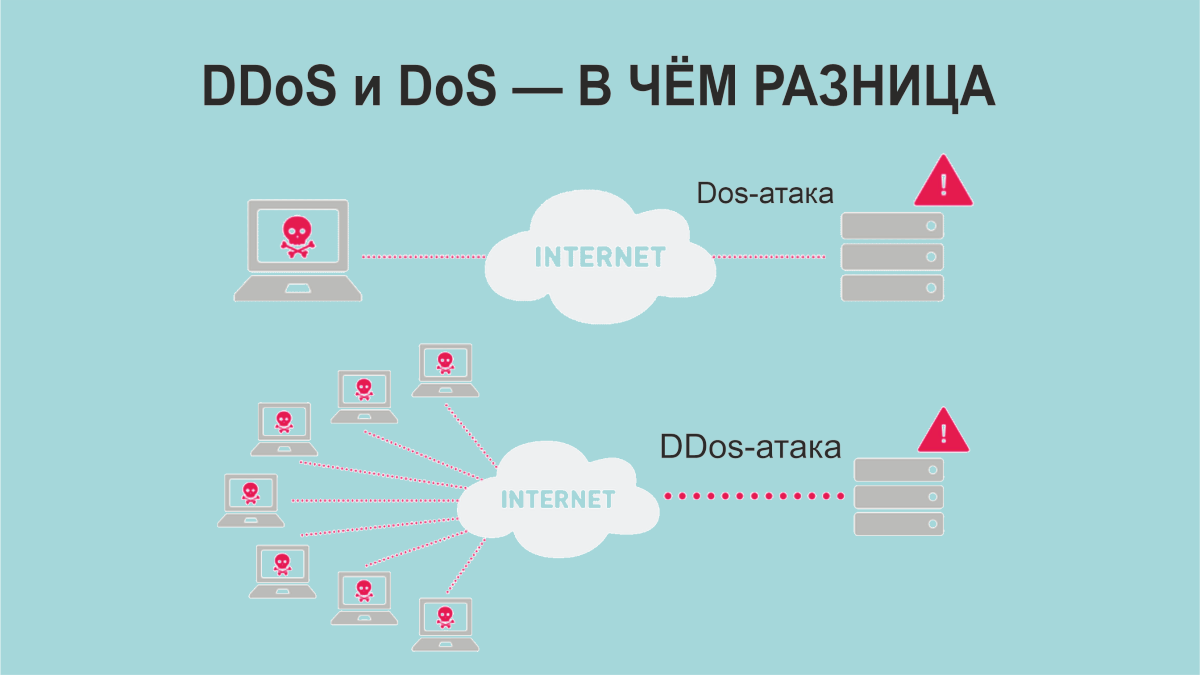

DDoS-атака (распределенный отказ в обслуживании) – это разновидность DoS-атаки, которая организуется при помощи очень большого числа компьютеров, благодаря чему атаке могут быть подвержены сервера даже с очень большой пропускной способностью Интернет-каналов.

Для организации DDoS-атак злоумышленники используют ботнет – специальную сеть компьютеров, зараженных особым видом вирусов. Каждым таким компьютером злоумышленник может управлять удаленно, без ведома владельца. При помощи вируса или программы, искусно маскирующейся под легальную, на компьютер-жертву устанавливается вредоносный программный код, который не распознается антивирусом и работает в фоновом режиме. В нужный момент по команде владельца ботнета такая программа активизируется и начинает отправлять запросы на атакуемый сервер, в результате чего заполняется канал связи между сервисом, на который проводится атака, и Интернет-провайдером и сервер перестает работать.

Распределенную атаку можно провести с помощью не только ботнета, но и механизма отражения. Такие атаки называются DrDOS-атаки (атаки непрямого воздействия, Distributed Reflection DoS). Они осуществляются не напрямую, а через посредников. Чаще всего DrDoS-атаки происходят следующим образом: TCP-пакет отправляется не на атакуемый компьютер, а на любой сервер в Интернете, но в качестве обратного адреса указывается именно адрес компьютера-жертвы. Поскольку любой сервер на пакет TCP c SYN-флагом обязательно отвечает пакетом TCP c флагами SYN+ACK, произвольно выбранный компьютер, не подозревая об этом, отвечает на ложные запросы и автоматически забрасывает потоками пакетов компьютер-жертву.

Существует ряд способов, которые могут помочь предотвратить атаки подобного типа. В их числе:

Рассказываем подробнее, что это за недуг и как от него защититься.

Что такое DDoS

Основная цель DDoS-атаки — сделать веб-площадку недоступной для посетителей, заблокировав её работу. Но бывают случаи, когда подобные нападения производятся для того, чтобы отвлечь внимание от других вредных воздействий. DDoS-атака может, например, проводиться при взломе системы безопасности с целью завладеть базой данных организации.

DDoS-атаки появились в поле общественного внимания в 1999 году, когда произошла серия нападений на сайты крупных компаний (Yahoo, eBay, Amazon, CNN). С тех пор, этот вид кибер-преступности развился в угрозу глобального масштаба. По данным специалистов, за последние годы их частота возросла в 2,5 раза, а предельная мощность стала превышать 1 Тбит/сек. Жертвой DDoS-атаки хотя бы раз становилась каждая шестая российская компания. К 2020 году их общее число достигнет 17 миллионов.

Виртуальный хостинг от Eternalhost — хостинг-площадка с круглосуточной защитой от самых изощрённых DDoS-атак.

Причины DDoS-атак

- Личная неприязнь. Она нередко подталкивает злоумышленников на то, чтобы атаковать корпорации или правительственные компании. Например, в 1999 году было совершено нападение на веб-узлы ФБР, вследствие чего они вышли из строя на несколько недель. Случилось это из-за того, что ФБР начало масштабный рейд на хакеров.

- Политический протест. Обычно такие атаки проводят хактивисты — IT-специалисты с радикальными взглядами на гражданский протест. Известный пример — серия кибер-атак на эстонские государственные учреждения в 2007 году. Их вероятной причиной послужила возможность сноса Памятника Воину-освободителю в Таллине.

- Развлечение. Сегодня все большее количество людей увлекаются DDoS и желают попробовать свои силы. Новички-хакеры нередко устраивают нападения, чтобы развлечься.

- Вымогательство и шантаж. Перед тем, как запускать атаку, хакер связывается с владельцем ресурса и требует выкуп.

- Конкуренция. DDoS-атаки могут быть заказаны от недобросовестной компании с целью повлиять на своих конкурентов.

Кто потенциальные жертвы

DDoS могут разрушить сайты любого масштаба, начиная от обычных блогов и заканчивая крупнейшими корпорациями, банками и другими финансовыми учреждениями.

Чаще всего от DDoS-атак страдают сайты и сервера:

- крупных компаний и государственных учреждений;

- финансовых учреждений (банков, управляющих компаний);

- купонных сервисов;

- медицинских учреждений;

- платежных систем;

- СМИ и информационных агрегаторов;

- интернет-магазинов и предприятий электронной коммерции;

- онлайн-игр и игровых сервисов;

- бирж криптовалюты.

Механизм работы

Признаки DDoS-атаки

Когда действия злоумышленников достигают своей цели, это моментально можно определить по сбоям в работе сервера или размещённого там ресурса. Но есть ряд косвенных признаков, по которым о DDoS-атаке можно узнать ещё в самом её начале.

- Серверное ПО и ОС начинают часто и явно сбоить — зависать, некорректно завершать работу и т. д.

- Резко возросшая нагрузка нааппаратные мощности сервера, резко отличающаяся от среднедневных показателей.

- Стремительное увеличение входящеготрафика в одном или ряде портов.

- Многократно дублированные однотипные действия клиентов на одном ресурсе (переход на сайт, закачка файла).

- При анализе логов (журналов действий пользователей) сервера, брандмауэра или сетевых устройств выявлено много запросов одного типа из разных источников к одному порту или сервису. Следует особо насторожиться, если аудитория запросов резко отличается от целевой для сайта или сервиса.

Классификация типов DDoS-атак

DDoS-атака направлена на сетевой уровень сервера или веб-ресурса, поэтому её часто называют атакой сетевого уровня или транспортного уровня. Её цель— привести к перегрузке табличного пространства на межсетевом экране со встроенным журналом безопасности (брандмауэре), в центральной сети или в системе, балансирующей нагрузку.

Самый распространённый метод DDoS на транспортном уровне — сетевой флуд, создание огромного потока запросов-пустышек на разных уровнях, с которыми физически не может справится принимающий узел.

Обычно сетевая служба применяет правило FIFO, согласно которому компьютер не переходит к обслуживанию второго запроса, пока не обработает первый. Но при атаке количество запросов настолько возрастает, что устройству недостает ресурсов для того, чтобы завершить работу с первым запросом. В итоге, флуд максимально насыщает полосу пропускания и наглухо забивает все каналы связи.

Перегружать пропускной канал не обязательно. Достаточно только привести процессор жертвы к перегрузке или, другими словами, занять весь объем процессного времени.

Но профессиональные хакеры редко прибегают к такому простейшему методу, как перегрузка пропускных каналов. Для атаки сложных систем крупных компаний, они стараются полностью разобраться в системной структуре сервера и написать эксплойт — программу, цепочку команд или часть программного кода, учитывающие уязвимость ПО жертвы и применяющиеся для наступления на компьютер.

Предотвращение и защита от DDoS-атак

Владельцам сайтов, не предусмотревших защиту сервера от DDoS-атак, могут не только понести огромные убытками, но и снижением доверия клиентов, а также конкурентоспособности на рынке.

Самый эффективный способ защиты от DDoS-атак — фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность или ошибки. Фильтры могут устанавливаться, как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Заключение

В этой статье мы рассмотрели, что значит DDoS-атака и как защитить свой сайт от нападений. Важно помнить, что подобные вредоносные действия могут вывести из строя даже самые безопасные и крупнейшие веб-ресурсы. Это повлечет за собой серьезные последствия в виде огромных убытков и потери клиентов. Именно поэтому, обезопасить свой ресурс от DDoS-атак — актуальная задача для всех коммерческих структур и государственных учреждений.

Хотите профессиональный уровень защиты от DDoS-атак — выбирайте VDS от Eternalhost! Постоянный мониторинг и круглосуточная техподдержка.

Читайте также: