Вирусы зомби или боты

Вирусы, черви, трояны и боты являются частью класса программного обеспечения под названием вредоносных программ ( malware) . Это код или программное обеспечение, которое специально разработано, чтобы повредить, разрушить, украсть, или нанести другой вред данным, компьютеру или сети.

Есть много различных классов вредоносных программ, которые имеют различные способы заражения системы и распространения самих себя. Одни вредоносные программы могут заражать системы, будучи встроенными в другие программы или прикрепленными в качестве макросов к файлам. Другие заражают компьютер используя известные уязвимости в операционной системе (ОС), сетевых устройствах или другом программном обеспечении. Например, используются дыры в браузере, что позволяет лишь посетив вредоносный веб-сайт заразить компьютер. Подавляющее большинство, однако, для заражения требуют выполнения некоторых действий от пользователя, например, открыть вложение электронной почты или загрузить файл из Интернета.

Наиболее широко известными типами вредоносных программ являются вирусы, черви, трояны, боты, бэкдоры ( backdoor) , программы-шпионы и рекламное ПО. Ущерб от вредоносного ПО варьируется от вызывающего небольшое раздражение (например, всплывающие окна в браузере) до кражи конфиденциальной информации или деньги, уничтожения данных, а также повреждения или полного разрушения системы и сети.

Вредоносное ПО не может повредить физически оборудованию компьютера и сетевому оборудованию, но может привести к повреждению данных и программного обеспечения, хранящихся на нем. Вредоносное ПО также не следует путать с дефектным ПО, которое предназначено для законных целей, но имеет ошибки и работает не правильно.

Два наиболее распространенных класса вредоносного ПО - это вирусы и черви. Они способны к самовоспроизведению и распространяют сами себя по всем компьютерам. Они могут даже мутировать, чтобы скрыться от антивируса. Отличие червей от вирусов в том, что черви более независимы от файла-носителя, а вирусу для распространения требуется файл, в код которого он внедряется. Рассмотрим подробнее что делает вирус, троян, червь, бот. Чем отличаются трояны от вирусов и червей? Ботнет - что это? Обо все поподробнее.

![]()

Компьютерные вирусы

Компьютерный вирус является одним из видов вредоносного ПО, которое распространяется путем внедрения своей копии в другую программу. Таким образом вирус становится частью этой программы. Он распространяется от одного компьютера к другому, инфицируя все компьютеры на своем пути. Вирусы различаются по серьезности последствий от вызывающих легкое раздражение до повреждения данных и программного обеспечения или отказа операционной системы. Почти все вирусы внедряются в исполняемый файл. Это означает, что вирус может существовать в системе, но он не будет активен и не сможет распространяться, пока пользователь не запустит или не откроет инфицированный файл программы. В то время, когда выполняется основной код зараженной программы, вирусный код тоже выполняется. Как правило, программы-носителя продолжают функционировать после заражения. Тем не менее, некоторые вирусы перезаписывают полностью код других программ своим кодом, что повреждает основную программу. Вирусы распространяются, когда программное обеспечение или документ, с которым они связаны передается от одного компьютера к другому, используя сеть, диск, обмен файлами, или зараженные вложения электронной почты.

![]()

Черви

Компьютерные черви похожи на вирусы в том, что они копируют функциональные копии самих себя и могут вызвать тот же тип повреждений. В отличие от вирусов, которые требуют распространения зараженного файла-носителя, черви являются автономным программным обеспечением и не требует программы-хоста или помощи человека, чтобы размножаться. Для распространения, черви используют либо уязвимость на целевой системе, либо обман пользователя для их запуска. Червь попадает в компьютер через уязвимость в системе и использует функции перемещения файлов или информации в системе, что позволяет ему перемещаться и заражать компьютеры без посторонней помощи.

Черви являются наиболее опасным классом вредоносного ПО с точки зрения распространения и заражения компьютеров, так как для их распространения и заражения новых компьютеров не требуется запуск пользователем файлов-носителей. Например, при подключении флешки к зараженному компьютеру, червь самостоятельно заражает ее, либо имеет возможность самостоятельно распространять свои копии по локальной сети или электронной почте.

![]()

Трояны ( Trojan)

Троян ( t rojan) - тип вредоносного ПО, названный в честь деревянного коня, который греки использовали для проникновения в Трою. Это вредоносное ПО, которое выглядит законно. Пользователей, как правило, обманным путем заставляют загрузить и запустить его на своем компьютере. Это может выглядеть, как запуск какой-либо утилиты или даже видеофайла. Такой файл может быть снабжен иконкой известной программы и иметь аналогичное название. Быть похожим на видеофайл или файл изображения троянам помогают настройки по уолчанию системы Windows , которая скрывает расширение зарегистрированных типов файлов. Тем самым файл типа video.avi.exe отображается в Проводнике как video.avi , что соответствует расширению видеофайлов. Кроме того такой файл часто имеет иконку медиапроигрывателя Windows , что сбивает с толку невнимательного пользователя и он запускает его рассчитывая увидеть фильм.

После того, как троян активирован, он может в разной степени воздействовать на компьютер от раздражающих всплывающих окон и изменения рабочего стола до повреждения данных и ОС (удаление файлов, кражи данных или активации и распространения других вредоносных программ, таких как вирусы). Троян часто создают бэкдоры (backdoor) , дающие злоумышленникам доступ к системе. В последнее время большое распространение получили трояны-винлокеры ( trojan.winlock ), блокирующие рабочий стол компьютера.

В отличие от вирусов и червей, трояны не размножаются путем заражения других файлов и не способны к самовоспроизведению. Троян распространяется взаимодействуя с пользователем, например, открытие вложений электронной почты или загрузка и запуска файла из интернета.

![]()

Боты

"Бот" - производное от слова "робот" и представляет собой автоматизированный процесс, который взаимодействует с другими сетевыми службами. Боты часто автоматизируют задачи и предоставления информации и услуг, которые могли бы производиться человеком. Типичным использованием ботов является сбор информации (например, сканер поисковой системы, ищущий новые сайты), а так же автоматизированное взаимодействие с человеком (например, автоответчик в аське или бот рассказывающий анекдоты).

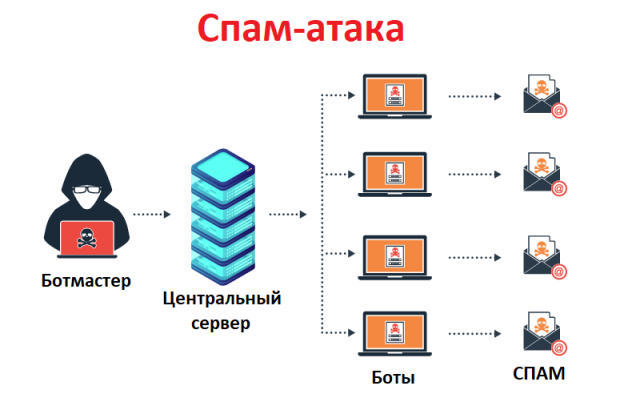

Боты могут использоваться как в хороших, так и в плохих целях. Примером незаконных действий может служить бот-нет (сеть ботов). Вредоносный бот распространяет вредоносное ПО, которое заражает компьютеры и подключает их через бэкдоры к центральному серверу управления, который может управлять всей сетью взломанных устройств. Используя бот-нет злоумышленник может совершать DDOS -атаки на сайты или сервера конкурентов или по заказу. DDOS -атаки представляют собой одновременное огромное количеству бессмысленных запросов на сервер, исходящих от множества устройств (зараженных компьютеров), что приводит к перегрузке и зависанию сервера и невозможности нормальной работы и передачи информации (например, сайт перестает работать).

В дополнение к червеобразной способности самораспространяться, боты могут записывать нажатия клавиш, красть пароли, собирать финансовую информацию, совершать DDOS -атаки, рассылать спам. Боты имеют все преимущества червей, однако более универсальны и кроме того, объединены в сеть, которая позволяет контролировать зараженные компьютеры и совершать определенные действия по команде с контрольного центра. Создавая бэкдоры боты могут загружать на компьютер другие вредоносные программы, как вирусы или черви.

Боты в большинстве случаев стараются никак не проявлять себя для пользователя, поэтому опознать, что компьютер заражен бывает непросто.

Таким образом вредоносные боты являются наиболее опасными с точки зрения защиты информации, так как они не только сами распространяются и распространяют другое вредоносное ПО, но и способны совершать свои действия по команде из вне.

Эксплойты (Exploit)

Эксплойт является частью программного обеспечения, командами или методологией, которая нацелена на взлом конкретной уязвимости безопасности. Эксплойты не всегда обладают вредоносными намерениями. Они иногда используются только как способ демонстрации того, что существует уязвимость. Тем не менее, они являются общим компонентом вредоносных программ.

Одна из заповедей безопасности, как мы уже упоминали, – это быть чуткими к возможной попытке захвата контроля над компьютером.

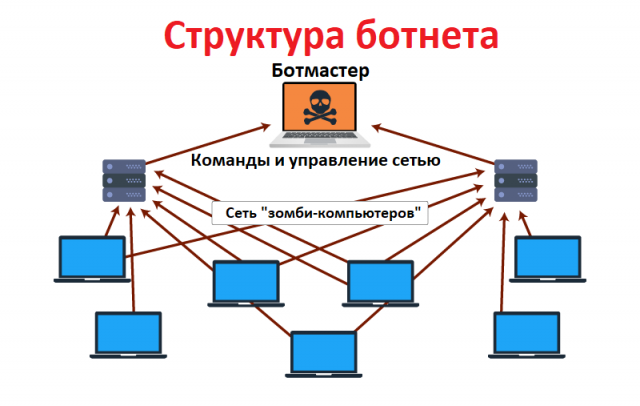

О ботнетах говорят, когда компьютеры рядовых пользователей попадают под управление серверов C&C (command and control), которые собирают данные и, как правило, отправляют команды на компьютеры-зомби. Не всегда, однако, такой сервер необходим. В случае P2P-ботнета используется взаимная связь между компьютерами-зомби.

Наиболее частые симптомы заражения компьютера

Первый шаг, который мы должны сделать, это убедиться, что наш компьютер проявляет признаки, характерные для машин-зомби.

- внезапное, ничем необъяснимое замедление работы компьютера, повторяющееся поведение;

- чрезмерная активность дисков и сетевого соединения;

- внезапное изменение поведения известных сайтов;

- постоянно появляющиеся всплывающие окна, независимо от того, какой сайт мы просматриваем;

- усиленная активность пакета защиты – в том числе сигналы о странных соединениях;

- сообщения о недоставленных сообщениях электронной почты, а также уведомления от друзей, что мы посылаем им спам;

- проблемы с запуском компьютера, частые зависания компьютера, сообщения об ошибках;

- дополнительные программные расширения браузера и файлы, появляющиеся и исчезающие с диска;

- неизвестные нам программы, которые появляются в диспетчере задач, а также расширения браузера, которые вы не устанавливали.

Описанные выше симптомы указывают на повышенный риск, но это ещё не означает, что наш компьютер заражен.

Причиной определенного поведения может быть плохая оптимизация системы. Это также может быть эффект вредоносных инфекций, которые, однако, не имеют связи с превращением нашего компьютера в машину-зомби.

Первая линия обороны – антивирус

Если антивирус обнаруживает вредителей, необходимо проверить, связаны ли они с работой бот-сети или являются обычными компьютерными вирусами, которые необходимо удалить. Мы рекомендуем связаться со службой поддержки вашего антивируса, почитать интернет-форумы, посвященные безопасности, а также провести сбор информации о паразите.

Сканирование компьютера с помощью антивирусной системы – это половина успеха. Часть вредоносных программ, ответственных за превращение компьютера в зомби, может быть скрыта с помощью руткитов.

Вторая линия защиты – брандмауэр

Брандмауэр используется не только для защиты от вторжений. Его можно использовать для блокировки интернет-трафика по нашему усмотрению.

В первую очередь, когда мы думаем, что наш компьютер зомбирован, но антивирус ничего не обнаружил, стоит уделить немного времени на анализ его поведения. Уровень защиты в Брандмауэре следует установить на максимум, а также включить Интерактивный режим, чтобы любые попытки соединения были выявлены.

Затем мы ищем активность, которая не связана с функционированием какого-либо системного приложения или программного обеспечения, которые мы сами установили. Иногда инфекция может также распространяться и на системные файлы, а схема идентификации будет очень сложной, поэтому стоит проконсультироваться со специалистами в случае каких-либо сомнений.

Сетевая активность также контролируется и записывается в логи, которые можно потом спокойно просмотреть. По мере того, как мы будем исключать неправильно работающие процессы, комфорт использования компьютера вернется к исходному состоянию.

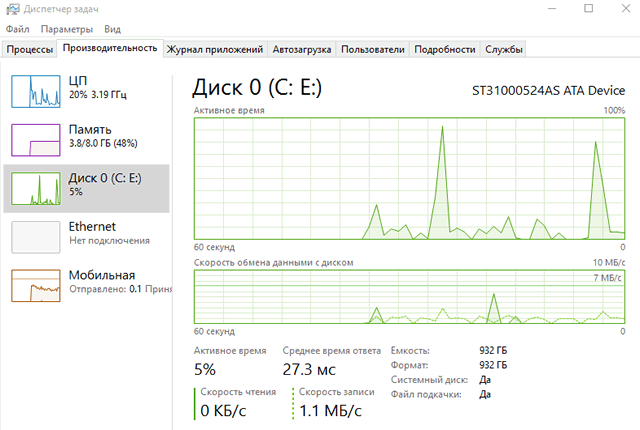

Нагрузка на компьютер – вы можете этого не заметить

Современные компьютеры являются очень эффективными, потому существует риск, что Вы даже не заметите чрезмерной нагрузки на компьютер. Поэтому необходимо для уверенности проверять наш компьютер с помощью следующих инструментов:

- Системный Диспетчер задач – в последних версиях Windows он позволяет контролировать запущенные приложения, а также предоставляет данные об использовании ресурсов компьютера.

После запуска Диспетчера мы можем:

- просмотреть все активные процессы и выявить вызывающее их программное обеспечение;

- проверить нагрузку на доступ в Интернет через любое приложение;

- просмотреть список сервисов, особенно активно работающих, которые не связаны с операционной системой или программным обеспечением;

- проверить использование ресурсов, в частности процессора, памяти.

Также стоит обратить внимание на следующие программы:

- Sysinternals Suite – это популярный пакет приложений для мониторинга системы может заменить системные утилиты, а благодаря удобному интерфейсу и расшифровке необходимой информации будет намного проще. В этом пакете Вы найдете:

- TCPView – показывает список всех активных соединений вместе с адресами целевых компьютеров, позволяет идентифицировать их владельца (инструмент Whois);

- Process Explorer – расширенная версия списка процессов Диспетчера задач, группирует задачи по приложениям, что позволяет оценить взаимозависимости между программным обеспечением;

- ProcMon – контролирует всю активность жесткого диска, реестра и программного обеспечения, позволяет вести логи для последующего анализа.

Мой компьютер зомби – что делать

Если в ходе сканирования компьютера антивирусом и поиска руткитов будет выявлена опасность, вы должны устранить угрозу. Даже если это только вредоносные программы, не связанные с ботнетом.

Однако, следует знать, что для удаления некоторых вредителей потребуется процедура очистки компьютера – инструкции, что делать, Вы найдете на сайтах, посвященных безопасности.

Самый верный способ – это полная переустановка системы, в том числе тщательная очистка (путем форматирования) дисков в компьютере.

Следует также иметь в виду, что переустановку надо проводить с помощью проверенных носителей и источников программного обеспечения. Первым приложением, которое следует устанавливать после переустановки системы, должен быть пакет безопасности. Следует сделать это, прежде чем ваш компьютер получит доступ к сети.

Мы постоянно используем Интернет, чтобы управлять своими цифровыми устройствами в работе и трансляции жизни в социальные сети.

Наряду с нашим подключением к Интернету появляется связь с такими побочными эффектами, как вирусы, спам, хакерские атаки и цифровое мошенничество. Количество фишинговых сайтов, вредоносных писем, разрушительных вирусов возросло во всем мире.

Из различных угроз, с которыми отдельные лица и многие компании сталкиваются в наши дни через Интернет, ботнет является наиболее распространенным.

Ботнет — это сеть компьютеров, которые управляются хакерами удаленно.

Ботнеты используются преступниками для распространения программ-вымогателей на ваш ноутбук, телефон, планшет, компьютер. Они могут быть не обнаружены даже антивирусом, и вы можете долгое время не догадываться, что ваше устройство является частью ботнета.

Что такое ботнет в 2018 году?

Происхождение ботнетов главным образом зародилось в каналах интернет-чатов (IRC).

В конце концов, спамеры стали использовать уязвимости, присутствующие в сетях IRC,

и разработали ботов.

Одноранговая модель (PTP, Peer-to-peer)

Чтобы преодолеть недостаток использования одного централизованного сервера, были созданы ботнеты современного типа. Они взаимосвязаны в форме одноранговой структуры.

В модели бот-сети P2P каждое подключенное устройство работает независимо как клиент и как сервер, координируя между собой обновление и передачу информации между ними.

Структура бот-сети P2P сильнее из-за отсутствия единого централизованного управления.

Распределенный отказ в обслуживании

Ботнет может использоваться для атаки распределенного отказа в обслуживании (DDoS) с целью уничтожения сетевых подключений и сервисов.

Это делается путем перегрузки вычислительных ресурсов.

Наиболее часто применяемыми атаками, являются атаки TCP SYN и UDP.

DDoS-атаки не ограничиваются только веб-серверами, но могут быть направлены на любую службу, подключенную к Интернету. Серьезность атаки может быть увеличена путем использования рекурсивных HTTP-потоков на веб-сайте жертвы, что означает, что боты рекурсивно следуют по всем ссылкам в HTTP-пути.

Одна из крупнейших DDoS-атак ботнета 2018 года была связана с IoT и использовала вирус ботнета Mirai.

Вирус предназначался для десятков тысяч менее защищенных интернет-устройств и контролировал их, превращая в ботов для запуска DDoS-атаки.

Mirai породил множество производных запросов и продолжил расширяться, делая атаку более сложной.

Это навсегда изменило ландшафт угроз с точки зрения используемых методов.

Спам и мониторинг трафика

Ботов можно использовать в качестве анализатора для выявления наличия конфиденциальных данных на зараженных машинах или компьютерах-зомби. Они также могут найти бот-сети конкурента (если они установлены на той же машине), и могут быть своевременно взломаны. Некоторые боты предлагают открыть прокси-сервер SOCKS v4 / v5 (универсальный протокол прокси для сети на основе TCP / IP). Когда прокси-сервер SOCKS включен на скомпрометированной машине, его можно использовать для различных целей, например, для рассылки спама.

Боты используют анализатор пакетов для отслеживания информации или данных, переданных скомпрометированной машиной. Сниффер может получить конфиденциальную информацию, такую как имя пользователя и пароль.

С помощью кейлоггера ботмастеру легко получить конфиденциальную информацию и украсть данные пользователя. Используя программу кейлоггер, злоумышленник может собрать только те ключи, которые набраны в последовательности клюевых слов, таких как PayPal, Yahoo и другое.

Разновидность шпионского ПО, идентифицируемая как OSX / XSLCmd, перенесенная из Windows в OS X, включает в себя возможность ведения блогов и захвата экрана.

Массовая кража личных данных

Различные виды ботов могут взаимодействовать для совершения крупномасштабной кражи личных данных, что является одним из наиболее быстро растущих преступлений. С помощью ботов можно маскироваться под известный бренд и просить пользователя предоставить личные данные, такие как пароль банковского счета, данные кредитной карты, данные о налогообложении.

Массовая кража личных данных может быть осуществлена с использованием фишинговых писем, которые вынуждают жертв вводить учетные данные для входа на веб-сайты, как eBay, Amazon или даже известные коммерческие банки.

Злоупотребление платой за клик

Программа Google Ads позволяет веб-сайтам показывать рекламные объявления Google и тем самым зарабатывать на них деньги. Google платит деньги владельцам веб-сайтов на основании количества кликов, полученных от рекламы. Скомпрометированные машины используются для автоматического нажатия на ссылки, увеличивая количество фейковых кликов.

Рекламное программное обеспечение используется для привлечения пользователей за счет рекламы на веб-страницах или в приложениях. Они появляются на компьютерах без ведома или разрешения пользователей, а оригинальная реклама заменяется мошенническим рекламным ПО, которое заражает систему любых пользователей, кто на нее нажимает.

Рекламное программное обеспечение выглядит как безвредная реклама, но использует шпионское ПО для сбора данных браузера.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Ботнет (от англ. "bot" – "бот, робот" и "net" – "сеть") – группа компьютеров, которые объединены в единую сеть, управляемую злоумышленниками при помощи вредоносного программного обеспечения (бота) без ведома пользователей. Чаще всего для создания ботнетов хакеры заражают компьютеры специальными вирусами-бэкдорами или используют уязвимости IRC, почтового или прочих прикладных протоколов.

Ботнеты имеют очень широкий спектр применения. Фактически, имея доступ к любому компьютеру зомби-сети, злоумышленники могут выполнять на нём любые действия. Они могут воровать сохранённые пароли, рассылать спам от имени пользователя, добывать криптовалюту (главный тренд этого года!) или просто использовать ПК жертвы в качестве прокси-сервера для скрытия собственного IP.

Выявить принадлежность конкретного компьютера к ботнету бывает весьма сложно. Особенно, если учесть, что заражённые сети могут создаваться для будущей перепродажи и до определённого момента вирус будет находиться в режиме ожидания. Однако, по косвенным или прямым уликам определить заражение и устранить его всё-таки можно. Об этом читайте в нашей статье ниже.

А Ваш компьютер входит в зомби-сеть?

В последнее время стали распространятся вирусы, которые явно не вредят компьютеру пользователя, но получают к нему практически полный доступ, который может быть использован в любых целях. А объединение тысяч заражённых компьютеров по всему миру дают злоумышленникам огромные вычислительные мощности.

Чего-чего хорошего, а компьютерных вирусов за последние десятилетия было создано великое множество. И все они различаются по принципу своего действия и поведения. Одни вирусы просто удаляют системные файлы, приводя компьютер в нерабочее состояние (черви), другие воруют данные пользователя и всячески шпионят за ним (трояны), третьи шифруют данные на диске, требуя выкуп за их обратную дешифровку (криптеры или шифровальщики).

Однако, есть и такие вирусы, которые визуально себя ничем сразу не проявляют и, на первый взгляд, не причиняют никакого вреда. Они просто молча "сидят" и ждут команды извне. Получая такую команду, они загружают и выполняют любой другой вредоносный код, незаметно для пользователя пропуская его на компьютер с эдакого "чёрного хода" (определённого рода уязвимости системы). За такое поведение эти вирусы и получили название бэкдоров (от англ. "back door" – "чёрный ход").

Заражённый бэкдором компьютер продолжает работать в штатном режиме, но он уже не принадлежит полностью своему владельцу. С момента заражения он начинает входить в зомби-сеть таких же инфицированных ПК по всему миру, которые составляют вместе так называемый ботнет, готовый в любой момент выполнить любую команду злоумышленников, организовавших его.

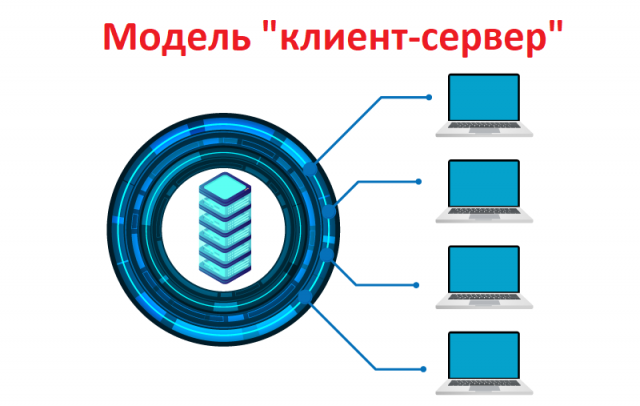

В крупных компаниях и различных конторах часто можно встретить иерархические локальные сети. В них есть один сервер, который выполняет роль шлюза для выхода в Интернет и может в той или иной мере контролировать подключённые к нему компьютеры пользователей. Осуществляется последнее установкой специального софта, который и отвечает за выполнение определённых действий на стороне клиента (удалённый запуск программ, сбор статистики, выключение, перезагрузка и т.п.).

Так вот, ботнет во многом напоминает подобные корпоративные сети. Разница состоит лишь в том, что пользователь заражённого ботом ПК продолжает выходить в Интернет прежним способом и вообще даже не знает, что его компьютер может контролироваться кем-либо извне!

Бот (как правило, вирус типа backdoor или руткит) после попадания на компьютер пользователя первым делом прописывает себя в исключения антивируса, в автозагрузку системы и/или программы, к которой привязывается (чаще всего, браузер или почтовый клиент). Затем, в зависимости от целей хакеров, создающих ботнет, либо переходит в режим ожидания и ждёт новых команд, либо сразу начинает скачивать и устанавливать другой вредоносный код (например, средство рассылки спама или майнер).

По принципу работы ботнет может быть централизованным или децентрализованным. Первый тип зомби-сетей во многом схож с описанной выше моделью корпоративной сети и управляется с единого сервера, который принадлежит злоумышленникам. Второй тип ботнетов более сложен технически и работает по принципу P2P-сетей. То есть, компьютеры, которые в него входят, одновременно являются и клиентами и серверами, что позволяет им в автоматическом режиме обмениваться данными (например, для обновления программы-бота):

При выявлении бороться с централизованными ботнетами проще, поскольку для их разрушения достаточно вычислить основной сервер. С P2P-сетями намного сложнее, поскольку управляющим может оказаться любой из тысяч (или даже миллионов) компьютеров зомби-сети. К тому же, сеть будет оставаться работоспособной до тех пор, пока в ней есть хотя бы один ПК с работающей программой-ботом, который способен размножаться.

Различные службы кибербезопасности и разработчики антивирусов постоянно ведут работы по выявлению и нейтрализации ботнетов. Тем не менее, по всему миру постоянно появляются всё новые и новые зомби-сети. И во многом этому способствуют сами пользователи компьютеров.

Всего существует не так уж много способов заразить свой компьютер любым типом вирусов (в том числе и таким, который служит для создания ботнетов). Можем их перечислить:

- Прямой взлом компьютера (или чаще локальной сети) путём перебора паролей (так называемый "брутфорс" от англ. "brute force" – "грубая сила") с целью получения доступа от имени администратора. Чаще всего такие атаки совершаются целенаправленно на частные сети крупных компаний с целью промышленного шпионажа. Они довольно ресурсозатратны для хакеров, поэтому для взлома обычных пользователей практически не применяются.

- Заражение ПК с использованием хакером той или иной уязвимости в коде операционной системы или используемого программного обеспечения. Обычно при выявлении таких уязвимостей разработчики ПО реагируют довольно быстро и исправляют их при помощи обновлений. Так что, если не использовать устаревшие программы, то шансы заразиться этим способом весьма незначительны.

- Заражение компьютера при санкционированном доступе. Этот вариант заражения может быть как целенаправленным, так и случайным. Например, Вы отдали свой компьютер на ремонт в небольшую полулегальную компьютерную фирмочку и тамошний "мастер" установил Вам какую-нибудь взломанную программу с вирусом в придачу. Это можно отнести к непреднамеренному заражению. Если же, например, тот же "мастер" пришёл к Вам домой или запросил у Вас удалённый доступ к Вашему компьютеру и явно копается не там, где нужно, устанавливая что-то подозрительное, то тут уже может иметь место целенаправленное инфицирование "самопальными" вирусами. Хорошо, что такие "умельцы" встречаются нечасто и о них рано или поздно становится известно благодаря "сарафанному радио".

- Инфицирование через подключение заражённых съёмных носителей информации. По сути, это вариант санкционированного доступа к компьютеру, но здесь главную роль играет не человек, который неумышленно или специально внедряет вирус, а техника. Например, если флешка вашего товарища заражена autorun-вирусом, а на Вашем ПК не отключён автозапуск съёмных запоминающих устройств, то есть вероятность, что при автозагрузке вредоносный код выполнится и инфекция проникнет к Вам. Наилучшим методом борьбы с таким способом распространения заразы является отключение автозапуска для CD- и USB-носителей.

- Заражение путём ввода пользователя в заблуждение. Пожалуй, самый распространённый способ инфицирования компьютеров по всему миру. Здесь в ход идёт и социальная инженерия, и навязчивая реклама, и спам-рассылки, словом всё, что может заставить незадачливого пользователя самостоятельно установить вирус себе на компьютер. Обычно вирусы идут "в нагрузку" к какой-либо полезной (или не очень) программе.

Как видим, из всех способов заражения наиболее вероятным является последний. Мы сами по собственной невнимательности забываем снять галочки при инсталляции программ, игнорируем предупреждения антивируса (если он вообще установлен) или открываем всяческие вложения электронной почты, не задумываясь о последствиях. Как результат – самостоятельно инфицируем свой же компьютер.

Соответственно, чтобы не превратить свой компьютер в бесполезную груду металла или в "зомби", достаточно просто придерживаться общеизвестных правил, которыми мы часто пренебрегаем:

- использовать антивирус в связке с брандмауэром и не игнорировать их предупреждения;

- не открывать подозрительные вложения электронной почты или сообщений в соцсетях;

- на различных сайтах внимательно смотреть, какие кнопки Вы нажимаете при скачивании программ;

- не поддаваться на провокационную рекламу, обещающую Вам крупный выигрыш после скачивания и установки чего-либо;

- использовать, по возможности, обновлённое программное обеспечение;

- не пользоваться автозапуском флешек и дисков;

- всегда создавать резервные копии самых важных данных и хранить их вне компьютера.

Мы выяснили, что такое ботнет, откуда он может появиться на Вашем компьютере, но остаётся вопрос, зачем хакеры так усердно создают зомби-сети. Тут условно можно разделить все подобные сети на две категории: те, которые злоумышленники используют для собственных нужд, и те, которые создаются с ориентацией на получение прибыли.

Любой, даже не самый большой, ботнет на пару сотен машин – это уже довольно большая вычислительная мощь. И хакеры её могут использовать, например, для того же брутфорса. Ведь одновременный подбор паролей с нескольких компьютеров пропорционально сокращает время взлома! Также злоумышленники могут использовать сеть заражённых ПК в качестве цепочки прокси-серверов для маскировки своего реального местоположения.

Вариант ботнета для заработка предполагает более широкий спектр действий:

- рассылка спама, за которую платит заказчик;

- сбор данных пользователей для последующей перепродажи (пакет таких данных стоит на чёрном рынке от $2 до $10);

- организация DDoS-атак на сайты (здесь прибыль может получаться как от заказчика, так и от владельца сайта, который платит за скорейшее прекращение атаки);

- накрутка рейтинга чего-либо;

- майнинг криптовалют.

Кроме того, крупные ботнеты хакеры могут сдавать в аренду заинтересованным лицам или вовсе продавать им же за довольно внушительные суммы (речь идёт о десятках и сотнях тысяч долларов!). Аренда обходится обычно дешевле. Например, зомби-сеть из пары сотен заражённых компьютеров можно арендовать за сумму от $100–$200, при этом стоимость одного бота стартует с отметки всего в 50 центов.

Как уже говорилось выше, с ботнетами постоянно борются всевозможные спецслужбы и антивирусные компании. Однако, даже наличие самого продвинутого антивируса на Вашем ПК не гарантирует 100% защиты! Воспользовавшись брешью в системе или невнимательностью пользователя, вирус всё-таки может проникнут на компьютер. Поэтому важно его вовремя обнаружить и нейтрализовать.

Подозрение на наличие вируса может возникнуть у Вас, если компьютер начал резко работать медленнее обычного при сохранении штатного режима его использования. Частые зависания без запуска ресурсоёмких программ, появление в диспетчере задач подозрительных процессов и повышение Интернет-трафика в режиме простоя – вот основные причины, по которым следует начать поиски бота (или любого другого возможного вируса).

Первым делом, как ни странно, можно воспользоваться установленным антивирусом. Если после проведения сканирования он ничего не обнаружил, обязательно проверьте, нет ли в его "белом списке" (обычно его можно найти в настройках) подозрительных записей, которые Вы не санкционировали. Ведь часто продвинутые боты умеют автоматически прописывать себя в исключения антивируса и он их просто игнорирует. Удалите из списка ненужные записи и повторите сканирование:

Если антивирус ничего не обнаружил, то можно открыть Диспетчер задач (CTRL+SHIFT+ESC) и внимательно его изучить. Подозрения должны вызвать процессы, маскирующие свои названия под названия системных. Чаще всего, подделывается имя процесса svchost.exe путём перестановки (например, scvhost.exe) или удаления букв (например, svhost.exe). Оригинальный процесс может быть запущен в нескольких экземплярах, что затрудняет поиск подделки. Поэтому для удобства поиска можно сортировать процессы по имени и сразу проверять группу "Фоновые процессы":

Учтите, что обычный Диспетчер задач отображает далеко не полную картину по всем запущенным и запланированным процессам. Поэтому я бы рекомендовал использовать более продвинутые альтернативные программы Process Explorer или AnVir Task Manager, которые подробно описаны на нашем сайте.

Последним средством обнаружения возможного бота может стать мониторинг сетевой активности Вашего компьютера. Для этой цели я рекомендую воспользоваться программой NetWorx (увы, новые её версии стали платными, поэтому используем последнюю бесплатную версию 5.5.5). Открываем меню "Инструменты" и выбираем "Соединения". Просматриваем и проверяем IP-адреса всех подозрительных соединений со статусом ESTABLISHED (установленные) и LISTENING (прослушиваемые):

Особое внимание стоит обратить на порты, указанные после двоеточия Вашего Локального адреса. Дело в том, что многие боты для "общения" с другими ботами или сервером злоумышленников используют команды, передающиеся по IRC-каналу. Для IRC в Windows обычно зарезервированы порты 666x (чаще всего 6667 или 6668) и 194. Наличие TCP-трафика по этим портам при отсутствии у Вас IRC-клиента может быть явным признаком наличия на Вашем ПК бота.

После выявления бота его можно удалить. Если он представляет собой единый EXE-файл, то избавиться от него можно удалением данного файла. Однако, он может быть установлен как программа, драйвер и/или задача в Планировщике заданий. Поэтому для надёжности нужно будет проверить:

- список установки-удаления программ;

- список расширений установленных браузеров;

- перечень автозагрузки;

- список служб;

- содержимое Планировщика задач.

К сожалению, ботнеты (как и другое вирусное ПО) постоянно совершенствуются и обнаружить их становится всё сложнее и сложнее. Как говорится, спасение утопающего – дело рук самого утопающего. Поэтому не нужно полностью полагаться на защиту антивируса, а следует просто быть более внимательным при работе в Интернете и не игнорировать базовые правила кибербезопасности.

При подозрении же на наличие бота на Вашем компьютере не поленитесь лишний раз просканировать свой ПК антивирусом и проверить вручную все возможные места дислокации вируса. Этим Вы не только обезопасите себя, но и, возможно, предотвратите масштабную вирусную эпидемию или создание новой зомби-сети!

Читайте также:

- Асд 2 при гепатите и циррозе

- Кашель при аденовирусе чем лечить

- Что за вирус сбивает время

- Дезинфекция помещений от вирусов и бактерий лампа

- Неактивный гепатит с это заразно