Восстановление сети xp вирусов

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск - Программы - Стандартные - Служебные - Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE - Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную - восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ - микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл - Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt - для драйвера от антивируса Касперского

или другое название - для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96B-E325-11CE-BFC1-08002BE10318>

UpperFilters=kbdclass

Мышь:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96F-E325-11CE-BFC1-08002BE10318>

UpperFilters=mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

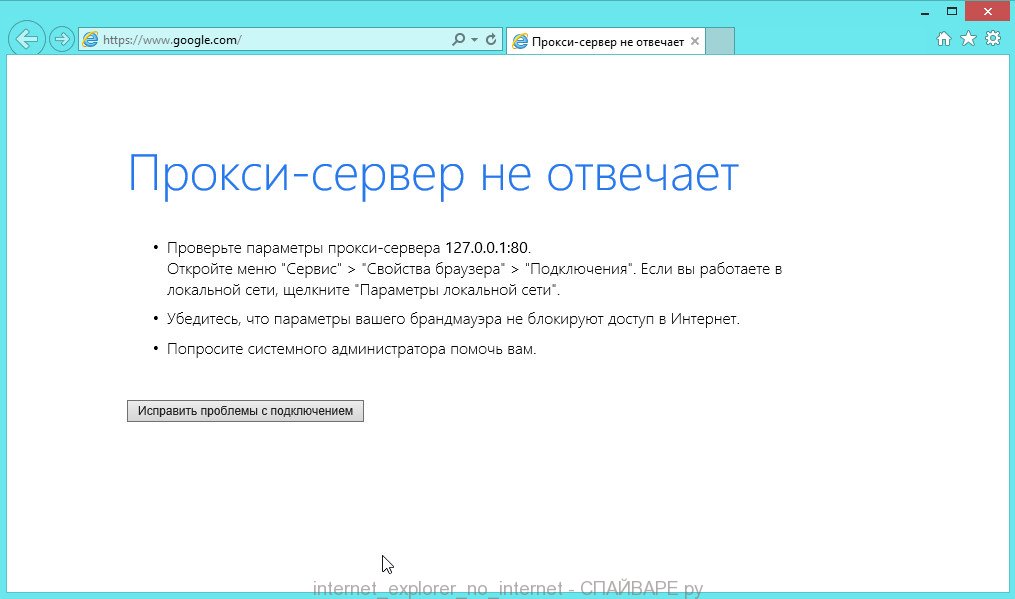

Если вы столкнулись с отсутствием доступа к Интернет или часть сайтов перестали открываться, то возможны два варианта: вирус блокирует доступ к некоторым сайтам или ваш антивирус удалил вредоносную программу, которая изменила настройки операционной системы определяющие соединение с Интернетом. Это могут быть настройки прокси сервера браузера, настройки сетевой карты (Протокол Интернета версии 4), конфигурация LSP стека и др.

Инструкция, которая приведена ниже, поможет вам решить проблемы с доступом к Интернету. Причём используются разнообразные способы, от самых простых, до требующих применения специальных программ. Выполняйте их один за другим. Если доступ к Интернету восстановиться на каком-то из этапов, то вы можете остановиться и не выполнять следующие. В случае возникновения вопросов оставляйте комментарий ниже, задавайте вопрос в разделе Вопросы и Ответы на нашем сайте или обратитесь на наш форум за помощью.

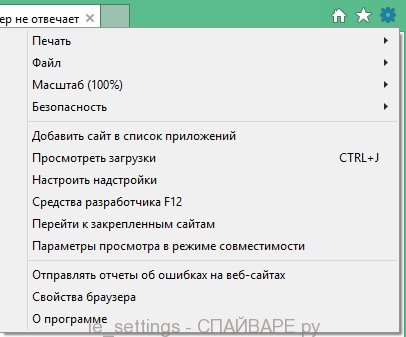

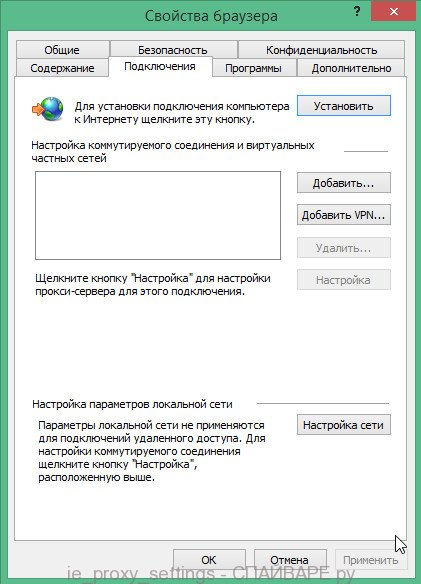

Кликните по пункту Свойства браузера. Вам будет показано окно с несколькими вкладками. Выберите вкладку Подключения.

Кликните по кнопке Настройка сети как показано ниже.

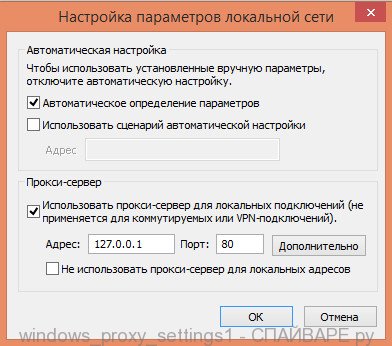

В разделе Прокси-сервер снимите галочку напротив надписи Использовать прокси сервер для локальных подключений. Кликните OK и ещё раз OK.

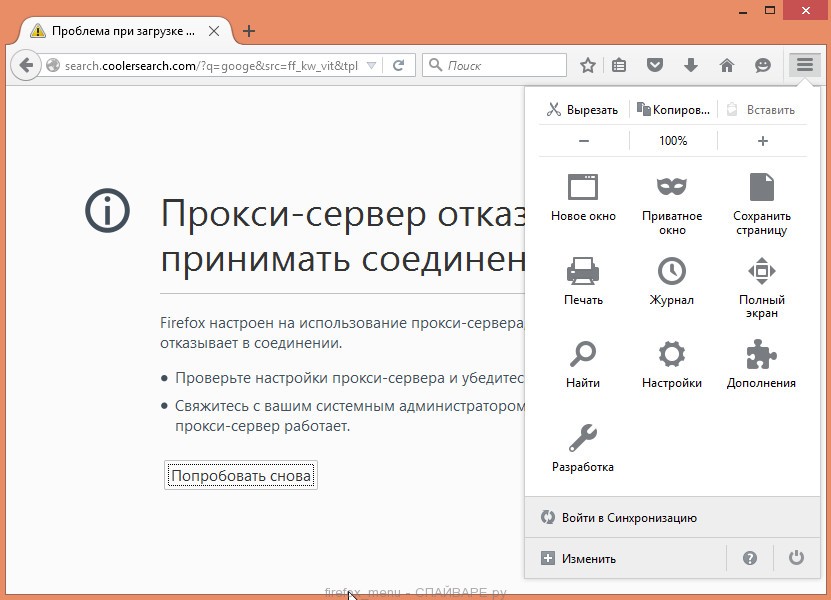

Mozilla Firefox

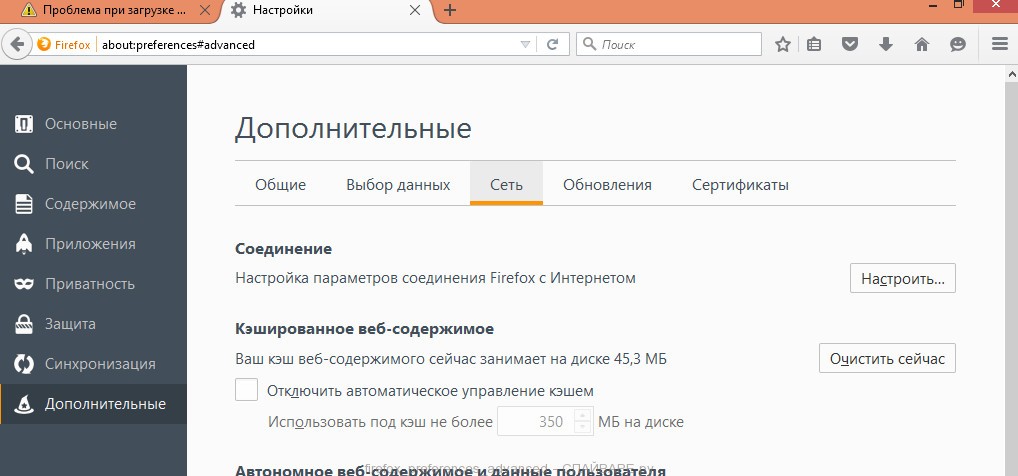

Здесь кликните по иконке в виде шестерёнки с надписью Настройки. Перед вами откроется окно с настройками Firefox. Кликните по надписи Дополнительные.

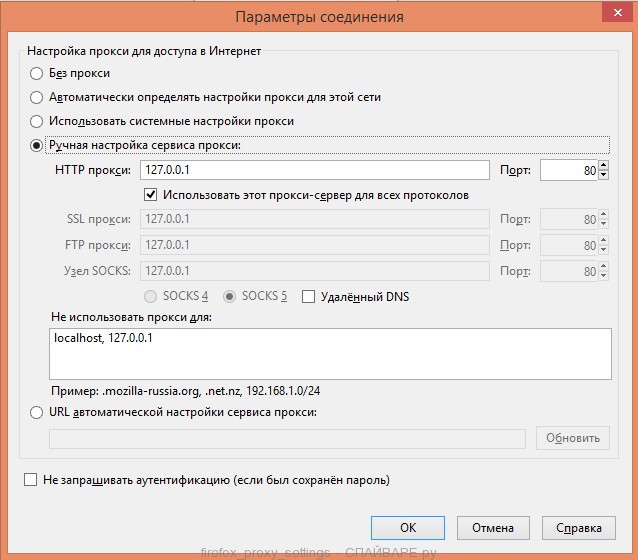

В открывшемся окне, в разделе Соединение, кликните по кнопке Настроить. Это действие откроет настройки определяющие какой прокси сервер должен использовать браузер.

Выберите пункт Без прокси и кликните по кнопке OK. Перезапустите браузер.

Windows XP, Vista, 7

Кликните по кнопке Пуск, в открывшемся меню выберите пункт Сетевые подключения.

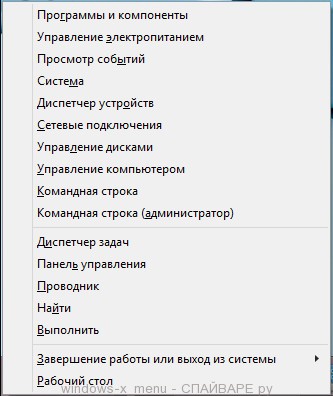

Windows 8, 8.1, 10

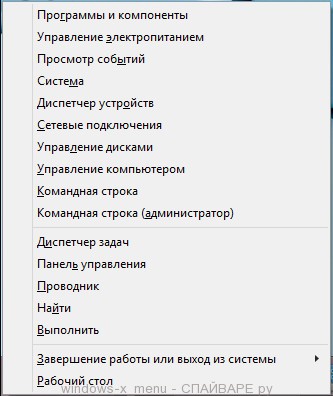

Нажмите на клавиатуре одновременно клавиши Windows и клавишу X(Ч). Откроется меню как на следующем рисунке.

Выберите пункт Сетевые подключения.

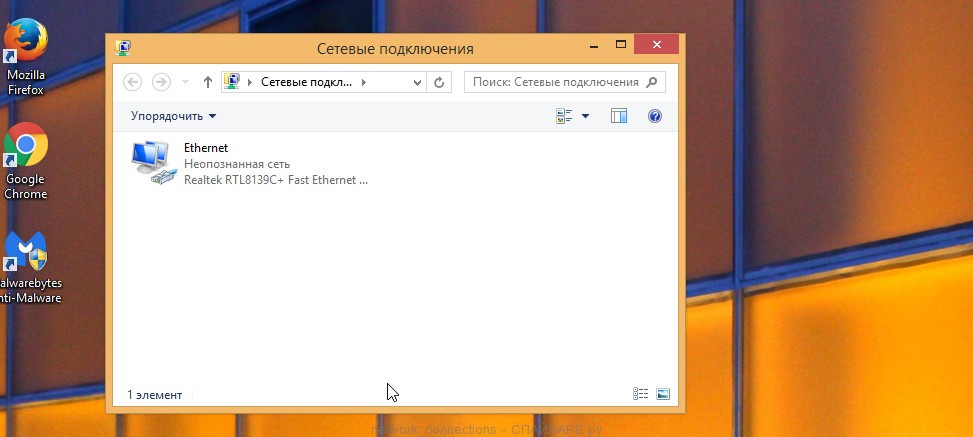

Перед вами откроется окно со списком всех сетевых подключений.

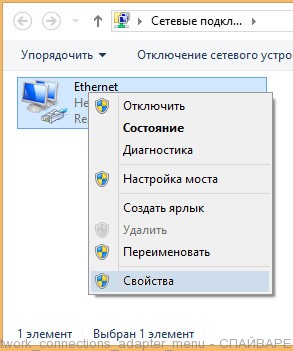

Кликните по названию вашего адаптера (сетевой карты) и выберите пункт Свойства.

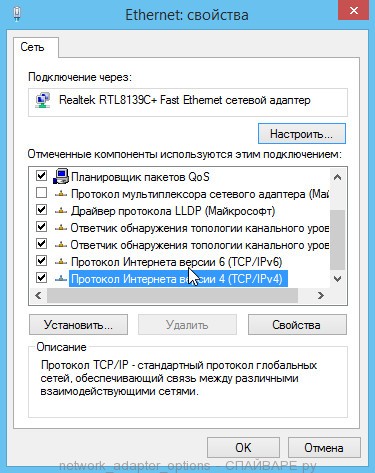

Откроется окно со свойствами выбранного сетевого адаптера. В списке компонентов найдите пункт Протокол Интернета версии 4(TCP/IPv4).

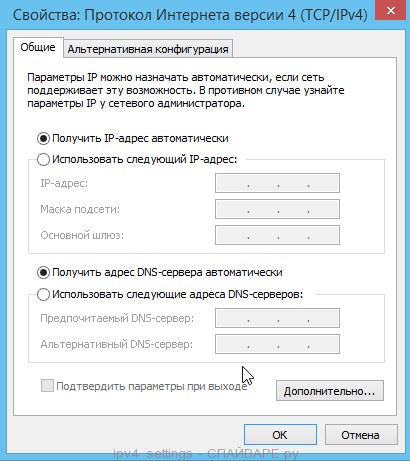

Кликните по выбранному пункту дважды. В открывшемся окне поставьте галочку в пунктах Получить IP-адрес автоматически и Получить адрес ДНС-сервера автоматически.

Кликните OK и ещё раз OK.

Установив эти настройки таким образом, вы дадите возможность Windows получить IP-адрес и адрес ДНС-сервера от роутера, модема или маршрутизатора. Если же ваш компьютер использует статический сетевой адрес, то введите его на предыдущем этапе.

DNS кэш хранит таблицу соответствия имени сайта и его IP-адреса. Некоторые вирусы могут подменять это соответствие и блокировать таким образом открытие тех или иных сайтов, а также перенаправлять пользователей на разнообразные вводящие в заблуждения веб страницы.

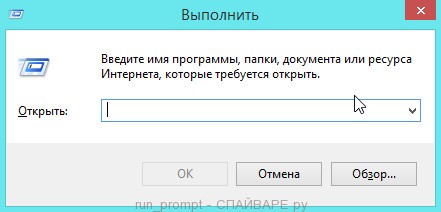

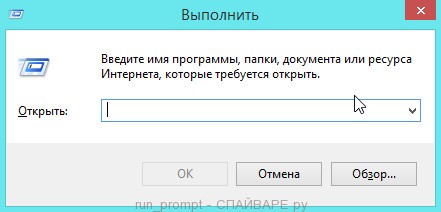

Нажмите на клавиатуре одновременно клавиши Windows и клавишу R(К). Откроется окно Выполнить как на следующем рисунке.

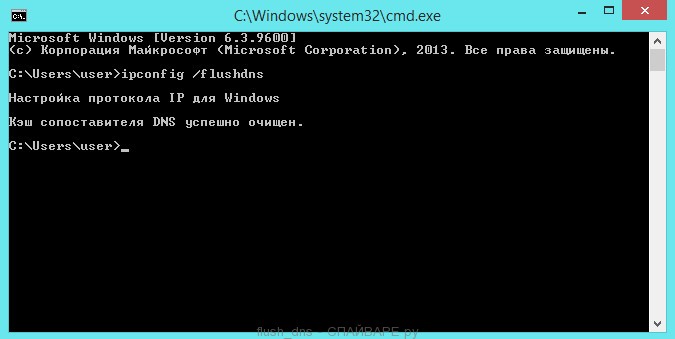

Введите в поле Открыть команду cmd и нажмите Enter. Откроется командная строка. Введите в ней ipconfig /flushdns и нажмите Enter.

LSP это программная служба в операционной системе Windows, состоящая из нескольких слоёв. Каждый слой определяет одну программу. Вся запрашиваемая из Интернета информация проходит через эту группу слоёв. Таким образом, при неправильном удалении одного из них, или программы, которая привязана к одному из слоёв, происходит сбой в работе всей службы LSP, в результате чего подключение к Интернету становится недоступным.

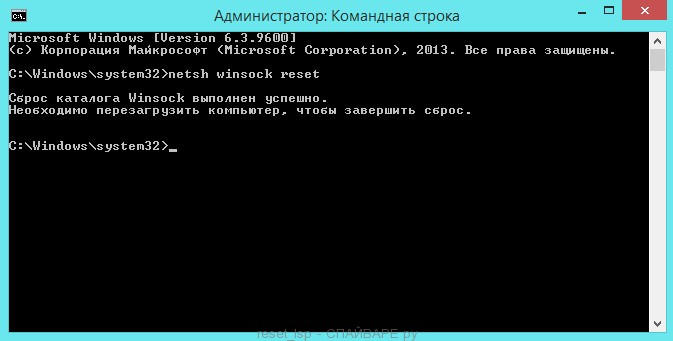

Windows XP, Vista, 7

Введите в поле Открыть команду cmd и нажмите Enter.

Windows 8, 8.1, 10

Выберите пункт Командная строка (Администратор).

Откроется командная строка. Введите в ней netsh winsock reset и нажмите Enter.

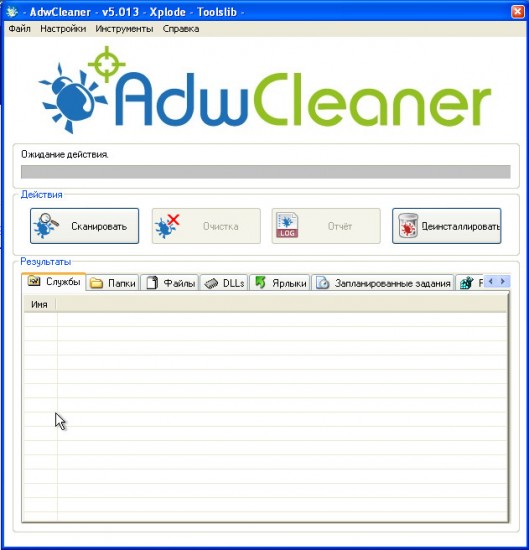

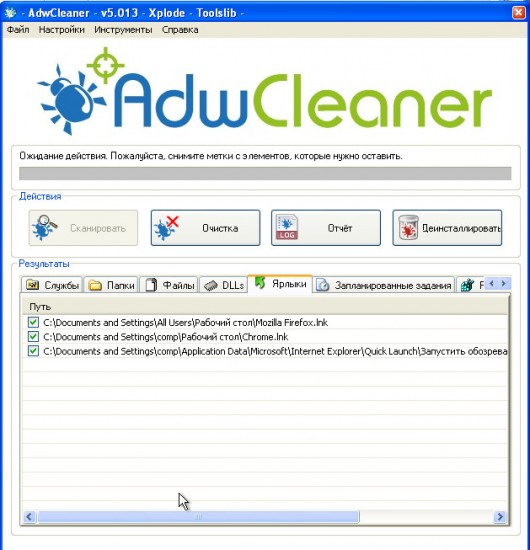

AdwCleaner это небольшая бесплатная утилита созданная программистом Xplode. Она быстро проверит компьютер и удалит компоненты вредоносных программ, которые могут блокировать доступ к Интернету или к отдельным сайтам.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

Кликните по кнопке Сканировать. Этот процесс может занять до нескольких десятков минут. Когда сканирование будет завершено, перед вами откроется список найденных компонентов вредоносных программ.

Кликните по кнопке Очистка. AdwCleaner приступит к очистке компьютера. Для окончания процесса вам потребуется перезагрузить компьютер.

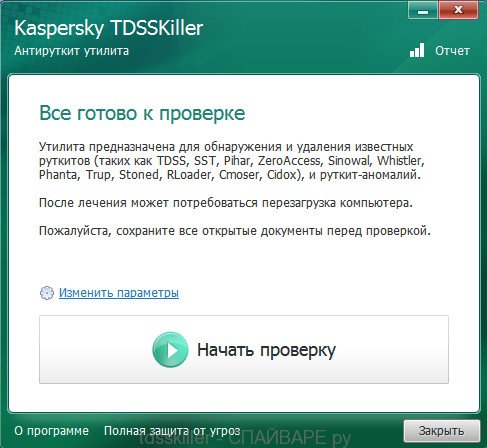

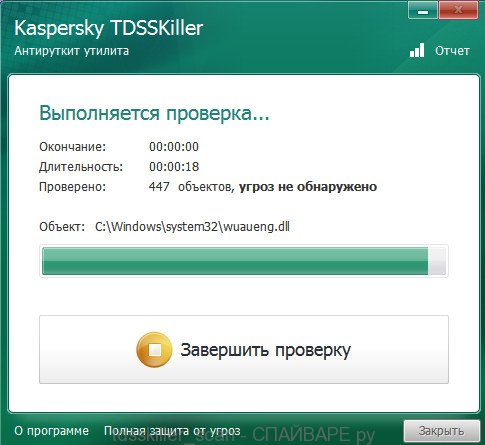

TDSSKiller это бесплатная утилита созданная в лаборатории Касперского. Она может найти и удалить множество разнообразных руткитов таких как TDSS, Cidox, RLoader, Phanta, ZeroAccess, SST, Pihar, Sinowal, Cmoser и им подобных.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. Запустите скачанный файл.

Кликните по кнопке Начать проверку. Программа начнёт проверку вашего компьютера.

Дождитесь окончания сканирования и удаления найденных руткитов. По окончании работы программы требуется перезагрузка компьютера.

Malwarebytes Anti-malware это прекрасная программа, созданная компанией Malwarebytes. Она легко удаляет множество разнообразных троянов, руткитов, вредоносных и потенциально ненужных программ. Программа абсолютно бесплатна для домашнего использования.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. Запустите скачанный файл.

После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Когда сканирование компьютера закончится, программа Malwarebytes Anti-malware откроет список найденных компонентов вредоносных программ.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера от вредоносных программ, которые могут блокировать доступ в Интернет.

Выполнив эту инструкцию, вы должны решить проблему с отсутствием доступа к Интернету. К сожалению, существуют варианты заражения, когда эта инструкция может вам не помочь, в этом случае обратитесь на наш форум.

Для того чтобы в будущем не заразить свой компьютер, пожалуйста следуйте трём небольшим советам.

1. Всегда старайтесь скачивать программы только с официальных или заслуживающих доверия сайтов.

2. Держите антивирусные и антиспайварные программы обновлёнными до последних версий. Так же обратите внимание на то, что у вас включено автоматическое обновление Windows и все доступные обновления уже установлены. Если вы не уверены, то вам необходимо посетить сайт Windows Update, где вам подскажут как и что нужно обновить в Windows.

3. Если вы используете Java, Adobe Acrobat Reader, Adobe Flash Player, то обязательно их обновляйте вовремя.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

На компьютер пользователя была совершена вирусная атака вирусом Trojan - Banker . Win 32. Agent . bkk (идентификация Касперского), в результате которой работа ПО Клиент-банк происходила со сбоями. Выполнены следующие действия:

1. Бесплатная утилита Kaspersky Virus Removal Tool 2010 уничтожила более 100 тел этого вируса.

2. Сканирование бесплатной утилитой Dr.Web CureIt!® в автоматическом режиме ничего не выявило, поэтому полное сканирование не производилось.

3. Произведено сканирование программой Spybot - Search & Destroy – вирусов не обнаружено.

4. Произведено полное сканирование компьютера пробной версией программы Avira AntiVir Premium – малозначительные результаты, не имеющие отношения к проблеме.

Работа ПО Клиент-банк возобновилась, но оно не работает постоянно. Проблема, являющаяся последствием вирусной атаки проста и такова:

Пользователь совершает выгрузку данных с файлового сервера из программы 1С в открытые каталоги на своем компьютере перед тем, как воспользоваться Клиент-банком, который обращается к выгруженным файлам и производит операции приема и получения данных.

Торможение происходит на этапе выгрузки данных, сам Клиент-банк работает без сбоев. При первой выгрузке, например с утра, все происходит нормально. После составления новых документов, к примеру, через полчаса и во время новой выгрузки в терминале в программе 1С ожидаемое быстрое появление окна для выгрузки происходит торможение в течение нескольких секунд, которое заканчивает сбоем операции выгрузки.

На самом деле в это время открытые каталоги пользователя оказываются недоступными по сети, в то время как по ip -адресу данный компьютер пингуется хорошо, а по сетевому окружению появляется сообщение о том, что нет доступа, обратитесь к администратору.

Лечится это, к примеру, сканированием программой CCleaner , то есть удалением временных файлов и очисткой реестра и перезапуском компьютера. Но не каждый раз. Дополнительно выполнены следующие действия:

5. Сброс параметров доступа к каталогам для выгрузки и всем другим общим на компьютере пользователя и их восстановление.

6. Запуск брандмауэра Windows , который оказался отключен, других брандмауэров нет. Было бесплатное антивирусное ПО – MSE во время атаки, которое не реагировало. Есть и сейчас Spybot - Search & Destroy. Сейчас также установлен KIS .

Результат также оказался не постоянным, поэтому сделано еще действие:

7. Перешли на встроенную сетевую карту, прежняя пока в компьютере, сбоев пока не было за прошедшие полдня.

Остался всего один инструмент, а именно, в случае, если сбои будут продолжаться, я знаю, что можно произвести кардинально сброс и восстановление сетевых настроек (для всех сетевых подключений) в Windows XP SP3, но практически это не выполнял.

Пожалуйста, подскажите, как это сделать. Если есть еще варианты – буду рад.

Направляю также начало отчета Kaspersky Virus Removal Tool 2010, в продолжении его все более 100 тел вируса находятся в папке C :\ System Volume Information .

С уважением, Николай.

Автоматическая проверка: завершено 46 минут назад (событий: 7, объектов: 3185, время: 00:00:36)

22.03.2011 13:15:59 Задача завершена

22.03.2011 13:15:22 Задача запущена

22.03.2011 13:11:18 Задача остановлена

22.03.2011 13:11:04 Обнаружено : Trojan-Banker.Win32.Agent.bkk C:\WINDOWS\system32\spool\PRTPROCS\W32X86\d3lahpd9.dll

22.03.2011 13:09:32 Будет удалено при перезагрузке : Trojan-Banker.Win32.Agent.bkk C:\WINDOWS\system32\D3LAHPD9.DLL

22.03.2011 13:09:16 Обнаружено : Trojan-Banker.Win32.Agent.bkk C:\WINDOWS\system32\D3LAHPD9.DLL

22.03.2011 13:08:26 Задача запущена

Лечение активных угроз: завершено 49 минут назад (событий: 6, объектов: 2107, время: 00:01:15)

22.03.2011 13:12:33 Задача завершена

22.03.2011 13:11:39 Будет удалено при перезагрузке: Trojan-Banker.Win32.Agent.bkk C:\WINDOWS\system32\D3LAHPD9.DLL

22.03.2011 13:11:28 Обнаружено : Trojan-Banker.Win32.Agent.bkk C:\WINDOWS\system32\D3LAHPD9.DLL

22.03.2011 13:11:27 Будет удалено при перезагрузке : Trojan-Banker.Win32.Agent.bkk C:\WINDOWS\system32\spool\PRTPROCS\W32X86\d3lahpd9.dll

22.03.2011 13:11:27 Обнаружено : Trojan-Banker.Win32.Agent.bkk C:\WINDOWS\system32\spool\PRTPROCS\W32X86\d3lahpd9.dll

22.03.2011 13:11:18 Задача запущена

Автоматическая проверка: завершено 44 минуты назад (событий: 2, объектов: 2303, время: 00:01:23)

22.03.2011 13:17:33 Задача завершена

22.03.2011 13:16:10 Задача запущена

Автоматическая проверка: завершено 3 минуты назад (событий: 104, объектов: 148565, время: 00:28:22)

22.03.2011 13:30:29 Задача запущена

22.03.2011 13:50:03 Обнаружено: Trojan-Banker.Win32.Agent.bkk C:\System Volume Information\_restore<5E1CFE4B-91BC-4C06-BBAA-E3BAFD47FF2C>\RP524\A0127613.dll

22.03.2011 13:50:03 Обнаружено : Trojan-Banker.Win32.Agent.bkk C:\System Volume Information\_restore<5E1CFE4B-91BC-4C06-BBAA-E3BAFD47FF2C>\RP500\A0122893.dll

22.03.2011 13:50:04 Обнаружено : Trojan-Banker.Win32.Agent.bkk C:\System Volume Information\_restore<5E1CFE4B-91BC-4C06-BBAA-E3BAFD47FF2C>\RP525\A0127662.dll

Откат не помог. Он мог бы помочь, но не помог. Попытка откатить систему до контрольной точки 05 марта, то есть на 24 дня (более ранние месяцы просто не смотрел) закончилась сообщением о том, что за это время система не была изменена. Повторная попытка показала, что ранее 05 марта изменений вообще не было, хотя они первый раз были видны - 4 марта. Вывод: вирус оказался в системе ранее 05 марта. Для отката подключался к прежней сетевой карте, глюк в ней на месте, как и был, не смотря на то, чтоя даже вытаскивал ее, убирал и снова ставил KIS, снова ставил и убирал MSE.

Переустановка SP3 не завершилась удачей - после долгой деинсталляции появилось сообщение о том, что не найден какой-то файл. На самом деле потом пришлось подгрузить с MS удаленных 16 обновлений.

Вывод: переустановка ОС очевидна и неизбежна, так как она запорчена. К сожалению, за соломинку в Windows XP SP3 ухватиться не удалось, так как не добрался до нужной контрольной точки, место и время которой мне не известно, скорее всего она очень далеко ранее. То, что писали об этом должно было бы работать, но время появления вируса у них было недавним, а у меня - давнишнее.

Вопросы, касающиеся Клиент-Банка и безопасности работы в нем со всеми вытекающими последствиями переданы в соответствующие структуры.

- Помечено в качестве ответа Vinokurov Yuriy Moderator 12 апреля 2011 г. 9:59

1. Скомпрометированную систему следует уничтожить и переустановить с нуля. Это есть единственный ответ. Гарантированно вычистить заражение в большинстве случаев не представляется возможным, это не бывает "я запущу магическую программу, и она мне всё уберёт". Было бы это так просто, вирусописатели остались бы без дела.

2. Все упомянутые вами программы говорят о вопиюще неправильном представлении о компьютерной безопасности. Сказать проще, я бы за комплекты типа "KIS + CC + spybot" отрубал бы руки сразу. Этот подход не работает и работать не должен. Вам следует в корне пересмотреть свою подготовку и начать работать на недопущение заражений.

3. В любом заражении всегда стопроцентно виноват человек с правами администратора. Обдумайте, какие нормы безопасности были нарушены, раз заражение стало возможным. Либо пользователь обладал правами администратора, либо не была настроена политика Software Restriction, либо не были установлены последний ServicePack и все критические обновления безопасности. Скорее всего, всё вместе. А допускать столь шокирующие нарушения на компьютере, работающем с интернет-банком.

MCITP: Enterprise Administrator; MCT; Microsoft Security Trusted Advisor; CCNA

Спасибо за ответ!

1. Согласен, но отчасти. Согласен потому, что в узком смысле, а именно в моем поиске единственного оставшегося инструмента - сброс и восстановление сетевых настроек в Windows XP SP3, я вспомнил, что такую вещь можно проделать с Windows Vista (и конечно Windows 7, я так думаю), как и писал, практически это не было случая проделать ни единожды, но есть практика в вышеописанных процедурах. Вместе с тем, в Windows XP тоже что-то такое люди делали, читал, давно правда, в более поздних ОС в этом смысле это кардинально проще. По сути, нарушена сетевая политика, но "если помучиться", хотя бы подумать, то более поздние ОС получаются надежнее. Сейчас Windows XP я и сам планирую переустановить, но бывает, нравится побороться, увидеть способы и возможности реанимации. Скорее всего, на снос пойдет.

Хотя впрочем есть еще 2 варианта:

- откат средствами ОС;

- восстановление ОС с диска.

2. Если Вы говорите о Windows, то MS как раз и рекомендует Spybot - Search & Destroy, а его русское представительство рекомендовало Касперского. Совместно программы работают и прекрасно. Другой вопрос - на вкус и цвет фломастеры разные. Что такое СС - не представляю. Опять же ссылаясь на MS добавлю, что неплохую защиту можно было бы иметь с более поздними ОС, как писал выше, к тому же, к примеру, Windows 7 больше защищена, но закупа ПО – вопрос риторический.

3. Как и писал, на данном компьютере использовался бесплатный антивирус Microsoft Security Essentials вместе с Spybot - Search & Destroy (без резидента). Вместе с тем, на данный компьютер я планировал установить Kaspersky CRYSTAL – у меня был один комплект, но его пришлось отдать другому пользователю. Не так давно это было, но сейчас появился KIS , который я установил на данный компьютер. В период атаки вероятно Microsoft Security Essentials отреагировал на появление вируса Trojan - Banker . Win 32. Agent . bkk , но этого я не знаю и не утверждаю, после этого должно было появиться сообщение об обнаружении вируса и предложение очистить компьютер. На мой взгляд, Microsoft Security Essentials достаточно шустрый антивирус, он стоит у меня на всех компьютерах вместе с Spybot - Search & Destroy, за исключением некоторых, продвигает его MS хорошо, здесь есть о нем темы. Хотя в интернете мнения разные, особенно в начале его появления. Отвечая на вопрос о возможности заражения скажу, что не знаю, отреагировал он или нет, но скорее всего да, за действия пользователя сказать вообще ничего не могу. Ну и на случай, хоть это есть и в теме и в теле сообщения еще раз сообщаю, что SP 3 на данном компьютере есть, последние обновления как само собой разумеющееся, автоматическое обновление работает, каждый второй вторник каждого месяца забираем заплатки и обновления.

Еще раз спасибо за ответ.

1. Побороться-то вы можете, но не побороть. Дело в том, что проанализировать изменения, внесённые в систему вирусом и ликвидировать все последствия способны едва ли лишь несколько человек в мире. И они тратят на развитие своих навыков всю жизнь. Пытаться найти чёрную кошку в тёмной комнате зачастую означает попусту терять время, и вариантов тут нет.

Поставьте себя на место вирусописателя. Зная, что систему можно "откатить", вы бы попытались записать тело вируса в то место, где хранится "откат", чтобы после восстановления вирус был как новенький. На скомпрометированной машине сделать это легко, поэтому так оно и делается на самом деле.

На проблемной машине не "сетевая политика нарушена", а система пришла в негодность по причине вирусного поражения. Пытаться закрыть те или иные последствия можно до посинения, только это не имеет смысла. Для работы с интернет-банком вы обязаны иметь гарантию безопасности системы, работоспособности машины. Играться с "получится-не получится" означает подвергать чувствительные данные повышенному риску, при этом снизить риск не стоит космический усилий, нужно только уничтожить скомпрометированную систему и переустановить всё, соблюдая нормы безопасности.

2. Рекомендацию давал не Microsoft, а конкретный человек, исходивший из собственного угла зрения на данный вопрос. Однако, факты - штука упрямая. Эффективность современных антивирусных программ столь низка, что можно смело говорить - они не защищают от вирусов. Так есть. Сам принцип функционирования антивирусных программ - 'blacklisting' - является порочным и ненадёжным, поэтому рано или поздно эти технологии будут вынуждены перериентироваться на 'whitelisting'. В настоящий момент, таковой принцип реализован в политике безопасности Software Restriction Policies, и вы лично можете испытать её надёжность. Благо, эта политика встроена в XP и является несложной в настройке.

Однако, настоящая защита от вирусов начинается с категорического недопущения раздачи прав администратора направо и налево. Если ваши пользователи будут продолжать работать с привилегиями администратора, ни одна программа и никогда в жизни не защитит систему от заражения. Наличие последнего пакета обновлений - однозначно, зачёт. Но только одного этого недостаточно. Как факт, вам стоит забыть игры в поиск лучшего антивируса (они все плохие) и "вылечу-не вылечу" (всё равно не вылечите), а озадачиться первопричиной и недопущением заражений. Сравните: "каждый раз я ломаю руку, а мне её классно лечат" и "я руку не ломал". Я предпочитаю второе.

MCITP: Enterprise Administrator; MCT; Microsoft Security Trusted Advisor; CCNA

1. Цепочка последовательных действий, которую я здесь привел, есть алгоритм выявления глубины проникновения вредоносной программы и, соответственно, уничтожения ее в корне. Изменения, внесенные в систему, мешающие нормальной работе необходимых приложений и остальные изменения я не ставлю в один ряд, в случае, когда переустановка ОС не желательна, данный алгоритм - применим. Были случаи, когда последствия вирусной атаки, которые уничтожались в компьютерных фирмах, заканчивались (вместе с цепочкой последовательных действий: сканирования, уничтожения вирусов, очистской системы и т.д.) заменой сетевой карты, но рекомендацию к переустановке ОС тоже давали. Хотя все и так работало.

По вопросу отката у меня все прозрачно есть в первом сообщении, но на всякий случай скажу еще раз, что в папке SVI была уничтожена основаная и подавляющая часть вредоносной программы. Откат по видимому, можно делать, даже, вероятно на 100%. Для пущей бдительности можно удалить содержимое SVI при нормально работающей ОС, а восстанавливать, если потребуется с диска. Однако, как писал ранее полдня в пятницу все работало без сбоев, последнее действие - замена сетевой карты, о том нормальный ли полет сегодня - будет известно позже. Отсутствие доступа к открытым каталогам из 1С пока не имеет места, выгрузка происходит как всегда ранее - быстро. Вместе с тем, инструмент сброса сети в Windows XP пока мне виден один - замена сетевой карты. В отличие от более поздних ОС, как писал. но и в Windows XP люди что-то делали, не могу найти - давно это было. Возможно откат они и делали.

О руткитах и не только я читал у Касперского, давно это было. Почитайте у Олега Зайцева много интересного есть о защите. Но в практическом решении я бы не развивал вопросы теории, хотя у Вас много интересного приведено. Но про кошек и несколько человек в мире было приятно. :-)

То, что система запорчена - однозначно, но сказать так сейчас, когда цепочка действий проделана и возможны еще как минимум два инструмента не могу. О работе с банком выскажу предположения о том, что техника исполнения вредоносного кода проще, чем можно подумать, а именно, вероятно существуют сетевые сканеры, которые определяют машины с клиент-банком, то есть куда засыласть вирусов, таких машин великое множество, та часть из них, данные с которой фиксирует удаленный сервер также велика, мошенники быстрее выбирают те из них, которые дали им время для обработки, то есть не борются и имеют при этом космические счета, остальных они могут попросту игнорировать. В данном случае мною меры были приняты сразу.

2. Если Вы о Spybot, я не буду приводить ссылку на сайт MS, но в случае необходимости привел бы. Эффективность антивирусов согласен низкая, да и кстати, грубо говоря, не ниже безопасность и у вылеченной системы и будет. ;-) Во всем остальном тоже согласен.

О правах администратора собственного компьютера жесткости особой не имею, больше возни, потери времени, атака подобная первая, однако на другой машине, где нет клиент-банка планируемый к установке на данном компьютере Kaspersky CRYSTAL стоит на страже. Но лучше человека никакая программа не сработает, к примеру, если Microsoft Security Essentials в нужное время предложил убить выруса и это пользователем было попросту проигнорировано - будем бороться и лечить, а возможно и переустановим ОС.

Читайте также: