Wihack вирус или нет

Взломать Вай-Фай – задача непростая, но выполнимая. Сегодня мы разберем несколько способов воплощения в жизнь столь коварного плана.

Поэтому помимо способов взлома мы разберем также то, что вам нужно сделать, чтобы вас никто не взломал.

Да и вообще, эта статья будет носить чисто осведомительный, информационный характер.

Мы не будем рассказывать всех нюансов процесса взлома. Зато поговорим о том, как защититься от него. Поехали!

Содержание:

Способ для компьютера – BackTrack 5 Live CD

Сажем сразу, что взлом Wi-Fi возможен не с операционной системы Windows. Для этого вам понадобится UNIX или Linux.

Но есть и универсальное средство – BackTrack 5 Live CD. Это специальный набор утилит для разработчиков и тестировщиков систем безопасности.

Помимо всего прочего, в него входит программа, которая позволяет увидеть пароль определенной точки доступа.

Также сразу скажем, что данному набору утилит требуется порядка 10 часов для работы. Вы должны учитывать это!

Процесс использования BackTrack 5 Live CD пошагово выглядит следующим образом:

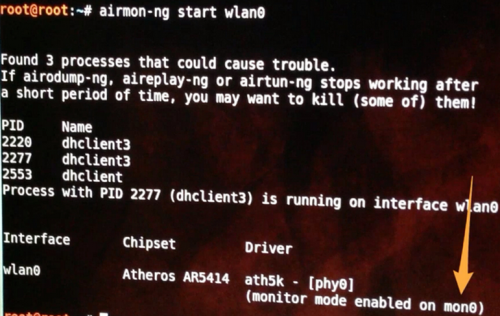

Рис. 1. Ввод команды для перевода карты в режим монитора

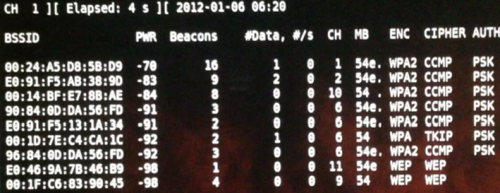

Рис. 2. Ввод команды на просмотр BSSID

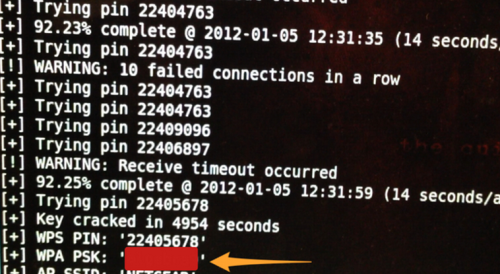

Рис. 3. Результат работы BackTrack 5 Live CD

Как видите, ничего сложного в использовании данного набора утилит нет. Да, работает он долго, но эффективно.

Не забудьте в конце поставить в своем БИОС загрузку с жесткого диска, а не с флешки или DVD.

Это важно, так как в противном случае система будет работать неправильно.

Дальше мы сосредоточим свое внимание на приложениях для смартфона или планшета.

Для компьютера другие способы выполнения поставленной задачи, возможно, есть, но все, что вы найдете в интернете, окажется вирусом или просто неработающим способом. BackTrack 5 Live CD действительно работает.

Но через мобильное устройство ломать Вай-Фай намного проще и быстрее, поэтому лучше используйте его.

Способ для телефона – WIBR

Как вы поняли, утилита из BackTrack 5 Live CD подбирает пароль тупым брутфорсом, то есть перебором всех возможных вариантов.

Поэтому она и работает настолько долго. Программа WIBR для мобильных устройств действует по тому же принципу.

В большинстве случаев она будет работать быстрее, чем BackTrack 5 потому что сейчас смартфоны мощнее большинства компьютеров.

У них больше оперативной памяти. Все упирается именно в это.

Бывают случаи, когда лучше все-таки воспользоваться компьютером. В общем, смотрите по объему ОЗУ.

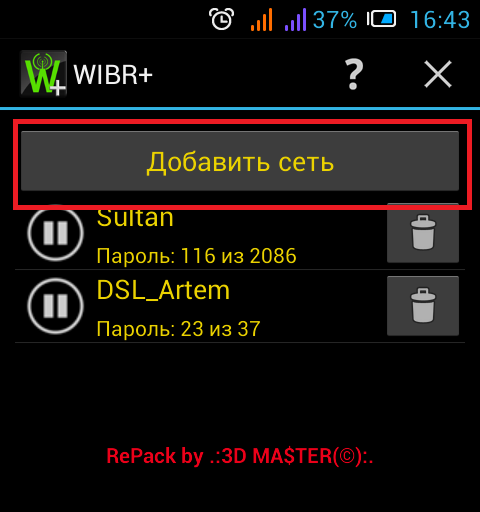

А чтобы воспользоваться WIBR, сделайте вот что:

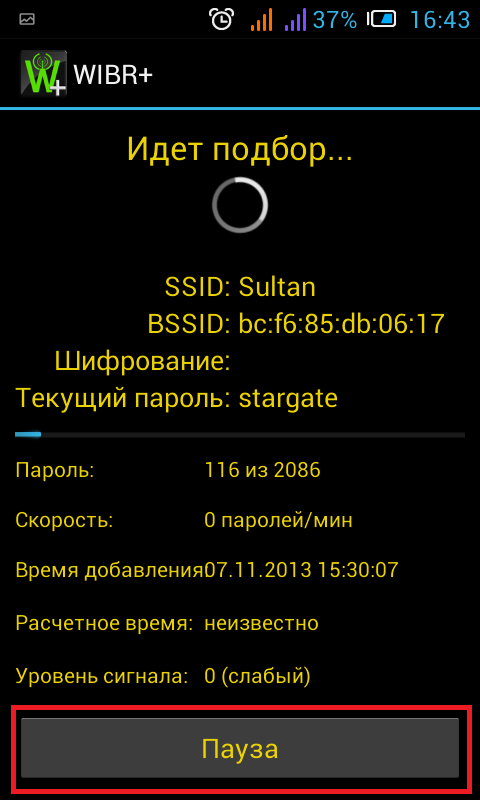

Рис. 4. Кнопка добавления сети в WIBR

Рис. 5. Процесс подбора в WIBR

Рис. 6. Результат процесса WIBR

В общем, чтобы воспользоваться WIBR, вам необходимо просто установить программу, выбрать точку доступа и ждать.

Вполне возможно, на весь процесс тоже понадобится 10 часов или больше. Нельзя исключать такой вариант.

Но это, разумеется, необязательно.

Переходим к следующему способу.

WiHack Mobile

Еще одна программа, которая работает по тому же принципу, что и две предыдущих.

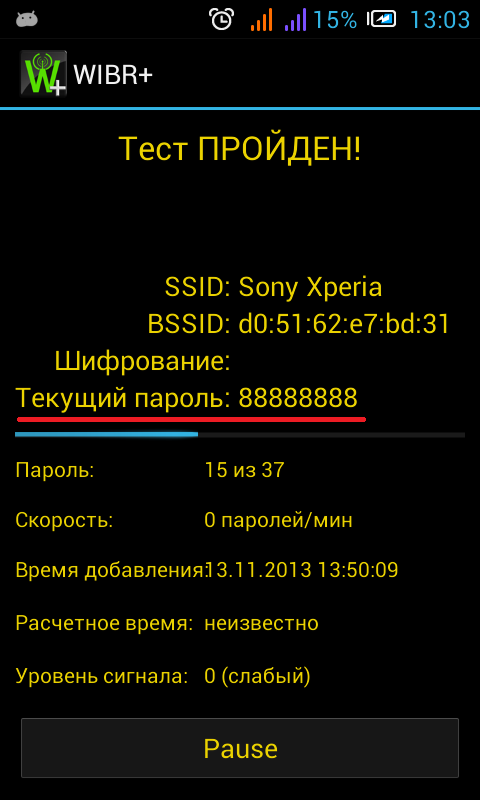

Ее использование выглядит следующим образом:

Рис. 7. Первичная настройка WiHack Mobile

- Устройтесь поудобнее, наденьте любимые тапочки, включите сериал и ждите, пока произойдет чудо.

Поэтому обязательно проверьте, какой тип применяется в той точке доступа, которую вы хотите хакнуть.

Вполне возможно, что программа просто откажется работать с тем Вай-Фай, который зашифрован по-другому.

Еще может возникнуть ситуация, когда подбор пароля никогда не закончится.

Вы будете ждать сутками, а результата не будет.

Что касается того, как узнать тип шифрования, то обычно такая информация указывается при подключении в Андроид.

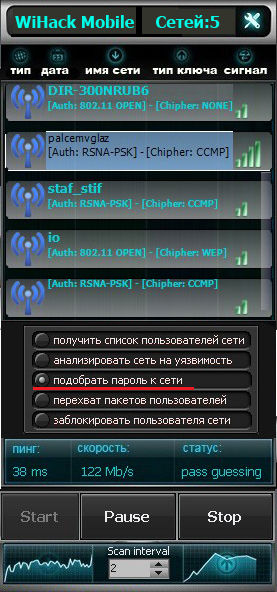

WPS Connect

Как вы уже понимаете, данное приложение работает с сетями, где используется тип шифрования WPS. Оно достаточно популярное в Google Play.

Кстати, действительно здорово, что оно там есть.

Это означает, что WPS Connect не нужно качать с каких-то посторонних ресурсов и бояться подхватить вирус.

Его использование выглядит так:

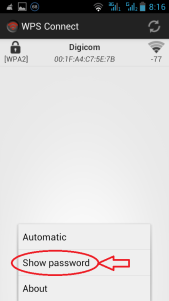

Рис. 8. Окно WPS Connect

Кстати, что касается рут прав, то такая же проблема, как описано выше, может возникать на абсолютно всех устройствах и с любыми узкопрофильными программами.

Если в вашем случае это так, используйте вышеуказанную инструкцию и будет вам счастье!

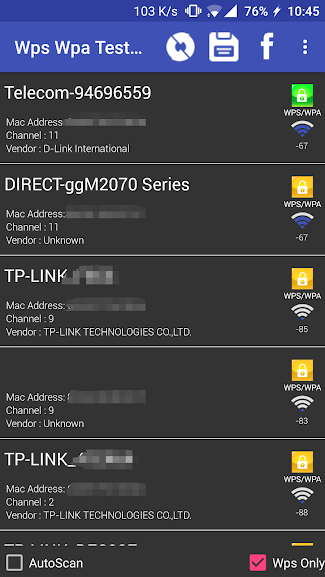

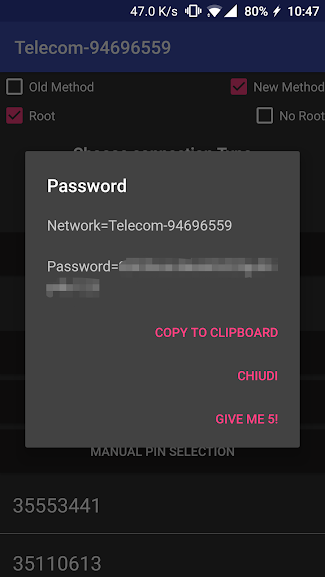

WIFI WPS WPA TESTER

Довольно интересная программа, которая сработает далеко не во всех случаях.

Когда вы ее откроете, то увидите, что некоторые точки доступа имеют зеленый квадратик, а другие – желтый.

Так вот, точки доступа с зеленой отметкой – это те, которые поддаются взлому.

Остальные, к сожалению, хакнуть не получится.

По какому принципу WIFI WPS WPA TESTER определяет то, что он может поломать, неизвестно. Но попробовать можно.

В общем, процесс использования в данном случае такой:

- Скачайте (в данном случае тоже на google.com) и установите приложение на свое устройство Android. Запустите его.

- После запуска вы увидите тот самое окно со списком доступных подключений, где есть зеленые и желтые квадратики. Помните, что вы можете выбрать только тот, где есть квадрат зеленого цвета. Нажмите на него.

Рис. 10. Список доступных подключений в WIFI WPS WPA TESTER

Рис. 11. Окно с подобранным ключом доступа

Обычно WIFI WPS WPA TESTER работает достаточно быстро.

Итак, у вас есть список программ, которые могли бы помочь взломать Вай-Фай.

Пользуйтесь одной из них. Лучше берите приложения для смартфона или планшета.

Вот еще несколько более простых способов взлома пароля:

Нередко начинающим хакерам удается подобрать такой ключ достаточно быстро.

Итак, мы разобрали способы взлома. Но что делать если вы – не хакер, а жертва? Разберемся.

Действия в случае взлома

Как вообще вы можете понять, что ваш Wi-Fi кто-то ломанул? Ответ простой – им пользуется кто-то еще.

Это, в свою очередь, тоже можно понять достаточно просто – интернет будет нещадно тормозить.

Такое явление является очевидным, так как нагрузка на сеть растет и для всех пользователей скорость соединения становится ниже.

Страницы будут очень медленно грузиться. Кроме того, на самом роутере будет постоянно мигать индикатор Вай-Фай.

Это и означает, что кто-то к нему подключен. Отключите свои устройства и посмотрите, так ли это.

Если это так, вам нужно выполнить такие действия:

- Сразу же смените пароль. При этом постарайтесь выбрать длинный и сложный ключ доступа, который будет включать в себя различные символы и буквы с цифрами. Он не должен касаться вас лично, вашей футбольной команды, домашнего питомца и так далее. В идеале это должен быть набор случайных символов.

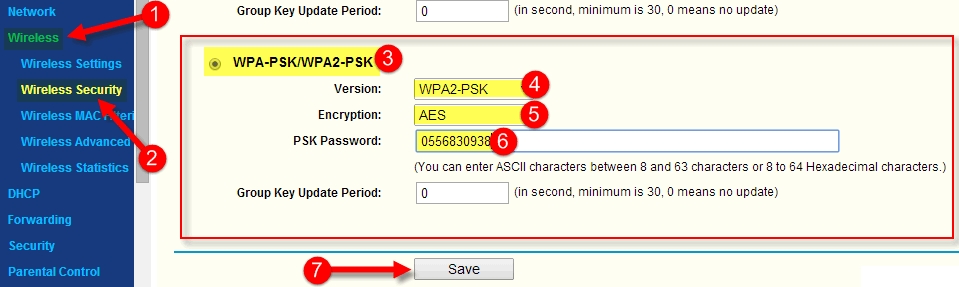

- По возможности установите версию шифрования WPA2-PSK (WPA2 Personal Key) и тип AES. Это довольно распространенная, но и работоспособная комбинация. Как это сделать? В настройках роутера, где вы указываете пароль, есть и два вышеперечисленных поля. К примеру, в роутерах TP-Link это выглядит так, как показано на рисунке ниже.

Рис. 12. Настройки роутера TP-Link

Чтобы такого не случилось, нужно всегда устанавливать надежный пароль.

Как говорилось выше, чем он будет сложнее и длиннее, тем дольше программа будет его подбирать, если вообще подберет.

Как вы поняли, все утилиты и приложения работают по принципу тупого подбора всех возможных вариантов.

Данная статья написана исключительно в ознакомительных и исследовательских целях. Призываем вас соблюдать правила работы с сетями и закон, а также всегда помнить об информационной безопасности.

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

В моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

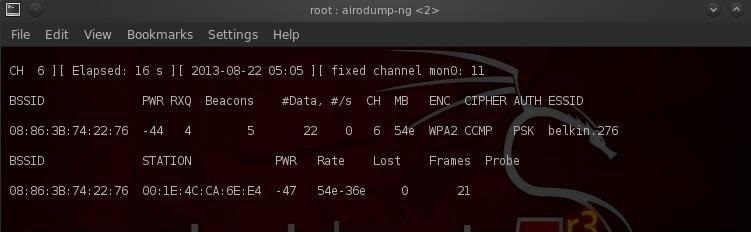

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Как вы можете видеть на скриншоте выше, мы сейчас концентрируемся на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6. Терминал оставляем открытым!

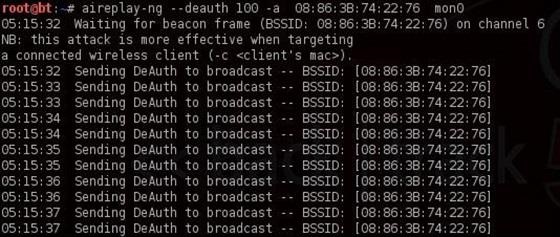

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Теперь при повторном подключении окно которое мы оставили на предыдущем шаге поймает handshake. Давайте вернемся к нашему терминалу airodump-ng и посмотрим.

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Autoruns

Как известно, для того, чтобы как следует обосноваться в системе, малварь должна первым делом обеспечить свой запуск вместе со стартом системы. В Windows достаточно много мест и возможностей для этого. Посмотреть все эти места можно с помощью весьма известной в узких кругах программы Autoruns, входящей в набор утилит от Sysinternals.

Утилита показывает все программы, сервисы и библиотеки, так или иначе запускающиеся вместе с системой, и дает возможность убрать любую программу из этих списков (либо на время, либо навсегда).

Здесь стоит отметить, что многие вредоносные программы проверяют то место, где была прописана автозагрузка, и восстанавливают все записи в случае их удаления, поэтому после того, как подозрительные программы удалены из списков автозапуска, необходимо проверить, не появились ли они там вновь, нажав кнопку Refresh (или клавишу F5).

Если эта программа опять появилась в списке автозагрузки, то, во-первых, из разряда подозрительных программ ее необходимо переносить в разряд однозначно вредоносных (ни одна нормальная программа — за очень и очень небольшим исключением — не будет постоянно проверять себя в автозапуске и восстанавливать себя там), а во-вторых, для того, чтобы удалить такую программу из автозагрузки, ее нужно попытаться остановить диспетчером задач.

Но опять же многие вредоносные программы активно противодействуют этому, и убить процесс таких вредоносных программ с помощью стандартного диспетчера задач не получается. В этом случае нам может прийти на помощь какой-нибудь нестандартный диспетчер задач, например Process Hacker.

Process Hacker — бесплатная утилита с открытым исходным кодом для мониторинга системных служб и процессов, запущенных на компьютере. Представляет собой очень мощный инструмент, позволяющий производить множество манипуляций с процессами, службами, их мониторинг и анализ (в том числе и динамических библиотек DLL). Это:

- Завершение процессов (возможно использование семнадцати способов завершения процессов, позволяет справиться практически с любым процессом, запущенным в системе);

- приостановка выполнения процессов и возобновление их;

- просмотр статистики и истории выполнения процессов;

- просмотр дампа памяти процесса;

- просмотр потоков, переменных среды, хендлов;

- чтение и правка дескрипторов безопасности для процессов и потоков;

- обнаружение скрытых процессов;

- выгрузка DLL;

- просмотр и закрытие сетевых подключений

и многое другое.

Для приостановки выполнения подозрительного процесса выбираем в меню, выпадающем после клика по правой кнопке мыши, Suspend; чтобы гарантированно завершить вредоносный процесс — в этом же меню Miscellaneous; далее Terminator, выбираем нужные способы завершения процесса (можно все сразу, какой-нибудь точно сработает) и жмем Run Selected.

После этого можно удалять запись в автозагрузке, не боясь ее повторного восстановления, и удалить сам файл вредоносной программы, путь к которой можно посмотреть в том же Autoruns’е. Помимо Process Hacker’а, можно использовать Process Explorer из того же набора утилит Sysinternals, правда, он обладает чуть менее разносторонними возможностями.

Anvir Task Manager

Данная утилита совмещает в себе возможности менеджера автозагрузки и менеджера процессов. Позволяет проводить анализ программ и служб, запускающихся одновременно с системой, а также получать полную информацию о запущенных процессах и сервисах, в том числе:

- Отслеживать полную информацию о запущенных процессах: путь, командную строку, использование памяти, диска и процессора, загруженные DLL, используемые файлы, созданные окна, потоки и хендлы, счетчики производительности, информацию о версии файла;

- управлять областями автозапуска Windows: отключать, редактировать, отслеживать и блокировать попытки программ добавить себя в автозагрузку;

- ускорить время загрузки Windows за счет отключения ненужных программ и использования функции отложенного запуска программ, автоматически менять приоритет процессам или завершать процессы по заданному шаблону;

- анализировать информацию о текущей загрузке процессора и жесткого диска.

Программа существует в платном (Anvir Task Manager Pro) и в бесплатном (Anvir Task Manager Free) варианте, который от платного отличается слегка урезанной функциональностью.

Автозагрузка

Для того чтобы помешать пользователю обезвредить зараженную систему, некоторые образцы малвари вносят в реестр изменения, запрещающие использование диспетчера задач, командной строки и редактора реестра. Также возможно несанкционированное отключение контроля учетных записей (UAC).

В ветке HKСUSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem

параметр DisableRegistryTools:

0 — разрешить использование редактора реестра;

1 — запретить использование редактора реестра;

параметр DisableTaskMgr:

0 — разрешить использование диспетчера задач;

1 — запретить использование диспетчера задач;

параметр EnableLUA:

0 — выключить UAC;

1 — включить UAC.

В ветке HKCUSoftwarePoliciesMicrosoftWindowsSystem

параметр DisableCMD:

0 — разрешить использование командной строки;

1 — запретить использование командной строки;

2 — разрешить запуск командных файлов.

Secure Boot — одна из опций UEFI, предназначена для защиты компьютера от буткитов, низкоуровневых эксплоитов и руткитов. В режиме безопасной загрузки менеджер загрузки UEFI будет выполнять только подписанный цифровым сертификатом код, который он сверяет со своей собственной базой данных.

Узнать состояние этой опции можно с помощью команды msinfo32.exe или по надписи в правом нижнем углу экрана:

Состояние опции безопасной загрузки с помощью msinfo32.exe и надпись в правом нижнем углу экрана

Данная процедура очень сильно зависит от конкретного производителя ноутбука или материнской платы, хотя общий смысл ее одинаков для всех компьютеров. Опция протокола безопасной загрузки Secure Boot в основном находится в разделах Security, реже System Configuration или Boot, там нужно поставить значение Disabled. Далее необходимо включить режим совместимости с другими операционными системами, называется он тоже у всех производителей по-разному (Launch CSM, CMS Boot, UEFI and Legacy OS или CMS OS) и находится в основном разделе под названием Advanced, далее подраздел BOOT MODE или OS Mode Selection. После изменения необходимых параметров не забудь их сохранить.

Выключение Secure Boot на ноутбуке с InsydeH20 setup utility

Cпособ 1

В командной строке вводим:

Антивирусный Live CD — это решение для восстановления системы, приведенной в нерабочее состояние разного рода компьютерными инфекциями. Практически все производители антивирусных средств предлагают своим пользователям подобное, в большинстве случаев бесплатно.

Как правило, такое решение представляет собой загрузочный диск на базе одного из дистрибутивов Linux, в состав которого, кроме непосредственно компонентов самой Linux, включены утилиты сканирования и лечения системы от малвари. Помимо этого, в состав таких Live CD могут входить какие-либо дополнительные программные средства (утилиты редактирования и восстановления реестра, утилиты редактирования разделов диска, утилиты настройки сети и другие).

Краткую характеристику Live CD некоторых, наиболее популярных в нашей стране производителей антивирусов можно посмотреть в таблице 1.

Таблица 1. Краткая характеристика пяти загрузочных дисков наиболее популярных у нас антивирусных компаний

Для записи загрузочного образа на флешку можно использовать утилиты, предлагаемые для этого некоторыми антивирусными компаниями вместе с образами Live CD, либо, к примеру, утилиту WinSetupFromUSB. Выбираем в ней нужный USB-накопитель, нужный файл образа, отмечаем пункт Auto format it with FBinst и запускаем процесс.

Если у тебя компьютер или ноутбук не слишком новые и без предустановленной Win 8 или выше, то загрузка с подготовленного загрузочного диска или флешки не составляет труда. Входим в БИОС (обычно это клавиши Del или F2, нажатые в момент загрузки), ме няем приоритет загрузки на CD-ROM или USB-накопитель (тут стоит отметить, что возможность загрузки с USB реализована не во всех компьютерах) и ждем, когда пройдет загрузка.

Последовательность действий при работе с Live CD

После успешной загрузки можно запустить проверку и лечение компьютера. Как правило, все это проходит в автоматическом режиме. В некоторых Live CD можно найти утилиту редактирования реестра. Эта функция весьма полезна для анализа веток автозагрузки реестра (подавляющее количество малвари использует именно реестр для запуска себя вместе с загрузкой системы) или

исправления нарушенных малварью параметров системы (см. врезку про любимые места в реестре).

Если конкретных признаков заражения не наблюдается, но есть смутное чувство, что с компьютером не все в порядке, на помощь придет сервис VirusDetector. Для его использования регистрация необязательна. Последовательность действий изложена на этой схеме:

Используем сервис VirusDetector

Не пройдет и получаса (по крайней мере мне ответили через двадцать пять минут), и в почтовом ящике будет лежать подробный отчет о твоей системе и возможных подозрительных местах на твоем жестком диске.

В заключение хочу сказать что борьба с вирусами не такая уж и сложная задача. При грамотном подходе вы можете сами удалить любой вирус в своей системе и показать этим зловредам кто в доме хозяин. Еще рекомендую для ознакомления статью — Как удалить вирус с компьютера вручную и желаю вам всем удачи в этом непростом и интересном занятии!

Статья не содержит ссылки для скачивания программ, а представляет из себя мощный теоретический материал по информационной безопасности в домашних сетях. Еще раз – мы против любого вида незаконного взлома.

Встроенные видео никак не связаны с проектом WiFiGid, а были выложены сторонними авторами в открытом доступе на сервисе Youtube. Здесь размещены на них отсылки лишь для подкрепления теоретического материала.

При написании этого материала ни один сосед не пострадал.

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Методы взлома

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Возможно ли взломать? – Да, возможно.

Возможно ли защититься полностью? – Нет, нельзя. Т.к. технология изначально открыта для подключения пользователей.

Незащищенные сети

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Рекомендация! Всегда защищайте свою домашнюю сеть паролем.

Ручной подбор

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать.

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Рекомендация: отключайте WPS в своем роутере! В основном это бесполезная штука.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер. Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта. Рекомендую обратить внимание на следующие пункты:

- Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Рекомендация: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите поломать кафе? Да зачем, обычно уже к ней кто-то подключался, а значит есть вероятность, что пароль уплыл в базы.

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится.

Рекомендация: сделайте подборку сервис и в случае подозрения на взлом проверяйте себя в этих базах. Еще проще – раз в полгода меняйте пароль от Wi-Fi.

Взлом роутера

Иногда у вас есть возможность подключиться по проводу к Wi-Fi, или же вы знаете внешний IP-адрес из интернета и можете получить доступ к роутеру (иногда можно с большой долей вероятности определить его и сканированием).

Тогда можно попытаться подобрать пароль для входа в его панель управления. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). А уже в настройках пароль от Wi-Fi хранится в открытом виде.

Обход фильтров

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

- Ставьте сложный пароль на Wi-Fi.

- Ставьте сложный пароль на саму панель роутера.

- При паранойе – включайте фильтрацию МАК-адресов, разрешайте только для своих устройств.

- Выключайте WPS (иногда называется QSS).

Взлом с телефона

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 – Неправомерный доступ к компьютерной информации

- 273 – Создание, использование и распространение вредоносных компьютерных программ

- 274 – Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Программы

Мощных программ для взлома на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке:

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.

Читайте также: