Заплатка от нового вируса

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от вируса-шифровальщика семейства WannaCry.

Вирус-шифровальщик WannaCry использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ – Фонтанка.ру, Газета.ру, РБК.

Данной уязвимости подвержены ПК с установленными ОС Windows начиная с XP и до Windows 10 и Server 2016, официальную информацию об уязвимости от Microsoft вы можете прочитать здесь и здесь.

Эта уязвимость относится к классу Remote code execution, что означает, что заражение может быть произведено с уже зараженного ПК через сеть с низким уровнем безопасности без сегментирования МЭ — локальные сети, публичные сети, гостевые сети, а также путем запуска вредоноса полученного по почте или в виде ссылки.

Какие меры необходимо выделить как эффективные, для борьбы с данным вирусом:

-

Убедитесь, что у вас установлены актуальные обновления Microsoft Windows, которые убирают уязвимость MS17-010. Найти ссылки на обновления вы можете здесь, а также обратите внимание, что в связи с беспрецедентной серьезностью данной уязвимости — 13-го мая были выпущены обновления для неподдерживаемых ОС (windowsXP, 2003 server, 2008 server) их вы можете скачать здесь.

Используя решения по обеспечению сетевой безопасности класса IPS, убедитесь, что у вас установлены обновления, включающие выявление и компенсацию сетевой уязвимости. В базе знаний Check Point данная уязвимость описана здесь, она входит в обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143). Также рекомендуем настроить проверку внутреннего трафика ключевых сетевых сегментов с помощью IPS, хотя бы на короткое время, пока вероятность заражения не снизится.

Также заблокируйте передачу парольных архивов и активируйте сигнатуры IPS из списка:

Еще больше рекомендаций и пример отчета о блокировке работы шифровальщика wannacry тут.

Уважаемые коллеги, основываясь на опыте работы с предыдущими массированными атаками, такими как Heart Bleed, уязвимость Microsoft Windows MS17-010 будет активно эксплуатировать на протяжении ближайших 30-40 дней, не откладывайте меры противодействия! На всякий случай, проверьте работу вашей BackUp системы.

Риск действительно большой!

UPD. В четверг, 18 мая, в 10.00 по Московскому времени, мы приглашаем вас на вебинар о вымогательском программном обеспечении и способах защиты.

Вебинар проводит компания TS Solution и Сергей Невструев, Check Point Threat Prevention Sales Manager Eastern Europe.

Мы затронем следующие вопросы:

- Атака #WannaCry

- Масштаб и текущее состояние

- Особенности

- Факторы массовости

Рекомендации по безопасности

Как быть на шаг впереди и спать спокойно

- IPS + AM

- SandBlast: Threat Emulation и Threat Extraction

- SandBlast Agent: Anti-Ransomware

- SandBlast Agent: Forensics

- SandBlast Agent: Anti-Bot

Зарегистрировать можно, ответив на это письмо, либо пройдя по ссылке на регистрацию здесь.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

27 июня атаке вируса-шифровальщика подверглись компьютерные сети десятков компаний в России и на Украине. На следующий день к списку стран, пострадавших от кибератаки, добавились Финляндия, Латвия, Индия, Австралия, Франция и другие.

В компании Group-IB, которая занимается предотвращением и расследованием киберпреступлений, сообщили, что новая компьютерная угроза — это известный еще с 2016 года троян Petya. В свою очередь, в "Лаборатории Касперского" ТАСС рассказали, что хотя вирус "содержит некоторые признаки, которые присутствуют в шифровальщике Petya, но при более детальном анализе оказалось, что это новая модификация трояна".

Так это Petya или не Petya?

Вирус-шифровальщик Petya — не новый (в отличие от вируса WannaCry, который 12 мая атаковал инфраструктуру множества организаций в 72 странах мира). Еще в 2016 году о нем писали специализированные издания. По версии ряда экспертов, сегодня компьютеры атаковала "модернизированная" версия этого трояна, которая научилась обходить защиту операционной системы Windows.

В то же время руководитель отдела антивирусных исследований "Лаборатории Касперского" Вячеслав Закоржевский заявил ТАСС, что "это новое семейство шифровальщиков, которых мы не видели ранее".

Некоторые эксперты называют это зловредное ПО NonPetya ("НеПетя") — под таким же тегом комментируют ситуацию пользователи Twitter.

Как действуют подобные вирусы?

По словам специалистов в области кибербезопасности, основная цель таких вирусов — компьютеры корпораций. Троян приходит на почтовый ящик одного из компьютеров в Сети, маскируясь под деловое письмо с приложенным файлом. После скачивания этого файла компьютер выдает системную ошибку и автоматически перезагружается, а после включения на экране отображается процедура "проверка загрузочных томов жесткого диска".

Это сообщение — стандартное для компьютеров с операционной системой Windows. На "чистом" компьютере эта программа проверяет, сохранилась ли на диске вся имевшаяся до экстренной перезагрузки информация. Однако в случае с вирусом в этот момент загружается не стандартная программа, а "зловредная". Она шифрует файлы компьютера, блокируя к ним доступ.

После этого на экране появляется сообщение с требованием заплатить $300 в биткоинах для разблокировки компьютера.

Что делать, чтобы вирус не проник в компьютер?

Главное правило — не открывайте вложения из электронной почты, особенно в письмах от неизвестных вам адресатов. Если вам все же необходимо открыть приложенный файл в письме от человека, которому вы доверяете, проверьте, действительно ли он вам его отправлял.

Убедитесь, что защитное ПО на компьютере работает корректно. Активируйте программу Shadow Copy (теневая копия — одна из программ, встроенных в Windows), если это еще не сделано.

В пресс-службе компании Microsoft заявили, что антивирусные программы, встроенные в Windows, обнаруживают этот вирус-вымогатель и защищают от него. Однако для этого операционную систему нужно обновить (разрешить автообновление). Вирус использует ту же уязвимость в Windows, что и WannaCry, и инженеры из Microsoft подготовили патч (программу, устраняющую ошибки), который ее "закрывает", еще в феврале. Причем установить ее можно на все версии операционной системы, начиная с XP.

В качестве еще одной меры предосторожности эксперты из "Лаборатории Касперского" советуют через "блокировщик приложений" запретить запуск файлов perfc.dat и PSExec из Sysinternals Suite.

Positive Technologies, в свою очередь, предлагают системным администраторам воспользоваться бесплатной программой WannaCry Petya FastDetect, которая автоматически выявляет уязвимости в корпоративной сети.

Что делать, если мой компьютер все же оказался заражен?

Компании, работающие в сфере кибербезопасности по всему миру, сейчас ищут способ остановить распространение вируса. "Лечение" уже зараженных компьютеров — следующая задача. Поэтому на данный момент способа расшифровки файлов, закодированных новым вирусом, еще не существует, но ведется активная работа по их поиску.

В то же время Закоржевский в разговоре с ТАСС сказал, что не может спрогнозировать, когда "лекарство" будет найдено: "Не исключено, что не получится это сделать, потому что все зависит от криптостойкости алгоритма".

Помните главное: ни в коем случае не платите вымогателям. Почтовый ящик, который они указали для "обратной связи", заблокирован — и присылать код разблокировки вам никто не будет.

Эксперты разработчика программного обеспечения в сфере информационной безопасности Positive Technologies обнаружили способ локально остановить распространение нового вируса-вымогателя. Как рассказали ТАСС в компании, в ходе исследования образца вируса Petya, атаковавшего компьютеры 27 июня, специалисты обнаружили особенность, которая позволяет выключить вирус.

По данным Positive Technologies, вирус Petya воздействует на главную загрузочную запись (MBR - код, который нужен для последующей загрузки операционной системы) загрузочного сектора диска: вредоносная программа шифрует эту запись и заменяет ее собственными данными. После попадания в систему вирус дает компьютеру команду перезагрузиться через 1-2 часа, а после перезагрузки вместо операционной системы запускается вредоносный код, пишет tass.ru. Однако, если успеть до перезагрузки запустить команду bootrec/fixMbr (позволяет восстановить MBR), то можно восстановить работоспособность операционной системы и запустить ее, отметили в Positive Technologies. Однако в этом случае файлы все равно останутся зашифрованы, для их расшифровки требуется знание специального ключа.

Локально отключить шифровальщик можно, создав файл "C:\Windows\perfc", отмечают эксперты Positive Texhnologies. Вирус, у которого есть права администратора, перед подменой MBR проверяет наличие по указанному адресу пустого файла без расширения с таким же именем, как название файла dll этого шифровальщика. Если вирус найдет такой пустой файл, то выполнение вирусной программы прекратится.

"Таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование", - отмечают эксперты Positive Technologies.

В том случае, если у вируса нет прав администратора, он не сможет проверить наличие пустого файла в папке "C:\Windows\". Тогда процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Превентивные меры

Чтобы не стать жертвой подобной атаки, эксперты рекомендуют обновить операционную систему Windows, а также сократить до минимума привилегии пользователей на рабочих станциях.

Если заражение уже произошло, платить злоумышленникам не стоит.

"Почтовый адрес нарушителей был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен", - отметили в Positive Technologies.

Для предотвращения распространения шифровальщика в сети эксперты рекомендуют выключить другие компьютеры, которые не были заражены и отключить от сети зараженные узлы. Также следует сохранить образы скомпрометированных систем, и если исследователи найдут способ расшифрования файлов, то заблокированные данные можно будет восстановить в будущем.

Новый Petya атаковал весь мир

27 июня вирус-вымогатель, блокирующий доступ к данным и требующий деньги за разблокировку, атаковал десятки компаний и организаций в России и на Украине, а затем распространился по всему миру. Как выяснили специалисты компании Group-IB, специализирующейся на компьютерной безопасности и защите от киберугроз, причиной масштабной атаки на энергетические, телекоммуникационные и финансовые компании на Украине и в России стал вирус-шифровальщик Petya, который препятствует загрузке операционной системы, блокирует компьютеры и требует выкуп в размере $300 в биткоинах. В то же время в Лаборатории Касперского отмечали, что новое семейство шифровальщиков содержит некоторые признаки вируса Petya, но более детальный анализ показывает, что это новая модификация трояна.

По предварительным оценкам Group-IB, вирус атаковал около 80 компаний, большинство из которых - украинские. В России были атакованы "Роснефть", "Башнефть", Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). Банк России также сообщил о кибератаках на российские кредитные организации, которые не привели к нарушениям в работе банков.

В последний раз крупная атака на компьютерные системы по всему миру была зафиксирована 12 мая, когда вирус WannaCry атаковал компьютеры с операционной системой Windows в 74 странах. По всему миру было совершено 45 тыс. кибернападений с использованием вируса-шифровальщика, причем наибольшее число кибератак было зафиксировано в России.

Читайте также

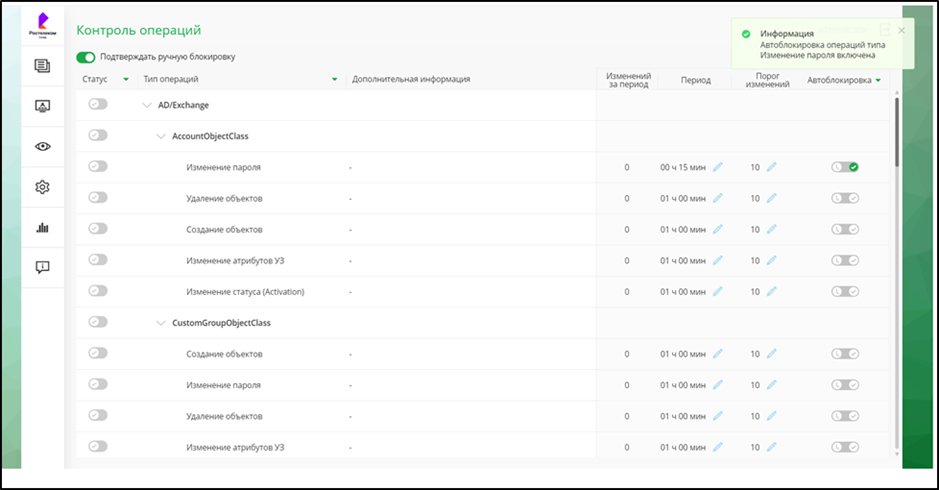

Автоматизированные системы управления доступом обладают способностью и правами, которые позволяют массово вносить изменения в различные подключенные к ним объекты. Поэтому даже незначительная ошибка сотрудника (администратора, работника кадровой службы) или несогласованность в настройках системы могут привести к масштабным негативным последствиям. Чтобы этого избежать, в Solar inRights 2.9 реализована возможность контролировать выполнение массовых операций и приостанавливать их.

Осуществление этой функции возможно как в ручном режиме, так и автоматически после превышения заданного порога.

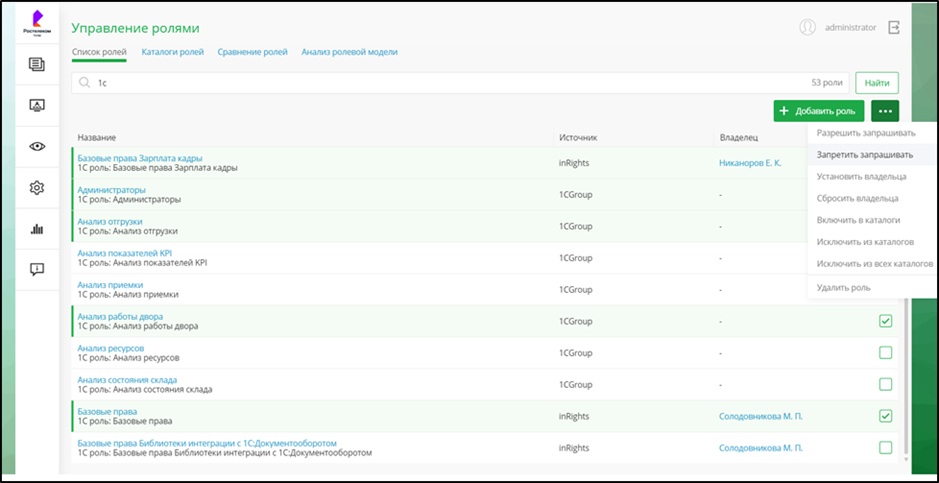

При администрировании IGA-системы много времени может уходить на однотипные операции с ролями, например, на удаление определённых ролей из всех каталогов или установку запрета на возможность запрашивания роли. Теперь для экономии рабочего времени администратор в несколько кликов может определить список ролей и задать необходимую операцию, которую требуется применить к выбранным ролям. Система автоматически произведёт нужные действия и сообщит о результате.

Кроме того, в версии 2.9 улучшены инструменты мониторинга работы системы. Теперь администратор может без привлечения специалистов вендора отслеживать корректность работы Solar inRights, чтобы в случае необходимости вносить изменения в её настройки.

Вирус WannaCrypt

12 мая 2017 года десятки тысяч компьютеров по всему миру были заражены вирусом WannaCrypt. Данный вирус относится к категории блокировщиков и блокирует доступ к файлам. Причем он не только блокирует доступ к файлам, но и шифрует их, а также меняет расширение. Чтобы избавиться от назойливого вируса, требуется произвести оплату через Биткоины в эквиваленте 300 долларов США. Если в течение 3 дней сумма не поступает на счет, она удваивается.

В России вирус коснулся таких магнатов, как Мегафон, Связной, Сбербанк, а также государственных структур МВД, СК, ГИБДД. В Великобритании пострадали больницы и госпитали, где компьютеры отвечают за обеспечение жизнедеятельности больных.

.png)

Карта заражения WannaCrypt в реальном времени

На следующий день, 13 мая, уязвимость прикрыли, зарегистрировав несуществующий домен, к которому обращался вирус с проверкой. Но создатели вируса придумали обновление, и он продолжил заражать компьютеры пользователей во всех странах, уже не обращаясь к несуществующим доменам.

Новая волна

15 мая вирус ударил по Китаю. В понедельник было заражено более 40 тысяч компаний, из них 4 тысячи научных организаций. Общее число зараженных компьютеров давно перевалило за сотни тысяч. Также вирус поразил нефтегазовую компанию PetroChina, из-за чего был прекращен прием электронных платежей на автозаправках.

В Японии заражено более 2 тысяч компьютеров в 600 местах страны, вирус затронул такие компании, как Hitachi и Nissan. В целом по всему миру вирус обнаружен в более чем 150 странах. Переведено биткоинов на сумму более 50 тысяч долларов.

Карта заражения на данный момент

Кто виноват?

16 мая эксперт Лаборатории Касперского Александр Гостев запостил в Facebook свою версию о том, кто же причастен к разработке WannaCrypt. Александр считает, что создателями вируса является северокорейская хакерская группировка Lazarus. Код, который был обнаружен в вирусе, идентичен с кодами других троянов, созданных хакерами из Lazarus. Этой же версии придерживается и эксперт Symantec. Ранее хакеры из группы Lazarus произвели атаку на платёжную систему SWIFT, известную компанию Sony Pictures и ЦБ Бангладеша.

Также стоит упомянуть, что данная уязвимость использовалась АНБ (Агентство национальной безопасности) США. И хакеры обнародовали готовые инструменты АНБ в публичный доступ. После чего 14 марта компанией Microsoft и была выпущена заплатка. Но, как можно видеть, далеко не все обновляют свою операционную систему.

Что делать, если "поймали" WannaCrypt?

Если вам не повезло и ваш компьютер оказался зараженным данным вирусом, то первое, что мы можем посоветовать, это не платить злоумышленникам.

На данный момент активно идет разработка дешифровщиков и заплаток для операционных систем. Microsoft уже выпустили патчи (Windows MS 17-010), которые закрывают дыры, поэтому настоятельно рекомендуем обновить систему.

Также и Comodo уже предупреждает о вредоносном файле.

.png)

Мы уверены, что скоро будет найден действенный способ удалить данный вирус с вашего компьютера. Если у вас имеются резервные копии, рекомендуем восстановить и максимально обновить систему, а также детально проверить ее на наличие вредоносных файлов.

Как не заразиться?

Зараженные компьютеры, скорее всего, входили в состав ботнета и разработчики лишь выжидали момент, наращивая ботнет, чтобы в определенный момент распространить вирус. Этим объясняется, что заражение идет волнами, все новые ботнеты подключают к атаке. Также заражаются компьютеры, которые находятся в одной сети с вашим. Заражение идет через кабель, подключенный напрямую. Если вы пользуетесь роутером, пока беспокоиться не стоит. Но все же дадим вам несколько советов, чтобы обезопасить себя.

Также хочется отметить, что загрузка трояна или кража ваших cookie может произойти в автоматическом режиме при посещении зараженной страницы, поэтому всегда смотрите адрес, на который ведет ссылка, даже если ее вам прислал закадычный друг. Троян может быть даже в изображении, и, открыв присланную фотку, вы станете участником ботнета с последующим заражением или участием в DDoS атаках.

Во-вторых, обязательно установите себе на компьютер связку антивирус + файрволл либо их симбиоз. Антивирус защитит ваши файлы, а файрволл предотвратит передачу данных с вашего компьютера злоумышленникам. Проведите полную проверку файлов. Настройте фильтрацию в файрволле, а также защитите свои порты, т.к. заражение идет именно через порт. Если это сеть компьютеров, провести проверку надо на всех машинах, предварительно отключив их от сети. И как только будете уверены, что все компьютеры чистые, подключайте их обратно к сети.

В-третьих, после всех проверок сделайте бэкап вашей системы и храните его на сменном носителе.

Ряд этих простых правил позволит вам избежать заражения не только WannaСrypt, но и другими блокировщиками, троянами и вирусами.

Тариф "ДЛЯ СВОИХ" Специальное предложение: Интернет на скорости до 100 Мбит/с за 550 руб. Подробнее

Тариф "ДЛЯ СВОИХ" Специальное предложение: Интернет на скорости до 100 Мбит/с за 550 руб. Подробнее

ИНТЕРНЕТ СОЗРЕЛ! Для всех новых Абонентов подключившихся по Акции, действует СКИДКА 25% НА ПОЛГОДА. Подробнее

Ваш личный кабинет

Быстрая оплата любой банковской карточкой:

Антивирусы от 49 руб/мес. Защитите свой компьютер от вредоносных программ с помощью самых популярных антивирусов. Защитите свой компьютер от вредоносных программ. Безопасность дешевле, чем чашка кофе!

Вы можете просматривать на компьютере или с помощью специальной ТВ-приставки на экране телевизора, более 100 каналов эфирного и спутникового телевидения в цифровом качестве и с отличным звуком + 6 HD каналов!

Обслуживание компьютеров посредством нашей компании – это возможность оперативно решать любые проблемы с оборудованием и программным обеспечением с которыми Вам приходится сталкиваться в повседневной жизни.

Антивирусы и заплатки

Специалисты корпорации Майкрософт подтвердили, что в настоящее время в интернете распространяется вирус Sasser (W32.Sasser.A и его варианты). Эксперты обнаружили, что вирус использует уязвимость службы локального администратора безопасности Local Security Authority Subsystem Service (LSASS), для которой было выпущено обновление безопасности.

Этот вирус может поразить следующее ПО: Microsoft Windows 2000, Microsoft Windows XP. Другие версии Windows не будут поражены. Если используется Microsoft Windows 98, Windows 98 Second Edition (SE), Windows Millennium (Windows Me), Windows NT 4.0 или Windows Server™ 2003, обновление безопасности для Windows не понадобится.

По опыту наших специалистов пользователям ОС Windows Server™ 2003, мы настоятельно рекомендуем установить обновления, имеющиеся на нашем сайте.

Утилиты для борьбы с Worm.Win32.Sasser.a и Worm.Win32.Sasser.b, эксплуатирующими уязвимость в службе LSASS Microsoft Windows:

Для лечения компьютера от вируса рекомендуем утилиту symantec'а: FxSasser.exe>>

Пользователям Windows XP SP2, у которых очень часто разрывается VPN соединение и (или) вылетает ошибка Generic Host Process for Win32, рекомендуется поставить обновления (3 обновления для SP2 и 1 для SP3) системы безопасности.

Если у Вас или у ваших знакомых появилось окно:

Подписка на антивирусы

Подписка это новый удобный способ использовать лицензионное программное обеспечение на Вашем компьютере:

- Вам не нужно платить полную стоимость программ (таких как Kaspersky Internet Security 2012, Домашняя бухгалтерия и др.), чтобы начать пользоваться;

- Вы можете попробовать разные продукты, например, антивирус ESET NOD32, и выбрать подходящий;

- Вы оплачиваете лицензионный продукт ровно на столько, на сколько он Вам нужен.

Чем подписка лучше покупки? - Каждый может позволить себе подписаться на лицензионное программное обеспечение. Вы можете пользоваться лицензионным ПО, например, за 50 рублей в месяц. Зачем платить больше 1000 рублей сразу, когда можно платить по 50 рублей в месяц?

- Программа не вполне подходит для решения ваших задач? Просто поменяйте её! Наверное, обидно было бы заплатить большие деньги за год пользования программой, а после установки и использования понять, что она Вам не подходит. С нами такие неприятности не грозят просто заблокируйте одну программу и подпишитесь на другую.

- Удобное продление. Если у Вас на счете не хватает средств на продление подписки на программное обеспечение, то мы заранее напомним об этом и предложим пополнить счет наиболее удобным для Вас способом. Вы можете положить себе на счет сумму, достаточную для оплаты нескольких месяцев подписки, и забыть о необходимости пополнять счет.

- Не платите, если не пользуетесь! Да, Вы можете заблокировать программу на тот период, когда не планируете её использовать (например, на время отпуска, летних каникул и др.). В течение периода блокировки оплата не взимается.

- Высокое качество поддержки подписчиков. Производитель программного обеспечения оказывает полноценную информационную и техническую поддержку подписчиков, включая регулярные бесплатные обновления продукта.

Подписка на программное обеспечение очень похожа на покупку доступа в интернет:

Оплата антивирусов и другого ПО происходит с того же счета, с которого Вы оплачиваете Интернет.

Вы можете подключать или отключать услугу (например, на время отпуска).

В разделе Антивирусы представлено более 10 антивирусных программ известных производителей: Kaspersky , Dr . Web , ESET NOD 32, Panda , Agnitum , TrendMicro , BitDefender. Вы можете выбрать тот антивирус, который устраивает Вас – как по своим функциям, так и по стоимости, которая начинается от 49 руб/мес.

Как защититься от COVID-19 в ожидании создания вакцины против него

Об авторе: Валерий Дмитриевич Молостов – врач, кандидат медицинских наук. Минск

Обыватели недоумевают: почему современная медицина не может так долго найти средство (антибиотики) против коронавируса? Но медицина бессильна не только перед коронавирусом, но и перед вирусом гриппа (птичьего или свиного), болезнью Эбола и десятком других. Микробные заболевания современная медицина лечит хорошо, фармацевты синтезировали огромное количество антибиотиков. Антибиотики омывают межклеточное пространство (где расположены бактерии), но они, к большому огорчению, никогда не проникают внутрь клетки (где расположены вирусы).

Крупные микробы в 100 раз мельче клеток тканей человека. Средний размер крупного вируса – 0,0004 мм, а мелкого вируса – 0,000006 мм. Вирус СПИДа считается крупным и имеет размер 0,00008 мм, свиной цирковирус – 0,000017 мм. Вирусы в среднем в 1000 раз меньше размера микроба и в 10 000 раз меньше любой человеческой тканевой клетки. Не повреждая клеточную оболочку, болезнетворный вирус проникает внутрь клетки человека, а питательной средой служит ему цитоплазма – жидкое содержимое самой клетки. Вирус быстро размножается, и за сутки внутри клетки появляются тысячи вирусов.

Возникает вопрос: почему же больной человек выздоравливает при поражении его органов вирусами? Дело в том, что внутрь клеток, где размножаются вирусы, свободно проникают только собственные иммуноглобулины, которые и убивают вирусы. Но иммуноглобулины (в основном гамма-глобулины) могут проникнуть внутрь клетки, если они синтезированы только внутри данного организма. Чужие иммуноглобулины, которые взяты из крови другого человека, практически не проникают внутрь ваших клеток, пораженных вирусами.

При заболевании, вызванном коронавирусом, больному организму нужна неделя, чтобы синтезировать высокую концентрацию иммуноглобулинов. Глобулины синтезируются внутри костного мозга, лимфоидной ткани, селезенки и печени. Сразу после проникновения вируса в организм человек фактически на протяжении пяти дней не имеет никакой защиты против вирусной инфекции, так как иммуноглобулины еще не выработаны! За пять дней иммунитет только начинает вырабатываться!

Лечение всех тяжелых заболеваний, вызванных вирусом, происходит следующим образом.

Прежде всего врачи ставят своей задачей не дать пациенту умереть за шесть дней острого проявления заболевания. На шестой день организм пациента начнет вырабатывать собственные антитела. Тогда пациент будет обязательно спасен. Как сохранить жизнь пациента до шести дней течения острого периода?

Во-первых, медики ставят перед собой цель снизить концентрацию вирусных токсинов в крови при помощи увеличения количества воды в кровяном русле. Если у больного весом в 70 кг в венах и артериях содержится 3 л крови, то ему предстоит ввести в артерии и вены еще 2–3 л воды, чтобы уменьшить концентрацию вирусных токсинов. Для этого больного заставляют пить много воды и вводят ему внутривенно (инъекционно) до 3 л в день водных растворов: глюкозы, физиологического раствора и различных кровезаменителей. Только выдержали бы почки пациента!

Во-вторых, есть вещества, которые в кровяном русле больного пациента создают химические связи с молекулами вирусных токсинов, и от этого токсины становятся менее ядовитыми. Таких веществ существует сотни. Одно из них – аскорбиновая кислота (витамин С).

Однако, подчеркнем еще раз, все врачи понимают, что до тех пор пока организм пациента не выработает огромную концентрацию собственных иммуноглобулинов – до тех пор излечения пациента не произойдет.

Для большинства опасных вирусных инфекций созданы профилактические прививки, которые представляют из себя ослабленный живой вирус. Но пока не существует вакцины (ослабленного вируса) для коронавируса. Конечно, через год вирусологи создадут вакцину и против коронавируса. Но дело в том, что после инъекции такой вакцины необходимо ждать три недели до того момента, пока у данного человека выработается стойкий иммунитет. Если человек уже заболел, то прививка этому человеку не поможет.

Читайте также: