Aes 256 что за вирус

Навсегда удалить Aes256 ransomware

Aes256 ransomware является опасных вредоносных программ шифрования данных, который использует код симметричного шифрования aes256 шифрования для шифрования целевых файлов. После того, как файл успешно получает зашифрован, он требует жертвы платить выкуп 10 Bitcoins для расшифровки ключа. Кибер эксперты не смогли развивать свой свободный треск расшифровки и по-прежнемупродолжается процесс разработки свободного кода. Примечание файл его связанный выкуп называют!! Читайте This_Important. txt, которые хранятся на рабочем столе компьютера. Он функционирует аналогично крипто malware и добавляет расширение назван .aes256 всех зараженных файлов. Файлы становятся полностью недоступными, и нельзя использовать его дальше как то, что выхотите.

Как восстановить файлы зашифрованные по Aes256 ransomware

Если вы будете следовать кибер преступников, вам придется платить выкуп деньги, чтобы получить код расшифровки. Они убедить вас, что единственный способ получить ваши зашифрованные файлы, такие как MS Office документы,музыка, видео, фотографии и т.д. для получения ключа расшифровки. Но никогда не кибер эксперты советуют платить деньги за такие цели. Нет никакой гарантии, что кибер криминалистической обеспечит оригинальный ключ дешифрования рабочих в обмен на выкуп деньги. Сотрудники ФБР тоже согласен с кибер экспертами что нет уверенности получения полезной расшифровки ключа от кибер cribbers. Вы определенно должны выбрать альтернативный вариантрезервного копирования файлов или с помощью некоторых данных восстановления программного обеспечения. Сканируете ваш компьютер с мощным анти вредоносного инструмент для удаления всех связанных файлов Aes256 ransomware, так чтоон может затруднить любые другие файлы. Вы должны сосредоточиться на Aes256 ransomware удаления, потому что она шифрует одной части данных в один период времени, так что это всегда лучше, чтобы защитить остальную часть данных.

Каким образом Aes256 ransomware циркулирует?

Для распространения Aes256 ransomware, кибер преступники использует же традиционных и эффективных методов, которые планшеты, спам-кампании электронной почтыи поддельные сообщения. Отмеченные пользователи ПК могут получитьспам-сообщения поступающих некоторые притворился правительственных органов или учреждений, Интернет-магазинов, многонациональные компании итак далее. Пользователь получает манипулировать, чтобы открыть вложение электронной почты, и теперь полезных Aes256 ransomware получить тайно загрузить в бэкдор.Такие сообщения обычно содержат много грамматических ошибок, а также орфографические ошибки. Настоятельно рекомендуется не открывать письма, которое приходит от неизвестных отправителей.

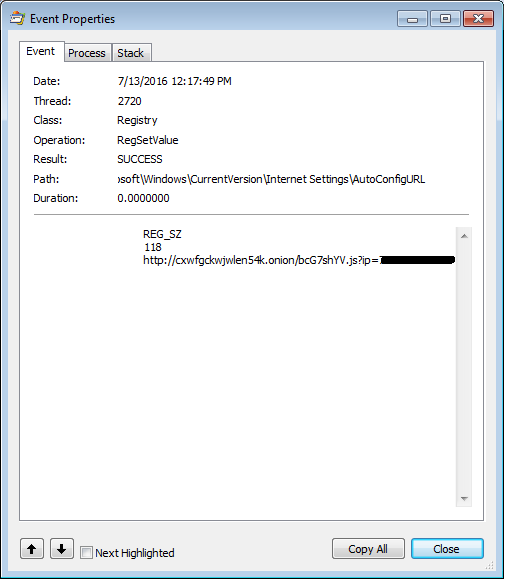

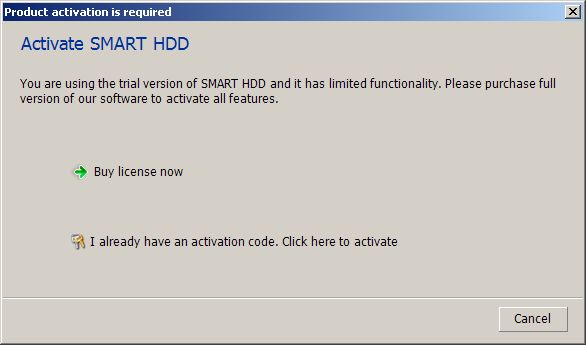

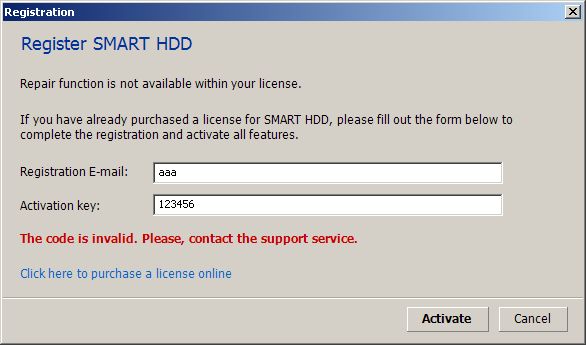

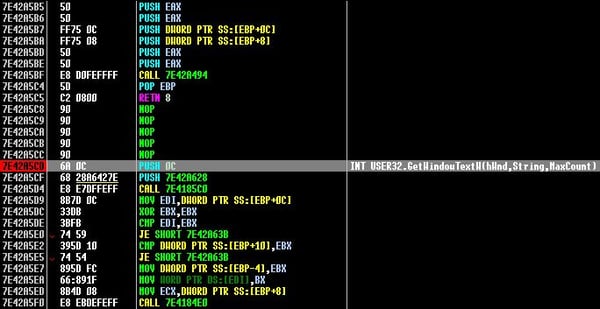

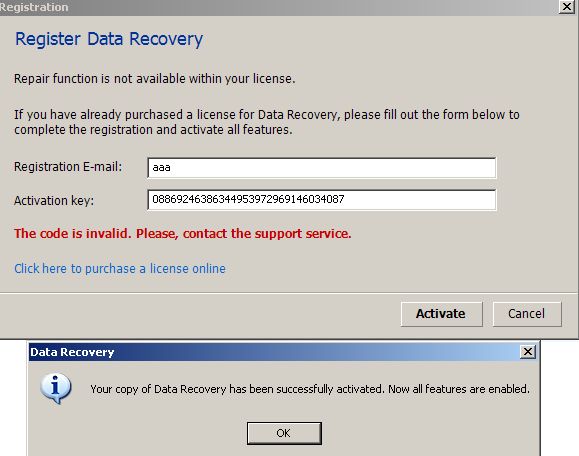

Большинство современных анти-вирус в эти дни все еще успешно удалить Aes256 ransomware из-за предварительной работы механизма этой вредоносной программы. Он будет отслеживать и анализировать онлайн просмотра движения, шпион на то, что вы делаете на вашем компьютере и сделать статистику и еще хуже то, что Он hijacks веб-браузер и подключение к Интернету для того, чтобы перенаправить вас на подозрительные веб-страницу, которую вы никогда не вызывается для. Это потенциально нежелательная программа имеет очень пагубно сказываются на вашем компьютере без вашего согласия или разрешения. Они способствуют freeware, которая имеет рекламу, построенный в нем. Это означает, что при выполнении этого конкретного программного обеспечения на вашем компьютере, он начнет потянув спонсором рекламы из Интернета где-то в программном обеспечении. Она также может обмануть вас платить за регистрацию программы для того, чтобы удалить объявления.

Он будет постоянно работать в фоновом режиме и собирать данные о какой сайт вы посещаете, что IP-адрес и географическое положение, игры вы играете, закладки веб-страницы и др. без вашего разрешения и использует эти данные для бомбардируют заказной рекламы. Данные совместно с сервером Творца, и это приводит к серьезной кражи. Ассоциированные кибер-преступники платят из рекламных сетей за то, что их объявления будут отображаться при использовании программного обеспечения или во время посещения веб-сайта. Гадкие cookies, помещаются в компьютер, когда пользователь нажимает на объявления, обслуживаемых этой конкретной сети. Рекламная сеть читать куки для того, чтобы отслеживать ваши онлайн движения. Веб-соединения браузера получает полностью захвачен и его основные параметры, такие как поисковая система по умолчанию, домашнюю страницу, параметры подключения к Интернету изменены и не позволили выполнить откат. Ваш поисковый запрос также получить угнали, и он будет отправлен на свой собственный заказной поисковой системы.

Такого рода вредоносных программ инфекции показывает, насколько уязвимы, в этой современной информации возраста эпохи. Это может нарушить производительность ПК и в то же время, мы могли бы потерять наши многомиллионные убытки. Имели место несколько докладов, где один компьютер вредоносных программ зараженных тысячи Windows PC в один день. Таким образом чтобы успешно удалить Aes256 ransomware, это также важно знать этой вредоносной программы цели зараженном ПК и легко входит в него.

Как правило он получает доступ компонентов файлов и кодов с реальным программами, которые часто предлагают как freeware. Они piggybacks на законной бесплатной программы и устанавливается очень тихо. Предположим, получить этот вирус установлен с некоторыми Java-программы так что когда каждый раз, когда выполняется этот файл Java, эта инфекция также становится активным и начинает его подозрительной деятельности. Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Любой вид ПК вредоносных программ всегда опасно, и если это калибров Aes256 ransomware тогда ситуация стала еще хуже. Он может взять под контроль весь браузер, блокирует доступ важных приложений и функций и дополнительно использует параметры безопасности для того, чтобы принести так много других вредоносных программ в бэкдора. Получить содержимое веб-страницы, которые вы посещаете автоматически и его ключевое слово получает смелые и гиперссылками с вредоносных URL-адресов на нем. Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Основные поведение Aes256 ransomware является шпионить на вашей деятельности в Интернете и положить вашу конфиденциальную информацию в сфере наблюдения. Он может использовать подключаемые модули подозрительные браузера, дополнения и даже ключевые лесозаготовители и ключ штрихи для того, чтобы шпионить и записывать деятельность пользователя и пропустить весьма конфиденциальные данные, такие как идентификаторы, пароль, географическое расположение и IP-адреса, банковские реквизиты и др. Путем изменения параметров подключения к Интернету, компьютер подключен с сервером кибер криминалистической, таким образом ваш компьютер незаконно доступа к несанкционированным третьим лицам. Он возьмет на себя браузер по умолчанию домашнюю страницу и поисковая система и покажет нерелевантных подозрительных веб-сайтов в результатах поиска. Большинство веб-сайтов в результатах поиска являются коммерческие домены, которые являются абсолютно никакого значения для поисковых запросов. Таким образом важно удалить Aes256 ransomware, как только его ранние симптомы получить заметили.

План а: избавиться от Aes256 ransomware с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить Aes256 ransomware с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить Aes256 ransomware легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

4. Выберите Aes256 ransomware и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите Aes256 ransomware расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения Aes256 ransomware

3. Обнаружение записи реестра, созданные Aes256 ransomware и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить Aes256 ransomware и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены Aes256 ransomware.

Aes256 ransomware является очень современных вредоносных программ инфекции, так что это очень трудно для анти-вредоносных программ получает свое определение, обновление для таких атак вредоносного по. Но с автоматической Aes256 ransomware средство удаления, нет никаких таких вопросов. Этот сканер вредоносных программ получает регулярные обновления для последних определений вредоносных программ и таким образом он может очень быстро сканировать компьютер и удалить все виды угроз вредоносных программ, включая шпионских программ, вредоносного по, троянских и так далее. Многие опросы и компьютерных экспертов утверждает это как лучший инструмент удаления инфекции для всех версий Windows PC. Этот инструмент будет полностью отключить связь между кибер криминалистической и ваш компьютер. Она имеет очень предварительный алгоритм сканирования и три шага процесс удаления вредоносных программ так, чтобы сканирование процесс, а также удаления вредоносных программ становится очень быстро.

После того как мы на прошлой неделе опубликовали информацию о готовящихся к продаже новых криптотелефонах X-Telecom Secure Mobile, в которых используется алгоритм шифрования AES-256, многие люди стали звонить и интересоваться, что это за алгоритм AES, насколько он надежен и удовлетворяет ли он требования информационной безопасности.

Алгоритм Advanced Encryption Standard

Advanced Encryption Standard – симметричный алгоритм блочного шифрования, принятый правительством США в качестве стандарта в результате конкурса, проведенного между технологическими институтами. Он заменил устаревший Data Encryption Standard, который больше не соответствовал требованиям сетевой безопасности, усложнившимся в XXI веке.

Этот алгоритм, кроме аббревиатуры AES, иногда называют еще Rijndael – это анаграмма из частей имен бельгийских программистов Joan Daemen и Vinent Rijmen, которые разработали AES. Строго говоря, AES и Rijndael – не совсем одно и то же, поскольку AES имеет фиксированный размер блока в 128 бит и размеры ключей в 128, 192 и 256 бит, в то время как для Rijndael могут быть заданы любые размеры блока и ключа, от минимума в 32 бит до максимума в 256 бит.

Алгоритм AES был одобрен Агентством национальной безопасности США как пригодный для шифрования особо секретной информации. Однако, правительство постановило, что AES должен периодически подвергаться проверкам и улучшениям, чтобы надежно хранить зашифрованные данные.

Надежность алгоритма шифрования AES

Считается, что используемый в Advanced Encryption Standard ключ длиной в 128 бит – достаточно надежная защита против лобовой атаки, то есть с чисто математической точки зрения подобрать один правильный пароль из всех возможных – трудноосуществимая задача. Несмотря даже на некоторые недостатки AES, взломать защищенную с помощью этого алгоритма информацию практически нереально.

Любой криптографический алгоритм требует ключ размером в то или иное количество бит, чтобы зашифровать данные, как показано в схеме №1.

Длина ключа, используемая при шифровании и определяет практическую целесообразность выполнения полного перебора, ведь информацию зашифрованную более длинными ключами экспоненциально сложнее взломать, чем с короткими.

Вот пример перебора 4-битного ключа:

Таблица на рисунке ниже показывает возможное число комбинаций с учетом размера ключа:

Обратите внимание на то, что по мере увеличения размера ключа количество комбинаций возрастает экспоненциально. Математические исчисления доказывают, что размер ключа в 128 бит надежнейшим образом защищает от лобовой атаки:

Таким образом, даже суперкомпьютеру понадобилось бы неисчислимо огромное количество времени, чтобы получить доступ к информации под защитой AES посредством лобовой атаки.

Для сравнения: возраст Вселенной – где-то между 13 и 14 миллиардами лет. Даже если предположить, что некий супер-суперкомпьютер мог быть справляться с алгоритмом DES за одну секунду, то на взлом AES у него ушло бы около 149 триллионов лет.

Как видите, размера ключа в 128 бит вполне достаточно, хотя совершенно секретная информация все равно шифруется с размером в 256 бит. Следующее предположение доказывает, что стандарт 128 бит будет оставаться актуальным и в будущем.

- каждый человек на Земле имеет десять компьютеров

- на Земле семь миллиардов человек

- каждый из этих компьютеров может проверять один миллиард комбинаций в секунду

- ключ считается взломанным, если проверено 50% всех возможных комбинаций

При всех этих условиях все население планеты смогло бы взломать один ключ… за 77,000,000,000,000,000,000,000,000 лет.

При этом интересно отметить, что разница между размером ключа в 128 бит и 256 бит не так уж принципиальна. Если бы кто-то придумал бы некую программу, способную взломать 128-битную систему, то 256 бит для этого гения не были бы помехой.

Наконец, лучше всего за AES говорит статистика: защищенные этим алгоритмом данные никогда не были взломаны. Впрочем, все это работает при размере ключа минимум в 128 бит, поскольку более ранние шифровальные алгоритмы все же не выдерживали испытания на прочность.

Несмотря на то, что скорость вычисления компьютеров увеличивается в геометрической прогрессии согласно закону Мура, 128-битного ключа вполне должно хватить на много лет вперед.

Таким образом, все звонки и сообщения в криптотелефонах X-Telecom шифруются очень надежно, ведь кроме AES-256 еще дополнительно используется алгоритм Twofish и несколько вспомогательных алгоритмов — в комплексе это дает совершенную 100%-ую защиту вашего общения от прослушки любыми современными способами.

Главным критерием безопасной передачи данных в интернете является степень их шифрования. Даже если злоумышленники смогут перехватить зашифрованные данные, они не смогут их расшифровать без пары ключей, которые хранятся на устройстве пользователя и сервере. При этом существуют протоколы, например AES-128, с которым расшифровка трафика злоумышленниками практически исключена.

Что такое AES

AES или Advanced Encryption Standard – так назывался конкурс, по результатам которого в 1997 году должны были выбрать преемника устаревшего к тому времени стандарта DES. В результате победил стандарт симметричного шифрования Rijndael, который со временем стали называть по названию конкурса, AES.

Проблема DES была в малой длине ключей (56 бит), что при стремительном развитии технологий, в теории позволяло подобрать его брутфорсом (грубым перебором).

У AES минимальная длина ключа составляет 128 бит (AES-128), таким образом, его подбор даже на мощнейшем суперкомпьютере занял бы миллиарды лет.

Метод безопасности применяемый Advanced Encryprion standard AES основан на поочередных подстановках блоков по 16 байт. Операции перестановок могут повторяться неоднократно – они называются “round”. У каждого раунда есть уникальные ключи, которые рассчитываются из ключей шифрования. Это делает алгоритм более стойким по сравнению с другими традиционными потоковыми алгоритмами.

Оно бывает двух видов – симметричное и ассимметричное. В первом случае, ключ для шифровки сообщения используется тот же, что и для дешифровки.

При ассиметричным шифровании создается пара ключей:

- Открытый: передается серверу для расшифровки сообщения;

- и Закрытый: остается на устройстве пользователя. Доступ к зашифрованным закрытым ключом данным может быть получен с соответствующим ему открытым ключом.

Симметричное и асимметричное шифрование

AES повсеместно распространенный стандарт, используется многими корпорациями для передачи конфиденциальной информации.

Алгоритм утвержден правительством США и используется, в том числе, для нужд армии, а также:

- В Wi-Fi и Bluetooth сетях;

- В мобильных сетях;

- На iOS, Android;

- Сайты, программы и серверы, хранящие пароли;

- Банковские продукты, банкоматы (хотя там AES не настолько популярно, как другие более сложные и ресурсозатратные алгоритмы); ПО и игры;

- В средствах криптографической защиты данных;

- В архиваторах (Winrar, winzip);

- В мессенджерах (whatsapp).

Практически все VPN сервисы используют AES шифрование с длиной ключа 128 или 256 бит. При этом в обеих случаях соединение с виртуальным сервером будет надежно защищено.

Взломать алгоритм, подобрав комбинацию брутфорсом невозможно, так как это займет бесконечно много времени. Однако взламывать 128 битный ключ и не требуется. Все зависит от того, какой протокол используется для передачи. Используя PPTP, при подключении к VPN, достаточно взламать Хэши MD4 длиной 56 байт, что, с использованием облачных сервисов по подбору паролей займет не более суток.

Еще в 2008 году Intel добавили поддержку аппаратного шифрования данных AES 256 в свои процессоры x86 архитектуры, что позволило повысить производительность программ, использующих этот алгоритм. Это говорит о популярности данного алгоритма блочного шифрования.

| Размер ключа | Количество комбинаций | Время взлома |

| 1 бит | 2 | Менее сек |

| 16 бит | 65536 | Пара сек |

| 56 бит (DES) | 7*10 в 16 степени | 400 сек |

| 128 бит | 3.4*10 в 38 степени | 1*10 в 18 степени лет |

| 256 бит | 1.1*10 в 77 степени | 3.3*10 в 56 степени лет |

При этом разница между 128 и 256 битным шифрованием не принципиальна. Если кому нибудь удастся взломать 128 битный ключ, 256 битный взломать не составит никаких проблем. С практической точки зрения, 256 битное шифрование надежно ровно настолько же, как и 128 битное, поэтому его применение это маркетинговый ход.

До сих пор никому не удавалось взломать алгоритм, а на его грубый подбор потребовалось бы бесконечно много времени, даже если бы были задействованы все существующие компьютеры на земле.

Алгоритм AES — признанный лидер шифрования данных. За все время его существования взломать его никому не удалось. Однако это не значит, что никто не смог получить доступ к информации. Используя небезопасные протоколы передачи данных, можно получить доступ к паролям и информации, зашифрованной даже 128 битными ключами.

Подробнее о том, как расшифровать файлы бесплатно и не платить выкуп программам-вымогателям, используя утилиты Avast по удалению вирусов-шифровальщиков.

Как расшифровать файлы бесплатно? Мы рады объявить о выпуске четырех инструментов для удаления программ-вымогателей и дешифровки файлов: Alcatraz Locker, CrySiS, Globe и NoobCrypt. Все дешифраторы для файлов доступны на нашей странице и являются бесплатными.

Там же представлено подробное описание каждого вида программ-вымогателей. Наши инструменты смогут помочь вам удалить вирус-шифровальщик и разблокировать файлы. Утилиты постоянно обновляются по мере развития перечисленных видов угроз.

С момента выпуска первого пакета из семи инструментов Avast для дешифровки нам было приятно получить множество отзывов с благодарностями и рассказами о том, как наши утилиты спасли чьи-то ценные данные или даже бизнес. Надеемся, новые программы для дешифровки помогут еще большему количеству пользователей.

Ниже приведено краткое описание четырех новых видов программ-вымогателей, для удаления которых были разработаны новые бесплатные утилиты.

Alcatraz

Alcatraz Locker — программа-вымогатель, впервые обнаруженная в средине ноября 2016 года. Файлы, заблокированные ею, имеют расширение .Alcatraz. Когда они зашифрованы, появляется подобное сообщение, которое расположено в файле ransomed.html на рабочем столе зараженного компьютера:

В отличие от большинства видов шифрователей, программа Alcatraz не имеет заданного списка расширений файлов, на которые она нацелена. Иными словами, программа шифрует все, что может. Чтобы предотвратить нанесение ущерба операционной системе, Alcatraz Locker шифрует только файлы в каталоге %PROFILES% (обычно C:\Users).

Вымогатель шифрует файлы, используя встроенные функции Windows (API-интерфейс шифрования):

В тексте сообщения с требованием выкупа утверждается, что программа использует шифрование AES-256 с 128-битовым паролем. Анализ данного вредоносного ПО показал, что это не так (применяется 128-байтовый, а не 128-битовый пароль). Однако вирус использует 160-битовый хэш (SHA1) в качестве исходного ключа для 256-битового шифрования AES. В API-интерфейсе шифрования, который используется программой, это реализуется довольно интересным образом:

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x36.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash1).

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x5C.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash2).

- 160 битов Hash1 и 96 битов Hash2 объединяются.

Получившийся объединенный хэш используется в качестве исходного ключа для AES256.

После выполнения шифрования AES-256 программа-вымогатель также кодирует уже зашифрованный файл с помощью позиционной системы счисления с основанием 64 (BASE64), в результате чего зашифрованный файл приводится к типичной модели:

Согласно сообщению шифрователя, единственным способом вернуть свои данные является выплата 0,3283 биткойна (около $370 на момент написания статьи). Но теперь вернуть доступ к файлам можно бесплатно, воспользовавшись инструментом Avast для дешифровки Alcatraz. Существование 30-дневного ограничения, о котором идет речь в сообщении с требованием денег — еще один обман: расшифровать свои документы можно в любое время, даже спустя 30 дней.

CrySiS

Программа CrySiS (известная также как JohnyCryptor и Virus-Encode) известна с сентября 2015 года. Использует сильные алгоритмы шифрования AES и RSA. Также особенность заключается в том, что она содержит список файловых расширений, которые не подвергаются блокировке.

Заблокированные файлы выглядят следующим образом: .id- . . .

Хотя идентификационный номер и адрес электронной почты меняются довольно часто, есть только три различных имени расширений, которые, используются до сих пор:

.xtbl, .lock и .CrySiS.

В результате имена зашифрованных файлов могут выглядеть так:

Каждый подобный элемент содержит все данные, которые необходимы для его расшифровки. Файлы размером менее 262 144 байта зашифровываются полностью, а в окончании находится код, содержащий зашифрованный ключ AES вместе с остальными данными, такими как исходное имя файла, что позволяет выполнить полную расшифровку. Стоит отметить, что файлы, размер которых превышает 262 144 байта, шифруются лишь частично, однако и в этом случае использовать их не удастся. Такой способ работы вымогателя приводит к тому, что крупные файлы после шифрования еще больше увеличиваются в размере.

Вот пара примеров сообщений программы CrySiS с требованием выкупа:

Globe

Данная программа, существующая примерно с августа 2016 года, написана на языке Delphi и обычно упакована UPX. Некоторые варианты также упакованы при помощи установщика Nullsoft:

- изменять конечное имя исполняемого файла в папке %APPDATA%;

- изменять расширение зашифрованных файлов;

- изменять список типов файлов (расширений), которые будут зашифрованы;

- изменять сообщение с требованием денег, имеющее формат HTML;

- включать и выключать шифрование имен файлов;

- включать проверку песочниц (VirtualBox, VirtualPC, Vmware, Anubis);

- включать автозапуск вредоносной программы;

- включать удаление вирусом точек восстановления и прочее.

Так как злоумышленники могут изменять программу, мы столкнулись со множеством различных вариантов создания зашифрованных файлов с разнообразными расширениями.

Примечательно, что программа-вымогатель имеет режим отладки, который может быть включен при помощи следующей настройки реестра:

Вирус блокирует файлы при помощи алгоритмов RC4 или BlowFish. Когда программа-вымогатель настроена на шифрование имен файлов, она выполняет его при помощи того же алгоритма, который использовался в отношении самого файла. Затем название шифруется при помощи собственной реализации кодирования Base64.

Вот несколько примеров созданных расширений, которые могут быть расшифрованы при помощи утилиты Avast:

- .globe

- .GSupport3

- .siri-down@india.com

- .zendrz

- .decryptallfiles@india.com

- .MK

Не платите вымогателям! Используйте дешифратор для файлов Globe.

NoobCrypt

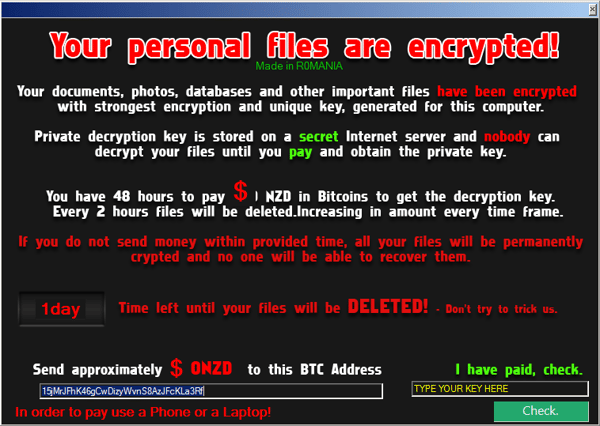

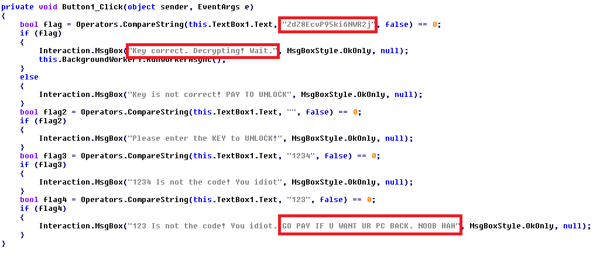

NoobCrypt, который я открыл летом 2016 года, написан на языке C# и использует алгоритм шифрования AES256. Программа имеет запоминающийся графический интерфейс, который отображается после блокировки доступа к файлам.

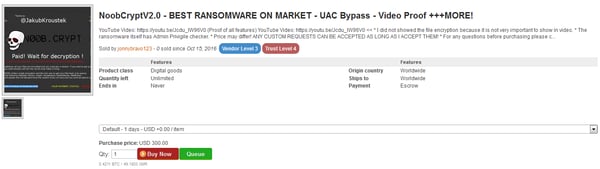

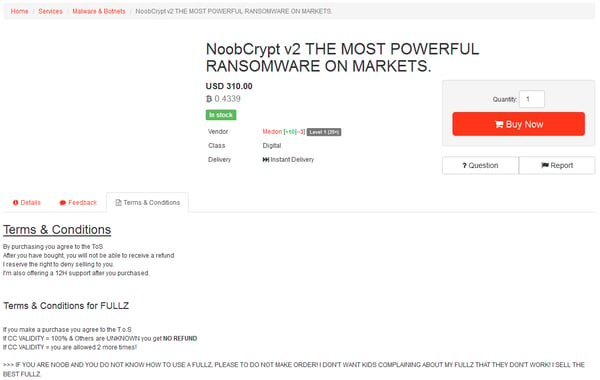

Вскоре после публикации кодов, исследователь программ-вымогателей с сетевым именем xXToffeeXx сообщил нам о создании новой версии NoobCrypt, которая рекламировалась во множестве магазинов в сетях Darknet. Стоимость этой версии, находящейся в продаже, составляет $300.

Как видно на снимке внизу, автор даже упоминает мое имя на экране с инструкциями по выплате денег и за что-то меня благодарит. Возможно, за то, что я дал этому набору некачественного кода соответствующее название (теперь оно используется официально).

Сегодня мы представляем инструмент для дешифровки NoobCrypt, подходящий для всех его известных версий. Процесс разблокировки теперь выглядит намного проще, чем подбор нужного кода. Теперь вам не нужно платить деньги за предоставление ключа. И тем более полагаться на расшифровку своих файлов программе-вымогателю.

Ознакомьтесь с описанием программы NoobCrypt и инструментом для дешифровки на нашем сайте.

Как не стать жертвой программы-вымогателя

Прежде всего убедитесь, что на всех ваших устройствах установлен антивирус, например Avast (даже смартфоны могут быть заражены программой-вымогателем). Антивирус сможет заблокировать программы-вымогатели еще до того, как они причинят ущерб.

Следующая составляющая собственной безопасности — рациональность и предусмотрительность. Распространители программ-вымогателей часто используют методы социальной инженерии, чтобы обманом заставлять людей скачивать вредоносное ПО. Будьте осторожны при открытии ссылок и подозрительных вложений в почте, а также при скачивании материалов из Интернета. Убедитесь в надежности отправителя сообщения, скачивайте программное обеспечение только с доверенных сайтов.

Необходимо также выполнять регулярное и правильное резервное копирование своих данных. Храните резервные копии данных удаленно, иначе они могут также быть заблокированы вредоносным ПО.

Если вам не повезло и вы стали жертвой программ-вымогателей, попробуйте наши инструменты для дешифровки и проверьте, сможем ли мы помочь вам вернуть свои файлы!

Выражаю благодарность своим коллегам, Ладиславу Зезуле (Ladislav Zezula ) и Петру Щепански (Piotr Szczepanski), за подготовку дешифраторов, а также Яромиру Горейши (aromír Hořejší) за его анализ программы Alcatraz Locker.

Читайте также: