Better call saul вирус чем лечить

Вирусы-вымогатели это компьютерные программы, которые сначала шифруют ваши файлы, а потом требуют деньги за возможность их расшифровать. Вирусы-вымогатели превратились в настоящую эпидемию. Интернет переполнен просьбами о помощи в расшифровке файлов. Большинство вирусов вымогателей очень схожи между собой. Они скрытно проникают на ваш компьютер, а затем шифруют файлы. Основные различия между ними, полагают в алгоритме шифрования, и размере требуемого выкупа.

Имейте в виду, что заплатив выкуп, вы не имеете никаких гарантий, что ваши файлы будут успешно расшифрованы. Вы просто поддерживаете криминальный бизнес киберпреступников. Вы никогда не можете быть уверены, что они вышлют вам секретный ключ, используемый для их расшифровки. По этой причине, никогда не пытайтесь связаться с преступниками или заплатить выкуп. Кроме того, вирусы-вымогатели могут распространяется через P2P торрент сети, где пользователи скачивают взломанные версии программного обеспечения. По этим причинам, вы должны быть осторожными при загрузке файлов из непроверенных источников, а также при открытии файлов, отправленных от неизвестного адресата электронной почты.

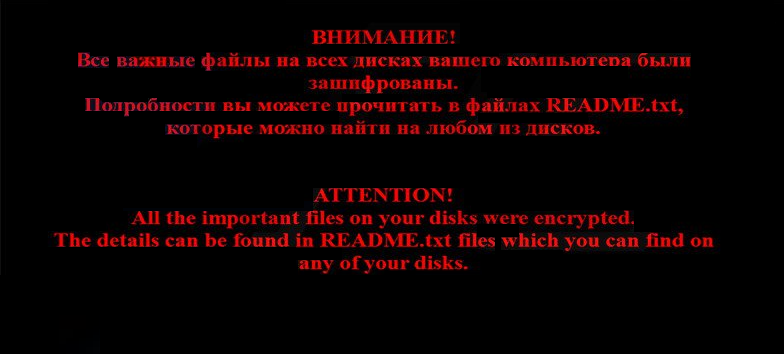

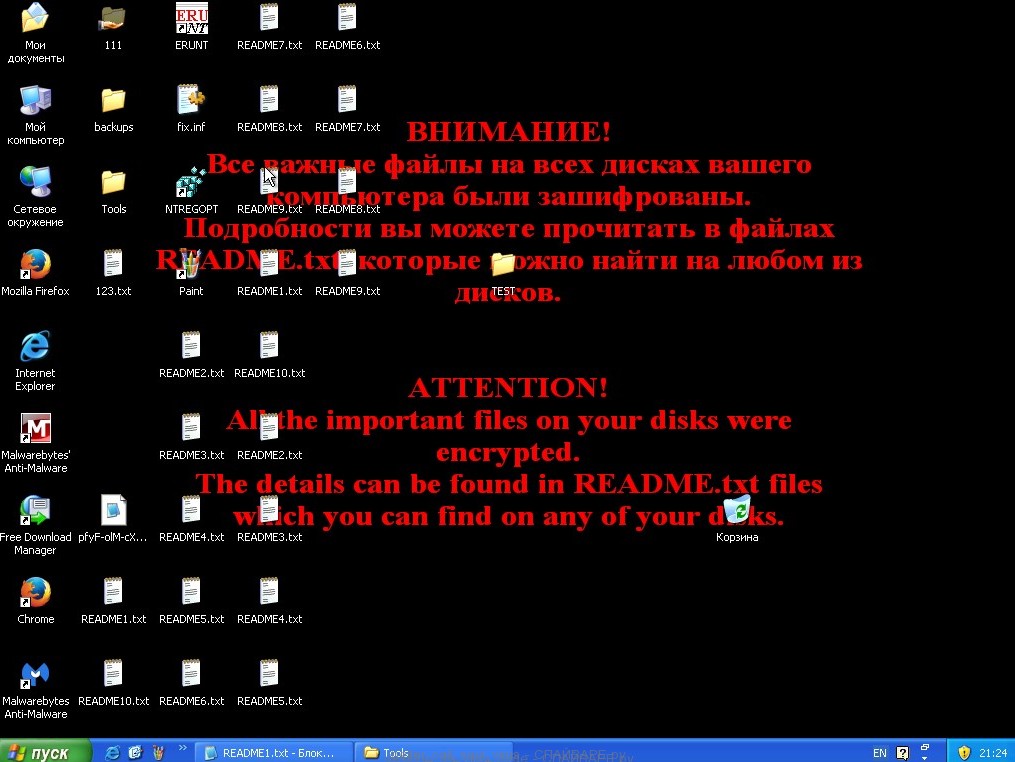

Обои рабочего стола на ПК зараженном вирусом-вымогателем .better_call_saul

Большинство таких вирусов появились совсем недавно, .better_call_saul появился приблизительно в феврале. В настоящее время вирус .better_call_saul довольно агрессивно распространен на территории России и других постсоветских странах. Большинство пользователей заражаются вирусом .better_call_saul когда кликают на ссылки в электронных письмах. Преступники также распространят этот вирус с помощью спам-рассылок, где к письмам прикреплены зараженные файлы. Взломанные сайты являются третьим самым распространённым способом заражения вымогателем .better_call_saul. После успешного проникновения в систему, этот вымогатель, шифрует различные файлы, хранящиеся на ваших жёстких дисках. Для шифрования, вирус использует алгоритм RSA-3072.

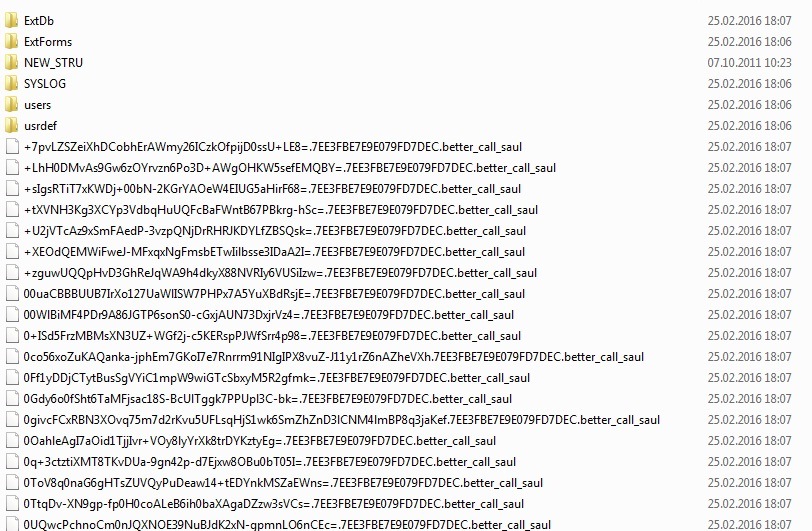

Обратите внимание, что этот вирус добавляет расширение .better_call_saul к концу названия каждого зашифрованного файла. Кроме того, он изменяет вид рабочего стола (меняет обои) и создает файл README.txt в каждой папке, содержащей зашифрованные файлы. README.txt текстовый файл и так же обои рабочего стола содержат сообщение о том, что файлы зашифрованы, и что для их восстановления, жертва должна заплатить выкуп. В инструкциях, жертва рекомендуется связаться с киберпреступниками, написав на указанный электронный адрес, и отправить специальный код. После этого, потерпевший, якобы должен получить дальнейшие инструкции.

Файл с инструкциями README.txt

Киберпреступники затем выставляют требования заплатить 14-15 тысяч рублей на специальный кошелёк QIWI. Если выкуп не будет оплачен в течение 48 часов, тогда ключ, используемый для расшифровки файлов и хранящийся на контролируемых преступниками серверах, будет удалён. Имейте в виду, что без этого ключа расшифровать ваши файлы невозможно. К сожалению, на данный момент не существует никаких инструментов способных расшифровать файлы закодированные вирусом .better_call_saul. Один из способов решить эту проблему заключается в восстановлении системы или файлов из резервной копии. Некоторые другие варианты борьбы с этим вирусом, изложены ниже.

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить и установить программу для удаления вируса .better_call_saul. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).Загрузить программу для удаления вируса .better_call_saul

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель .better_call_saul блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”

В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Использовать “теневой проводник” ShadowExplorer

Вышеописанный процесс можно автоматизировать с помощью инструмента под названием Shadow Explorer. Он не выполнят принципиально новой работы, но предлагает более удобный способ извлечения теневых копий томов. Итак, скачиваем и устанавливаем прикладную программу, запускаем и переходим к файлам и папкам, предыдущие версии которых следует восстановить. Чтобы выполнить процедуру, щелкните любой объект правой клавишей мыши и выберите команду Экспорт (Export).

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Дело было так.

Прихожу я в минувшую пятницу на работу, а меня на пороге встречает бухгалтерия со словами:

— Оль, а чего это нам база пишет "База не найдена, создать новую?"

Я глянула в место расположения базенки, вижу, структура каталога та же, зато все файлы переименованы. Ну и сразу поняла, что небо закрыла жопа. Дошла до своего компьютера, зашла на диск с бухгалтерскими данными, так и есть, абсолютны все файлы зашифрованы, имена нечитаемы и у всех одинаковое расширение better_call_saul. Тут же кто-то из сотрудников чухнулся, что в его папке уже на другом сетевом диске наблюдается такая же картина и чуть ли не на глазах файлы сами собой переименовываются. Сразу всем сказали выключить компьютеры и одеть перезервативы.

Существует ли, интересно решение?

"О, у тебя линукс же, проверь письмо пожалуйста вот это".

Смотришь, русскоязычное расширение файла закос под xlsx,

nano /Акты расхождений.иксэльэсХЭ (xlsx) -тарабарщина шифрования.

Да, респондент "Бухгалтер" с почтой "блаблабласобакафигня.ру" неблагонадежный адресат, вы правильно поняли.

![]()

Это не победить. Можно только кол в дупло забивать после каждого раза

Ахахах, нормально!

Надо звонить Солу, не иначе!

>Существует ли, интересно решение?

Конечно существует.

1. Бдительность.

2. Права пользователям порезать

3. Антивирь

4. Бекапы

5. Линукс

>Касперским не ловится

Ловится, но бывает, что поздно

…презервативы -это вещщ

Проходили такое, но отделались лёгким испугом. Все файлы пользователи хранят на сервере, доступ только через ярлыки и без всяких подключенных сетевых дисков. так что на восстановление ушло время на развертывание образа ОС и офисного ПО.

з.ы. антивирусник в принципе пока не может определить "шифровальщиков" как вирус, только потому что используются обычные скрипты как, например, при запуске обычного пакета установки

сталкивались, знаем. Там очень грамотно сделан шифровщик: все файлы шифруются одинаковым образом, кроме, одной строчки (байта как правило). Так вот эта строчка шифруется уникальным ключом, индивидуальным для каждого пользователя. Причем ключ-дешивровщик хранится на сервере злоумышленника, который автоматом стирается в течение определенного срока, когда еще можно его "купить". Сделано, как вы догадались это для того, чтобы не покупали "ключ" один раз для всех пользователей. Фишка известная, Касперский все что смог в новой версии — автоматом бэкапит файлы, которые подвергаются внешнему изменению. Тормознуто конечно, что другого способа пока не нашли.

У меня всего лишь эккаунт Авито угнали вместе с номером телефона…

Сталкивались.

По сути своей, это ведь обычный шифровальщик и именно поэтому не может быть воспринят антивирусными системами как опасное ПО. Тот же архиватор умеет шифровать имена файлов и защищать всё паролем. Не считать же его опасным ПО…

Пользователь, по сути, самостоятельно и добровольно запускает такую программу, которая после своей работы благополучно удаляется из системы.

Подобрать ключ дешифровки, действительно, не представляется чем-то реальным. К сожалению.

Остаётся только, да, стараться хранить еще одну копию (как минимум) важных данных и уповать на разум пользователей (после предупреждения о существующей опасности).

Предлагали тут ниже организовать ограничения на использование программ. Но это (во-первых) повлечёт за собой кучу запросов в тех.поддержку с жалобами на проблемы запуска всякой разной всячины и (во-вторых) шифровальщик — это, скорее всего, просто некий скрипт (то есть, скорее всего, будет использовать те ресурсы, которые вы наверняка разрешите использовать своим пользователям).

Это всё моё личное мнение, не претендующее быть экспертным =)

Год назад с ящика одного поставщика сырья пришло письмо с темой "Акты сверки". Бухгалтер открыла вложение… В результате также переименовались все файлы на сервере и на всех компьютерах, включенным в тот момент в сеть. Меня спасло только облако.

По ушам получили все, даже те, кто пока не накосячил, за возможные косяки в будущем.

Других инструкций придумать не смогли )))

Крутой бухгалтер. Под рутом что ли сидит?)))

Эх, на двух фирмах у меня на это попадали… Оба раза пришлось платить. Теперь кругом более хитрые бэкапы:)

![]()

Походил этот шифровальщик и одной известнейшей государственной корпорации(в которой, к слову, я работаю, как раз в ИТ отделе). Расшифровать можно, но уйдёт на это лет 100-200:) Благо у нас ресурсы необъятны и бекапы всего что можно. А так да, касперыч стоит.касперыч не ловит.

Есть такие злодеи к нам периодически приходят такие письма. Решение только одно — это внимательно смотреть от кого пришло письмо и что во вложении.

Что такое Better_call_saul virus?

Better_call_saul virus классифицируется как ransomware инфекции, которая получает распространяется через спам-писем с вредоносных .doc файлов вложений. Паразит может распространиться через другие трюки, как поддельные объявления, поврежденные ссылки, взломанных страниц и так далее. Раз внутри, она шифрует ваши файлы данных, добавив расширение .better_call_saul на них, следовательно, имя. Вредоносная программа не отличается от других вымогателей. Он утверждает, что единственный способ вернуть ваши файлы путем приобретения ключа расшифровки. Мы настоятельно рекомендуем вам не сделать это и, вместо этого, прекратить Better_call_saul virus сразу.

Как работает Better_call_saul virus?

Better_call_saul virus не является единственным в своем роде. В самом деле это довольно похож на CryptoWall, Локи, TeslaCrypt, сюрприз и довольно немного других злокачественных приложений, которые попадают в эту категорию. После того, как паразит проникает в ваш компьютер, он начинает процесс шифрования. С помощью алгоритма RSA-256, она шифрует файлы данных, включая ваши фотографии, документы, видео и многое другое. Затем он изменяет ваши обои и создает файл README1.txt. Обои и файл содержит сообщение, уведомляющее о тот факт, что все ваши файлы были зашифрованы и что для того, чтобы восстановить их, вам нужно платить так называемый выкуп.

На первом шаге инструкции предполагают, что вы должны связаться с кибер-преступников и ждет более подробной информации. Хакеры вышлем вам всю необходимую информацию для покупки ключа расшифровки. Выкуп должна выплачиваться в Bitcoins в течение 48 часов, после чего будут навсегда удалены ключ. Излишне говорить когда речь идет о борьбе с кибер-жуликов, есть никаких гарантий. Мы рекомендуем не тратить деньги на них, потому что вы можете получить ничего взамен. Мы предлагаем что вы устранить Better_call_saul virus с вашего компьютера без колебаний и попробовать другие способы восстановить ваши данные.

Как удалить Better_call_saul virus?

Вы можете избавиться от Better_call_saul virus навсегда с помощью инструмента предупреждения и удаления мощный malware. На нашей странице доступна утилита безопасности. Если вы приобретаете его, он будет сканировать ваш компьютер и обнаружить все вредоносных компонентов, которые присутствуют на нем. Анти-вредоносных программ будут полностью стереть Better_call_saul virus. Он также будет защищать вашу систему от будущих паразитов, которыми вы можете столкнуться онлайн. Чтобы скачать вредоносных программ для удаления и удалить Better_call_saul virus, возможно, придется перезагрузить компьютер в безопасном режиме с загрузкой сетевых драйверов. Имейте в виду, однако, что после того, как вы прекратить Better_call_saul virus, вам все равно придется восстановить данные самостоятельно. Вы можете сделать это с помощью резервного копирования, восстановления системы или файл дешифрования инструментом.

Скачать утилиту to scan for Better_call_saul virus Use our recommended removal tool to scan for Better_call_saul virus. Trial version of WiperSoft provides detection of computer threats like Better_call_saul virus and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about WiperSoft and Uninstall Instructions. Please review WiperSoft EULA and Privacy Policy. WiperSoft scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в .

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн .

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� .

Better_call_saul вирус — это вредоносная программа, которая относится к группе вирусов-шифровальщиков. Сразу после активизации, этот вирус зашифровывает файлы разнообразных типов (документы, картинки) на компьютере жертвы и изменяет их имена. Поэтому, после этого вируса, все знакомые файлы исчезают, в папках где хранились файлы пользователя появляются новые со странными именами и расширением .better_call_saul. Кроме этого на рабочем столе появляется сообщение подобное ниже приведённому:

Better_call_saul вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, Better_call_saul вирус использует ещё более стойкий режим шифрования, с большей длинной ключа.

При заражении компьютера вирусом-шифровальщиком Better_call_saul, эта вредоносная программа копирует своё тело в системную папку и добавляет запись в реестр Windows, обеспечивая себе автоматический запуск при каждом старте компьютера. После чего вирус приступает к зашифровке файлов. Каждому заражённому компьютеру .better_call_saul шифровальщик присваивает уникальный ID, который жертва должна выслать авторам вируса для того чтобы получить свой собственный ключ расшифровки. При этом жертва должна заплатить за расшифровку .better_call_saul файлов значительную сумму.

На настоящий момент нет 100% реально работающего способа бесплатно восстановить зашифрованные файлы. Поэтому мы предлагаем использовать бесплатные программы, такие как ShadowExplorer и PhotoRec для попытки восстановить копии зашифрованных файлов. В случае появления способа расшифровки .Better_call_saul файлов мы оперативно обновим эту инструкцию.

Better_call_saul вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера Better_call_saul вирусом-шифровальщиком.

Вирус-шифровальщик Better_call_saul — это вирус вымогатель, один из большой группы подобных вредоносных программ, цель которого зашифровать файлы пользователя и требовать выкуп за их восстановление. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Better_call_saul вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

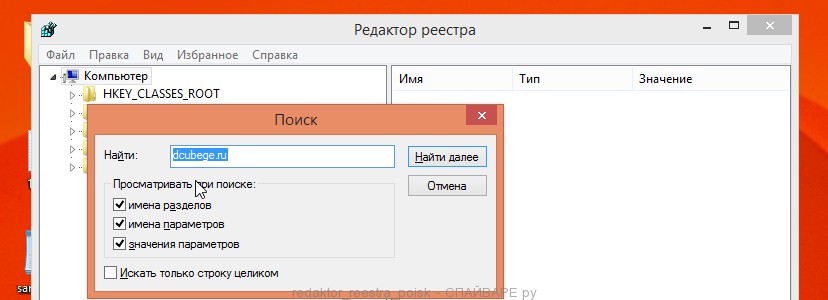

Во время заражения компьютера, вирус-шифровальщик Better_call_saul использует системный каталог C:\Documents and Settings\All Users\Application Data для хранения собственных файлов. В папке Windows создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Таким образом, эта вредоносная программа обеспечивает себе автоматический запуск при каждом включении компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик Better_call_saul использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное колличество разных видов файлов, включая такие распространенные как:

Сразу после того как файл зашифрован он получает новое имя и расширение .better_call_saul. После чего вирус создаёт на всех дисках и Рабочем столе текстовые документы с именам README.txt, README1.txt, README2.txt…, которые содержат инструкцию по расшифровке зашифрованных файлов.

Вирус-шифровальщик Better_call_saul активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом-шифровальщиком Better_call_saul довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением better_call_saul, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке better_call_saul файлов. Пример содержимого такого файла приведён ниже.

На текущий момент нет доступного расшифровщика .Better_call_saul файлов. Вирус-шифровальщик неоднократно сообщает жертве, что используется сильный алгоритм шифрования. Что значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

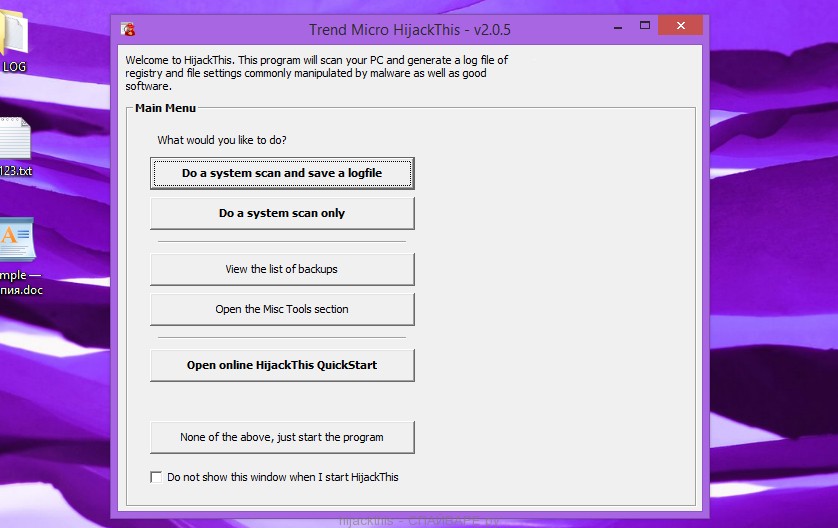

HijackThis

Скачайте программу HijackThis кликнув по следующей ссылке.

После окончания загрузки программы, запустите её. Откроется главное меню как показано на рисунке ниже.

Для начала сканирования кликните на кнопку Do a system scan only. Внимательно просмотрите результаты сканирования. Поставьте галочки напротив строк, аналогичных следующим:

Пример выделения строк требующих удаления приведён ниже.

Кликните по кнопке Fix checked. Подтвердите свои действия, кликнув по кнопке YES (Да). Закройте программу.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком Better_call_saul. Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от Better_call_saul вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также: