Cbf вирус что это такое

С 2014 года в Сети появилось несколько новых разновидностей новейших вирусов-шифровальщиков, подобных их предку – вирусу под названием I Love You. К сожалению, CBF-вирус-шифровальщик расшифровать даже доступными способами, предлагаемыми ведущими разработчиками антивирусного, ПО сегодня не удается. Однако некоторые рекомендации по восстановлению зашифрованной информации все-таки есть.

Вирус CBF: одного поля ягоды

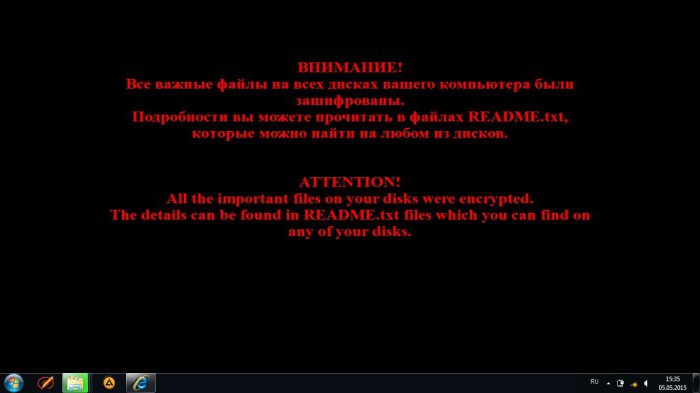

На сегодняшний день известно как минимум три вируса-вымогателя. Это вирус CBF, а также вирусы XTBL и VAULT. Ведут они себя практически одинаково, предлагая после зашифровки важных файлов и документов заплатить за получение кода, который бы смог произвести дешифрование данных (как правило, после возникновения сообщения на мониторе приходит письмо с требованием оплаты услуг по расшифровке).

Увы, наивные юзеры спешат заплатить n-ную сумму или даже отправляют примеры зараженных файлов злоумышленникам. А ведь если разобраться, такая информация для многих компаний является конфиденциальной, а при отправке становится достоянием общественности.

Чем чревато проникновение вируса в компьютерную систему или сеть?

Сам вирус в большинстве случаев проникает в систему через письма, получаемые посредством электронной почты, реже – при посещении сомнительных страниц в Сети.

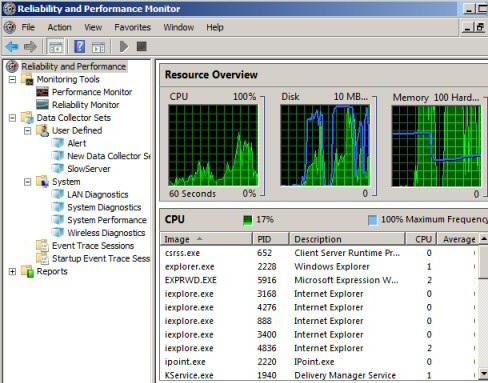

Заметить появление угрозы может далеко не каждый, даже самый мощный антивирусный пакет. Более того, на самой ранней стадии он не определяется даже портативными утилитами вроде Dr. Web Cure It!. Поскольку вирус является самокопирующимся, со временем он своими щупальцами захватывает всю систему.

CBF-вирус-шифровальщик: как удалить и стоит ли это делать?

Во-первых, нужно четко понимать, что здесь нужно действовать максимально корректно. Если вирус определяется каким-либо программным обеспечением, его нельзя удалять. Нужно поместить угрозу в карантин, который присутствует практически во всех приложениях такого типа.

Удаление или очистка приведут только к тому, что основные исполняемые элементы исчезнут, но зашифрованная информация все равно будет нечитабельна. Зато из карантина можно будет отправить файл на проверку в онлайн-лабораторию производителя установленного антивируса в системе. Но и это работает далеко не всегда.

Как поступить в простейшем случае?

Оговоримся сразу: ни о каких перечислениях денежных средств и речи быть не может. Для начала лучше поискать базы данных в интернете с другого компьютера, которые содержат большинство известных кодов для разблокирования доступа (воспользоваться можно хотя бы разделом Unlocker на официальном сайте Dr. Web). Правда, не факт, что такие коды подойдут. Придется лечить систему собственноручно.

Восстановление системы

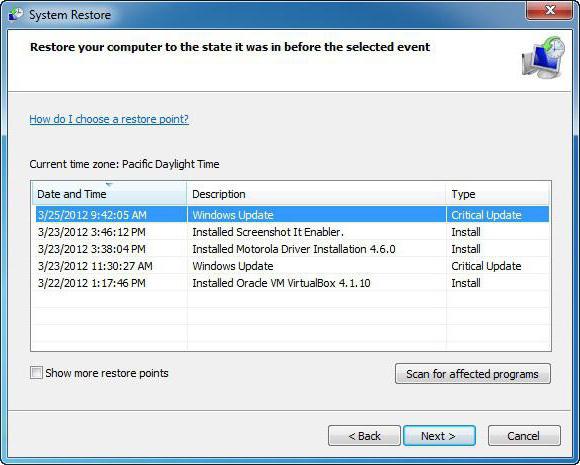

CBF-вирус расшифровать (вернее, последствия его воздействия на файлы), каким-то стандартным способом не получится, ведь в нем применяется алгоритм 1024-битного шифрования. Если кто не знает, сегодня актуальной является 256-битная система AES. Можно попытаться восстановить исходные данные путем обращения к Windows Restore.

Восстановление прежних версий файлов

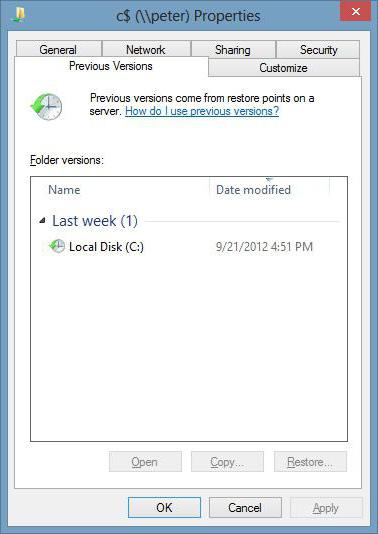

Если откат системы не помогает, следует воспользоваться специальными возможностями восстановления прежних версий файлов, которые заложены в самих ОС Windows.

Использование дешифраторов

Если рассматривать методы, предлагаемые разработчиками антивирусного ПО, расширение CBF-вируса можно попытаться убрать при помощи специальных приложений-дешифраторов (но только официальных, а не пользовательских разработок вроде декодеров непонятного происхождения).

Однако сразу стоит отметить, что они работают только при условии наличия установленной официальной версии антивирусного сканера с соответствующим лицензионным ключом. В противном случае можно только навредить. Вирус попросту удалится, после чего даже возможности связаться со злоумышленниками не будет. Тут придется заниматься повторной инсталляцией всей системы.

Чего не стоит делать ни в коем случае?

Как уже понятно, CBF-вирус-шифровальщик расшифровать файлы, им же и зараженные, не может. Отдельно стоит обратить внимание на действия, которые выполнять не рекомендуется категорически. Отметим самые важные пункты:

Однако (это утверждается всеми разработчиками) лучше к зараженному файлу приложить оригинал, если таковой имеется, скажем, в виде копии на каком-то съемном носителе. В данном случае расшифровка станет намного проще, хотя далеко не факт, что нужные пользователю файлы буду восстановлены.

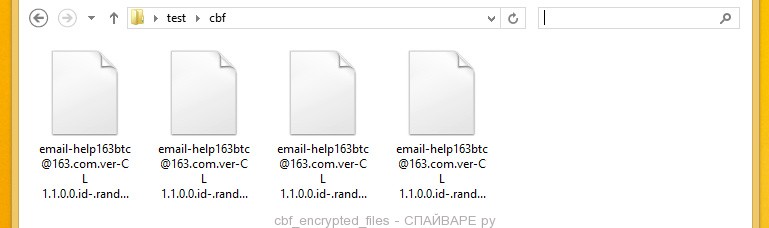

Если ваши документы, фотографии и другие файлы перестали открываться, в конце их имени добавилось .cbf, то ваш компьютер заражён вирусом шифровальщиком. При попадании на компьютер, эта вредоносная программа шифрует все персональные файлы, используя очень стойкую гибридную систему шифрования. После того как файл зашифрован, его имя изменяется и в его конце добавляется .cbf.

Как и ранее, цель вируса Cbf заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить выкуп биткоинами. Если пользователь задержит перевод денег, то сумма может возрасти.

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

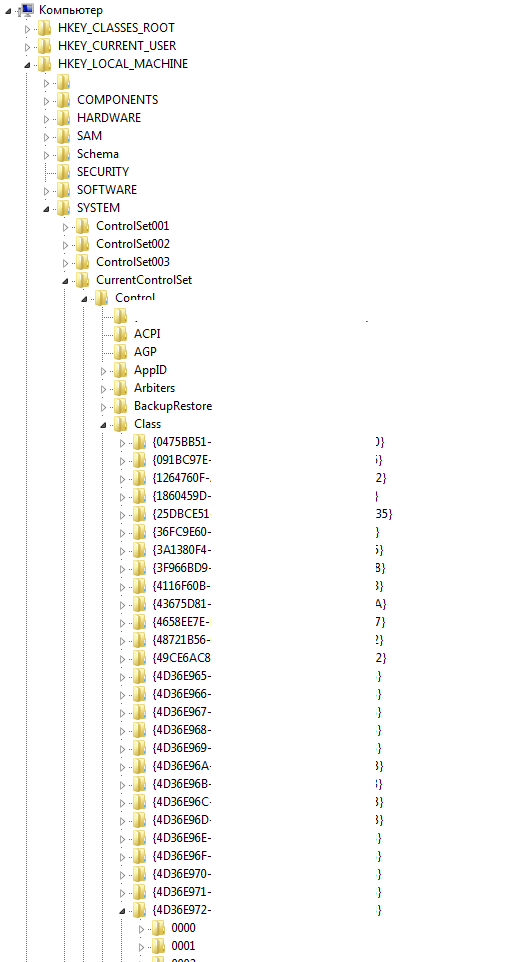

Во время заражения компьютера, вирус-шифровальщик Cbf использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Этот вымогатель использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

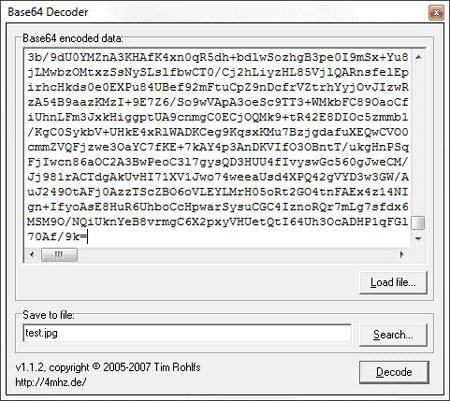

После того как файл зашифрован его имя изменяется на email-[DECRYPT-EMAIL].ver-[VERSION].id-[ID]-[DATA].randomname-[RANDOM].cbf.

Определить заражён компьютер или нет вирусом Cbf довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если же знакомые файлы пропали, а появилось куча других с неизвестными именами, которые оканчиваются на .cbf, то ваш компьютер заражён.

Если вы подозреваете, что открыли письмо зараженное вирусом вымогателем, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Первым делом отключите Интернет! После чего выполните шаги описанные в этой инструкции, раздел Как удалить Вирус-шифровальщик Cbf. Другой вариант, выключить компьютер, вытащить жёсткий диск и проверить его на другом компьютере.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки. Чтобы узнать как связаться с авторами этой вредоносной программы, обратите внимание на имя зашифрованных файлов. Каждое из них содержит контактные данные, а точнее адрес электронной почты. Например, зашифрованный файл имеет имя:

Значит вам нужно обращаться по адресу Seven_Legion2@aol.com.

Конечно, нет абсолютно никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлов. Кроме этого нужно понимать, что платя деньги разработчикам вредоносных программ, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

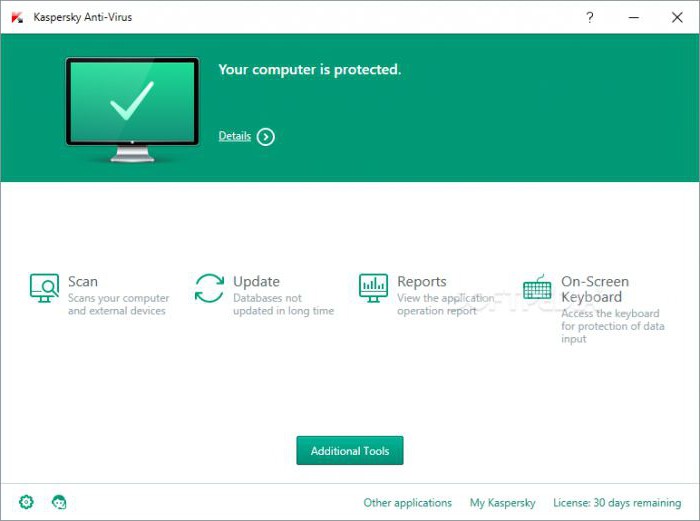

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Cbf. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Программа-вымогатель, которая шифрует Ваши файлы и добавляет к их расширению .cbf основательно закрепилась в плеяде доминирующих и наиболее опасных вирусных шифровальщиков. Регулярное обновление программного кода и алгоритма работы, практикуемое разработчиками угрозы, повышает технологичность продукта. Таким образом, большие антивирусные лаборатории и отдельные энтузиасты в сфере компьютерной безопасности вынуждены с опозданием реагировать на появление новых вариантов инфекции. В последней версии отмечено ряд новшеств касательно сообщений, которые видит пользователь и времени шифрования файлов.

Остальные характеристики, в том числе применяемый стандарт шифрования, процедура обмена ключей и коммуникации с командным сервером (C&C), не поменялись и соответствуют предыдущим релизам.

Файлы с новообразованным расширением .cbf

Программа-вымогатель держит под своим замком Ваши текстовые документы, таблицы, презентации и фотографии, а также целый ряд прочих форматов, используя симметричное шифрование. В результате, ПО не может считать зашифрованные объекты.

В этот момент вымогательское ПО требует выполнить непривлекательную процедуру по собственному рецепту восстановления, который содержится в readme.txt (название может менятся), а также в виде обоев Рабочего стола: пользователю объясняют ситуацию, выставляя счет $500-700$ за решение проблемы. По существу, это стоимость закрытого ключа и дешифратора, якобы способного автоматически раскодировать удерживаемые объекты. Опата биткоинами, это не дает возможность идентифицировать получателя средств и \ или заблокировать кошелек.

Один из вариантов обоев рабочего стола шифровальщика .cbf

Распространение вируса .cbf основывается на разнообразных механизмах. Установку конечной инфекции частично обслуживает эксплоит-комплекс. Процедура инфицирования предполагает посещение пользователем взломанных сайтов с эксплуатацией пробелов безопасности такого ПО, как Flash Player, PDF Reader и Java. Это худший из возможных сценариев. Предотвратить заражение практически невозможно – слишком высок уровень скрытности данной технологии. В еще одной схеме используются вложения к эл. почте, которые работают по принципу минного поля: при открытии “взрываются”, автоматически выполняя установку вымогателя.

Пример спам-рассылки с вирусом .cbf в архиве

История развертывания атак вируса-шифровальщика не является безукоризненной. Изъяны хранения шифроключа и процедуры обмена позволяли исследователям зловредного ПО перехватывать ключ. С помощью полученного ключа и разработанного под его использование программного инструмента пострадавшие получали данные обратно без уплаты выкупа.

Следует признать, вариант .cbf является намного более продвинутым. Такая процедура не работает. Но все не так уж плохо! Существует ряд альтернативных решений, способных вернуть утраченные данные.

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса .cbf. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование). Загрузить программу для удаления шифровальщика .cbf.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель .cbf блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Приветствую, возникла проблема, включил комп утром, и обнаружил некоторые файлы, разных форматов преобразовались в это

открыть никак не могу, вирус по ходу но как с ним бороться не знаю( помогите.

Упс, кто-то крупно попал.

блин всё бы ничего фотки жаль, спасибо почитаю(

походу все, забудь и смирись. Пройдено на собственном опыте, теперь всю нужную инфу закатываю в архив, с случайным расширением и сливаю на внешний винт. Который в свою очередь подключается только для переноса. Как вариант написать им на мыло, которое они тебе предоставили, и id не забудь. Озвучат цену, опыт такой был, дешифратор высылали. Но беда в том что при шифровании используется ключ сгенеренный под тебя, ну максимум еще под десяток жертв, поэтому и дешифровщик индивидуальный (универсального по определению быть не может, для тех кто со мной не согласен - берем в руки учебники по криптографии и шифрованию). Ищи свежие топы на форумах антивирусов, возможно попадется кто-то с таким же id. Тогда как вариант связаться с ними и скинуться на дешифратор. По совету антивирусных компаний писали заявление в полицию, но это понт. Отделу "К" такие как мы не интересны. А рядовые сотрудники не имеют должного образования, чтобы хотя бы чем нибудь нам помочь.

спасибо за ответ развёрнутый, походу проще (в моём случае) забить.

Кстати относительно расширения архива. Почему не rar, zip и etc. Задача вируса быстро зашифровать важную для человека инфу. Поэтому он не шифрует все подряд, а работает избирательно (очень велика вероятность, что хозяин спалит и тупа рубанет электричество). У знакомых на работе зашифровали сервак за выходные. Это еще один аргумент в пользу того, что вирус кто то сознательно селит к жертве и даже запускает вручную. В другой конторе вирус не успел замести следы (читаем про перезапись файлов), и помогла обычная прога по восстановлению удаленных файлов. В твоем случае тоже может сработать (если не было никаких многофайловах БД - с ними БеДа). Но как я ранее и говорил каждый случай уникален, и универсального решения для него нет. Кстати если ты писал все это с той же машины которую заразили, не почистив, то я тебе сочувствую. Возможно он продолжает работу :(

чистил уже, но думаю вообще всё снести нахер, и винду норм поставить + нод

ПС интересно кто минусует, умники. было б что минусовать)

Тема не нова, в топ поднимать смысла нет. Но и минусовать тоже. Может кому то пригодится. Может кто-то вообще первый раз про это услышит. Да прав ты, минусовать такое нельзя.

антивирус не спасает, потому что ты сам запустил программу шифровальщик, например, открыв письмо от "судебных приставов"

открывал, ибо повод был), одно решение значит, снести всё.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

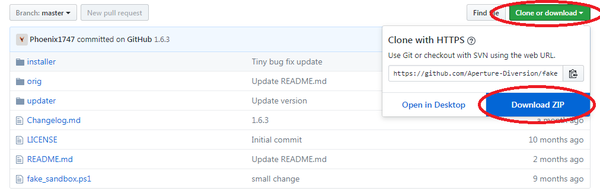

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Читайте также: