Cbr что за вирус

В файлах CBR и CBZ как правило хранятся графические произведения: в таком формате вы можете найти и скачать комиксы, мангу и похожие материалы. Как правило, пользователь, впервые столкнувшийся с таким форматом, не знает, чем открыть файл с расширением CBR (CBZ), а предустановленных средств в Windows или на других системах для этого обычно нет.

В этой статье — о том, как открыть этот файл в Windows и Linux, на Android и iOS, про бесплатные программы на русском языке, позволяющие читать CBR и CBZ, а также немного на тему того, что представляют собой файлы с указанным расширением изнутри. Также может быть полезно: Чем открыть файл Djvu.

Программы для открытия CBR (CBZ) на компьютере

Для того, чтобы прочитать файлы в формате CBR придется воспользоваться сторонними программами для этих целей. Среди них много бесплатных и они доступны для всех распространенных операционных систем.

Это либо программы для чтения книг с поддержкой множества форматов (см. Лучшие бесплатные программы для чтения книг), либо специализированные утилиты именно для комиксов и манги. Рассмотрим по одной лучшей из каждой группы — Calibre и CDisplay Ex CBR Reader соответственно.

Бесплатная программа на русском языке Calibre E-Book Management — одна из лучших утилит для управления электронными книгами, чтения и конвертации книг между форматами, умеет, в том числе, открывать файлы комиксов с расширениями CBR или CBZ. Есть версии программы для Windows, Linux и MacOS.

Однако после установки Calibre и выборе файла в таком формате, он не откроется, а появится окно Windows с предложением выбрать программу для открытия файла. Чтобы этого не происходило, а файл открывался для чтения, потребуется выполнить следующие действия:

Готово, теперь эти файлы будут открываться в Calibre (из списка добавленных в программу книг, добавить их туда можно простым перетаскиванием).

Бесплатная программа CDisplay Ex предназначена специально для чтения форматов CBR и CBZ и является, наверное, самой популярной утилитой для этого (доступна для Windows 10, 8 и Windows 7, имеет русский язык интерфейса).

Использование CDisplayEx, наверное, не нуждается в каких-то доплнительных инструкциях: интерфейс понятен, а функции — исчерпывающие для комиксов и манги, включая двухстраничный просмотр, автоматическую цветокоррекцию для некачественных сканов, различные алгоритмы масштабирования и другое (например, поддержка Leap Motion для управления чтением комиксов жестами).

Чтение CBR на Android и iOS (iPhone и iPad)

Для чтения комиксов в формате CBR на мобильных устройствах Android и iOS есть не один десяток приложений, отличающиеся функциями, интерфейсом, иногда не бесплатные.

Из тех, которые бесплатны, доступны в официальных магазинах приложений Play Маркет и App Store, и которые можно порекомендовать в первую очередь:

Если указанные приложения вам по какой-то причине не подойдут, вы легко сможете найти другие, используя поиск в магазине приложений (по ключевым словам CBR или Comics).

Что представляют собой файлы CBR и CBZ

Помимо того, что в данных форматах файлов хранятся комиксы, можно отметить следующий момент: по сути, файл CBR представляет собой архив, содержащий набор файлов JPG со страницами комикса, пронумерованных специальным образом. В свою очередь, файл CBZ — содержащий файлы CBR.

Для обычного пользователя это означает, что при наличии любого архиватора (см. Лучший архиватор для Windows), с помощью него можно открыть файл CBR и извлечь из него графические файлы с расширением JPG, являющиеся страницами комикса и просмотреть их без использования сторонних программ (или, например, использовать в графическом редакторе для перевода комикса).

Надеюсь, вариантов открыть файлы в рассматриваемом формате оказалось достаточно. Также буду рад, если вы поделитесь собственными предпочтениями при чтении CBR.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

09.05.2017 в 10:38

Еще одна неплохая, быстрая, легкая прога:

sumatrapdfreader.org/free-pdf-reader.html

10.05.2017 в 10:15

О программе знал, о том, что читает cbr-cbz — нет.

Ученые Китая, Италии и Испании независимо друг от друга пришли к выводу о появлении коронавируса в популяциях значительно раньше первых официально зарегистрированных случаев. И если Китай и Италия дают косвенную информацию об аномальных вспышках пневмонии, то в Испании свидетельство прямое — исследование эксгумированного.

3 марта 2020 года из Испании пришла новость, которой многие не придали большого значения. Сообщалось, что в стране признана первая смерть от коронавируса, установленная методом ретроспективного исследования.

Власти Валенсии подтвердили, что еще 13 февраля от тяжелой пневмонии неизвестного происхождения умер мужчина 69 лет, вернувшийся из путешествия в Непал. Повторное вскрытие, проведенное после изменения Минздравом критериев поиска зараженных 27 февраля, дало положительный анализ на COVID-19. К этому моменту в регионе Валенсия числились 19 больных. На 27 марта их было уже 3,2 тыс., 167 умерли.

В Италии, где так и не удалось определенно установить, от кого же заразился самый первый непривозной пациент, 38-летний Маттиа из Кодоньо, самые разные данные указывают на более раннюю циркуляцию вируса. Вирусологи из Университета Милана и миланского госпиталя Сакко утверждают, что картирование генома указывает на присутствие СOVID-2019 в Италии уже в ноябре. С этим согласуются данные медицинской статистики: нетипичные вспышки тяжелой пневмонии врачи наблюдали еще в октябре. Наконец, свежее детальное исследование лабораторных образцов в сочетании с опросом пациентов надежно устанавливает, что уже 20 февраля, в день постановки диагноза первому больному, вирус циркулировал в Южной Ломбардии. Происхождение болезни самого Маттиа изучали с помощью филогенетического исследования вирусного генома. Дело в том, что вирус постоянно мутирует и, изучая геном вирусов, взятых у разных больных в разных странах, можно проследить его эволюцию примерно так, как лингвисты изучают эволюцию языков. Судя по всему, инфицировавший Маттиа вирус связан с первой локальной вспышкой этой инфекции в Европе, которая произошла 19 января в Мюнхене, однако цепочку заражения от человека к человеку установить не удалось.

Все эти данные свидетельствуют, что вирус приходит в популяцию задолго до того, как приносит видимые последствия. Все страны, исключая Китай, могли бы сдержать эпидемию, если бы знали об этой особенности. Циркуляцию вируса в Испании можно оценить, если считать, что смерть мужчины в Валенсии 13 февраля была первой. По статистике летальных исходов, заболевание от появления симптомов до смерти длится примерно восемь дней, инкубационный период — до 14 дней, причем заражать могут и бессимптомные больные. Таким образом, испанский пациент № 1 мог заразиться еще в конце января. Всю первую половину февраля он мог распространять заболевание, так как не был диагностирован и даже при содержании его в больнице не применялись меры предосторожности, обязательные сейчас для работы с COVID-пациентами. Официально первый случай коронавируса в Испании был зарегистрирован 9 февраля на Канарских островах, а второй — 25 февраля в Барселоне, но оба касались тех, кто прибыл из-за рубежа, из Италии и Франции. Сведения о переносчиках из-за границы циркулировали до конца февраля, хотя теперь понятно, что уже с начала января в стране происходило активное распространение болезни.

Сходный промежуток можно получить, отследив путь первого, к счастью выжившего, итальянского пациента. Он обратился к врачу 14 февраля, значит мог заразиться в самом начале месяца и распространять инфекцию еще до появления симптомов. Диагноз пациенту был поставлен только 20 февраля, и за это время он заразил несколько медицинских работников, жену и неизвестное число соседей. Уже нельзя установить, сколько еще человек переболели в это же время бессимптомно, запустив вспышку. Ошибкой Италии стало то, что до диагноза Маттиа там тестировали только прибывающих из-за границы. Республика первой, еще 31 января, приостановила авиасообщение с Китаем, но это мера, как сейчас понятно, не оказала на эпидемию никакого воздействия: вирус уже был в Европе.

Почему важны эти данные? Они могут помочь принять правильные решения там, где эпидемия пока малозаметна (например, во многих странах Азии и Африки или некоторых регионах России). Своевременная реакция позволит не пойти по пути Италии, Испании и США, а сохранить высокую степень выявления инфицированных, как в Германии, чтобы своевременно изолировать и госпитализировать тех, кто в этом нуждается.

Но еще важнее другое. Факт незаметного распространения бессимптомными носителями означает, что число переболевших гораздо больше официального, поэтому страны, перенесшие эпидемию, могут оказаться ближе к коллективному иммунитету, чем мы думаем. 16 марта в журнале Science вышла статья китайских ученых, которые провели математическое моделирование распространения коронавирусной инфекции в КНР с учетом информации о транспортных потоках. Они сравнили два дня течения эпидемии, до введения ограничений на передвижение внутри страны и после, и заключили, что 86% всех заражений проходили незамеченными из-за отсутствия или очень слабой выраженности симптомов. Причем больной без симптомов был всего лишь вполовину менее заразным. С одной стороны, это означает, что без массового тестирования эпидемию не остановить. С другой — что летальность вируса все-таки не 9%, как в Италии, а около 0,4%, как была в какой-то момент в Германии (что все равно примерно в десять раз больше, чем при обычном гриппе). Ту же величину приводил в своем исследовании и британский эпидемиолог Нил Фергюсон.

А если предположение о множестве переболевших верно, то их можно выявить по наличию антител в крови. Пока такого теста нет (хотя, например, его обещают вот-вот выпустить в Великобритании), но после его появления и внедрения, переболевшим, возможно, не нужно будет соблюдать карантин. Если, конечно, иммунитет к коронавирусу окажется достаточно устойчивым.

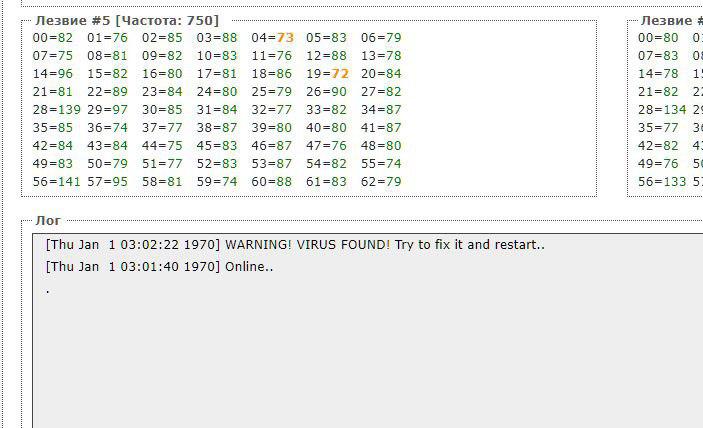

С начала 2019 года от обладателей асиков поступают жалобы о воровстве хэш-мощностей. Хакеры заражают вредоносным ПО пользовательские устройства и намайненное вознаграждение перечисляется на их воркеры, минуя адреса владельцев. Некоторые хакеры умудряются зарабатывать более 1 BTC в сутки только за счёт внедрения вирусов в чужие устройства.

Откуда появляются зараженные асики

Все эти и новые вирусы регулярно создаются и модифицируются хакерами. Вредоносное ПО с каждым днём становится всё незаметнее и опаснее. От заражения не застрахован никто, поскольку после установки модифицированной злоумышленниками прошивки троян быстро распространяется на другие устройства и восстанавливать потом приходится каждое по отдельности вручную. Прошивка asic S9 в этом случае занимает гораздо больше времени, чем автоматическое сканирование на вирусы и лечение.

Как узнать, что ASIC заражён

Это не является стандартной платой за разработку (DevFee) и использование прошивки и просто так отключить её нельзя. Вирус по меньшей мере 12 часов ежедневно майнит на другого пользователя. То есть, вы получаете на 50% меньше награды, чем должны. При этом откат до стандартной прошивки лишь временно решает проблему. Вирус вскоре вновь активизируется и продолжает пересылать вознаграждение другому юзеру.

Как вылечить ASIC

Для проверки своих устройств можно использовать сторонние программы-сканеры или BraiinsOS. Вылечить вирус Antminer S9 иногда можно сбросив IP-адрес, а затем сразу же установив одну из новых официальных прошивок. В любом случае процесс удаления занимает много времени и требует некоторых знаний, а также наличия SD-карты вместимостью от 2 ГБ.

Для начала можно скачать простую утилиту, вроде Win32DiskImager. Затем следует вставить SD-карту в кардридер, запустить Win32DiskImager и записать образ восстановления Recovery S9 на карту памяти. После этого потребуется провести манипуляции с платой асика, а именно:

отключить от питания контрольную плату, а затем отсоединить райзера с чипами;

переставить джампер вперёд (первый от стенки асика, он же дальний от флешки, как правило, JP4), вставить карту с образом, включить питание;

затем нужно подключить контрольную плату, подождать примерно минуту до стабильной периодической индикации светодиодов на LAN. Первый раз они зажгутся через 20 сек, а постоянно начнут мигать в течение минуты.

Это свидетельствует о прошивке платы. После этого следует отключить питание, вернуть перемычку на место и достать SD-карту. Затем нужно собрать устройство. После запуска ASIC, появится привычное меню Bitmain, через которое можно свободно устанавливать любую оригинальную прошивку или кастомные версии.

Что делать, если заражена ферма

Этот способ лечения хорошо работает с одним устройством. Однако почти любой вирус, находясь в локальной сети с другими устройствами, очень быстро распространяется на все девайсы. Если у вас в пользовании находятся десятки или сотни асиков, то обнаружив заражение одного, придётся проверять остальные, быстро отключать их от сети, а перепрошивать каждый вышеописанным образом будет долго и накладно.

Существует решение в виде универсальной готовой прошивки для Antminer S9, T9+, обладающей рядом преимуществ по сравнению с любыми способами индивидуального лечения. Её особенности заключаются в следующем:

встроенный антивирус, проверяющий и распознающий присутствие вредоносного ПО. Если у вас всё в порядке, можете после проверки вернуться к своей прошивке либо остаться на скачанной версии;

ручное сканирование вирусов;

она обеспечивает стабильность работающих устройств;

индивидуальный разгон чипов;

возможность разгона и оптимизации по технологии AsicBoost и многое другое.

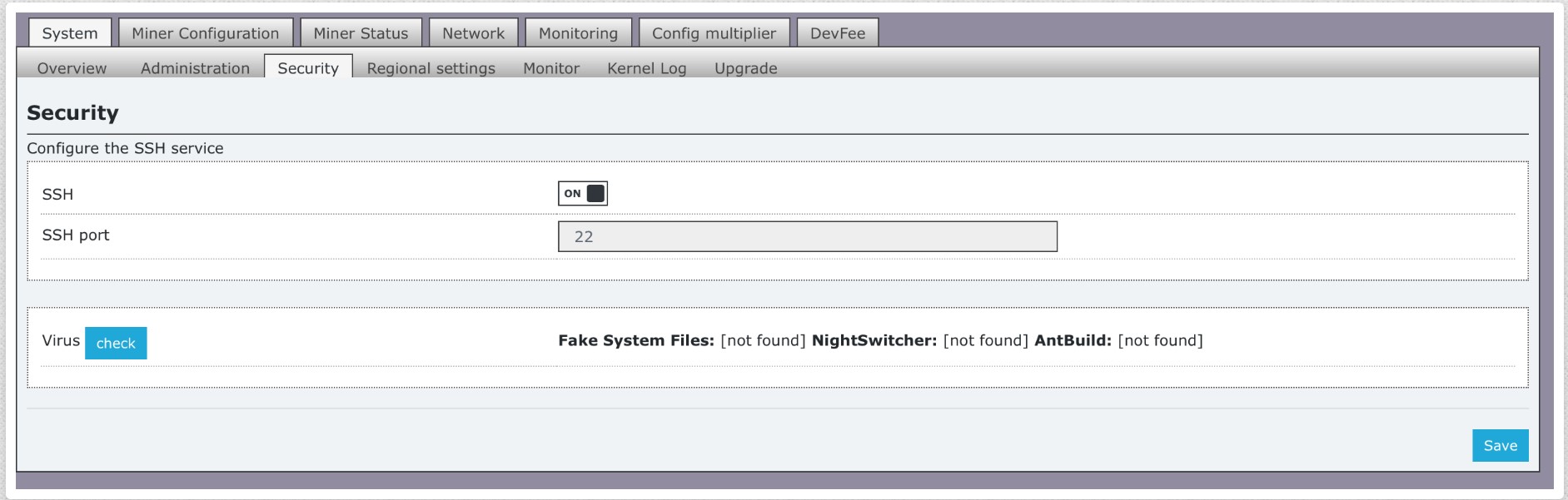

Встроенный антивирус позволяет проверить ваш ASIC S9, T9+ на наличие вируса. Для этого, после установки прошивки на ваше устройство, зайдите во вкладку System > Security и включите проверку нажатием кнопки Virus Check.

Важным отличием от хакерских продуктов является клиентская поддержка. По всем возникающим вопросам можно связаться с разработчиком и получить консультацию. Только в том случае, если скачать прошивку для ASIC с официального сайта разработчика можно гарантировать стабильный и прибыльный майнинг без необходимости делиться наградой с посторонними.

Что такое cbr.exe?

cbr.exe это исполняемый файл, который является частью ЦБ РФ разработанный Корпорация Microsoft, Версия программного обеспечения для Windows XP: 0.4.0.0 обычно 515072 в байтах, но у вас может отличаться версия.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли cbr.exe Файл на вашем компьютере - это вирус или вредоносная программа, которую вы должны удалить, или, если это действительно допустимый файл операционной системы Windows или надежное приложение.

Это cbr.exe безопасно, или это вирус или вредоносная программа?

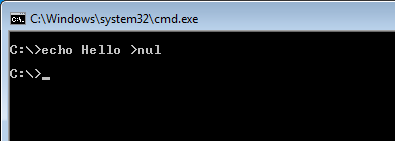

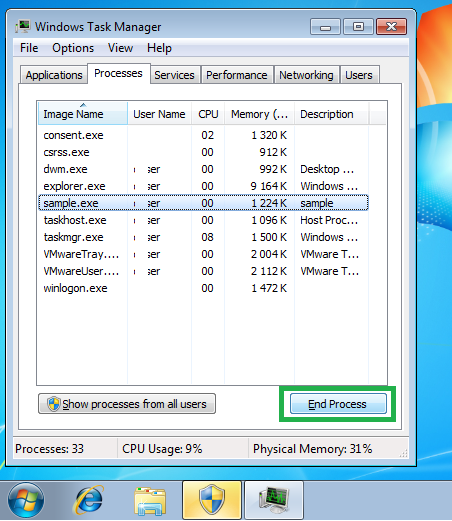

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, для cbr.exe его путь будет примерно таким: C: \ Program Files \ Microsoft Corporation \ CBR \ cbr.exe

Самые важные факты о cbr.exe:

- Имя: cbr.exe

- Программного обеспечения: ЦБ РФ

- Издатель: Корпорация Microsoft

- Ожидаемое местоположение: C: \ Program Files \ Microsoft Corporation \ CBR \ подпапке

- Ожидаемый полный путь: C: \ Program Files \ Microsoft Corporation \ CBR \ cbr.exe

- SHA1: bcccad684876ccc8c4dc864dd06f69ec0a4a15ee

- SHA256: 5200716fb4a4ee228207f00be6df05a4d65e43c7868d56e03ca02c65ddbfaeec

- MD5: 77969d159e1703cf21e15f48c679368c

- Известно, что до 515072 размер байт в большинстве Windows;

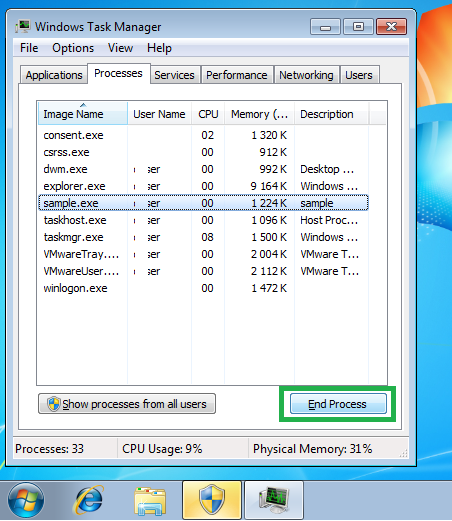

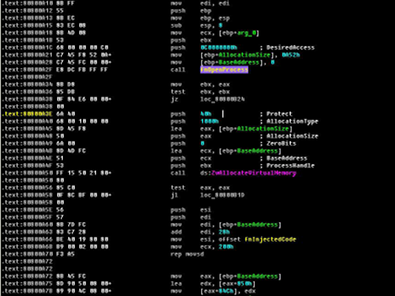

Если у вас возникли какие-либо трудности с этим исполняемым файлом, вы должны определить, заслуживает ли он доверия, перед удалением cbr.exe. Для этого найдите этот процесс в диспетчере задач.

Найти его местоположение и сравнить размер и т. Д. С приведенными выше фактами

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус cbr.exe, необходимо скачайте и установите приложение полной безопасности, как это, Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление cbr.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить cbr.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Лучшая диагностика для этих подозрительных файлов - полный системный анализ с ASR Pro or это антивирус и средство для удаления вредоносных программ, Если файл классифицирован как вредоносный, эти приложения также удалят cbr.exe и избавятся от связанных вредоносных программ.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите панель, а затем под программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Добавить или удалить программы.

- 2. Когда вы найдете программу ЦБ РФщелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению ЦБ РФ.

Распространенные сообщения об ошибках в cbr.exe

Наиболее распространенные ошибки cbr.exe, которые могут возникнуть:

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы, CBR, при запуске или завершении работы Windows, или даже при установке операционной системы Windows. Отслеживание момента появления ошибки cbr.exe является важной информацией при устранении неполадок.

Как исправить cbr.exe

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с cbr.exe. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс cbr.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено апреля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Загрузите или переустановите cbr.exe

это не рекомендуется загружать файлы замены exe с любых сайтов загрузки, так как они могут сами содержать вирусы и т. д. Если вам нужно скачать или переустановить cbr.exe, то мы рекомендуем переустановить основное приложение, связанное с ним ЦБ РФ.

Испытание Калифорнийского подшипникового коэффициента (CBR) - это тест на проникновение, используемый для оценки прочности грунтов дорог и тротуаров. Тест CBR был разработан Калифорнийским отделом автомобильных дорог для классификации и оценки материалов грунта и грунта для гибких тротуаров.

Информация об операционной системе

Ошибки cbr.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

8 июля 2011 года

В процессе изучения статистики появившихся за последнее время угроз складывается впечатление, что модификация загрузочной записи в процессе инфицирования — новое модное веяние среди разработчиков вредоносного ПО. Особое место среди подобных программ занимает троянец Trojan.Mayachok.2, инфицирующий Volume Boot Record и нарушающий работу популярных браузеров.

Перед началом атаки на инфицируемый компьютер дроппер вредоносной программы проверяет зараженность системы. Для этого на основе серийного номера системного раздела генерируется CLSID и проверяется его наличие в системном реестре: если в ветке HKLM\Software\Classes\CLSID отсутствует соответствующий раздел, то заражение продолжается.

Дроппер несет в себе как 32-битный, так и 64-битный драйвер, в будущем способный обеспечить загрузку основного функционала данной вредоносной программы. На диске сохраняется соответствующий драйвер в зависимости от разрядности пользовательской операционной системы. Он может быть записан как в начало диска (до первого активного раздела), если там достаточно места, так и в его конец. Несложно заметить, что в логике троянца присутствует ошибка: так, например, если загрузочным разделом окажется не первый, то троянский драйвер может перезаписать случайные данные любого раздела до загрузочного, т. к. позиция для записи выбирается случайно в пределах свободных (как считает троянец) секторов.

Здесь следует еще раз сказать о необычности механизма заражения. Вирусы, модифицирующие MBR (Master Boot Record) и BOOT-секторы, известны еще со времен DOS, в то время как современные ОС предоставляют новые возможности, в том числе и для вирусописателей. В рассматриваемом нами случае BOOT-сектор является первым сектором VBR, который, например, для раздела NTFS занимает 16 секторов. Таким образом, классическая проверка только загрузочного сектора не может обнаружить вредоносный объект, т. к. он располагается дальше — внутри VBR.

Сравнение первых секторов VBR чистой и зараженной системы, красным показаны различия — код вирусного загрузчика

Далее идет череда снятий/установок перехватов в загружаемых модулях, таких как ntldr, bootmgr, osloader.exe, winload.exe и т. д., в зависимости от используемого операционной системой загрузчика. Следует отметить, что помимо обычных перехватов (сплайсинга) в ключевых мостах используются аппаратные отладочные регистры (dr0-dr7) и трассировка (пошаговое исполнение) кода. Это придает универсальность троянцу и одновременно является естественным способом обхода защиты целостности некоторых загрузочных модулей. В итоге в области памяти режима ядра (kernelmode memory) оказывается загруженный и готовый к работе вирусный драйвер.

Точка выхода вирусного драйвера вызывается дважды. Это связано с тесной работой зараженного VBR и драйвера. Поскольку код вирусного VBR составляет всего 2078 байт, часть функционала авторы решили перенести в тело драйвера. При первом вызове он добавляет себя в списки из LOADER_PARAMETER_BLOCK: в LoadOrderList как копия первого модуля в списке (а это ядро ОС) и в BootDriverList как загрузочный драйвер, якобы прописанный в \Registry\Machine\System\CurrentControlSet\Services\null. Таким образом, вредоносная программа имитирует свою загрузку в качестве обычного boot-драйвера.

Второй раз драйвер вызывается операционной системой, которая уверена, что сама загрузила его. Данные манипуляции приводят к некоторым побочным эффектам.

Например, в системе появляется драйвер Null, но при более внимательном рассмотрении оказывается, что он был создан ядром (ntoskrnl.exe).

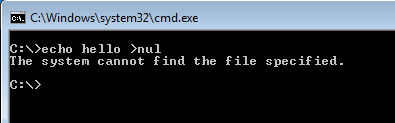

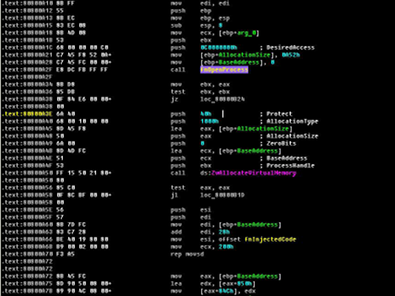

Задачей драйвера является инжект (внедерение) своего кода в запущенные процессы.

64-битный драйвер, красным выделены динамические библиотеки, которые упакованы aplib

32-битный драйвер, который осуществляет заброс шелл-кода в процессы

8 июля 2011 года

В процессе изучения статистики появившихся за последнее время угроз складывается впечатление, что модификация загрузочной записи в процессе инфицирования — новое модное веяние среди разработчиков вредоносного ПО. Особое место среди подобных программ занимает троянец Trojan.Mayachok.2, инфицирующий Volume Boot Record и нарушающий работу популярных браузеров.

Перед началом атаки на инфицируемый компьютер дроппер вредоносной программы проверяет зараженность системы. Для этого на основе серийного номера системного раздела генерируется CLSID и проверяется его наличие в системном реестре: если в ветке HKLM\Software\Classes\CLSID отсутствует соответствующий раздел, то заражение продолжается.

Дроппер несет в себе как 32-битный, так и 64-битный драйвер, в будущем способный обеспечить загрузку основного функционала данной вредоносной программы. На диске сохраняется соответствующий драйвер в зависимости от разрядности пользовательской операционной системы. Он может быть записан как в начало диска (до первого активного раздела), если там достаточно места, так и в его конец. Несложно заметить, что в логике троянца присутствует ошибка: так, например, если загрузочным разделом окажется не первый, то троянский драйвер может перезаписать случайные данные любого раздела до загрузочного, т. к. позиция для записи выбирается случайно в пределах свободных (как считает троянец) секторов.

Здесь следует еще раз сказать о необычности механизма заражения. Вирусы, модифицирующие MBR (Master Boot Record) и BOOT-секторы, известны еще со времен DOS, в то время как современные ОС предоставляют новые возможности, в том числе и для вирусописателей. В рассматриваемом нами случае BOOT-сектор является первым сектором VBR, который, например, для раздела NTFS занимает 16 секторов. Таким образом, классическая проверка только загрузочного сектора не может обнаружить вредоносный объект, т. к. он располагается дальше — внутри VBR.

Сравнение первых секторов VBR чистой и зараженной системы, красным показаны различия — код вирусного загрузчика

Далее идет череда снятий/установок перехватов в загружаемых модулях, таких как ntldr, bootmgr, osloader.exe, winload.exe и т. д., в зависимости от используемого операционной системой загрузчика. Следует отметить, что помимо обычных перехватов (сплайсинга) в ключевых мостах используются аппаратные отладочные регистры (dr0-dr7) и трассировка (пошаговое исполнение) кода. Это придает универсальность троянцу и одновременно является естественным способом обхода защиты целостности некоторых загрузочных модулей. В итоге в области памяти режима ядра (kernelmode memory) оказывается загруженный и готовый к работе вирусный драйвер.

Точка выхода вирусного драйвера вызывается дважды. Это связано с тесной работой зараженного VBR и драйвера. Поскольку код вирусного VBR составляет всего 2078 байт, часть функционала авторы решили перенести в тело драйвера. При первом вызове он добавляет себя в списки из LOADER_PARAMETER_BLOCK: в LoadOrderList как копия первого модуля в списке (а это ядро ОС) и в BootDriverList как загрузочный драйвер, якобы прописанный в \Registry\Machine\System\CurrentControlSet\Services\null. Таким образом, вредоносная программа имитирует свою загрузку в качестве обычного boot-драйвера.

Второй раз драйвер вызывается операционной системой, которая уверена, что сама загрузила его. Данные манипуляции приводят к некоторым побочным эффектам.

Например, в системе появляется драйвер Null, но при более внимательном рассмотрении оказывается, что он был создан ядром (ntoskrnl.exe).

Задачей драйвера является инжект (внедерение) своего кода в запущенные процессы.

64-битный драйвер, красным выделены динамические библиотеки, которые упакованы aplib

32-битный драйвер, который осуществляет заброс шелл-кода в процессы

Читайте также: