Чем является вирус cabir

Самые известные вирусы этой эпохи, такие как CodeRed или Nimda, продемонстрировали сочетание способности к практически мгновенному распространению и существенно усложненную, многоуровневую структуру. Фактически, можно выделить такие тенденции: расширение спектра путей и методов проникновения, использование новых платформ и технологий, обновление вирусных кодов через Интернет , новые вредоносные функции и активное противодействие антивирусным программам.

Ramen (январь 2001) — вирус , за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Sadmind (май 2001) — первый известный интернет -червь, заражающий компьютеры Sun Sparc с операционной системой Solaris/SunOS. Для размножения использовалась брешь в службе системного администрирования /usr/sbin/sadmind. Червь также атаковал HTTP-серверы с установленным Microsoft Internet Information Server ( IIS ).

CodeRed (12 июля 2001 года) — представитель нового типа вредоносных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры - в виде специальных пакетов данных. Для проникновения на удаленные компьютеры CodeRed использовал брешь в системе безопасности IIS , которая позволяет злоумышленникам запускать на удаленных серверах посторонний программный код. 18 июня 2001 года Microsoft выпустила соответствующую заплатку, однако подавляющее большинство пользователей не успело вовремя обновить свое программное обеспечение .

CodeRed вызвал эпидемию, заразив около 12000 ( по другим данным - до 200000) серверов по всему миру и провел крупномасштабную DDoS 4 DDoS (Distributed Denial-of-Service) - распределенная атака, вызывающая отказ в обслуживании атаку на веб- сервер Белого дома, вызвав нарушение его нормальной работы.

Через неделю, 19 июля появилась новая модификация CodeRed , показавшая чудеса распространения - более 350000 машин за 14 часов (до 2000 компьютеров в минуту). Однако по замыслу автора 20 июля вирус прекратил свое распространение.

Следующая версия, CodeRed .c ( CodeRed II) была обнаружена 4 августа 2001 года. После заражения (использовалась все та же брешь в системе безопасности IIS ) вирус ничем не выдавал свое присутствие один-два дня, после чего перезагружал компьютер и начинал активные попытки распространения, продолжавшиеся 24 часа (или 48, в случае использования китайской раскладки). Червь также устанавливал троянскую программу explorer.exe и использовал встроенную бекдор-процедуру (Backdoor).

В это же время был обнаружен почтовый червь Sircam (12 июля 2001 года). Этот вирус отличала необычная процедура выбора имени зараженного вложения. Для этого случайным образом на диске выбирался документ, к имени которого добавлялось расширение . pif , .lnk, .bat или . com . Полученная конструкция вида mydiary.doc. com служила темой рассылаемых писем и именем новой копии программы: к отобранному файлу и дописывался код червя - таким образом Sircam мог привести к утечке конфиденциальной информации. При рассылке использовался собственный SMTP-клиент, в поле От указывался один из адресов, найденных на зараженном компьютере, а сообщение содержало текст вида "Hi! How are you? I send you this file in order to have your advice. See you later. Thanks." Кроме этого, в определенный момент времени (в зависимости от системного времени и модификации вируса) на зараженном компьютере удалялись все файлы на системном диске.

В январе 2003 года грянула эпидемия интернет -червя Slammer, заражающего сервера под управлением Microsoft SQL Server 2000. Вирус использовал брешь в системе безопасности SQL Server , заплата к которой вышла в июле 2002. После проникновения червь начинает в бесконечном цикле посылать свой код на случайно выбранные адреса в сети - только за первые 10 минут было поражено около 90% (120 000 единиц) всех уязвимых серверов, при этом пять из тринадцати главных DNS-серверов сети Интернет вышли из строя.

Slammer имел крайне небольшой размер - всего 376 байт ( CodeRed - 4 КБ, Nimda - 60 КБ) и присутствовал только в памяти зараженных компьютеров. Более того, при работе червя никакие файлы не создавались, и червь никак не проявлял себя (помимо сетевой активности зараженного компьютера). Это означает, что лечение заключается только в перезагрузке сервера, а антивирусы в данной ситуации бессильны.

В августе 2003 года около 8 миллионов компьютеров во всем мире оказались заражены интернет -червем Lovesan/Blaster. Для размножения использовалась очередная брешь - на этот раз в службе DCOM RPC Microsoft Windows . Кроме того, вирус включал в себя функцию DDoS-атаки на сервер с обновлениями для Windows .

Неделей позже новый вирус , Sobig.f, установил новый рекорд по скорости - доля зараженных им писем доходила до 10 % от всей корреспонденции. Это достигалось использованием спамерских технологий. Sobig.f также инициировал цепную реакцию: каждый новый вариант червя создавал сеть инфицированных компьютеров, которая позднее использовалась в качестве платформы для новой эпидемии. Однако конец эпидемии запрограммировал сам автор - 10 сентября 2003 года Sobig.f прекратил размножение.

Swen (также известный как Gibe, сентябрь 2003) — яркий пример удачного использования методов социальной инженерии. Этот вирус -червь распространялся по электронной почте в виде письма якобы от Microsoft Corporation Security Center и с темой " Internet Security Update ". Во вложении находился файл с именем q216309.exe, а в самом сообщении говорилось о необходимости срочной установки вложенной заплатки.

Следующий год принес популярность новой технологии распространения вредоносных программ - путем рассылки, по электронной почте или с помощью интернет -пейджера, сообщения со ссылкой, ведущей на сайт с трояном.

В этом же 2004 году разразилась так называемая война вирусописателей. Несколько преступных группировок, известных по вирусам Bagle, Mydoom и Netsky выпускали новые модификации своих программ буквально каждый час. Каждая новая программа несла в себе очередное послание к противостоящей группировке, изобилующее нецензурными выражениями, а Netsky даже удалял любые обнаруженные экземпляры вирусов Mydoom и Bagle.

Почтовый червь Bagle впервые был обнаружен 18 января 2004 года. Для распространения он использовал собственный SMTP-клиент, код вируса пересылался во вложении с произвольным именем и расширением .exe. Рассылка производилась на адреса, найденные на зараженном компьютере. Также Bagle содержал встроенную backdoor-процедуру, открывающую порт 6777 на запуск команд и загрузку любых файлов. Следующие модификации содержали процедуры распространения через P2P -сети, методы социальной инженерии, активно противодействовали антивирусному программному обеспечению.

Для распространения Mydoom использовал почтовую рассылку через собственный SMTP-клиент, а также P2P -сети (Kazaa).

Первая модификация почтового червя NetSky (также известен как Moodown) была обнаружена 16 февраля. Кроме электронной почты, для распространения были задействованы P2P и локальные сети . Вторая модификация NetSky отличилась тем, что в силу человеческого фактора ею были заражены тысячи писем, отправленных известным финским производителем антивирусного ПО - компанией F- Secure своим клиентам.

Sasser (май 2004) — поразил более 8 млн. компьютеров, убытки от этого червя оцениваются в 979 млн. долларов США. Для проникновения Sasser использовал уязвимость в службе LSASS Microsoft Windows .

Cabir (июнь 2004) — первый сетевой червь , распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. При каждом включении зараженного телефона вирус получал управление и начинал сканировать список активных Bluetooth-соединений. Затем выбирал первое доступное соединение и пытался передать туда свой основной файл caribe.sis. Ничего деструктивного Cabir не делал - только снижал стабильность работы телефона за счет постоянных попыток сканирования активных Bluetooth-устройств.

Вскоре (август 2004) появились и вирусы для PocketPC — классический вирус Duts и троянская программа Brador.

Однако вредоносные программы — это не только вирусы и трояны. К этому классу в полной мере можно отнести и adware — программы, которые отображают на экране рекламу без ведома и согласия пользователя, и pornware — программы, самостоятельно инициирующие соединения с платными порнографическими сайтами. Начиная с 2004 отмечается широкое распространение использования вирусных технологий для установки adware / pornware на целевые компьютеры.

Этот год также запомнился масштабными арестами вирусописателей - было осуждено около 100 хакеров, причем трое из них находились в двадцатке самых разыскиваемых ФБР преступников.

В 2005 году наметился некоторый спад активности почтовых червей . Фактически, после Mydoom, NetSky и Bagle до середины лета 2005 года не наблюдалось ни одной сколько-нибудь значительной эпидемии. Это может свидетельствовать об успешности новых технологий распространения вредоносных программ на фоне значительных достижений антивирусных компаний.

Поэтому пальму первенства перехватили сетевые черви и программы, использующие для распространения различные интернет -пейджеры (прежде всего MSN Messenger ). Первые активно используют бреши в операционных системах Microsoft Windows - чаще всего это уязвимости в службах RPC DCOM и LSASS, а также дыры, оставленные прошедшими ранее эпидемиями: это позволяет создавать ботнеты, включающий тысячи компьютеров-зомби. Вторые - пользуются некомпетентностью и отсутствием опыта создателей программ обмена сообщениями в упреждении вирусных инцидентов.

Однако, глобальных эпидемий в первой половине 2005 зафиксировано не было. Это не означает уменьшение числа вирусов - наоборот, с каждым днем их появляется все больше. Но при этом можно отметить увеличение избирательности вредоносных программ - становятся популярны черви, главной целью которых является похищение определенной информации. Кроме уже ставших привычными краж номеров кредитных карт, участились случаи воровства персональных данных игроков различных онлайновых игр - Ultima Online , Legend of Mir , Lineage, Gamania. В России также зафиксированы случаи с игрой "Бойцовский клуб", где реальная стоимость некоторых предметов на аукционах достигает тысяч долларов США.

Развитие получили и вирусные технологии для мобильных устройств. Созданы вирусы всех трех типов - классические вирусы, черви и троянские программы. В качестве пути проникновения используются не только Bluetooth-устройства, но и обычные MMS -сообщения (червь ComWar ).

Отличие ученого от вирусописателя состоит в целях, которые преследует автор программы. Вирусы могут не только воровать кредитные карты и рассылать от чужого имени спам. С помощью самораспространяющих программ возможно моделирование в компьютерных системах искусственной жизни, воспроизведение поведения взаимодействующих друг с другом и эволюционирующих живых организмов.

Придуманный Фредом Коэном термин вирус изначально не нес негативной нагрузки. Однако с появлением первых вредоносных программ сформировалось общественное мнение, что вирус - значит плохо. Это практически поставило крест на исследованиях, посвященных разработке таких вирусов, которые вместо вреда приносили бы некоторую пользу - в этом случае получив некоторую выгоду, пользователь предоставлял бы возможность программе свободно развиваться и эволюционировать. Но по состоянию на сегодняшний день, можно уверенно констатировать: встречающиеся в живом виде вирусы несут угрозу нормальному функционированию компьютерных систем.

Подтверждением этому может служить статистика - в современном Интернет в среднем каждое тридцатое письмо заражено почтовым червем, около 70% всей корреспонденции - нежелательна. С ростом сети Интернет увеличивается количество потенциальных жертв вирусописателей, выход новых систем и платформ влечет за собой расширение спектра возможных путей проникновения в систему и вариантов возможной вредоносной нагрузки для вирусов. Современный пользователь компьютера не может чувствовать себя в безопасности перед угрозой стать объектом чей-то злой шутки - например, уничтожения информации на винчестере - результатов долгой и кропотливой работы, или кражи пароля на почтовую систему. Точно так же неприятно обнаружить себя жертвой массовой рассылки конфиденциальных файлов или ссылки на порно- сайт . Поэтому при выявлении антивирусным комплексом вируса можно однозначно сказать, что это - вредоносная программа .

Цель данного курса состоит в изложении основ антивирусной защиты, которая за последние десятилетия не отставала в развитии от эволюции вредоносных программ. За это время были разработаны эффективные методики построения комплексов антивирусной безопасности, позволяющие снизить вероятность заражения компьютерной сети каким-либо вирусом или другой вредоносной программой практически до нуля. Однако стопроцентную безопасность не может гарантировать никто. Поэтому для сведения возможности заражения к минимуму необходимо четко понимать принципы работы антивирусного программного обеспечения и неукоснительно следовать всем правилам и рекомендациям.

Вчера исполнилось 10 лет со дня обнаружения первой вредоносной программы для смартфонов. Червь Cabir по нынешним временам выглядит безобидно: деньги со счета не крадет, пароли не похищает, пользовательские данные не удаляет. Разве что сажает батарейку за неприличные по меркам 2004 года, зато вполне допустимые в 2014-м 2-3 часа.

Сегодня мы расскажем, как мы этот вирус нашли, почему назвали именно так, что было дальше, и чем вся эта история закончилась. Впрочем, конец истории наступил только для отдельных персонажей – например, для платформы Symbian. Для всех остальных – в смысле, для производителей смартфонов, пользователей, и, увы, киберпреступников, все только начинается.

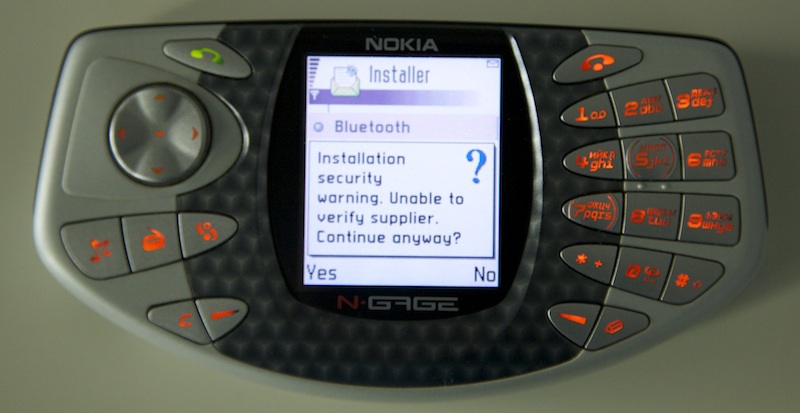

Позднее выяснилось, что загадочный файлик был отправлен многим антивирусным вендорам, но большинство, видимо, удовлетворились тем, что это не исполняемый файл для Windows и угрозы обычным ПК он не представляет. Заступивший на смену Роман Кузьменко довольно быстро выяснил, что это программа для архитектуры ARM и для платформы Symbian Series 60, которой в тот момент было всего два года.

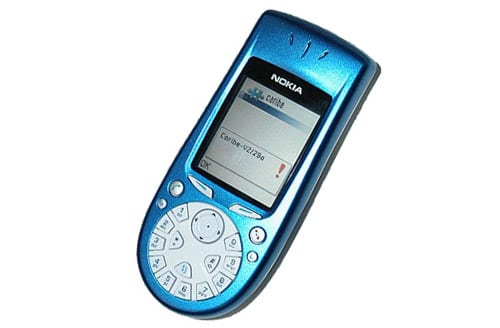

Анализ файла продолжался, а в “Лаборатории” тем временем развернулась полномасштабная поисковая операция. Искали телефоны на Symbian, а так как смартфоны тогда были еще в новинку, и стоили недешево (первый смартфон Nokia 7650 стоил около 600 евро), то прямо сразу такой телефон ни у кого не обнаружился.

Пока искали телефоны (легенда гласит, что были даже отправлены гонцы на ближайший радиорынок), стало понятно, что одним смартфоном не обойдешься, нужно два: подтвердить на практике факт самостоятельного распространения червя через Bluetooth. Тут надо отдать должное Роману: анализ совершенно новой программы на незнакомой платформе он провел достаточно быстро, и ключевые особенности вируса предсказал еще до запуска на реальных устройствах. Шестью месяцами ранее, при подведении итогов 2003 года, Александр Гостев предсказал, что мобильные вирусы появятся очень скоро. Собственно, так все и произошло.

При этом в большинстве случаев финальное название все же имеет нечто общее с творческими порывами вирусописателей. Так произошло и в случае с Cabir, но простой перестановкой букв дело не ограничилось. В самый разгар споров о наименовании первого смартфонного червя в вирлаб зашла сотрудница компании Елена Кабирова. Евгений Касперский, заметив ее, немедленно предложил назвать вредоносную программу в ее честь, на что Елена благосклонно ответила согласием (но сначала уточнила, что событие действительно важное, случается не каждый день).

Благодаря Cabir у нас появилась и постоянно пополняемая коллекция мобильных устройств. Одним из первых стал смартфон Nokia 3650:

Тот самый! Правда уже неживой. Помимо сомнительной привилегии второго в истории смартфона Nokia, этот телефон запомнился еще и невероятно неудобной клавиатурой.

Правда, было одно исключение. Это Flame – сложнейший инструмент кибершпионажа, обнаруженный нами в 2012 году. Модуль, задействующий Bluetooth, у него не основной, но возможности интересные. Во-первых, он собирает информацию о доступных устройствах (примерно таким же образом вы можете узнать модель смарт-телевизора и ноутбука/смартфона в квартире соседа). Во-вторых, Flame может превратить Bluetooth-модуль в своего рода маячок, сигнализирущий тому-кто-в-курсе о наличии рядом зараженного компьютера.

В августе 2010 года в нашей базе появляется запись о первой вредоносной программе для Android. Собственно теперь это основная цель киберпреступников: всего мы располагаем информацией о более чем 370 тысячах модификаций вредоносных программ для этой платформы. Сравните с жалкими сотнями на Symbian.

Последний телефон на Symbian был выпущен в 2012 году. Платформа, к счастью, или к сожалению, мертва. Если Cabir был первым зловредом для смартфонов Nokia, то кто станет последним? Они появляются изредка и сейчас. Последняя более-менее уникальная вредоносная программа была обнаружена 6 мая 2014 года — то был довольно обыденный троян, рассылающий SMS на платные номера и скрывающий ответные сообщения от пользователя. Между обнаружением последнего и предпоследнего, кстати, прошло примерно 8 месяцев.

Ниже — интервью с нашего Интранета, лексика, пунктуация и всё остальное сохранены.

— Вирус Cabir появился на свет десять лет назад. Что тогда вообще было с вирусами под мобильные платформы?

— Их практически не было. Я хорошо помню один момент: в 2004 году у нас проходила международная пресс-конференция, во время которой один из журналистов спросил меня о том, когда появится первый вирус для мобильных телефонов. На что я ответил, что через год на следующем подобном мероприятии они уже будут. И угадал: буквально через несколько месяцев один из сменных вирусных аналитиков обнаружил некий непонятный файл неясно под какую платформу и попросил помощи у своего коллеги – Романа Кузьменко – с разбором этого подозрительного приложения. Кстати говоря, Рома среди всех наших вирусных аналитиков заметно выделялся умением анализировать самые необычные вещи и очень быстро. Он через пару часов вынес вердикт, что это вирус для платформы Symbian и ARM-процессоров. Такая комбинация существовала только на мобильных телефонах, а Symbian вообще стояла только на устройствах Nokia. В тот момент сходу понять, что же делает вирус, было непонятно – необходимо было провести тестирование, для чего найти хотя бы один смартфон Nokia (в то время это было нелегко – такого уровня телефоны еще были редкостью). Тем временем в Вирлабе продолжали его анализировать и поняли его ключевые фичи – умение работать с Bluetooth и передавать файлы.

— То есть тогда у вас не было базы оборудования для тестирования мобильных вирусов?

— Именно. Так как Кабир был первым вирусом под мобильные телефоны, он стал некой отправной точкой, сигналом вирусописателям, что создавать вредоносный код под смартфоны тоже возможно. В течение года мы утвердились во мнении, что анализ мобильных угроз нужно выносить в отдельное направление, все же они заметно отличаются от компьютерных вирусов. Тогда был создан отдел по анализу мобильных угроз, который возглавил я. Затем ко мне присоединился Денис Масленников, мы ввели в практику покупку всех мобильных девайсов, которые даже теоретически могли бы быть атакованы вредоносным кодом. Тогда у нас появился весь набор Symbian-устройств, а также телефонов на базе Windows, BlackBerry и т.д. Мы и сейчас продолжаем раз в год докупать некоторые новинки в мобильной индустрии и откладывать, вдруг что появится новое, а нам не на чем будет это тестировать. Где-то наверняка хранится тот самый первый телефон или даже два, на которых мы тестировали первый мобильный вирус Кабир.

— Кстати, а почему его так назвали? Ведь на скриншотах на Securelist видно, что файл содержит другое название…

— Ооо, это отдельная история! Как ты правильно заметила, автор этого вируса назвал его Caribe. Но в антивирусной индустрии не принято давать вирусам те имена, которые придумали их авторы, чтоб не потакать их самолюбию. Поэтому перед публичным упоминанием этого вируса нам нужно было изменить название. И как раз во время горячих обсуждений в комнату вошла наша коллега Елена Кабирова, мы решили, что ее фамилия созвучна имевшемуся имени вируса и предложили ей войти в историю, дав часть своей фамилии первому вирусу для мобильных телефонов. На такое предложение она не могла не согласиться :)

— Так, с именем разобрались. А теперь расскажи, как вы его обнаружили, если у вас не было таких телефонов?

— Как и многие другие вирусы – мы получили письмо, содержащее этот файл и ничего кроме файла, на традиционный адрес newvirus@kaspersky.com. Хотя даже имя отправителя уже давало понять, что задача перед нами стоит нетривиальная. Дело в том, что отправитель письма был нам более или менее известен, он числился в наших базах как один из не то чтобы вирусописателей, но людей, связанных с андеграундом. Он периодически присылал нам новые вирусы, создаваемые европейскими вирусописателями. Как правило, все присылаемые им вещи оказывались чем-то новым, уникальным. В тот момент мы еще не знали, что он отправил этот вирус одновременно в 5 или 6 антивирусных компаний, но мы стали единственными, кто смог понять сущность этого файла. В том, что дело серьезное, нас убедила репутация отправителя и строчки, содержащиеся в коде зловреда (Caribe и 29А). Мы поняли, что за созданием этого вируса стоит давно и печально известная международная группа вирусописателей под одноименным названием 29А.

— А что было дальше?

— После первоначального разбора вируса стало понятно, что для тестирования нужно 2 телефона на платформе Symbian, поскольку вирус передавал себя с одного телефона на другой с использованием Bluetooth. В конце концов нам это удалось, мы скопировали вирус на один телефон, включили на другом Bluetooth в режиме Discoverable Mode – и буквально моментально на этот второй телефон пришел запрос на прием файла. После загрузки и запуска файла уже и второй телефон начал автоматически искать все доступные Bluetooth-устройства. Распространение вируса через Bluetooth было нами подтверждено — и тут уже в дело вступил Денис Зенкин, который написал пресс-релиз, повествующий миру о появлении первого вируса. Собственно, это было самым началом.

Кстати, это свойство вируса и его последующих модификаций доставило нам немало проблем в будущем. Все же мы находились не в вакууме, а в обычном офисе, за стенами и на других этажах тоже сидели люди, которые могли этот файл принять. Мы поняли, что ставим под угрозу заражения наших собственных коллег. Это и побудило компанию выделить отдельную экранированную железную комнату, в которой было разрешено проводить эксперименты с мобильными зловредами. В этой комнате полностью не работала мобильная связь, глушились любые коммуникации, все было сделано для того, чтобы вирус не вышел за пределы помещения. Эта железная комната была в здании РадиоФизики, где был наш офис, а затем и в Диапазоне на Октябрьском Поле. Эта комната была не только необходимым средством для тестирования мобильных вирусов, но и излюбленным аттракционом журналистов, куда их обязательно приводили. Сейчас же ландшафт мобильных угроз изменился, такого рода вирусы перестали существовать, так что необходимость в подобной комнате отпала.

— Ты говорил, что за созданием этого опасного вируса стояла некая группа вирусописателей. Чем она знаменита?

— Это самая легендарная группа вирусописателей в истории. Они создали гигантское количество передовых, уникальных вещей. Группа состояла из вирусописателей из разных стран мира, состав которых постоянно менялся, но был некий костяк — граждане Испании и Бразилии. Одним из них, человеком по имени, если мне не изменяет память, Велес и был создан Cabir. Вообще группа 29А по современным меркам не были киберпреступниками — они были вирусописателями и создавали свои вирусы с целью проверки, демонстрации новых вирусных технологий. Так что за их действиями стояли скорее идеологические мотивы, а не жажда наживы. Они были во многом первыми: они первыми создали первый макровирус для документов, первый вирус для платформы Windows 64 – каждое творение 29А было прорывом, который затем уже использовался другими вирусописателями, а затем уже киберпреступниками. Вообще на тот момент, в 2004 году, киберпреступность как таковая только начинала зарождаться. В тот момент большинство создаваемых вирусных программ относились скорее к хулиганскому классу, для того чтобы самовыразиться. Группа просуществовала где-то до 2009 года, хотя и раньше их активность заметно снизилась. Должен сказать, что часть членов группы была арестована в Испании, Бразилии и Чехии, а другая часть продолжает заниматься написанием вредоносных программ. Мы знаем это, потому встречаем знакомые кусочки кода, проявления их почерка.

— Ты упомянул о модификациях Cabir, какое же было продолжение у Cabir?

— Группа, создавшая Cabir, была известна не только своей продвинутостью, но и тем, что она издавала свой электронный журнал. И вот через несколько месяцев после появления Cabir на свет, они опубликовали информацию об этом черве вместе с участками исполнимого кода, спустя какое-то время модификации Cabir стали появляться каждую неделю. У нас был и особо жаждующий славы вирусописатель, который настойчиво присылал модификацию вируса с просьбой дать отдельное название. Он на протяжении года возвращался, пытаясь хоть как-то войти в историю мобильных вирусов, в конце концов он добился того, что одну из модификаций мы выделили в отдельное семейство.

— И опять об истории. Ты говорил, что только Лаборатория смогла проанализировать этот вирус и выпустить на его тему пресс-релиз. Откуда же в связи с именем Cabir взялось название F-Secure?

— Несмотря на то, что вирус был нами проанализирован, оказался в общем доступе и на его основе были модификации, сам Cabir умудрился устроить небольшую, но довольно громкую вирусную эпидемию. Дело в том что в Финляндии проходил чемпионат мира по легкой атлетике. А это значит: стадион, где много людей, приехавших из разных стран мира, радиус поражения Cabir вообще крайне невелик – радиус действия Bluetooth около 20 метров. Дело усугублялось еще тем, что в Финляндии Nokia были очень популярными, так что Cabir легко попал на стадион в кармане одного из посетителей. И в то время пока по площадке бегали люди из разных стран, вирус бегал по трибунам, в конце концов достигнув телефона одного из сотрудников F-Secure. Антивирусная компания быстро сообразила поставить Bluetooth–scanner на стадионе, предлагая посетителям проверить, не заражены ли эти телефоном этим вирусом.

— Что же этот мобильный вирус делал, кроме того что размножался?

— Прямых финансовых убытков он не наносил, если ты об этом. Он довольно быстро разряжал телефон – за 2-3 часа, все же постоянный поиск Bluetooth-соединений — дело затратное. В денежном плане намного более опасным были последующие вирусы, которые помимо рассылки самого себя отправляли MMS-ки на платные номера. Так, известный вирус в Post-Cabir истории – Comwario — вызвал эпидемию в одном из испанских городов, финансовый ущерб от которой оценили в несколько миллионов евро.

— Вот ты рассказал про вирусописателей из группы 29А, они в основном испаноговорящие. А что с российскими вирусописателями?

— Конечно, российских киберпреступников тоже есть за что вспомнить: например, кто-то из них создал первый мобильный вирус, который работал на Java и потому был более успешен, чем вирусы для Symbian. Поскольку Symbian был только на Nokia, а java работал на любых мобильных устройствах, не только на смартфонах, но и на обычных мобильниках, этот вирус был очень опасен. Часть полученных денег зачислялась на счет владельца короткого премиум-номера, который был собственно вирусописателем. И тут Россия оказалась впереди планеты всей, именно тут такие вирусы были опробованы, созданы. И Россия продолжает оставаться в числе лидеров именно в области мобильного мошенничества.

— Мы сегодня обсудили мобильные угрозы, способы их распространения и даже поговорили о хакерской группе. Но мы не затронули вопрос защиты мобильных платформ – с этим что? Неужели нам нечем было ответить?

— Ну почему же, еще до появления Cabir начали появляться вирусы под PalmOS, так что многие антивирусные компании разрабатывали защиту под эту платформу. Но в конце концов страсти утихли, новых вирусов не появлялось — и многие спрятали информацию об этих продуктах в закрома памяти. Мы же после обнаружения Cabir вспомнили про ту разработку, модифицировали ее и быстро предложили рынку в качестве антивируса для мобильных платформ. В общем, вирусов постепенно появлялось все больше, а мой прогноз, который я давал журналисту в начале 2004 года, оказался точным.

Cabir — это первый сетевой червь, распространяющийся по протоколу Bluetooth и заражающий мобильные устройства, работающие под управлением операционной системы Symbian. Потенциальному заражению могут оказаться подвержены все модели аппаратов, использующие эту платформу.

На основе данного червя злоумышленниками создаются многие современные вирусы, так как именно Cabir первым применил методы распространения по Bluetooth, которые показали свою универсальность и до сих пор актуальны.

Червь Cabir представляет собой файл формата SIS, имеющий название caribe.sis. Размер файла составляет 15092 байт (или 15104 байт).

Данный файл содержит в себе несколько объектов:

- caribe.app: размер 11932 байт (или 11944 байт);

- flo.mdl: размер 2544 байт;

- caribe.rsc: размер 44 байта.

C:\SYSTEM\APPS\CARIBE\CARIBE.APP

C:\SYSTEM\APPS\CARIBE\FLO.MDL

C:\SYSTEM\APPS\CARIBE\CARIBE.RSC

C:\SYSTEM\SYMBIANSECUREDATA\CARIBESECURITYMANAGER\CARIBE.SIS

C:\SYSTEM\SYMBIANSECUREDATA\CARIBESECURITYMANAGER\CARIBE.APP

C:\SYSTEM\SYMBIANSECUREDATA\CARIBESECURITYMANAGER\CARIBE.RSC

C:\SYSTEM\RECOGS\FLO.MDL

Более того, червь может и не запросить передачу на заражаемый аппарат какого-либо файла в том случае, если он обращается к уязвимому каналу. Под уязвимым каналом мы понимаем Bluetooth-канал сотового телефона, для которого не реализован механизм аутентификации перед соединением.

Рассмотрим подробнее механизм размножения вируса, чтобы понять принципы его работы. Это знание повысит ваши шансы не быть застигнутым врасплох вирусом. На следующей странице приводится текст функции, с помощью которой распространяется вредоносная программа. Сам червь написан на языке С+ + для платформы Symbian s60. В программе используются функции и конструкции, представленные в библиотеке разработки Symbian Developer Library. Приведем пояснения специфичных для данной библиотеки классов и функций, опустив те моменты, которые позволили бы злоумышленнику полностью воспроизвести вирусный код. Напомним, что наша задача — предупредить об опасности, которую несут в себе уязвимости мобильных телефонов.

Как видно из приведенного примера, в переменную devAddr записывается адрес атакуемого устройства. Для этого сначала создается и инициализируется объект btaddr. После чего вызывается метод BTAddr() объекта btaddr для получения адреса устройства.

Данные действия выполняются в следующих строках:

TBTSockAddr btaddr(entry().iAddr);

TBTDevAddr devAddr;

devAddr = btaddr.BTAddr();

Сначала инициализируется объект obexBTProtoInfo для связи с сервером obex атакуемого мобильного устройства. Поля объекта инициализируются значениями, которые позволяют использовать уязвимость атакуемого оЬехftp-сервера. В качестве транспортного протокола используется протокол RFCOMM. В качестве порта устанавливается порт с номером 0x00000009. Именно этот порт в большинстве сотовых телефонов используется для подсоединения беспроводной гарнитуры управления. Чтобы не делать гарнитуру излишне дорогой, этот порт не защищается. Отсутствие защиты не позволяет выполнить полноценную аутентификацию аппарата. Создатели мобильных телефонов надеялись, что это упущение не будет обнаружено, и оно не послужит для проникновения вирусов. Наконец червь создает obexftp-клиент для обращения к атакуемому устройству, используя объект obexBTProtoInfo, настроенный для связи с сервером obex этого мобильного телефона. Делается это следующим образом:

Если клиент создан удачно, то осуществляется подключение к мобильному устройству. Делается это в следующих строках:

iState = 1;

iStatus = KRequestPending;

Cancel();

obexClient->Connect(iStatus);

SetActive();

Таким образом, вирус получает доступ к файловой системе сотового телефона и может осуществить перенос в него собственного тела.

Поражение вашего мобильного аппарата вирусом Cabir не является единственным последствием описанной атаки. Под видом безобидного файла вам могут передать программу-жучок, которая будет тщательно следить за вашим местоположением, а возможно и передавать данные о вас злоумышленнику.

Инициировать же передачу файла может не только зараженный телефон соседа, но и злоумышленник, сидящий за соседним столиком кафе с ноутбуком и ожидающий, когда вы проявите невнимательность, чтобы под видом бесплатной мелодии для телефона, передать вам вредоносную программу-жучок.

ЗАЩИТА ОТ АТАКИ

Лучшая мера предосторожности — это особое внимание к файлам, загружаемым из неизвестных или ненадежных источников. Лучше отказаться от загрузки подозрительного, но бесплатного рингтона, чем потерять данные или деньги, установив себе программу-шпион.

Если же червь к вам все же попал, то зачастую он может быть обезврежен, не причинив телефону никакого вреда. Если это Cabir или одна из его разновидностей, то необходимо просто удалить перечисленные выше файлы с мобильного устройства и перезагрузить его. Если же вы заразились не Cabir-ом, то вам точно поможет полная очистка памяти мобильного устройства, также называемая Soft reset. Ценные данные в последнем случае восстановить не удастся. Чтобы избежать подобной потери, можно постараться отыскать файлы, которые вирус разместил на телефоне, и удалить их самостоятельно. Хотя это и сложно.

Читайте также: