Что это за вирус copy of shortcut to

Возникла такая проблема. Логи прикрепляю. Также периодически появляется сообщение следующего характера (скрин прилагается).

На флешке появляются ярлыки Copy of Shortcut to

Добрый день, никак не могу побороть ярлыки на флешке Copy of Shortcut to, нужна ваша помощь.

Copy of Shortcut to (4)

помогите пожалуста решить эту проблему,появляются ярлыки Copy of Shortcut to (1,2,3,4) на флешках.

boost::copy для создания copy constructor and assignment operator

кто ниб использовал boost::copy для создания copy constructor and.

После команды Copy/Paste появляются кавычки, как избавиться?

Добрый день! С VBA раньше вообще не работал, почти ничего не знаю. Хотелось бы научиться.

Будет выполнена перезагрузка компьютера.

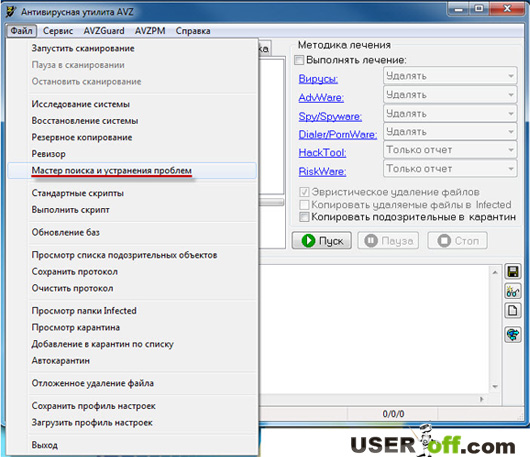

Выполните скрипт в AVZ

Отправьте c:\quarantine.zip при помощи формы над первым сообщением темы. В случае появления ошибки отправьте файл с помощью этой формы.

Выполните правила ЕЩЕ РАЗ и предоставьте НОВЫЕ логи

Ой беда. Совсем читать разучились.

Карантин я просил отправить по-другому. Новые логи где?

Решение

- Загрузите SecurityCheck by glax24 и сохраните утилиту на Рабочем столе

- Запустите двойным щелчком мыши (если Вы используете Windows XP) или из меню по щелчку правой кнопки мыши Запустить от имени администратора (если Вы используете Windows Vista/7)

- Если увидите предупреждение от вашего фаервола относительно программы SecurityCheck, не блокируйте ее работу.

- Дождитесь окончания сканирования, откроется лог в Блокноте с именем SecurityCheck.txt;

- Если Вы закрыли Блокнот, то найти этот файл можно в корне системного диска в папке с именем SecurityCheck, например C:\SecurityCheck\SecurityCheck.txt

- Скопируйте содержимое файла в свое следующее сообщение.

| 05.02.2016, 19:41 |

| 05.02.2016, 19:41 |

|

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь. Deep copy and Shadow copy Появляются ярлыки на флешке, указывающие на Argcyznzyl.vbe Shortcut ShortCut-комбинации Тема в разделе "Техническая поддержка по Dota 2", создана пользователем Шишкин, 08 Feb 2015 в 15:22 .

autorun.inf Я все удалил (вирус). Вопрос, все, я избавил комп от вируса и флешку? (При запуске - сразу все файлы полетели в карантин) Заранее - спасибо за помощь.

@KBAPP[/USER], post: 8788587, member: 288893"]Дали флешку сделать задание. Задание бралось с компа универа, где ясен пень антивира нет. При первом запуске флешки - каспер заорал на файлы: autorun.inf Я все удалил (вирус). Вопрос, все, я избавил комп от вируса и флешку? (При запуске - сразу все файлы полетели в карантин) Заранее - спасибо за помощь. вытащи флэшку и вставь вновь,после полной чистки и проверки. Если вирусы пропадут,то все ок,если нет,то спасет форматирование

да. вставил,проверил на вирусы,удалил их. Вытащил,воткнул,включил проверку. Если ничего не нашло-все прошло успешно,если нашло все тоже самое значит формат флэшки

а вопрос, на компе же нет вируса этого? Он ничего не сделал мне? Каспер кинул все в карантин, флешку вытащил, сделал фулл проверку - все норм. Но вирус ниче не натворил же?

нет,пока ничего не копировал или запускал до проверки-ничего

ну я флешку вставил и он сразу закинул файлы в карантин, потом проверил флешку - ничего нет и я потом запустил pdf файл (после проверки флешки) для того чтоб сделать задание. Сейчас завершилась проверка компа - ничего нет. Так что спать спокойно? Ничего что запустил уже после всего этого пдф файл с заданием?

спасибо за помощь :) выручил :) если хочешь - кинь стим, скину рарочку или мификал какую-нибудь

Как так ?

Кто они без своего костюма?

@KBAPP[/USER], post: 8788587, member: 288893"]Дали флешку сделать задание. Задание бралось с компа универа, где ясен пень антивира нет. При первом запуске флешки - каспер заорал на файлы: autorun.inf Я все удалил (вирус). Вопрос, все, я избавил комп от вируса и флешку? (При запуске - сразу все файлы полетели в карантин) Заранее - спасибо за помощь. Омг,не слушай даунов,форматирование не поможет.

Хотя сначала я не понял, с чем я столкнулся, впервые Stuxnet попался мне на глаза 5 июля прошлого лета, когда я получил электронную почту от программиста с вложенным файлом драйвера Mrxnet.sys, который они идентифицировали как руткит. Драйвер, ведущий себя как руткит, не является чем-то особенным, однако данный файл отличался тем, что его информация о версии идентифицировала его как драйвер Microsoft, и он имел корректную цифровую подпись от Realtek Semiconductor Corporation - известного производителя компонентов для ПК (хоть я и очень благодарен программисту, отославшему этот руткит мне, официальным каналом оповещения Microsoft о вредоносном ПО является портал Malware Protection Center ). Я отправил этот файл команде Microsoft, занимающейся исследование вопросов безопасности и вредоносного ПО, и наш внутренний обзор рассказывает о том, что послужило началом саги Stuxnet и сделало драйвер, который я получил, одним из самых бесславных вредоносных программ из когда-либо созданных. Следующие несколько месяцев исследований показали, что Stuxnet использовал четыре уязвимости "нулевого дня" в Windows, чтобы распространиться и получить права администратора (каждая из этих уязвимостей была устранена вскоре после их обнаружения), и был подписан сертификатом, украденным у Realtek и JMicron . Интересно то, что аналитики обнаружили код , который перепрограммирует системы SCADA (Supervisory Control and Data Acquisition) от Siemens, используемые в некоторых центрифугах, и многие подозревали, что Stuxnet был специально разработан для уничтожения центрифуг, используемых для обогащения урана в иранской ядерной программе, причем, по сообщениям от иранского правительства , данная цель частично была достигнута. Поэтому я решил, что будет интересно показать, как с помощью инструментов Sysinternals можно понять начальные стадии распространения вируса Stuxnet (отмечу, что при написании этой статьи ни одна центрифуга не пострадала). Я полностью покажу процесс заражения системы Windows XP и затем опишу способ, который вирус использует одну из уязвимостей "нулевого дня" для получения административных прав при запуске из стандартной учетной записи Windows 7. Имейте ввиду, что Stuxnet - это очень сложное вредоносное ПО. Оно размножается и взаимодействует, используя множество методов и выполняя различные операции в зависимости от версии инфицированной операционной системы и установленного на ней программного обеспечения. Этот лишь поверхностный обзор Stuxnet, и его целью является показать, как без специальной экспертизы инструменты Sysinternals могут раскрыть влияние вредоносного кода на систему. Подробный анализ действий Stuxnet приведен в документе W32.Stuxnet Dossier от Symantec.

После обновления Autoruns, я использовал функцию Compare из меню File, чтобы сравнить обновленные записи с сохраненными ранее. Autoruns обнаружил две регистрации новых драйверов устройств, Mrxnet.sys и Mrxcls.sys:

Обратив свое внимание на Process Explorer, я также увидел две зеленых записи, которые обе относились к экземплярам процесса Local Security Authority Subsystem (Lsass.exe):

Process Explorer также может проверять цифровые подписи у файлов, которые вы можете увидеть, открыв диалоговое окно свойств процесса или DLL и нажав кнопку Verify, или выбрав опцию Verify Image Signatures в меню Options. Проверка поддельных процессов Lsass подтвердила, что они были запущенны готовым образом Lsass.exe:

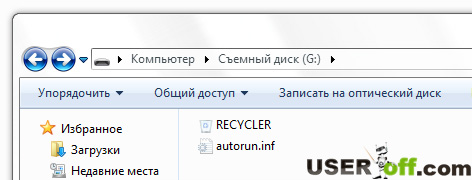

Здравствуйте дорогие читатели! Сегодня я хочу поговорить о безопасности, а именно о том, как удалить autorun.inf с флешки или компьютера. Он используется для автоматического запуска программ на носителях информации (начиная с Windows 95). Файл должен находиться в корневом каталоге того устройства, в котором будет происходить автозапуск программ. Autorun.inf очень популярен не только как файл, который может помочь пользователю в установке программ, но и как средство, способное навредить системе или данным. А если быть точнее, то в настоящее время этот файл часто используется для распространения вирусов через носители информации. Для того чтобы активировать зараженный объект, авторы вирусов добавляют имя исполняемого файла в код. Как вы уже успели понять, файл autorun.inf это всего лишь рычаг, в котором сказано, где находится вирус для дальнейшего его действия. В момент подключения зараженного flash — накопителя к компьютеру, Windows запускает прописанный файл (вирус) в autorun.inf к исполнению. Именно в это время происходит заражение компьютера. Когда файл скопируется в систему, он запустится в фоновом режиме и через определенное время, автоматически сканирует систему на новые устройства. При обнаружении нового устройства, на них создается файл autorun.inf с копией исполняемого файла. Таким образом, вирус обеспечивает себе дальнейшее распространение на иные устройства, посредством других носителей информации. Редко в файле autorun.inf прописывают не путь к файлу, а сразу используют текст с вирусным кодом, но только в текстовом виде, тем самым не требуя дополнительных файлов для заражения компьютера и flash накопителей. Для наглядного примера на рисунке ниже, можно увидеть, как выглядит файл autorun.inf на flash накопителе.

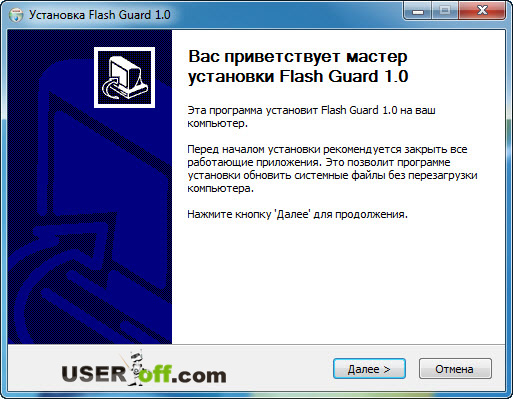

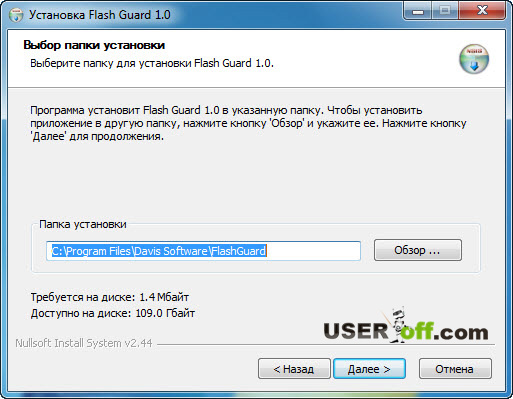

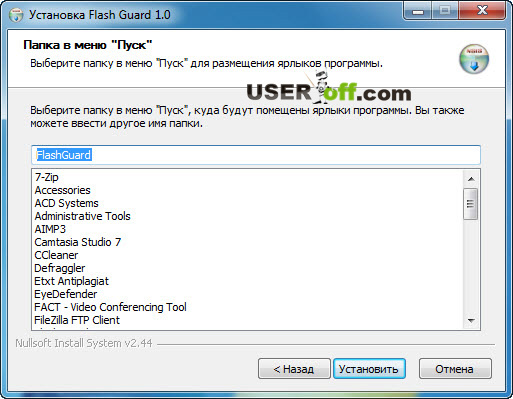

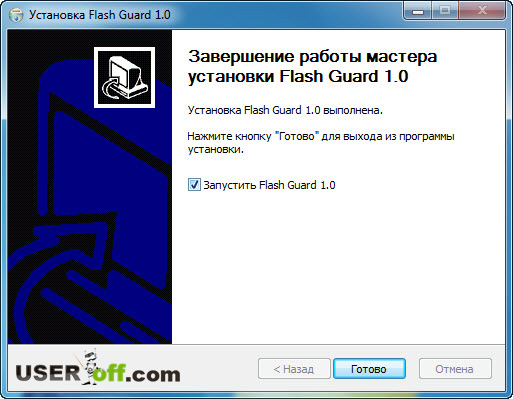

Файл autorun.inf обычно имеет атрибуты скрытого файла, поэтому увидеть его можно только при включённой функции просмотра скрытых файлов. И так, мы поняли, для чего нужен файл и как он работает. Остался главный вопрос – как удалить autorun.inf, в том случае, если в нем есть вирус? Многие антивирусные программы без особого труда находят вирусы, которые прячутся под безвредным autorun.inf , однако часть из них отказывается воспринимать зараженный файл как угрозу. В этой статье я расскажу о том, как можно защищаться программой и как настроить Windows для безопасного использования носителей информации. Удаление через программу Flash GuardПрограмма Flash Guard распространяется как бесплатный программный продукт, имеет встроенный русский язык и не выставляет особых требований к ресурсам компьютера. После установки программы Flash Guard будет информировать вас о том, имеются ли зараженные объекты на носителе. В том случае, когда флешка чистая, на экране не будет предоставляться ни какой информации. Очень важно понимать, что программа Flash Guard не является антивирусом, она — лишь дополнение для удаления Autorun файлов. И так, с теорией закончили теперь давайте перейдем к практике. Чтобы скачать программу нажмите на ссылку здесь.

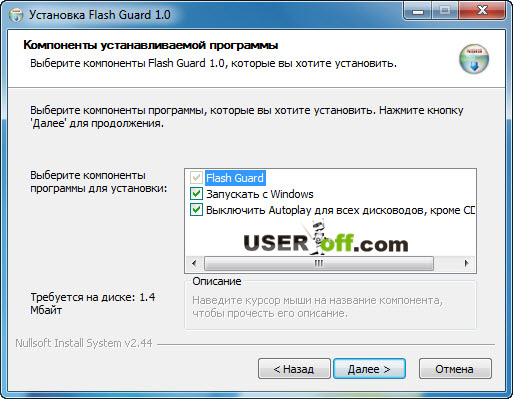

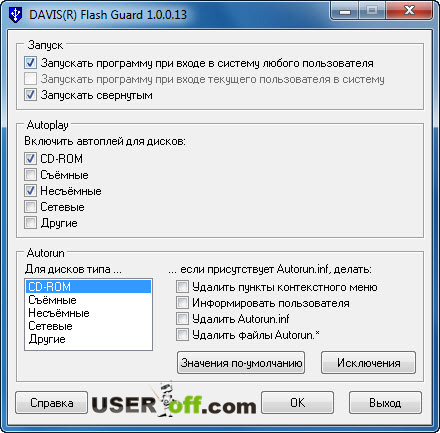

Откроется окно с настройками.

Здесь вы можете настроить программу под себя. По умолчанию параметры выставлены оптимально и не требуют вмешательств со стороны пользователя. Удаление с помощью AVZСкачать программу можно с моего блога по ссылке здесь. После скачивания программы разархивируйте файл, зайдите в папку, куда распаковали архив и запустите файл AVZ.exe.

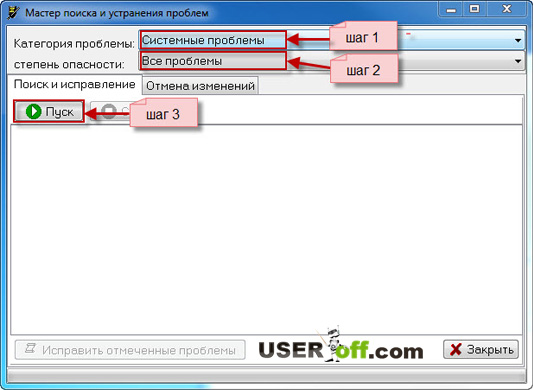

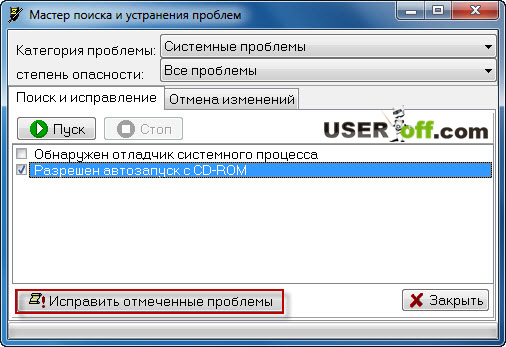

Откроется окно, где выставляем:

Если у вас не установлено никаких программ, проверяющих накопители информации, или вы не изменяли настройки Windows, должно появиться окно, в котором надо отметить следующие пункты:

Для того чтобы обезопасить ваш компьютер от вирусов, проверяйте используемые носители информации! До скорых встреч! Дополнительно посмотрите полезное видео: Читайте также:

|