Что мог поражать вирус spyeye

Недавно мы изучали опыт крупных компаний по закрытию ботнетов. Однако захватить контроль над ботнетом нередко удается и независимым исследователям безопасности. Для этого не нужно иметь семь пядей во лбу, достаточно одного умения использовать вполне тривиальные уязвимости.

Для построения ботнетов существует немало инструментов, как приватных, так и публичных. Среди тех, которые можно купить или даже раздобыть бесплатно, особенно выделяется SpyEye. Это одна из лучших на сегодняшний день систем для организации ботнет-сетей. Эта программа, изначально созданная андеграундным кодером под ником gribodemon и впоследствии объединенная с не менее известным трояном Zeus, вобрала в себя лучшие особенности обоих продуктов. Даже если ты не знаком с понятием ботнета и читаешь ][ сравнительно недавно, то все равно наверняка слышал о SpyEye. Такая популярность играет на пользу исследователям безопасности. Частое использование старых уязвимых админок SpyEye и общедоступные инструменты для отслеживания С&C-серверов (вроде SpyEye Tracker) помогают добраться до ботнета, за которым плохо приглядывают. Об этом и поговорим.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный с использованием материалов этой статьи.

SpyEye в двух словах

Исследования

Как и почти все другие известные ботнет-системы, SpyEye имеет клиент-серверную архитектуру. Серверная часть представлена админ-панелью (C&C) на популярном интерпретируемом языке PHP, который де-факто стал стандартом для построения всяких эксплойт-паков и админок ботнетов. Очевидно, что для управления ботнетом необходимо как-то проникнуть в его админку. Я не буду изобретать велосипед и предложу несколько вполне стандартных способов для поиска уязвимостей, которые могут в этом помочь:

- Статический анализ кода. Вспоминаем написанные выше строки, где говорилось, что центр управления ботнетом написан на PHP. Существует целая куча различных инструментов для статического анализа PHP-кода. Лучшим, наверное, является PHP Bug Scanner, который разработал Raz0r. Лично мне с помощью этого сканера удалось найти немало уязвимостей в популярных crime kits нашего времени.

- Сканирование на доступность директорий и файлов для чтения.Самый глупый, но, оказывается, довольно эффективный метод взлома админок и Google Dorks (правильных шаблонов для поиска) дает неплохие результаты.

- Поиск ошибок в серверном программном обеспечении. Смотрим версии Apache, MySQL, PHP и прочих сетевых демонов, затем пытаемся пробить их соответствующими эксплоитами.

Билдер SpyEye

Курьезный случай со SpyEye

Практика

Чтобы не быть голословным, покажу, как на практике был получен доступ к админкам нескольких ботнетов. Использование уязвимостей в коде админке — самый верный вариант. Когда я исследовал сорцы на наличие потенциальных уязвимостей, у меня впервые под рукой оказалась админка версии 1.0.2. Сканер помог найти несколько проблемных мест, одно из которых особенно привлекло мое внимание (файл frm_cards_edit.php):

Неправильно выставленные права

Что ж, gribodemon молодец, грамотность автора растет на глазах :). Но вернемся к нашей уязвимости. Я разработал эксплойт для описанного бага, причем изначально рассматривал два способа эксплуатации скули: через BENCHMARK() и через SLEEP(). Но первый показался мне более приемлемым, так как дополнительные замеры времени с BENCHMARK() предотвращают вывод ложных данных.

Новый вектор атаки — интеграция в мобильную платформу

Еще больше SQLi

В итоге получил вот такую красоту:

Вуаля! Доступ к админке ботнета получен!

Сканер

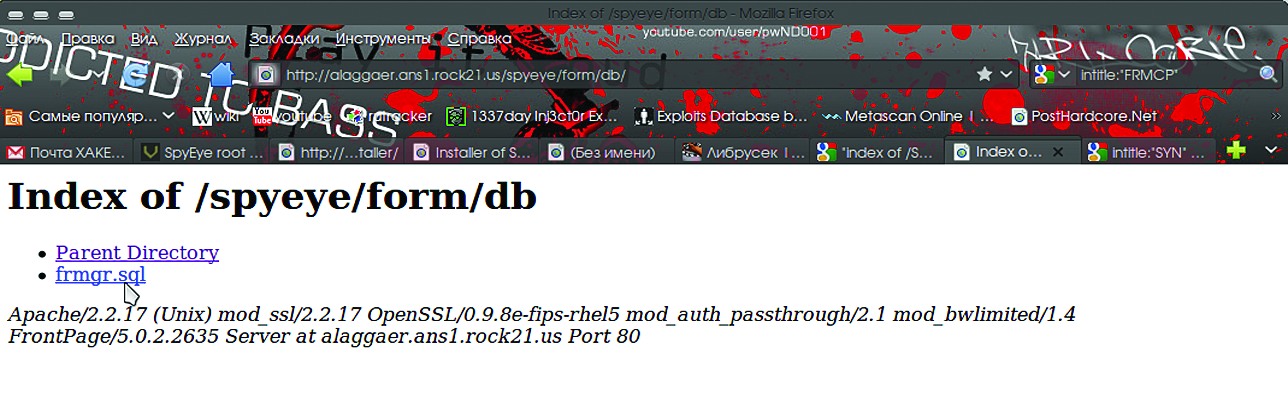

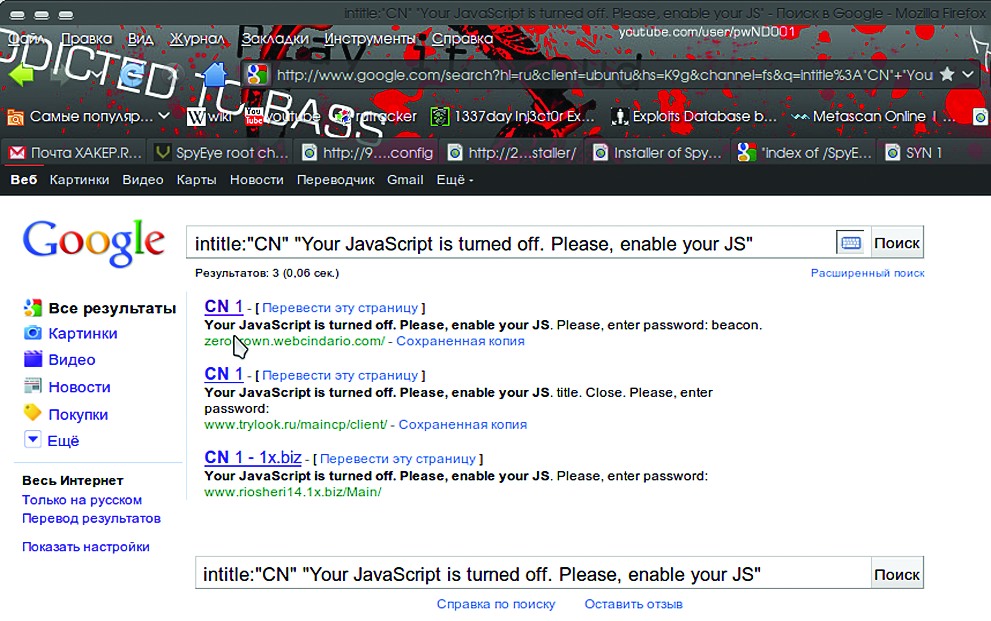

Впрочем, эксплуатация SQL-инъекций далеко не единственный путь, который позволяет добраться до панели управления ботнетом. Даже сканирование сервера в поисках доступных для чтения файлов и директорий часто дает результат. Скриптам выставляют кривые права, в результате чего безопасность системы реально ослабляется. Чтобы увеличить производительность поиска, был разработан специальный сканер, учитывающий структуру SpyEye (ищи на диске файл SpyEye_b0t.pl). Списки C&C для сканирования доступны на специальных трекинговых сервисах вроде SpyEye Tracker. Как видно из названия, задача трекера состоит в постоянном мониторинге командных серверов SpyEye. Мы можем попробовать просканировать какой-нибудь сервер с этого сервиса, добавленный в последние дни, а можем поступить еще проще. И в этом нам поможет всемогущий Гугл! Надеюсь, ты не забыл про Google Dork? Ведь зачастую правильно составленный дорк может принести неиллюзорный профит. Вот лишь несколько примеров:

Запускаем наш сканер, например, для последнего адреса 92.241.165.228 и смотрим, какие директории и файлы доступны для чтения:

А вот и конфигурационный файл настроек безопасности в коллекторе SpyEye (sec.config):

Все гениальное просто

Поздравляю! У нас с тобой появился пароль рута БД (root:samsung). Далее можно включить фантазию и попробовать проникнуть глубже с помощью этого пароля. Но как быть с остальными серверами? Давай попробуем протестировать первый командный центр в нашем списке, а именно trylook.ru/frmcp1. Смотрим логи:

Стоп, неужели это инсталлятор SpyEye? Ботмастер допустил фатальную ошибку при установке бота и забыл удалить инсталляционную директорию, с помощью которой можно очень легко и просто проникнуть внутрь системы. Как видишь, тупой сканер, написанный на коленке за пару минут, вполне может помочь в угоне целого ботнета.

Google Dorks

Собираем урожай

Как видишь, для получения контроля над ботнетами часто не нужны какие-то сложные исследования. Для захвата серверов киберпреступников используются их собственные методы. Есть ли другие ошибки в том же SpyEye? Конечно, как и в любом другом продукте. На момент написания статьи в последней версии этого троянца было найдено четыре новых уязвимости.

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

21 октября 2013

Банковские трояны подобны крысам, снующим около мусорного ящика, — стоит их пнуть, как они разбегутся в разные стороны. И вы их больше не увидите, только если услышите что-то о них. Однако есть квартет, который, кажется, никогда не сойдет с банковской сцены: Carberp, Citadel, SpyEye и, конечно же, Zeus.

Проблемы с этими банкерами таковы, что часто мы ловим их за занятием плохими вещами, при этом никак не связанными напрямую с кражей финансовой информации. Слишком все непросто в этом темном мире киберпреступности, однако в любом случае эти трояны представляют собой реальную проблему, так как они отлично отлажены для поиска и кражи банковской информации. Совсем не просто писать интересный материал о банковских троянах, так как все они одного поля ягоды, но тем не менее пробежимся по четырем наиболее известным.

Оригинальная версия Carberp является типичным представителем троянов. Она была создана для кражи конфиденциальной информации пользователей некоторых сайтов. Троян успешно воровал учетные данные и информацию о банковских картах. Все данные Carberp передавал своему создателю через специальный C&C-сервер, управляющий трояном. Работало все довольно просто. Единственной сложностью было непосредственное заражение системы жертвы, будучи при этом незаметным. И вот следующее поколение Carberp обзавелось плагинами. Один из них удалял антивирусное ПО из системы, а остальные убирали следы своей деятельности. Все стало еще интереснее, когда этот троян получил возможность шифровать передаваемые им данные. По мнению исследователей, Carberp стал первой программой-трояном, сгенерировавшей случайный код вместо до того применявшихся статических ключей.

С некоторых пор Carberp стал работать в команде с печально известным эксплойтом Blackhole, вместе с которым они создавали довольно серьезную эпидемию. Для создателей и самого трояна все было отлично. Им даже удалось разработать специальный модуль для Facebook, который пытался обманным путем выманить деньги у пользователей.

Немножко помешали в этом правоохранительные органы. В России было арестовано сразу 8 человек, ответственных за Carberp, однако сам троян до конца удалить из сетей не удалось. С тех пор и Carberp никуда не пропадал, и арестов больше не производилось. Некоторое время назад для того, чтобы использовать этот троян в своих целях, нужно было заплатить на хакерской бирже около $40 000. Однако вскоре исходный код был выложен в открытый доступ всем желающим.

Троян Citadel имел большой успех, пока Microsoft и другие крупные компании не проснулись и не начали масштабную чистку, удалив порядка 88% этой заразы из своих систем.

Шпионский глаз, вообще-то, был создан в качестве конкурента для Zeus. Однако царем горы ему стать не удалось, но шуму наделал он много. Частично работу этого трояна взял на себя ботнет Zeus, объединившись с оным в мегабанковскую бот-сеть. Правда, это сотрудничество продлилось недолго.

Злоумышленники нацеливали этого троянца для нападения на пользователей Verizon, где можно было бы безнаказанно красть конфиденциальную информацию покупателей. Попал троян в облако Amazon, что интересно. Затем появился и на Android-устройствах. Однако на этом славная пора закончилась серией арестов. Или, что тоже вероятно, его забросили, так как эффективность его была не такой высокой, чтобы уделять этому трояну много внимания. Трое прибалтов были арестованы за использование SpyEye летом 2012 года, когда они пытались развернуть сеть крупных краж банковской информации. В мае этого года был арестован и предполагаемый создатель, который скрывался в Таиланде, но был передан властям США, где его ожидали более 30 пунктов обвинения за киберпреступления и мошенничества.

С тех пор о SpyEye не слышно ничего серьезного.

Среди банковских вредоносов Zeus имеет наиболее широкую известность, уступая только Stuxnet, хотя это еще вопрос.

МОСКВА, 17 авг - РИА Новости, Иван Шадрин. В сети появились инструменты для взлома троянской программы SpyEye, что может привести к росту в ближайшее время числа киберпреступлений, связанных с похищением денег в интернете, рассказал РИА Новости антивирусный эксперт компании "Лаборатория Касперского" Дмитрий Тараканов.

Как правило, киберпреступники платят за использование зловредных программ их разработчикам, причем стоимость подобных приложений может достигать десяти тысяч долларов. Периодически появляющиеся в свободном доступе инструменты для взлома зловредных программ позволяют применять их бесплатно, что естественно расширяет аудиторию пользователей. SpyEye - одна из двух наиболее распространенных в мире "банковских" троянских программ, предназначенных для перехвата финансовых данных клиентов систем дистанционного банковского обслуживания

"В сети появился слух, что в публичном доступе оказались исходники троянца SpyEye версии 1.3.45. На поверку оказалось, что исходники-то появились, но не самого троянца, а программы, которая снимает защиту SpyEye-билдера (конструктора) - программы для генерации этого самого троянца. На настоящий момент SpyEye - это серьезная угроза, и мы имеем очень плотный ежедневный поток вредоносных программ этого семейства", - сказал Тараканов РИА Новости.

Как пояснил эксперт, обычно кибепреступники получают доступ к SpyEye следующим образом: клиент заказывает у автора троянца так называемый билдер - программу-конструктор. С помощью этого билдера можно сгенерировать саму вредоносную программу (каждый раз она уникальна, что помогает обманывать антивирусные программы). По словам Тараканова, обычно билдер стоит заказчику немалых денег, поскольку автор троянца стремится на нем заработать и защищает каждую версию от взлома. Появившиеся в сети на минувшей неделе программные инструменты позволяют эту защиту взломать.

Ряд западных СМИ в минувший четверг написал, что в открытый доступ попал исходный код самой троянской программы SpyEye. Это известие вызвало беспокойство в кругах специалистов по информационной безопасности, поскольку доступ к исходному коду помогает специалисту понять логику работы программы и, при желании, написать ее аналог. Публикация исходного кода SpyEye могла бы привести к появлению большого количества изощренных аналогов хакерской программы.

На самом же деле, говорит Тараканов, киберпреступники получили доступ к исходному коду "взломщика", то есть средства, которое позволит хакерам создавать версии SpyEye лишь с незначительными изменениями. Это может повлиять на распространенность SpyEye, но не так сильно, как если бы в открытый доступ попал исходный код самой вредоносной программы.

По словам эксперта, серьезных изменений на рынке кибепреступности это событие не вызовет, поскольку подобные "взломщики" появлялись и раньше, для младших версий SpyEye. Злоумышленники теперь просто перейдут на более свежую версию вредоносной программы. Однако и улучшению ситуации появление "взломщика", разумеется, не поспособствует.

Черный бизнес

По словам Тараканова, SpyEye - "дальний родственник" другого известного банковского троянца, Zeus. Основной функционал обеих программ - перехват данных, которые проходят через браузер на зараженной машине.

Тараканов отметил, что SpyEye был написан после того, как в руки его автора попали исходные коды троянской программы Zeus, так что программа SpyEye во многом более совершенна, чем предшественник.

По данным, опубликованного в начале августа исследования компании Trusteer (занимается технологиями информационной безопасности), Zeus и SpyEye являются наиболее часто используемыми банковскими троянскими программами. На них пришлось 72% от 1,6 миллиона случаев обнаружения и удаления вредоносного программного обеспечения, крадущего финансовую информацию, случившихся за последний год.

Пока "первенство" по количеству заражений и активных серверов управления (через которые хакеры собирают информацию и управляют сетью зараженных машин) держит Zeus - по данным сайта статистики Zeustracker, в мире существует более 700 серверов, около 300 из которых работают. Аналогичный сайт, следящий за SpyEye, насчитал в мире 432 сервера управления SpyEye, 194 из которых находятся в работоспособном состоянии - то есть используются хакерами.

— Вирусная или бактериальная инфекция — чем они различаются? Как понять, какую подхватил?

— Как отличить вирусную инфекцию от бактериальной? Прежде всего обратите внимание на то, есть ли у вас болезненные ощущения в носоглотке, как изменяется температура тела. Если горло сильно болит, першит, резкого повышения температуры нет — значит, вы имеете дело с бактериальным заражением. А вот высокая температура тела (выше 39 градусов) без признаков чёткой локализации боли — факт встречи с вирусами. Это два основных признака, по которым можно отличить природу возбудителей.

Следует сказать, что при вирусной инфекции дебют заболевания скоротечен и не имеет видимой причины, отмечается выраженная общая интоксикация. Это и боль позади глазных яблок, и боль в мышцах при движении. Если говорить об отделяемом из верхних дыхательных путей, то при вирусной инфекции они (выделения. — RT) прозрачны, при бактериальной — жёлто-зелёные. Обратите внимание на сухой кашель! Но даже если вы считаете, что самостоятельно распознали причину недуга, вызовите врача на дом!

— Чем так опасен новый коронавирус в сравнении с теми вирусами, о которых мы уже наслышаны?

— Новая коронавирусная инфекция относится к острым респираторным вирусным инфекциям (ОРВИ), и осложнения у неё могут быть такие же, как и у других ОРВИ: пневмония, бронхит, синусит и другие. Опасность этого вируса в том, что он легко передаётся от человека к человеку. Особому риску подвержены пожилые люди.

— Какой у него принцип действия? Как влияет на организм?

Это усложняет распознавание вируса системой иммунитета. Так начинается разрушительная работа вируса в организме. Самой опасной точкой повреждения является система органов дыхания.

— Пара вопросов о профилактике. Кто-то говорит пить витамин С, кто-то — парацетамол. Кого слушать и слушать ли вообще?

— Ответ очень простой: слушать только вашего лечащего врача! Отдельно — о парацетамоле. Известен целый ряд случаев его бесконтрольного применения. А непреднамеренная передозировка парацетамола ведёт к отравлению, сопровождающемуся тяжёлым поражением печени. Крайне не рекомендуется принимать этот препарат с алкоголем! Итак, главный помощник — ваш лечащий доктор!

— Первое — чистота рук и окружающих поверхностей. Часто мойте руки водой с мылом и используйте дезинфицирующие средства.

Потрудитесь не касаться рта, носа и глаз руками (такие прикосновения неосознанно свершаются человеком более 15 раз в час).

Носите с собой дезинфицирующее средство для рук, чтобы в любой обстановке вы могли им воспользоваться.

Обязательно мойте руки перед едой.

Будьте особенно осторожны, когда находитесь в людных местах. Максимально сократите прикосновения к находящимся в таких местах поверхностям и предметам и не касайтесь лица.

Носите с собой одноразовые салфетки и всегда прикрывайте нос и рот, когда вы кашляете или чихаете, обязательно утилизируйте их после использования.

Не ешьте еду (орешки, чипсы, печенье и другие снеки) из общих упаковок или посуды, если другие люди погружали в них свои пальцы.

Избегайте приветственных рукопожатий и поцелуев.

Регулярно очищайте поверхности и устройства, к которым вы прикасаетесь: клавиатуру компьютера, панели оргтехники для общего использования, экран смартфона, пульты, дверные ручки и поручни.

Помните, почему предметы личной гигиены так называются!

— Рассмотрим пример: человек приехал из-за границы с кашлем и решил самоизолироваться. Врача не вызывает, думает, что это обычный ОРВИ или грипп, сейчас полечится — и пройдёт. Это рабочая схема, как думаете?

— Стоит ли вообще заниматься самолечением без диагноза? Какой порядок действий порекомендуете для тех, кто заболел?

— При подозрении на коронавирусную инфекцию самолечение абсолютно противопоказано. Не выходите из дома. Вызовите врача.

— Мыть руки — казалось бы, суперпросто, но об этом так часто сейчас говорят, как будто до этого вообще не мыли. Какие ещё полезные привычки посоветуете ввести в обиход?

— Мыть руки нужно правильно! То есть часто мыть руки с мылом (не менее минуты), причём не только ладони, но и тыльную их сторону, между пальцами, под ногтями. При этом очень важно их хорошо высушивать одноразовыми полотенцами, так как вирус на влажных руках также может сохраняться.

Обрабатывайте доступные поверхности общепринятыми дезинфицирующими средствами.

Используйте домашние ультрафиолетовые облучатели-рециркуляторы и кварцевые лампы.

Часто проветривайте помещение, где вы находитесь.

И самое главное: не паниковать! Инфекция не любит паники. Страх — первый помощник врага, и на всякую беду страха не напасёшься.

Cosmo рекомендует

22−23 января 2020 генеральный директор Всемирной организации здравоохранения созвал экстренное совещание Комитета по чрезвычайным ситуациям в связи со вспышкой нового коронавируса 2019 года в Китайской Народной Республике. Члены комитета разошлись во мнениях относительно того , является ли данное событие чрезвычайной ситуацией в области общественного здравоохранения , имеющей международное значение. Складывающуюся ситуацию не признали чрезвычайной , но оценили ее как экстренную.

Что вообще такое вирус?

Вирусы могут поражать все типы живых организмов: от растений и животных до бактерий и архей. Со времен открытия Мартином Бейеринком вируса табачной мозаики в 1898 году были детально описаны 6 тысяч видов вирусов , хотя предполагается , что их существует более ста миллионов.

В общих чертах вирусы представляют собой белковую оболочку , содержащую ДНК или РНК и набор ферментов , позволяющий встраивать генетический материал вируса в клетку организма хозяина. Таким образом вирус перенастраивает генетический аппарат клетки и систему синтеза белков , в результате чего клетка начинает бесконтрольно воспроизводить новые вирусные единицы.

Для борьбы с вирусной инфекцией организм использует иммунную систему и феномен РНК-интерференции , но к сожалению , борьба эта не всегда эффективна.

Какие же вирусы последнего десятилетия — самые опасные на сегодняшний день?

В 2009 году ВОЗ впервые в истории объявила о чрезвычайной ситуации в области общественного здравоохранения , имеющей международное значение , в связи со вспышкой заболеваемости вирусом H1N1 в апреле 2009 года. Новый штамм вируса был возбудителем обычного гриппа для свиней , однако человек с ним ранее не сталкивался , что и определило формирование пандемии. По имеющимся данным , в результате поражения вирусом за время пандемии погибло почти 600 тысяч человек.

В 2010 году пандемия официально была признана завершившейся , а вирус свиного гриппа сегодня считается не опаснее вируса обычного гриппа.

Вирус Эбола

Вызывает одноименную смертельно опасную болезнь , которая протекает в виде геморрагической лихорадки и проявляется жаром , болями в теле , тяжелой диареей , наружными и внутренними кровотечениями. Вирус был открыт в 1976 году , однако мир узнал о нем в 2014—2016 годах , когда произошла крупнейшая вспышка заболевания , за время которой погибло больше человек , чем за все предыдущие вспышки заболевания , вместе взятые.

Заболевание распространено в Центральной Африке , летальность при Эболе составляет примерно 50%. Природным резервуаром вируса считаются фруктовые летучие мыши , человек заражается от животного , затем заболевание передается от человека к человеку. Во время крупнейшей вспышки заболевания погибло 11 315 человек. Существует вакцина , которая позволяет контролировать заболевание. Эбола сейчас редко встречается в новостных заголовках , тем не менее по состоянию на 21 января 2020 года было зафиксировано 3297 случаев Эболы в нескольких регионах Африки , при этом 2238 человек от него умерли ( 66% больных).

SARS коронавирус

Вирус Марбурга

Вызывает геморрагическую лихорадку Марбург , которая проявляется общей интоксикацией ( слабость , головная боль , мышечные и суставные боли), к которой затем присоединяются поражения желудочно-кишечного тракта и центральной нервной системы. Об опасности болезни красноречиво свидетельствуют данные о смертности во время вспышек в Африке в 1998—2000 и 2004−2005 годах: из 154 и 252 заболевших умерло 128 и 227 больных соответственно.

Желтая лихорадка

Вирус желтой лихорадки вызывает острое геморрагическое заболевание , проявляющееся сильной головной болью , болью в мышцах спины и конечностей , тошнотой и рвотой. При тяжелых формах заболевания может развиваться поражение печени , при котором кожа больных приобретает желтушный оттенок , отсюда и название болезни. Возбудитель заболевания переносится зараженными комарами вида Aedes. Вспышки заболевания , как правило , происходят в густонаселенных районах с большим скоплением комаров. Несмотря на существование эффективной вакцины , заболевание в 2013 году по разным оценкам унесло жизни 29 000−60 000 человек , что составляет примерно треть от общего числа заболевших. Для борьбы с желтой лихорадкой в 2017 году была запущена международная инициатива EYE ( Eliminate Yellow fever Epidemics), действующая в 40 странах Африки и Южной Америки. Цель программы — к 2026 году привить от заболевания миллиард человек.

Мы пока не знаем , насколько по‑настоящему опасен новый китайский коронавирус 2019-nCoV, но ситуация тревожна.

На текущий момент в мире зафиксировано 2700 случаев заболевания и 80 смертей. В Китайской Народной Республике введено чрезвычайное положение , а по состоянию на 27 января 2020 случаи заболевания уже выявлены в Гонконге , Макао , на Тайване , а также в Австралии , Вьетнаме , Канаде , Малайзии , Непале , Сингапуре , США , Таиланде , Франции , Южной Корее и Японии.

Фото: Getty Images

Читайте также: