Что такое вирус keylogger

Кейлоггер записывает каждое нажатие клавиш на клавиатуре вашего компьютера. Таким образом, хакер может определять логины и пароли от разных сайтов.

Что такое кейлоггер?

Кейлоггеры также известны как регистраторы нажатий клавиш. Они запускаются сразу после старта операционной системы. Кейлоггер записывает каждое нажатие любой клавиши или только те, которые будут сделаны в определенных полях на сайтах.

Кейлоггеры могут встраиваться в операционную систему компьютера. Этот тип вредоносных программ называют руткитами . Существуют кейлоггеры, которые могут работать и на более низком уровне. Например, он может добавиться в браузер как скрытое расширение.

Существует множество сценариев работы кейлоггеров. Особенно сложно противодействовать руткит. Антивирусные программы обычно не могут добраться до этого уровня, и поэтому подобные клавиатурные шпионы продолжают работать без каких-либо помех.

Аппаратные кейлоггеры

Не все кейлоггеры являются программами. Существует множество аппаратных шпионов. К ним относятся накладки на клавиатуру, акустические кейлоггеры (идентифицируют клавишу по звуку нажатия) и другие.

Но все-таки самые опасные – это программные кейлоггеры, которые хакеры распространяют через интернет.

Как кейлоггеры попадают на ваш компьютер

Лучший способ предотвратить запуск кейлоггера – заблокировать его еще до того, как он будет установлен. Для этого необходимо использовать хорошее антивирусное программное обеспечение.

Трояны часто состоят из нескольких частей, каждая из которых специализируется на определенной задаче. Исходный троян может работать как загрузчик, который распространяет вирусы. Кейлоггер запишет нажатия клавиш, а другой модуль отправит эту информацию злоумышленнику.

Многие программы отслеживают нажатия клавиш пользователем, поэтому подобная активность часто игнорируется антивирусными программами. Это затрудняет предотвращение проникновения кейлоггеров на компьютер . Единственная надежная защита заключается в том, чтобы не загружать и не устанавливать бесплатное программное обеспечение из подозрительных источников.

Как обнаружить кейлоггер

Самый простой способ обнаружить вирусное программное обеспечение – открыть диспетчер задач и проверить запущенные процессы. Многие из фоновых процессов имеют непонятные названия. Но их можно идентифицировать с помощью справочной документации, доступной в Сети.

Выполните аналогичную проверку расширений браузера. Отключите те, которые вы не устанавливали или не используете.

Чтобы добраться до расширений:

Как удалить кейлоггер

Комплексный анти-кейлоггер должен проверять все процессы, запущенные на вашем компьютере: BIOS, операционную систему, фоновые службы. А также сетевые настройки, плагины и настройки браузера.

Чтобы избавиться от кейлоггера, возможно, придется переустановить операционную систему.

Многие клавиатурные шпионы являются руткитами. Поэтому также может потребоваться специализированная утилита против данного типа вирусов. Ниже приводится список программ, которые помогают удалить кейлоггеры.

Утилита имеет несколько уровней противодействия клавиатурным шпионам. После инсталляции данная программа будет работать постоянно. Таким образом, она сможет блокировать установку кейлоггеров на ПК.

Вторая линия обороны SpyShelter заключается в проверке наличия подозрительных операций. При обнаружении вредоносной программы SpyShelter попытается удалить ее.

Для полной защиты компьютера SpyShelter будет шифровать все нажатия клавиш, чтобы сделать их считывание бессмысленным для клавиатурных шпионов.

Zemana предоставляет целый пакет средств защиты от вредоносных программ. Но они хуже справляются с идентификацией кейлоггеров, по сравнению с предыдущей утилитой.

Zemana также включает в себя средство шифрования передаваемых данных, блокировщик рекламы и сканер вредоносных программ.

Данная утилита постоянно работает в фоновом режиме, отслеживая активность и сканируя загрузки на наличие вредоносного программного обеспечения.

Приложение сканирует операционную систему на наличие целого ряда руткит-вирусов, а не только клавиатурных шпионов.

Утилита выполняет сканирование системы по требованию, а не работает в постоянном режиме. Если операция очистки не сможет решить все проблемы, можно воспользоваться инструментом fixdamage . Он поможет эффективно настроить брандмауэр.

Norton Power Eraser проверяет компьютер более глубоко, чем обычные антивирусные программы. При обнаружении подозрительных программа утилита сразу удаляет их. Такой подход может привести к неожиданной потере нужных приложений. Поэтому при использовании Norton Power Eraser вам придется переустанавливать необходимое программное обеспечение.

Bitdefender обнаруживает новые руткиты раньше своих конкурентов. Как только его сканеры обнаруживают новый вирус, он попадает в базу шпионских программ.

Этот сканер руткитов является продуктом компании Avast. Вы можете использовать его совершенно бесплатно .

GMER является альтернативой aswMBR.

Эта программа выполняет сканирование операционной системы по требованию и удаляет любые руткиты, включая клавиатурные шпионы.

Бесплатная версия Kaspersky Security Scan сканирует компьютер на наличие вредоносных программ. Платные программные продукты от этого разработчика включают в себя модули защиты личных данных.

McAfee Rootkit Remover

Еще один бесплатный инструмент для удаления руткитов, разработанный одним из лидеров отрасли. Утилита, работающая по требованию, просканирует систему и удалит все обнаруженные в ней вирусы.

Информация о кейлоггерах

Кейлоггеры были изобретены работодателями для отслеживания действий сотрудников на компьютерах компании. Затем они стали применяться хакерами. На сегодняшний день их используют и веб-маркетологи.

Кейлоггер Olympic Vision является примером именно хакерского программного обеспечения. Он был обнаружен в марте 2016 года.

Чтобы получить доступ к компьютерам жертв, кейлоггер распространялся как вложение к электронному письму. Атака была намеренно нацелена на представителей бизнеса.

В ноябре 2017 года информационная служба BBC сообщила о том, что более 480 коммерческих сайтов используют функцию кейлоггинга для мониторинга активности посетителей.

Это означает, что теперь нам необходимо защищаться и от того, чтобы законопослушные сайты не стали каналом для кражи той или иной личной информации.

Трудно избавиться от кейлоггеров, когда они уже попали на ваш компьютер. Поэтому необходимо проявлять максимальную осторожность при загрузке программ из интернета.

Также важно своевременно обновлять используемое программное обеспечение. Это особенно актуально для операционной системы и браузеров. Крупные разработчики постоянно ищут уязвимости в своих продуктах и закрывают их, чтобы устранить угрозы. Поэтому использование актуальных версий программ является основным способом защиты от всех видов вирусов.

Необходимое обоснование

Программы шпионы это в первую очередь не кровавое оружие хакеров-анархистов или инструмент контроля тёмных межконтинентальных корпораций, а удобное средство обеспечения личной безопасности, во многих случаях необходимое обычному хаке… тьфу ты, гражданину, особенно в тех условиях, когда к его компьютеру имеют доступ несколько человек. Не благое ли дело установить контроль за домочадцами, особенно детьми, кои в час родительского отсутствия могут растлевать юные умы просмотром неподобающих порталов или воровать деньги с кредитных карт. Да и сотрудники, чересчур активно использующие служебные терминалы в своих личных нуждах, явно нуждаются в надлежащем надзоре со стороны людей дисциплинированных и законопослушных, таких как мы с вами.

SC-KeyLog

SC-KeyLog - кейлоггер, способный вести журнал нажатых клавиш, при этом тщательно шифруя нажитое добро. Не стоит также упускать из виду возможность удаленного просмотра log-файла. SC-KeyLog, как и любая программа такого рода, позволяет фиксировать тексты любых типов электронной почты, сообщений интернет-пейджеров msn, icq, aim и других, изменения в текстовых файлах, информацию, вводимую на веб-страницах, кликов мышей, названий открытых окон, времени запуска/завершения программ, времени входа/выхода пользователя, избранного IE, набранных паролей пользователей (не для NT 4.0 и выше) и многое другое. Правильно настроить прогу поможет Wizard, который сразу будет маячить перед глазами после установки кейлоггера на жесткий диск. Да, ты всё правильно понял, SC рекомендуется использовать именно на своём компьютере, а не следить за удалённым объектом.

Юзабилити: при скачивании программы тут же заматерился Касперский 6.0? так что о скрытности речь и не идёт. После установки и запуска, попадаем прямиком в контрольную панель, где можно задать пароль или подчистить лог файл. Закрываем панель и видим перед собой два окошко – слева настраиваем то, что записываем, прямо по центру умильно любуемся результатами работы. Вот собственно, и вся программа.

Оценка: я бы такое даже своим детям не поставил.

Ardamax Keylogger

Статус: условно бесплатно, $34.95.

Вес стандартен для программ такого класса – 392 кб. это средний, легкий в использовании кейлоггер. Программа отслеживает и сохраняет все нажатия клавиш клавиатуры с указанием времени, названия программы (в которой вводились данные) и заголовка окна. Имеет полностью "невидимый" режим работы - скрытая автозагрузка, невидимость файлов, невидимость в Диспетчере задач и др. Есть управление горячими клавишами. При необходимости логи могут периодически отправляться на указанный e-mail и/или FTP.

Юзабилити: Касперский крепко спит. Интерфейс проги нам уже знаком – всё то же самое, разве что в более удачном, на мой взгляд, графическом исполнении. В целом программа тянет на троечку и явно не стоит требуемых денег.

Actual Spy

Статус: платная 600 р. У демоверсии длительность мониторинга ограничена 40 минутами.

Помимо возможностей стандартного кейлоггера, Actual Spy может похвастаться весьма солидным набором дополнительных примочек. Самая вкусная из которых, на мой взгляд, снятие скриншотов экрана в заданный промежуток времени, что позволяет решить проблему обнаружения графического пароля, описанного в статье "Новые системы паролей", обнаружить графические ограничители доступа к интернет услугам, которыми воспользовался объект и прочее. Помимо того кейлоггер обладает следующими функциями: записывает время запуска/закрытия программ, следит за содержимым буфера обмена, различает регистр нажатых клавиш, приглядывает за принтерами (когда и какой файл был послан на печать), осуществляет мониторинг файловой системы, отслеживает соединения с интернет, перехватывает посещённые сайты, отслеживает включение/выключение компьютера. Лог файлы шифруются, отчёт формируется в удобном текстовом и html-формате, существует отсылка отчёт на указанный e-mail, по ftp или по локальной сети. Само собой на логи можно установить собственный пароль.

Для удобства, ограничения на размер текстовых логов и размер скриншотов устанавливаются отдельно, так как объём скриншотов как правило занимает намного больше дискового пространства, чем текстовый файл. Устанавливается и ограничение при запоминании содержимого буфера обмена. Если в буфер обмена будут копироваться очень большие объёмы информации, то запоминаться будет только та часть, которую вы указали.

Вывод: прекрасное решение для домашнего шпионажа во благо мира во всём мире. Конечно, могут найтись энтузиасты, способные приспособить Actual Spy для подрывной диверсионной деятельности, но это так же бессмысленно, как вооружать солдат топорами и бензопилами. Для войны нужны совсем другие средства.

EliteKeylogger

Статус: $69, но в рунете лежит лекарство для более ранней версии.

Не знаю на сколько там элитный, но со стандартными функциями, по заявке, вполне справляется, в его цепкие лапки попадают: мессенджеры, сообщения электронной почты, посещённые сайты, все нажатия клавиш, время запуска/выключения программ, все пароли, включая пароль учётной записи Windows, так же записываются имена пользователей и время, проведённое ими за компьютером. и т.д. Включая отслеживание отправленных на самораспечатку документов.

Программа понимает и показывает нажатия не только стандартных клавиш, букв или цифр, а также и служебные клавиши, CTRL, SHIFT, ALT и другие к служебным также относятся и клавиши F1…F12 и многие другие. EliteKeylogger очень подробно и хорошо работает браузерами. Он следит за URL-ами, который вводит пользователь в браузере, отслеживает на каких страницах были произведены заполнение форм и полей, то есть запоминает заголовки страниц, а также следит и за нажатыми ссылками в браузерах. Отслеживая какие страницы открываются в браузере вы сможете понять и характер человека (а если он к примеру по порно сайтам лазит, или по игровым, а некоторые, например, рефераты ищут).

Программ автоматически может удалять устаревшие файлы, когда журнал записи превысил какую-то отметку. Возможно сконфигурировать всё на свой лад и свои требования, а также например указать, что очищать можно лишь только тогда, когда сформирован отчёт и отправлен по почте. Или когда, например, превысил какой-то размер, или раз в неделю или в месяц. Отчёты отправляются по электронной почте, сохраняются в сетевом окружении или скидываются через ftp (проверено, работает, если, конечно же, предварительно покопаться в настройках фаервола).

Заключая, можно заключить: однозначно иметь! Мой выбор.

The Rat!

Статус: платная, есть ознакомительная версия. Чтобы приобрести программу следует связаться с автором: therat@list.ru.

The Rat!, как заявлено, программа не для кульных хакеров. Любой уважающий себя хакер может написать что-либо подобное. Прога написана на ассемблере и занимает соответственно 13 кб (ветераны программистского фронта прослезились). Не смотря на размер (уж простите, не вирусописатель я 🙂 прога позволяет следить за нажатием клавиш в парольных окнах и консоли, отслеживает буфера обмена и ещё много чего из стандартных функций. Заявлена полная невидимость для антивирусов и программ, отлавливающих SpyWare и AdWare.

The Rat! снабжен скрепителем файлов (FileConnector), результат работы которого практически исключает детектирование в нем исходных файлов, по сигнатурам, а также текстовым редактором (StringExtractor) для удобной работы с файлом дампа, который решает проблему перекодировки в кириллицу, уборки мусора, сохраняет дамп в удобочитаемый html - файл.

Фактически запуская какую-либо версию The Rat! мы видим программу настройщик-конфигуратор (The Rat! Control Center). Результат работы настройщика - исполняемый (*.exe) файл. Данный файл и является полнофункциональным и самодостаточным клавиатурным шпионом. Его запуск приводит к установке The Rat! в системе. Впоследствии, после перезагрузки системы, программа будет продолжать свою работу. Деинсталлировать The Rat! возможно используя возможности настройщика-конфигуратора либо горячие клавиши.

Юзабилити: к полной версией Касперский отнёсся совершенно равнодушно, а вот демо заметил сразу. Дизайн… ну хакерам понравится. Безумное сочетание чёрного, красного и белого. Куча маленьких кнопочек, потыкав в которые вы найдёте Настройки (все разом в одном окне) или Лог файл. Хотя нормальный просмотр Лога отсутствует в принципе.

Существуют различные типы трюков, используемых хакерами для кражи нашей идентичности.

Keylogger — это одно вредоносное приложение или инструмент, который используется многими хаками для отслеживания того, что мы печатаем, и для кого и как мы подключаемся к сети. В наши дни кейлоггер стал одной из самых мощных угроз, которые могут записывать то, что вы вводите, и делиться ею с информацией для хакеров.

Знание того, как обнаружить кейлоггер и удалить его с компьютера, может помочь защитить вашу личность и личную жизнь.

Пошаговое руководство по обнаружению Keylogger и удалению его с компьютера

Нелегко обнаружить, влияет ли ваш компьютер на кейлоггер, если только это руководство не идентифицирует его. Конечно, есть инструменты и программное обеспечение для обнаружения злонамеренной угрозы, зная, как ее обнаружить вручную может пригодиться, когда дело доходит до защиты вашей личности.

Вот два способа, по которым вы можете обнаружить, что кейлоггер установлен на вашем устройстве или нет:

Способ 1. Откройте диспетчер задач, используя комбинацию клавиш Ctrl + Alt + Delete . Перейдите к параметру процессов и найдите дубликат копии процесса с именем Winlogon. Один процесс с этим именем прекрасен, но если их два, значит, ваше устройство заражено кейлоггером.

Способ 2 : Иногда кейлоггер заражает устройство через какую-то вредоносную программу, которая автоматически устанавливается на ваше устройство, когда мы в сети. Поиск нежелательной программы на панели управления можно обнаружить кейлоггер. Вот как обнаружить нежелательную программу с панели управления:

Как удалить Keylogger

Узнав, как обнаружить кейлоггер, вы должны знать, как удалить его с компьютера. Ключ-кейггер можно удалить из устройства, используя следующие два метода:

Способ 1. Если вы обнаружили кейлоггер в диспетчере задач, удалите дублируемую копию Winlogon.

Способ 2. Если вы обнаружили неизвестную программу, установленную в вашей системе, удалите эту программу.

Эти два являются самыми простыми способами обнаружения и удаления кейлоггера вручную из вашей системы. Ручные методы закладывают основу для защиты компьютера от вредоносной деятельности и, таким образом, помогают предотвратить кражу любых данных.

Кроме того, на рынке доступно программное обеспечение, которое может помочь обнаружить клавиатурные шпионы и удалить их с компьютера. Вы можете узнать, как обнаружить кейлоггер и удалить его с компьютера , установив программное обеспечение, способное обнаруживать и удалять вредоносный инструмент.

Программное обеспечение сканирует компьютер любого вредоносного файла, который способен красть информацию, хранящуюся в нем, и отправлять его хакерам.

При обнаружении вредоносных файлов программное обеспечение помещает их в карантин и обрабатывает их, удаляя или восстанавливая их после поиска вашей команды.

Программное обеспечение не только сканирует компьютер, но также предотвращает или защищает компьютер, отключая автоматическую установку любой программы, которая может быть подвержена риску.

Keylogger стал серьезной угрозой, поскольку большее число людей использует цифровые гаджеты для различных задач. Будь то онлайн-транзакция или частные чаты, кейлогеры могут взломать детали и записать все, что вы набираете, с помощью клавиатуры нашего устройства.

Keylogger имеет два типа: аппаратный кейлоггер и программный кейлоггер.

Аппаратный кейлоггер поставляется в виде USB-устройств, которые могут быть подключены к компьютерной системе. Этот конкретный тип кейлоггера встроен в заднюю часть центрального процессора (CPU) и снимает активность клавиатуры.

Программный кейлоггер встроен в программное обеспечение и программу, установленные или устанавливаемые на ваш компьютер. Когда мы устанавливаем какое-либо программное обеспечение в компьютерной системе, автоматически создаются определенные файлы. Эти файлы могут быть злыми и могут записывать и красть информацию с компьютера.

Независимо от того, какой тип кейлоггера на вашем компьютере влияет, каждый кейлоггер может привести к необратимым потерям.

Поэтому крайне важно своевременно обнаружить кейлоггер, чтобы предотвратить кражу любых важных данных.

Компьютер можно защитить, обновив антивирусное программное обеспечение. Использование детекторов вирусов часто также помогает выявлять и предотвращать любую malic-программу.

Существует также один трюк для предотвращения потери каких-либо типов информации через клавиатуру, вы можете хранить данные, такие как имя пользователя и пароль, в блокноте, а также копировать и вставлять детали, когда это необходимо.

Тем не менее, в этом случае вам нужно будет дополнительно осознавать данные, хранящиеся в блокноте, поскольку хакеры могут красть информацию. Риск взлома повсюду, но он не должен мешать нам использовать цифровые гаджеты.

Используйте интеллектуальные устройства, проявляя бдительность. Не допускайте, чтобы что-то вроде кейлоггера мешало вам продвигаться вперед по вашему пути. Убедитесь, что ваша компьютерная система обновлена, и все ее программы функционируют должным образом.

Запуск антивирусного программного обеспечения регулярно также может помочь защитить ваш компьютер, когда вы в сети, а также в автономном режиме.

Доброго времени суток, всем тем, кто зашел к нам на "огонек". Сегодня речь пойдет о том, что есть keylogger и как оно вообще работает.

Разобраться, что это такое, для чего они не нужны (чем опасны), какие бывают и как с ними бороться, - вот поистине достойная цель, которую нам и предстоит сегодня осилить.

Что ж, работы непочатый край, засучиваем рукава и вперед.

Читаем.

Вводная

Думаю, те из Вас, кто дружит с английским, уже догадались, что keylogger (в переводе, от сокращения keyboard logger ) означает – клавиатурный регистратор, можно сказать, что это так и есть, однако официальное их название (по науке) – клавиатурные шпионы.

Выглядит это примерно так:

Вы ничего не подключали, например, из дополнительных услуг своего сотового оператора и вообще знать ничего не знаете про эти услуги, однако денежки с Вашего баланса полегоньку списываются и поступают куда следует.

Вообще, большинство пользователей недооценивают keylogger как класс угроз, а между тем он несет серьезную опасность, т.к. его главное назначение – сохранять и передавать логины с паролями учетных записей пользователей, кошельков и т.д.

Посмотрим на концепцию keylogger 'ов глужбе

Также стоит отметить, что современные клавиатурные шпионы не просто записывают коды вводимых клавиш – они "привязывают" клавиатурный ввод к текущему окну и элементу ввода.

Многие же keylogger ’ы отслеживают список запущенных приложений, умеют делать "снимки" экрана по заданному расписанию или событию, шпионить за содержимым буфера обмена и решать ряд задач, нацеленных на скрытное слежение за пользователем.

Кроме того, ряд современных keylogger ’ов пользуются RootKit- технологиями для маскировки следов своего присутствия в системе.

Примечание:

Стоит сказать, что кейлоггеры довольно древний тип проклятия появились еще во времена MS-DOS – тогда они представляли собой обработчики прерывания клавиатуры размером около 1 кб.

Однако функции клавиатурных шпионов за прошедшее время не изменились, – по-прежнему их первичной задачей является скрытная регистрация клавиатурного ввода с последующей записью собранной информации на диск или передачей по сети.

Другая проблема связана с тем, что кейлоггеров известно превеликое множество (да и написать его не составляет особого труда) — как следствие, сигнатурный поиск против них малоэффективен.

Вариация 1. Стандартная клавиатурная ловушка

Вообще, вариантов реализации клавиатурного шпиона преогромное множество, однако у всех них есть общий принцип работы ,– это внедрение в процесс прохождения сигнала от нажатия клавиши до появления символа на экране.

Самым распространенным вариантом реализации является кейлоггер, устанавливающий клавиатурные ловушки, хуки (с ударом в боксе нет ничего общего :)).

В Windows хуком называется механизм перехвата сообщений системы, использующий особую функцию:

- Для этой функции используют механизм Win32API . Большинство клавиатурных шпионов данного вида используют хук WH_Keyboard ;

- Кроме хука WH_KEYBOARD используют также хук WH_JOURNALRECORD ;

- Отличие между ними заключается в том, что WH_JOURNALRECORD не требуется наличия отдельной динамической библиотеки ( DLL ), что упрощает распространение сей гадости по сети.

Клавиатурные хуки считывают информацию с системной очереди аппаратного ввода, находящейся в системном процессе. Особую популярность данный метод приобрел в связи с тем, что фильтрующая ловушка позволяет перехватить абсолютно все нажатия клавиш, так как хук контролирует все потоки системы.

Также для создания такого шпиона не требуется особых знаний, кроме знания Visual C++ или Delphi и Win32API . Однако использование данного способа вынуждает программиста-хакера создавать отдельную динамическую библиотеку DLL .

Стоит сказать, что методика ловушек достаточно проста и эффективна, но у нее есть ряд недостатков. Первым недостатком можно считать то, что DLL с ловушкой отражается в адресное пространство всех GUI -процессов, что может применяться для обнаружения клавиатурного шпиона.

Вариация 2. Периодический опрос состояния клавиатуры

Примитивный до смешного метод, состоящий в циклическом опросе состояния клавиатуры с большой скоростью. Данный метод не требует внедрения DLL в GUI -процессы, и в результате шпион менее заметен.

Недостатком клавиатурных шпионов такого типа является необходимость периодического опроса состояния клавиатуры с достаточно высокой скоростью, не менее 10-20 опросов в секунду.

Этот метод применяется некоторыми коммерческими продуктами.

Вариация 3. Клавиатурный шпион на базе драйвера

Данный метод наиболее эффективен в сравнении с описанными выше. Возможны как минимум два варианта реализации этого метода – написание и установка в систему своего драйвера клавиатуры вместо штатного или установка драйвера-фильтра. Этот метод (равно как и ловушка) является документированным методом слежения за клавиатурным вводом.

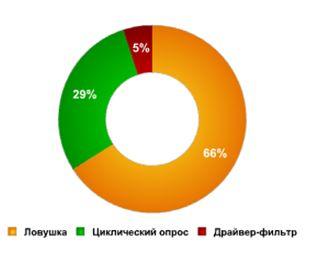

Вообще, чтобы было нагляднее ориентироваться, какие кейлоггеры наиболее популярны, приведу примерный процент их распространенности (см. изображение выше).

Вариация 4. Шпион-руткит

Может реализовываться как в UserMode , так и в режиме ядра ( KernelMode ). В UserMode слежение за клавиатурным вводом может быть построено за счет перехвата обмена процесса csrss.exe драйвером клавиатуры или при помощи слежения за вызовами API -функций типа GetMessage и PeekMessage .

Во многих случаях от руткита-кейлоггера не спасает даже экранная клавиатура, которая часто преподносится как панацея от кейлоггера любого типа.

Аппаратные клавиатурные устройства

В последние годы получили страшное развитие, миниатюрнейшие размеры и чрезвычайную разумность. на вид их иногда сложно заметить, реже, - отличить от флешки, а в случае с банкоматами их вообще можно различать лишь профессионал.

В старом варианте выглядело это как-то так:

Т,е помимо программных средств шпионажа за работой пользователя существуют и аппаратные, которые обладают несомненным достоинством – их нельзя обнаружить программными методами.

Варианты реализации аппаратных кейлоггеров:

- Установка устройства слежения в "разрыв" кабеля клавиатуры;

- Встраивание устройства слежения в клавиатуру;

- Установка USB -устройства, вроде "флешки", карты памяти и тп;

- Визуальное "наблюдение" за клавиатурой/экраном;

- Прочее.

Мило, не так ли? Надо признать, что такая гадость наиболее зловредна, но и подсадить её несколько сложнее, - она требует непосредственного физического доступа к устройству.

Что ж. Теперь двинемся далее.

Способы распространения кейлоггеров

Не стоит ждать от клавиатурных шпионов эксцентричных способов распространения, они в целом такие же, как и у других вредоносных программ.

Можно выделить следующие методы распространения кейлоггеров (без учета случаев покупки и установки их заботливым супругом/ой и использования кейлоггеров службами безопасности организаций):

- При открытии файла, присоединенного к электронному письму;

- При запуске файла из каталога, находящегося в общем доступе в peer-to-peer сети;

- С помощью скрипта на веб-страницах, который использует особенности интернет-браузеров, позволяющие программам запускаться автоматически при заходе пользователя на данные страницы;

- С помощью ранее установленной вредоносной программы, которая умеет скачивать и устанавливать в систему себе подобные аналоги.

Ну и еще несколько. Для аппаратных, думаю, способ распостранения очевиден.

Методики поиска клавиатурных шпионов

- Поиск по сигнатурам.

Данный метод не отличается от типовых методик поиска вирусов. Сигнатурный поиск позволяет однозначно идентифицировать клавиатурные шпионы, при правильном выборе сигнатур вероятность ошибки практически равна нулю. Однако сигнатурный сканер сможет обнаруживать заранее известные и описанные в его базе данных объекты, так что эта база должна быть большой и ее нужно постоянно обновлять; - Эвристические алгоритмы.

Это методики поиска клавиатурного шпиона по его характерным особенностям. Эвристический поиск носит вероятностный характер, и он наиболее эффективен для поиска клавиатурных шпионов самого распространенного типа – основанного на ловушках, однако подобные методики дают много ложных срабатываний. Некоторые исследования показали, что существуют сотни безопасных программ, не являющихся клавиатурными шпионами, но устанавливающих ловушки для слежения за клавиатурным вводом и мышью. Наиболее распространенные примеры – программа Punto Switcher, программное обеспечение от мультимедийных клавиатур и мышей; - Мониторинг API-функций, используемых клавиатурными шпионами.

Данная методика основана на перехвате ряда функций, применяемых клавиатурным шпионом, в частности, функций SetWindowsHookEx , UnhookWindowsHookEx, GetAsyncKeyState, GetKeyboardState . Вызов данных функций каким-либо приложением позволяет вовремя поднять тревогу, однако проблемы многочисленных ложных срабатываний будут аналогичны методу 2 ; - Отслеживание используемых системой драйверов, процессов и сервисов.

Это универсальная методика, применимая не только против клавиатурных шпионов. В простейшем случае можно применять программы типа Kaspersky Inspector , которые отслеживают появление в системе новых файлов.

Чаще всего, - это всё то, что касается методик поиска, теперь пройдемся по способам защиты как от программных, так и от аппаратных кейлоггеров.

Обобщенные способы защиты от keylogger

Большинство антивирусных компаний добавляют известные кейлоггеры в свои базы, и метод защиты от них не отличается от метода защиты от любого другого вредоносного программного обеспечения:

- Устанавливается антивирусный продукт;

- Поддерживается актуальное состояние баз.

Что, впрочем, помогает не всегда, ибо, т.к. большинство антивирусных продуктов относит кейлоггеры к классу потенциально опасного программного обеспечения, то следует удостовериться, что при настройках по умолчанию используемый антивирусный продукт детектирует наличие программ данного класса. Если это не так, то для их детектирования необходимо выставить подобную настройку вручную. Это позволит защититься от большинства широко распространенных кейлоггеров.

Рассмотрим подробнее методы защиты с неизвестными кейлоггерами или кейлоггерами, изготовленными специально для атаки конкретной системы.

Подробнее про методологию безопасности

Так как основной целью использования клавиатурных шпионов является получение конфиденциальной информации (номера банковских карт, паролей и т.п.), то разумными методами защиты от них являются следующие:

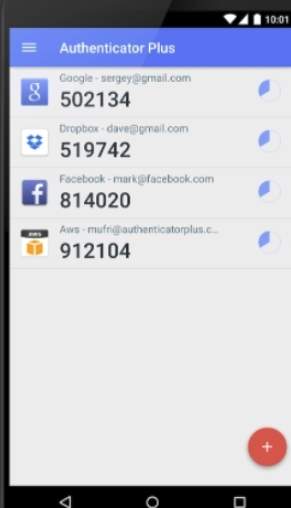

- Использование одноразовых паролей/двухфакторная аутентификация;

- Использование систем проактивной защиты;

- Использование виртуальных клавиатур;

- Использование No-script расширений для браузеров.

Одноразовый пароль действует только один раз, при этом часто ограничивается и период времени, в течение которого им можно воспользоваться.

Поэтому даже если такой пароль будет перехвачен, злоумышленник уже не сможет воспользоваться им для получения доступа к конфиденциальной информации.

Аппаратная защита

Для получения одноразовых паролей могут использоваться специальные аппаратные устройства:

- В виде "брелка"-токена (например, Blizzard eToken ):

В случае использования устройства генерации пароля в виде "брелка", алгоритм получения доступа к защищенной информационной системе таков:

- Пользователь подключается к интернету и открывает диалоговое окно для ввода персональных данных;

- Далее пользователь нажимает на кнопку ключа для генерации одноразового пароля, после этого пароль на 15 секунд появляется на ЖК -дисплее брелка;

- Пользователь вводит в диалоговом окне свой логин, персональный PIN -код и сгенерированное значение одноразового пароля (обычно PIN -код и ключ вводятся последовательно в одно поле passcode);

- Введённые значения проверяются на стороне сервера, после чего принимается решение о том, имеет ли право их владелец на работу с закрытыми данными.

При использовании устройства в виде калькулятора для генерации пароля пользователь набирает свой PIN -код на клавиатуре устройства и нажимает кнопку.

Наиболее разумное и современное решение

Для получения одноразовых паролей могут также использоваться системы, основанные на отправке SMS с мобильного телефона, но это решение давно и прочно считается безопасниками не самым разумным и безопасным решением, поэтому рекомендуется, при прочих равных, избегать его использования.

Но вообще говоря самым надежным вариантом сейчас являются системы двухфакторной авторизации основанной на генерации временных кодов.

По сути они являются аппаратными, т.к для генерации используется отдельное устройство (телефон, планшет и тп) с установленным на него ПО, вроде Google Authenticator .

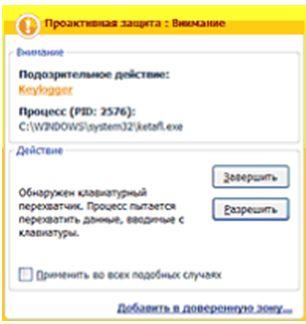

Немного про проактивную защиту

Наиболее "распространенным" решением является использование систем проактивной защиты, которые могут предупредить пользователя об установке или активизации программных кейлоггеров.

Главный недостаток этого способа — необходимость активного участия пользователя для определения дальнейших действий с подозрительным кодом.

- Если пользователь недостаточно технически подготовлен, из-за его некомпетентного решения кейлоггер может быть пропущен;

- Если же участие пользователя в принятии решения системой проактивной защиты минимизировать, то keylogger может быть пропущен в следствии недостаточно жесткой политики безопасности системы.

Вот такая палка о двух концах. И чуть чуть выделим еще кое-что.

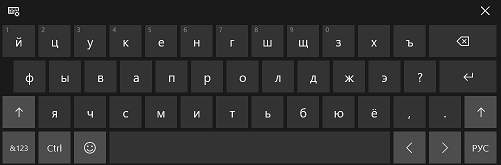

Виртуальная клавиатура как решение

Последний из рассматриваемых способов защиты как от программных, так и от аппаратных кейлоггеров — использование виртуальной клавиатуры.

В целом, экранная клавиатура плохо применима для обмана кейлоггеров, так как она создавалась не как средство защиты, а как средство помощи людям с ограниченными возможностями, и передача данных после ввода с помощью данной клавиатуры может быть очень легко перехвачена вредоносной программой.

Экранная клавиатура может быть использована для того, чтобы обойти keylogger , однако, она должна быть разработана специальным образом, исключающим перехват вводимых данных на любой стадии их ввода и передачи (как правило, применяется алгоритм смены позиции кнопок и цифр, а так же шифрование конечного результата).

Впрочем.. Идем далее.

Программы для поиска и удаления кейлоггеров

Ну, а так как мы очень вежливые (а местами, прямо-таки чересчур), то приступаем к рассмотрению программ, которые помогут нам в непростом деле борьбы с этой нечистой силой :)

Собственно, вот весь арсенал, который может нам оказаться полезным:

- Почти любой антивирусный продукт.

Большая часть антивирусов, в той или иной мере, может находить клавиатурные шпионы, но полагаться только на них нет смысла, ибо, как уже говорилось выше, это таки не совсем вирус. - Утилиты, реализующие механизмы сигнатурного и эвристического поиска.

Примером может служить утилита AVZ, сочетающая сигнатурный сканер и систему обнаружения клавиатурных шпионов на базе ловушек; - Специализированные утилиты и программы, предназначенные для обнаружения клавиатурных шпионов и блокирования их работы.

Подобные программы наиболее эффективны для обнаружения и блокирования кейлоггеров поскольку, как правило, могут блокировать практически все их разновидности.

Из бесплатных условно-специализированных решений стоит присмотреться к:

Есть конечно еще, но этого набора должна хватить. В крайнем случае, как уже говорилось, пригодится любой разумный антивирус, благо бесплатный 30 -ти дневный период сейчасть практически у всех. Можно еще конечно установить какой-нибудь такой Avast.. В общем, дело техники.

Давайте полегоньку закругляться.

Маленькие такие итоги

Теперь давайте еще раз подытожим все, что было сказано. Итак, по пунктам:

- Несмотря на то, что производители кейлоггеров позиционируют их как легальное ПО, большинство кейлоггеров может быть использовано для кражи персональной информации пользователей и осуществления экономического и политического шпионажа (правда, последнее уже из области фантастики :));

- В настоящее время кейлоггеры, наряду с фишингом и методами социальной инженерии, являются одним из главных методов электронного мошенничества;

- Компании, работающие в сфере компьютерной безопасности, фиксируют стремительный рост числа вредоносных программ, имеющих функциональность кейлоггера;

- Отмечается тенденция добавления в программные кейлоггеры rootkit -технологий, назначение которых – скрыть файлы кейлоггера так, чтобы они не были видны ни пользователю, ни антивирусному сканеру;

- Обнаружить факт шпионажа с помощью кейлоггеров можно только с использованием специализированных средств защиты;

- Для защиты от кейлоггеров следует использовать многоуровневую защиту от защиты браузера до антивирусов, виртуальной клавиатуры и пр.

Вот как-то так. Теперь к послесловию.

Послесловие

Что хочется сказать в заключение.

Разнообразие различных пакостей и бяк, которые подстерегают современного пользователя просто поражает, поэтому порой сил одного антивируса просто физически (и умственно :)) недостаточно, тогда приходиться расширять арсенал и брать на вооружение специализированные утилиты по борьбе с нежелательным, потенциально-опасным и т.п. софтом, и тут главное, – правильно подобрать этот арсенал, что мы сегодня и постарались сделать (и заодно узнали практически все про такой тип угроз, как кейлоггеры).

Кроме этого, не забывайте время от времени повышать свою грамотность в вопросах безопасности/защиты Вашего железного друга, следите за обновлениями программ и актуальностью антивирусных баз, будьте бдительны и с осторожностью относитесь к подозрительным сайтам, и мы уверены, что ни одна зараза не посягнет на святая-святых, а именно Вашу безопасность.

Читайте также: