Что за новый вирус вымогатель

Специалисты Trend Micro проанализировали атаки с применением вирусов-вымогателей за первые месяцы 2019 года, и в этой статье мы расскажем о главных трендах, которые ожидают мир во второй его половине.

Смысл вируса-вымогателя ясен из самого его названии: угрожая уничтожить (или, наоборот, опубликовать) конфиденциальную или ценную для пользователя информацию, хакеры с его помощью требуют выкуп за возврат доступа к ней. Для простых пользователей такая атака неприятна, но не критична: угроза потери музыкальной коллекции или фотографий из отпусков за последние десять лет не гарантирует выплату выкупа.

Совершенно по-другому выглядит ситуация для организаций. Каждая минута простоя бизнеса стоит денег, поэтому потеря доступа к системе, приложениям или данным для современной компании равна убыткам. Именно поэтому фокус атак вирусов-вымогателей в последние годы постепенно смещается от артобстрела вирусами к снижению активности и переходу к целевым рейдам на организации в сферах деятельности, в которых шанс получения выкупа и его размеры максимально велики. В свою очередь организации стремятся защититься от угроз по двум основным направлениям: разрабатывая способы эффективно восстанавливать инфраструктуру и базы данных после атак, а также принимая на вооружение более современные системы киберзащиты, которые обнаруживают и своевременно уничтожают вредоносное ПО.

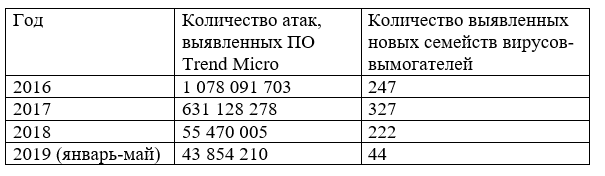

Чтобы оставаться в курсе событий и вырабатывать новые решения и технологии для борьбы с вредоносным ПО, Trend Micro постоянно анализирует результаты, полученные от своих систем кибербезопасности. ПО данным Trend Micro Smart Protection Network, ситуация с атаками вирусов-вымогателей за последние годы выглядит так:

В этом году киберпреступники явно стали относиться к выбору жертв намного более тщательно: их целью становятся организации, которые защищены хуже и при этом готовы заплатить большую сумму за быстрое восстановление нормальной деятельности. Именно поэтому с начала года зафиксировано уже несколько атак на правительственные структуры и администрацию крупных городов, включая Лейк-Сити (выкуп — 530 тыс. долларов США) и Ривьера-Бич (выкуп — 600 тыс. долларов США) в штате Флорида, США.

В разбивке по отраслям основные векторы атак выглядят так:

— 27% — правительственные структуры;

— 20% — производство;

— 14% — здравоохранение;

— 6% — розничная торговля;

— 5% — образование.

Часто киберпреступники используют метод OSINT (поиск и сбор информации из общедоступных источников), чтобы подготовиться к атаке и оценить её прибыльность. Собирая информацию, они лучше понимают бизнес-модель организации и репутационные риски, которые она может понести из-за атаки. Также хакеры ищут наиболее важные системы и подсистемы, которые можно полностью изолировать или отключить при помощи вирусов-вымогателей, — это повышает шанс на получение выкупа. Не в последнюю очередь оценивается состояние систем кибербезопасности: нет смысла начинать атаку на компанию, ИТ-специалисты которой способны с высокой вероятностью её отразить.

Во второй половине 2019 года этот тренд будет всё так же актуален. Хакеры будут находить новые сферы деятельности, в которых нарушение бизнес-процессов приводит к максимальным убыткам (например, транспорт, важные объекты инфраструктуры, энергетика).

Однако во второй половине 2019 года к этим инструментам добавятся:

- более активное применение атак с использованием социальной инженерии (атака, при которых жертва добровольно совершает нужные хакеру действия или выдаёт информацию, считая, например, что общается с представителем руководства или клиента организации), которые упрощает сбор информации о сотрудниках из общедоступных источников;

- использование похищенных учётных данных, например, логинов и паролей от систем удалённого администрирования, которые можно приобрести в даркнете;

- физический взлом и проникновение, которые позволят хакерам на месте обнаружить критически важные системы и обезвредить систему безопасности.

Благодаря развитию систем кибербезопасности, вклад в которое вносит и Trend Micro, обнаружение классических семейств вирусов-вымогателей в последнее время значительно упростилось. Технологии машинного обучения и поведенческого анализа помогают выявлять вредоносное ПО ещё до его проникновения в систему, поэтому хакерам приходится придумывать альтернативные способы для сокрытия атак.

В таких условиях организациям необходимо постоянно обновлять свои системы кибербезопасности и схемы восстановления данных на случай атаки, ведь единственный эффективный способ борьбы с вирусами-вымогателями — не платить выкуп и лишить их авторов источника прибыли.

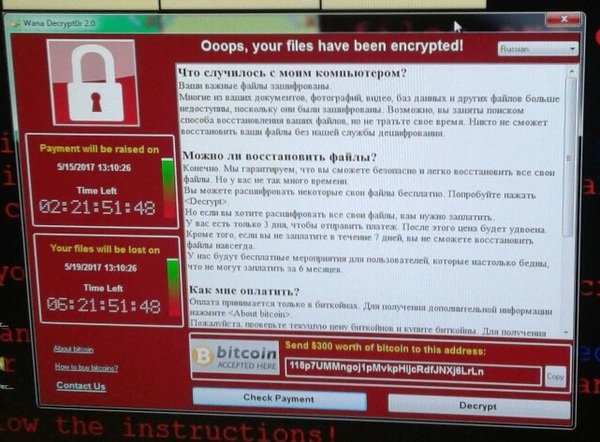

Началось массовое заражение криптовирусом сети МВД по стране. Точно уже есть в Липецкой, Пензенской, Калужской областях. На рабочем столе просят 300 баксов. Название вируса @wanadecriptor. На некоторых компах идет отчет до 19 мая. Кто что еще слышал – делимся.

Сотрудник компании Avast (она разрабатывает одноименный антивирус) Якуб Кроустек (Jakub Kroustek) написал у себя в твиттере, что заражены как минимум 36 тысяч компьютеров в мире, большинство из них – в России, Украине и на Тайване.

36,000 detections of #WannaCry (aka #WanaCypt0r aka #WCry) #ransomware so far. Russia, Ukraine, and Taiwan leading. This is huge. pic.twitter.com/EaZcaxPta4

Вместе с тем появилась информация о заражении компьютеров в государственных больницах в нескольких регионах Великобритании и атаке на испанскую телекоммуникационной компании Telefonica. В обоих случаях вирус также просит выкуп.

Онлайн: Сегодня в 23:08

На этом, пожалуй, мы пока закончим (если чего-то важного не бабахнет).

Фото из железнодорожного вокзала во Франкфурте:

Microsoft выпустил дополнительную защиту для Windows от вируса-вымогателя WannaCrypt. Об этом RNS сообщили в пресс-службе Microsoft.

Скорее всего, о целенаправленной атаке речи не идет. Вирус работает только на Windows — он использует уязвимость в операционной системе и распространяется вслепую: то есть не выбирает жертв, а заражает тех, кто не защищен. Microsoft закрыл эту уязвимость еще в марте: компания выпустила обновление, которое автоматически установилось на компьютеры обычных пользователей. Всем, у кого система обновилась, вирус не угрожает. В некоторых организациях обновления устанавливаются не автоматически, а с одобрения людей, отвечающих за безопасность. Видимо, с проблемами столкнулись те ведомства и компании, в которых обновление не установили.

Час назад, если верить экспертам, атака выглядела так.

Организовавшие кибератаки по всему миру хакеры воспользовались шпионским программным обеспечением, которое якобы применяло Агентство национальной безопасности США (АНБ). Об этом сообщила американская газета Politico.

По ее данным, злоумышленники, требующие выкуп за восстановление работы компьютерных сетей, использовали шпионское ПО, которое ранее распространила группа хакеров, выступающая под псевдонимом Shadow Brokers. Они утверждали, что получили доступ к якобы разработанным АНБ программам. ПО, согласно заверениям Shadow Brokers, нацелено на взлом компьютеров, работающих под управлением операционной системы (ОС) Windows производства Microsoft. С помощью них любой пользователь, обладающий достаточными техническими знаниями, может нанести ущерб миллионам пользователей этой ОС, утверждают хакеры. Программы также позволяют взламывать межсетевые экраны и похищать электронные данные.

Электронная система Регионального суда бразильского штата Сан-Паулу была выведена из строя в результате кибератаки. Об этом сообщила в пятницу на своем сайте газета Folha di Sao Paolo.

По информации издания, сотрудники суда получили от специалистов рекомендацию немедленно выключить свои компьютеры. В 14:45 по местному времени (20:45 мск) сайт учреждения не функционировал.

Он пояснил, что атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

Бывший сотрудник Агентства национальной безопасности (АНБ) США Эдвард Сноуден, скрывающийся от американских властей, отметил у себя в твиттере, что из-за разработанных АНБ инструментов теперь страдают пациенты клиник. (а страдают сейчас, как нам известно, не только они)

Хакеры, атаковавшие в пятницу медицинские учреждения Великобритании, а также испанскую телекоммуникационную компани Telefónica, использовали модифицированную вредоносную программу Агентства национальной безопасности (АНБ) США, пишет издание Financial Times со ссылкой на аналитиков в области кибербезопасности.

Программа, разработанная АНБ позволяет вирусу распространиться через протоколы обмена файлами, которые установлены на компьютерах многих организаций.

С этой оценкой согласны несколько чиновников в органах безопасности западных стран, отмечает газета.

По данным влиятельной группы экспертов по кибербезопасности MalwareHunterTeam, больше всех в результате атаки вируса пострадали серверы на территории России и Тайваня.

Под сильным ударом оказались также компьютерные системы Великобритании, Испании, Италии, Германии, Португалии, Турции, Украины, Казахстана, Индонезии, Вьетнама, Японии и Филиппин.

Как вы знаете, сейчас идет массовая атака на компьютеры по всему миру. Если вы работаете на Windows — вы находитесь в потенциальной группе риска. Но не паникуйте и не пытайтесь перезагрузить компьютер! Лучше сохраните важные данные на внешний диск или в облако, пока все работает. И идите отдыхать. Если потом обнаружится, что ваш компьютер все-таки заражен, вы просто переустановите систему и восстановите данные из бэкапа.

Компьютеры МВД атаковал вирус-шифровальщик, рассказал RNS основатель и глава Group IB (это международная компания, специализирующаяся на предотвращении и расследовании преступлений с использованием высоких технологий) Илья Сачков. Компания получила образец вируса и проводит его исследование.

Представитель Следственного комитета РФ Светлана Петренко опровергла информацию об атаках хакеров на внутренние сети СК РФ.

МВД России также не зафиксировало фактов хакерских атак на компьютерную систему ведомства, она работает в штатном режиме, сообщил ТАСС источник в полиции.

Официальным комментарием от пресс-центра МВД России ТАСС в настоящее время не располагает.

Сообщается, что как минимум на три кошелька хакеров уже перевели более двух с половиной тысяч фунтов (британских), это почти 190 тысяч рублей.

Сколько всего кошельков предлагается взломанным пользователям для переводов и сколько всего туда уже перевели денег, понять пока невозможно.

Сообщается, что как минимум на три кошелька хакеров уже перевели более двух с половиной тысяч фунтов (британских), это почти 190 тысяч рублей.

Сколько всего кошельков предлагается взломанным пользователям для переводов и сколько всего туда уже перевели денег, понять пока невозможно.

Для интересующихся: внутренняя компьютерная сеть СК работает в штатном режиме. Случаев глобального заражения вирусами не имеется.

(аналогичные сообщения появились и от других региональных управлений МВД)

Сегодня в 20:31 О хакерской атаке также сообщил крупнейший провайдер телекоммуникационных услуг в Португалии Portugal Telecom.

На Федеральную информационную систему регистрации (ФИСМ) МРЭО по всей России идет хакерская атака. Из-за этого подразделениях Петербурга и Ленобласти спешно отключают компьютеры, сообщили в полицейском главке.

О ранней версии этого вируса стало известно еще в феврале 2017 года. Он работает только на операционной системе Windows. Как пишет Motherboard, уязвимость, которую использует вирус, похожа на ту, что использовалась Агентством национальной безопасности США. За последнее время хакеры опубликовали несколько готовых инструментов АНБ для использования таких уязвимостей — похоже, другие хакеры ими воспользовались для создания вируса-вымогателя.

Microsoft закрыла уязвимость, которую использует вирус, в марте. На сайте производителя Windows опубликовано сообщение с призывом обновиться. Все, кто оказался заражен, по всей видимости, не обновились.

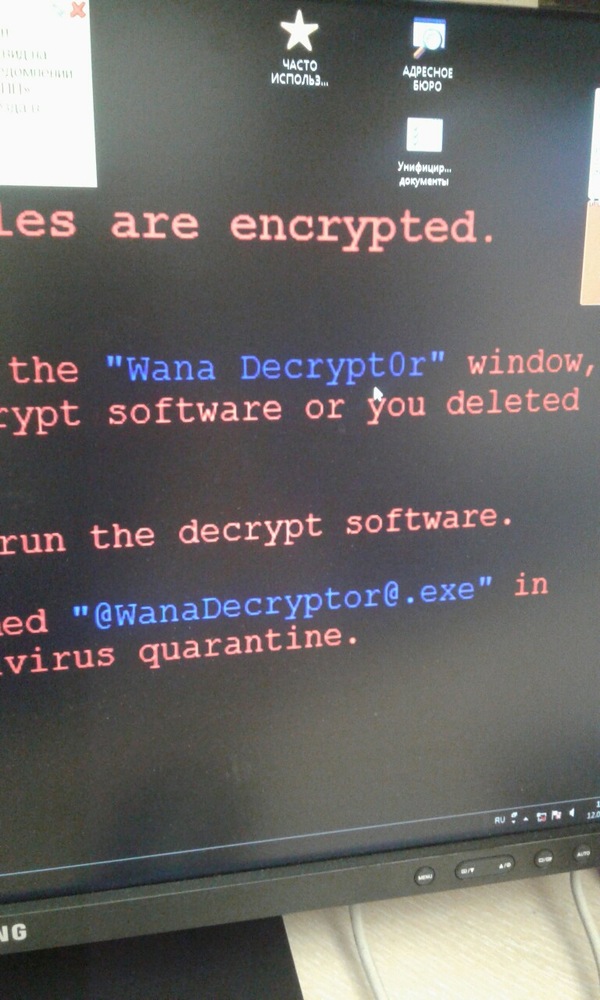

А вот так выглядят некоторые рабочие столы.

Вот так выглядят зараженные файлы.

Сотрудник Avast Якуб Кроустек сообщает, что антивирус Avast зафиксировал уже 57 тысяч заражений по всему миру.

Примерно два часа назад он сообщал про 36 тысяч.

«Некоторые компании советуют своим пользователям выключить свои компьютеры и ждать дальшейших инструкций.

Сконтактировавшись с бывшими коллегами я был удивлен похожими исторями.

Что касается меня, сегодня я подготавливал несколько новых образов Windows для нашей облачной системы, среди них был Windows Server 2008 R2.

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс на ней, как сразу же в течении нескольких минут она была заражена.

Вот что появилось на экранах всех рабочих компьютеров Мегафон Ритейл @eldarmurtazin pic.twitter.com/pQsMRMe6zg

По словам источников, это была такая же атака, как и на больницы Великобритании, о которой сообщалось ранее 12 мая, — зараженные компьютеры оказались заблокированы, на них появились сообщения с требованием выкупа. Отбита ли атака или нет, пока не сообщается.

Румынская служба информации (РСИ — госбезопасность) сообщила в пятницу, что отразила попытку кибернетической атаки против румынского правительственного учреждения.

Местные СМИ уточняют, что в МИД Румынии было получено электронное письмо с вложением, содержавшим шпионскую программу, которая устанавливалась на компьютере получателя при открытии вложения.

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

No media source currently available

Компьютеры Кабинета министров Украины, Киевской городской администрации, международного аэропорта "Борисполь", десятков банков, частных и государственных компаний в Великобритании, Нидерландах и российской "Роснефти" стали жертвами новой масштабной хакерской атаки. Компьютеры оказались заражены вирусом-вымогателем, который в обмен на расшифровку заблокированных данных требует внести выкуп – в биткоинах.

Основатель украинской криптобиржи KUNA Михаил Чобанян рассказал Настоящему Времени, что вирус распространяется через электронную почту и одно открытое приложение к письму может заразить целую корпоративную сеть.

— Поскольку Украина первая начала сообщать о том, что распространяется вирус, так уж получилось, то, наверное, вам и отвечать за всех. Скажите, вы понимаете сейчас, какой ущерб?

— Собственно говоря, сейчас задача №1 – это понять вообще, что происходит, потому что информация льется из разных источников, мы уже знаем, что в Запорожской области атакованы и облсовет и всевозможные государственные учреждения, крупные предприятия и так далее, это информация буквально 10 минут назад. Сейчас задача №1, повторюсь, – это вообще понять, что происходит.

Мы уже установили, что распространяется вирус через почту, то есть он заражает корпоративные сети, он попадает в облачное хранилище, и таким образом распространяется. То есть банально вы получаете имейл от своего банка или какого-нибудь крупного контрагента с каким-то приложением к вашей почте. Если клиент или сотрудник не понимает, что он делает, он нажимает, его открывает и, тем самым, он заражает полностью всю сеть.

— Два-три клика, да?

— Да, буквально это два-три клика, это все, повторюсь, только на Windows, это то, что мы уже установили. Но масштабы, к сожалению, пока оценить очень сложно, потому что собираем пока только информацию. Мы уже сейчас установили несколько ноутбуков в Киеве, они оперативно сейчас доставляются в наш штаб. Мы их передадим нашим техническим специалистам, чтобы посмотреть, на самом деле это Petya или не Petya, потому что есть уже информация, что это модифицированная разновидность атаки Petya, поэтому стандартные методы дешифровки, которые использовались для Petya, уже не работают. Поэтому сейчас мы будем смотреть, технические специалисты, что можно сделать и дальше будем уже делать какие-то выводы.

— Развейте первую версию, которая у меня появилась, что вирус заражает, в первую очередь, тех пользователей, которые используют пиратское обеспечение. Я прав или нет?

— Тяжело сказать, потому что крупные корпорации, такие как банки, АЗС и так далее, я сомневаюсь, что они будут использовать пиратское программное обеспечение. Опять-таки, повторюсь, распространение идет через почтовые сервисы.

— То есть это на человеческий фактор рассчитано, а вовсе не на какие-то системы обновлений.

— Конечно. Это проблема операционной системы.

— Если существует некий электронный кошелек, на который злоумышленникам нужно перечислять средства, как требует этот вирус Petya или как бы он ни назвался, то могут ли специалисты, например, специалисты криптобиржи KUNA выяснить, что это за кошелек, и как-то заблокировать его или поймать за руку людей, которые попытаются обналичить деньги?

— Кошелек идентифицирован, другое дело, что мы не знаем, кто стоит за этим кошельком, где эти люди находятся. Пока что особой информации там нет, там порядка 7 или 8 транзакций было, каждая в эквиваленте порядка 300 долларов. Для того, чтобы проанализировать что-то, нужно будет еще время, посмотреть, куда дальше пойдут эти транзакции, и, возможно, где-то будет зацепка. Но шансы, если честно, не очень велики, мы уже подобные кейсы прорабатывали в других ситуациях. Но, опять-таки, если где-то злоумышленник делает глупую ошибку, заводит эти биткоины на какую-то крупную площадку, где требуется верификация, то тогда, естественно, его можно идентифицировать. Но если это создатели вирусов, понятно, что это профи хакеры, естественно, они знают, как спрятать биткоины.

— Если бы не было криптовалют, если бы не существовало биткоинов, эфира и других криптовалют, то такая схема мошенничества была бы невозможна?

— Я думаю, придумали бы что-нибудь другое. СМС-ками раньше вымогали: пополните счет оператора, пополните счет какой-то виртуальной карточки, еще что угодно. Масштабы, возможно, не были бы такими, но тем не менее это не первый прецедент в мир.

— Может ли это привести к попытке развиртуализации анонимности кибервалют, попытке государств или, может быть, даже создателей криптовалют, как бы они ни были засекречены и не хотели представлять свои личности?

— Я думаю, что это приведет к другому. Что это приведет к тому, что государство, наконец-то, будет смотреть на технологию блокчейн как на один из самых правильных способов хранения государственных данных, распределенная система блокчейн, а не в сторону биткоина или этериума, или других криптовалют.

Читайте также: