Что за вирус broadanywhere

Как понять, что в телефоне вирус

Да, вредоносные программы опасны не только для компьютера, но и для смартфона. Тем более сейчас, с развитием технологий, злоумышленники просто мечтают подкрасться поближе к устройству, на котором есть все ваши личные и платежные данные. Итак, что должно насторожить вас и заставить подумать, как удалить вирус с телефона:

-

В телефоне стало слишком много рекламы. Баннеры вылетают отовсюду, появляются на рабочем столе, уведомления всплывают даже тогда, когда вы не используете телефон.

Телефон стал быстро разряжаться, сильно нагревается, даже тогда, когда вы им не пользуетесь. Возможно, как раз в это время он участвует в DDOS атаке или майнит для кого-то биткойны.

- После установки нового приложения, пусть даже скачанного из официального магазина, стали появляться ошибки, телефон стал глючить, выключаться, греться.

На карте или в памяти телефона появились поврежденные файлы, не открываются фотографии, аудио-файлы. В телефоне появляются странные папки, которые непонятно к чему относятся.

Смартфон стал слишком самостоятельным и теперь сам устанавливает то, что хочет без вашего участия.

Есть три наиболее распространенных группы "плохих программ".

-

Первое это всплывающие баннеры, которые никак нельзя отключить. Они сильно затрудняют работу пользователя и избавиться от них сложно, чаще всего приходится возвращаться к заводским настройкам и удалять все содержимое телефона.

Второе - шпионские программы, которые записывают все, что делает пользователь телефона и отправляет злоумышленникам. Выследить такую активность легко по увеличившемуся объему передаваемого трафика. Такие вирусы могут своровать данные вашей карточки, важные пароли - и в итоге вы лишитесь денег.

Вирус на телефон Андроид попадает вместе с программами, которые вы спокойно качаете из официальных магазинов. Это могут быть полезные календари и планировщики, игры и программы, считающие, например, ваш рацион и калории. Они могут содержать вредоносный код или же быть полностью написаны для воровства данных с вашего телефона.

Вирус также можно подцепить, открывая письма от незнакомых номеров, переходя по ссылкам из них, скачивая файлы, присланные таким образом или же "левыми" пользователями соцсетей. Даже если затем удалить загрузку, программа может успеть запуститься на вашем телефоне. Также зараженной может оказаться флешка, которую вы присоединяли к компьютеру или получили от кого-то из знакомых.

Пошаговая инструкция по удалению вирусов

Если вы столкнулись с описанными выше проблемами, будьте готовы спасать свой телефон. Мы расскажем, как удалить вирус с телефона различными способами.

1. Начнем с самого простого. Если вы не сделали это раньше, поставьте на свое устройство одну из антивирусных программ и запустите проверку. Есть бесплатные и платные антивирусы, воспользуйтесь продуктами известных производителей. Следуйте указаниям антивируса и удалите те файлы, которые он укажет, как подозрительные. Удалите скачанный антивирус, скачайте еще один и снова проведите проверку.

2. К сожалению, этот вариант помогает не всегда. Если вирусы уже в телефоне, они могут запрещать антивирусу работать правильно. Постарайтесь минимизировать вред, которые причиняет вирус вашему андроид устройству и вашему кошельку: включите режим "В самолете", чтобы программы не имели доступ к интернету. Затем проверьте список приложений. Если среди них есть те, что вам неизвестны, или недавно установлены - удалите их. Также можно посмотреть в "Диспетчере приложений" телефона, какие из них работают активнее других и расходуют максимум трафика. Удалить их можно прямо из корневой папки на главном диске - при подключении к компьютеру. Найдите файл с названием программы и расширением apk, удалите его.

3Удалить вирус с телефона на базе Андроид достаточно быстро можно, если найти вредную программу в списке "администраторов" и отобрать у нее права. Для этого зайдите в меню "Настройки", выберите вкладку "Безопасность" и найдите подпункт с правами приложений. Также это меню может находиться в папке "Приложения". Проверьте, какие права у установленных у вас приложений и при необходимости ограничьте их. В любом случае, нет необходимости доверять программам от сторонних разработчиков все свои секреты.

4. Если удалить программу, которая вам кажется подозрительной, не получается, перейдите в безопасный режим. Для этого нужно выключить телефон, а включая его, зажать кнопку уменьшения громкости. В этом режиме запускаются только системные программы и у вас будет возможность удалить сторонние приложения или отключить их права.

5. Можно удалить вирус через компьютер: если на вашем десктопе установлены антивирусные программы, то они чаще всего сильнее и более продвинуты, чем мобильные версии. Так что телефон можно проверить на вирусы через ПК. Для этого нужно подключить андроид устройство к компьютеру или ноутбуку в режиме "Отладка через USB". Для этого нужно зайти в меню "Настройки", найти там подпункт "Для разработчиков" и включить эту функцию. Затем именно это нужно выбрать в появившемся меню при подключении телефона кабелем. Смартфон откроется как дополнительный диск или флешка, просканируйте его антивирусом полностью. Удалите все найденные угрозы.

6. Самый безотказный способ - откат к заводским настройки. Для того, чтобы это прошло безболезненно, возьмите за правило делать резервную копию вашего смартфона раз в неделю - две недели.

Чтобы вернуться к заводским настройкам, зайдите в меню "Настройки" телефона, выберите там пункт "Система" и зайдите в пункт "Сброс". Там уже можно выбрать пункт "Восстановление до заводских настроек". Помните, что эта процедура сотрет всю информацию с вашего телефона, удалит все контакты, фотографии, приложения. Затем восстановить их можно будет из резервной копии.

7. Если на вашем телефоне обосновался вирус, который не дает зайти в меню, сбрасывайте телефон через компьютер. Только обязательно включите свежий антивирус, присоединяя устройство Андроид к ПК. После подключения USB-кабеля, включите телефон и выберите пункт: сбросить до заводских настроек. В этом случае баннер, закрывший экран, не помешает это сделать.

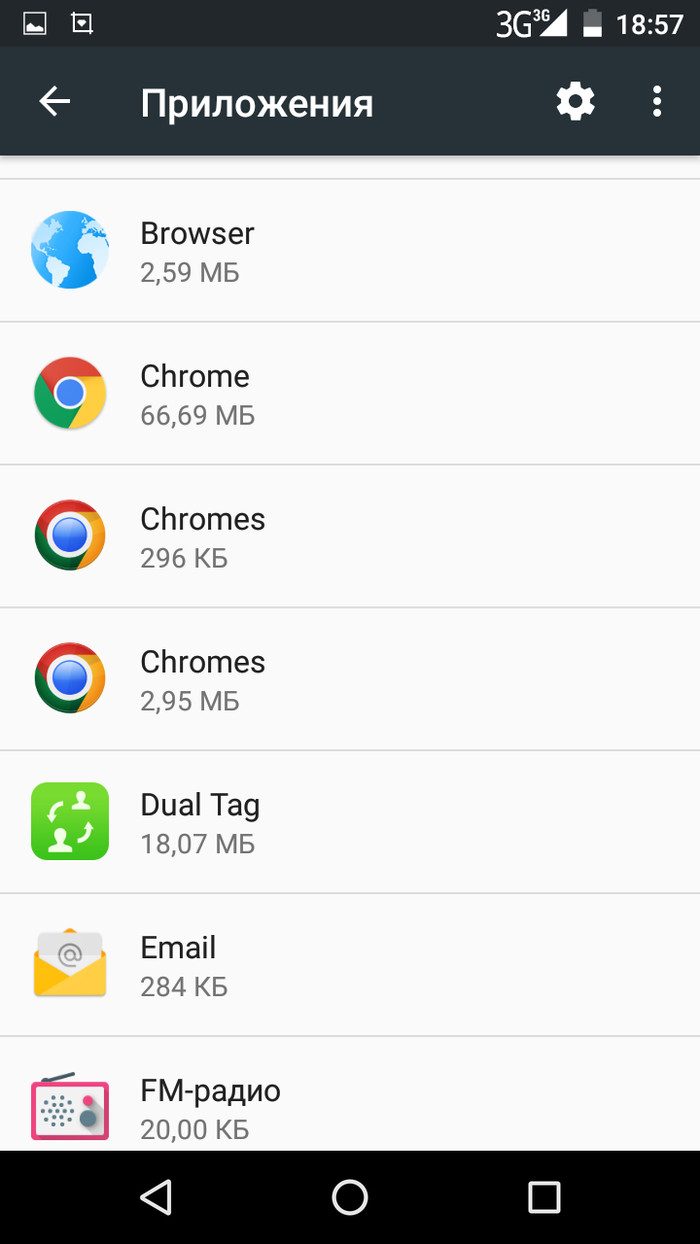

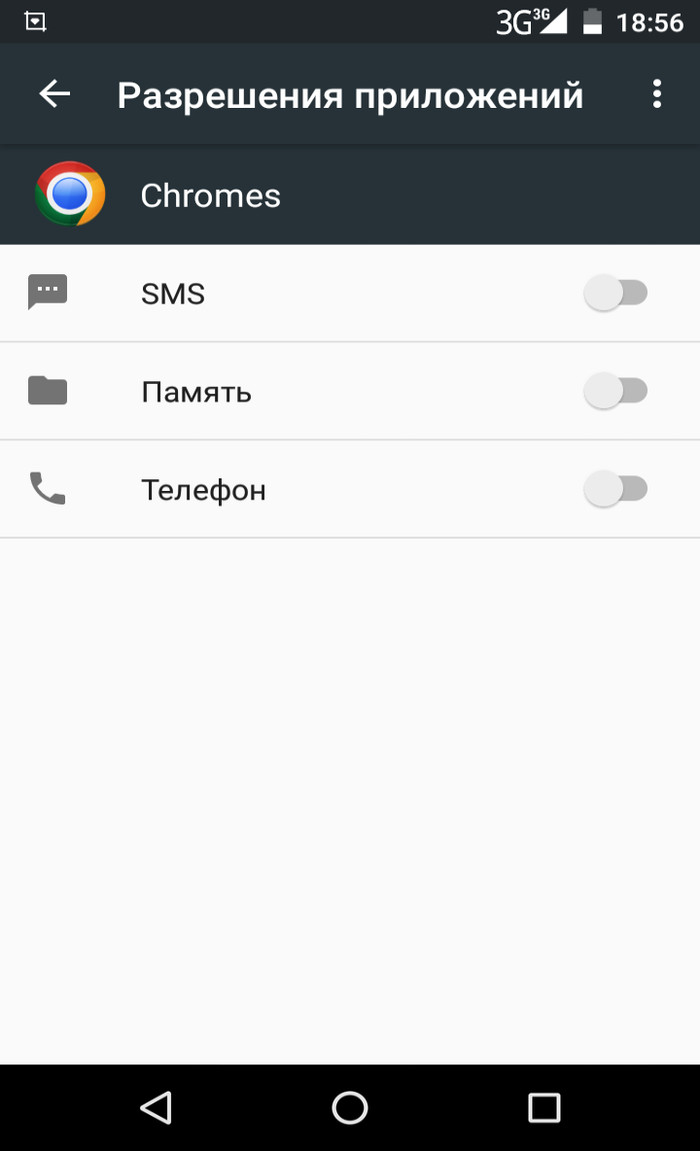

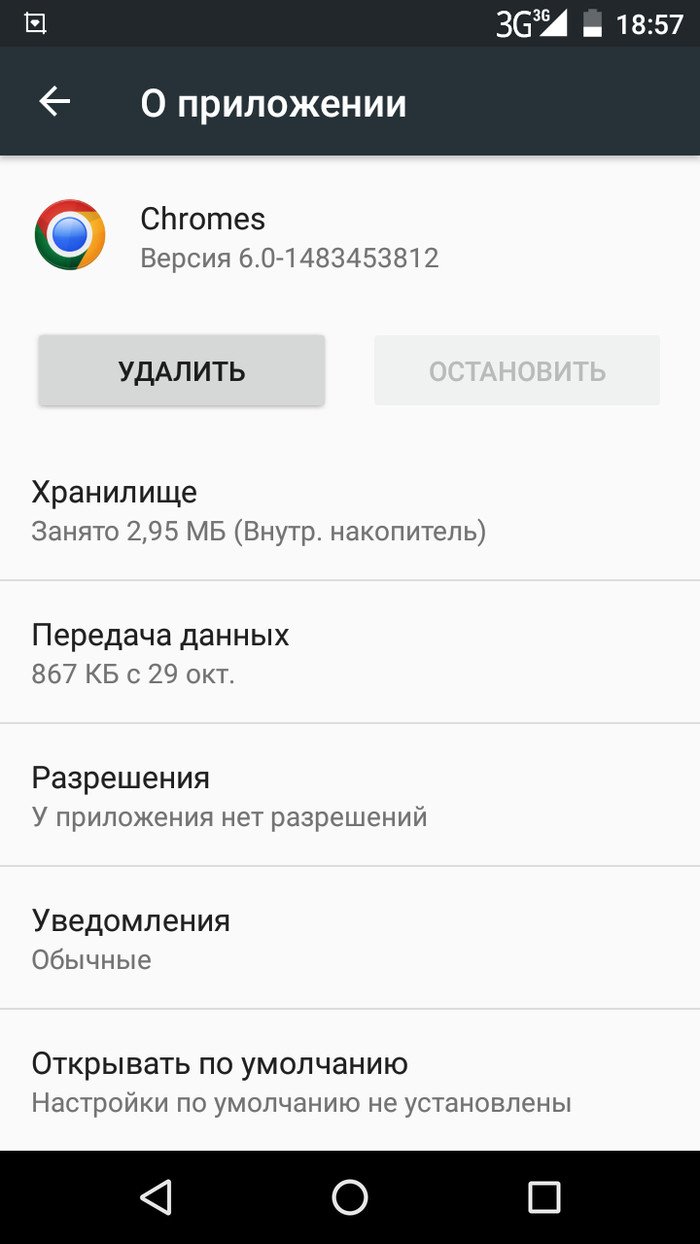

Уважаемые пикабушники, мне нужна ваша помощь! Летом приобрела на Али новый телефон - leagoo m8. Несколько месяцев все было хорошо, но пару недель назад наткнулась на приложение Chromes и первоначально подумала что это расширение моего хрома. Но, через пару дней антивирус сообщил что это вирус и предложил его удалить. Что у меня не вышло, так как он не удаляется. Подумала что дело в антивирусе, скачала другой, но там тоже самое. И самое странное и непонятное - их 2!

И у них есть доступ когда всему важному, в частности к СМС

Я быстренько им все запретила, запретила передачу данных в фоновом режиме и нажала кнопку "остановить".

Но он постоянно самостоятельно запускается каждые пару часов. Установочника я в корневой папке не нашла и сброс до заводских настроек не помог - полдня их не было, а потом появились снова. Может кто-нибудь из вас встречался с подобной штукой или знает что делать - подскажите, как мне быть, а то я в панике.

![]()

нету антивырей на ведро. ставь kingroot(самый юзерфрендли из всех прог для рутования),и и им же выноси эту хрень. или перепрошить

Поддерживаю, отличная вещь! От кучи мерзости предустановленной избавли.

можно выпилить его этим же к.р.

Сберовский только в режиме чтения или по шаблонам. Другим банкам, вроде, пофиг.

У приложений Сбера и Альфабанка проблем не возникло.

кирпичи лечатся. однако если делать по инструкции то все будет норм, сам в первый раз пересрался.

в его теме на 4пда есть достаточно способов. аналог только прошивка уже рутованного рома

4pda в помощь. Там в разделе прошивки, пункт инструкции.

root + root uninstaller

после рута скайнет возьмет верх над телефоном

он всё равно когда то возьмёт верх.

рано или поздно.

каждый пару часов хитрый китайский программист получает твои голые и не очень голые фоточки ;)

видимо это приложение является системным и удалить его получится только получив root права

Нет привычки фототаться голой))

Для kingroot надо бы еще ES проводник.с правами установить, тогда счастье будет, ну и

malwarebytes до кучи.

а есть какой-нибудь способ получить доступ к файловой системе телефона с компа через adb?

Кто мешает убрать рут права после удаления ненужной гадости?)

Насчёт Сберонлайн думаю, что это паранойя и компенсация низкого уровня защиты при доступе к операциям.

На моём - не смогут.

ucweb хоть славится злостной рекламой, вреда от их приложений нет. а ucb весьма удобен на тупых телефонах, типа gt-s5310

тоже эта фигня в телефоне завелась, пару дней назад((

Нашел единственное решение на форуме - не удалять, а запрещать любые действия этому приложению. получилось заблокировать с помощью Др Веб и он вроде не мешает.

на/4pda.ru/forum/пока не нашли решение как избавиться кроме прошивки

буду следить за темой, отпишусь как найду

Кроме прошивки только рут и удаление с помощью рута. Т.к эти приложения вшиваются в прошивку и расположены в разделе system, а туда без рута не залезешь. У меня тоже пришел телефон с подобным, но я его сразу прошил и сделал рут и после почистил все мне не нужное.

leagoo kiicaa power. Рут через кастомное рекавери(twrp) путем установки супер су. Поищите в теме по ключевому слову "не работает камера", а лучше туда написать, там быстрее помогут. Скорее всего прошились не на официальную прошивку.

Уже пробовала(( не помогло

В наличии м8про, так же на каком-то говносайте подцепил, не помогало ничего. Как вариант решения проблемы можно установить "файервол без рут" так и называется, и оттуда управлять разрешениями на доступ к сети. Этот вирус отправляет запросы на сайты операторов и подписывает на платный контент. Даже наличие отдельного контент-счета на пчелайне не спасало от снятия средств.

Это задача по плечу только Шерлоку Хромсу

откатись до заводских

Кстати та-же хрень с мобилой, тоже уже не знаю что делать

Часть прошивки. Обычное дело.

А если часть прошивки, то почему только недавно активизировался?

Бомба с часовым механизмом или внешнее управление.

Рутовать и удалять.

та ну? supersu и аналоги юмеют раззрешать и запрещать доступ к суперузеру

Это же андроид. Снести можно, но надо root доступ. А это вероятность убить телефон)

Серьёзно? Или просто шутка не удачная?

Ну, в китайских телефонах проще, а у брендов все заблокировано в целях безопасности.

И Андроид, и Хром - гугл разрабатывает

У Самсунга, например, вообще всё просто. И рутануть и перепрошить. А вот с LG у меня не получилось.

простота связана с тем, что тупо больше ползьзователей, соответственно больше заинтересованных взломать.

а самсунь разве не лочит загрузчик в high-end сегменте?

Залочен начиная с S4, что однако не мешает делать с ОС всё, что хочешь, однако раз и навсегда пропадают некоторые функции связанные с KNOX.

по статистике на счётчик Knox смотрят примерно в 20% случаев.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

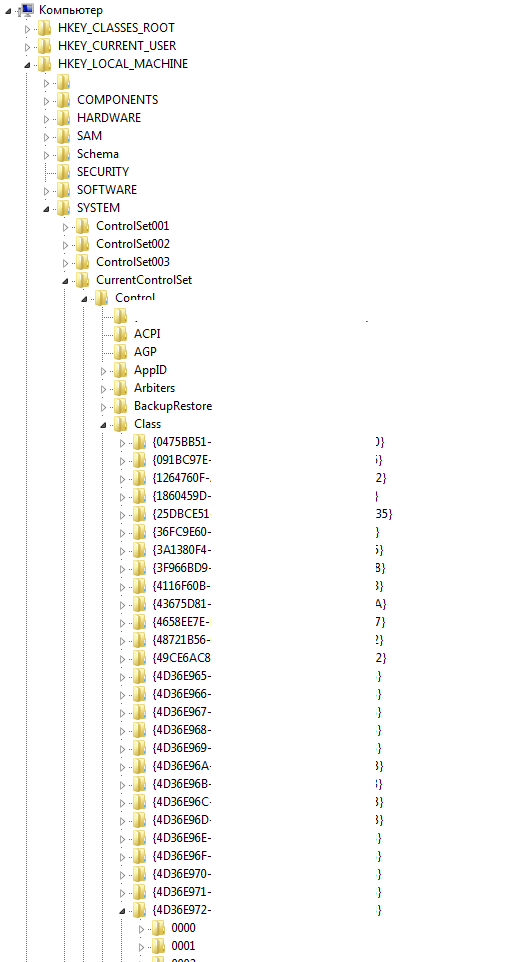

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

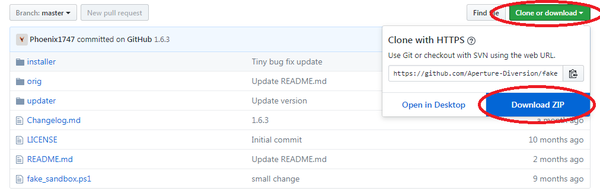

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Большинство пользователей имеют поверхностное представление о работе антивируса. Он сверяет файлы в системе с набором определений зловредов и в случае совпадения поднимает тревогу? В действительности, практически все антивирусные продукты имеют дополнительные механизмы защиты, хотя могут использовать также традиционные сигнатурные методы обнаружения. Версия Webroot SecureAnywhere AntiVirus 2016 года имеет совершенно другой подход, который позволяет очень быстро проводить сканирования, занимать крошечное дисковое пространство и все-равно предлагать высокоэффективную защиту. Webroot смог поразить редакцию PCMag.

Годовая подписка на продукт обойдется в 39,99 долларов, а доплатив еще 10 долларов можно получить сразу три лицензии. Эти лицензии можно использовать для установки защиты на ПК Windows и Mac. Mac-версия практически ничем не отличается от обозреваемой версии для Windows.

Главное окно программы оформлено в зеленых тонах и содержит панель со статистикой последних сканирований, а также кнопку для незамедлительного запуска проверки. Пользователь может даже не обращаться к этой кнопке, ведь Webroot проводит анализ системы при установке и каждый день планово сканирует компьютер. Другая крупная панель относится к форуму пользователей Webroot и включает кнопку, чтобы присоединиться к обсуждению. Доступ к остальным функциям безопасности антивируса осуществляется с помощью панели справа.

Облачные сервера Webroot содержат гигантскую базу данных известных надежных и вредоносных программ. Это гораздо удобнее, чем работать с локальной базой данных, которую нужно постоянно обновлять. При установке Webroot запрашивает из базы данных информацию о приложениях, которые антивирус обнаружил в системе. Если программа безопасна, продукт не реагирует, но, если программа представляет опасность, продукт удалит ее следы из системы.

Что на счет неизвестных программ? Это очень интересный случай. Когда Webroot сталкивается с неизвестной программой, он отправляет подробные телеметрические сведения на сервера в штаб-квартиру вендора и ведет пристальный мониторинг над активностью приложения. Каждое действие регистрируется в журнале для последующего потенциального восстановления. Конечно, последствия некоторых событий невозможно восстановить, например, передача данных внешнему источнику. Тем не менее, Webroot не разрешает неизвестным программам выполнять данный вид активности. Это означает, что безопасная неизвестная программа может потерять часть функциональности на некоторое время, но в реальной жизни, надежные программы очень редко находятся под мониторингом.

В некоторых случаях правила корреляции позволяют серверу сопоставить неизвестную программу с существующей угрозой в режиме реального времени. Иногда исследователи по всему миру займутся детальным анализом файла. Согласно информации представителя Webroot, обычно время ручного анализа специалистом колеблется от 45 до 90 минут.

После того, как программа была проанализирована, сервер уведомляет локальный антивирус Webroot. Если программа оказалась легитимной, она продолжит работу без ограничений. Если был обнаружен вредоносный код, Webroot завершит работу программы и откатит выполненные изменения. Если другой пользователь столкнется с этой же угрозой, реакция будет незамедлительной.

Конечно, если компьютер потеряет подключение к Интернету, Webroot не сможет связываться с облачным сервером. Тем не менее антивирус будет знать, какие из установленных программ являются безопасными, проблем при работе с ними не будет возникать. В данном режиме, все программы, которые еще ни разу не запускались на компьютере при активном антивирусе будут расценены как неизвестные. Когда соединение восстанавливается, Webroot сверяется с сервером, снимает ограничения с безопасных программ, блокирует зловреды и восстанавливает изменения. Согласитесь, при отсутствии подключения к Интернету, шанс подхватить новую угрозу существенно сокращается.

В настоящее время версия Webroot для Mac не поддерживают технологию регистрации и отката изменений. Представитель Webroot пояснил, что разработчики намеренно отказались от данной функции, т.к. не видели в ней необходимость.

Данный метод отложенного действия является очень эффективным при обработке новейших неизвестных вредоносных программ, но он не соответствует требованиям традиционных антивирусных тестов. Исследователи ожидают, что антивирусный продукт сразу принимает меры, блокируя установку новых вредоносных образцов и удаляя активные заражения. В отдельных случаях они могут ждать несколько минут, чтобы убедится в завершении действия антивируса, но анализ Webroot продолжается еще дольше. Он может полностью восстановить вредоносные изменения спустя час после запуска угрозы. Таким образом, тестовый случай рассматривался как неудача. Из-за данных проблем совместимости большинство независимых антивирусных лабораторий не тестируют Webroot.

Только лондонская лаборатория MRG Effitas на регулярной основе тестирует Webroot. В недавней серии тестов Webroot получили сертификацию второго уровня. Это означает, что, хотя некоторым угрозам удалось запуститься, сделанные ими изменения были отменены до и после перезагрузки. Только Kaspersky Anti-Virus (2016) смог получить сертификацию первого уровня, не оставив не единого шанса угрозам.

Другой тест на защиту финансовых транзакций полностью смогли пройти только 4 продукта, включая Webroot и Kaspersky. Еще 14 продуктов от известных вендоров провалили сертификацию.

Установочный файл Webroot является крошеным, занимает менее 1 мегабайта, а полностью распакованная программа занимает лишь немного больше места на диске. Установщик выполняет несколько задач оптимизации и конфигурации, включая сканирование на предмет вредоносных программ. Сканирование компьютера при помощи Webroot занимает около 3-4 минут, и большинство конкурентов не могут соответствовать подобному темпу. Средний показатель времени проверки среди всех протестированных решений на данный момент равен 45 минутам. Если во время сканирования была обнаружена вредоносная программа, Webroot удалит ее и выполнит повторную проверку, чтобы убедиться, что угроза была очищена полностью.

При открытии папки, содержащей текущую коллекцию вредоносного ПО, Webroot не стал реагировать моментально, но перемещение образцов в другую папку сразу привлекло внимание антивируса. Продукт обнаружил и удалил некоторые зловреды, при этом вывел временные уведомления о своих действиях. Через некоторое время, главное окно покраснело и отобразился список других обнаруженных образцов. Для их удаления Webroot запросил сканирование. После очистки антивирус повторно просканировал систему и обнаружил еще несколько угроз. После третьего сканирования система оказалась чистой.

На тот момент все вредоносные образцы тестовой коллекции исчезли из папки, но все легитимные файлы, которые хранились совместно с угрозами остались нетронутыми. Таким образом, Webroot продемонстрировал 100-процентный уровень обнаружения получил максимальные 10 баллов за блокировку. Такой же результат Webroot показал при прошлом тестировании. С новой коллекцией вредоносного ПО, кроме Webroot, была также протестирована Avira Free Antivirus 2016. Avira заблокировала 94 процента зловредов, но оставшиеся после удаления исполняемые следы вредоносных программ позволили продукту набрать только 8,5 баллов за блокировку.

Вторая тестовая папка содержала модифицированные версии вредоносных образцов. Исходные файлы были переименованы, к их исходному коду были добавлены логические нули, а некоторые неисполняемые строки были изменены. Обычно для теста используются модифицированные версии тех угроз, которые были обнаружены в первой стадии тестировании. Так как Webroot обнаружил все вредоносные программы на первом этапе, проводилось полноценное тестирование с неизвестными файлами - модифицированные версии запускались.

Webroot очистил 40 процентов измененных файлов сразу, позволив поэкспериментировать с оставшимися угрозами. Webroot заблокировал некоторые образцы при попытке их запуска и запросил повторное сканирование для остальных объектов. Некоторые программы были запущены в режиме мониторинга, антивирус по умолчанию рассматривал их как подозрительные. По мере запуска файлов, все объекты были идентифицированы как вредоносные. Webroot запросил дополнительную проверку. После третьего сканирования все модифицированные образцы были удалены. Впечатляющий результат!

Перед тем, как Avira стала лидером, первенство разделяли McAfee AntiVirus Plus и Norton Security Premium, которые обнаружили по 91 проценту веб-угроз каждый.

Фишинг-сайты - мошеннические ресурсы, которые маскируются под надежные сайты, чтобы украсть учетные данные. PayPal, сайты банков, игровые сайты и даже сервисы знакомств - злоумышленники подделывают все подобные ресурсы. После того, как Вы заполните логин и пароль на подобном сайте, ваш аккаунт будет взломан.

Конечно, подобные сайты очень быстро обнаруживаются и добавляются в черные списки, но после появления сайта, но до его уничтожения, киберпреступники успевают обмануть несколько доверчивых жертв. Лучшие инструменты для борьбы с фишингом не полагаются на черные списки, а выполняют анализ реального времени для обнаружения новейших еще неизвестных угроз. Webroot определенно работает в режиме реального времени. После того, как опасная страница начинает загружаться, она сменяется страницей оповещения “Впереди вредоносная атака”.

Почти две трети недавних продуктов сработали хуже, чем по крайне мере один из браузеров и примерно четверть из них уступила всем трем браузерам. Webroot смог превзойти Norton на 1 процент. Ранее единственным продуктом, который смог сработать лучше Norton был Bitdefender. Продукт румынского вендора обнаружил на 2 процента больше мошеннических угроз чем решение от Symantec.

Функция регистрации действий и отмены изменений должна по идее восстанавливать исходное состояние системы после любых типов атак, даже после шифрования данных программами-вымогателями. На самом деле, компания посвятила совсем немного времени разработчиков для решения проблем с ransomware-угрозами. прошлом году в штаб-квартире Webroot наглядно демонстрировались возможности восстановления системы после действий вымогателя. Эксперт PCMag решил самостоятельно повторить данный эксперимент.

Первоначально была отобрана программа-вымогатель из тестового набора угроз. Чтобы Webroot не заблокировал угрозу еще до проведения эксперимента, было отключено подключение к Интернету. Увы, хотя зловред отображал информацию о блокировке, в действительности он не зашифровал ни одного файла.

Поэтому была создана простая программа для симулирования вредоносной атаки с шифрованием. Небольшая утилита обнаруживала все текстовые файлы в отдельной папке и зашифровывала содержимое с помощью простого метода XOR. Интересная особенность использования XOR - для расшифровки данных используется та же функция, поэтому при повторном запуске программы информация восстанавливалась к исходному состоянию. В программу были добавлены подозрительные действия - например добавление в автозагрузку системы. После этого, утилита была помещена в систему.

Естественно программы была неизвестной - до компиляции ее никто не видел. Webroot сразу же начал мониторинг активности программы. Затем файлы в папке были зашифрованы, и Webroot был использован для ручной блокировки программы. Антивирус моментально заблокировал объект и при сканировании восстановил исходные файлы. Отличная работа!

Webroot включает фаервол даже в автономном антивирусе, хотя многие вендоры не следуют данному вектору. Встроенный фаервол не пытается переводить системные порты в скрытый режим, данная функция возлагается на системный брандмауэр. Вам нужно убедиться, что сетевой экран Windows включен.

Кроме того, фаервол не пытается бороться с сетевыми эксплойтами. При тестировании с использованием 30 эксплойтов, сгенерированных инструментом CORE Impact, Webroot никак на них не реагировал. Если система полностью обновлена и пропатчена, эксплойты не причинят реальный ущерб.

Webroot помечает программы как хорошие, плохие и неизвестные. Как и Norton, Webroot не трогает хорошие программы, устраняет плохие программы и выполняет мониторинг неизвестных приложений. Если неизвестная программа попытается передать личные данные в состоянии мониторинга, антивирус не даст этого сделать.

Фаервол вступает в действие, когда Webroot обнаруживает активное заражение, в результате чего главное окно антивируса становится красным. В этот момент продукт зажимает сетевой трафик от неизвестных программ, разрешая пользователю пользоваться обычной активностью, например, серфингом в Интернете.

Если Вы хотите получить классическое поведение фаервола, характеризующееся большим количеством всплывающих окон, нужно покопаться в настройках. Пользователи могут пойти еще дальше и заблокировать сетевой доступ для недоверенных программ.

Одно можно сказать наверняка, киберпреступник не сможет отключить защиту Webroot. Настройки защиты не содержаться в реестре, а два процесса защищены от завершения. Не нашлось способа и для остановки единственной службы фаервола Webroot.

Webroot предлагает дополнительные функции безопасности, для их активации нужно обратиться к настройкам. Если Вы не заинтересованы в этом, можно оставить все как есть.

Набор инструментов борьбы с вредоносными программами позволяет восстановить исходное состояние системы, удалив измененные зловредом заставки, обои и системные политики. Вы можете также использовать загрузку в Безопасный режим или выполнить моментальную перезагрузку. Опытные пользователи могут вручную удалять зловреды и сопутствующие данные в реестре. При необходимости, пользователь может запустить скрипт удаления, предоставленный технической поддержкой Webroot.

Если Вы хотите проверить, чем занимается Webroot, откройте страницу Отчеты и проверьте текущую активность или историю. Журналы сканирования и журналы обнаружения угроз могут понадобится специалисту технической поддержки. Пользователь может посмотреть все активные процессы в системе и выяснить, какие из находится под мониторингом Webroot.

Среди экспертных функций Webroot предлагает SafeStart Sandbox. Если Вы являетесь опытным исследователем вредоносного ПО, Вы можете использовать инструмент для запуска подозрительной программы с отдельными ограничениями, которые можно задать вручную.

Webroot SecureAnywhere AntiVirus довольно давно не тестировался в PCMag. Нужно отметить, что продукт по-прежнему остается победителем в любительских тестах, хотя лаборатории не берутся его оценивать. В испытаниях на блокировку вредоносных программ, защиту от фишинга и блокировку вредоносных ссылок результаты Webroot были идеальными, отличными и хорошими соответственно.

Webroot сохраняет звание “Выбор редакции” в категории коммерческих антивирусов, разделяя его с Bitdefender Antivirus Plus 2016, Kaspersky Anti-Virus (2016) и McAfee AntiVirus Plus (2016).

- высокие и очень высокие показатели в любительских тестах;

- восстановление файлов, зашифрованных программами-вымогателями;

- использование крошечного дискового пространства;

- очень быстрое сканирование;

- обработка неизвестных вредоносных программ;

- встроенный фаервол.

- тестировался не всеми независимыми лабораториями.

Webroot SecureAnywhere AntiVirus остается самым компактным, быстрым антивирусом на рынке, а в собственных тестах PCMag продукт показал отличную эффективность.

Читайте также: