Что за вирус петя хоум кредит

Вирус-вымогатель стал причиной масштабной атаки на компании России и Украины. Он блокирует компьютеры и требует 300 долларов в биткоинах. Атака произошла около двух часов назад. Среди жертв кибератаки оказались сети "Башнефти", "Роснефти", "Евраза", ряда украинских и западных компаний. Подробости сетевого взлома - у корреспондента "Встей ФМ" Сергея Гололобова.

"На серверы компании осуществлена мощная хакерская атака", - говорится в сообщении "Роснефти". Позже стало известно о характере атаки. Многие компьютеры "единомоментно перезагрузились, после чего скачали неустановленное программное обеспечение и вывели на экран заставку вируса WannaCry". Потом последовало уточнение: причиной масштабной кибератаки все-таки стал не сам печально известный вирус WannaCry, а его клон, вирус-шифровальщик Petya. Но позднее и эта информация не подтвердилась. По сетям распространяется абсолютно новый вирус, лишь отчасти похожий на два первых, рассказал руководитель отдела антивирусных исследований "Лаборатории Касперского" Вячеслав Закаржевский .

"Это новый троян, шифровальщик, который мы не видили. Мы его назвали NotPetya. Или "Не Петя". Он использует некоторые функционал и переменные, так скажем, некоторые данные, которые использовались трояном "Петя". Поэтому изначально некоторые исследователи посчитали, что это то же самое. Но на поверку оказалось, что это гораздо более сложная и эффективная угроза. С точки зрения вирусописателя, разумеется.

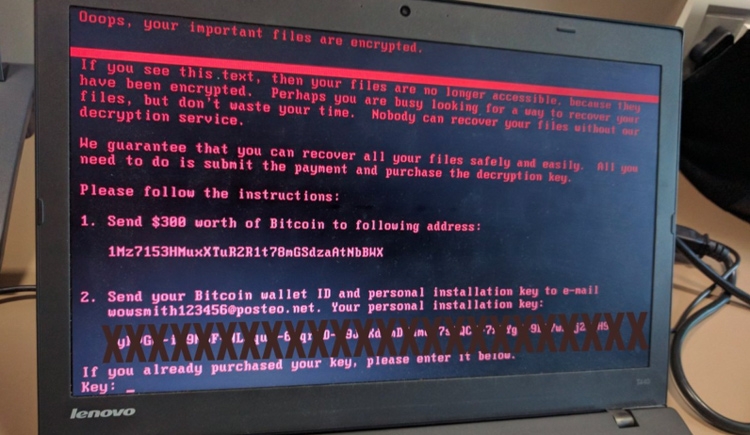

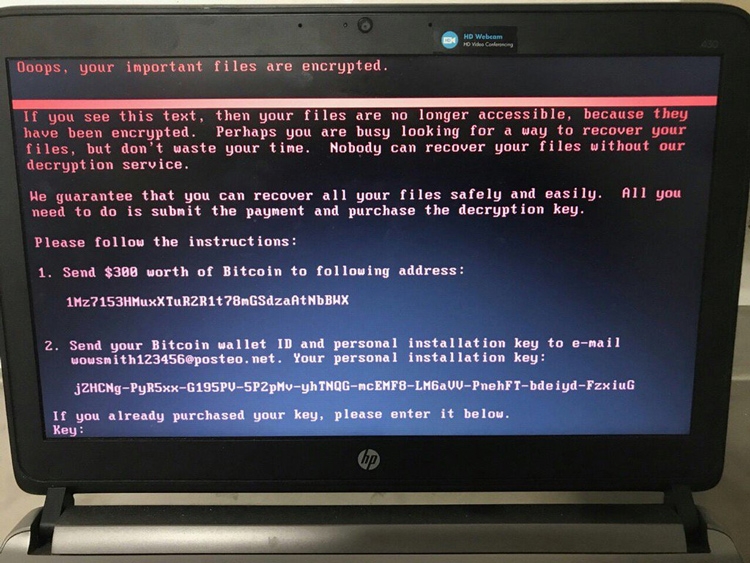

В результате DoS-атаки компьютер пользователя блокировался, за его разблокировку требовали перевести 300 долларов в биткоинах, после чего ключ обещали выслать на электронную почту. Вирус, судя из описания, зашифровал все данные на пользовательских компьютерах, пояснил заместитель руководителя лаборатории по компьютерной криминалистике Group-IB Сергей Никитин .

"Судя по высему, это была почтовая рассылка с вредоносным вложением. После чего человек открывает это вложение, заражается, и заражаются компьютеры в одной локальной сети вместе с ним. В один из моментов компьютер перезагружается, вы видите черный экран, где написано, что ваши файлы зашифрованы, указан ключ, открытый для шифрования, и e-mail-адрес, по которому предлагается связаться со злоумышленниками".

Пресс-секретарь "Роснефти" Михаил Леонтьев в свою очередь заявил, что сама компания и ее дочерние общества после атаки работают в штатном режиме. В своём Twitter-сообщении компания также упоминает о "текущих судебных процедурах", связанных с многомиллиардным иском к "Башнефти". Но при этом в "Роснефти" выражают надежду, что кибератака никак с этими судебными тяжбами не связана. Хотя и без последствий проделки неизвестных пока хакеров компания оставлять не намерена. Она обратилась в правоохранительные органы с требованием расследовать инцидент.

Одной лишь "Роснефтью" список атакованных структур не исчерпывается. Подверглись хакерской атаке информационные системы таких компаний, как Evraz, большой четверки российских сотовых операторов. Новый вирус шифровальщик прорвался в компьютеры российских офисов компаний Mars, Mondeles и Nivea. Приостановил обслуживание клиентов российский филиал "Хоум кредит банка". Технический сбой у одного из крупных российских туроператоров "Анекс тура". На его сайте лишь несколько строк с просьбой уезжающим на отдых гражданам получить документы уже непосредственно в аэропорту, а для этого приехать туда не менее чем за два часа. Компьютерные преступники сегодня попробовали приостановить также деятельность украинских госорганов и ведущих бизнес-структур этой страны.

Хакеры атаковали правительство, транспорт, банки и энергетику Незалежной. Вирус отключил компьютеры в кабинете министров страны и лишил пассажиров киевского метро возможности расплачиваться за проезд банковскими картами. Возникла угроза задержки с выполнением рейсов из аэропорта "Борисполь". А самое опасное - вирус-вымогатель поразил системы экологического мониторинга Чернобыльской АЭС. Хотя, как заверяет руководство станции, радиационная угроза отсутствует. Любопытно, но в этой DoS-атаке украинские власти по привычке обвинили Россию, вполне ожидаемо не приведя никаких доказательств.

Под угрозой атаки и информационные сети западной Европы. Один из крупнейших в мире судовых грузоперевозчиков, Датская компания Maersk, сообщила, что вирус вывел из строя её IT-системы. Похожие проблемы у дочерних предприятий британской рекламной компании WPP и голландской фирмы APM. Не исключено, что вирусная интернет эпидемия прокатиться по всему миру, считает Вячеслав Закаржевский.

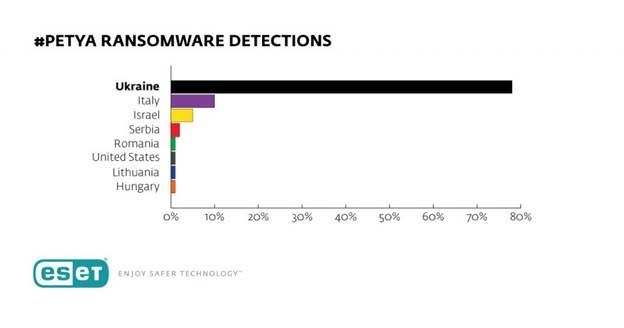

"География - это по большей части Россия и Украина. Но также мы видим заражения в Польше, Италии, Великобритании, Германии и Франции. Но их гораздо меньше, чем в России и Украине".

По опыту всемирной, майской атаки вируса WannaCry понадобилось всего несколько дней, чтобы заблокировать его работу. Примерно столько же, по мнению специалистов, понадобится, чтобы нейтрализовать вирус Not Petya.

Мощной хакерской атаке во вторник подверглись десятки компаний по всему миру. Новый вирус-вымогатель под названием Petya блокирует компьютеры и требует выкуп в размере 300 долларов в криптовалюте биткоин за расшифровку данных. Первыми червь атаковал нефтяные, энергетические и финансовые компании России и Украины.

Он проникает в компьютеры ничего не подозревающих пользователей под видом писем или сообщений от вроде бы знакомых и проверенных адресатов, блокирует не только рабочий стол или окно браузера, а делает абсолютно невозможной загрузку операционной системы. Причем, по всей компьютерной сети. После перезагрузки на экране появляется сообщение с требованием выкупа за разблокировку - 300 долларов США в виртуальной валюте - биткоинах, передает "ТВ Центр".

Вирус, пришедший на смену вирусу-вымогателю WannaCry, на Украине вызвал небывалый ажиотаж не только из-за масштабов своего распространения. Интернет разразился шутками на тему электронного попрошайки, вирус оказался тезкой украинского президента. Создатели назвали его Petya А.

На Украине хакерской атаке подверглись десятки государственных и частных компаний: банки, коммунальные службы, транспортные предприятия - аэропорт "Борисполь" и киевское метро, телеканалы. Перед взломщиками не устояли даже правительственные сети - пострадал официальный сайт правительства. Под удар попала и Чернобыльская АЭС. Зависли даже компьютеры киберполиции, которая, по идее, должна предотвращать подобные преступления.

"Все эксперты говорят, что если бы были осуществлены превентивные меры, которые рекомендовались, то такого бы не произошло. Значит, недоработка, как правило, всегда есть. Это тоже следствие недостатка профессионализма, особенно киберполиции", - отметил сопредседатель фракции "Оппозиционный блок" Юрий Бойко.

Но киевские власти вместо того, чтобы искать брешь в собственной системе сетевой безопасности, предпочли зарабатывать политические очки. По обкатанному сценарию обвинив во всем Москву.

"В том, что за этими проказами стоит РФ, думаю, в этом нет никаких сомнений, поскольку сегодня это и есть проявление гибридной войны, которую ведет против нас Путин", - сказал советник министра внутренних дел Украины Зорян Шкиряк.

Если следовать этой логике, то Москва объявила гибридную войну и самой себе. В России вирус атаковал сразу несколько крупных предприятий – "Роснефть", "Башнефть". При этом добыча нефти была продолжена, компании перешли на резервное управление. От "Пети" также пострадали металлургическая компания Evraz, банк "Хоум Кредит", отделения которого приостановили работу, а также российские представительства Mars, Nivea, TESA и ряда других фирм. Но вот работу компьютерных систем администрации президента и официальный сайт Кремля поставить под угрозу злоумышленникам не удалось.

Шифровальщик Petya занимается вымогательством не только в России и на Украине. Он пошел гулять по всему миру. О компьютерных взломах сигнализируют Дания, Испания, Норвегия, Нидерланды, Великобритания, Франция и США.

"Я бы убирал любые политические подтексты по той причине, что это обыкновенный вирус-вымогатель, его и характер построения и то, что злоумышленники не выдвигают никаких требований, а просто хотят денег, убирает любые политические моменты. Это обыкновенные киберпреступники, которые поступали так уже не один раз и просто хотят заработать", - рассказал заместитель руководителя лаборатории по компьютерной криминалистике Сергей Никитин.

Подобный вирус-шифровальщик WannaCry основательно прогулялся по миру в середине мая. Он массово выводил из строя компьютеры в 150 странах. Россия пострадала больше других государств. Тогда атаке подверглись МВД, МЧС, Сбербанк, Минздрав. О попытках заражения сообщали в РЖД и Центробанке. Но по сложившейся на Западе традиции в масштабных взломах обвинили Москву, мол, WannaCry - дело рук хакерской группы, которая связана с Россией.

Экс-сотрудник американских спецслужб Эдвард Сноуден заявил, что к появлению вируса причастны как раз его бывшие работодатели из агентства нацбезопасности США, что именно АНБ создало опасные инструменты для проведения подобных атак. Чуть позже эту версию подтвердят и влиятельнейшие западные СМИ. Washington Post опубликовала статью, в которой рассказывалось, что WannaCry был разработан по указу правительства Северной Кореи, но на основе американского кода. Информацию о том, что вредоносная программа - это модифицированная версия американского вируса, придуманного специалистами АНБ, разместила на своих страницах и Financial Times. Правда, извиняться перед Москвой за ложные обвинения никто и не подумал.

Лилия Акиньшина, Александр Козликин, Алсу Ягляева, "ТВ Центр".

Американский разработчик антивирусного программного обеспечения Symantec опубликовал рекомендации, как избежать заражения вирусом-вымогателем Petya, который в минувший вторник атаковал сначала российские и украинские компании и госучреждения, а затем распространился и в других странах. Вредоносная программа работает по принципу нашумевшего шифровальщика WannaCry, масштабная эпидемия которого произошла в мае, и также требует выкуп в размере $300 в биткоиновом эквиваленте. Правда, пока нет достоверной информации о том, использует ли она эксплойт, патч против которого уже был выпущен Microsoft, или же речь идёт о какой-то новой уязвимости из рассекреченного хакерами арсенала АНБ.

Тем не менее, как оказалось, вирус можно обезвредить ещё до того, как он зашифрует файлы на компьютере. Для этого в папке Windows на системном диске необходимо создать в блокноте пустой файл с именем perfc без расширения. Как утверждают в Symantec, попав в систему, Petya ищет именно этот файл и, найдя его, считает данный компьютер уже заражённым, прекращая работу.

Если же вирус всё-таки заражает компьютер, то он перезаписывает главную загрузочную запись (MBR), не давая Windows загружаться. Однако, как отмечают в компании Positive Technologies, специализирующейся на вопросах информационной безопасности, это происходит не сразу, а через 1–2 часа после заражения, когда вредоносная программа перезагружает компьютер. То есть если пользователь в течение указанного времени успеет запустить команду bootrec/fixmbr, то сохранит работоспособность операционной системы. Правда, для расшифровки файлов, если их резервные копии отсутствуют, всё равно потребуется ключ.

Leon Compton / Twitter

Последствия атаки Petya отмечались не только на территории России, Украины и Европы, но и даже на других континентах. В австралийском городе Хобарте, например, из-за вируса было остановлено производство на кондитерской фабрике Cadbury's. Примечательно, что майская эпидемия WannaCry Австралию, в отличие от многих других стран, практически не затронула.

Новый вирус, атаковавший уже порядка 2000 компьютеров, получил название ExPetr. Рекордсменами по числу заражений снова являются Россия и Украина, также инциденты зафиксированы в Польше, Италии, Великобритании, Германии, Франции, США и некоторых других странах.

Предполагается, что для своего распространения ExPetr использует несколько векторов атаки и основан на модифицированном эксплойте EternalBlue, а также уязвимости EternalRomance.

Обновлено в 14:44. Корпорация Microsoft заявила информационному агентству RNS, что её антивирус способен защитить пользователей от вредоносного ПО Petya. По данным софтверного гиганта, шифровальщик использует несколько методов распространения, включая тот, который блокируется ранее выпущенным обновлением MS17-010.

Обновлено в 16:05. По высказанному ещё вчера мнению украинской киберполиции, распространение вируса Petya началось именно в этой стране через программу документооборота M.E.Doc после того, как та завершила автоматическое обновление. И хотя разработчики приложения первоначально отрицали такую возможность, Microsoft, проанализировавшая ситуацию, утверждает, что имеет веские доказательства проведения некоторых атак с использованием канала доставки апдейтов M.E.Doc.

Аналогичной точки зрения придерживаются и специалисты из ESET, установившие, что источником эпидемии Win32/Diskcoder.C Trojan (Petya.С) стало скомпрометированное обновление программы M.E.Doc, широко распространённой в украинских компаниях. Последнее обстоятельство послужило ключевой причиной быстрого распространения вируса по организациям страны.

Для защиты от Petya компания ESET рекомендует использовать комплексное антивирусное ПО, обновлённое до последней версии и с актуальными вирусными базами, установить все патчи для Windows и проверить систему на защищённость от эксплойта EternalBlue. Если же заражение уже произошло, то первым делом необходимо отключить инфицированные рабочие станции от корпоративной сети. При этом платить злоумышленникам не следует, тем более, что, как мы писали ранее, адрес электронной почты, с которого хакеры якобы должны прислать ключ для дешифрования файлов, заблокирован.

Обновлено в 20:26. Пока в России и Украине — странах, первыми принявших на себя удар вируса Petya, — устраняют последствия его активности, эксперты из Check Point говорят о трендах, которые демонстрирует атака данного зловреда. По словам главы представительства компании в России и СНГ Василия Дягилева, появление Petya показало, насколько быстро могут создаваться и распространяться на глобальном уровне новые версии вредоносного ПО. При этом многие организации сейчас не готовы к превентивной защите для предотвращения подобных угроз. Простое их обнаружение, работавшее раньше, теперь не помогает — блокировать подозрительный контент и трафик нужно ещё до его попадания в сеть.

Читайте также: