Как бороться с вымогателями вирусами

Появление трояна в системе обычно происходит быстро и незаметно для пользователя. Человек выполняет привычный набор действий, просматривает веб-страницы и не делает чего-то особенного. В какой-то момент просто появляется полноэкранный баннер, который не удаётся убрать обычным способом.

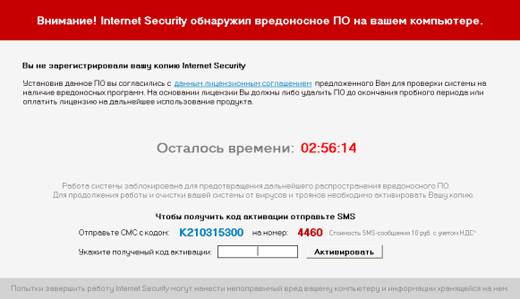

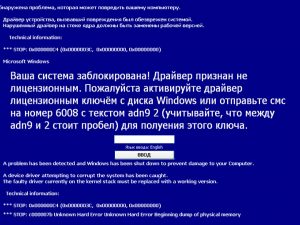

Картинка может быть откровенно порнографической, или наоборот – оформлена максимально строго и грозно. Итог один: в сообщении, расположенном поверх других окон, требуется перечислить указанную сумму на такой-то номер или отправить платное SMS-сообщение. Часто оно дополняется угрозами уголовного преследования или уничтожения всех данных, если пользователь не поторопится с оплатой.

Разумеется, платить вымогателям не стоит. Вместо этого можно выяснить, какому оператору сотовой связи принадлежит указанный номер, и сообщить его службе безопасности. В отдельных случаях вам даже могут сказать код разблокировки по телефону, но очень рассчитывать на это не приходится.

Методики лечения основаны на понимании тех изменений, которые троян вносит в систему. Остаётся выявить их и отменить любым удобным способом.

Голыми руками

Для некоторых троянов действительно существует код разблокировки. В редких случаях они даже честно удаляют себя полностью после ввода верного кода. Узнать его можно на соответствующих разделах сайтов антивирусных компаний – смотрите примеры ниже.

После разблокировки не радуйтесь преждевременно и не выключайте компьютер. Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool.

Простым коням — простые меры

Прежде чем использовать сложные методы и спецсофт, попробуйте обойтись имеющимися средствами. Вызовите диспетчер задач комбинацией клавиш или

Посторонний процесс выдаёт невнятное имя и отсутствие описания. Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения баннера.

Когда троян деактивирован на время сеанса, осталось найти его файлы и удалить их. Это можно сделать вручную или воспользоваться бесплатным антивирусом.

Типичное место локализации трояна – каталоги временных файлов пользователя, системы и браузера. Целесообразно всё же выполнять полную проверку, так как копии могут находиться где угодно, а беда не приходит одна. Посмотреть полный список объектов автозапуска поможет бесплатная утилита Autoruns.

Военная хитрость

Старая школа

Более продвинутые версии троянов имеют средства противодействия попыткам избавиться от них. Они блокируют запуск диспетчера задач, подменяют другие системные компоненты.

Чаще всего вы увидите полные пути к файлам трояна в ключах Shell и Userinit в ветке

Затем выполняем в реестре поиск по имени файла трояна, внимательно просматриваем все найденные записи и удаляем подозрительные. Очищаем все временные папки и корзину. Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

Операция под наркозом

Со случаями серьёзного заражения бесполезно бороться из-под инфицированной системы. Логичнее загрузиться с заведомо чистой и спокойно вылечить основную. Существуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux. Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker.

Предусмотрительные пользователи делают это заблаговременно, а остальные обращаются к друзьям или идут в ближайшее интернет-кафе уже во время заражения.

При включении заражённого компьютера удерживайте клавишу для входа в BIOS. Обычно это или

Современные версии BIOS позволяют выбирать загрузочное устройство на лету, без входа в основные настройки. Для этого требуется нажать

Борьба на раннем этапе

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись (MBR). Они появляются до загрузки Windows, и в секциях автозапуска вы их не найдёте.

Первый этап борьбы с ними заключается в восстановлении исходного кода MBR. В случае XP для этого загружаемся с установочного диска Windows, нажатием клавиши

После этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

В крестовый поход с крестовой отвёрткой

На маломощных компьютерах и особенно ноутбуках борьба с троянами может затянуться, так как загрузка с внешних устройств затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Также перед подключением заражённого винчестера стоит убедиться, что на компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и есть свежие базы.

Для предотвращения повторного заражения следует установить любой антивирус с компонентом мониторинга в режиме реального времени и придерживаться общих правил безопасности:

В статье приведены лишь основные методы и общие сведения. Если вас заинтересовала тема, посетите сайт проекта GreenFlash. На страницах форума вы найдёте множество интересных решений и советы по созданию мультизагрузочной флэшки на все случаи жизни.

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Что такое вирус вымогатель

Если подходить буквально к определению вируса вымогателя, то он делает именно то, что написано в его названии. Под разными предлогами вымогает у пользователей деньги.

Вирус вымогатель использует различные психологические факторы для того, чтобы заставить вас сделать то, что нужно злоумышленнику. Однако, все виды вируса объединяет одно - это задача заставить начинающего и неопытного пользователя бояться. Например, угрожать удалением всех ваших файлов, если вы не заплатите в кратчайшие сроки. Или же сообщить о наличии незаконных материалов на вашем компьютере, если вы не пошлете очищающий вас от наговора SMS на какой-либо номер. Существует масса примеров. И все они базируются на давлении, страхе, незнании и необходимости быстрого принятия решений. В прочем, эти же признаки легко применимы и к вымогателям в реальной жизни.

Примечание: Как и в реальной жизни, мошенники рассчитывают не только на тот факт, что из-за страха вы заплатите, но и на тот факт, что тот же страх заставит вас умолчать о самом факте выплаты вымогателям.

Как действует вирус вымогатель

Технически, такое специфическое вредоносное программное обеспечение в основном использует социальную инженерию (в некотором роде, наивность и неграмотность пользователей), что помогает им с легкостью обойти антивирусные программы.

Вирус использует ложные сообщения с настойчивым призывом перейти по ссылке. Обычно, это различные всплывающие окна на зараженных веб-страницах, которые запускаются по средствам JavaScript. Вид таких окон достаточно разнообразен. От ложных сообщений популярных антивирусных программ до наполненных радужными цветами сообщениями об огромном выигрыше. Пример такого сообщения вы можете увидеть ниже на рисунке:

Примечание: Необходимо понимать, что такие вирусы могут быть не только на неизвестных сайтах, но и на крупных и популярных порталах. Не из корыстных целей владельцев порталов, а из-за непосредственного взлома самих сайтов или наличия вируса в рекламных блоках.

Переход по такой ссылке, позволит мошенникам установить вредоносный код на ваш компьютер. И тут основная проблема в том, что, обычно, после установки, вирус вымогатель отключает антивирус и блокирует возможность войти в компьютер. Перед вами будет только окно со страшными и угрожающими сообщениями и требованием отослать SMS или перевести деньги на какой-либо счет. Причем далеко не обязательно, что единичного перевода будет достаточно и что вирус будет удален с компьютера. Поэтому ни в коем случае никуда ничего не посылайте и не переводите.

Самым главным фактором в борьбе с такими вирусами является человеческий. Поэтому запомните самое главное: "любая веб-страница не может просто так получить доступ к вашему компьютеру". Из этого следуют, что если перед вами появились сообщения об опасностях, угрозах, непомерных выигрышах и тому подобное, то ни в коем случае нельзя по ним переходить. Все сообщения необходимо соотносить с реальностью. К примеру, даже краткая проверка системы вашим антивирусом занимает не менее 5-10 минут, так как может веб-страница за 1 секунду узнать о нескольких вирусах на вашем компьютере?

Конечно, существуют специализированные средства борьбы с такими вирусами, как, например, программы для удаления рекламного и шпионского ПО. Так же вы можете использовать различные расширения браузеров, такие как NoScript и AdBlock, которые помогут пресечь само появление такого рода всплывающих окошек. Однако, как говорилось ранее, такие вирусы рассчитаны на человеческий фактор, поэтому какие бы программы вы не использовали, никогда не забывайте про свою голову.

Если все же по какой-то причине ваш компьютер заразился таким вирусом, то существует, как минимум, несколько способов решения данной проблемы.

Как удалить вирус вымогатель

Во-первых, попробуйте загрузиться в безопасном режиме с поддержкой сети. Большая часть таких вирусов вымогателей не может блокировать доступ для загрузки Windows в безопасном режиме. Это позволит вам запустить антивирусную проверку вашей систему. Так же если вы используете точки восстановления системы, то можно откатить Windows до последней версии.

Во-вторых, всегда держите под рукой флешку или CD/DVD с загрузочным диском. Так вы сможете загрузить систему и без каких-либо препятствий проверить ваш компьютер на наличие вирусов.

В-третьих, если у вас нет доступа к интернету, но есть возможность запустить систему в безопасном режиме или загрузится с диска или флешки, то стоит поискать в системе самые последние созданные исполняемые файлы (exe, com, bat и т.д.) на системном диске.

Дело в том, что, обычно, такие вирусы не перезаписывают другие файлы, а создают свои копии на системном диске. Так же, часто, у этих исполняемых файлов стоит последняя дата создания или изменения. Поэтому есть большая вероятность, что такой простой поиск позволит быстро найти файлы с вирусами.

Как только вы их найдете, попробуйте их переименовать, предварительно сохранив все оригинальные названия. Если после запуска вирус остался, то стоит еще раз проверить наличие ранее переименованных файлов. Если один из таких файлов появился снова, значит при старте файл копируется из другого места. В данной ситуации стоит либо заменить файл любым другим и изменить права для перезаписи, либо поискать в системе все последние созданные файлы и сравнить их размер. Если нашли идентичный по размеру, то меняйте название идентичного и созданного файлов.

Примечание: После очистки, не забудьте вернуть нормальным файлам их оригинальные названия.

В-четвертых, если у вас ситуация как в третьем способе и вы так же знакомы с основами редактирования реестра, то стоит поискать ключи реестра Run и RunOnce и удалить из них параметры для запуска неизвестных приложений. Дело в том, что большинство вирусов вымогателей записывают свой запуск именно в реестре. Поэтому, если удалить запись для запуска, то вирус не запустится и не сможет блокировать Windows.

Примечание: Тем не менее, настоятельно рекомендуется записывать каждое изменение реестра или же в самом начале сделать резервную копию реестра.

Теперь, у вас в запасе всегда будет несколько методов борьбы с вирусами вымогателями.

По его словам, на данный момент неизвестно, посещал ли школьник порносайты или вирус был пойман случайно. Школьника нашли повешенным на веранде собственного дома.

При этом технологии, используемые киберзлоумышленниками, тоже не стоят на месте. Так, в III квартале 2011-го был выявлен изощренный способ распространения блокировщиков – через серверы игры Counter Strike. Специфика CS предполагает, что при подключении пользователя к серверу на его ПК могут быть загружены любые файлы, необходимые для игры, как правило, это карты и аудиоэффекты. Вместе с нужными игроку файлами на компьютер пользователя может попасть и вредоносное ПО.

Троянцы-вымогатели, потомки Trojan.Winlock, существуют в тысячах различных модификаций. Хотя все они действуют схожим образом: в какой-то момент перед пользователем на экране появляется окно на 2/3 экрана (а то и на весь экран). В окне – угрожающее сообщение. Обычно эксплуатируются две темы: то, что пользователь смотрел детскую порнографию или порно с насилием (хотя не факт, что он это делал), либо то, что он использует нелицензионное ПО. (Встречаются и другие типы обвинений, но намного реже.)

Одновременно блокируется клавиатура компьютера. Для усиления эффекта подобное сообщение сопровождается крупными порнобаннерами и/или ссылками на угрожающе звучащие статьи Уголовного кодекса. Работа на ПК становится невозможной.

Kaspersky WindowsUnlocker проводит лечение реестра всех ОС, установленных на компьютере (в том числе установленных на разных разделах, в разных папках одного раздела), а также лечение пользовательских веток реестра. Kaspersky WindowsUnlocker не производит никаких операций с файлами (для лечения зараженных файлов можно использовать Kaspersky Rescue Disk 10).

Сперва следует загрузить пострадавший ПК с Kaspersky Rescue Disk. Для записи Kaspersky Rescue Disk на СD/DVD-диск или USB-носитель потребуется незараженный компьютер, подключенный к Сети. Далее дам инструкцию от первого лица.

Итак, скачиваете образ Kaspersky Rescue Disk с утилитой Kaspersky WindowsUnlocker. Можно скачать образ KWU_1.0.3.iso (

Далее готовим пострадавший ПК к загрузке с созданного диска. В параметрах BIOS на закладке Boot задаем загрузочный диск – соответственно, CD-ROM Drive или Removable Devices в случае USB-носителя. Вставляем носитель с записанным образом в компьютер. Далее перезагружаем компьютер. После перезагрузки на экране появится сообщение Press any key to enter the menu. Нажимаем на любую клавишу, затем клавишами перемещения курсора выбираем язык графического интерфейса и жмем Enter.

Выбираем один из следующих режимов загрузки:

- Kaspersky Rescue Disk. Графический режим – загружает графическую подсистему (рекомендован большинству пользователей);

- Kaspersky Rescue Disk. Текстовый режим – загружает текстовый пользовательский интерфейс, представленный консольным файловым менеджером Midnight Commander (рекомендован обладателям ноутбуков, пользующимся тачпадом вместо мыши).

Если ОС загружаемого компьютера находится в спящем режиме или работа с ней была завершена некорректно, пользователю предложат монтировать файловую систему или перезагрузить компьютер. В этом случае выбираем один из трех вариантов действий:

- Продолжить. Программа продолжит монтирование файловой системы, однако возможно повреждение файловой системы.

- Пропустить. Программа пропустит монтирование файловой системы. В этом случае можно будет проверить на вирусы только загрузочные секторы и элементы автозапуска.

- Перезагрузить компьютер. Это позволит загрузиться с жесткого диска, чтобы корректно завершить работу операционной системы.

После завершения работы с Kaspersky WindowsUnlocker следует перезагрузить ПК и в параметрах BIOS на закладке Boot задать в качестве загрузочного диска его собственный жесткий диск. Все.

Альтернативные технологии защиты

Например, хороший способ – использовать диск типа miniPE, запустив компьютер с него. Далее следует сохранить куда-либо важные документы с диска C. После чего – переустановить Windows.

Еще один возможный вариант – восстановить систему с загрузочного диска по опции R. Обычно восстанавливает четко и с сохранением всех прежних пользовательских параметров и ПО.

Ну и, конечно, стоит всегда помнить о необходимости регулярного резервного копирования всех данных (или хотя бы самых важных, если лень бэкапить все).

P.S. Любую проблему проще предупредить, чем решить. Так что лучшее средство избежать заражения какой-либо модификацией Trojan.Winlock – это хороший антивирус. Например, у автора этих строк на обоих ноутбуках установлен бесплатный Avast Home Edition – и его вполне хватает, блокировщика Windows я не заполучал ни разу. По отзывам, также хорошо помогает столь же бесплатный Comodo AntiVirus.

Зато почему-то часто доводилось решать эту проблему на офисных ПК у друзей и знакомых. Но эта статья – не про недобросовестных сисадминов.

С того самого времени, когда компьютеры перестали быть огромными и дорогими, и начали все активнее проникать в повседневную жизнь предприятий и обычных людей, в эти самые компьютеры начали проникать вредоносные программы, называемые вирусами.

Действие их варьируется от навязчивого, но сравнительно безвредного показа рекламы и загрузки ненужных сайтов, до серьезных разрушений в виде стертого диска, изменений в БИОС, тайной загрузки вредоносных программ, способных красть деньги со счетов владельцев компьютеров и т. п. Если есть подозрения, что компьютер ведет себя как-то странно, то следует проверить наличие на нем вирусов, сделать это самостоятельно, или воспользоваться услугами фирм, готовых выполнить диагностику компьютеров на наличие виртуальной заразы и вылечить их.

Вирусы-вымогатели

Всё новые и новые вирусы этого типа стали появляться:

- TeslaCrypt. Жертвой шифрования становились игры.

- Cryptowall. Не только шифровала, но и тасовала расширения файлов.

- Ransom32. Программа-вымогатель, позволяющая настраивать свои параметры, шифрующая файлы и требующая за расшифровку денег.

Существуют и другие подобные программы: Radamant, Tox и другие.

Подобный тип вирусов – реальная проблема, т. к. взлом их и создание программ-расшифровщиков не всегда удается. Мало того, при изменении версии программы-вымогателя, в которой был изменен алгоритм шифрования и использована более стойкая криптозащита, программы-расшифровщики перестают работать.

К сожалению, антивирусные программы на данном этапе не помогут спасти файлы. Максимум, что они сделают – найдут и уничтожат сам вирус. Но файлы так и останутся зашифрованными. Останется надеяться, что уже существуют дешифраторы для того вируса, который похозяйничал у вас в системе.

Как вообще проникает эта зараза в компьютер? В большинстве случаев сами пользователи пускают ее к себе. Нажав на ссылку в электронном письме, открыв вложенный файл, дается добро вирусу на проникновение в систему. Последствия мы уже описали.

Возможные последствия

Как поступать, если случилась неприятность, и подобный вирус уже активно работает на компьютере? Вариантов два: заплатить (надеясь, что файлы вам действительно расшифруют) или смириться с потерей файлов. Цена, которую требуют такие программы, может быть разной. При этом доступ к компьютеру может остаться свободным, или же программа заблокирует и эту возможность.

Платить придется с помощью СМС, или с помощью биткоинов. Вы слышали о таких? Большинство ограничивается только тем, что это слово действительно когда-то где-то было прочитано (услышано), о что это и как это работает – не знают. При этом далеко не все свободно пользуются электронными деньгами той или иной платежной системы, да и онлайн-платежи при помощи обычных банковских карт могут оказаться для кого-то сложным делом.

Радикальный способ – забыть о потерянных файлах. Даже если там было что-то нужное или важное. Скорее всего, придется заново переустанавливать систему, форматировать диск. И не надо забывать, что вирус может заразить несколько компьютеров в сети вашего офиса или дома. Очистив таким образом один или несколько компьютеров, но пропустив наличие программы-вымогателя на каком-либо другом, велик риск, что спустя какое-то время он опять проникнет на очищенные компьютеры, и все начнется сначала.

Способы защиты от программ-вымогателей

Как с любой болезнью, лучше заниматься профилактикой заболевания, чем ее лечением. Итак, несколько простых рекомендаций:

- Будьте осторожны с электронными письмами. Это один из основных и, как показывает практика, наиболее эффективных способов распространения вирусов. Заманчивые предложения скидок, бонусов, предложений о работе, присланном счете с любезно предоставленной тут же ссылкой на какой-либо сайт, с большой долей вероятности приведут к заражению компьютера той или иной вредоносной программой.

![]()

Неизвестные вам отправители, не относящиеся к вам темы – достаточные критерии того, что письмо нужно сразу удалять. - Резервируйте важные данные. Все файлы, потеря которых нежелательна, надо резервировать, причем копию хранить не на том же диске в соседней папке, а на отдельном носителе, например, переносном жестком диске или флешке. Можно использовать и онлайн-хранилища (яндекс/google диски и т.п.).

- Осторожно относиться к скачиваемым программам и рекламе. Если при нажатии на рекламный баннер вам рекомендуют обновить просмотрщик изображений, медиа-плеер, браузер или что-то подобное, то есть риск, что вместо нужного обновления будет скачано и установлено вредоносное ПО.

- Устанавливайте обновления системы и антивируса. Наличие хорошего антивируса – обязательное условие. Следует регулярно его обновлять, а также проводить проверку системы. Устанавливайте и обновления для самой системы.

Читайте также: