Как избавиться от вируса spora

Последние несколько лет эксперты пытаются привлечь внимание общественности к возросшей активности нежелательных программ и, в особенности, вирусов – вымогателей. Эти вирусы отличаются довольно сложной структурой, а их создание и дальнейшее обслуживание требует времени и определенных навыков. Каждый такой вирус, даже если он не отличается сложностью, представляет из себя серьезную проблему для своих жертв, так как современные алгоритмы шифрования практически невозможно взломать. Единственная надежда жертв – дождаться пока борцы с вирусами смогут взломать код вируса и извлечь мастер-ключ, или весь список ключей шифрования. В этой статье мы поговорим о вирусе Spora, который считается одним из самых опасных в 2017 году.

Вирус Spora принадлежит к категории шифрующего ransomware, то есть он, проникнув на компьютер пользователя, шифрует его файлы и требует выкуп за их расшифровку. Скорее всего, вирус был создан русскими хакерами и ориентирован именно на русский сегмент Интернета. Это можно утверждать потому что, хоть вирус и оснащен инструкциями на русском, английском и французском языках, больше всего жертв именно из России, хотя отчеты о заражении поступают изо всех стран мира. Кроме того, вирусы такого типа обычно требуют довольно крупные суммы выкупа. Так, вирусы Cerber и Locky в разные времена требовали от 0.5 до 3 BTC, то есть, по текущему курсу, приблизительно от $500 до $3000. Среднестатистический российский пользователь не станет платить такую сумму ради того, чтобы расшифровать свои файлы. Spora, в свою очередь, требует с обычного пользователя лишь $79 за полную расшифровку.

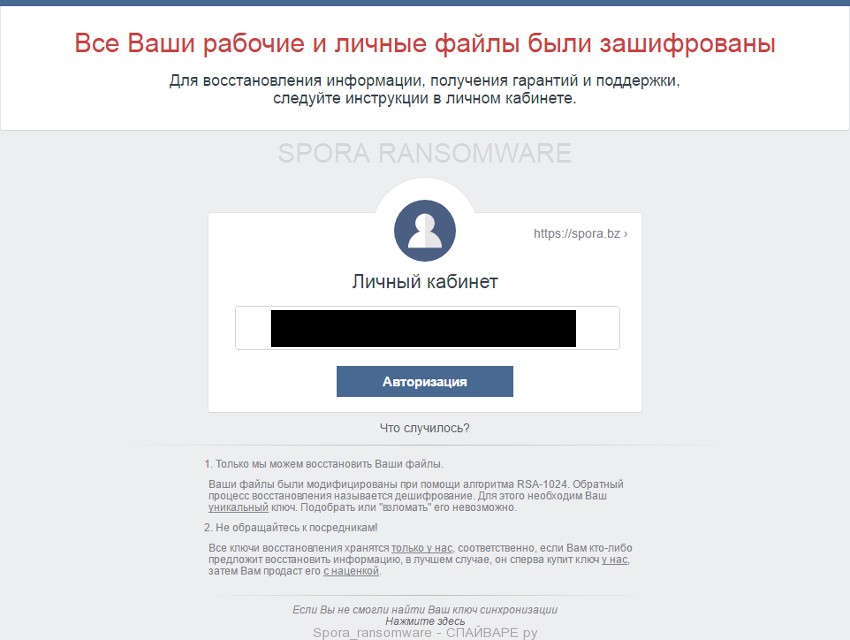

Помимо сложной структуры самого вируса и алгоритмов шифрования, есть еще один знак, указывающий на то, что вирус Spora был эксплуатируется опытной командой мошенников, которые имеют большой опыт в создании ransomware и работе с ним. Это сайт вируса. Чаще всего хакеры не особенно стараются, создавая сайты для своих вирусов, и наделяют их лишь минимальным функционалом, но в случае со Spora мы видим совсем другую картину. Сайт довольно качественный, и на нём есть много вариантов услуг по расшифровке, на любой вкус:

- Полная расшифровка данных - $79

- Полная расшифровка данных - $79

- Очистка компьютера от вируса и остаточных файлов после уплаты выкупа - $20

- Расшифровка одного файла - $30

- Бесплатное восстановление двух файлов (очевидно, для того, чтобы продемонстрировать, что мошенники могут восстановить файлы).

На сайте работает техническая поддержка, сотрудники которой оперативно отвечают на задаваемые вопросы. Кроме того, хакеры предлагают жертвам вируса возврат части уплаченной суммы в том случае, если жертва прокомментирует одну из популярных статей по борьбе с вирусом, и скажет что лучший выход – заплатить выкуп. Все эти факты говорят о том, что мошенники нацелились на долгую эксплуатацию вируса, и намерены заработать с его помощью еще очень много денег. Наша же с вами задача – не дать им этого сделать.

Как Spora проникает на ПК и шифрует данные

Теперь перейдём непосредственно к технической информации. Вирус проникает на компьютеры с помощью старого-доброго спама по электронной почте. Этот способ предпочитают все без исключения создатели ransomware, и создатели Spora не стали исключением. Есть несколько шаблонов писем, которые рассылаются тысячам пользователей. В основном письма ориентированы на то, чтобы заинтересовать сотрудников офисов, и замаскированы под счета, прайс-листы, резюме сотрудников, жалобы и прочую деловую документацию. К письмам, естественно, прикладывается заархивированный файл, на первый взгляд выглядящий как документ Word или таблица Excel. Файлы имеют расширение .HTA, а пользователи видят лишь название, так как показ расширений файлов по умолчанию отключен. Файлы называются ……..DOC.HTA, ……….XLSX.HTA или ……..PDF.HTA, где точки это случайно выбранное название файла, такое как “Счёт за металлопрокат” или “График работы на следующий месяц”. Когда пользователь распаковывает и запускает HTA файл, из него извлекается javascript файл close.js, который создает исполняемый файл со случайным названием и запускает его. Именно этот файл и является ядром вируса, и он немедленно приступает к шифрованию. Помимо этого, при нажатии на HTA файл запускается и файл docx, для того чтобы отвлечь внимание пользователя. При запуске файл выдаёт ошибку, и пользователь думает, что файл был поврежден при передаче или при архивации.

Большинство современных ransomware обладает внушительным списком шифруемых расширений, причем некоторые списки насчитывают по 500 и более наименований. Spora способен зашифровать лишь файлы, сохраненные в таких расширениях: .xls, .doc, .xlsx, .docx, .rtf, .odt, .pdf, .psd, .dwg, .cdr, .cd, .mdb, .1cd, .dbf, .sqlite, .accdb, .jpg, .jpeg, .tiff, .zip, .rar, .7z, .backup. Это позволяет хакерам снизить затраты на создание вируса, при этом почти не потеряв в эффективности, так как основные расширения в списке присутствуют. Еще одним отличием является отсутствие командного центра. Spora функционирует полностью автономно, не передавая никаких данных, и тем самым не давая возможности взломать их. Все отчеты сохраняются в key-файл, который сам пользователь должен будет загрузить на сайт мошенников для расшифровки данных. Вирус поражает лишь файлы в которых хранится какая-либо информация, оставляя системные файлы и файлы программ нетронутыми. Таким образом, даже после заражения, компьютер находится в рабочем состоянии и пользователь может им воспользоваться для уплаты выкупа. Вирус также удаляет теневые копии, чтобы для восстановления файлов нельзя было воспользоваться стандартными инструментами вроде Recuva или Shadow Explorer.

- Генерация ключа AES, генерация ключа RSA, ключ AES шифруется с помощью ключа RSA. Все полученные ключи сохраняются в файл key.

- Для расшифровки хакеры используют приватный ключ, хранящийся у них. Сначала они расшифровывают AES ключ, который использовался для шифрования RSA ключа системы жертвы. Потом расшифровывают RSA ключ, вводят его в программу-расшифровщик и отсылают жертве.

- Программа использует RSA ключ чтобы расшифровать AES ключи от каждого отдельного файла, а потом и сами файлы с помощью полученных ключей.

Для тех, кто не разбирается в таких вещах, всё выглядит очень запутанно, так что мы опишем ситуацию в одном предложении. Файлы, зашифрованные Spora, невозможно расшифровать до тех пор, пока кто-либо не взломает базу данных хакеров и не извлечет приватный ключ.

Как удалить Spora с компьютера

Что же остаётся делать жертве вируса? На данный момент у вас есть два выбора: заплатить вымогателям, тем самым дав им возможность и дальше осуществлять свою деятельность, или не платить, и удалив вирус с компьютера, подождать до тех пор, пока не будет создана программа для расшифровки. Есть еще третий вариант: вы можете загрузить заранее сделанные бэкапы. Если бэкапы делаются регулярно и хранятся на внешнем носителе, не подключенном к компьютеру или к сети – то урон от любого вируса будет минимальным. В таком случае вам нужно будет полностью удалить вирус с компьютера, несколько раз сканировать его различными антивирусами, и лишь после этого загрузить бэкап. Если вы не желаете ждать и готовы заплатить – следуйте указаниям мошенников. Если же вы готовы подождать некоторое время, и не дать хакерам заработать с вашей помощью – то следуйте инструкциям под этим параграфом. Удаление можно выполнить вручную, но это рекомендуется делать лишь опытным пользователям. Мы рекомендуем воспользоваться антивирусной программой Spyhunter, которая быстро справится с задачей, и полностью очистит систему от вредоносных файлов. Нажмите здесь, чтобы скачать SpyHunter и удалить вирус в автоматическом режиме .

Видео инструкция

Spora вымогатель расширяет свою распространительную кампанию

Вирус Spora приобрел известность в очень краткий период времени. Этот новый “великий игрок”, который произошел от CryLocker, не только вызывает головную боль виртуальному сообществу, но и загадки для исследователей вирусов. На сегодня, аналитики вредоносных программ называют его “самым сложным вымогателем всех времен”.

Первое обнаружение произошло 10 января, Spora вымогатель оказался трояном, шифрующим данные[ссылка 1], который начал общаться со своими жертвами только на русском языке. Тем не менее, после нескольких недель работы, он начал путешествовать по всему миру.

Он запускается с помощью close.js файла. JavaScript файлы, являются популярными инструментами среди хакеров. Удивительно, но вредоносная программа использует совершенно иной, и очень сложный алгоритм шифрования данных, который, кажется, неуязвим. По-видимому, вирус создает содержание .KEY файла, создавая RSA ключ, кодируя его новым, сгенерированным AES ключом.

Кроме того, он шифрует ключ AES с помощью публичного ключа, вставленного в исполняемый файл вируса, и, наконец, сохраняет их в .KEY. Шифрование данных этой угрозы, является немного проще: она шифруют данные, используя AES ключ, зашифрованный RSA шифром (к сожалению, мы не можем говорить об удалении Spora вымогателя).

.backup, .xlsx, .docx, .rtf, .dwg, .cdr, .cd, .mdb, .1cd, .odt, .pdf, .psd, .dbf, .doc, .sqlite, .accdb, .jpg, .jpeg, .tiff, .zip, .rar, .7z, .xls.

Файлы, которые имеют эти расширения, шифруются с помощью ключа шифрования (публичный ключ); В то же время, публичный ключ отправляется преступникам на отдаленный сервер и хранится там до тех пор, пока жертва не соглашается заплатить выкуп.

Инструкции о том, как отправить выкуп, предоставлены в записке с выкупом, которая, обычно хранится на рабочем столе. Обычно, эти инструкции указывают жертве на место, которое содержит еще больше инструкций – официальный сайт для оплаты Spora.

Удивительно, но авторы этого вымогателя демонстрируют отличные навыки программирования в своих платежных веб-сайтах. Кроме того, удивила их служба поддержки, более опытная чем эксперты по компьютерной безопасности. Количество сайтов для оплаты стремительно растет, и теперь вы можете найти 10 сайтов, которые используются для сбора незаконных выкупов, включая spora[.]bz, spora[.]one, spora[.]hk, и другие.

Вирус-вымогатель Spora

Сайт для оплаты[ссылка 2] отличается от обычных веб-сайтов, которые, как правило, указывают вирус-вымогатели, поскольку они обеспечивают различные варианты для жертвы – один может удалить Spora вирус за $20, восстановить файлы за $30 и даже заплатить $50 за иммунитет от атак вымогателя. Однако, если жертва, хочет получить полный пакет, она должна заплатить $79.

Имейте в виду, что вирус может попросить высшую или меньшую плату, в зависимости от жертвы. На самом деле, такой широкий диапазон опций возвышает модель “Фримиум” на новый уровень.

Вы, возможно, уже слышали, что традиционный вымогатель, включая Cerber вымогателя, предлагает попробовать инструмент дешифрования на одном или двух малых, зашифрованных файлах, чтобы доказать, что инструмент дешифрования существует, и находится на сервере мошенников, но этот вирус разбил полную цену на частицы, предлагая жертве приобрести отдельные услуги.

Создатели вируса принимают оплату только в биткойнах[ссылка 4]. 16 января, сайт оплаты был улучшен, и была додана страница “Помощь”. Этот сайт также имеет окно связи общего доступа, таблица сделок уже сделана, и другие маленькие детали, которые делают удобный интерфейс[ссылка 5]. Независимо от того, что вредоносная угроза не является дружеской, так как хочет получить деньги[ссылка 3] от жертвы.

Для того, чтобы получить ключ дешифрования, потерпевших просят заплатить выкуп и отправить .KEY файл через сайт оплаты. Если вы были поражены этим вирусом, побеспокойтесь о его немедленном удалении. Крайне желательно, использовать такие инструменты, как Reimage Reimage Cleaner Intego или SpyHunter 5 Combo Cleaner , для успешного Spora удаления.

Другие версии угрозы

Spora 2.0 вирус-вымогатель. Вскоре после того, как оригинальная версия виртуальной угрозы была выпущенной, кибер-злодеи представили обновленную версию. Авторы этого паразита, запустили более коварную кампанию, чтобы умножить свой уровень глобального заражения[ссылка 6].

Для решения этого неудобства, мошенники предлагают включить специальный Chrome Font Pack. Тем не менее, то что пользователи будут загружать, не будет никаким браузер дополнением, а реальным — Spora 2.0. Интересно, что папка, которая несет инфекцию вдвойне запакована (zip). Теперь мошенники требуют около 2000 USD в обмен на файлы[ссылка 7]. Несмотря на сложный сайт оплаты, нет никаких сообщений о возвращении всех файлов жертве.

Когда вторгся Spora вирус?

Spora вымогатель в настоящее время распространяется через вредоносные сообщения электронной почты, наполненные инфекционными HTA файлами. Эти прячущиеся файлы имеют двойное расширение, например, PDF.HTA и реальное расширение скрывается так, что жертва будет думать, что реальное расширение это .DOC.

Позвольте нам напомнить, что HTA файл это исполняемый формат HTML файла, и когда жертва открывает его, она загружает close.js JavaScript файл в систему, в папку %Temp%. Здесь инфекция активизируется, путем извлечения исполняемого файла и его запуска. Этот исполняемый файл является основным файлом, который отвечает за процедуру шифрования данных.

В то же время, HTA файл открывает DOCX файл, который показывает сообщение об ошибке, в которой говорится, что файл не можно открыть. В момент, когда жертва смотрит на эту подозрительную ошибку, вымогатель шифрует все файлы на системе.

Malspam в настоящее время является основной техникой, используемой для распространения Spora. В самом начале, когда угроза использовала только русский язык, обманные электронные письма использовали эту тему: Скан-копия _ 10 января 2017г. Составлено и подписано главным бухгалтером.

Мы рекомендуем вам быть очень осторожными при работе в интернете и доступом на неизвестные страницы. Если вы не хотите быть обманутыми на установку сомнительного программного обеспечения или вредоносных обновлений, то лучше ничего не устанавливайте из сайтов, которые вы никогда не посещали.

Инструкции устранения Spora

Вы можете удалить Spora вирус довольно просто, если используете надежное антивредоносное средство. Однако, это может также зависеть от разработчиков, которые работали над инструментом, что вы собираетесь использовать, если у вас его нету, мы предлагаем установить Reimage Reimage Cleaner Intego .

Если вы хотите использовать другую программу, вы можете легко выбрать ту, которую вы пожелаете, после детального обзора программного обеспечения в специальном разделе. Пожалуйста, помните, что вы имеете дело с вирусом вымогательного типа, так что он может попробовать заблокировать вашу антивредоносную или антишпионскую программу, при попытке удаления его из системы.

Если вы имеете дело с такой проблемой, мы рекомендуем вам попробовать запустить ваш компьютер в безопасном режиме с сетевыми драйверами. Если этот метод не сработает, продолжайте удаление Spora с помощью метода восстановления системы.

Эта страница создана с целью помочь Вам удалить Spora Ransomware. Данные инструкции для удаления Spora работают для всех версий Windows, а том числе Windows 10.

Вы находитесь на данной странице, скорее всего из-за недавнего заражения вирусом Spora Ransomware. Этот вирус принадлежит числу самых опасных на сегодняшний день вредоносных программ – программ-вымогателей. К сожалению, это ещё и один из самых многочисленных и быстро растущих видов ПО, что никак не упрощает борьбу с ними. Данная статья посвящена тому, чтобы разъяснить нашим читателям и жертвам Spora, каким образом этот вирус путешествует, как им можно заразиться, как он работает, и что можно сделать, чтобы обезопасить себя от него и его родственников. Ниже прикреплены указания, которые в пошаговой форме покажут Вам, как удалить вредоносную программу с Вашей системы. В этих же указаниях также есть инструкции, которые, возможно, сумеют восстановить затронутые вирусом файлы.

Как работают программы-вымогатели?

Итак, разберёмся с Spora. Эти вирусы пробираются в систему жертвы разными способами, которые мы перечислим ниже. Затем они начинают сканировать диски компьютера на предмет определённого вида файлов, допустим, документов, картинок, видео- и аудиоматериалов и т.д. Далее вредоносное ПО начинает копировать эти файлы, применяя к ним определённый уникальный код, взломать который не в состоянии ни одна программа. В результате у копий файлов будет другое расширение и открыть Вы их уже не сможете, пока не получите код декриптирования, за который преступники потребуют выкуп, как только процесс кодирования закончится. А заканчивается он удалением оригинальных файлов. Таким образом, Вы остаётесь с кучей неиспользуемых файлов, а на экране появится уведомление с информацией о случившемся криптировании, а также с условиями оплаты выкупа. Как правило, хакеры требуют выкуп в какой-нибудь крипто-валюте, чаще всего в биткойнах. Этот метод оплаты обеспечивает им практически полную анонимность, так как уследить за движением этой электронной валюты крайне сложно.

Именно этому фактору во многом обязан небывалый успех подобного вида преступных программ. Как Вы догадываетесь, пользуясь подобной безнаказанностью, хакеры вполне могут себе позволить и не отправить Вам ключ для декриптирования, а Вы просто зря потратите деньги. И зачастую суммы, которые требуют вымогатели, отнюдь не маленькие, с диапазоном от нескольких сотен до нескольких тысяч долларов. К сожалению, случаев невыполнения своего обещания очень много, но мы не можем решать за Вас, как Вам в этом случае поступать. Мы можем лишь предоставить Вам общую картину и спектр вариантов действия.

Тем не менее, как бы Вы не решили поступать, мы советуем Вам сначала удалить сам вирус. Процесс удаления никак не скажется на состоянии Ваших файлов, но сделать это просто необходимо, хотя бы для того, чтобы у хакеров больше не было доступа к Вашей системе. В противном случае, Вы даже сможете повторно стать жертвой этого же вредоносного ПО на более позднем этапе. В указаниях, представленных ниже, также есть, как мы уже упомянули, шаги, с помощью которых Вы сможете попробовать восстановить удалённые оригиналы. Мы не можем гарантировать успех этих шагов, но зато можем обещать, что вреда они Вам не нанесут. Более того, их выполнение не будет Вам абсолютно ничего стоить, так что мы рекомендовали бы воспользоваться ими, и потом уже решать, что делать дальше. Другой альтернативой выплате выкупа является применение декриптора. Есть множество бесплатных декрипторов онлайн, над которыми ежедневно трудятся разработчики программного обеспечения. Их цель – взломать код программ-вымогателей типа Spora. Так как новые подобные вирусы появляются на свет буквально каждый день, списки декрипторов постоянно обновляются, так что, если Вы не находите ничего сейчас, возможно завтра-послезавтра появится необходимый декриптор именного для Вашего случая – не отчаивайтесь.

Что же касается распространения программ-вымогателей, чаще всего ими можно заразиться посредством лже-реклам или вредоносных реклам. Они представляют собой баннеры, всплывающие окна и прочие онлайн рекламные материалы, которые были инфицированы вредоносным ПО. При нажатии на такую рекламу, вирус автоматически попадает в Вашу систему и начинает выполнять то, на что был запрограммирован. Другой популярный способ распространения – спам. В особенности речь идёт о письмах с прикреплёнными к ним файлами, которые в себе таят, как правило, троянца. При открытии этих файлов, троянец скачивает на Ваш ПК программу-вымогателя и далее по тексту. Заражённые сайты и скачиваемый контент точно также могут таить в себе вирусы, поэтому настоятельно советуем избегать нелегальные и просто подозрительные сайты, и уже тем более не скачивайте ничего с них. То же касается и подозрительных электронных писем, которые приходят от незнакомых источников.

Удалить Spora Ransomware

Введите msconfig в поле для поиска и нажмите enter. Появится окошко:

- Имейте в виду, что ransomware может использовать фальшивое имя Производителя. Убедитесь в том, что каждый процесс здесь настоящий.

Нажмите одновременно CTRL + SHIFT + ESC. Перейдите на вкладку Процессы. Попытайтесь определить, которые из них опасны. Загуглите их или спросите нас в комментариях.

ОСТОРОЖНО! ПРОЧТИТЕ ВНИМАТЕЛЬНО ПЕРЕД ТЕМ, КАК ПРОДОЛЖИТЬ!

Нажмите правой кнопкой мыши на каждый из проблемных процессов по отдельности и выбреите Открыть место хранения файла. Завершите процесс после того, как откроете папку, затем удалите директории, к которым Вас направили.

Введите Regedit в поле поиска windows и нажмите Enter. Внутри нажмите одновременно кнопкиCTRL и F и введите название вируса.

Ищите ransomware в реестрах и удалите записи. Будьте очень осторожны, та как Вы можете повредить Вашу систему, если удалите записи, не связанные с ransomware.

Ввведите каждое и следующего в поисковике Windows:

- %AppData%

- %LocalAppData%

- %ProgramData%

- %WinDir%

- %Temp%

Удалите всё в Temp. В остальном просто проверьте на наличие чего-нибудь, что было добавлено недавно.Не забывайте оставить комментарий, если столкнётесь с затруднениями!

Как дешифровать файлы, заражённые Spora

Есть только один способ убрать кодировку вируса, которая МОЖЕТ сработать (нет гарантии): вернуть файлы в предыдущее состояние.

Пройдите на официальный сайт Recuva и скачайте бесплатную версию. Скорее всего Вам нужны будут все файлы. Далее выберите место сохранения. Наверняка Вы захотите, чтобы Recuva просканировал все места.

Нажмите на окошко, чтобы активировать Deep Scan (глубокое сканирование). Программа начнёт работать и, возможно, отнимет довольно долгое время до окончания работы, поэтому наберитесь терпения и сделайте перерыв, если необходимо.

Вы получите большой список с файлами. Выберите все уместные файлы, которые Вам нужны, и нажмите Recover (Восстановить).

Как и ранее, цель вируса Spora ransomware заставить пользователей купить программу и ключ, необходимые для расшифровки собственных файлов. Вирус требует оплатить выкуп биткоинами. Если пользователь задержит перевод денег, то сумма может возрасти.

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования AES + RSA, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик Spora ransomware использует системные каталоги для хранения собственных файлов. Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Этот вымогатель использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Могут быть зашифрованы наиболее важные типы файлов, включая такие как:

.xls, .doc, .xlsx, .docx, .rtf, .odt, .pdf, .psd, .dwg, .cdr, .cd, .mdb, .1cd, .dbf, .sqlite, .accdb, .jpg, .jpeg, .tiff, .zip, .rar, .7z, .backup

После того как файл зашифрован его расширение и имя не изменяется. В каждом каталоге, который содержит зашифрованные файлы, вирус создаёт пару файлов с расширениями .html and .KEY. Имена этих файлов имеют следующий формат [Код страны][ID], например RU134-12ARZ-BSARR-WAFRA-RTTTT. KEY файл содержит ключ пользователя и информацию о зашифрованных файлов, HTML файл содержит инструкцию по расшифровке зашифрованных файлов. Пример такой инструкции:

Вирус-шифровальщик Spora ransomware активно использует тактику запугивания, давая жертве краткое описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, оплатить выкуп, для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом Spora ransomware довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Word сообщает, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие на Рабочем столе сообщения о зашифровке всех файлов или появление в каталогах файлов с именами похожими на RU134-12ARZ-BSARR-WAFRA-RTTTT и расширением .html и .KEY, так же является признаком заражения.

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые этим вирусом. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Spora ransomware. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Валерий, большое спасибо за статью. На ноут пролеза эта бяка. Благо компьютер не основной, но были некоторые документы и фотки, которые Spora ransomware вирус успел зашифровать. С помощью вашей инструкции удалось восстановить часть файлов, жалко что не все, но гораздо лучше чем вообще ничего.

сколько стоит данный ключ и как скоро его предоставляют?

Здравствуйте столкнулся с троянской программой Spore которая зашифровала всю документацию на РС…. бэкапов нету, теневых копий тоже нету, пробывал всевозможными дескрипторами от касперского, нод32, док.веб… но безрезультатно… помогите плизззз

Стас, если нет бэкапов и теневых копий, то вам остается только попробовать PhotoRec, чтобы восстановить зашифрованные файлы. В принципе, кроме этой программы, можно использовать и другие, созданные для восстановления удаленных и поврежденных файлов.

Добрый день, не подскажете, как заставить администрацию этого вируса (Спора) отвечать на письма по электронке и на сообщения в их чате? Игнорируют меня целый день, я уже десять часов пытаюсь задавать вопросы. Да, подхватила этот вирус, но в моем компьютере нет ни одного файла, за восстановления которого я готова была бы заплатить. Пытаюсь это им объяснить и спрашиваю, как нам мирно разойтись, если мне ничего не надо восстанавливать и расшифровывать. Не отвечают. Может, Вы что-нибудь подскажете?

Только, если можно, без особо специальных терминов. Я пожилой человек и не все понимаю.

Вообще-то гнусно со стороны авторов вируса требовать деньги с пенсионеров, ну так ведь и не получат, потому что нету…

Авторам Spora ransomware без разницы, компьютер какого пользователя был заражен. Если у вас нет важных файлов на компьютере, то платить ничего не нужно. Просто удалите вирус используя программы предложенные выше, затем удалите все зашифрованные файлы.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Читайте также: