Как избавляться от сетевых вирусов

Проблема эпидемии сетевых червей актуальна для любой локальной сети. Рано или поздно может возникнуть ситуация, когда в ЛВС проникает сетевой или почтовый червь, который не детектируется применяемым антивирусом. Сетевой вирус распространяется по ЛВС через не закрытые на момент заражения уязвимости операционной системы или через доступные для записи общие ресурсы. Почтовый вирус, как следует из названия, распространяется по электронной почте при условии, что он не блокируется клиентским антивирусом и антивирусом на почтовом сервере. Кроме того, эпидемия в ЛВС может быть организована изнутри в результате деятельности инсайдера. В данной статье мы рассмотрим практические методики оперативного анализа компьютеров ЛВС с применением различных средств, в частности с помощью авторской утилиты AVZ.

Постановка задачи

В случае обнаружения эпидемии или некой нештатной активности в сети администратор должен оперативно решить минимум три задачи:

- обнаружить зараженные ПК в сети;

- найти образцы вредоносной программы для отправки в антивирусную лабораторию и выработки стратегии противодействия;

- принять меры для блокирования распространения вируса в ЛВС и его уничтожения на зараженных компьютерах.

В случае деятельности инсайдера основные шаги анализа идентичны и чаще всего сводятся к необходимости обнаружения установленного инсайдером постороннего ПО на компьютерах ЛВС. В качестве примера такого ПО можно назвать утилиты удаленного администрирования, клавиатурные шпионы и различные троянские закладки.

Рассмотрим более подробно решение каждой из поставленных задач.

Поиск зараженных ПК

Для поиска зараженных ПК в сети можно применять как минимум три методики:

- автоматический удаленный анализ ПК — получение информации о запущенных процессах, загруженных библиотеках и драйверах, поиск характерных закономерностей — например процессов или файлов с заданными именами;

- исследование трафика ПК с помощью сниффера — данный метод очень эффективен для отлова спам-ботов, почтовых и сетевых червей, однако основная сложность в применении сниффера связана с тем, что современная ЛВС строится на базе коммутаторов и, как следствие, администратор не может осуществлять мониторинг трафика всей сети. Проблема решается двумя путями: запуском сниффера на маршрутизаторе (что позволяет осуществлять мониторинг обмена данными ПК с Интернетом) и применением мониторинговых функций коммутаторов (многие современные коммутаторы позволяют назначить порт мониторинга, на который дублируется трафик одного или нескольких портов коммутатора, указанных администратором);

- исследование нагрузки на сеть — в данном случае очень удобно применять интеллектуальные коммутаторы, которые позволяют не только оценивать нагрузку, но и удаленно отключать указанные администратором порты. Данная операция существенно упрощается при наличии у администратора карты сети, на которой имеются данные о том, какие ПК подключены к соответствующим портам коммутатора и где они расположены;

- применение ловушек (honeypot) — в локальной сети настоятельно рекомендуется создать несколько ловушек, которые позволят администратору своевременно обнаружить эпидемию.

Автоматический анализ ПК можно свести к трем основным этапам:

- проведение полного исследования ПК — запущенные процессы, загруженные библиотеки и драйверы, автозапуск;

- проведение оперативного обследования — например поиск характерных процессов или файлов;

- карантин объектов по определенным критериям.

Все перечисленные задачи можно решить при помощи авторской утилиты AVZ, которая рассчитана на запуск из сетевой папки на сервере и поддерживает скриптовый язык для автоматического обследования ПК. Для запуска AVZ на компьютерах пользователей необходимо:

- Поместить AVZ в открытую для чтения сетевую папку на сервере.

- Создать в этой папке подкаталоги LOG и Qurantine и разрешить пользователям запись в них.

- Запустить AVZ на компьютерах ЛВС при помощи утилиты rexec или логон-скрипта.

Запуск AVZ на шаге 3 должен производиться при таких параметрах:

\\my_server\AVZ\avz.exe Priority=-1 nw=Y nq=Y HiddenMode=2 Script=\\my_server\AVZ\my_script.txt

Рис. 1. Редактор скриптов AVZ

Рассмотрим три типовых скрипта, которые могут пригодиться в ходе борьбы с эпидемией. Во-первых, нам потребуется скрипт для исследования ПК. Задача скрипта — произвести исследование системы и создать протокол с результатами в заданной сетевой папке. Скрипт имеет следующий вид:

// Включение сторожевого таймера на 10 минут

// Запуск сканирования и анализа

//Завершение работы AVZ

В ходе выполнения данного скрипта в папке LOG (предполагается, что она создана в каталоге AVZ на сервере и доступна пользователям для записи) будут создаваться HTML-файлы с результатами исследования компьютеров сети, причем для обеспечения уникальности в имя протокола включается имя исследуемого компьютера. В начале скрипта располагается команда включения сторожевого таймера, который принудительно завершит процеcc AVZ через 10 минут в случае, если в ходе выполнения скрипта возникнут сбои.

Протокол AVZ удобен для изучения вручную, однако для автоматизированного анализа он мало пригоден. Кроме того, администратору часто известно имя файла вредоносной программы и требуется только проверить наличие или отсутствие данного файла, а при наличии — поместить в карантин для анализа. В этом случае можно применить скрипт следующего вида:

// Включение сторожевого таймера на 10 минут

// Поиск вредоносной программы по имени

QuarantineFile(‘%WinDir%\smss.exe’, ‘Подозрение на LdPinch.gen’);

QuarantineFile(‘%WinDir%\csrss.exe’, ‘Подозрение на LdPinch.gen’);

//Завершение работы AVZ

В этом скрипте задействуется функция QuarantineFile, которая совершает попытку карантина указанных файлов. Администратору остается только проанализировать содержимое карантина (папка Quarantine\сетевое_имя_ПК\дата_каратина\) на наличие помещенных в карантин файлов. Следует учесть, что функция QuarantineFile автоматически блокирует помещение в карантин файлов, опознанных по базе безопасных AVZ или по базе ЭЦП Microsoft. Для практического применения данный скрипт можно усовершенствовать — организовать загрузку имен файлов из внешнего текстового файла, проверять найденные файлы по базам AVZ и формировать текстовый протокол с результатами работы:

// Поиск файла с указанным именем

function CheckByName(Fname : string) : boolean;

if Result then begin

case CheckFile(FName) of

-1 : S := ‘, доступ к файлу блокируется’;

1 : S := ‘, опознан как Malware (‘+GetLastCheckTxt+’)’;

2 : S := ‘, подозревается файловым сканером (‘+GetLastCheckTxt+’)’;

3 : exit; // Безопасные файлы игнорируем

AddToLog(‘Файл ‘+NormalFileName(FName)+’ имеет подозрительное имя’+S);

//Добавление указанного файла в карантин

SuspNames : TStringList; // Список имен подозрительных файлов

// Проверка файлов по обновляемой базе данных

if FileExists(GetAVZDirectory + ‘files.db’) then begin

AddToLog(‘База имен загружена - количество записей = ‘+inttostr(SuspNames.Count));

for i := 0 to SuspNames.Count - 1 do

AddToLog(‘Ошибка загрузки списка имен файлов’);

Для работы данного скрипта необходимо создать в папке AVZ доступные пользователям для записи каталоги Quarantine и LOG, а также текстовый файл files.db — каждая строка данного файла будет содержать имя подозрительного файла. Имена файлов могут включать макросы, наиболее полезные из которых — %WinDir% (путь к папке Windows) и %SystemRoot% (путь к папке System32). Другим направлением анализа может стать автоматическое исследование списка процессов, запущенных на компьютерах пользователей. Информация о запущенных процессах есть в протоколе исследования системы, но для автоматического анализа удобнее применять следующий фрагмент скрипта:

// Обновление списка процессов

AddToLog(‘Количество процессов = ‘+IntToStr(GetProcessCount));

// Цикл анализа полученного списка

for i := 0 to GetProcessCount - 1 do begin

S1 := S1 + ‘,’ + ExtractFileName(GetProcessName(i));

// Поиск процесса по имени

if pos(‘trojan.exe’, LowerCase(GetProcessName(i))) > 0 then

S := S + GetProcessName(i)+’,’;

AddLineToTxtFile(GetAVZDirectory+’\LOG\_alarm.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S);

AddLineToTxtFile(GetAVZDirectory+’\LOG\_all_process.txt’, DateTimeToStr(Now)+’ ‘+GetComputerName+’ : ‘+S1);

В завершение рассмотрим последний из полезных скриптов анализа — скрипт автоматического карантина всех файлов, которые не опознаются по базе безопасных AVZ и по базе ЭЦП Microsoft:

Автоматический карантин изучает запущенные процессы и загруженные библиотеки, службы и драйверы, около 45 способов автозапуска, модули расширения браузера и проводника, обработчики SPI/LSP, задания планировщика, обработчики системы печати и т.п. Особенностью карантина является то, что файлы в него добавляются с контролем повторов, поэтому функцию автокарантина можно вызывать многократно.

Достоинство автоматического карантина заключается в том, что с его помощью администратор может оперативно собрать потенциально подозрительные файлы со всех компьютеров сети для их изучения. Простейшей (но весьма эффективной на практике) формой изучения файлов может быть проверка полученного карантина несколькими популярными антивирусами в режиме максимальной эвристики. Следует отметить, что одновременный запуск автокарантина на нескольких сотнях компьютеров может создать высокую нагрузку на сеть и на файловый сервер.

Исследование трафика можно проводить тремя способами:

- вручную при помощи снифферов;

- в полуавтоматическом режиме — в данном случае сниффер собирает информацию, и затем его протоколы обрабатываются либо вручную, либо некоторым ПО;

- автоматически при помощи систем обнаружения вторжений (IDS) типа Snort (http://www.snort.org/) либо их программных или аппаратных аналогов. В простейшем случае IDS состоит из сниффера и системы, анализирующей собираемую сниффером информацию.

Система обнаружения вторжений является оптимальным средством, так как позволяет создавать наборы правил для обнаружения аномалии в сетевой активности. Второе ее преимущество состоит в следующем: большинство современных IDS позволяют размещать агенты мониторинга трафика на нескольких узлах сети — агенты собирают информацию и передают ее. В случае же применения сниффера очень удобно пользоваться консольным UNIX-сниффером tcpdump. Например, для мониторинга активности по порту 25 (протокол SMTP) достаточно запустить сниффер с командной строкой вида:

tcpdump -i em0 -l tcp port 25 > smtp_log.txt

В данном случае ведется захват пакетов через интерфейс em0; информация о захваченных пакетах будет сохраняться в файле smtp_log.txt. Протокол сравнительно просто анализировать вручную, в данном примере анализ активности по порту 25 позволяет вычислить ПК с активными спам-ботами.

В качестве ловушки (Honeypot) можно использовать устаревший компьютер, производительность которого не позволяет применять его для решения производственных задач. Например, в сети автора в качестве ловушки успешно применяется Pentium Pro c 64 Мбайт оперативной памяти. На этот ПК следует установить наиболее распространенную в ЛВС операционную систему и выбрать одну из стратегий:

- Установить операционную систему без пакетов обновлений — она будет индикатором появления в сети активного сетевого червя, эксплуатирующего любую из известных уязвимостей для данной операционной системы;

- установить операционную систему с обновлениями, которые установлены на других ПК сети — Honeypot будет аналогом любой из рабочих станций.

Каждая из стратегий имеет как свои плюсы, так и минусы; автор в основном применяет вариант без обновлений. После создания Honeypot следует создать образ диска для быстрого восстановления системы после ее повреждения вредоносными программами. В качестве альтернативы образу диска можно использовать системы отката изменений типа ShadowUser и его аналогов. Построив Honeypot, следует учесть, что ряд сетевых червей ищут заражаемые компьютеры путем сканирования диапазона IP, отсчитываемого от IP-адреса зараженного ПК (распространенные типовые стратегии — X.X.X.*, X.X.X+1.*, X.X.X-1.*), — следовательно, в идеале Honeypot должен быть в каждой из подсетей. В качестве дополнительных элементов подготовки следует обязательно открыть доступ к нескольким папкам на Honeypot-системе, причем в данные папки следует положить несколько файлов-образцов различного формата, минимальный набор — EXE, JPG, MP3.

Рис. 2. Создание и настройка предупреждения о сетевой активности

В качестве предупреждения удобнее всего использовать сообщения электронной почты, отправляемые на почтовый ящик администратора, — в этом случае можно получать оперативные оповещения от всех ловушек в сети. Кроме того, если сниффер позволяет создавать несколько предупреждений, есть смысл дифференцировать сетевую активность, выделив работу с электронной почтой, FTP/HTTP, TFTP, Telnet, MS Net, повышенный трафик более 20-30 пакетов в секунду по любому протоколу (рис. 3).

Рис. 3. Письмо-оповещение, высылаемое

в случае обнаружения пакетов, соответствующих заданным критериям

При организации ловушки неплохо разместить на ней несколько применяемых в сети уязвимых сетевых служб или установить их эмулятор. Простейшим (и бесплатным) является авторская утилита APS, работающая без инсталляции. Принцип работы APS сводится к прослушиванию множества описанных в ее базе портов TCP и UDP и выдаче в момент подключения заранее заданного или случайно генерируемого отклика (рис. 4).

Рис. 4. Главное окно утилиты APS

Дистанционное удаление вредоносных программ

В идеальном случае после обнаружения образцов вредоносных программ администратор отправляет их в антивирусную лабораторию, где они оперативно изучаются аналитиками и в базы антивируса вносятся соответствующие сигнатуры. Эти сигнатуры через автоматическое обновление попадают на ПК пользователей, и антивирус производит автоматическое удаление вредоносных программ без вмешательства администратора. Однако эта цепочка не всегда работает как положено, в частности возможны следующие причины сбоя:

- по ряду независимых от администратора сети причин образы могут не дойти до антивирусной лаборатории;

- недостаточная оперативность антивирусной лаборатории — в идеале на изучение образцов и их внесение в базы уходит не более 1-2 часов, то есть в пределах рабочего дня можно получить обновленные сигнатурные базы. Однако не все антивирусные лаборатории работают столь оперативно, и обновления можно ждать несколько дней (в редких случаях — даже недель);

- высокая работоспособность антивируса — ряд вредоносных программ после активации уничтожают антивирусы или всячески нарушают их работу. Классические примеры — внесение в файл hosts записей, блокирующих нормальную работу системы автообновления антивируса, удаление процессов, службы и драйверов антивирусов, повреждение их настроек и т.п.

Следовательно, в перечисленных ситуациях придется бороться с вредоносными программами вручную. В большинстве случаев это несложно, так как по результатам исследования компьютеров известны зараженные ПК, а также полные имена файлов вредоносных программ. Остается только произвести их дистанционное удаление. Если вредоносная программа не защищается от удаления, то уничтожить ее можно скриптом AVZ следующего вида:

// Эвристическая чистка системы

Данный скрипт удаляет один заданный файл (или несколько файлов, так как команд DeleteFile в скрипте может быть неограниченное количество) и затем производит автоматическую чистку реестра. В более сложном случае вредоносная программа может защищаться от удаления (например, пересоздавая свои файлы и ключи реестра) или маскироваться по руткит-технологии. В этом случае скрипт усложняется и будет иметь следующий вид:

// Включение протоколирования BootCleaner

// Импорт в задание BootCleaner списка файлов, удаленных скриптом

Что делать, если вирус заблокировал доступ в Интернет?

Вот и я попал в такую же нелепую ситуацию. Забыл установить антивирус на нетбук и вот результат.

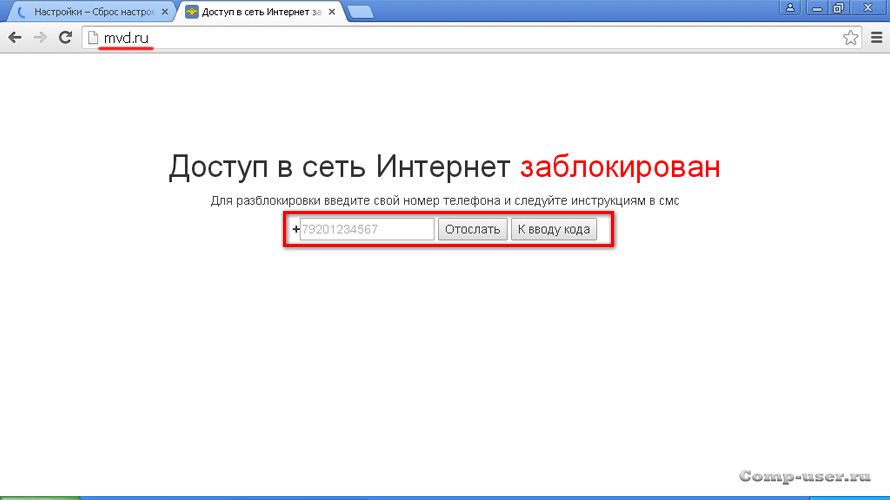

В адресной строке браузера указано следующее – mvd.ru. При попытке перейти на другой сайт ничего не получается, мы снова попадаем на эту же страницу. Мало того, со страницы нас могут пугать нарушением какого-то закона. И неважно какого.

Чтобы избавиться от блокировки, нам предлагают пройти некую процедуру разблокировки, результатом которой должно быть опустошение нашего кармана (отправка SMS, перевод средств на кошелёк и пр.). Всё это может преподноситься как процедура оплаты мифического "штрафа".

В общем, ничего нового, типичное мошенничество. И не вздумайте вводить номер своего мобильного в какие-либо поля на таких сайтах. Минимум что получите - спам на сотовый.

Стоит также отметить, что реальный адрес такого сайта не mvd.ru, как нас хотят убедить, а например, вот такой.

Такой адрес отображался у меня на панели быстрого доступа после печального посещения этого сайта. Понятное дело, что он не имеет никакого отношения ни к МВД, ни к другим силовым структурам.

Можно пойти двумя путями. Первая мысль, которая пришла мне в голову – это скачать установочный файл антивирусника на другом компе, перенести его на заражённый компьютер и после установки запустить полное сканирование. Так и сделал. Но, как оказалось, решить проблему блокировки можно и другим, более лёгким способом.

Как восстановить прежние настройки? Самый простой вариант.

Жмём "Пуск" - "Панель управления". Находим категорию "Сеть и подключения к Интернету".

Далее на вкладке "Сеть и подключения к Интернету" находим "Сетевые подключения".

На вкладке "Сетевые подключения" будут показаны доступные подключения к сети. Как видим на скриншоте, у меня их оказалось два. Одно проводное (не задействовано), другое беспроводное (Wi-Fi).

Щёлкаем правой кнопкой по любой из иконок подключений и выбираем в меню пункт "Свойства".

Появится следующее окно.

Выделяем мышью строчку "Протокол Интернета (TCP/IP)" и рядом жмём кнопку "Свойства".

Вот мы и добрались до тех самых адресов DNS-серверов, которые портили нам настроение. Аналогичную картину я обнаружил в свойствах "Подключение по локальной сети".

Ставим чекбокс "Получить адрес DNS-сервера автоматически". Обязательно жмём кнопку "ОК".

Для системы Windows 7 всё делается аналогично, правда, с небольшими отличиями.

"Пуск" - "Панель управления" - "Сеть и Интернет" - "Центр управления сетями и общим доступом" - далее в колонке слева выбираем "Изменение параметров адаптера". Затем выбираем сетевое подключение и щёлкаем правой кнопкой мыши. Выбираем "Свойства" - "Протокол Интернета версии 4 (TCP/IPv4)" и/или "Протокол Интернета версии 6 (TCP/IPv6)" - далее "Свойства". Появится вкладка "Общие", где и будут показаны нужные поля с адресами.

Проверить нужно настройки всех сетевых подключений. Если сделали всё правильно, то доступ в Интернет вновь появится. Но для окончательной победы следует провести полную проверку антивирусом. Вот что нашёл антивирус Dr.Web во время проверки зараженного нетбука.

Источником заразы оказался архив RAR c рефератом, который был скачен на одном из сайтов. После распаковки архива компьютер и был заражен блокировщиком. Антивирус опознал его как Trojan.Hosts.6838.

О том, где взять бесплатный и качественный антивирус я уже рассказывал.

Первым признаком заражения вашего персонального компьютера (ноутбука, телефона или планшета), является как правило замедление производительности (раньше все летало), а также появление других “странных” проблем.

Заражение вирусом или шпионской программой может произойти, даже при установленном антивирусе.

Иногда бывает, что замедление производительности или странное поведение компьютера является результатом аппаратных проблем (жесткого диска, памяти) или конфликтом программ, драйверов, но всегда лучше заранее (пока загружается Windows) проверить компьютер на наличие вредоносного ПО.

Прежде чем что-либо делать, лучше отключить компьютер от Интернета и не подключать его, пока не будет полной уверенности в очистке Вашего компьютера. Возможно это поможет предотвратить распространение вредоносного ПО и ваших личных данных.

И так, выполняя это пошаговое руководство для начинающих, Вы самостоятельно очистите компьютер от вирусов и любого другого вредоносного ПО.

Шаг 1: Загрузитесь в “Безопасный режим” Windows

Безопасный режим Windows – это режим в котором загружаются только минимально необходимые программы и службы.

Как правило, вирусы запускаются автоматически при старте Windows, поэтому используя безопасный режим, Вы автоматически предотвращаете их запуск.

1. Для запуска безопасного режима Windows XP/7, выключите компьютер, затем включите и постоянно нажимайте клавишу F8, до появления меню безопасного режима.

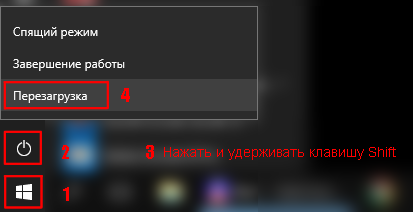

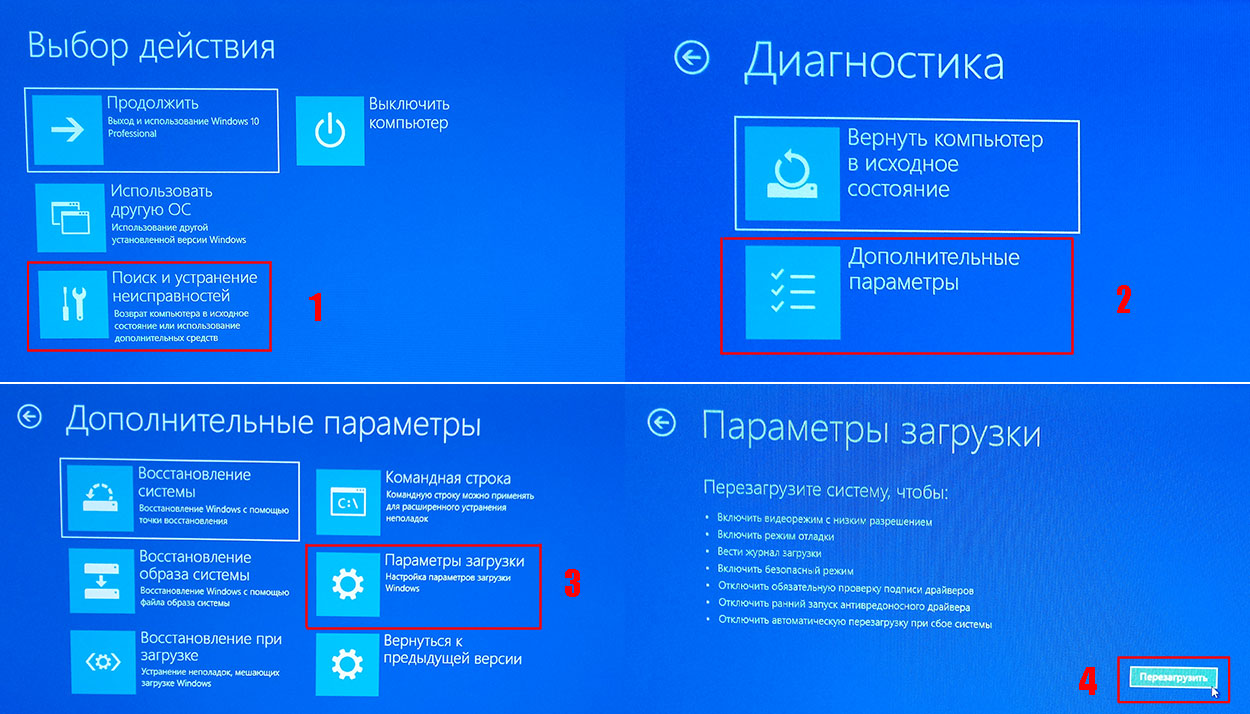

2. Компьютер загрузится в среду восстановления Windows 10, выберите “Поиск и устранение неисправностей – Дополнительные параметры – Параметры загрузки и нажмите кнопку Перезагрузить”.

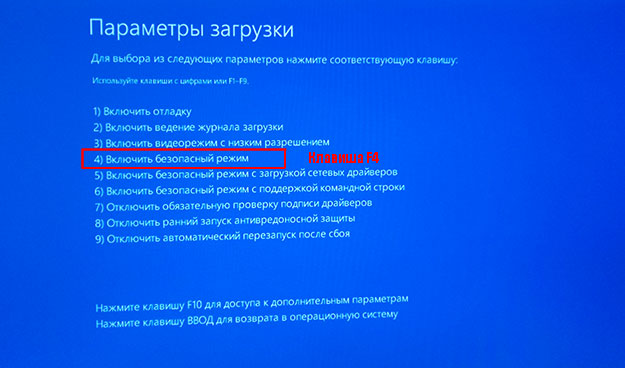

3. В параметрах загрузки нажмите клавишу F4 и компьютер начнет загрузку в Безопасный режим Windows 10.

Обратите внимание: Если вы хотите подключиться к Интернету, то вам нужно нажать клавишу F5, которая включит безопасный режим с поддержкой сетевых драйверов.

Не удивляйтесь, если ваш компьютер работает гораздо быстрее в безопасном режиме, возможно это признак того что ваша система заражена вредоносными программами, а возможно, просто очень, очень много программ автоматически загружаются при старте Windows.

Шаг 2. Удалить временные файлы Windows

Удалять временные файлы не обязательно, и Вы можете пропустить этот шаг. Но возможно удаление и очистка Windows, немного ускорит в дальнейшем сканирование системы антивирусом и даже поможет избавиться от некоторых вредоносных программ.

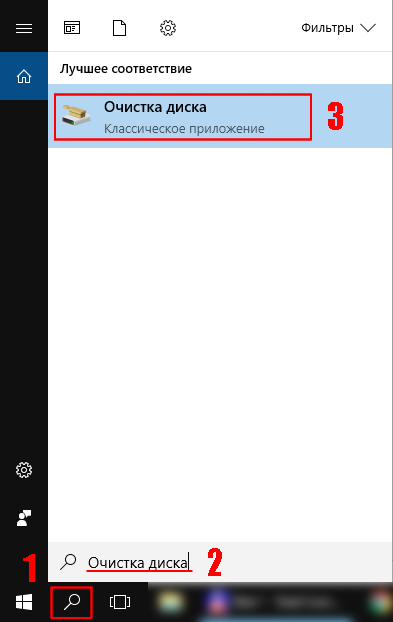

Чтобы запустить утилиту Windows “Очистка диска”, введите в строку поиска Очистка диска, затем щелкните на найденном инструменте.

Выберите диск (как правило С), а затем установите галки (можно выбрать всё) напротив ненужных временных файлов, а затем нажмите ОК и подтвердите удаление.

Не бойтесь удаление этих файлов не приведёт к повреждению вашей операционной системы.

Шаг 3. Скачать и запустить антивирусный сканер

Я не буду рассуждать какой антивирусный сканер лучший, попробуйте от разных производителей и решите для себя. В качестве примера я выбрал Kaspersky Virus Removal Tool.

Сканер не заменяет антивирусную программу, потому что не защищает компьютер в режиме реального времени и не обновляется. Лучше всего использовать самый последний антивирусный сканер с актуальными базами!

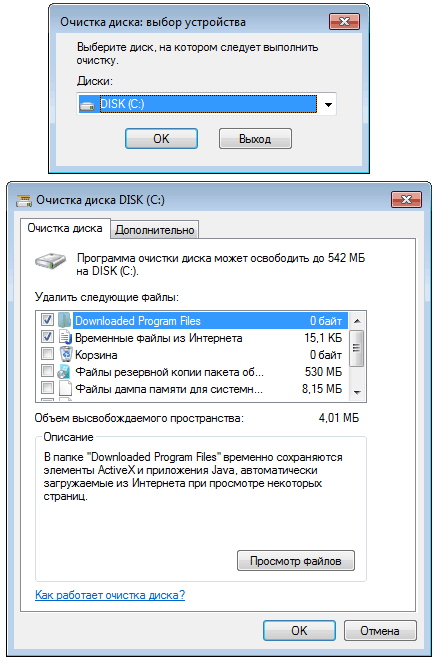

1. Скачайте из Интернета или моего сайта официальную версию Kaspersky Virus Removal Tool.

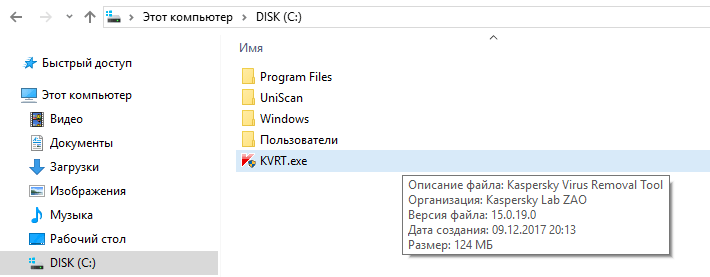

2. Поместите скаченный файл KVRT.exe на раздел или “флешку” и щелкните на нем.

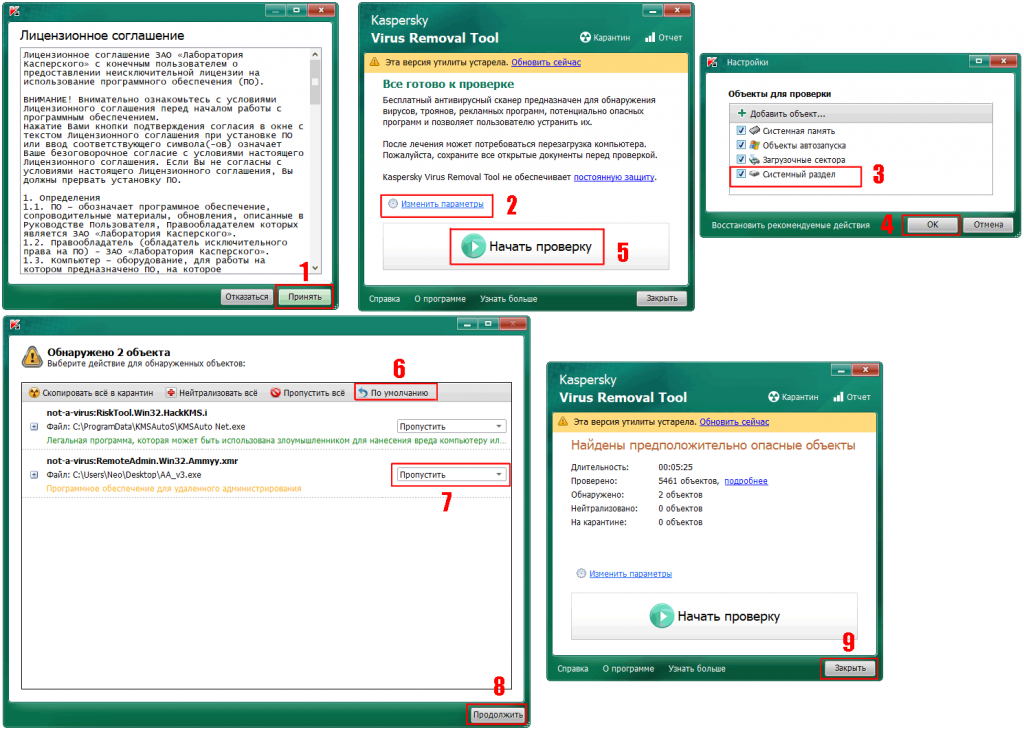

3. Нажмите кнопку “Принять” лицензионное соглашение.

4. Нажмите кнопку “Начать проверку”.

Если вы хотите проверить весь системный раздел, нажмите ссылку “Изменить параметры” и установите галку. Дополнительно можно добавить любой раздел, просто нажав “Добавить объект и указав путь.

5. Завершив сканирование, утилита покажет обнаруженные объекты. Если Вы не уверены, как поступить с обнаруженными объектами, то выбирайте “По умолчанию и Пропустить” а затем нажмите кнопку “Продолжить”.

6. Закройте утилиту и перезагрузите компьютер.

Если после сканирования и очистки проблемы остались, повторите все шаги уже с другим антивирусным сканером.

Если проблемы устранены установите полноценную антивирусную программу и включите режим проверки в реальном времени.

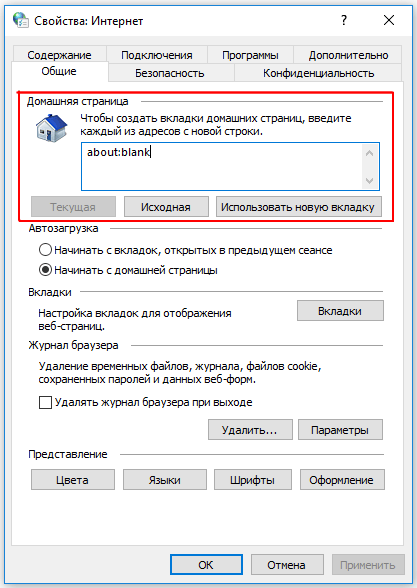

Шаг 4: Проверить веб-браузер

Вирусы и другое вредоносное ПО могут повредить системные файлы и параметры операционной системы Windows. Одна из самых распространённых проблем – это изменение домашней страницы вашего веб-браузера на неизвестный “Вам” адрес в Интернете.

Вредоносное ПО изменяет домашнюю страницу, для того чтобы повторно загружать вирусы и рекламу.

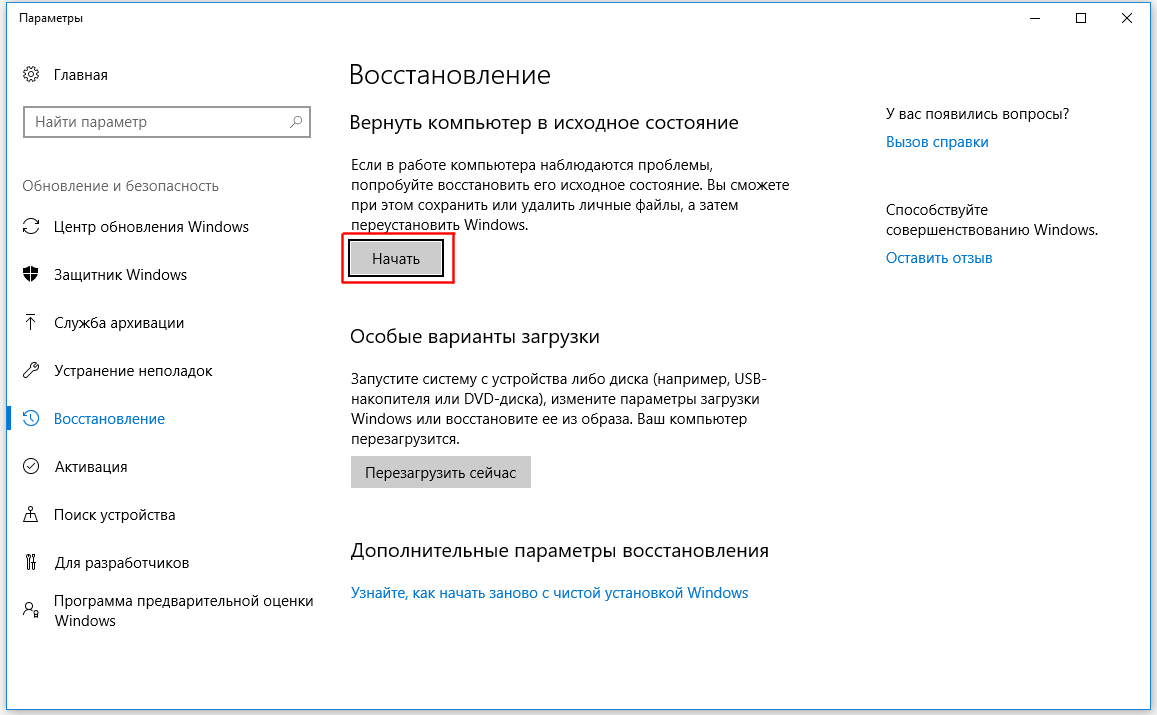

Шаг 5: Сделать копию важных и нужных файлов и переустановить Windows

Пройдя все шаги и варианты, Вы пришли к выводу что операционная система работает неправильно, а значить придется переустанавливать Windows.

Перед тем как приступить к переустановки операционной системы Windows, сделайте резервную копию всех драйверов устройств, особенно если у вас нет дисков с драйверами или нет желания всё качать из Интернета.

Убедитесь, что Вы сохранили или экспортировали все настройки нужных вам программ, ну и конечно сделали копию всех важных для вас файлов, желательно на другой носитель.

Вы спросите, а если Windows не загружается, то как сохранить данные? Ответ простой, используйте загрузочные диски Live CD, например, Kaspersky Rescue Disk и другие для доступа к вашим файлам.

Установить операционную систему Windows можно разными способами, используя загрузочный образ ОС, либо опцией “Вернуть компьютер в исходное состояние” (только Windows 10).

Что нужно делать, после очистки от вирусов и вредоносных программ

Установите и настройте антивирусную программу с включенным монитором в режиме реального времени, обновите базу и просканируйте весь жесткий диск (займет очень много времени).

Обновите программное обеспечение на вашем компьютере, особенно Браузер с плагинами, ну конечно установите все заплатки операционной системы Windows на текущий момент!

Измените пароли на все ваши учетные записи в Интернете и программах доступа, например, Онлайн-банки, Почту, Социальные сети и другое.

Несмотря на повсеместное распространение компьютеров, для многих они остаются загадочными черными ящиками. А информация, которая хранится на компьютерах, становится все интереснее: банковские карты, электронные подписи, всевозможные личные кабинеты, цифровые валюты и кошельки, персональные данные — злоумышленникам есть чем поживиться. Даже если компьютер не содержит никакой информации и используется только для игр, его мощности хакер может использовать для своих целей: например, для рассылки назойливой рекламы или майнинга криптовалюты. О том, какие напасти окружают ваш компьютер и как от них защититься — эта статья.

Вирусы: безобиднее, чем вы думаете…

Благодаря кинематографу и новостным сюжетам о существовании компьютерных вирусов знают все — даже те, кто никаких дел с компьютерами не имеет. Однако знания эти не всегда соответствуют действительности — благодаря Голливуду многие представляют компьютерные вирусы как некую форму квази-жизни, способную распространяться по проводам и заражать любые электроприборы, вызывая в них ненависть к людям.

На самом же деле, вирусы — это всего лишь программы, способные запускаться и распространяться на компьютере самостоятельно, без ведома пользователя. Для лучшего понимания желательно считать вирусами только те программы, которые действительно распространяются и запускаются самостоятельно.

Но недочеты в системе постоянно исправляются и вирусам сложнее запуститься самостоятельно. А если вирус не запустился, то вредить и распространяться дальше он не может. Поэтому нужен какой-то способ, чтобы запускать заразу. И такой способ есть — это вы сами.

Трояны: пятая колонна

Что такое троян, можно легко понять из его названия. Эти программы, так же, как и знаменитый троянский конь из древнегреческих мифов, маскируются под что-то другое — полезную утилиту или вспомогательную программу в составе какого-нибудь ПО. Так же, как троянцы сами занесли коня в осажденную Трою, пользователь сам запускает трояна на своем компьютере.

С троянами получается неприятная ситуация: вы точно не знаете, что именно вы запускаете. Действительно ли это безобидный документ по работе? Это точно фотография и ничего более? Эта программа действительно будет выполнять только то, что заявлено в описании?

Не все сайты одинаково полезны: вредоносные скрипты

Возросшие возможности веб-страниц привели к появлению уязвимостей, которыми не замедлили воспользоваться злоумышленники: теперь просто посещение сайта, даже без нажатия кнопок и скачивания документов, может привести к заражению вашего компьютера или перехвату информации.

И вы, опять же, скорее всего ничего не заметите.

Самооборона бессильна?

Можно ли самостоятельно противостоять всем этим угрозам, без использования дополнительных программ? Конечно, можно и нужно! Это очень просто:

Не запускайте всё подряд. Любые сомнительные файлы, которые непонятно как оказались у вас в загрузках, на рабочем столе, в присланном письме или где-то еще, могут оказаться заражены. Казалось бы, вы их запустили и ничего не произошло. Но вирус уже начал работать и остановить его непросто. Троян при этом гораздо хитрее: файл будет запускаться и даже делать то, что нужно. Но одновременно с ним запустится вредоносный процесс.

Скачивайте программы только из официальных источников. Если программа бесплатная, то ее можно загрузить со страницы компании-разработчика. Если программа платная, а вам ее предлагают даром, подумайте: с чего такая щедрость?

Посещайте только проверенные сайты. Сегодня для авиакомпаний, интернет-магазинов и прочих организаций, где принято расплачиваться картой, могут создаваться сайты-клоны, которые выглядят правильно, но работают не совсем так, как вы предполагаете.

Вот и все правила. На первый взгляд все просто и очевидно. Но будете ли вы каждый раз лично звонить друзьям и коллегам, чтобы убедиться, что именно они послали вам это электронное письмо с прикрепленным файлом или ссылку в социальной сети? Знаете ли вы наизусть официальные сайты всех компаний и авторов программ, чтобы им доверять? Да и где взять список проверенных сайтов?

Кроме того, даже официальные сайты иногда взламываются и под видом настоящих программ распространяются зараженные. Если уж продвинутые пользователи могут не заметить такого, то что говорить об обычных интернет-путешественниках, которые только начинают осваивать просторы сети?

В конце концов, постоянная поддержка обороны — это стресс. Если подозревать каждого отправителя письма или сообщения, каждую программу, каждый сайт и каждый файл — проще выключить компьютер и не включать его вообще.

Или можно просто возложить часть обязанностей по защите компьютера на специальные программы.

Антивирус: от чего защищает?

Установить антивирус — мысль логичная. При этом правильнее будет пойти в магазин и этот антивирус приобрести за деньги, а не скачивать в сети первый попавшийся бесплатный. Во-первых, бесплатные антивирусы часто навязывают свои платные версии, что логично. Во-вторых, по незнанию можно вместо антивируса установить бесполезную, а то и вредную программу.

Исторически антивирусы занимались только поиском и удалением вирусов, лечением зараженных документов — то есть работали с файлами на диске и информацией в оперативной памяти. Именно так они работают и сегодня: постоянно проверяют свежие файлы, сканируют подключаемые карты памяти и флешки, тщательно наблюдают за работающими программами и теми, которые вы только собираетесь запустить.

Файрвол — защищаемся от сетевых атак и хакеров

В состав современных операционных систем (Mac OS, Windows) они входят по умолчанию. В них не очень много настроек, но они вполне понятны для обычного пользователя.

Более надежной выглядит защита сторонним брандмауэром — если он настроен на блокирование любых соединений от неизвестных программ, деятельность трояна он пресечет на корню. Штатный брандмауэр Windows по умолчанию этого делать не будет, а настройка его — дело не такое уж простое.

Если вы хотите иметь полный контроль над сетевой деятельностью программ, то существуют гибкие в настройке файрволы, например, бесплатные ZoneAlarm Free Firewall, Glasswire, Comodo и другие.

Антивирусные комплексы

Здравый смысл как лучшая защита

Никакая защита не поможет, если вы сами не будете соблюдать при работе за компьютером определенные правила безопасности:

Читайте также: