Как изменить формат вируса

Как подделать расширение файла ?

В статье про расширение файлов упоминалось о том, что его, расширение, можно подделать, выдавая одну программу или файл за нечто другое. Так, вирус или троян могут легко замаскироваться под песню. Например, хакер может быстренько подделать расширение файла, манипулируя символами Юникод. А если пользователь не позаботился о том, чтобы расширения были доступны его взору, достаточно было буквально добавить к названию вируса через точку знакомые каждому три-четыре символа, и окончательно запутать несведущего юзера, выдав зловреда за “законно” присутствующий файл.

Конечно, сегодня на такие манипуляции попасться всё сложнее. Но проблемы с “поддельными” изображениями продолжают надоедать пользователям. И пользователю не следует полагаться лишь на отображение расширений в Свойствах папки Windows. Подделать расширение файла можно и другим способом. Вот их последовательно и рассмотрим.

Так, в своё время получил распространение эксплойт Юнитрикс, суть которого заключалась в использовании специальных Юникод-символов (в особой последовательности) в наименовании файла таким способом, чтобы расширение стояло не на привычном для нас месте, а где-нибудь посередине названия или поближе к концу его имени. Вобщем, этот шрифт заставит печатать символы наоборот, на арабский манер. Смотрим как выглядит этот трюк на самом простом примере.

Как подделать расширение файла: превратим программу в рисунок

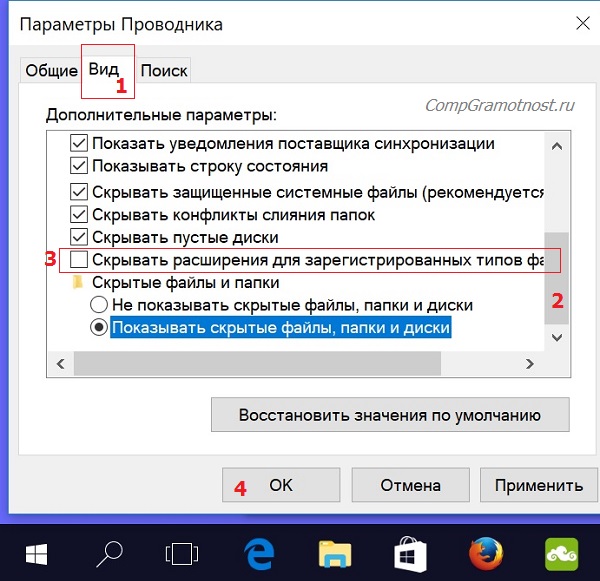

От вас потребуется лишь крохи внимания и немного времени на тренировку. Я выберу любой исполнительный файл (условно вирус) с расширением .exe – в Свойствах папки системы Отображать расширение файлов уже стоит:

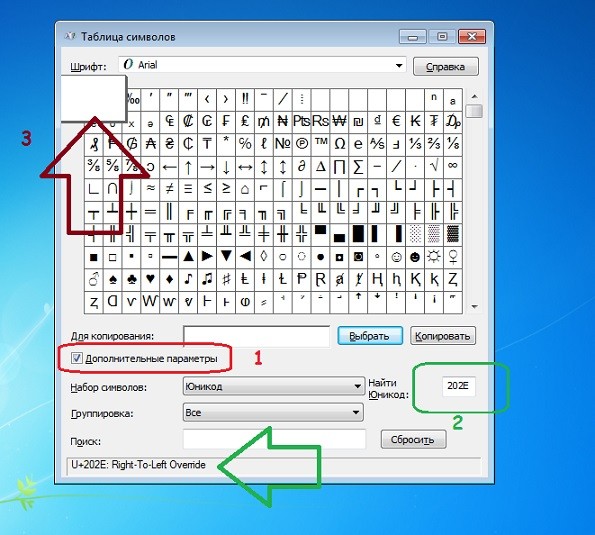

А теперь найдём пресловутый шрифт в чреве Windows. Вызовем строку поиска клавишами WIN + R и введём команду charmap. Появится окно Таблицы символов. А теперь:

- установите галочку напротив Дополнительные параметры

- в поле Найти Юникод найдите его по номеру 202E (отображение символов справа-налево)

- выберите в таблице – он сверху слева первый; нажмите Выбрать:

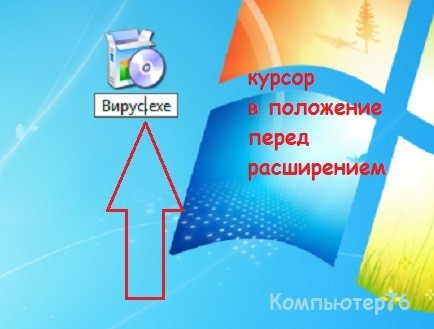

- Теперь переименуем подготовленный “вирус”. В процессе переименования (выделить файл + F2) сотрите имя, оставив лишь само расширение с точкой .exe). Вот так:

- Теперь нажмите Ctrl + V. Обратите внимание – расширение “перепрыгнуло” не на “своё” место:

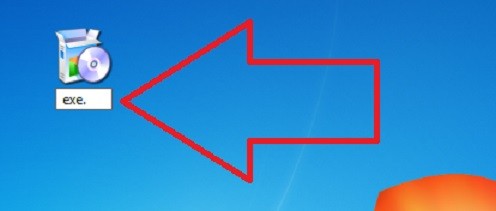

- Нам осталось ввести желаемое расширение, НО учтите, что буквы и цифры пойдут в обратной последовательности . Например, jpg вводим как gpj , avi будет у нас как iva. И так далее, в том числе и самим именем. Одно НО – старайтесь для начала выбрать в качестве поддельного приложения то, что в своём расширении содержит ИМЕННО 3 символа (avi, pdf, mp3, jpg и т.д.), иначе запись в режиме наоборот сыграет с вами плохую шутку, и имя файла в итоге будет выглядеть ну очень уж некорректно

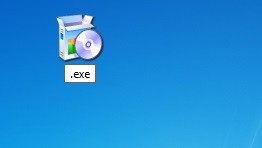

- Ну, что, сейчас нужно будет писать слова наоборот. Продумайте, как будет называться будущий файл. Я просто укажу расширение, замаскировав под jpg. Так и пишу:

gpj

А вы смотрите на экран. Вот и результат:

была программа – стал рисунок

Иногда система просто не даёт печатать символы уже на этапе, когда вы выбрали Юникод 202E. В этом случае можно воспользоваться сторонним набором символов. Например, BabelMap . Утилита лежит здесь:

Идеально? Не тот случай – ловушка для бабушек. Многие факторы выдают странность файла. И если с названием можно что-то ещё придумать, то его свойства по нажатии по файлу кнопкой правой мышки выдают его принадлежность. Да и в проводнике Windows он будет отображаться “как следует”:

Плюсом к тому хакер не сможет переслать такой “фото” открытым текстом – современные браузеры перехватывают попытку переименовать файл “справа-налево”, просто запрещая передачу.

Вобщем это вариант – скорую руку. Можно приложить фантазию и изменить файл-вирус до неузнаваемости. Но есть ещё варианты.

Как подделать расширение файла: обновите ПО до последних версий

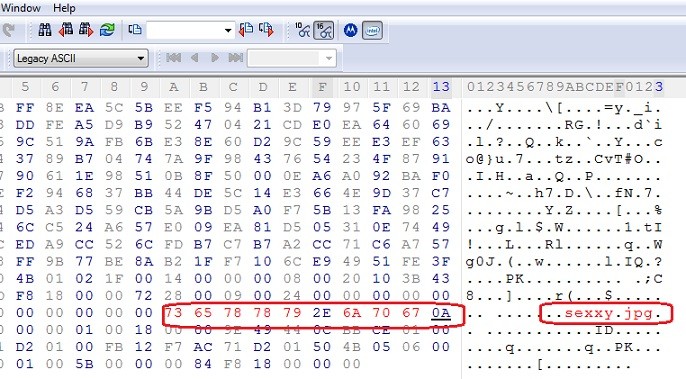

Сколько говорили про важность обновлений… И не только для Windows. А вот любимец пользователей упаковщик-архиватор WinRAR замечен за нежеланием отображать реальное расширение файла, подделанное hex-редактором. Это было возможно при условии, что пользователь поторопится запустить подделку прямо из архива, не распаковывая. Напомню, запаковав вирус в архив, хакер мог hex-редактором скорректировать его имя:

При определённых обстоятельствах, можно этого добиться и в современных версиях программ. Взгляните:

- воспользуемся hex-редактором посложнее (для примера я использую пробную версию Hex Workshop) и архиватором RAR

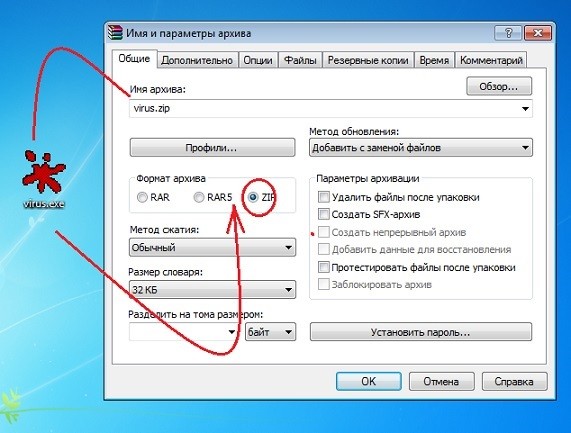

- хакер упакует в архив вирус обычным порядком:

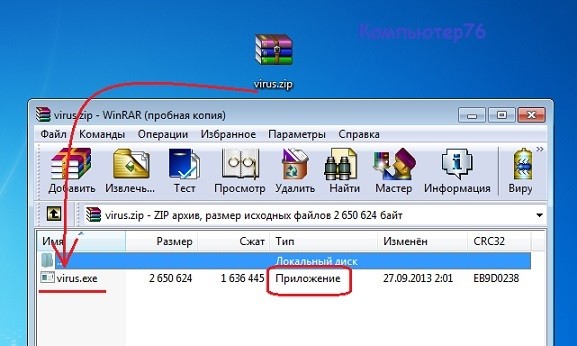

пока всё отображается своим порядком – ничего необычного:

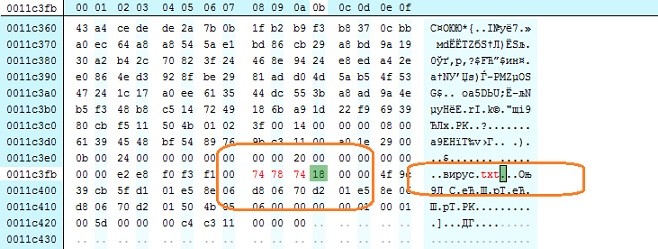

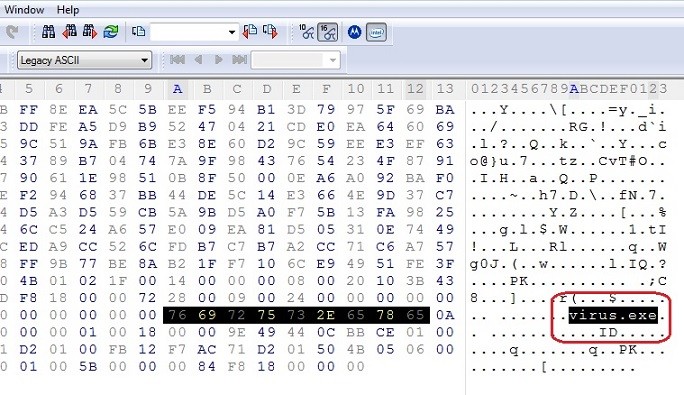

- перед забросом архив откроется в hex-редакторе. Хакеру стоит лишь обнаружить имя запакованного вируса (строкой поиска, но, если на пальцах объяснять, он располагается в конце кода – он почти всегда на своём месте). Здесь, конечно, есть куча нюансов, которые мы рассмотрим на отдельных примерах, но для примера хватит:

- я быстренько меняю имя и расширение файла (количество символов и в имени и в расширении лучше соблюдать):

- сохраняемся, закрываем и проверяем, что получилось. Результат – на следующем фото:

нажмите, чтобы увеличить

Как вы понимаете, запихивать исполнительный файл в архив в чистом виде, меняя затем расширение, никто не собирается – он просто не откроется. До помещения в архив файл проходит определённую несложную обработку, после чего он открывается как хакеру нужно. И что самое главное, НИ ОДИН РЕКЛАМИРУЕМЫЙ БРАУЗЕР не сможет определить настоящее содержимое архива при движении заражённого RAR и ZIP по сети.

Как подделать расширение файла: специальные программы

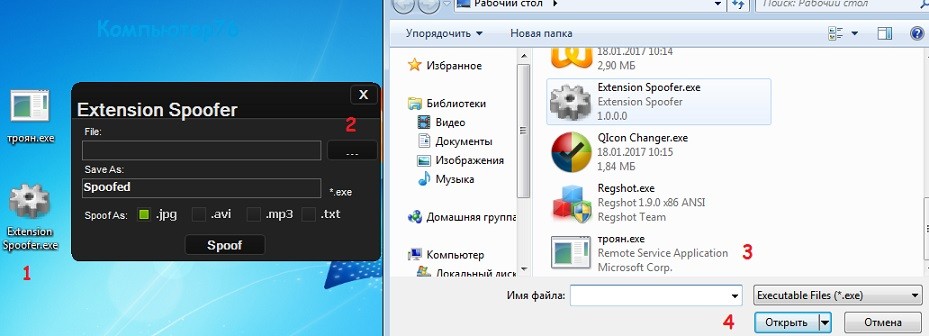

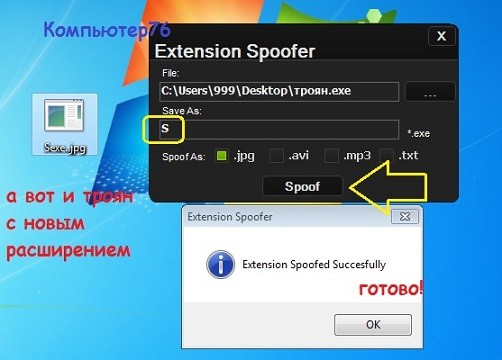

Для того, чтобы обманывать, есть готовые утилиты. Такие как Extension Spoofer, которая приобрела немалую популярность. Однако на поверку они занимаются тем же, чему вы научились в первой части статьи: используют метод перестановки настоящего расширения в имя файла, вызывая обман зрения у жертвы. Единственный, но бесспорно жирный плюс – готовый Windows интерфейс, благодаря которому можно сосредоточиться на максимально приемлемом имени файла. Взгляните, как работает Extension Spoofer:

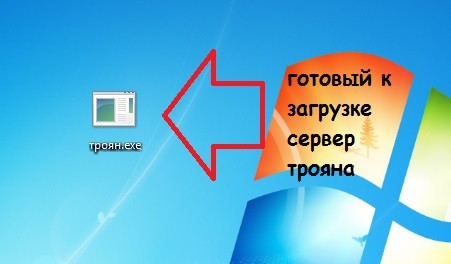

- обработаем спуфером известный вам по статье Тёмная комета для Windows троян Dark Comet-RAT

- запускаем Extension Spoofer и указываем на троян:

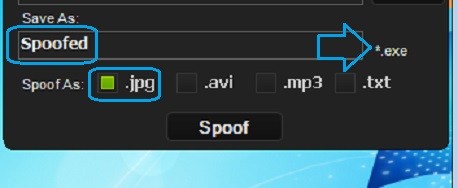

- после появления в строке пути файла можно будет продолжить работу, выбрав поддельное расширение из 4-х вариантов (в моей версии утилиты). Но, как видно из фото, по умолчанию будущему трояну будет присвоено имя Spoofedexe.jpg:

- … а значит хакеру нужно до .exe придумать букву или часть слова, которое, соединившись с exe примет осмысленное содержание. Ну, что приходит на ум? Буква S, например. Вот и получается:

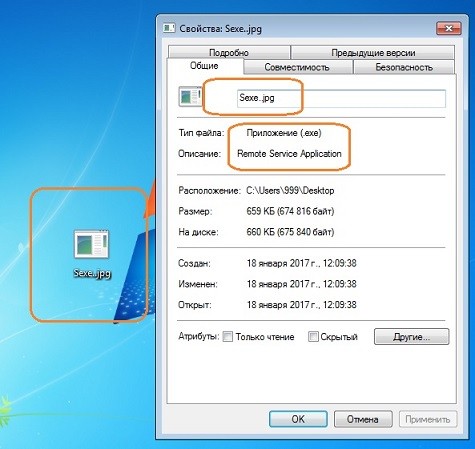

Выглядит презентабельно, однако хакеру снова придётся рассчитывать на неосмотрительность пользователя, ибо в Свойствах новый троян всё равно определяется проводником как Приложение:

Кстати говоря, вы можете заострить внимание и на том факте, что ярлык трояна также выглядит неестественно и явно присущ исполнительному, нежели медиафайлу. Что тоже может выдать его с головой или вызвать подозрения. Но это как раз для хакера и не проблема, так как подменой иконок занимается множество утилит. Я рассматриваю работу в одной из них в статье Как спрятать троян в рисунок?.

Создаем фото, или любой другой файл с вирусом

В данном случай я выбрал метод картинки. Картинку можно использовать любую, но я в качестве примера взял картинку Кроноса(бога времени) он тут будет выступать главным лицом.

Создаем фото с вирусом метод 1

Дальше будет ваш файл который вы будете маскировать под вирус, ваша картинка, а также будут 2 иконки. И так заходим в папку "Collection_OCX" и находим файл "Resgistrator.OCX" открываем и нажимаем регистрация, подождите пока дело дойдёт до конца. Правда будут несколько ошибок, но на них не обращайте внимания.

Закрываем окно и возвращаемся назад. Далее выделяем наш вирус и вашу картинку под которую вы будете его маскировать, нажимаем правую кнопку

Ставим галочку "создать SFX-arxiv", а метод сжатия выбираем максимальный. В разделе "Дополнительно" на параметры SFX, там мы указываем путь для распаковки наших файлов, там где будет картинка И там где будет вирус, ради примера я указал диск “C”

В разделе "Установка", нам первом делом надо скопировать всё название нашей картинки с расширением, дальше нажимаем ENTER и пишем название нашего вируса.

Во вкладке "Режимы" мы ставим галочку "Скрыть всё", а в раздел "Дополнительно" мы не трогаем, раздел "Обновления" мы выбираем 2 пункт везде, извлечь и обновить файлы, перезаписать файлы.

Теперь отправляемся в раздел "Текст и графика" здесь нам потребуются иконки которые я упомянул в начале.

Пишем названия файла которого вам нужен в Google, например (jpg file icon) и находите подходящий для вас. А также есть сервисы которые за вас всё сделают, конвертируют из jpg в ico или из png в ico, так что проблем вы не найдёте при конвертации файлов в формат иконки. :

После того как вы нашли пустую иконку какого нибудь графического файла, мы возвращаемся в архив и в разделе "Загрузить значок SFX из файла" нажимаем Обзор и выбираем именноего (нашу иконку).

Маскируем расширение Exe

У нас появляется архив вот такого типа: названия папки.ехе, однако иконка выглядит как будто у нас это графический документ.

Теперь мы с вами будем избавляться от расширения EXE. Как же это сделать ? Нам потребуется программа, где нарисована зелёная капелька (открываем её). Откроется реклама, но вы не обращайте внимания на это, выбираем здесь файл что будет криптовать, в этой графе выбираем тот файл под который мы будем его якобы маскировать (jpg), нажимаем "Change Extension" и ожидаем завершение нашей операции.

Появится файл exe.jpg, здесь у обычного человека ломается логика, ведь если мы выбираем левую часть то у нас выделяется правая часть, всё очень просто расширения поменялось местами с основным текстом.

Создаем фото с вирусом метод 2

Теперь давайте перейдём к 2 методу чтоб мы могли понять как расширения EXE стало зеркальным, нам необходимо открыть файл "unicodeinput", но здесь мы ничего не нажимаем, возвращаемся в директорию и зажимаем клавишу SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", здесь мы пишем следующие команду….

- Названия нашего почти скрытого вируса

- Пробел

- Вставляем названия вируса

- Удаляем расширения EXE.

- Зажимаем ALT

- Нажимаем на "+" который находится в блоке NumLock,. У нас открывается наше окошко которое мы с вами свернули и не обращали внимание.

- Здесь мы вписываем команду "202e"

- Жмем Send

- Могут появиться плюсики, (они нам не нужны) удаляем их.

Теперь появился файл который мы создали с расширением jpg, его также можно дополнить некоторыми символами чтоб не было слишком подозрительно.

Можете открыть данный файл, данное изображения будет открываться в течение 2-3 секунд, на экране появится ваша картинка, а то что задали в директорию уже будут файлы которые вы указали(ваш вирус).

Вирус автоматически запустится так что не забудьте его закрыть через диспетчер задач.

Создаем фото с вирусом метод 3

Ну а теперь перейдём к 3 методу, и это будет полезно даже тем просто хочет свои файлы от глаз других на самом видном месте. В нашей директории опять зажимаем SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", и вписываем здесь вот такую интересную команду:

File1– названия вашей картинки, либо если будет музыка ставим.mp3

File2 название вашего файла который хотите скрыть, также можете вместо вируса скрыть другой файл и поменяем расширение,

Появится картинка, оно открывается без лишней погрузки, но если мы нажмём правой кнопки и выберем "Открыть с помощью winrar", то здесь у нас будут наш вирус или файл который вы скрыли.

Пара вступительных слов

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

WARNING

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Помни, что неправомерный доступ к компьютерной информации и распространение вредоносного ПО влекут ответственность согласно статьям 272 и 273 УК РФ.

Имя потока отделяется от имени файла знаком двоеточия (:), например my_file:stream . Основное тело файла хранится в безымянном потоке, но мы также можем создавать и свои потоки. Заходим в FAR Manager, нажимаем клавиатурную комбинацию Shift + F4 , вводим с клавиатуры имя файла и потока данных, например xxx:yyy , и затем вводим какой-нибудь текст. Выходим из редактора и видим файл нулевой длины с именем xxx .

Почему же файл имеет нулевую длину? А где же только что введенный нами текст? Нажмем клавишу и… действительно не увидим никакого текста. Однако ничего удивительного в этом нет. Если не указать имя потока, то файловая система отобразит основной поток, а он в данном случае пуст. Размер остальных потоков не отображается, и дотянуться до их содержимого можно, только указав имя потока явно. Таким образом, чтобы увидеть текст, необходимо ввести следующую команду: more .

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

Архиватор RAR способен сохранять файловые потоки в процессе архивации

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от CreateFile со сброшенным флагом dwSharedMode до LockFile/LockFileEx .

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Вирус изменил расширение файлов

Доброго времени суток. Получили файл счет-фактуру открыли. и все вордовские доки, стали с.

Вирус изменил расширение файлов

Доброго времени суток. Обнаружилось, что в одной из папок все файлы были заражены неизвестным.

Вирус изменил расширение файлов

Здравствуйте!Помогите пожалуйста с следующей проблемой: 06.03.2015 скачал программу шифрования и.

Вирус изменил расширение файлов на .tmp

Файлы (jpeg, rar, avi, pdf. ) многие стали с расширением tmp, появилось много файлов .dll на.

Вредоносные файлы на форум выкладывать запрещено. Для этого есть специальный сервис.

Внимание! Рекомендации написаны специально для пользователя ksjun. Если рекомендации написаны не для вас, не используйте их - это может повредить вашей системе.

Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

______________________________________________________

После перезагрузки, выполните такой скрипт:

Деинсталлируйте его и установите и соберите лог так:

Скачайте Malwarebytes' Anti-Malware или с зеркала. Установите (во время установки откажитесь от использования бесплатного тестового периода), обновите базы ( во время обновления откажитесь от загрузки и установки новой версии ), выберите "Perform Full Scan" ("Полное сканирование"), нажмите "Scan" ("Сканирование"), после сканирования - Ok - Show Results ("Показать результаты") - Откройте лог, скопируйте в Блокнот и прикрепите его к следующему посту.

Самостоятельно ничего не удаляйте.

Если лог не открылся, то найти его можно в следующей папке:

Вы карантин отправляли? Если по форме, продублируйте, пож., на почту.

К сожалению, шансов практически нет.

Добавлено через 21 минуту

У вас к тому же еще и сетевой червь kido.

Если уже закрыли MBAM, повторите сканирование (можно только диск С) и удалите только:

В обязательном порядке скачайте и установите все обновления безопасности windows + SP3.

Особенное внимание обратите на эти заплатки

MS08-067

MS08-068

MS09-001

Отключите автозапуск программ с различных носителей, кроме CDROM. Пуск - выполнить - cmd (запуск от имени администратора). В окно командной строки скопируйте и вставьте команду:

Нажмите enter. Для подтверждения перезаписи нажмите Y.

Загрузите GMER по одной из указанных ссылок

Gmer со случайным именем (рекомендуется), Gmer в zip-архиве (перед применением распаковать в отдельную папку)

Запустите программу (пользователям Vista и Windows 7 запускать от имени Администратора по правой кнопке мыши).

Начнется экспресс-проверка. При появлении окна с сообщением о деятельности руткита, нажмите No.

После завершения экспресс-проверки в правой части окна программы уберите метку со следующих пунктов:

- Sections

- IAT/EAT

- Show all

Нажмите на кнопку Scan и дождитесь окончания проверки. При появлении окна с сообщением о деятельности руткита, нажмите OK.

Если у вас установлены эмуляторы дисков (Alcohol или Daemon Tools), то необходимо перед сканированием GMER

приостановить их работу для корректной работы утилиты

После окончания проверки сохраните его лог (нажмите на кнопку Save) и вложите в сообщение.

Если GMER не запустится:

Воспользуйтесь графической оболочкой для kidokiller - Quick Killer 3.0 Final - GUI для консольных утилит Лаборатории Касперского. Скачайте архив. Запустите утилиту Quick Killer.exe

- Выбрать в списке кидокилер KidoKiller

- Установите галочку Записать в лог 'report.txt'

- Установите галочку Удаление остатков служб оставшихся после вируса

- Перейдите на следующую страницу нажав кнопку >> и выберите Отключить автозапуск со всех носителей

- Не ждать нажатия любой клавиши.

- Нажмите кнопку Запустить KidoKiller

Дождитесь окончания сканирования и после чего в папке из которой был запущен QuickKiller появится лог report-[Kido].txt прикрепите его к сообщению.

Повторите логи по правилам. Для повторной диагностики запустите снова Autologger. В первом диалоговом окне нажмите ОК, удерживая нажатой клавишу Shift.

Заполняем пробелы – расширяем горизонты!

Это два равноправных по смыслу слова, между которыми можно поставить математический знак равенства, хотя это и не совсем корректно с точки зрения математики:

расширение файла = формат файла

Любой пользователь рано или поздно сталкивается с потребностью изменения расширения файла, и некоторые из них затрудняются при выполнении данного действия.

Можно найти множество специальных программ, с помощью которых проводится изменение формата файла. Такие программы называются конвертерами. Их можно в свободном доступе скачать из Интернета, а можно просто воспользоваться онлайн конвертером и не проходить процедуру установки программ на свой компьютер или на устройство, заменяющее ПК.

Прежде, чем приступить к изменению формата, уточним, а что, собственно, мы собираемся менять.

Что такое расширение (формат) файла и зачем он нужен

Расширением или форматом файла называется та часть наименования файла, которая стоит после точки. Именно эта часть, которая прописана в названии (в имени) файла, указывает, к какому виду (формату) относится файл.

Зачем нужен формат файла?

А для чего простому пользователю может понадобиться умение немного разбираться с расширением (форматом) файла? В первую очередь для того, чтобы без проблем открывать на своем устройстве файлы, взятые из Интернета или из других источников. Либо чтобы просто понимать, что для открытия каждого формата файла нужна подходящая программа.

Например, файл с именем надежда.txt имеет расширение .txt, а значит, это текстовый файл. Поэтому этот файл можно открыть, например, с помощью Блокнота, и при необходимости внести в него правки, сохранить с другим именем и т.п.

У файла надежда.mp4 расширением является .mp4, значит, мы имеем дело с видео-файлом, а значит, открывать, редактировать и, вообще, иметь дело с таким форматом можно с помощью соответствующих видео-программ. А вот программа Блокнот, предназначенная для работы с текстом, совсем не годится для того, чтобы открыть видео-файл надежда.mp4.

Как определить тип файла по формату

Следующие расширения имеют

- архиваторы: rar, zip, arj;

- исполняемые программы: exe, com;

- web-страницы: htm, html;

- тексты: txt, rtf, doc, docx, pdf;

- графика: bmp, gif, png, jpg, jpeg;

- аудио: wav, mp3, midi;

- видео: avi, mpeg, mp4.

Среди файлов Microsoft Office выделяют такие форматы, как:

- документы: doc, docx;

- таблицы: xls, xlsx;

- презентации: pptx, ppt, pps;

- публикации: pub.

Как открыть файл, не зная его формата

Можно просто кликнуть по файлу 2 раза мышкой и вполне вероятно, что он откроется. Но так бывает не всегда, поэтому от автоматического способа переходим к ручному варианту для того, чтобы в итоге открыть файл.

Это можно сделать с помощью контекстного меню. Иногда его еще называют меню ПКМ (меню правой кнопки мыши). Контекстное меню предлагает набор конкретных действий, которые система в состоянии сделать в том месте, где пользователь вызывает это меню.

Вызвать меню просто – достаточно кликнуть по имени файла правой кнопкой мыши. На сенсорных экранах, в частности, на Андроиде, контекстное меню открывается, если задержать пальчик (или перо) в нужном месте, допустим, на имени файла.

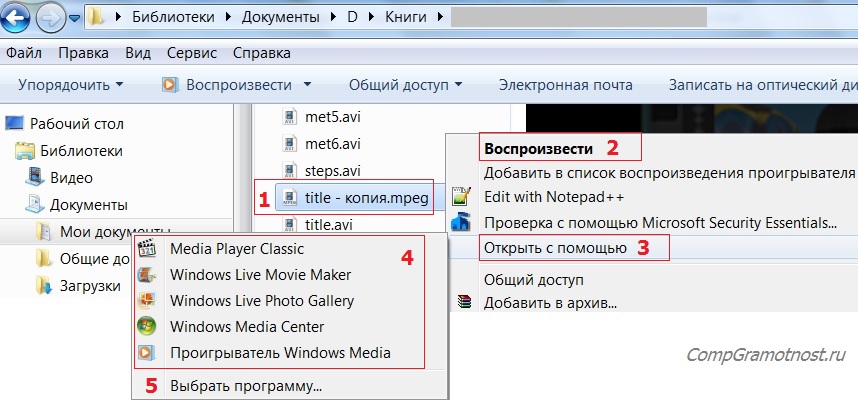

На рис. 1 показано:

Внимание! Описанным ниже способом рекомендую менять расширение в файлах одного формата:

Далее подробно описываю последовательность действий для Windows 7, для остальных версий – Win 8, 10, XP описание покороче, так как шаги аналогичны.

Как изменить формат файла на Виндовс 7

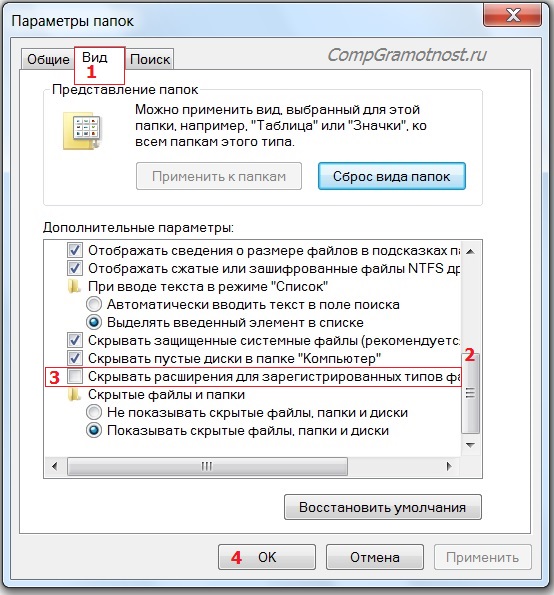

Рис. 2. Как разрешить системе Windows 7 показывать расширения файлов

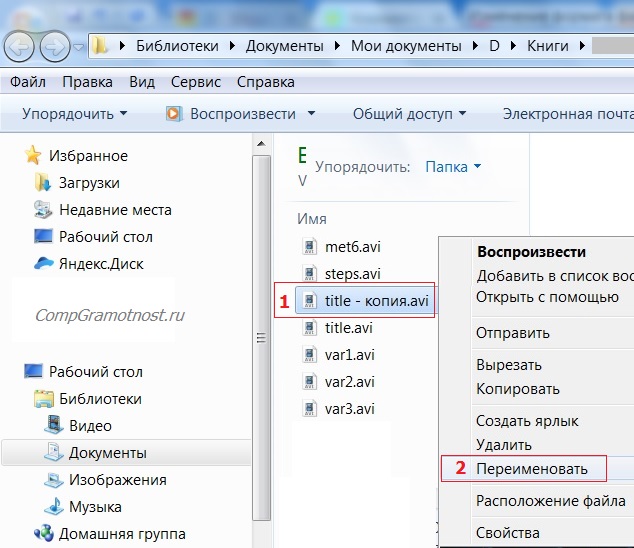

Допустим, у вас видеофайл формата avi (title.avi), а Вы хотите преобразовать его в формат mpeg (будет title.mpeg). Так как после изменения формата файла, теоретически он может стать недоступным (перестанет открываться), то в связи с этим рекомендую для подстраховки сделать копию файла.

Для этого нового скопированного файла мы и будем делать изменение расширения.

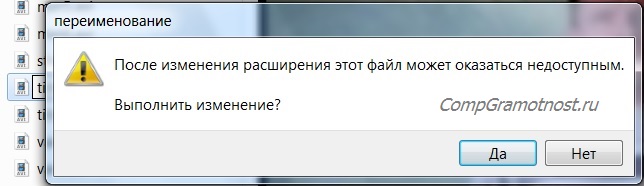

Рис. 5. Предупреждение о последствиях изменения расширения файла

Как изменить формат файла на Виндовс 10

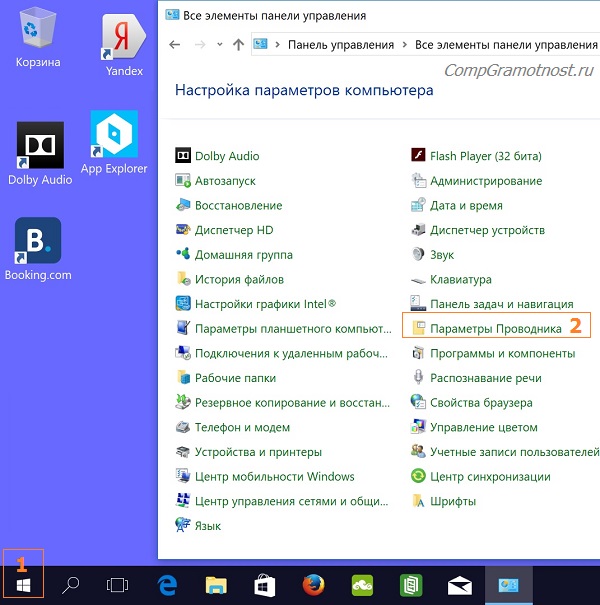

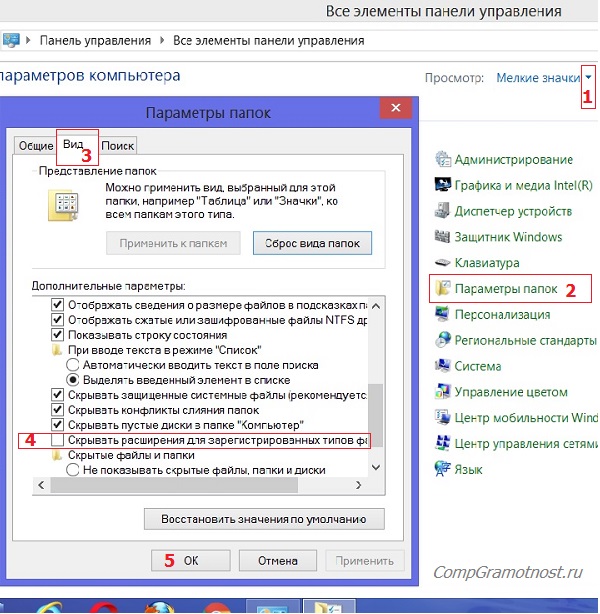

Чтобы операционная система Windows 10 показывала расширения, а не скрывала их, можно включить эту опцию, проделав следующие шаги.

Рис. 6. Открываем Панель управления Windows 10

Рис. 7. Открываем расширения файлов Windows 10

После того, как расширения файлов стали видны, можно менять формат файла на Виндовс 10 также, как описано выше для Win 7.

Изменение формата файла на Виндовс 8

Процесс смены формата файла в Windows 8 происходит точно также, как и в 7 (седьмой) версии Windows.

Рис. 8. Открываем расширения файлов в Windows 8

Далее приступите к переименовыванию, а именно, к изменению расширения файла, прописав после точки нужный вам формат так, как описано здесь для Win 7.

Благодаря данной статье мы разобрались с тем, какие форматы принадлежат к конкретному типу файлов. Произвести смену расширения (формат) файла оказалась не так уж и сложно. Буду рада, если Вы посоветуете данную статью своим друзьям, чтобы и они тоже знали, как можно менять формат файлов, не устанавливая посторонних программ по конвертированию файлов.

Читайте также:

- Противовирусная терапия что это такое

- Вакцинация против вирусного менингита

- Литический цикл развития вирусов

- Как очистить системный реестр от вирусов

- Хронические гепатиты в республике башкортостан