Как написать вирус для ботнета

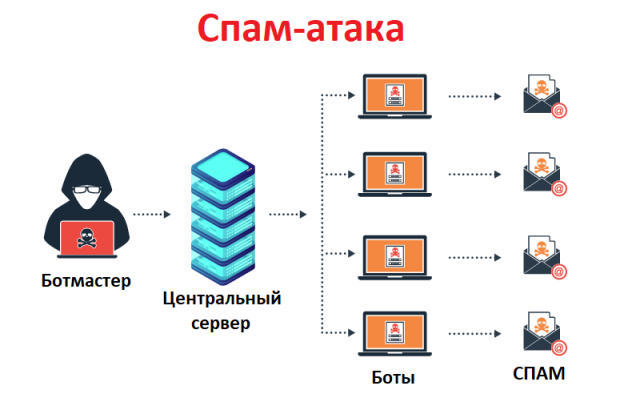

При этом задачи, которые способен решать ботнет, могут быть самыми разными: от классических и вполне безобидных сбора адресов электронной почты и последующей рассылки спама до хищения информации к банковским счетам и коммерческого шпионажа. В России в последнее время ботнеты чаще всего используются для DDoS-атак на крупнейшие интернет-ресурсы, прежде всего оппозиционной направленности, а также на замусоривание социальных сетей пропагандистскими постингами фиктивных пользователей.

Написание программного обеспечения для функционирования ботнетов, их эксплуатация, поддержка и предоставление в аренду — крупнейший бизнес, существующий и активно развивающийся уже более 15 лет. Видимую его часть составляют полулегальные компании, продающие софт, обеспечивающие защищённый анонимных хостинг и различные криптографические услуги. Как правило, они зарегистрированы и действуют в рамках юрисдикций, гарантирующих защиту от преследований правоохранительных органов иностранных государств и неразглашение данных о клиентах таких фирм.

Практически во всех странах ведётся активная борьба с вредоносными ботнетами, и практически везде спецслужбы пользуются этими же самыми технологиями в собственных целях — не особо афишируя это, но и не слишком скрывая. Такое сосуществование объективно выгодно обеим сторонам, именно поэтому мы очень редко слышим сообщения о ликвидации крупных ботнетов, сам факт существования которых обеспечивает необходимый баланс интересов. Такие сети способны успешно функционировать длительное время, никак не обнаруживая себя.

По оценкам специалистов, средний срок жизни ботнетов, обслуживаемых высококвалифицированными специалистами, может составлять от семи месяцев до трёх лет. Согласно данным Trustwave за февраль 2013 года, в среднем до обнаружения сетевой атаки проходит более 210 дней, причём вторжение удаётся заметить не благодаря какому-то антивирусному ПО, а исключительно благодаря жалобам клиентов и вопросам, возникающим у банковских учреждений и правоохранительных органов. При этом в пяти процентах случаев сетевая атака была обнаружена спустя более трёх лет (!) после её начала.

1. Защищённая виртуальная частная сеть (VPN)

Прежде чем начинать строительство ботнета, вам требуется как можно тщательнее скрыться от внимательных глаз — антивирусных компаний, специалистов по безопасности, конкурентов и, конечно, правоохранительных органов. Для этого вам нужен провайдер виртуальной частной сети (VPN), который не будет интересоваться вашим настоящим именем, который не станет никому раскрывать ваши логи по юридическим или техническим причинам и который принимает оплату через анонимные платёжные системы.

Типичный VPN-провайдер CryptoVPN просит за свои услуги около 25 долларов в месяц или около 200 долларов в год. Принимаются платежи через Bitcoin, Liberty Reserve и прочие анонимные сервисы.

Цена — 25 долларов в месяц

2. Надёжный хостинг

Спрятав свою сеть, нужно найти надёжное место для хостинга центра управления ботнетом. Его стоит искать там, кому всё равно, чем вы занимаетесь на их серверах и кто не будет вычищать ваш специфический софт в ходе регулярного антивирусного сканирования. Такие хостеры расположены либо в странах с либеральным отношением к компьютерному пиратству, либо в государствах, не склонных сотрудничать с иностранными правоохранительными органами.

Типичный пример — румынский хостинг HostimVse с сайтом на русском языке, предлагающий размещение сайтов с пиратским и порнографическим контентом, защищённый от атак конкурентов, претензий со стороны пользователей и недоступный для действия американского закона DMCA. Компания также предоставляет дополнительные услуги, включая защиту от DDoS-атак. Цена на выделенный сервер начинается с 30 долларов в месяц, но в правила обслуживания входят условия, позволяющие в случае обнаружения ботнет-активности аннулировать договор.

Специально для ботнетов и прочего malware существуют особые сервисы, которые обычно рекламируются исключительно через тематические форумы, а для контакта используется ICQ или Jabber. Многие из них предлагают техническую поддержку по телефону или Skype и услуги по настройке Apache.

Цена — от 50 долларов в месяц плюс плата за поддержку

3. Надёжный домен и Fast Flux

Регистратор таких доменных имён не должен проявлять повышенного интереса к вашей личности и должен принимать платежи через анонимные службы.

Существенно усиливает безопасность доменов использование технологии маскировки Fast Flux, скрывающей реальные IP-адреса путём быстрого изменения (в течение нескольких секунд) IP-адреса в записи DNS на адреса из числа любых входящих в ботнет машин. В двухпоточных сетях (double-flux) используется дополнительный уровень — сервисная сеть ботов, IP-адреса которой также постоянно меняются, что обеспечивает дополнительный уровень защиты.

Цена — от 50 долларов за пять доменных имён

4. Платформа и центр управления (C&C)

Существует несколько известных программных платформ для создания ботнетов — Carberp, Citadel, SpyEye, ZeuS, причём цены на них могут различаться на порядки. В частности, разработчики Carberp непосредственно перед арестом просили за комплект 40 000 долларов, а первые версии ZeuS стоили около 400. Модифицированные версии ZeuS с функциональностью руткита и набором ПО для начинающего пользователя обойдутся в 1500 долларов. Молодой конкурент ZeuS, SpyEye с набором модулей-инжектов, стоит примерно столько же.

Цена — 125 долларов плюс 40 долларов в месяц за обновления и поддержку

5. Наборы веб-инжектов

Существуют инжекты самого разного назначения — от почти безобидного генерирования невидимых кликов просмотра рекламных баннеров до сбора персональной информации и кражи данных онлайн-банкинга и платёжных систем. Через хакерские форумы можно приобрести целые наборы инжектов вместе с услугой по их установке и настройке.

Цена — 80 долларов за набор плюс 8 долларов в месяц за поддержку

6. Связки эксплойтов и онлайн-сервисы

Чтобы проникнуть на машину жертвы и сделать её ботом, необходимо обойти стандартную и антивирусную защиту. Для этого применяются специальные программы — эксплойты, использующие уязвимости в браузере, операционной системе или другом ПО для получения удалённого контроля над системой.

Обычный способ заражения для большинства ботнетов — это использование гиперссылок в почтовом спаме или открываемых вместе с основной рекламных страниц, заполненных множеством баннеров. Всего один клик по такой ссылке приводит к редиректу на узел ботнета, где распознаётся тип ПО и оборудования клиента, после чего на него отправляются подходящие эксплойты.

Цена — 120 долларов за набор плюс 38 долларов в месяц за поддержку и обновления

7. Крипторы и дропперы

Чтобы антивирусное ПО не обнаружило загруженные на компьютер жертвы файлы по его сигнатуре и не блокировало их, применяются так называемые крипторы, шифрующие сигнатуры трояна и связанных с ним файлов. Результат работы криптора — дроппер, способный устанавливать зашифрованные файлы в систему, в том числе модифицировать исполняемые файлы, а также скачивать дополнительные фрагменты вредоносного кода и прочие данные на инфицированную машину.

Цена — 20 долларов в месяц за криптор и утилиты

8. Спам и услуги по социальному инжинирингу

Цена — 50 долларов за первоначальную спам-рассылку

Дёшево и сердито

Несмотря на то что все основные ботнет-платформы хорошо известны и антивирусным компаниям, и специалистам по безопасности, они прекрасно маскируются при помощи доступных крипторов и дропперов, а постоянно совершенствующиеся наборы эксплойтов способны инфицировать практически любую машину. По данным сайта ZeusTracker, в среднем антивирусное ПО распознаёт код чуть более 38 процентов установленных ботнетов на платформе ZeuS. Так что всё это действительно работает, и мошенники по всему миру активно пользуются ботнетами. Разумеется, сети, управляемые непрофессионалами, намного быстрее раскрываются, в том числе и правоохранительными органами, но от этого число желающих обмануть судьбу не уменьшается.

![]()

Добрый вечер господа. Сегодня я хотел бы поговорить не о взломе в чистом виде. Я думаю пришло время нам с Вами создать собственный БОТНЕТ . Эта тема, является не новой, но я бы хотел обратить внимание на то как именно начать создавать ботнет. Я уже являюсь ботоделом. И вот так выглядит, то что уже написано.

Ну что, пожалуй сразу к делу?

Ботнет будем строить на языке C# - так как этот лучший выбор для НЕБОЛЬШИХ Ботнетов (максимум 100к онлайн машин). Это связано с одним ограничением, что для работы бота у жертвы должен быт установлен .Net Framework – сегодня в эпоху Windows 10, это уже не является большой проблемой, однако знать об этом стоит.

Теперь же поговорим о главном, а именно о том, с чего начинают новички и как НЕ НАДО начинать . (По разрушаем некоторые мифы)

Миф 1: Крутой ботнет должен содержать много всяких плюшек (DDOS, лайки в вк, вызов калькулятора =)).

Опровергаем: Хороший ботнет это тот, который не падает и справляется со своей задачей. Поэтому, как и любой продукт сначала необходимо писать МИНИМАЛЬНО - НЕОБХОДИМЫЙ функционал, так как программиста очень тяжело остановить и ему хочется писать всё больше и больше кода. Это неправильно. Написать необходимо сначала каркас и возможность расширения функционала. Этим путем пойдем и мы. Ботнет должен работать сразу и писаться максимум за два – три дня.

Миф 2: Ботнет обязательно для DDOS – атак.

Опровергаем: Это тоже не верное суждение. Да, ботнеты обычно используются для DDOS атак и мы рассмотрим типы DDOS атак и даже напишем свои модули, но не это главное. Лично я использую ботнет для распределенного быстрого подбора хеш функций, брута сервисов и т.п. Так как согласитесь, на сколько бы быстрый не был бы Ваш процессор, 100 000 машин сбрутят быстрее чем 1 машина. И это лишь немногое, как его можно использовать

Миф 3: Написать ботнет – сложно и требует клоссальных знаний программирования и сетевых технологий.

Опровергаем: Отчасти это так, но на самом деле не нужно быть выдающимся программистом с великим стажем. Хватит понимания общих сетевых протоколов (такие HTTP), немного знаний криптографии (SSL), и уровень программирования хотя бы на понимание ООП.

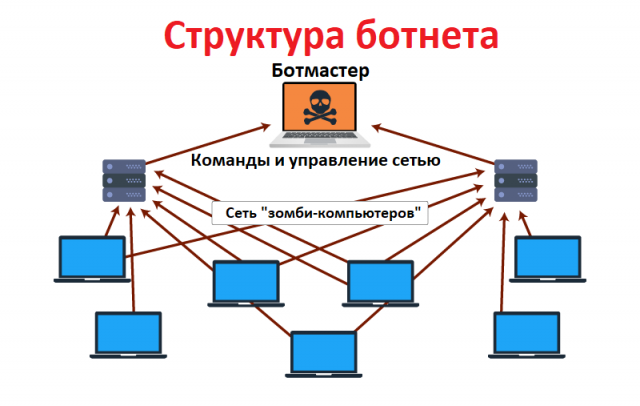

Итак, что же такое ботнет? Это несколько машин, объединённых одним командным центром, для скрытой эксплуатации ресурсов выгодных владельцу ботнета.

Пожалуй, хватит разговоров, пора к делу:

Создаем новый консольный проект.

Далее меняем в настройках проекта на приложение для Windows (Лайвхак, чтобы создать пустое приложение без поддержки телеметрии).

А вот теперь переходим в вопросы архитектуры.

Далее код, для начала создадим заглушку на командном сервере (index.php).

Реализовать возможность копирования самого себя в автозагрузку и на этой стадии ограничимся копированием билда в другом каталог.

Создаем в FileManager новый метод

Теперь наш процесс сможет убить только опытный пользователь.

Профит: При нажатии на кнопку снять задачу получаем.

Для того чтобы забайпассить UAC нужно в реестре просто отключить его проверку.

Байпассить AV на этом этапе пока не нужно, т ак как билд чистый, сигнатуры неизвестны, антивирусы не видят.

Небольшую обфускацию исходников, чтобы нас не отреверсили так просто.

Качаем .Net Reactor и ставим Protect . В дальнейших статьях рассмотрим собственные обфускаторы с помощью рефлексии.

Сравним обфусцированный и необфусцированный билды

Видим как билд палится без проблем

Вспоминаем наш метод Main, который теперь вот так выглядит в dotPeek

Всем спасибо. На этом всё. Посмотрим, зайдет ли кодерская статья у публики, и решим продолжать эту тему или нет. Во всяком случае в статье собраны так же инетересные техники байпасса, немного рефлексии.

Добрый вечер господа. Сегодня я хотел бы поговорить не о взломе в чистом виде. Я думаю пришло время нам с Вами создать собственный БОТНЕТ . Эта тема, является не новой, но я бы хотел обратить внимание на то как именно начать создавать ботнет. Я уже являюсь ботоделом. И вот так выглядит, то что уже написано.

Посмотреть вложение 8073

Ну что, пожалуй сразу к делу?

Ботнет будем строить на языке C# - так как этот лучший выбор для НЕБОЛЬШИХ Ботнетов (максимум 100к онлайн машин). Это связано с одним ограничением, что для работы бота у жертвы должен быт установлен .Net Framework – сегодня в эпоху Windows 10, это уже не является большой проблемой, однако знать об этом стоит.

Теперь же поговорим о главном, а именно о том, с чего начинают новички и как НЕ НАДО начинать . (По разрушаем некоторые мифы)

Миф 1: Крутой ботнет должен содержать много всяких плюшек (DDOS, лайки в вк, вызов калькулятора =)).

Опровергаем: Хороший ботнет это тот, который не падает и справляется со своей задачей. Поэтому, как и любой продукт сначала необходимо писать МИНИМАЛЬНО - НЕОБХОДИМЫЙ функционал, так как программиста очень тяжело остановить и ему хочется писать всё больше и больше кода. Это неправильно. Написать необходимо сначала каркас и возможность расширения функционала. Этим путем пойдем и мы. Ботнет должен работать сразу и писаться максимум за два – три дня.

Миф 2: Ботнет обязательно для DDOS – атак.

Опровергаем: Это тоже не верное суждение. Да, ботнеты обычно используются для DDOS атак и мы рассмотрим типы DDOS атак и даже напишем свои модули, но не это главное. Лично я использую ботнет для распределенного быстрого подбора хеш функций, брута сервисов и т.п. Так как согласитесь, на сколько бы быстрый не был бы Ваш процессор, 100 000 машин сбрутят быстрее чем 1 машина. И это лишь немногое, как его можно использовать

Миф 3: Написать ботнет – сложно и требует клоссальных знаний программирования и сетевых технологий.

Опровергаем: Отчасти это так, но на самом деле не нужно быть выдающимся программистом с великим стажем. Хватит понимания общих сетевых протоколов (такие HTTP), немного знаний криптографии (SSL), и уровень программирования хотя бы на понимание ООП.

Итак, что же такое ботнет? Это несколько машин, объединённых одним командным центром, для скрытой эксплуатации ресурсов выгодных владельцу ботнета.

Пожалуй, хватит разговоров, пора к делу:

Далее меняем в настройках проекта на приложение для Windows (Лайвхак, чтобы создать пустое приложение без поддержки телеметрии).

Посмотреть вложение 8075

А вот теперь переходим в вопросы архитектуры.

![]()

Итак для начала скажу, что это всё для ознакомления и бла-бла-бла, короче за использования этой инфы отвечаете сами и ещё что можете нарваться на ответку, например такую:http://habrahabr.ru/post/134359/

Короче я предупредил, идём дальше, что будет в этом посте:

1)Краткая теория, что и для чего;

2)Попробуем настроить два ботнета:BlackEnergy DDos Bot и Zemra Botnet;

Управление компьютером, который заражен ботом, может быть прямым и опосредованным. В случае прямого управления злоумышленник может установить связь с инфицированным компьютером и управлять им, используя встроенные в тело программы-бота команды. В случае опосредованного управления бот сам соединяется с центром управления или другими машинами в сети, посылает запрос и выполняет полученную команду.

В любом случае хозяин зараженной машины, как правило, даже не подозревает о том, что она используется злоумышленниками. Именно поэтому зараженные вредоносной программой-ботом компьютеры, находящиеся под тайным контролем кибер-преступников, называют еще зомби-компьютерами, а сеть, в которую они входят, – зомби-сетью. Чаще всего зомби-машинами становятся персональные компьютеры домашних пользователей.

Ботнет может использоваться злоумышленниками для решения криминальных задач разного масштаба: от рассылки спама до атак на государственные сети. Рассмотрим основные цели использования:

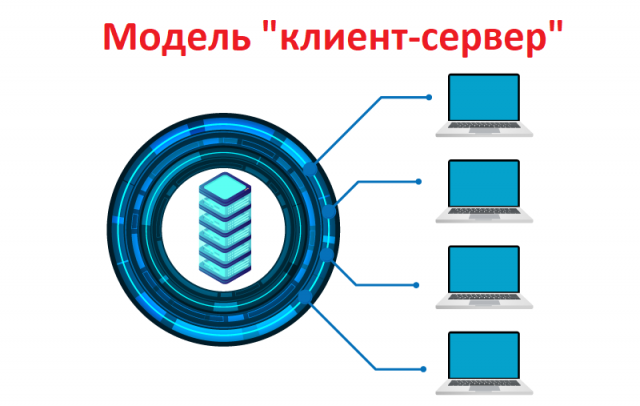

1. Ботнеты с единым центром. В ботнетах с такой архитектурой все зомби-компьютеры соединяются с одним центром управления, или C&C (Command&Control Centre). C&C ожидает подключения новых ботов, регистрирует их в своей базе, следит за их состоянием и выдает им команды, выбранные владельцем ботнета из списка всех возможных команд для бота. Соответственно, в C&C видны все подключенные зомби-компьютеры, а для управления централизованной зомби-сетью хозяину сети необходим доступ к командному центру.

Ботнеты с централизованным управлением являются самым распространенным типом зомби-сетей. Такие ботнеты легче создавать, ими легче управлять, и они быстрее реагируют на команды. Впрочем, бороться с ботнетами с централизованным управлением тоже легче: для нейтрализации всего ботнета достаточно закрыть C&C.

2)С теорией пока всё, давайте рассмотрим два ботнета и попробуем их настроить:

Инструментарий Zemra для организации DDoS атак.

Бот Backdoor.Zemra уже проверялся в деле. С его помощью были организованы атаки на крупные предприятия; в основном с целью вымогательства. В мае 2012 года дистрибутив трояна появился на специализированных форумах, приобрести который можно было за 100 ЕВРО.

Попав на компьютер жертвы, бэкдор устанавливает связь по HTTP (порт 80) протоколу с удаленным сервером, и отправляет POST запрос. Причем во время сеанса связи отправляемые данные проходят процесс шифрования посредством 256-битного DES алгоритма. В теле запроса содержатся, идентификационные данные компьютера пользователя, действующий агент пользователя, информацию о привилегиях пользователя и информацию об установленной операционной системе.

По сути, троян мало чем отличается от подобных вредоносных программ. Он также следит за тем, какие действия выполняются на скомпрометированной машине;может загружуть и отправлять на исполнение бинарные файлы; устанавливать различного рода инфекции; самостоятельно загружать и устанавливать свои обновления и самоуничтожаться; осуществлять сбор информации о системе; и распространяется он посредством USB порта.

Однако, в отличие от Zeus и SpyEye, с помощью Zemra злоумышленник может организовать распределенные атаки на отказ в обслуживании (DDoS). При этом возможны как SYN, так и HTTP-атаки.

Принцип SYN-атаки заключается в том, что злоумышленник, посылая SYN-запросы, переполняет очередь на подключение на целевом сервере. При этом пакеты SYN+ACK, отправляемые жертвой игнорируются. По истечении определенного времени эти подключения отбрасываются. Задача злоумышленника заключается в том, чтобы поддерживать очередь заполненной таким образом, чтобы не допустить новых подключений. Из-за этого легитимные клиенты не могут установить связь, либо устанавливают её с существенными задержками.

Во время HTTP -атаки устанавливается соединение через сокет прямого доступа, но так, что связь будет перекрыта со стороны клиента, а новое соединение устанавливается через определенный промежуток времени. Наиболее всего таким атакам подвержены веб-серверы.

Эксперты рекомендуют для снижения рисков попадания трояна на компьютер использовать актуальное защитное программное обеспечение.

Краткий функционал:

• Интуитивно понятная панель управления

• DDos ( HTTP / SYN Flood / UDP)

• Loader ( Загрузка и запуск ).

• Накрутка посещений (заходы на страницу, просмотры).

• USB Spread ( Распространение через флеш накопители )

• Socks5 ( поднимает сокс на инфицированной машине )

• Update ( Обновление бота )

• Процесс невозможно завершить т.к. он является критическим.

• 256 Bit AES шифрация трафика от бота к серверу

• Anti-Debugger (зашита от всякого рода откладчиков)

• Имеется выбор определенной страны ботов выполняющих задание

• Разработан в Visual Studio 2010 C#

• На сервере обязательно должен быть PHP Mcryp

Как юзать смотрим первый порно-ролик:

2.Black Energy DDoS Bot v1.7

В отличие от первого бота, эта штука была создана специально для ДДОСА, мощная штукенция:

Ядерные стелс-механизмы, флудеры поддерживают мультитаргетинг и мультирезолвинг - если в качестве цели для атаки указывается доменное имя, создаётся по отдельной группе потоков для атаки каждого IP-адресса привязаного к этому домену (повторный резолвинг каждые 15 минут)

refresh rate - интервал времени (в минутах) через который боты будут обращатся к гейту за коммандой (чем больше - тем меньше нагрузка на сервер)

остановить DDoS-атаку:

stop

Об опциях флудеров:

Размеры пакетов флудеров в байтах и время между отправкой пакетов в миллисекундах. Чем время меньше, и размер больше, тем сильнее атака, но тем больше вероятность что боты будут дохнуть из-за исчерпания лимита трафика

Смотрим второй порно-ролик:

Мы постоянно используем Интернет, чтобы управлять своими цифровыми устройствами в работе и трансляции жизни в социальные сети.

Наряду с нашим подключением к Интернету появляется связь с такими побочными эффектами, как вирусы, спам, хакерские атаки и цифровое мошенничество. Количество фишинговых сайтов, вредоносных писем, разрушительных вирусов возросло во всем мире.

Из различных угроз, с которыми отдельные лица и многие компании сталкиваются в наши дни через Интернет, ботнет является наиболее распространенным.

Ботнет — это сеть компьютеров, которые управляются хакерами удаленно.

Ботнеты используются преступниками для распространения программ-вымогателей на ваш ноутбук, телефон, планшет, компьютер. Они могут быть не обнаружены даже антивирусом, и вы можете долгое время не догадываться, что ваше устройство является частью ботнета.

Что такое ботнет в 2018 году?

Происхождение ботнетов главным образом зародилось в каналах интернет-чатов (IRC).

В конце концов, спамеры стали использовать уязвимости, присутствующие в сетях IRC,

и разработали ботов.

Одноранговая модель (PTP, Peer-to-peer)

Чтобы преодолеть недостаток использования одного централизованного сервера, были созданы ботнеты современного типа. Они взаимосвязаны в форме одноранговой структуры.

В модели бот-сети P2P каждое подключенное устройство работает независимо как клиент и как сервер, координируя между собой обновление и передачу информации между ними.

Структура бот-сети P2P сильнее из-за отсутствия единого централизованного управления.

Распределенный отказ в обслуживании

Ботнет может использоваться для атаки распределенного отказа в обслуживании (DDoS) с целью уничтожения сетевых подключений и сервисов.

Это делается путем перегрузки вычислительных ресурсов.

Наиболее часто применяемыми атаками, являются атаки TCP SYN и UDP.

DDoS-атаки не ограничиваются только веб-серверами, но могут быть направлены на любую службу, подключенную к Интернету. Серьезность атаки может быть увеличена путем использования рекурсивных HTTP-потоков на веб-сайте жертвы, что означает, что боты рекурсивно следуют по всем ссылкам в HTTP-пути.

Одна из крупнейших DDoS-атак ботнета 2018 года была связана с IoT и использовала вирус ботнета Mirai.

Вирус предназначался для десятков тысяч менее защищенных интернет-устройств и контролировал их, превращая в ботов для запуска DDoS-атаки.

Mirai породил множество производных запросов и продолжил расширяться, делая атаку более сложной.

Это навсегда изменило ландшафт угроз с точки зрения используемых методов.

Спам и мониторинг трафика

Ботов можно использовать в качестве анализатора для выявления наличия конфиденциальных данных на зараженных машинах или компьютерах-зомби. Они также могут найти бот-сети конкурента (если они установлены на той же машине), и могут быть своевременно взломаны. Некоторые боты предлагают открыть прокси-сервер SOCKS v4 / v5 (универсальный протокол прокси для сети на основе TCP / IP). Когда прокси-сервер SOCKS включен на скомпрометированной машине, его можно использовать для различных целей, например, для рассылки спама.

Боты используют анализатор пакетов для отслеживания информации или данных, переданных скомпрометированной машиной. Сниффер может получить конфиденциальную информацию, такую как имя пользователя и пароль.

С помощью кейлоггера ботмастеру легко получить конфиденциальную информацию и украсть данные пользователя. Используя программу кейлоггер, злоумышленник может собрать только те ключи, которые набраны в последовательности клюевых слов, таких как PayPal, Yahoo и другое.

Разновидность шпионского ПО, идентифицируемая как OSX / XSLCmd, перенесенная из Windows в OS X, включает в себя возможность ведения блогов и захвата экрана.

Массовая кража личных данных

Различные виды ботов могут взаимодействовать для совершения крупномасштабной кражи личных данных, что является одним из наиболее быстро растущих преступлений. С помощью ботов можно маскироваться под известный бренд и просить пользователя предоставить личные данные, такие как пароль банковского счета, данные кредитной карты, данные о налогообложении.

Массовая кража личных данных может быть осуществлена с использованием фишинговых писем, которые вынуждают жертв вводить учетные данные для входа на веб-сайты, как eBay, Amazon или даже известные коммерческие банки.

Злоупотребление платой за клик

Программа Google Ads позволяет веб-сайтам показывать рекламные объявления Google и тем самым зарабатывать на них деньги. Google платит деньги владельцам веб-сайтов на основании количества кликов, полученных от рекламы. Скомпрометированные машины используются для автоматического нажатия на ссылки, увеличивая количество фейковых кликов.

Рекламное программное обеспечение используется для привлечения пользователей за счет рекламы на веб-страницах или в приложениях. Они появляются на компьютерах без ведома или разрешения пользователей, а оригинальная реклама заменяется мошенническим рекламным ПО, которое заражает систему любых пользователей, кто на нее нажимает.

Рекламное программное обеспечение выглядит как безвредная реклама, но использует шпионское ПО для сбора данных браузера.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Содержание

Введение

Сегодня ботнеты стали одним из главных инструментов киберпреступников. ComputerBild расскажет, что такое ботнеты, как они работают и как спасти свой компьютер от попадания в зомби-сеть.

Ботнет, или зомби-сеть, – это сеть компьютеров, зараженных вредоносной программой, позволяющей злоумышленникам удаленно управлять чужими машинами без ведома их владельцев. В последние годы зомби-сети стали стабильным источником дохода для киберпреступников. Неизменно низкие издержки и минимум знаний, необходимых для управления ботнетами, способствуют росту популярности, а значит, и количества ботнетов. На DDoS-атаках или спам-рассылках, осуществляемых с помощью зомби-сетей, злоумышленники и их заказчики зарабатывают тысячи долларов.

Заражен ли мой компьютер ботом?

Ответить на этот вопрос непросто. Дело в том, что отследить вмешательство ботов в повседневную работу ПК практически невозможно, поскольку оно никак не отражается на быстродействии системы. Тем не менее существует несколько признаков, по которым можно определить, что в системе присутствует бот:

- неизвестные программы пытаются осуществить соединение с Интернетом, о чем периодически возмущенно докладывает брандмауэр или антивирусное ПО;

- интернет-трафик становится очень велик, хотя вы пользуетесь Сетью весьма умеренно;

- в списке запущенных системных процессов появляются новые, маскирующиеся под обычные процессы Windows (к примеру, бот может носить имя scvhost.exe – это название очень похоже на название системного процесса Windows svchost.exe; заметить разницу довольно сложно, но – можно).

Зачем создаются ботнеты

Ботнеты создаются, чтобы зарабатывать деньги. Можно выделить несколько сфер коммерчески выгодного применения зомби-сетей: DDoS-атаки, сбор конфиденциальной информации, рассылка спама, фишинг, поисковый спам, накрутка клик-счетчиков и пр. Надо заметить, что прибыльным будет любое направление, какое бы злоумышленник ни выбрал, причем ботнет позволяет осуществлять все перечисленные виды деятельности одновременно.

В феврале 2007 года был проведен ряд атак на корневые DNS-серверы, от работы которых напрямую зависит нормальное функционирование всего Интернета. Маловероятно, что целью этих атак было обрушение Всемирной сети, ведь существование зомби-сетей возможно только при условии, что существует и нормально функционирует Интернет. Больше всего это было похоже на демонстрацию силы и возможностей зомби-сетей.

Злоумышленники могут либо продать украденную информацию, либо использовать ее в своих интересах. На многочисленных форумах в Сети каждый день появляются сотни объявлений о продаже банковских учетных записей. Стоимость учетной записи зависит от количества денег на счету пользователя и составляет от 1 до 1500 долларов за счет. Нижняя граница свидетельствует о том, что в ходе конкурентной борьбы киберпреступники, занимающиеся такого рода бизнесом, вынуждены снижать цены. Чтобы заработать действительно много, им необходим стабильный приток свежих данных, а для этого обязателен стабильный рост зомби-сетей. Особенно интересна финансовая информация кардерам – злоумышленникам, занимающимся подделкой банковских карт.

О том, насколько выгодны такие операции, можно судить по известной истории с группой бразильских киберпреступников, которые были арестованы два года назад. Они смогли снять с банковских счетов простых пользователей 4,74 миллиона долларов, используя украденную с компьютеров информацию. В приобретении персональных данных, не имеющих прямого отношения к деньгам пользователя, заинтересованы и преступники, которые занимаются подделкой документов, открытием фальшивых банковских счетов, совершением незаконных сделок и т.д.

Преступникам также интересны учетные записи различных платных сервисов и интернет-магазинов. Безусловно, они обходятся дешевле банковских учетных записей, но их реализация связана с меньшим риском преследования со стороны правоохранительных органов.

Стоимость украденных персональных данных напрямую зависит от страны, в которой живет их законный владелец. Например, полные данные жителя США стоят 5–8 долларов. На черном рынке особенно ценятся данные жителей Евросоюза – они в два-три раза дороже данных граждан США и Канады. Это можно объяснить тем, что такими данными преступники могут пользоваться в любой стране, входящей в ЕС. В среднем по миру цена полного пакета данных об одном человеке составляет порядка $7.

Как создаются ботнеты

Чтобы заставить потенциальную жертву установить бот, используют приемы социальной инженерии. Например, предлагают посмотреть интересное видео, для чего требуется скачать специальный кодек. После загрузки и запуска такого файла пользователь, конечно, не сможет посмотреть никакого видео и скорее всего не заметит вообще никаких изменений, а его ПК окажется заражен и станет покорным слугой, выполняющим все команды хозяина ботнета.

Бот можно наделить функцией самораспространения по компьютерным сетям. Например, он может распространяться путем заражения всех доступных исполняемых файлов или путем поиска и заражения уязвимых компьютеров сети.

Зараженные компьютеры ничего не подозревающих пользователей создатель ботнета может контролировать с помощью командного центра ботнета, связываясь с ботами через IRC-канал, веб-соединение или с помощью любых других доступных средств. Достаточно объединить в сеть несколько десятков машин, чтобы ботнет начал приносить своему хозяину доход. Причем этот доход находится в линейной зависимости от устойчивости зомби-сети и темпов ее роста.

Аренда и продажа ботнетов

Стоимость готового ботнета, равно как и стоимость его аренды, напрямую зависит от количества входящих в него компьютеров. Наибольшей популярностью готовые ботнеты пользуются на англоязычных форумах.

Аренда почтового ботнета со скоростью рассылки порядка 1000 спамовых писем в минуту (при 100 находящихся в онлайне зомби-машинах) обойдется примерно в 2000 долларов в месяц.

Маленькие ботнеты, состоящие из нескольких сотен ботов, стоят от 200 до 700 долларов. При этом средняя цена одного бота составляет примерно 50 центов. Более крупные ботнеты стоят больших денег.

Зомби-сеть Shadow, которая была создана несколько лет назад 19-летним хакером из Голландии, насчитывала более 100 тысяч компьютеров, расположенных по всему миру, продавалась за 25 000 евро. За эти деньги можно купить небольшой домик в Испании, однако преступник из Бразилии предпочел приобрести ботнет.

Средства защиты от ботнетов

- Антивирусный модуль в фоновом режиме выполняет сканирование важнейших системных областей и контролирует все возможные пути вторжения вирусов: вложения электронной почты и потенциально опасные веб-сайты.

- Брандмауэр следит за обменом данными между персональным компьютером и Интернетом. Он проверяет все пакеты данных, получаемые из Сети или отправляемые туда, и при необходимости блокирует сетевые атаки и препятствует тайной отправке личных данных в Интернет.

- Спам-фильтр защищает почтовый ящик от проникновения рекламных сообщений. В его задачи также входит выявление фишинговых писем, с помощью которых злоумышленники пытаются выудить у пользователя информацию о его данных для входа в онлайновые платежные или банковские системы.

2. Регулярное обновление операционной системы, веб-браузеров и других приложений, разработчики которых обнаруживают и ликвидируют многие бреши в их защите, а также слабые места, используемые злоумышленниками.

3. Специальные программы-шифровальщики защитят ваши персональные данные, даже если бот уже проник на компьютер, ведь для доступа к ним ему придется взломать пароль.

4. Здравый смысл и осторожность. Если вы хотите оградить свои данные от разного рода угроз, не стоит скачивать и устанавливать программы неизвестного происхождения, открывать архивы с файлами вопреки предупреждениям антивируса, заходить на сайты, которые браузер помечает как опасные, и т.д.

Читайте также: